本記事では、Prisma Accessのリモートネットワーク接続に必要な設定をご紹介します。

※Strata Cloud Managerでの設定手順です

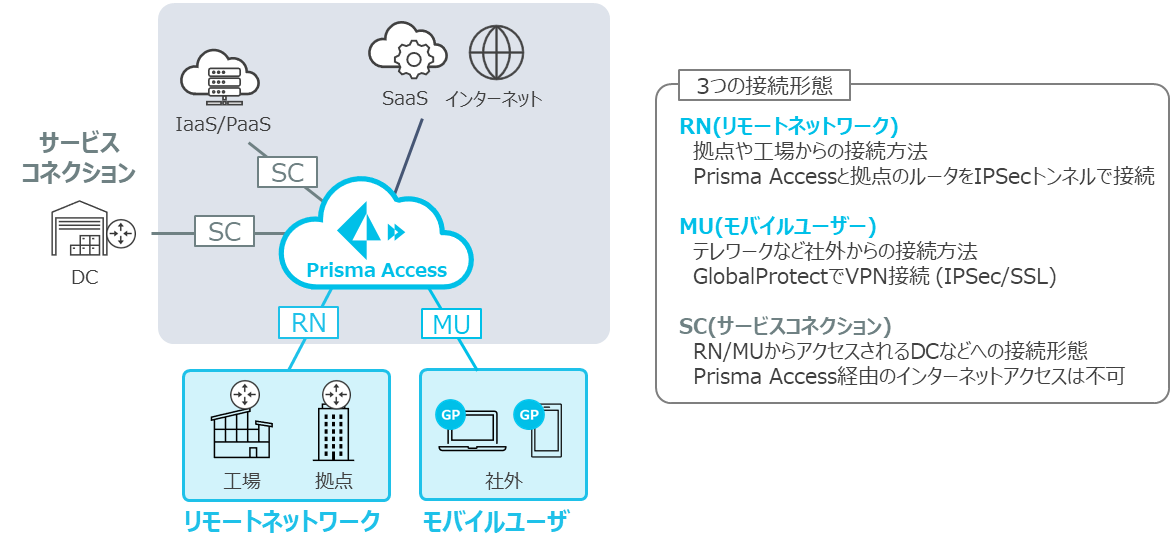

Prisma Accessでは、3つの接続形態が提供されています。

- リモートネットワーク(RN): 支店や工場などの拠点からPrisma Accessへの接続

- モバイルユーザ(MU): テレワークなど社外のユーザからPrisma Accessへの接続

- サービスコネクション(SC): RN/MUからアクセスされるDCとPrisma Accessの接続

Prisma Accessを活用することで社内外のユーザに強固なセキュリティを適用し、一元的な管理が可能になります。

今回は、拠点からPrisma Access向けの通信を行うための RN接続 の設定方法をご紹介します。

目次

1. 事前準備

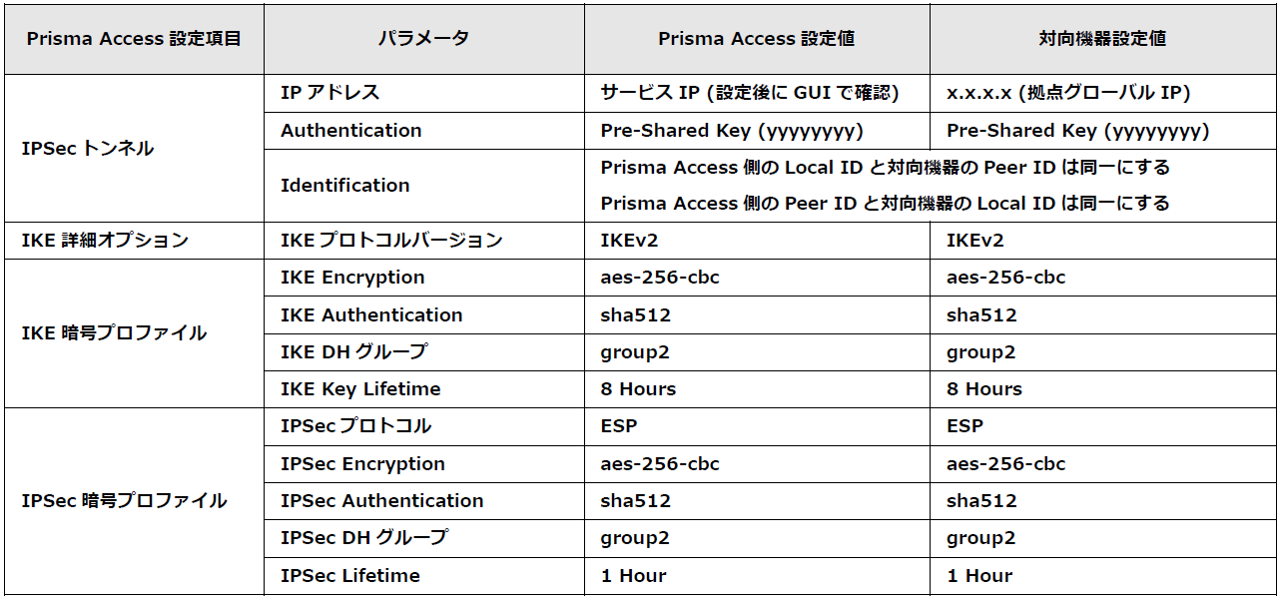

IPSecトンネル設定に必要なパラメータと設定例

本記事では上記パラメータの値を用いた設定例を記載します。

必要に応じて値を変更してください。事前に各種パラメータを定義することを推奨します。

※対向拠点のルータで必要なIPSecVPNの設定については、本記事では省略します

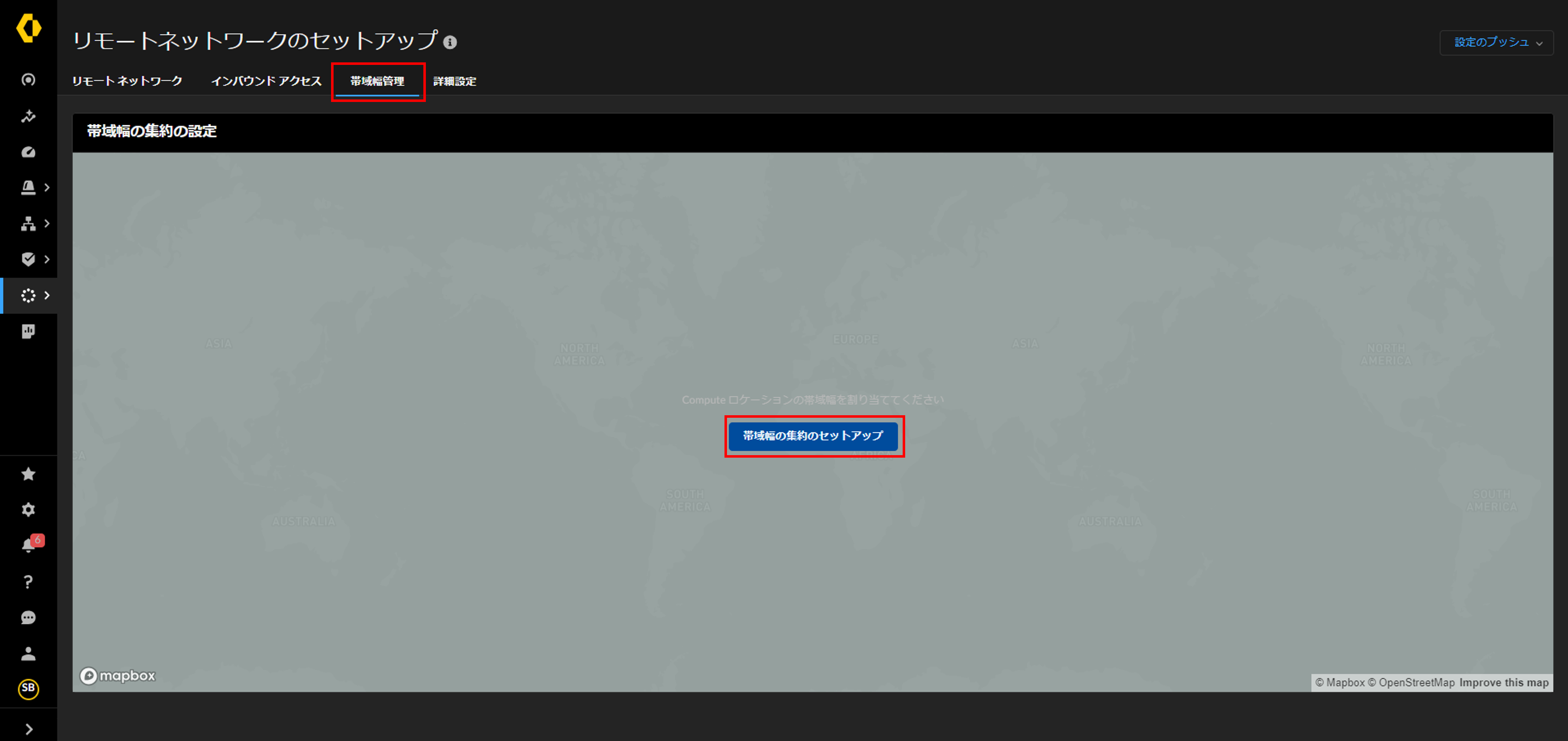

2. 帯域幅の割り当て

RNロケーションの総帯域幅は、RN単位ではなくCompute Location単位で割り当てます

Workflows > Prisma Accessのセットアップ > リモートネットワーク > 帯域幅管理

初回設定時のみ「帯域幅の集約のセットアップ」をクリックします。

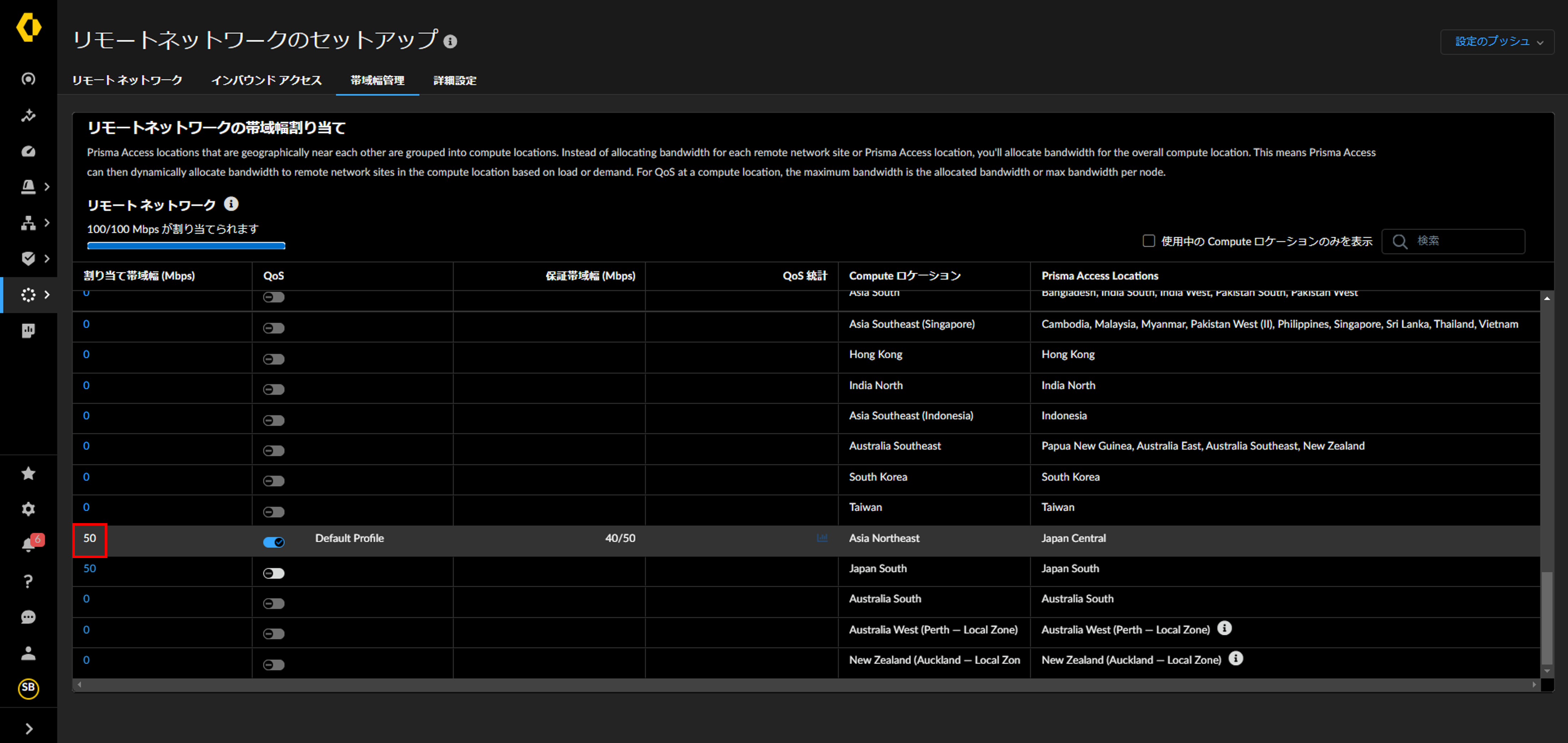

必要帯域幅をCompute Location毎に割り当てます。

※送受信の帯域を考慮して設定してください

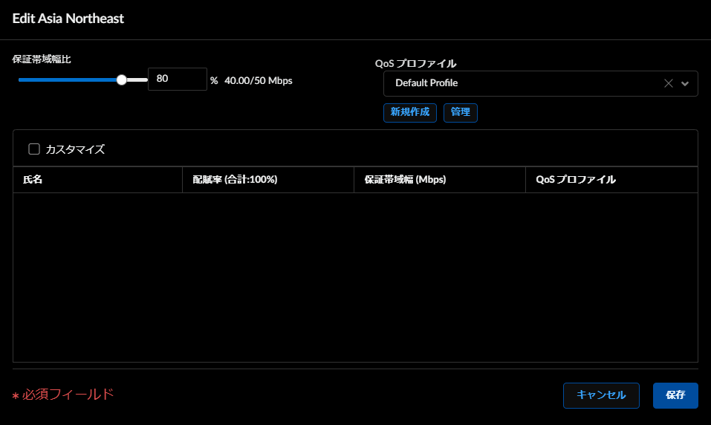

対象Compute LocationのQoSを有効化し、Editをクリックします。

ロケーションごとにQoSの設定を行います。

・保証帯域幅比: Compute Locationに割り当てた総帯域幅に対する補償帯域幅の割合

・QoSプロファイル: QoSプロファイルを選択、QoSプロファイルの新規作成や編集も可能

・カスタマイズ: 有効にすることで、設定済みRNに対して割り当てる帯域幅比を指定可能

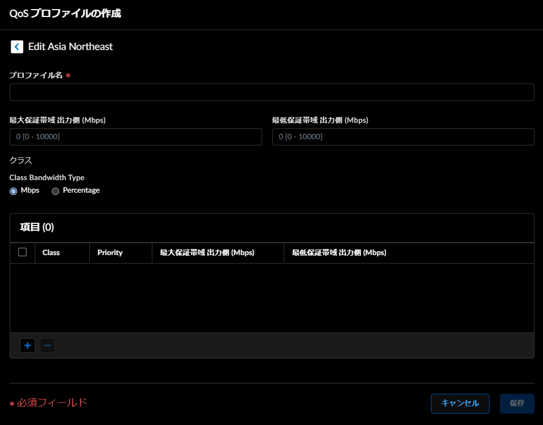

QoSプロファイルを新規作成する場合、以下の設定を行います。

・プロファイル名: QoSプロファイル名を入力

・最大/最低保証帯域: 保証帯域の最大値と最小値を指定

・クラス: QoSクラス、優先度、最大/最低保証帯域を指定

3. RN設定

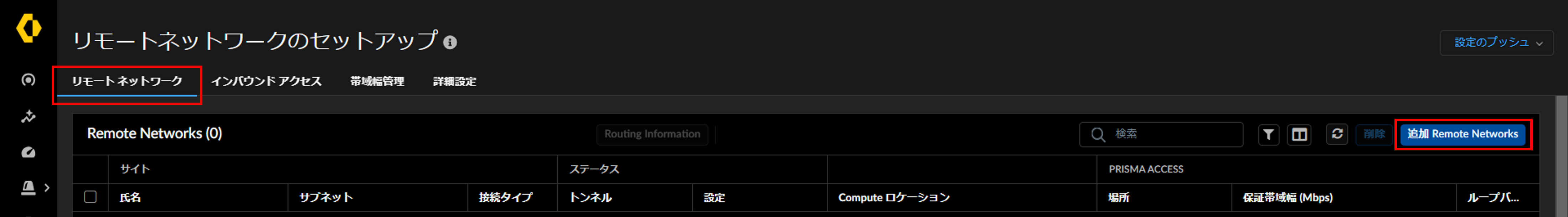

Workflows > Prisma Accessのセットアップ > リモートネットワーク > リモートネットワーク

追加Remote Networksをクリックします。

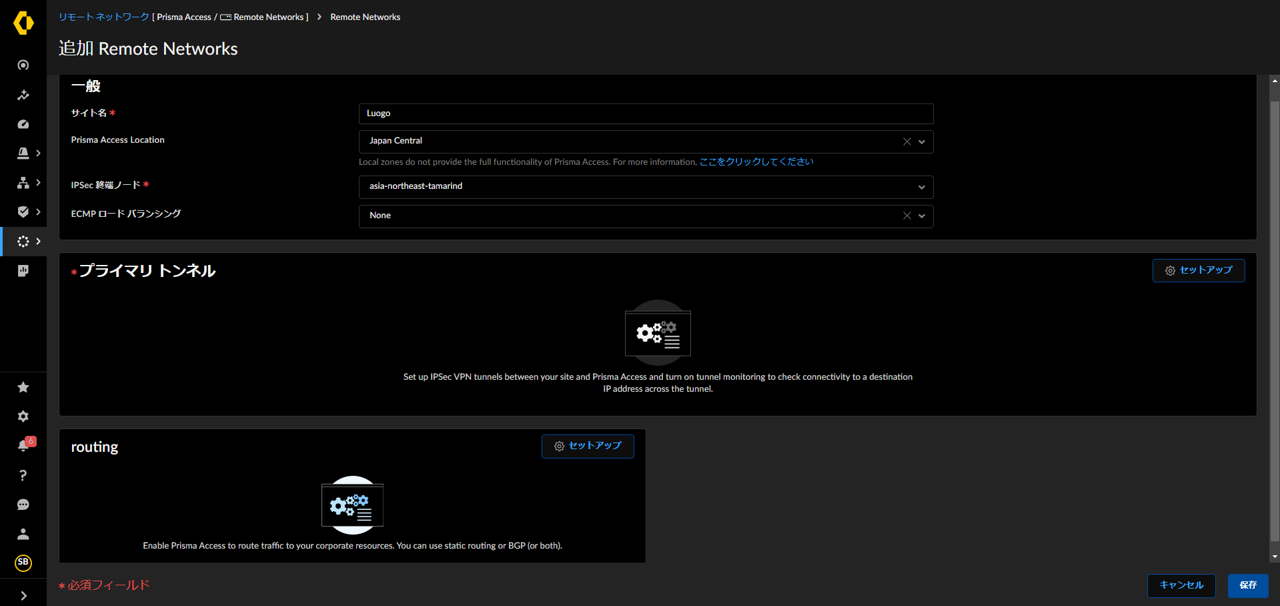

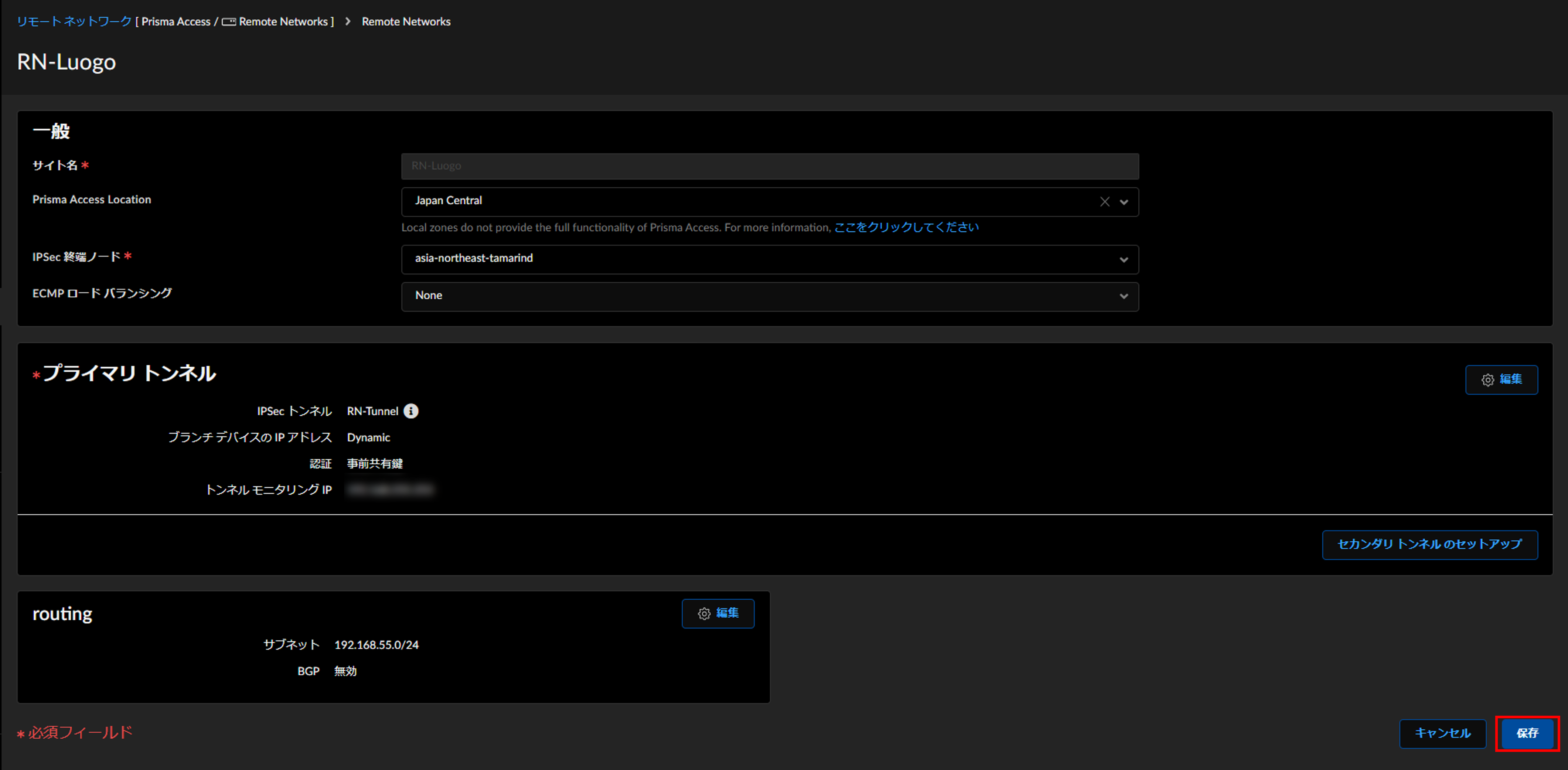

RNサイトの一般設定、プライマリトンネル設定、ルーティング設定を順に行います。

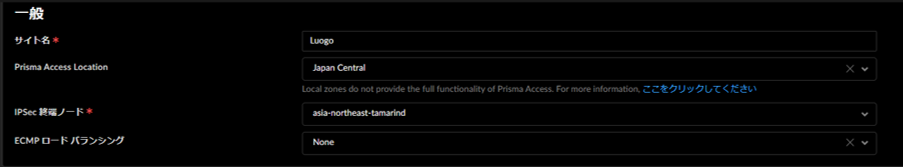

■一般

・サイト名: RNサイト名を入力

・Prisma Access Location: Prisma Accessのロケーション選択

・IPsec終端ノード: Prisma Access Locationに紐づいた終端ノードが表示されます

・ECMPロードバランシング: 有効化した場合、RNサイトが最大4つのIPSecトンネルを使用できます

※ECMPロードバランシングにはBGPを利用する必要があり、QoSとスタティックルートはサポートされません

■プライマリトンネル

※本記事では、必須項目としてプライマリトンネルの設定のみ記載しております

必要に応じてセカンダリトンネルの設定を実施してください

「セットアップ」をクリックします。

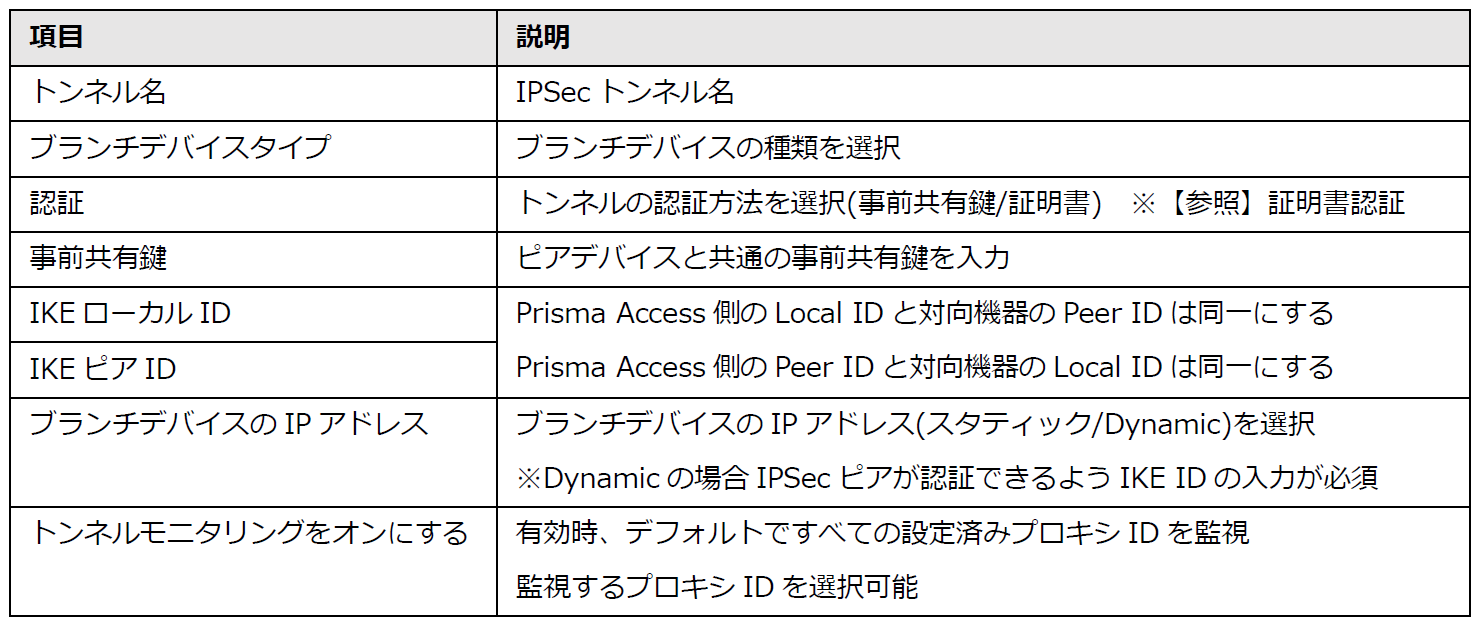

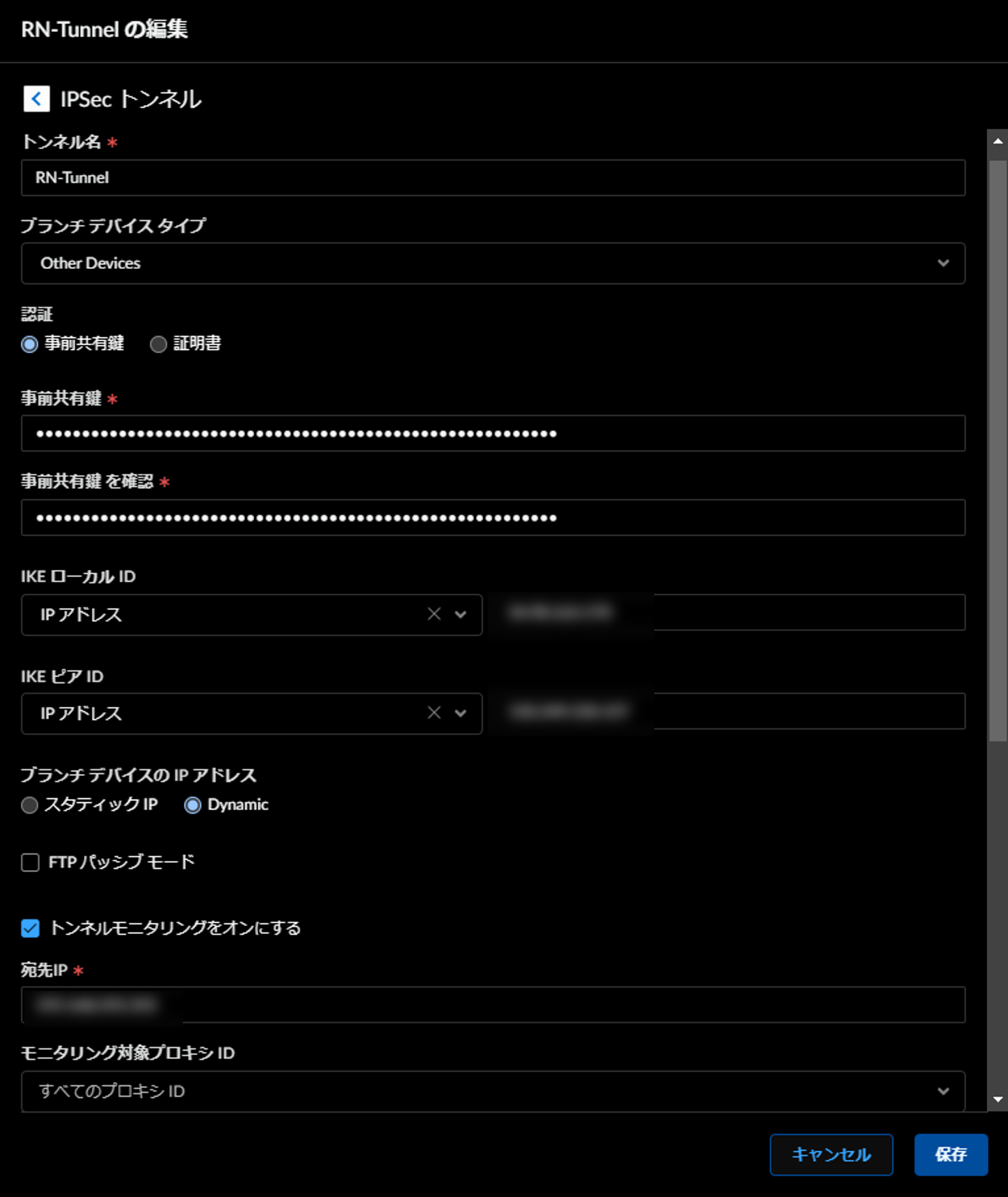

IPSecトンネルの作成ウィンドウで各項目を入力します。

必要に応じてIKE詳細オプション、IPSec詳細オプションの設定を行います。

【IKE詳細オプション】

・IKEプロトコルバージョン: IKEプロトコルバージョンを選択

・IKEv1(v2)暗号プロファイル: IKE暗号プロファイルを選択もしくは新規作成します

【IKE暗号プロファイルの新規作成/管理】

※ピアと同一設定にします

・氏名: IKE暗号プロファイル名

・Encryption: 3des, aes-128-cbc, aes-192-cbc, aes-256-cbc, aes-128-gcm, aes-256-gcm

・認証: md5, sha1, sha256, sha384, sha512

・DHグループ: group1, group2, group5, group14, group19, group20

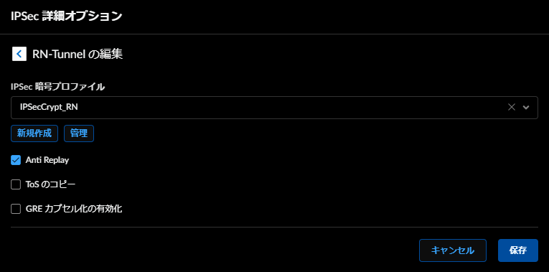

【IPSec詳細オプション】

・IPSec暗号プロファイル: IPSec暗号プロファイルを選択もしくは新規作成します

・Anti Replay: リプレイ攻撃を検出し無効化します

・ToSのコピー: ToS (Type of Service)情報を保持するため、カプセル化されたパケット内のIPヘッダーから外側のIPヘッダーにToSヘッダーをコピーします

・GREカプセル化の有効化: GREを有効にします

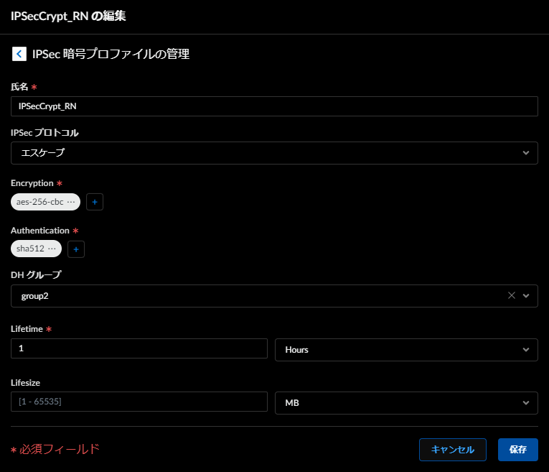

【IPSec暗号プロファイルの新規作成/管理】

・氏名: IPSec暗号プロファイル名

・IPSecプロトコル: AH/ESP

・Encryption: 3des, aes-128-cbc, aes-192-cbc, aes-256-cbc, aes-128-gcm, aes-256-gcm

・Authentication: md5, sha1, sha256, sha384, sha512

・DHグループ: group1, group2, group5, group14, group19, group20

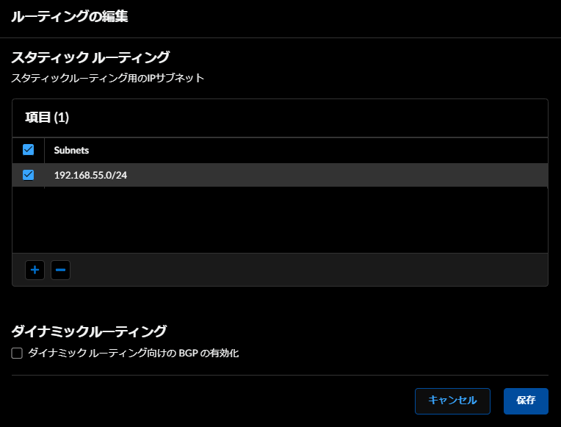

■ルーティング

「セットアップ」をクリックします。

スタティックルーティングの場合、IPサブネットを指定します。

ダイナミックルーティングの場合、BGPを有効化します。

すべての項目を入力後、保存をクリックします。

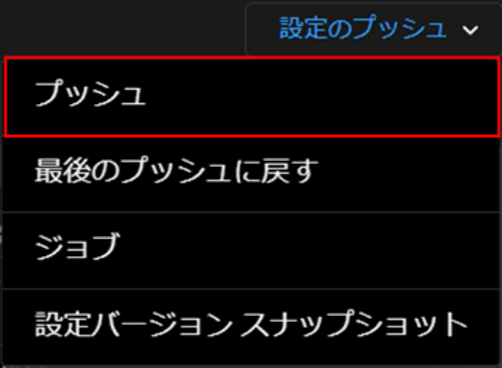

設定のプッシュを行います。

4. Prisma Access側のサービスIP確認

プッシュを実行するとサービスIPが取得されます。

サービスIPは拠点側のIPSecVPNトンネル設定で使用します。

Workflows > Prisma Accessのセットアップ > リモートネットワーク > リモートネットワーク

※本記事では省略しますが、Prisma AccessのRN設定完了後に対向拠点のルータでIPSecVPNの設定を行う必要があります

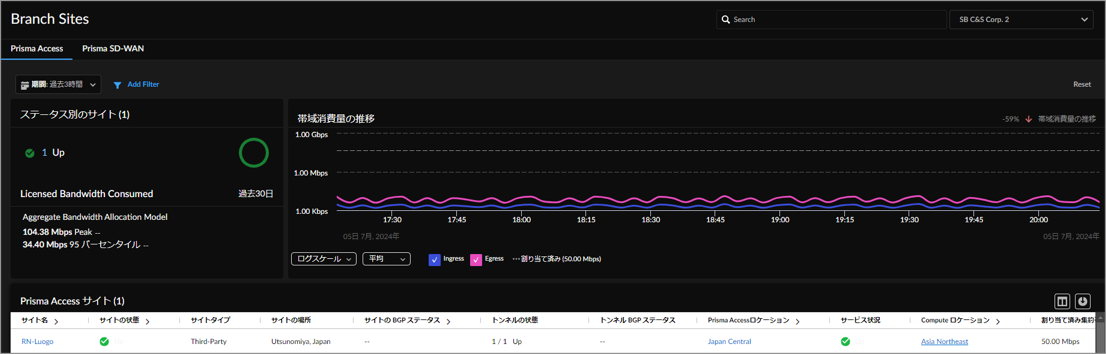

5. トンネル接続確認

Prisma Accessと拠点間のIPSecトンネル設定が完了後、Prisma Access側からトンネルのステータスを確認します。

Workflows > Prisma Accessのセットアップ > リモートネットワーク > リモートネットワーク

作成したRNサイトのトンネルステータスがOKとなっていることを確認します。

Incidents & Alerts > Log Viewer > Firewall/Tunnel ログを確認します。

Monitor > Branch Sites からRNサイトの情報を確認できます。

6. まとめ

今回は、Prisma Accessの接続形態の1つであるRN接続の設定方法をご紹介しました。

本機能を利用することで、拠点のユーザからのセキュアなアクセスが可能になります。

GlobalProtectを利用したモバイルユーザ接続の設定については、おすすめ記事をご参照ください。

__________________________________________________________________________________

※本ブログの内容は投稿時点での情報となります。

今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術統括部 第4技術部 2課

PCNSE, PSE Strata/SASE/Cortex Professional

中村 愛佳 -Manaka Nakamura-