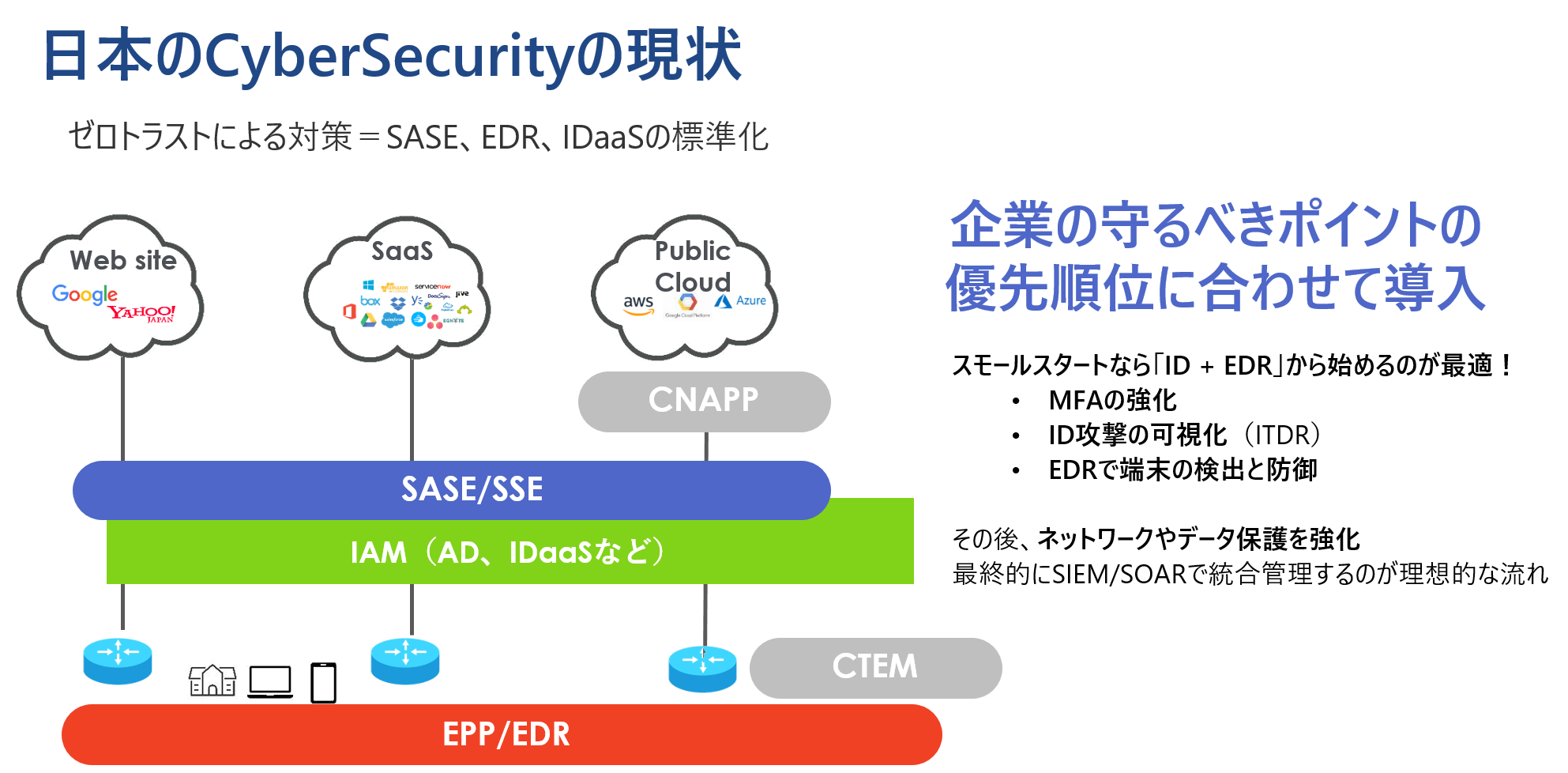

ゼロトラストは"どこから始めるべきか"──現実解としての導入ステップと、AI時代に向けた新たな展望

「ゼロトラストが重要なのは分かった。でも、実際にどこから始めればいいのか分からない」

そんな声を、現場で何度も耳にしてきました。

クラウドシフト、リモートワーク、そして生成AI──急速に変化するIT環境の中で、「すべてを信頼しない」を前提に設計されるゼロトラストセキュリティは、もはや選択肢ではなく前提条件となりつつあります。

とはいえ、ゼロトラストは"一気に完成させるもの"ではありません。むしろ重要なのは、リスクに応じた優先順位を見極め、現実解で進めることです。

本記事では、そんなゼロトラスト導入の「最短距離の始め方」と「これから備えるべき新たな潮流」を、できるだけわかりやすく整理してみます。

「ゼロトラスト」は概念から、"実装して初めて意味を持つ戦略"へと変貌

ゼロトラストとは、従来の「境界防御」モデルに依存せず、すべてのアクセスを信頼しない前提で動的に検証するセキュリティモデルです。

NIST(アメリカ国立標準技術研究所)の定義によれば、ゼロトラストの中核は以下の3原則に集約されます。

-

継続的なセキュリティ評価(Continuous Evaluation)

-

明示的なアクセス認可(Explicit Verification)

-

最小特権の適用(Least Privilege)

つまり、「いったん認可したら自由に使える」ではなく、「アクセスのたびに信頼を再確認する」──これがゼロトラストの本質です。

しかしながら、これを実際の組織運用に落とし込もうとすると、多くの現場で「で、どこから?」という壁にぶつかるのです。

すべてを守ろうとしない。まず"攻撃の入口"を塞ぐ

ゼロトラストを語るとき、あらゆる構成要素が登場します。IDaaS、EDR、SASE、ZTNA、SIEM、XDR、そして最近ではDSPMやSSPMなど...。

確かにどれも重要です。しかし、導入にはコストも時間もかかります。

だからこそ、まずは優先度の高い"入口"から手を付けるべきなのです。

Step 1:ID認証+EDRが最優先

今、多くの攻撃は「IDの乗っ取り」か「エンドポイントからの侵害」で始まります。

だからこそ、まずやるべきは以下の2点です。

-

IDの強化(MFA/ITDR):とくにフィッシング耐性のあるMFA(FIDO2/パスキー)は必須項目に。

-

EDRの全端末展開+XDR化の布石:単体防御ではなく、検出→分析→初動対応までを自動化へ。

いきなり全てを変えるのではなく、まず"侵入させない"構えを作ること。ここがゼロトラストの第一歩として最も効果的です。

Step 2:ネットワークとデータの見直し

次に着手すべきは、通信の経路と取り扱うデータです。

-

ZTNA/SASEで、VPN不要の"セッション単位制御"に置き換える。

-

データはDSPMやDLPで所在・アクセス・共有状況を可視化し、"誰が・いつ・何に"アクセスできるのかを把握。

特にSaaS利用が多い企業では、共有ファイルやOAuth経由のアプリ連携など、知らぬ間に"外部とつながる経路"が増えており、過剰共有・シャドーITの温床となっています。ここにメスを入れることで、漏えいリスクを大幅に削減できます。

Step 3:運用全体を"つなぎ"、自動化する

そして最後のステップは、運用を"全体で機能する仕組み"へ進化させることです。

ゼロトラストは防御の仕組みを導入するだけではなく、それらをどう連携させ、継続的に動かすかという"運用設計"が問われるフェーズに入っていきます。

-

SIEMやXDRによる全体相関分析

-

SOARでインシデント対応を自動化

-

AISOCのようなAI主導の統合運用基盤への進化

それぞれのセキュリティ製品がバラバラに運用されている限り、"攻撃の全体像"は見えず、対応も後手に回ってしまう。

だからこそ、最終的には守る仕組みをつなぐこと"に投資するべきなのです。

そして、ゼロトラストは"AIの時代"へ入っていく

ここから先のゼロトラストは、さらにAIの活用と制御の両輪で進化していきます。

1. AIが防御の主役になる(AI for Security)

AIはすでにEDRやXDRの検知精度向上、アラートの優先度付け、未知の脅威発見に貢献しています。

いわば、防御の脳としてのAI活用が本格化しているのです。

2. AIそのものを守る(Security for AI)

生成AIの業務利用が進む一方で、モデル改ざん、データ漏えい、プロンプトインジェクションなど、新たな脅威も浮上しています。

NISTのAI RMF(AIリスク管理フレームワーク)などをベースに、「AIを使う側」もゼロトラストで守るという視点が求められています。

3. AIに任せる運用(AISOC)

もはや人手では追いきれないアラートやログを、AIが常時相関・自動化。

インシデント対応も"人が起きてから判断する"のではなく、AIが判断し、必要なときだけ人に渡すという「セキュリティ運用の自動化」も進化の真っ只中です。

その他、押さえておきたい"これからの注目分野"

-

DSPM/SSPMの統合運用:データとSaaSの姿勢管理は"表裏一体"で扱う

-

CNAPP/CTEM:クラウドと攻撃面(露出資産)の継続的可視化と是正

-

WAAP+API Security:アプリとAPIの統合防御

-

Policy as Code/OPA:アクセス制御をコード化し、あらゆる環境に一貫適用

- Non-Human ID(Workload ID)の統治:APIキーやAIエージェントにもID管理の目を

-

Confidential Computing:使用中のデータも暗号化対象に

-

Enterprise Browser:SaaS活用比率が高い現場にはDLP制御の"最短導入手段"として有効

最後に──ゼロトラストは一気にやるものではない

ゼロトラストは、すべてをゼロからやり直す話ではありません。

自社のリスクと成熟度に合わせて、優先度の高いところから、ひとつずつ着実に進めていくことこそが、何より現実的で、そして効果的です。

まずは「IDと端末」。

そこから「経路とデータ」。

そして最終的には「全体をつなぎ、自動化する」。

その道の先には、AIを活用しながら"自律するセキュリティ運用"が待っています。

その他ゼロトラスト関連記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

矢部 和馬