本ブログは、日々お客様よりいただくネットワーク・セキュリティプロダクトに関するお問い合わせを、

エンジニア1年生が先輩の指導を受けながら検証などを行い、回答した内容を一問一答方式でまとめたブログです。

<お問い合わせNO.2 DDoS対策とGeo-IPについて>

Fortigateを利用想定です。

- DDoS機能は別途ライセンスが必要ですか?

- 国名(国別)でのアドレスリストを使って、ファイアウオール制御はできますか?

というご相談です。

今回のお問い合わせの内容から、お客さまにはライセンスについて少し説明を加えて、国名でのファイアウォールの設定の方法をご紹介します。

今回のケースに回答するためには以下のことが分かっていれば大丈夫です。

- FortiGateのライセンスについて

- FortiGate Geography Based Addressing機能について

<FortiOS 6.0.1以降のライセンスまとめた表>

FortiGateの場合、ライセンス(サブスクリプション)が必要なケースは、FortiGuard Centerと接続して、セキュリティの脅威に対応するために利用されます。

DDoSのような、動的でない固定化された機能を利用する場合ライセンスは不要です。

次に、Geography Based Addressing(以降Geo-IP)は、IANAの管理に基づいた各国のグローバルIPの割り当てを参照にすることができます。

これを使えば、日本、アメリカ、中国など国名を選択してポリシーの設定ができるので、ざっくりとした単位でのアクセス制御を利用する際に便利な機能です。

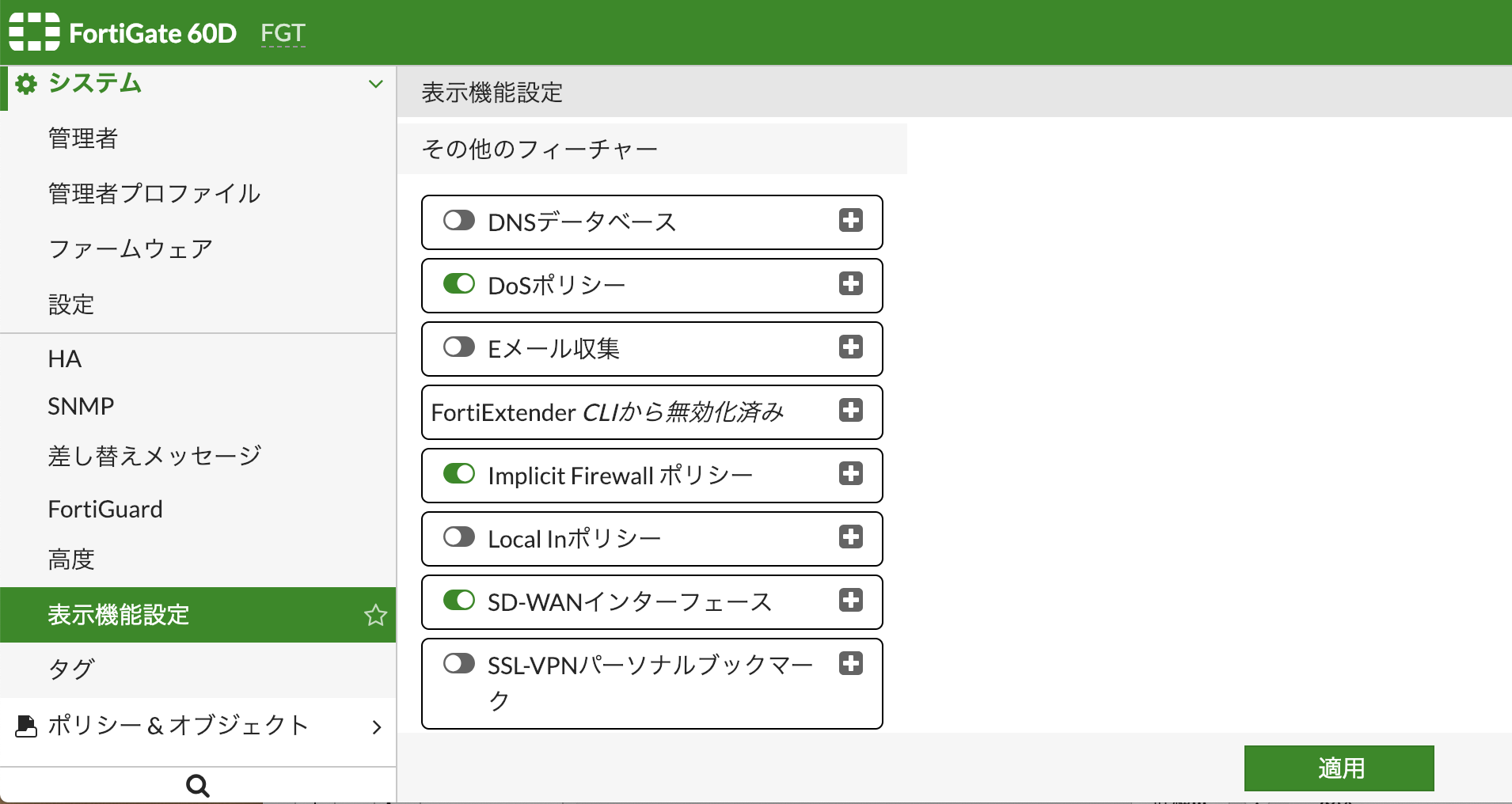

<DDoSの設定>

表示機能から「DoSポリシー」を有効にします。

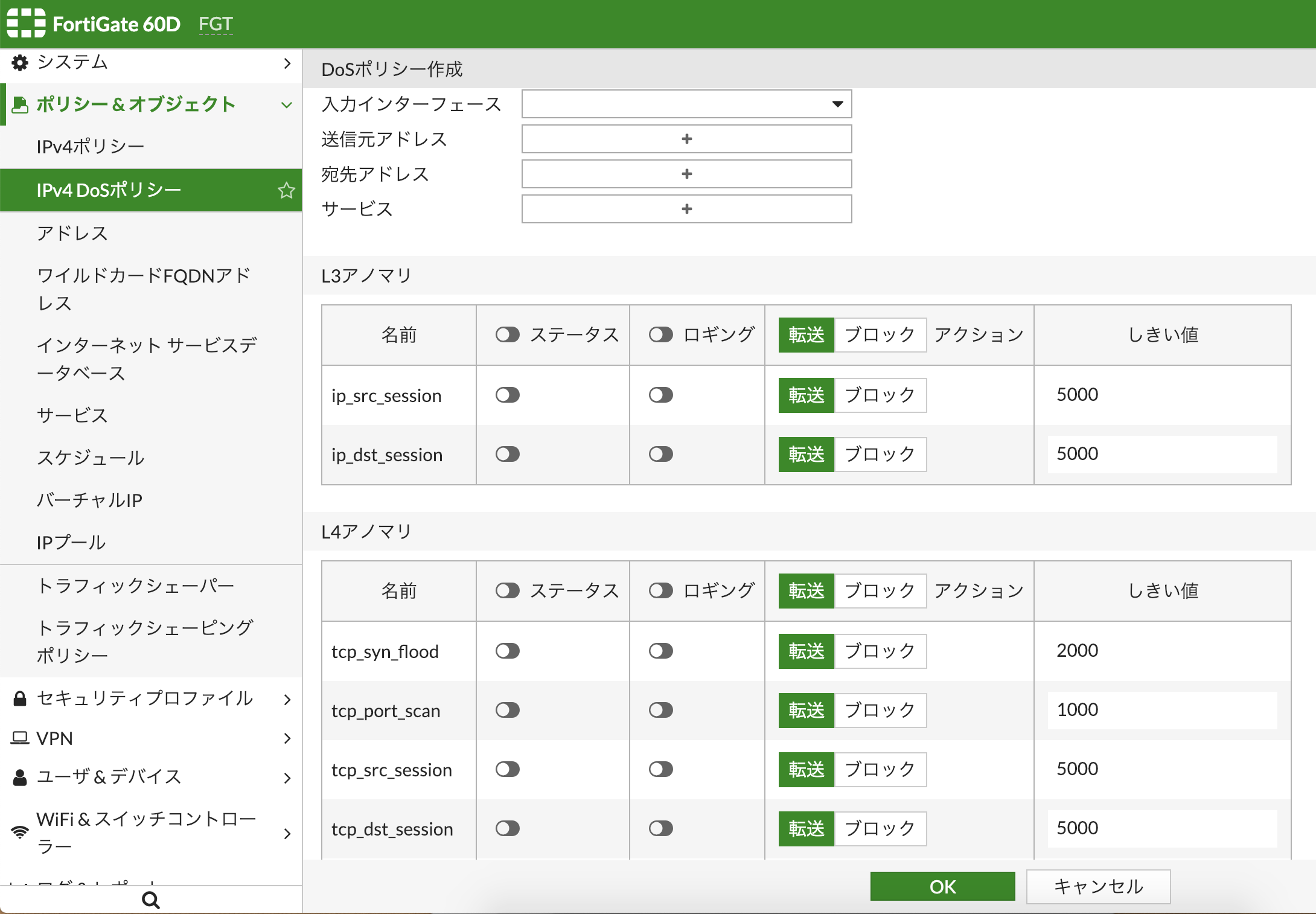

ポリシー&オブジェクトのIPv4DoSポリシーからDDoS対策の設定ができます。

FortiGateのDDoS機能はしきい値ベースの対策です。

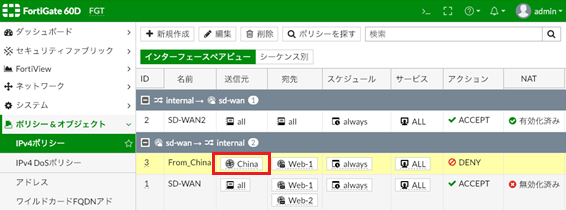

<Geo-IP設定イメージ>

<Geo-IP設定イメージ>

・アドレスオブジェクト作成

ジオグラフィアドレスタイプを利用する場合は必ず以下のように、アドレスオブジェクトを作成する必要があります。

ジオグラフィアドレスタイプを利用する場合は必ず以下のように、アドレスオブジェクトを作成する必要があります。

アドレスオブジェクトとして作成すれば、ファイアウォールポリシーのオブジェクトとして利用できます。

アドレスオブジェクトとして作成すれば、ファイアウォールポリシーのオブジェクトとして利用できます。

なおGeo-IPはFortiGuard Center(TCP443)から情報が更新されますので、以下のようなコマンドを使って確認できます。

・Geo-IP確認

----------------------

検証後記

事前に設定しておけば防げる脅威がたくさんあります。

不正なアクセスや攻撃対策など、NGFW機能も便利ですが、こういった地味な機能もFortiGateの特徴の一つではないでしょうか?

お問い合わせNO.2 「DDoS対策とGeo-IPについて」でした。

UTPライセンスを使わなくても、ファイアウォールとして非常に優秀な製品です。

他社からのリプレースなどでぜひご活用ください。みなさまからのお問い合わせお待ちしております。

以上

関連記事はこちら