本ブログは、日々お客様よりいただくネットワーク・セキュリティプロダクトに関するお問い合わせを、

エンジニア2年生が先輩の指導を受けながら検証などを行い、回答した内容を一問一答方式でまとめたブログです。

<お問い合わせ NO.7 L2TP/IPsec>

今回は以下のお問い合わせを受けました。

• FortiGateでL2TPを利用したVPN接続は可能ですか?

L2TPはデータリンク層でPPPフレームをUDPパケットでトンネリングすることでVPN接続を行います。

しかしL2TPは暗号化されていない状態で認証を行うため、単体での利用はセキュリティ上危険です。

そのため一般的にL2TPを利用する場合は安全性を高くするために、IPパケットを暗号化するIPsecとの併用が推奨されます。

IPsecと組み合わせて利用することで、暗号化したネットワーク内で認証を行うことができます。

今回はFortiGateでL2TP/IPsecの設定を行っていきます。設定手順はFortiGateでのL2TP/IPsecの設定、クライアント端末のL2TP VPNプロファイルの作成の順に紹介します。検証のイメージは下図の通りです。

FortiGateのOSは6.2、クライアントデバイスはWindows 10を使用しています。

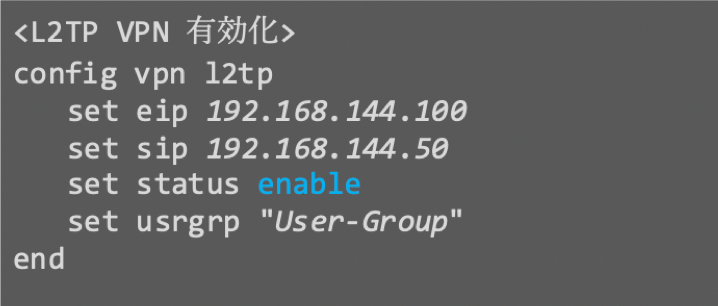

<FortiGate L2TP有効化>

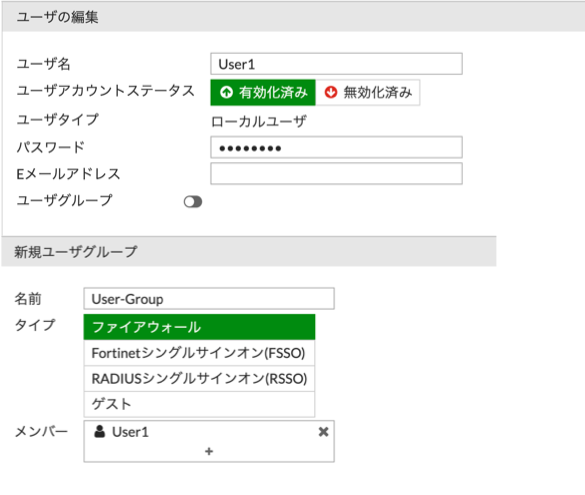

今回はクライアントが認証で使うユーザーをローカルで作成しておきます。

ユーザー定義で任意のユーザー名、パスワードを入力しクライアントが利用するユーザーを作成します。

ユーザーグループを作成し作成したユーザーをメンバーに追加します。

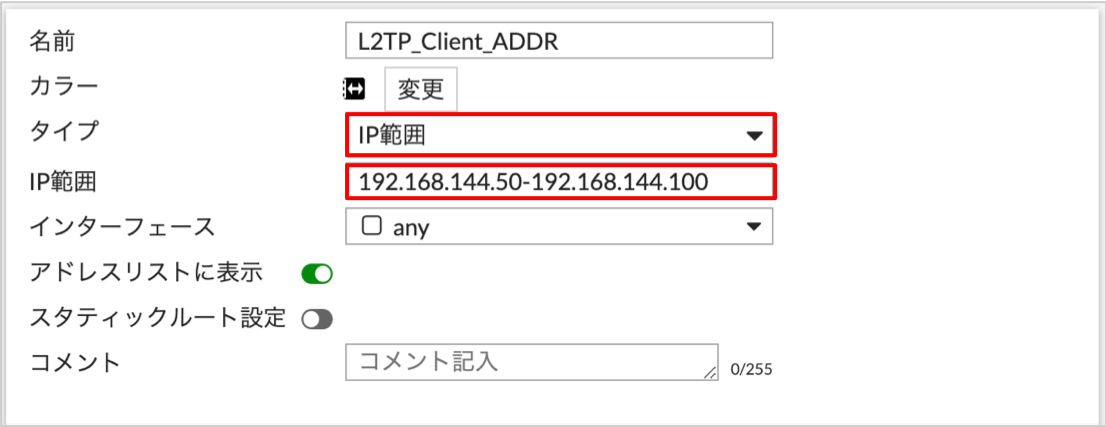

次にL2TPで接続するクライアントに割り当てるIPアドレス範囲を、ポリシー&オブジェクトのアドレスから新規に作成します。

CLIでも同様にクライアントに割り当てるIPアドレス範囲、認証を行うユーザーを設定する必要があります。また、この設定でL2TP VPNの有効化を行います。

<FortiGate IPsec設定>

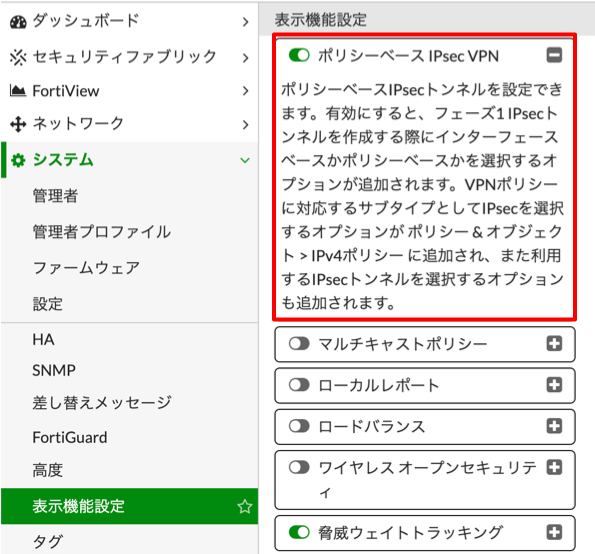

IPsec VPNの設定を行う前に、表示機能設定から"ポリシーベース IPsec VPN"を有効化します。

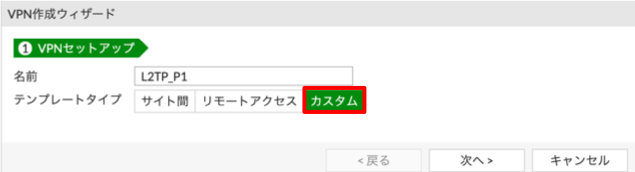

IPsecウィザードからIPsecトンネルの作成を行います。今回は暗号化、認証の設定値を変更するため、カスタムを選択し作成していきます。

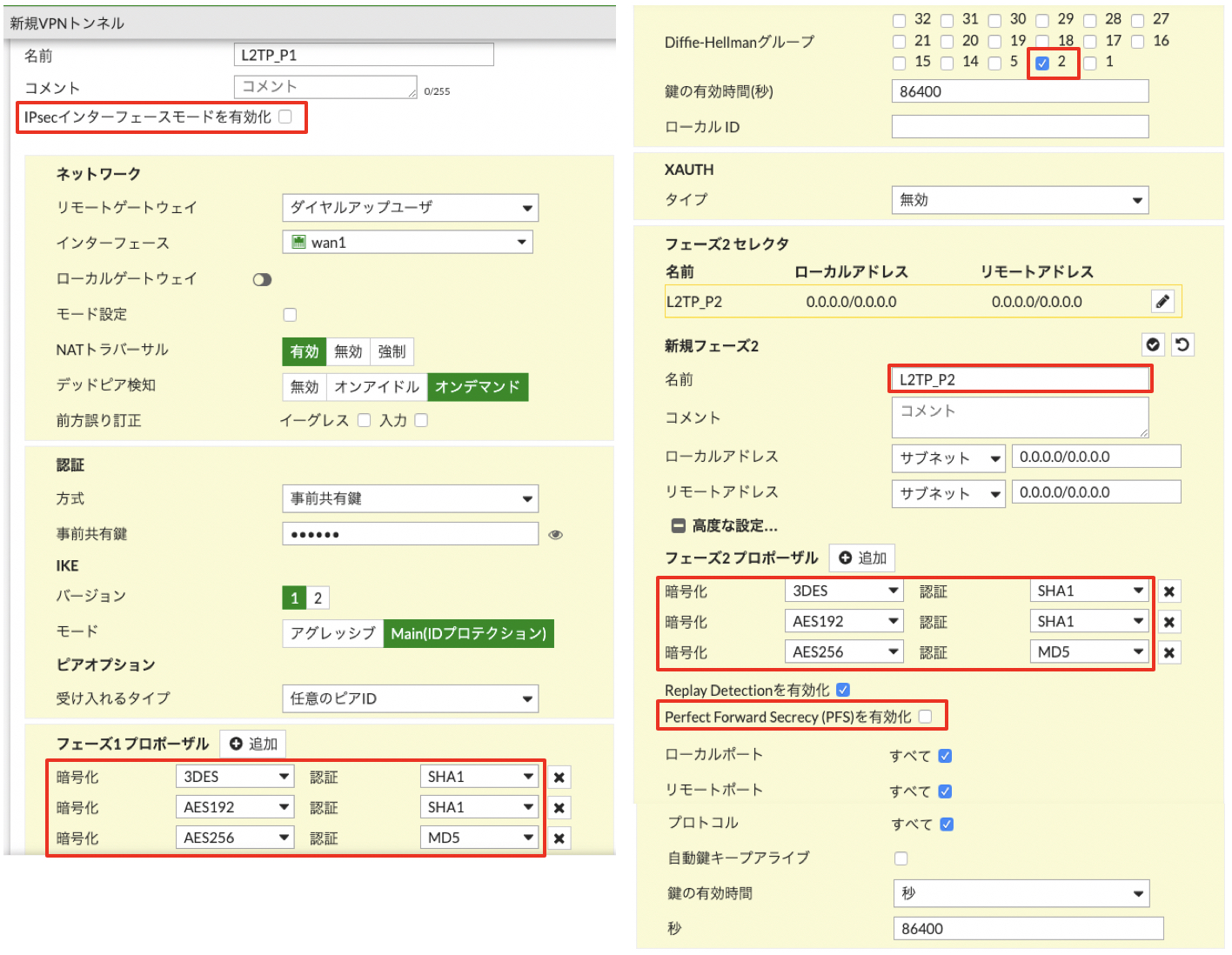

VPNトンネル作成の入力値は下図の通りです。

認証の方式は事前共有鍵を選択し、任意の鍵を入力してください。

注意点として"IPsecインターフェースモードを有効化"、フェーズ2セレクタの高度な設定内"Perfect Forward Secrecy(PFS)を有効化"のチェックを外します。

またこの後、CLIからIPsec VPN Phase2に個別に設定を入力するため、新規フェーズ2の名前も変更する必要があります。

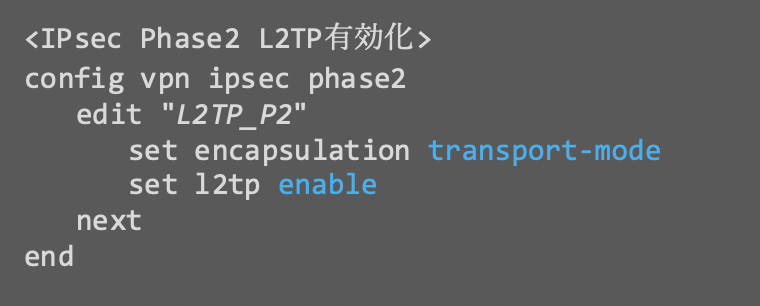

GUIでのIPsec VPN設定後、Phase2にCLIより追加の設定を入力します。

Phase2でL2TPを有効化、カプセル化の方式をトンネルモードからトランスポートモードに変更します。

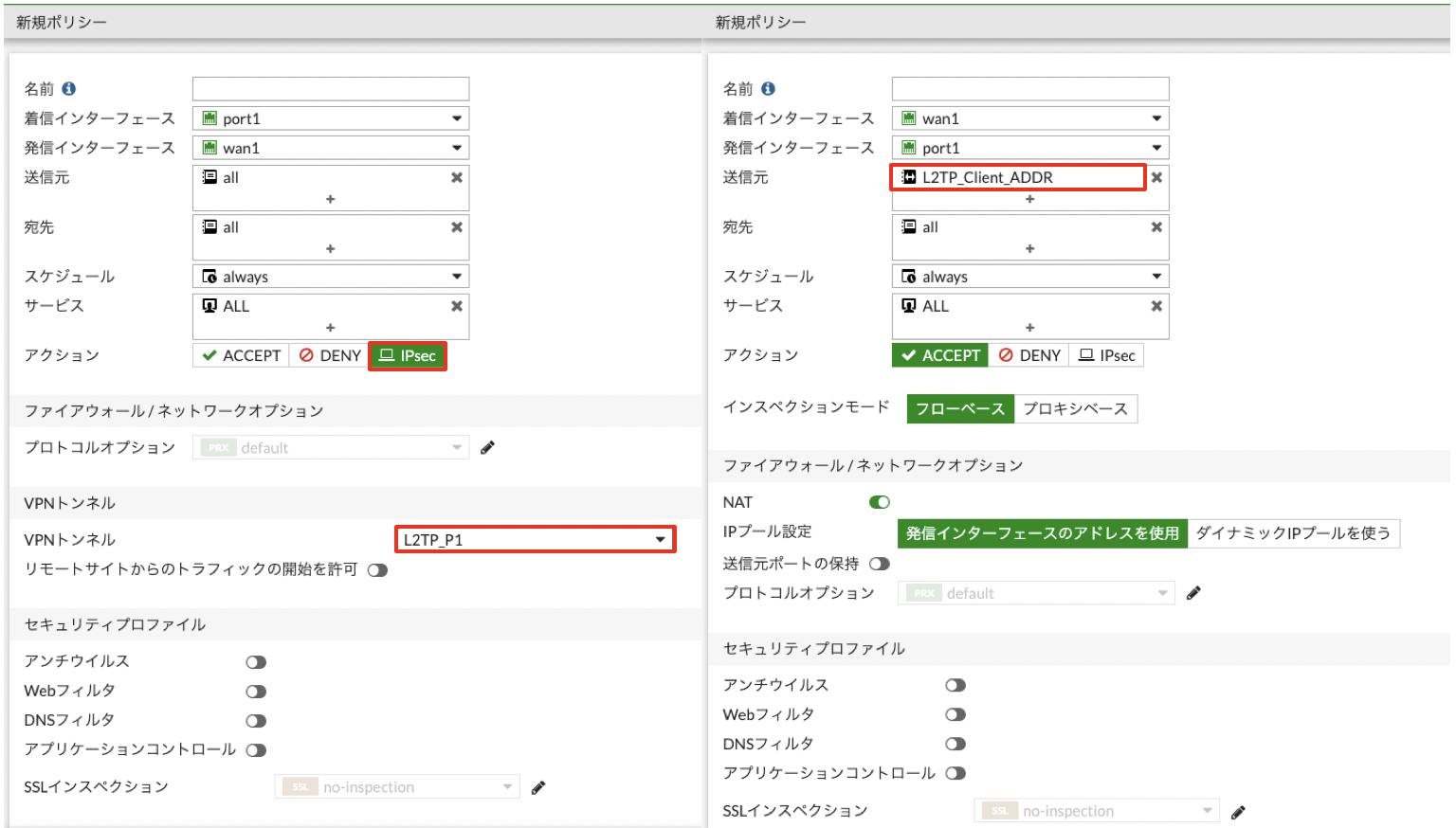

最後にIPsec VPNを適用するポリシーを作成します。ポリシーの設定内容は下図の通りです。

以上でFortiGateでのL2TP/IPsecの設定は終了です。次にクライアント端末側でのVPN接続プロファイルを設定を見ていきます。

<クライアント端末設定>

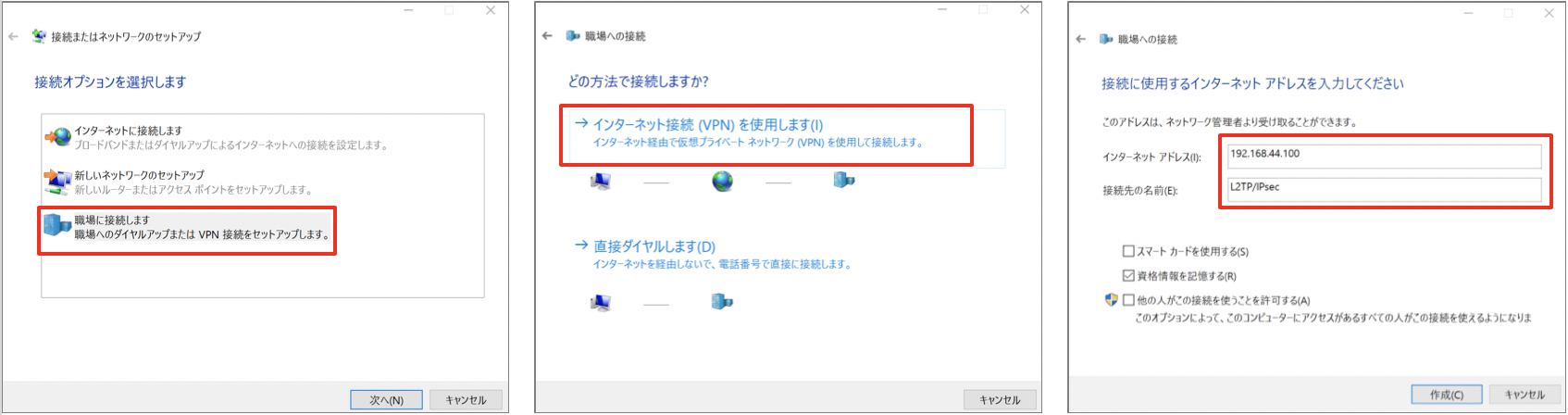

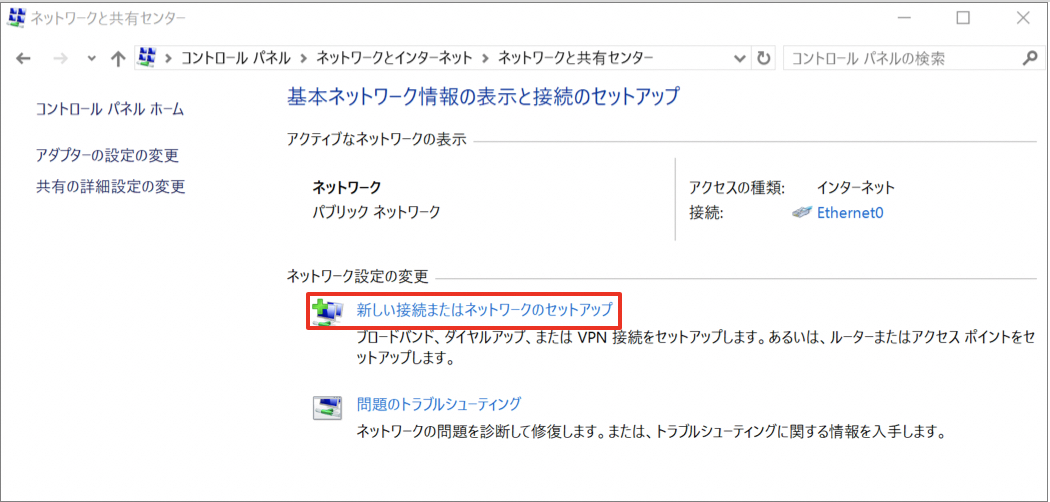

Windowsのコントロールパネル>ネットワークとインターネット>ネットワークと共有センターから"新しい接続またはネットワークのセットアップ"をクリックします。

下図の通り手順に沿って設定を選択していきます。

インターネットアドレスにはFortiGateのIPsecで選択したインターフェースのIPアドレスを入力します。

次にネットワークと共有センターでアダプターの設定の変更をクリックします。

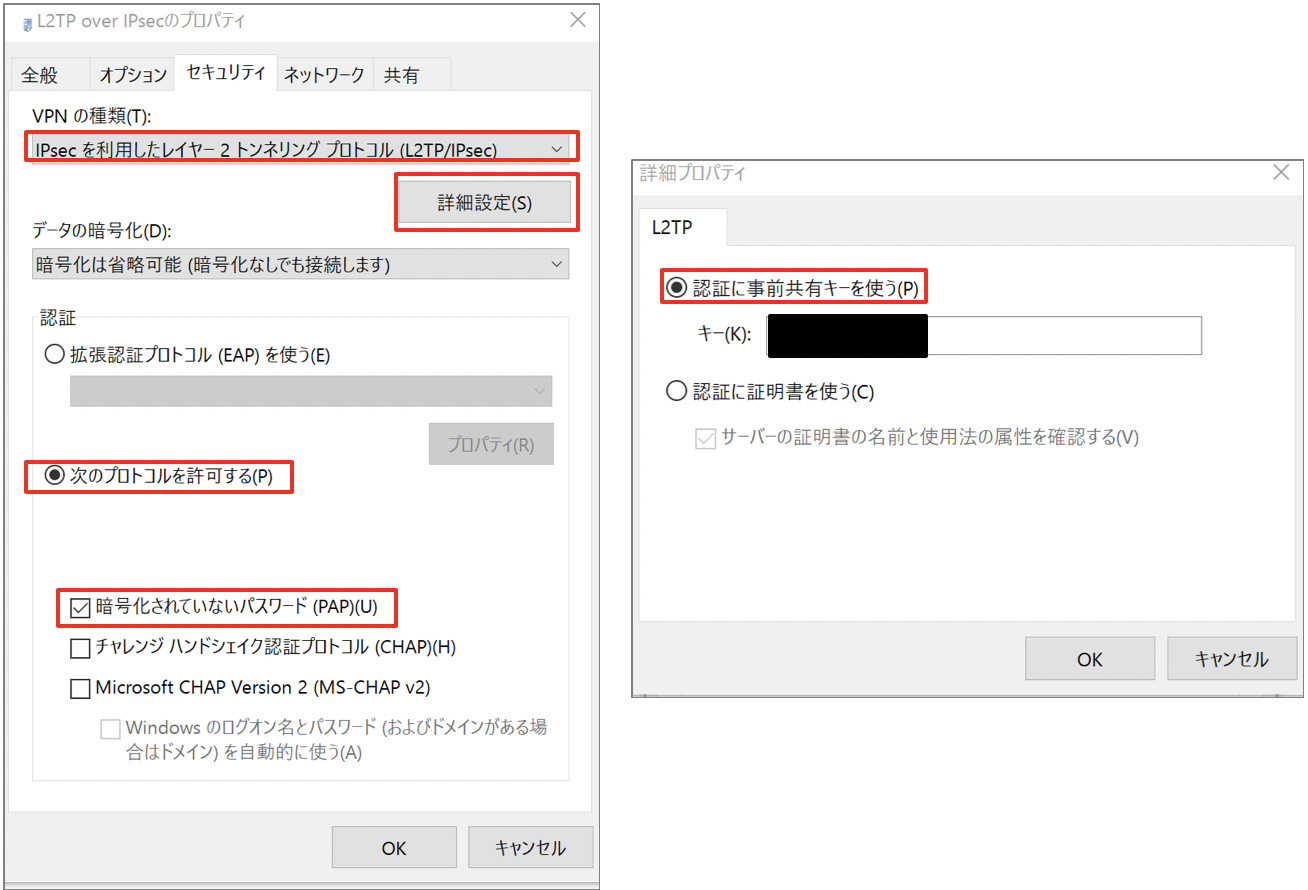

先ほど作成したL2TP_IPsecを右クリックしプロパティを開きます。

セキュリティタブをクリックし下図の通り設定を変更します。

詳細設定をクリックし、認証に事前共有鍵を使うを選択、FortiGateのIPsecで設定した事前共有鍵を入力します。

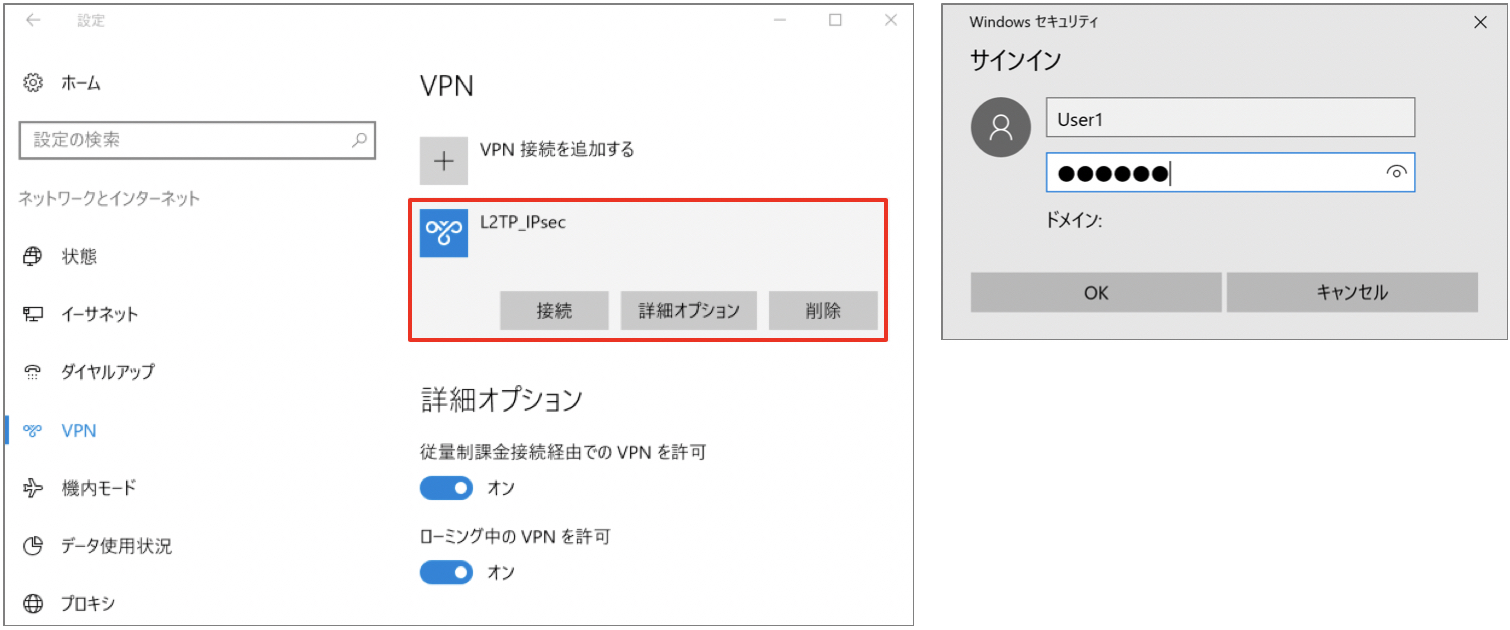

設定後、Windowsスタートメニューより"仮想プライベートネットワーク(VPN)"検索しクリックします。

作成したVPNを選択し、FortiGateで設定したユーザー名・パスワードを入力し、"接続済み"と表示されたら成功です。

<確認>

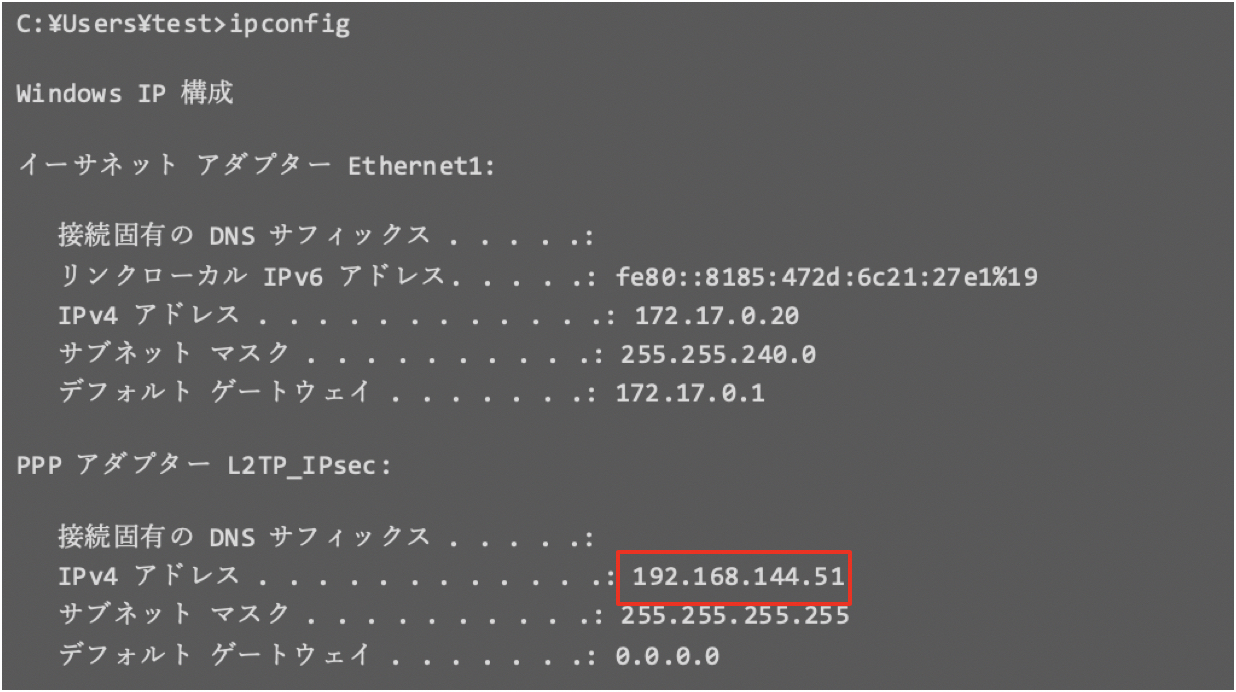

VPN接続後、Windowsのコマンドプロンプトでipconfigコマンドを入力し、PPPoEアダプターで設定したIPアドレスが取得できていることがわかります。

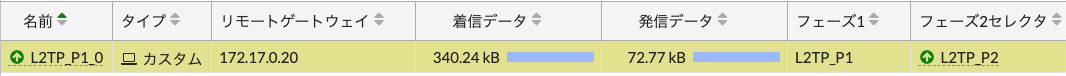

またFortiGateのIPsecモニタからもクライアント端末のIPアドレス宛にVPNが接続できていることが確認できます。

----------------------

検証後記

L2TPのメリットとしてVPN装置でリモートアクセスを利用する際、クライアントソフトが不要な点があげられます。

多くのクライアント端末は標準でL2TPプロトコルの使用が可能となっているため、端末にVPNソフトをインストールする手間が省けます。

しかしL2TPの設定は端末ごとに異なるため、異なる種類の端末が混在する環境では設定方法の統一が困難です。

一方IPsec VPNやSSL VPNであればクライアントソフトを端末にインストールすることで、一律の設定方法でVPN接続を確立することが可能です。

このようにFortiGateでは様々なVPN接続が利用できます。

導入環境に合わせて、VPN接続方式を選択してください。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

ソリューション技術統括部 ソリューション技術部 2課

渡邊 理史