みなさまこんにちは!SB C&SでFortinet製品のプリセールスを担当している草野です。

ネットワークセキュリティの運用において「ログの収集と活用」は欠かせません。攻撃検知、インシデント調査、監査ログ対応など、すべてログがなければ成り立ちません。

Fortinet社のFortiAnalyzerは、FortiGateをはじめとするセキュリティ機器のログを集中管理し、可視化・分析するための強力なツールです。

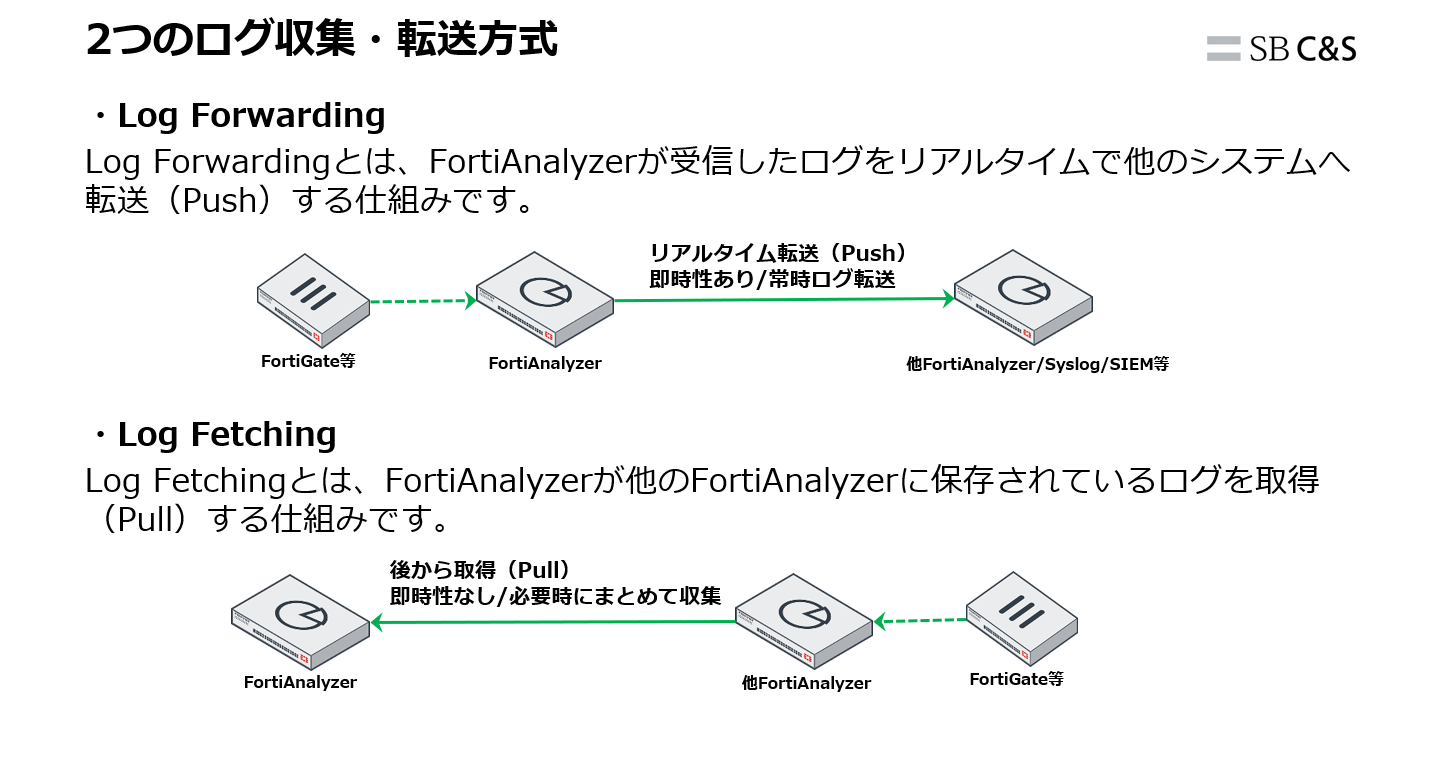

本記事では、そのFortiAnalyzerが持つ2つの重要なログ収集・転送の仕組み「Log Forwarding」と「Log Fetching」について、それぞれの特徴や使い分けを解説します。

免責

「Log Forwarding」と「Log Fetching」とは

FortiAnalzyerが外部のデバイスとログ連携を行う場合、2パターンの方法があります。

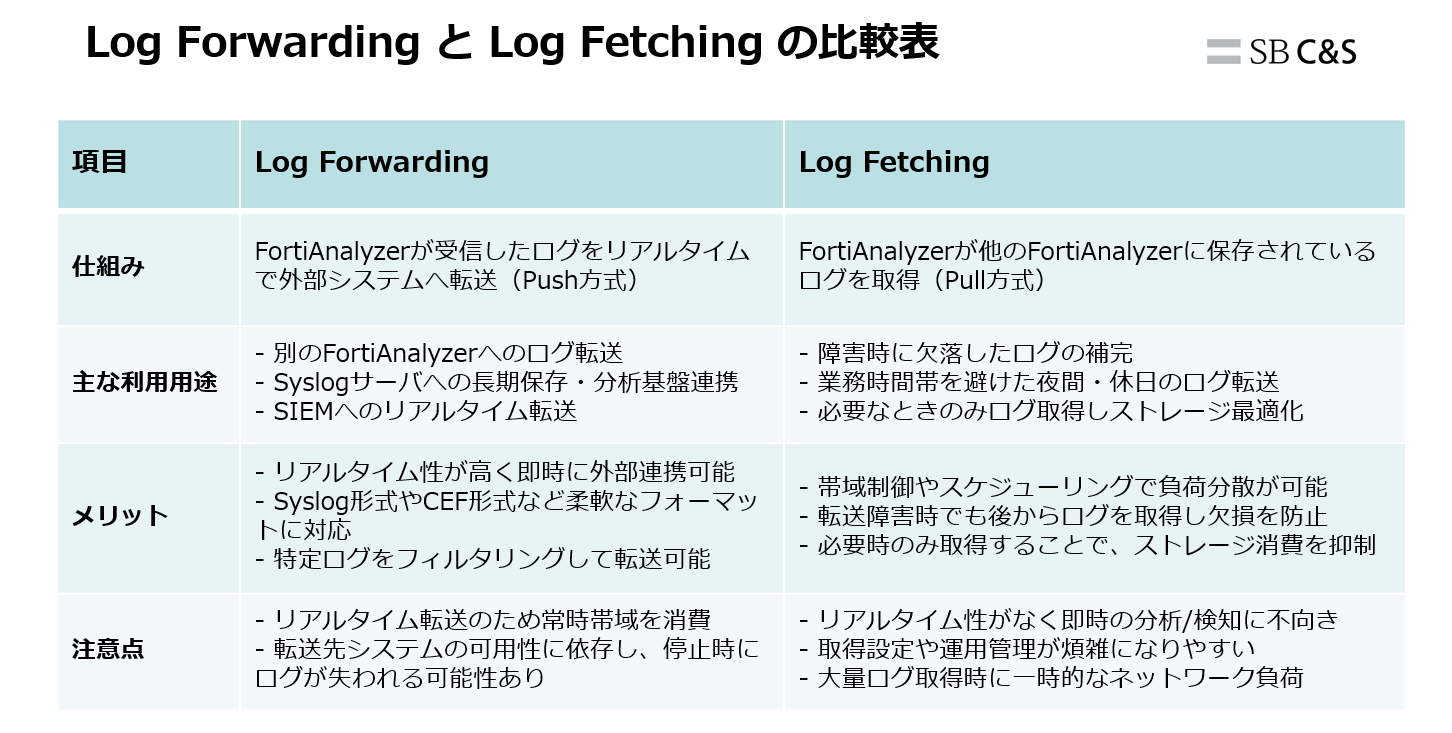

このように、Log Forwarding と Log Fetching はどちらも FortiAnalyzer 間や外部システムとのログ連携を実現する仕組みですが、方式や特徴が大きく異なります。以下の表では、それぞれの利用用途やメリット・注意点を比較し、違いを整理しています。

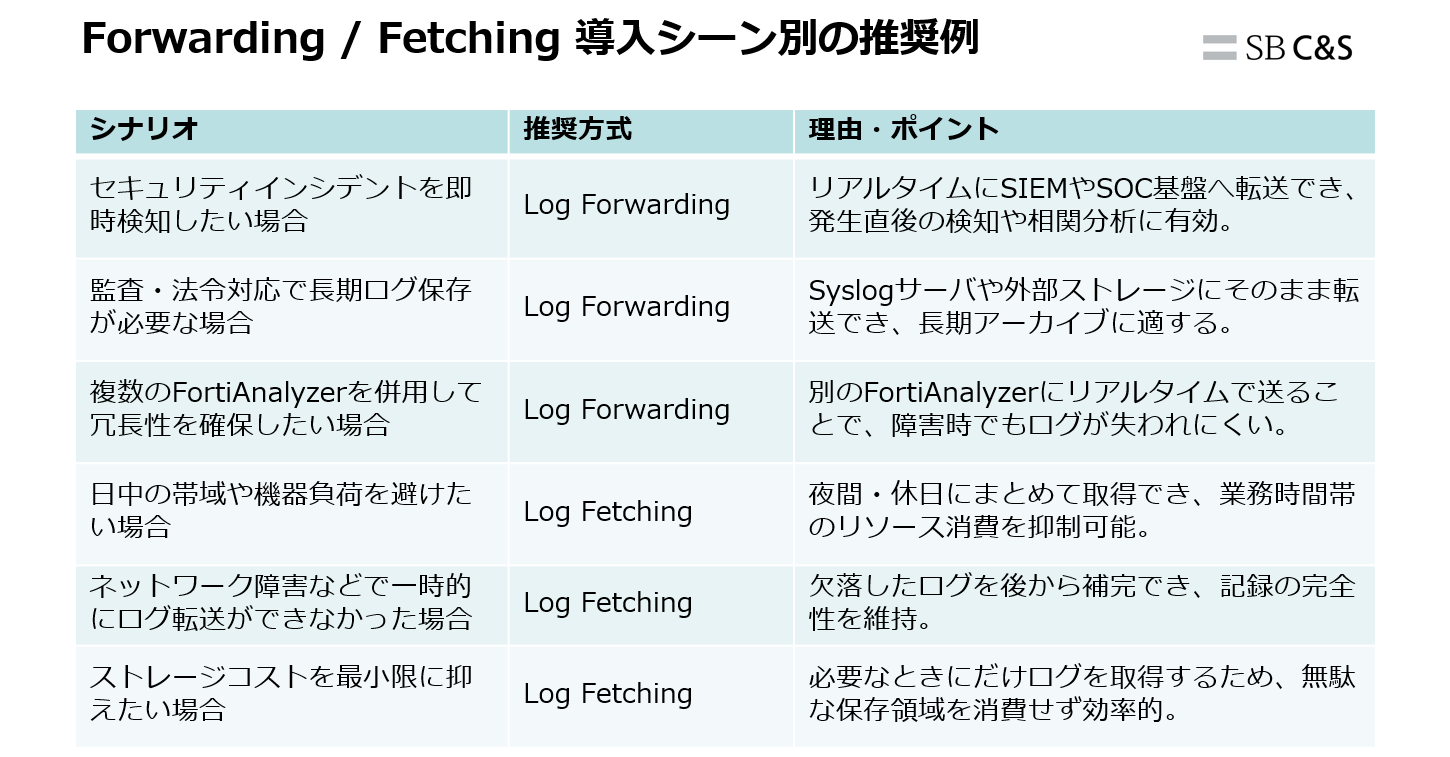

上記の比較内容を踏まえると、実際の環境や要件に応じて最適な方式を選択することが重要です。そこで次に、ユースケースごとにどちらの方式が適しているのかを具体例として示します。

ここまでで Log Forwarding と Log Fetching の概要と導入シーンを整理しました。次のステップとして、実際にこれらの方式を利用する際の設定方法について解説していきます。

※FortiAnalyzer同士での連携例となります。尚、OSバージョンはv7.6となります。

設定の流れ(Log Forwarding)

まずLog Forwardingの設定例となります。

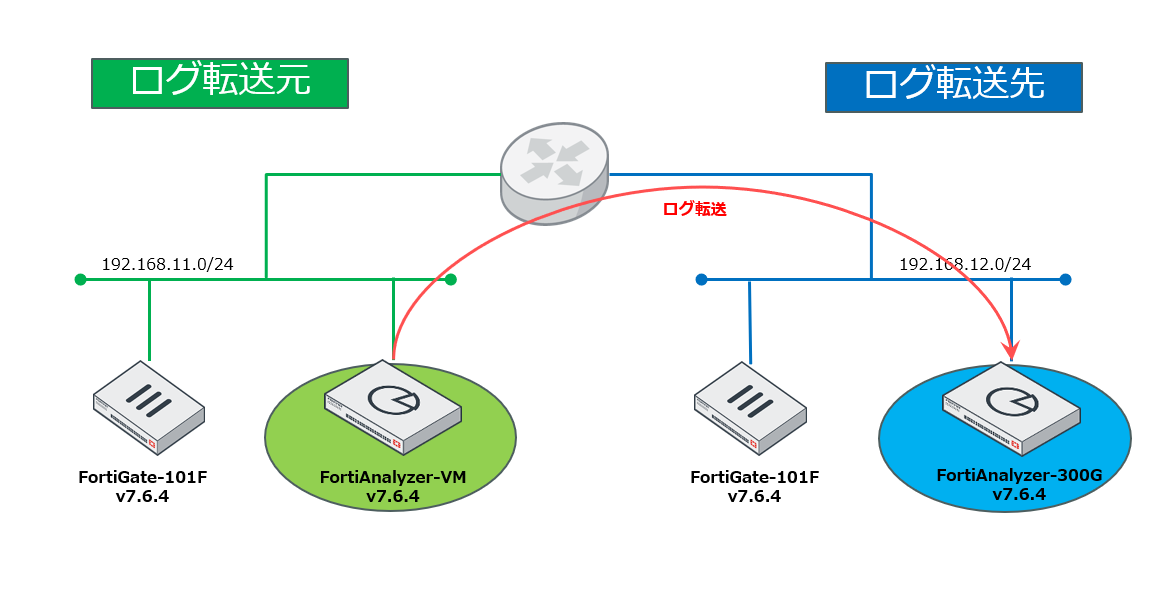

以下構成にて、FortiAnalyzer(ログ転送元)からFortiAnalyzer(ログ転送先)にログを転送します。

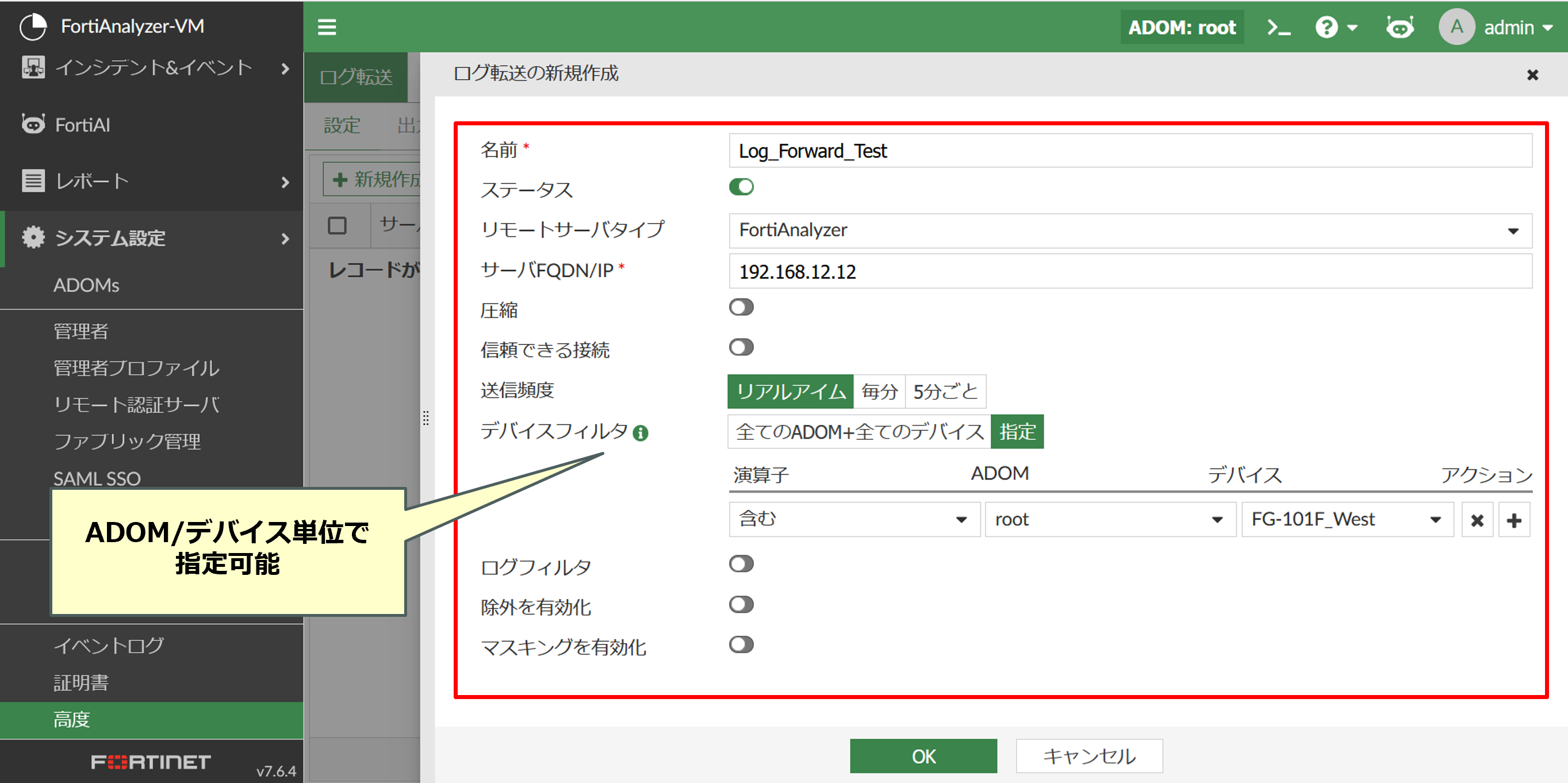

まずFortiAnalyzer(ログ転送元)にGUIログイン後、高度 > ログ転送 > 新規作成 よりログ転送を設定します。

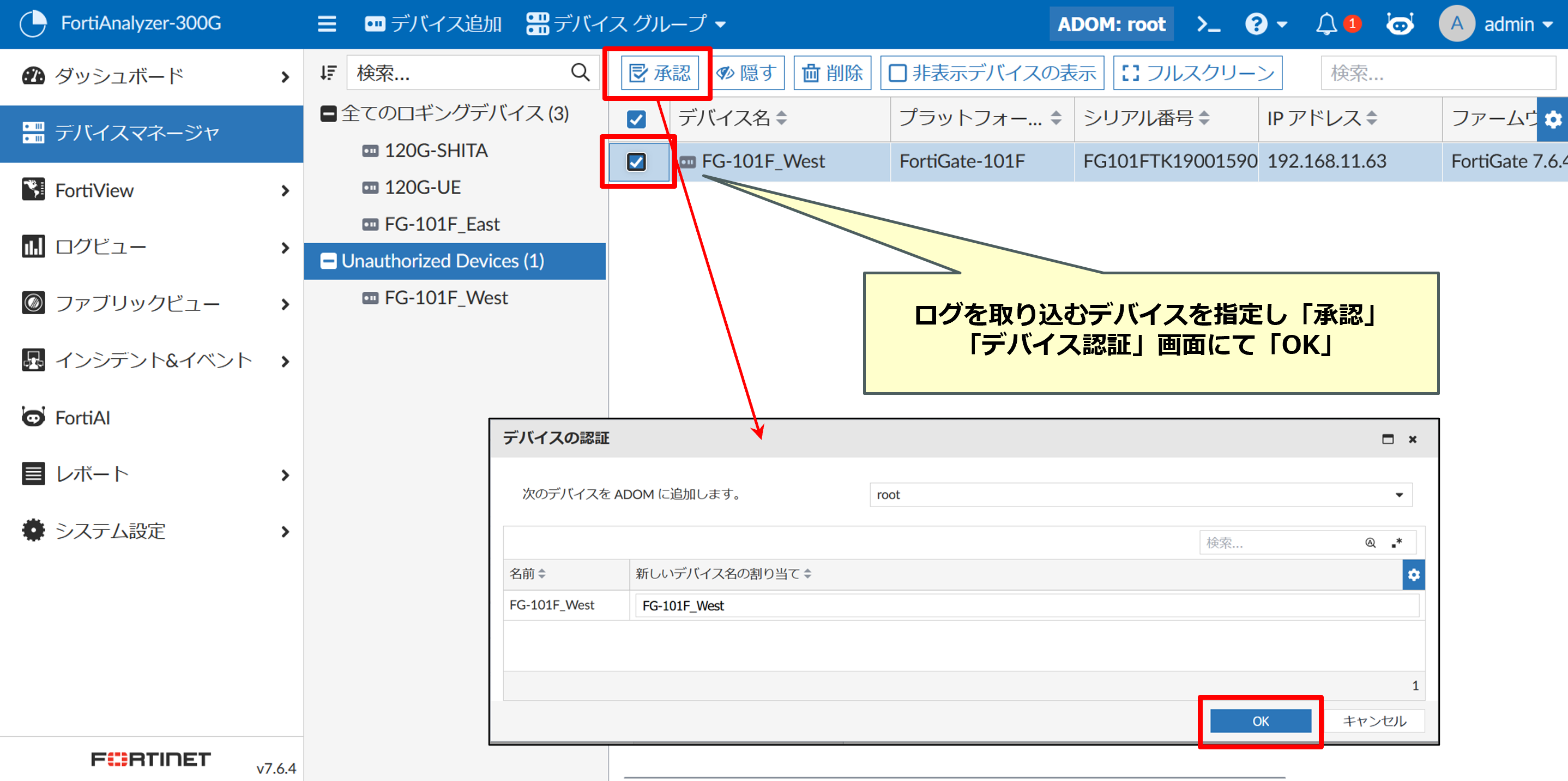

その後、FortiAnalyzer(ログ転送先)上で、 FortiAnalyzer(ログ転送元)配下にあるデバイスが「Unauthorized Devices」として表示されます。表示された対象デバイスを承認します。

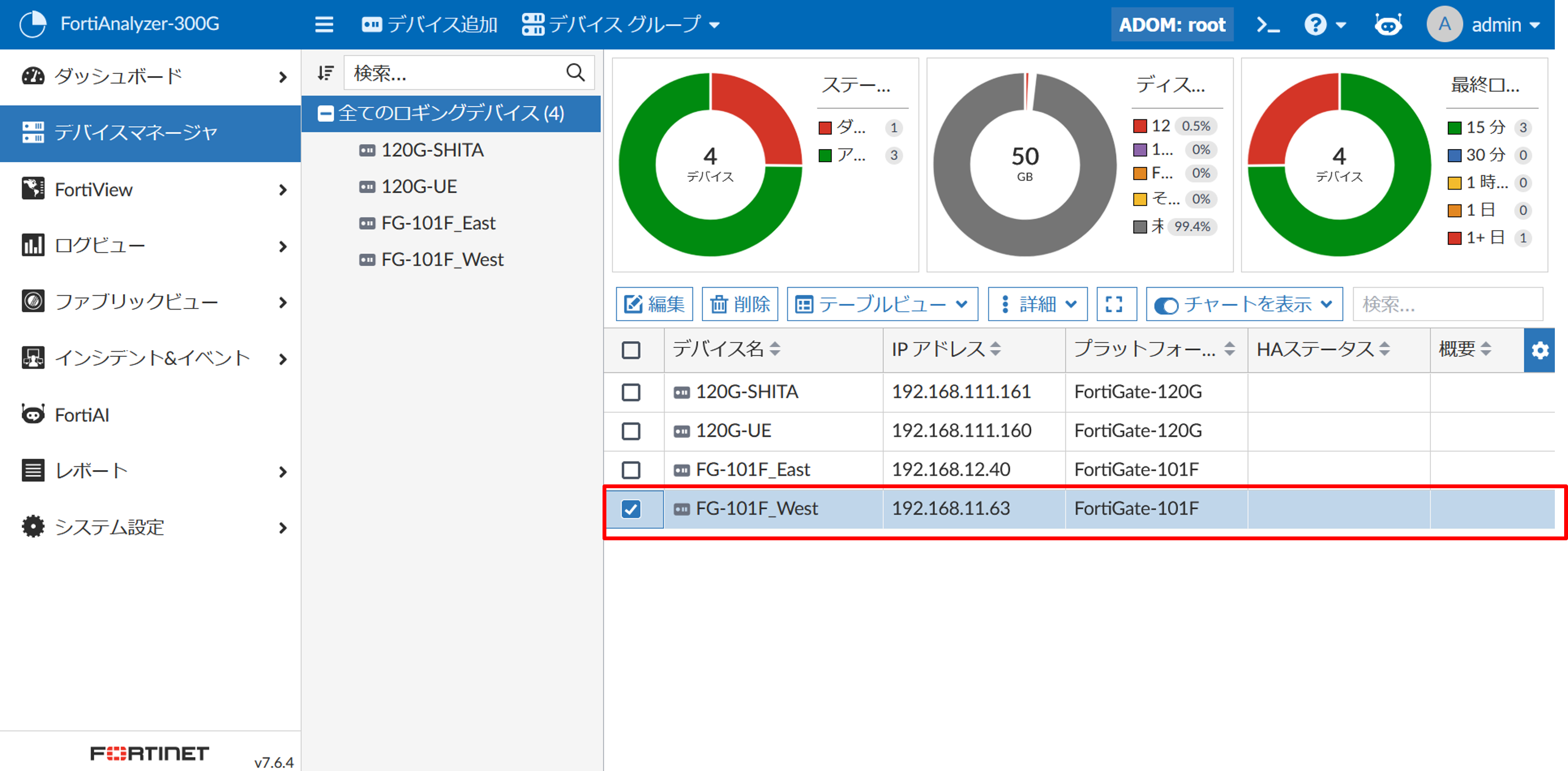

対象デバイスがロギングデバイスとして表示されれば、登録完了です。

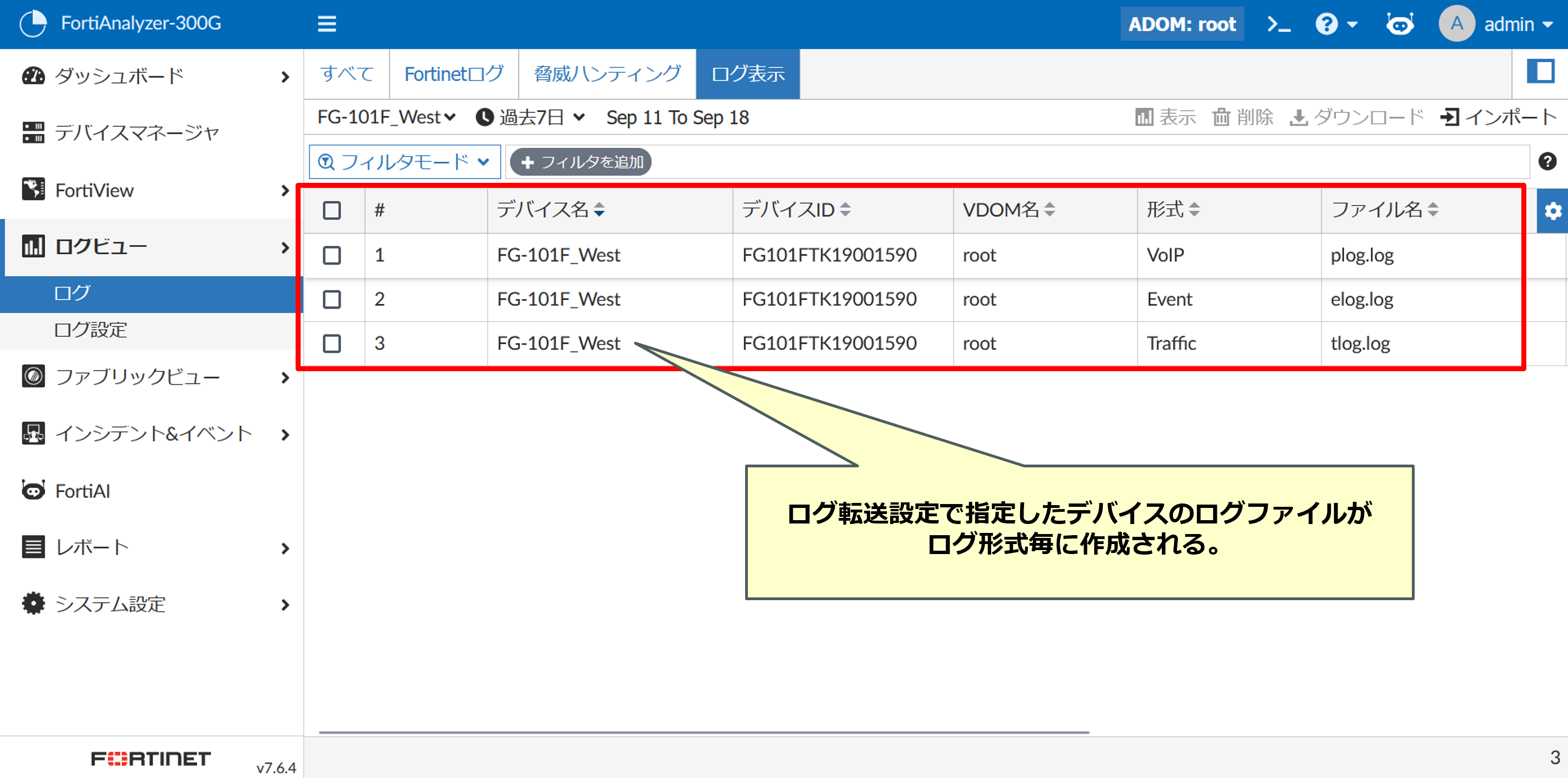

ログビュー > ログ > ログ表示 より、対象デバイスのログファイルが生成されていることを確認します。

設定の流れ(Log Fetching)

次にLog Fetchingの実行例となります。

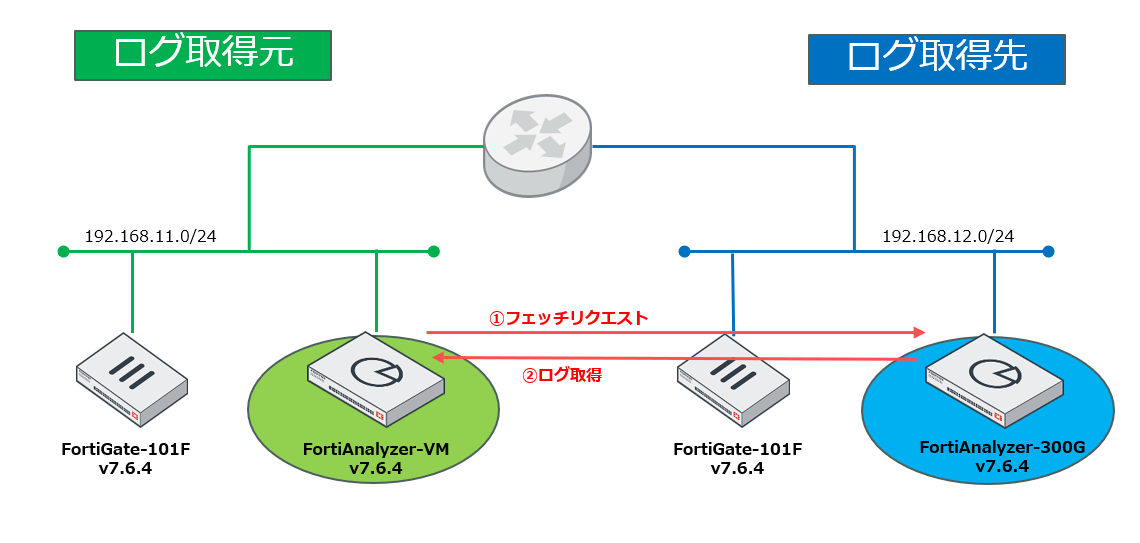

以下構成にて、FortiAnalyzer(ログ取得元)からFortiAnalyzer(ログ取得先)にフェッチリクエストを行い、ログを取得します。

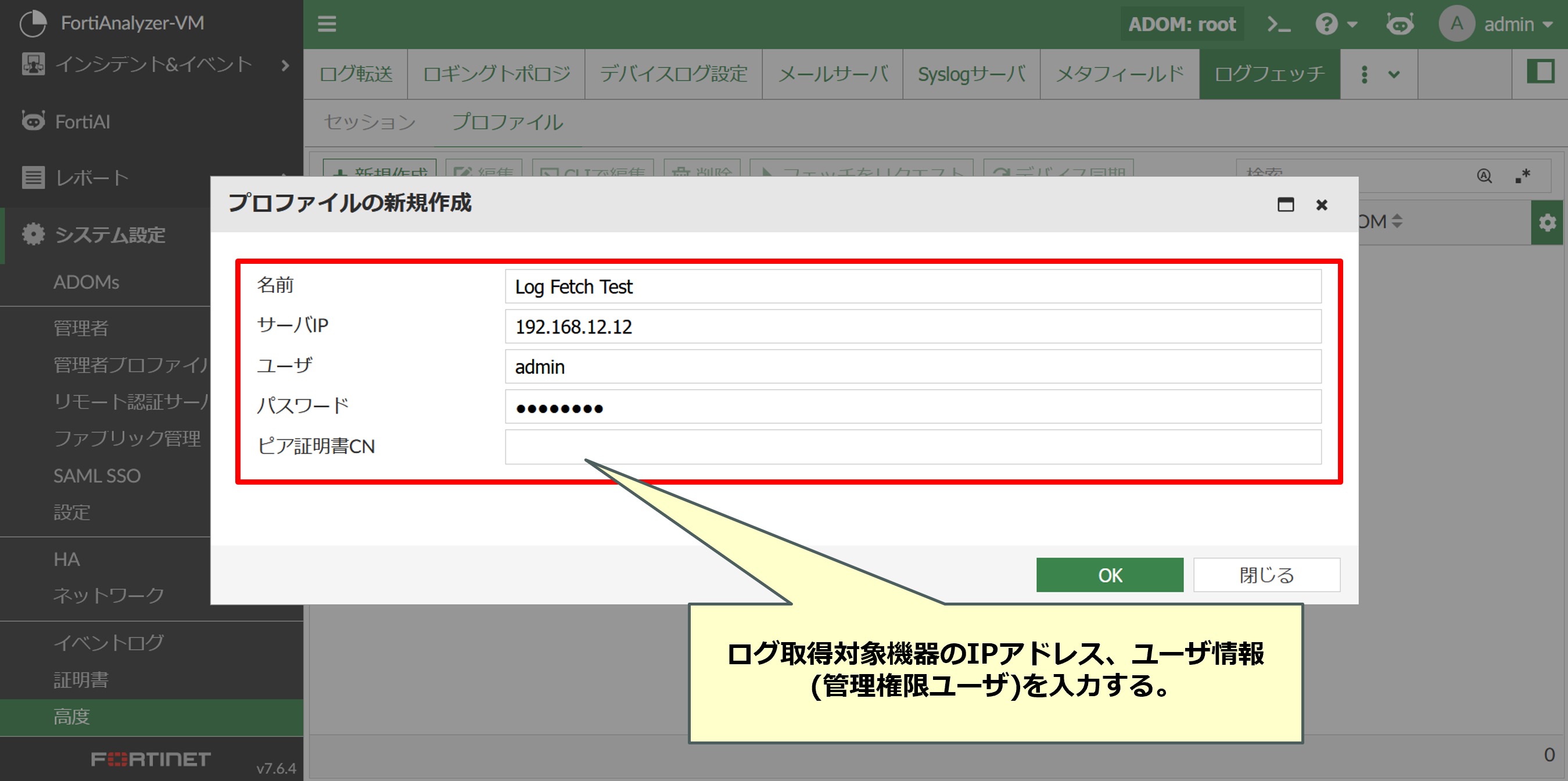

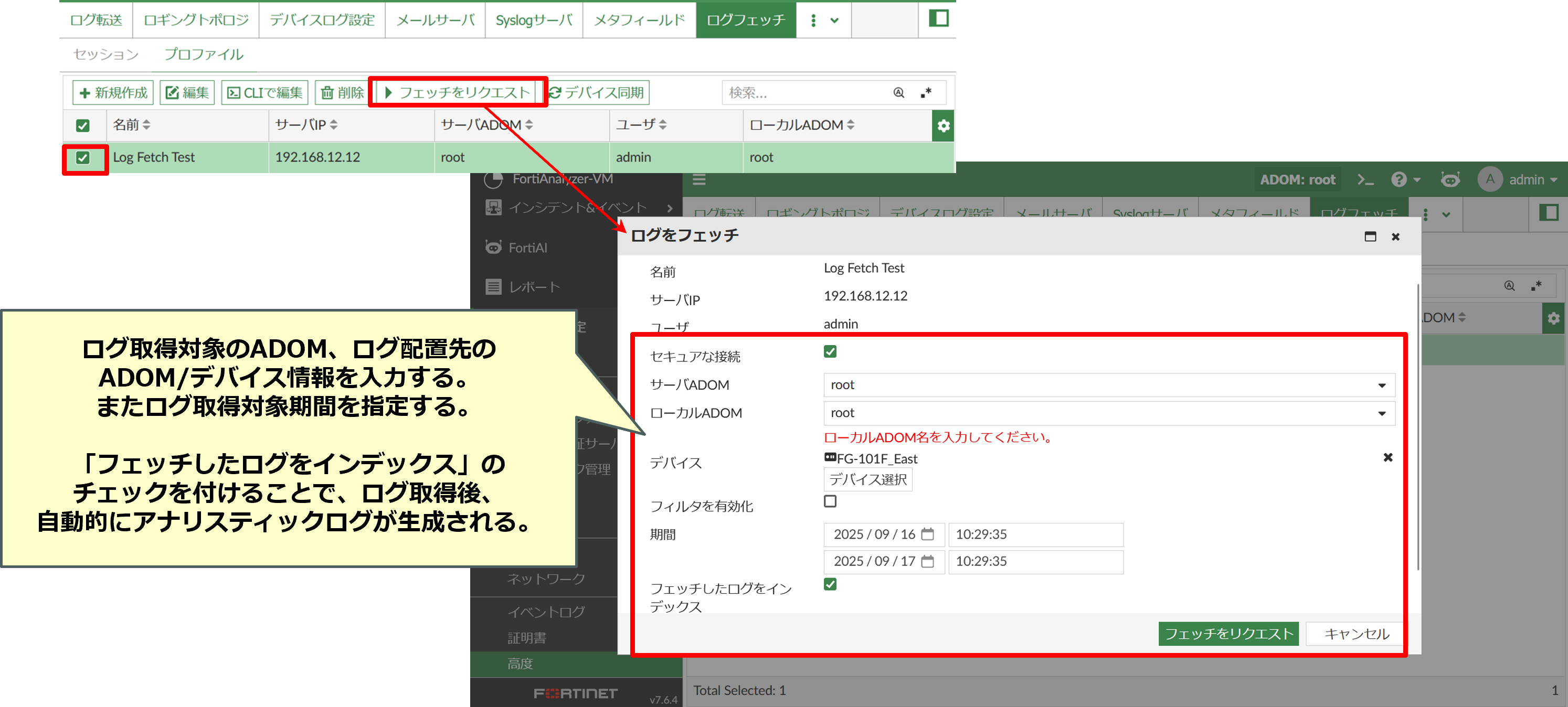

まずFortiAnalyzer(ログ取得元)にて、高度 > ログフェッチ > プロファイル より、プロファイルを作成します。

プロファイル作成後「フェッチをリクエスト」にてログフェッチを実行します。

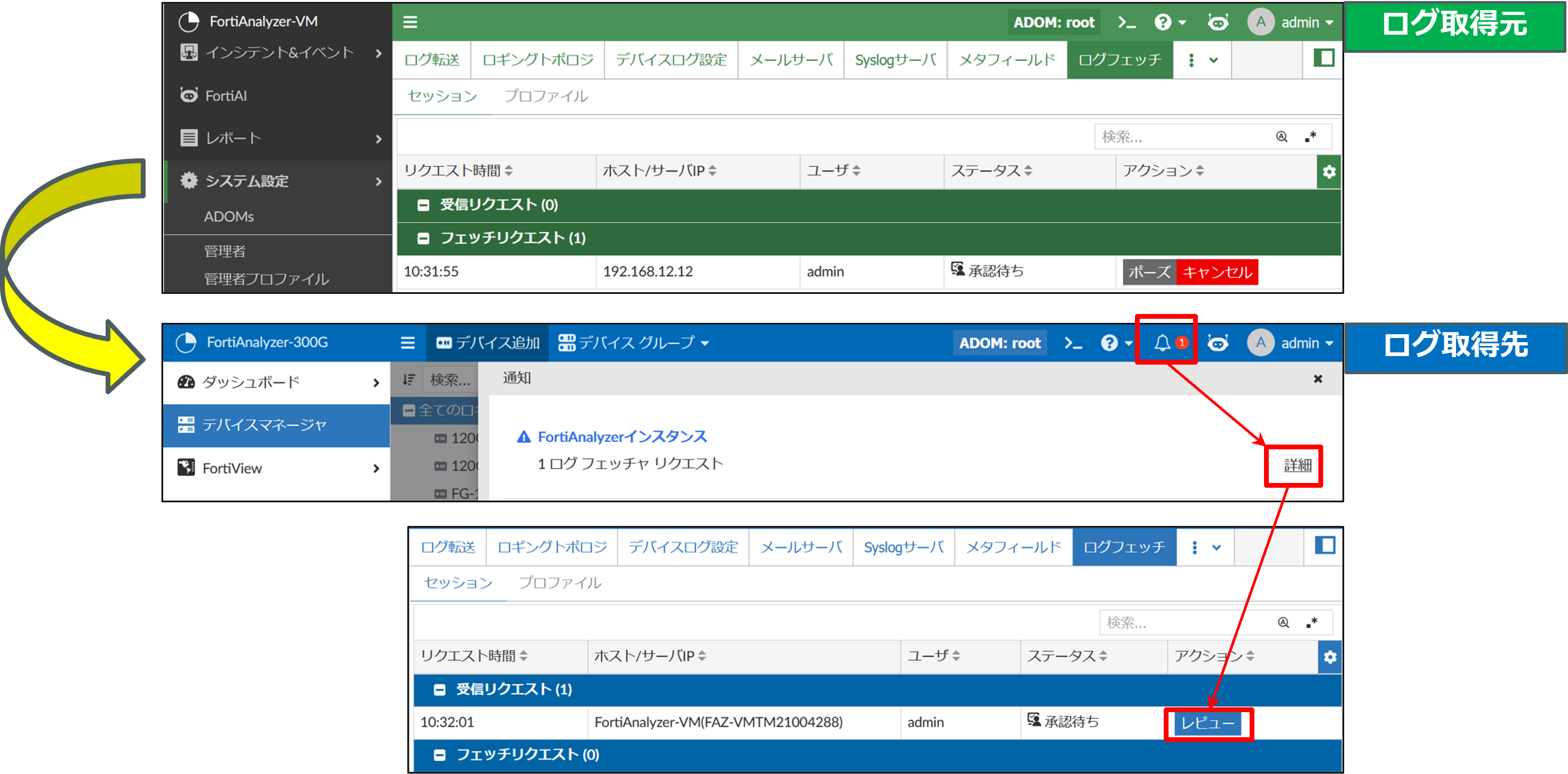

リクエストの承認待ちとなる為、対向のFortiAnalyzer(ログ取得先)で「レビュー」をクリックします。

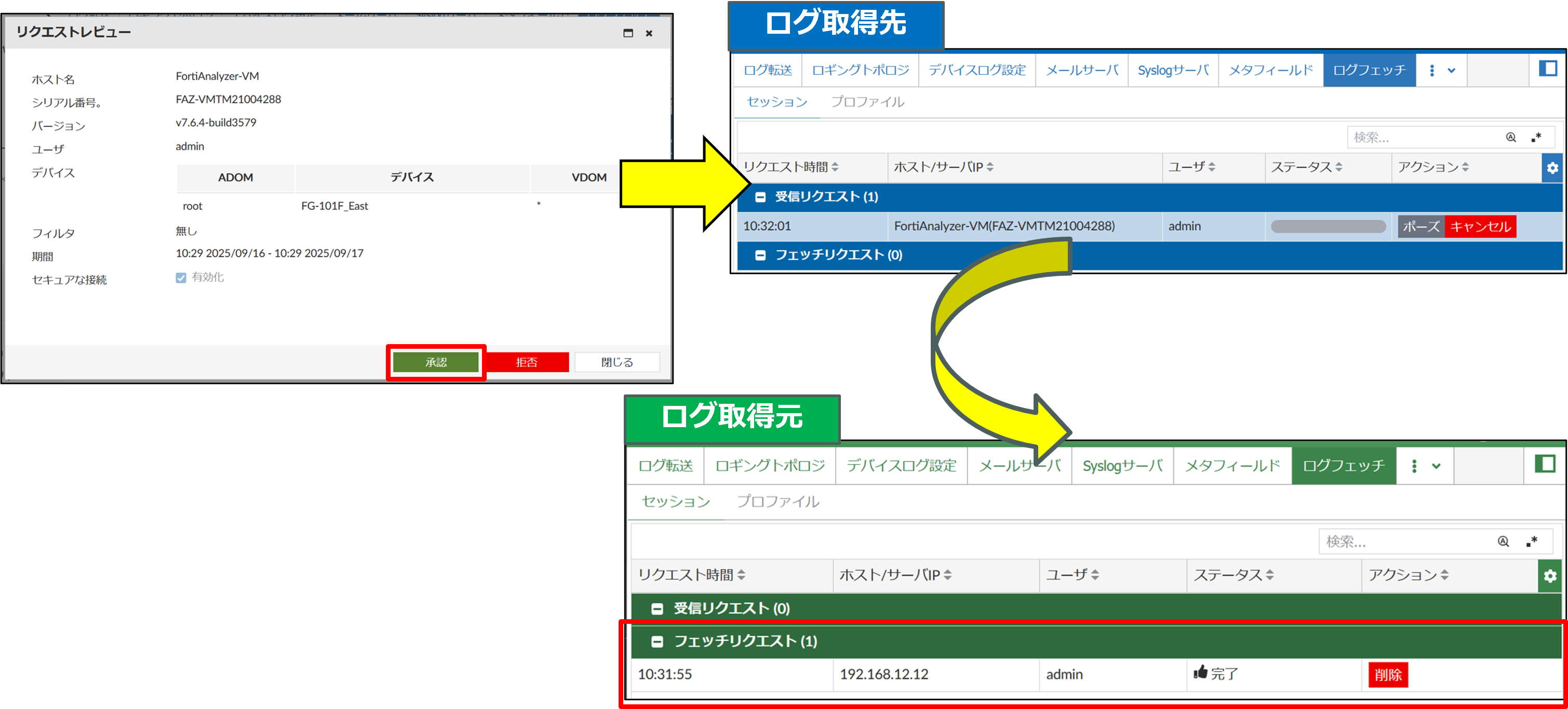

続けて、FortiAnalyzer(ログ取得先)で「承認」ボタンをクリックすると、ログフェッチのリクエストが実行されます。

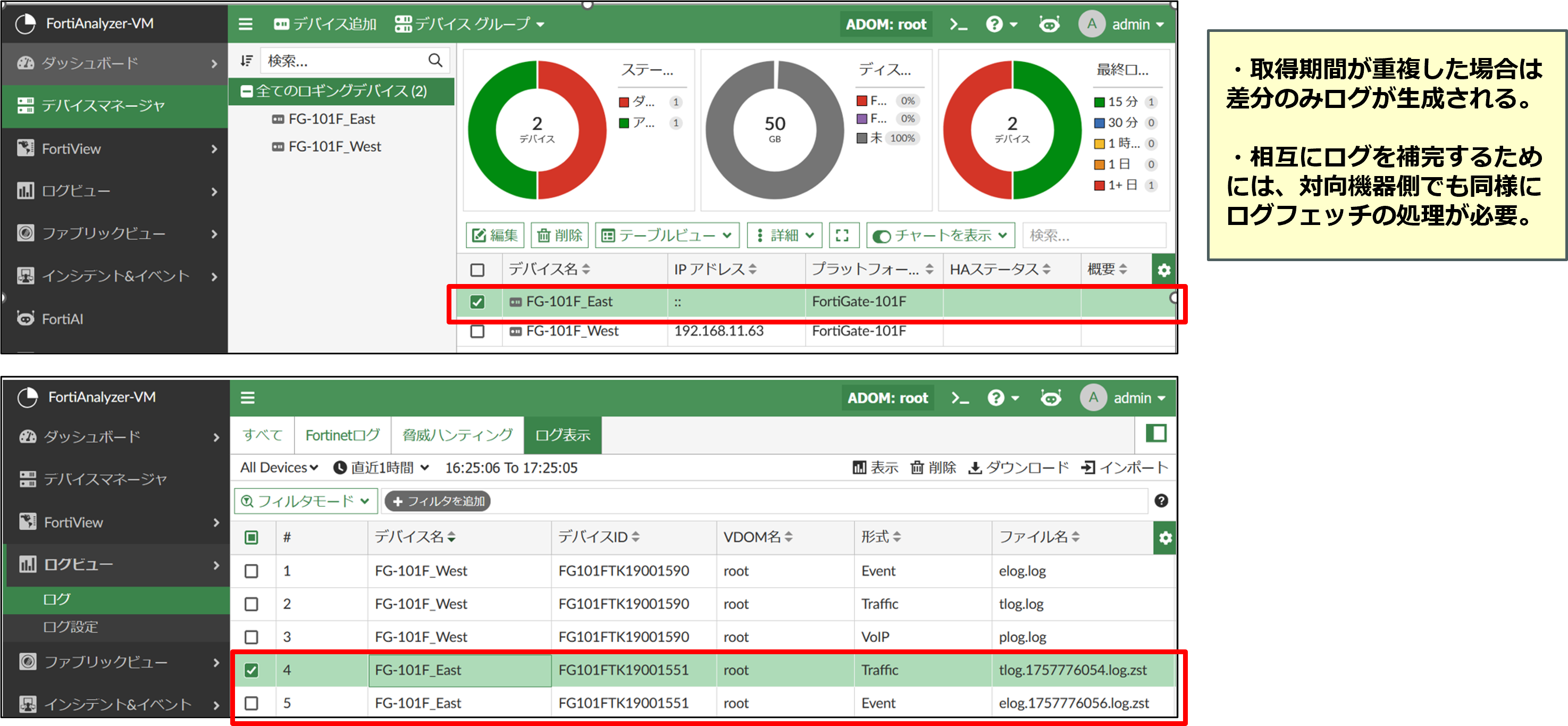

処理完了後、FortiAnalyzer(ログ取得元)にて、デバイスマネージャ上でログ取得対象のデバイス名が表示され、取得したログファイルが一覧に表示されます。

いかがでしたでしょうか。

FortiAnalyzerの Log Forwarding と Log Fetchingは、一見似ているようで目的や特徴が異なります。

Log Forwarding:リアルタイムでの外部連携に適した方式

Log Fetching:任意のタイミングでログを収集し、欠損したログを補完する方式

自社の運用ニーズに合わせて正しく使い分けることで、ログ管理はより効率的で確実になります。

👉まずは小規模環境で両方を試し、自社の要件に合う方法を検証してみることをおすすめします。

最後までお読みいただき、ありがとうございました!

※本ブログの内容は投稿時点での情報となります。今後アップデートが重なるにつれ

正確性、最新性、完全性は保証できませんのでご了承ください。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第3技術部 2課

草野 孝