皆さんこんにちは!SB C&Sで Fortinet 製品のプリセールスを担当している長谷川です。

FortiGateでNGFW機能を導入したのに、正しく動作しているのか確認する方法がわからないといったことはないでしょうか。

アンチウィルス機能であれば、eicar というテストウィルスが有名ですが、IPSにはテスト攻撃といったものは特にありません。

今回は、FortiGateのIPS機能が正常に動作しているのかテストするための方法を紹介いたします。

必要な環境

FortiGate側での用意

FortiOS v6.0.x, v6.2.x以降のファームウェア

※FortiOS v5.x 以前のIPSシグネチャには実装されていない可能性がございます。

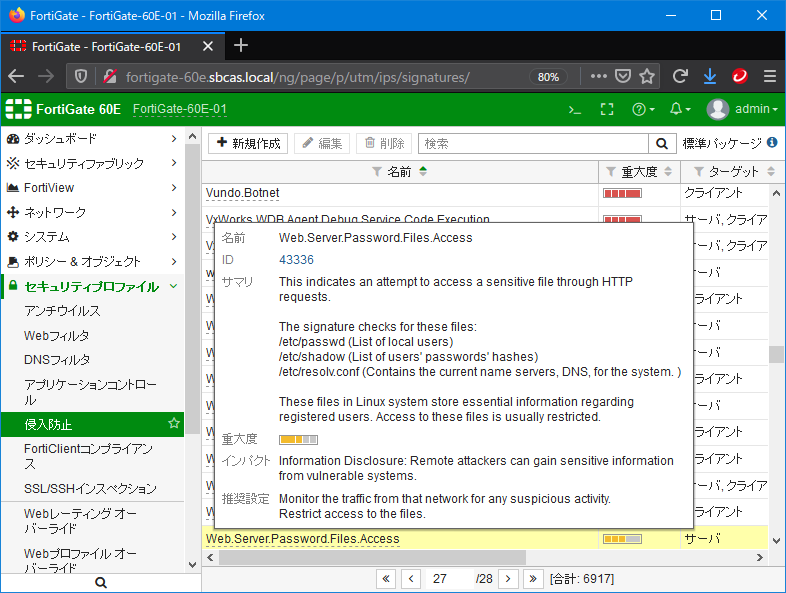

今回使用するIPSシグネチャは、"Web.Server.Password.Files.Access" です。

デフォルトの動作で、"Drop" となっているため、FortiGateが検知した時点で、サーバへの要求がブロックされます。

クライアント環境での用意

ブラウザ(IE, Firefox, Chrome等)

事前準備

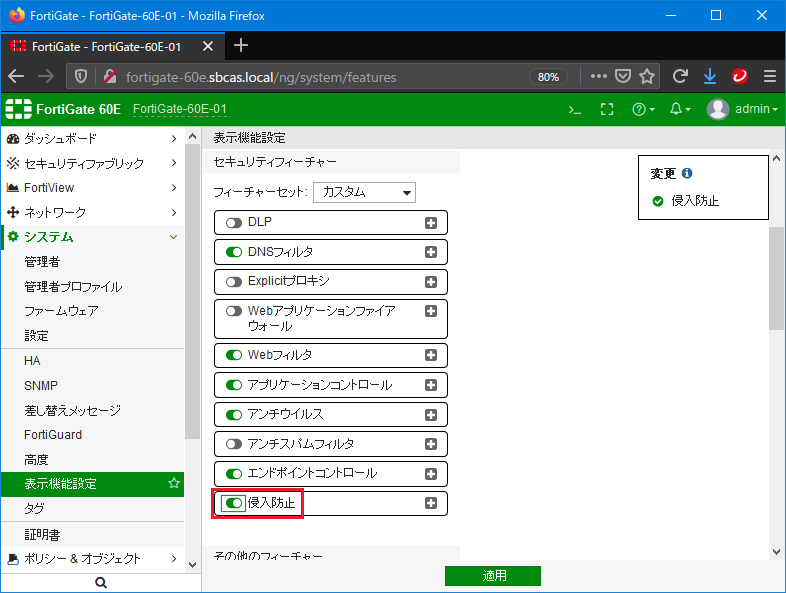

FortiGateのWebUI画面にIPS機能を表示させます。

※FortiGate-100Fといった3桁以上の上位モデルであれば、デフォルトで表示されています。

システム >> 表示機能設定 >> セキュリティフィーチャより、

"侵入防止" を有効にします。

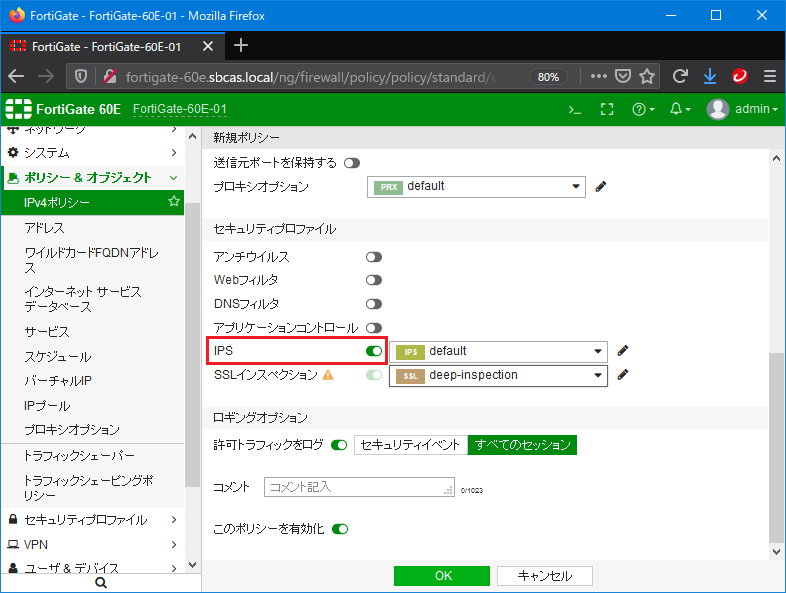

続いて、ファイアウォールポリシで、IPS機能を有効にします。

※SSLインスペクションを併用することで、HTTPSサイトでもIPS機能を適用することが可能ですが、事前にブラウザへ証明書の導入が必要です。

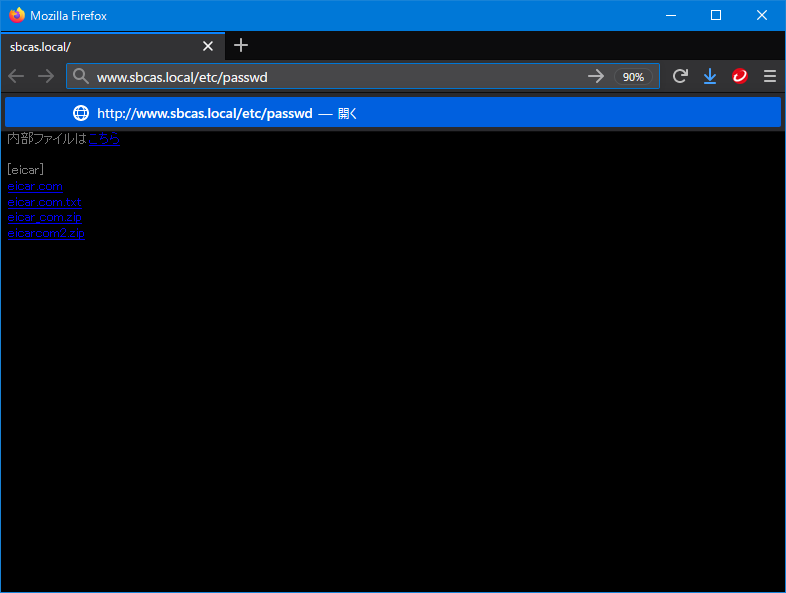

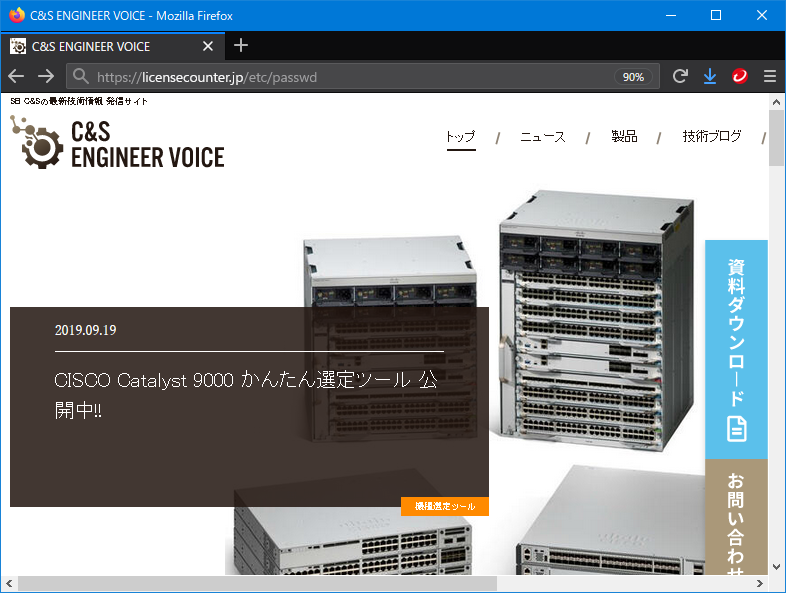

攻撃対象のサイトをブラウザで表示させ、URIの最後に

etc/passwd

と入力して閲覧します。

※サイト上に目的のファイルが存在するか、アクセスできるかについては、特に問題ありません。

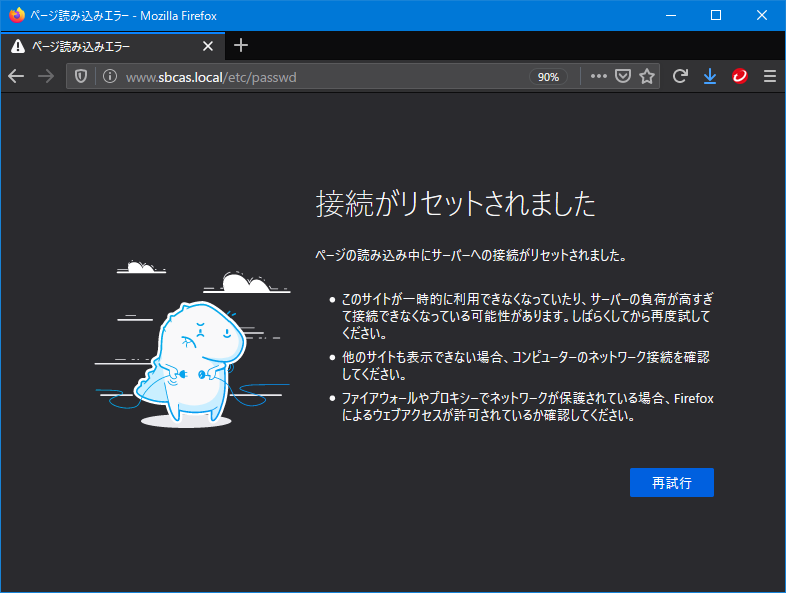

正常にブロックできれば、FortiGateでパケットをドロップしているため、応答なしという画面になります。

※ファイルが存在しない(404)や、アクセス権限がない(403)といった結果になった場合は、

IPSでの防御が失敗してしまっています。

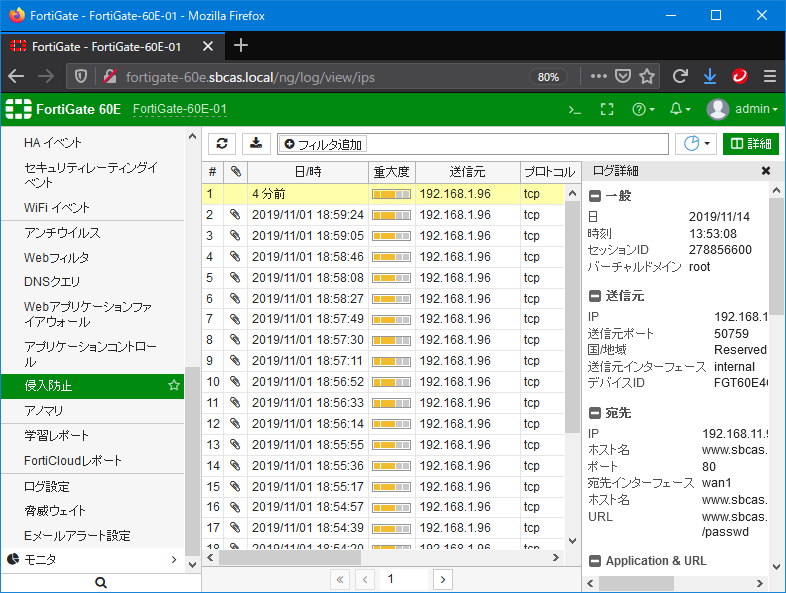

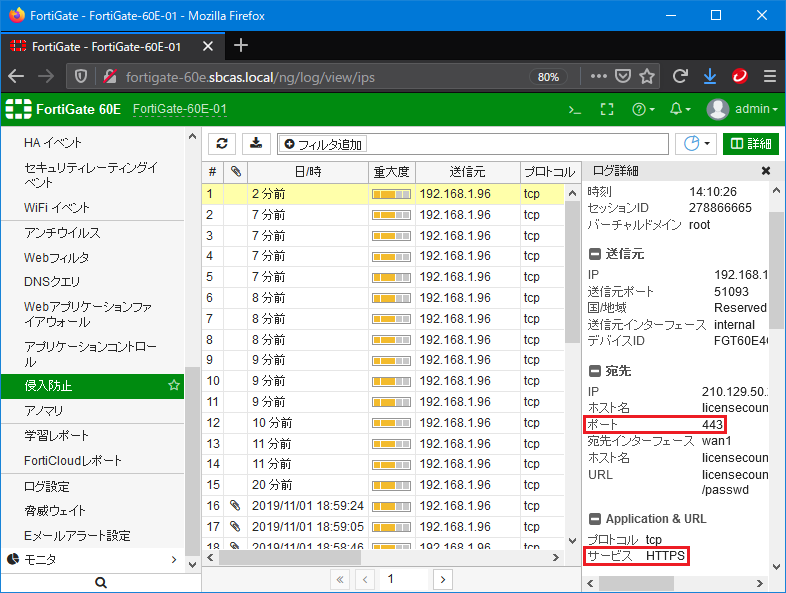

IPSログを確認すると、検知していることが確認できます。

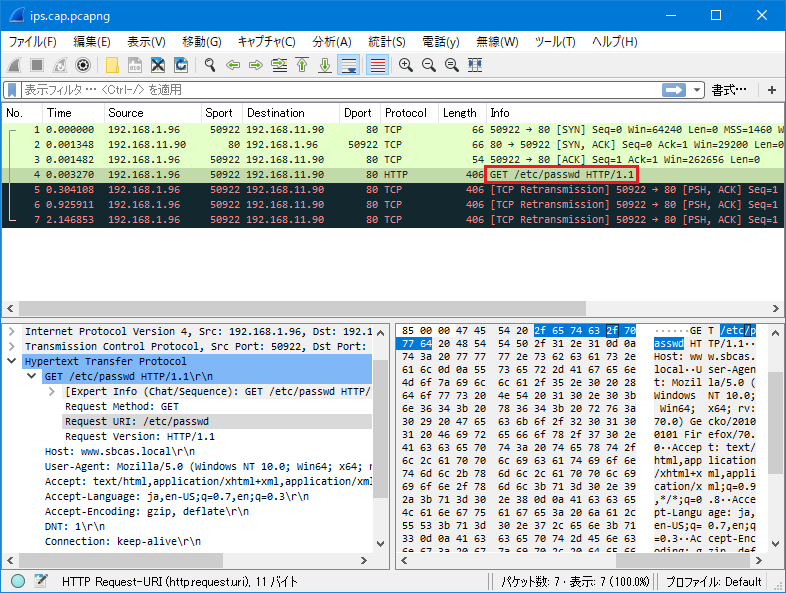

クライアント側でのパケットを確認すると、

etc/passwd

という文字列でアクセスを試みたあと、サーバからの応答が、なくなることがわかります。

おまけ

当サイト(HTTPS)に攻撃を仕掛けてみます。

SSLインスペクション(deep-inspection)が正しく動作している場合は、HTTPSサイトでもIPSは有効です。

以上、ご拝読ありがとうございました。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第3技術部 2課

長谷川 聡