みなさまごきげんよう、永瀬です。

A2019 のカスタムインストールと構成の第 3 回です。シリーズ全体の流れや使用している環境については、第 1 回「Automation Anywhere - 【A2019】 Control Room カスタムインストールと構成 Vol.1 事前準備」を参照してください。

前回の「Control Room のセットアップ」で Control Room のインストールは完了しているものとして、初回ログイン時の設定とユーザーやロールの作成をしていきます。ここからは Automation Anywhere A2019 Enterprise のクラウド版でもほぼ同様の手順です。なお、クラウド版の場合は第三者認証機関の証明書を使用しているので、証明書のインポートの手順は不要になります。

また、自己証明書を使用して(第三者認証機関の証明書を使用しないで)サーバー名(あるいは FQDN)でアクセスするために自己証明書を改めて作成し、インポートします。Control Room のインストーラーが作成する自己証明書は IP アドレスで作成されるため、IP アドレスで Control Room にアクセスしないと有効な証明書になりません。証明書なしでインストールを実施し、後から HTTPS アクセスが必要になって証明書を導入する場合も、同様の手順で証明書のインポートを実施できます。

□目次

3-1. 初回ログインの設定

【TIPS】Control Room の情報と設定(管理者ユーザーの場合)

3-2. ユーザーの作成

3-3. ロールの作成

【TIPS】エージェントの自動アップグレード

【TIPS】インストーラーが作成する自己証明書

3-4. 【オプション】自己証明書の作成とインポート

3.Control Room の構成

Control Room にユーザーやロールを作成して、Bot を作成・実行できるように Control Room を構成していきます。

3-1. 初回ログインの設定

初回ログイン時だけ、Control Room の設定作業が必要になります。

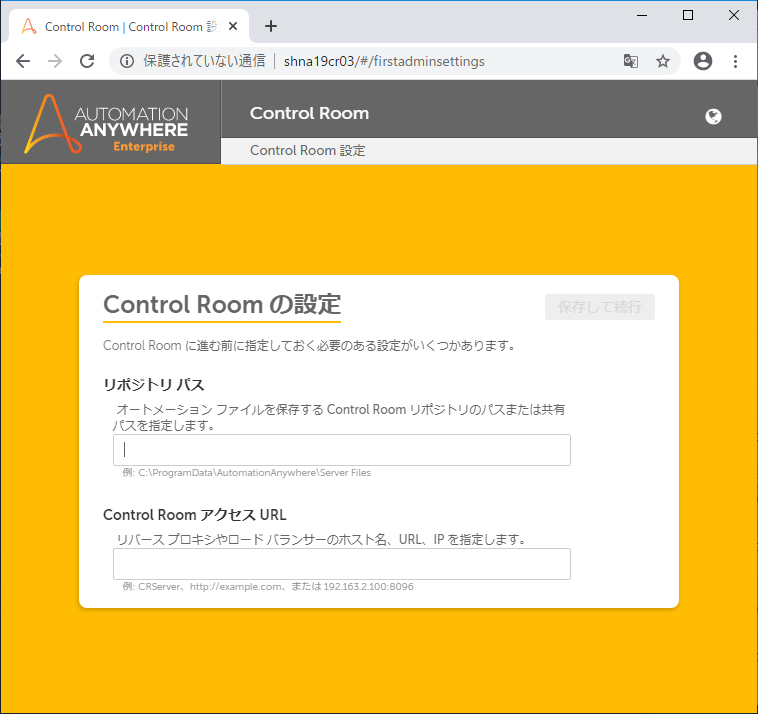

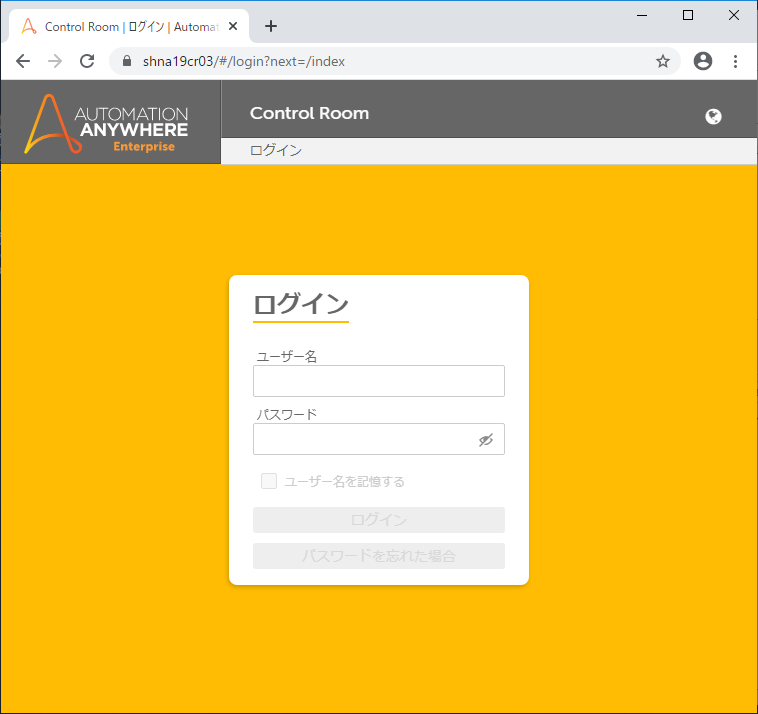

Control Room にアクセスします。

インストーラーの終了時に「Launch Automation Anywhere Enterprise」にチェックが入っていると、自動的に上記の URL が開きます。

※サーバー名はそれぞれの環境の実際のマシン名になります。

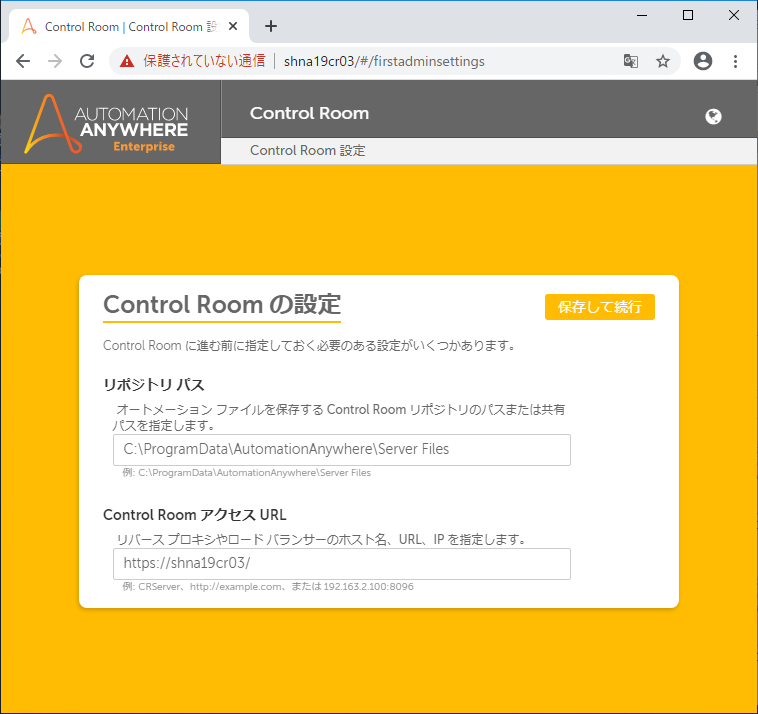

リポジトリのパスと Control Room のアクセス URL を指定します。

HA 構成(クラスター)の場合は、リポジトリはクラスターの各サーバーからアクセス可能なネットワーク共有を指定します。

リポジトリのパスと Control Room のアクセス URL を指定したら、右上の「保存して続行」をクリックします。

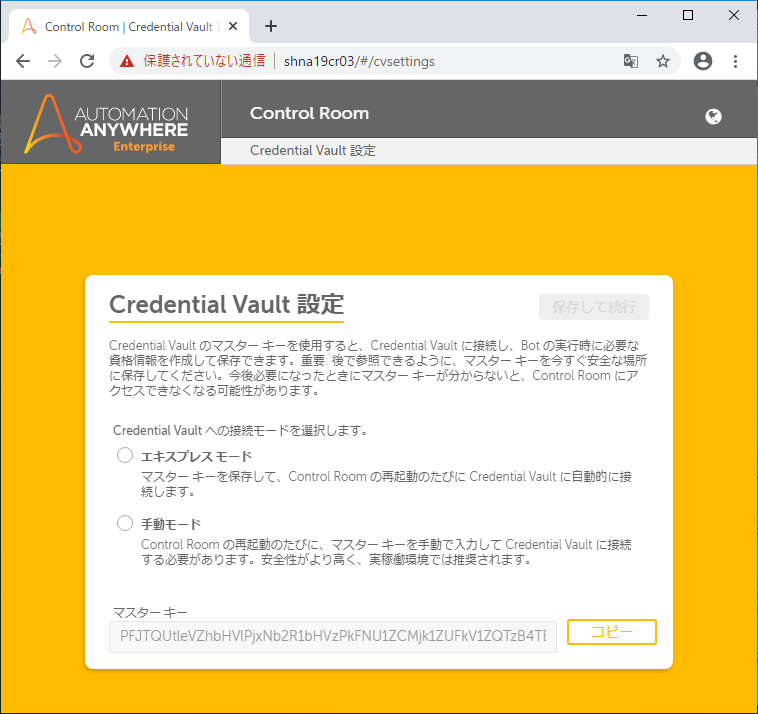

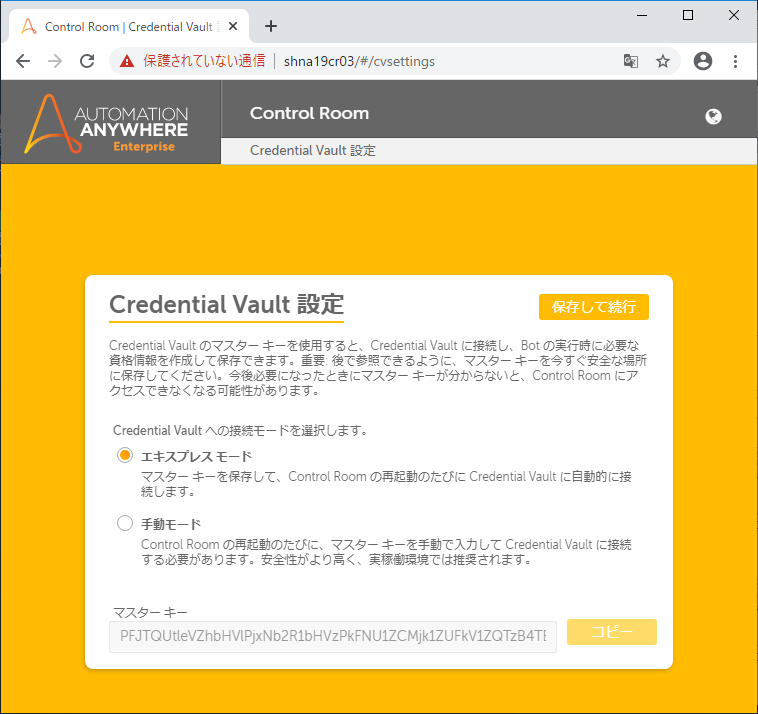

Credential Vault を設定します。

Credential Vaultとは、Automation Anywhere で安全に認証情報を保持・利用する仕組みです。

詳細は以下の Engineer Voice の記事を参照してください。

記事では v11.3.3 を例にしていますが、A2019 でも基本的な考え方は同じです。

Automation Anywhere - Credential Vault 触ってみた

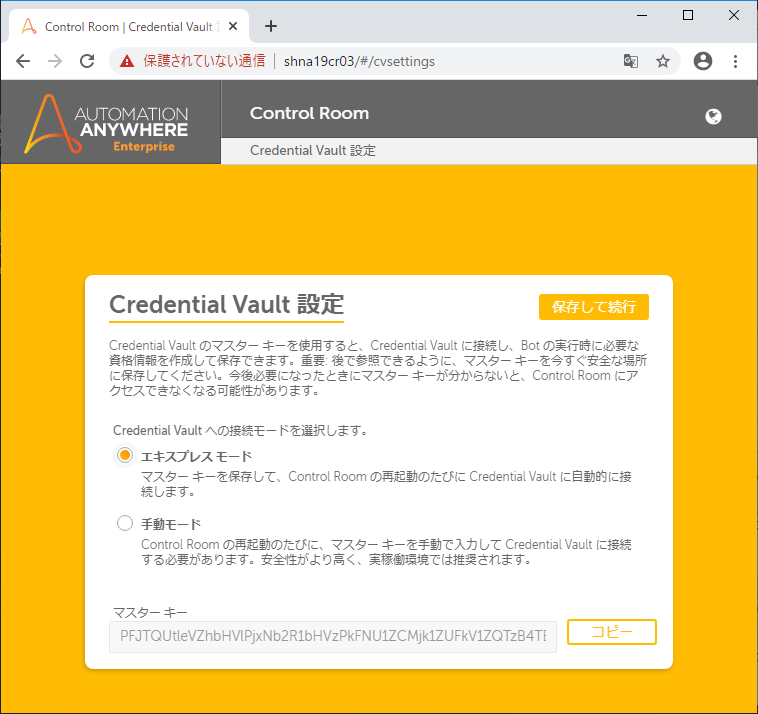

ここでは「エキスプレスモード」を選択します。

マスターキーの「コピー」をクリックしてクリップボードにマスターキーの値をコピーし、テキストファイルなどに貼り付けて大切に保存します。

マスターキーを保存したら、右上の「保存して続行」をクリックします。

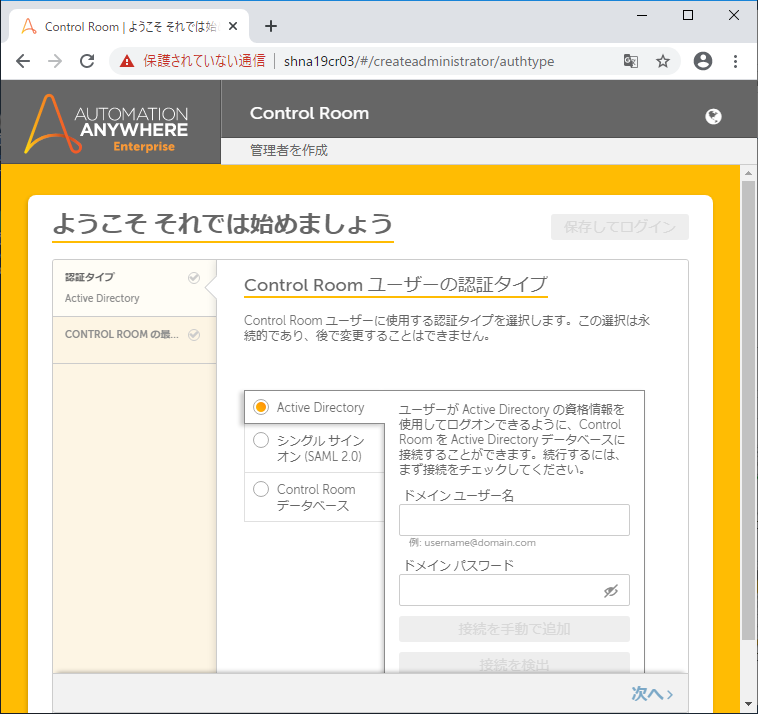

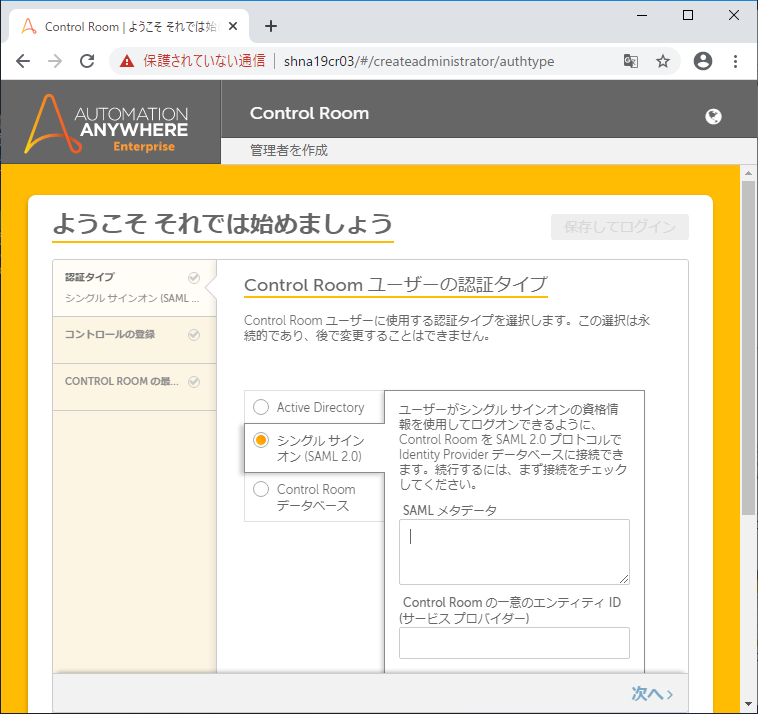

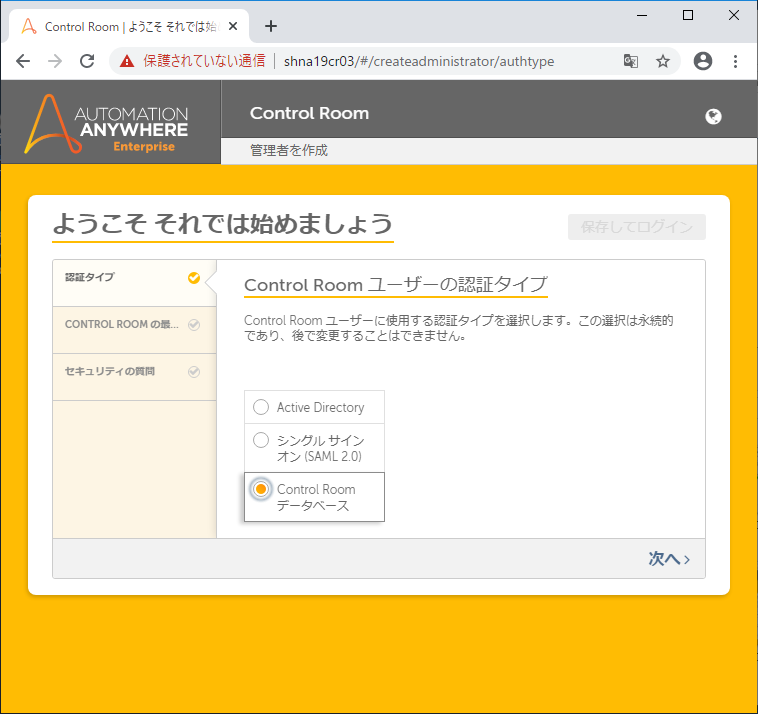

Control Room ユーザーの認証タイプを指定します。

Active Directory と連携する場合は、ドメインのユーザー名とパスワードを指定し、ドメインの LDAP サーバーを指定します。

シングルサインオンを構成する場合は、SAML のメタデータなどを指定します。

Control Room データベースを選択すると、Control Room 独自でユーザー名とパスワードを管理します。

ここでは「Control Room データベース」を選択して、「次へ」をクリックします。

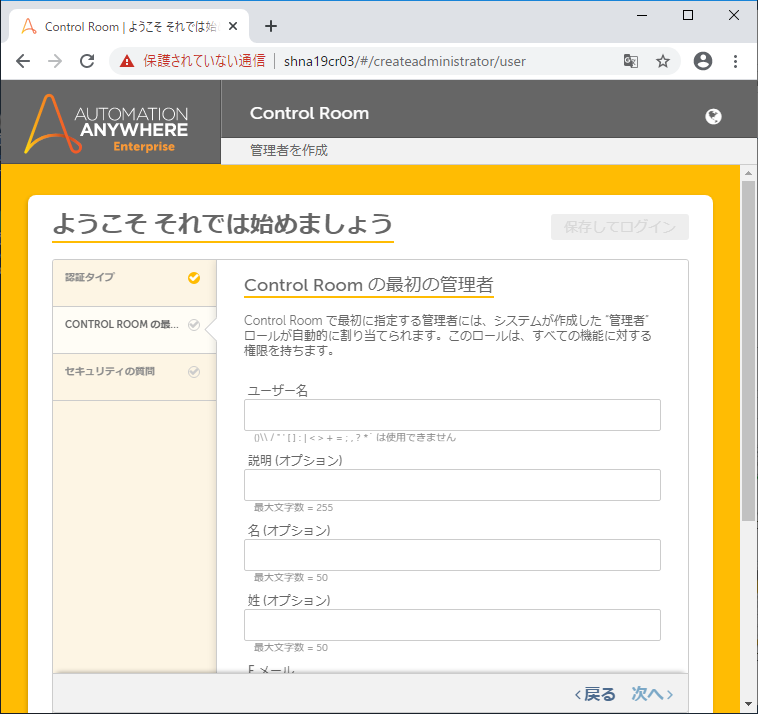

Control Room の最初の管理者を設定します。

最初の管理者は後から削除することができません。

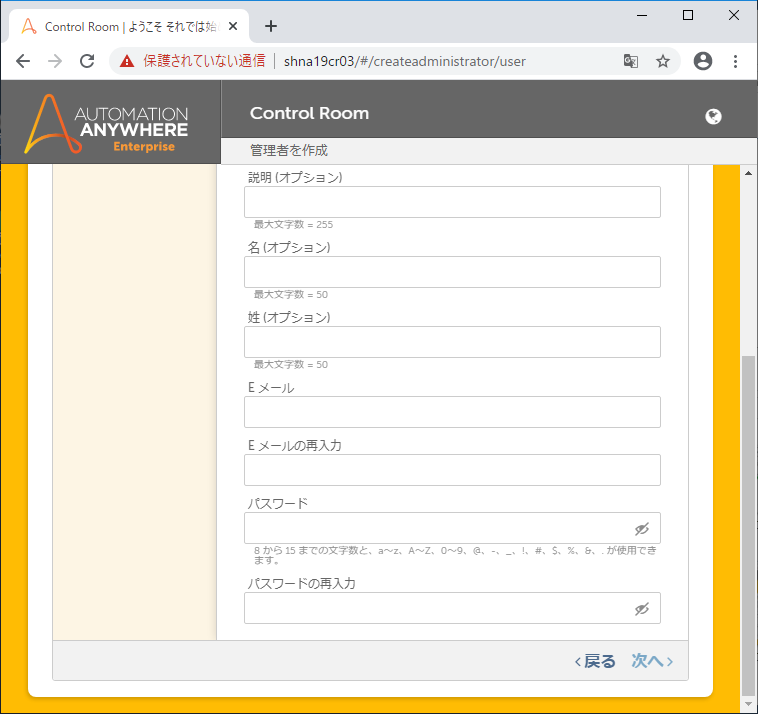

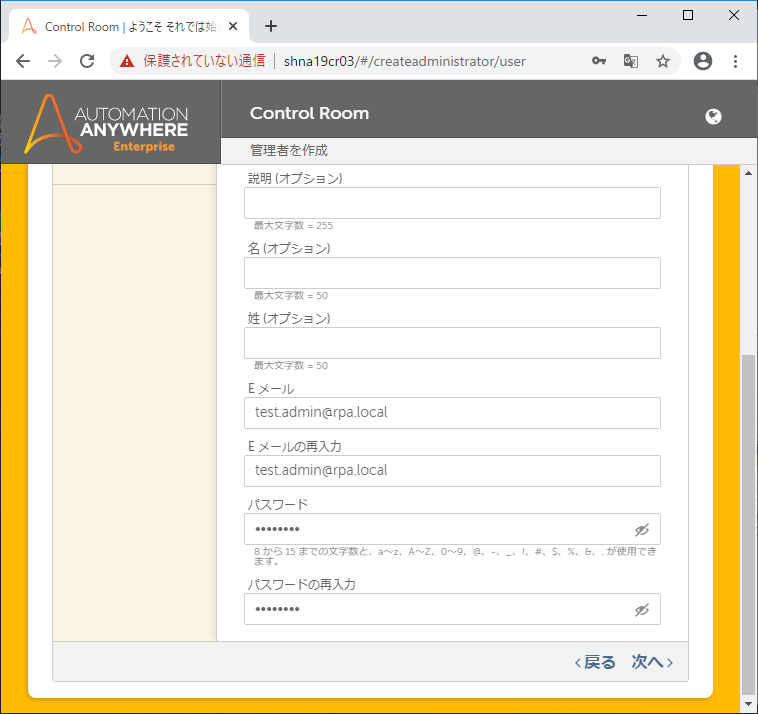

ユーザー名、E メールアドレス、パスワードを設定すると、「次へ」が有効になり、次へ進めます。

「E メール」は SMTP を設定してメール通知を使用しない場合は、ダミーで構いません。

UPN(name@domain.name)の形式であれば、有効なメールアドレスでなくても設定できます。

「次へ」をクリックします。

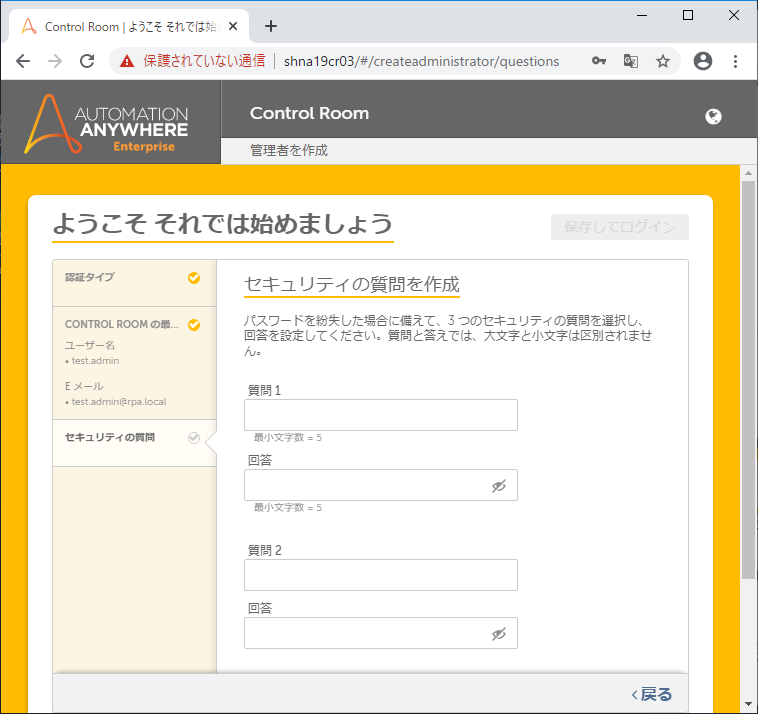

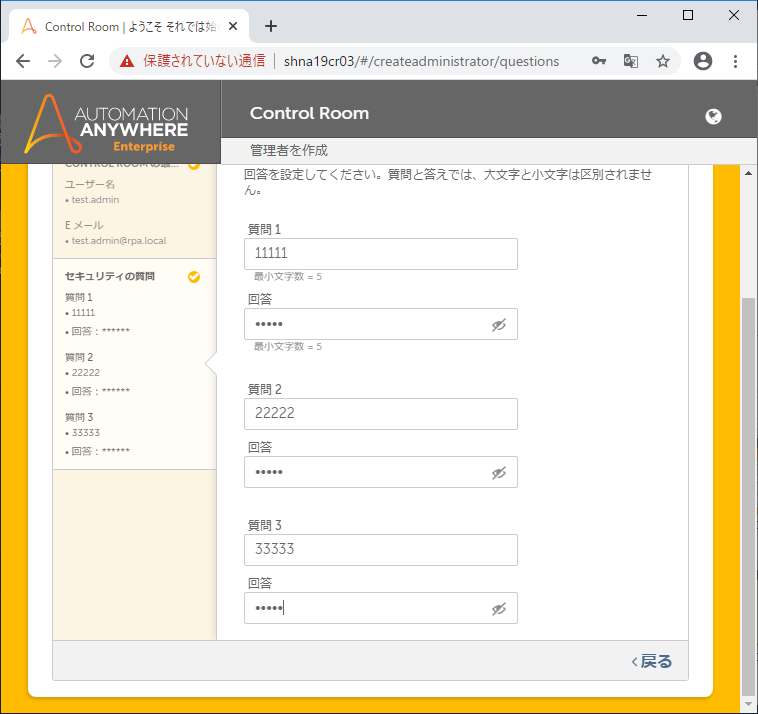

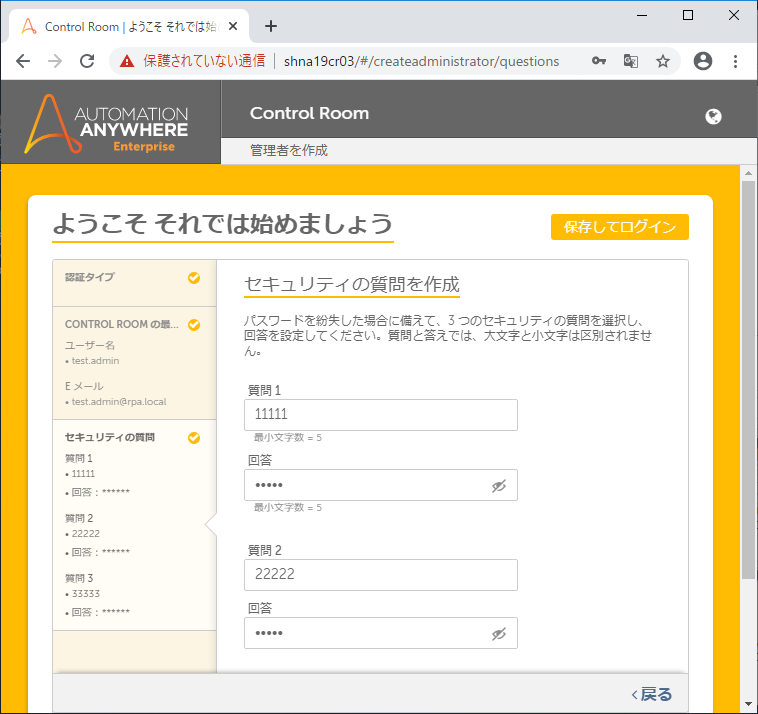

パスワードを忘れた場合のために、セキュリティの質問を設定します。

質問は 3 つあり、それぞれ異なっている必要があります。

5 文字以上が必要です。

ここでは、質問と回答に「11111」「22222」「33333」をそれぞれ指定しています。

右上の「保存してログイン」をクリックします。

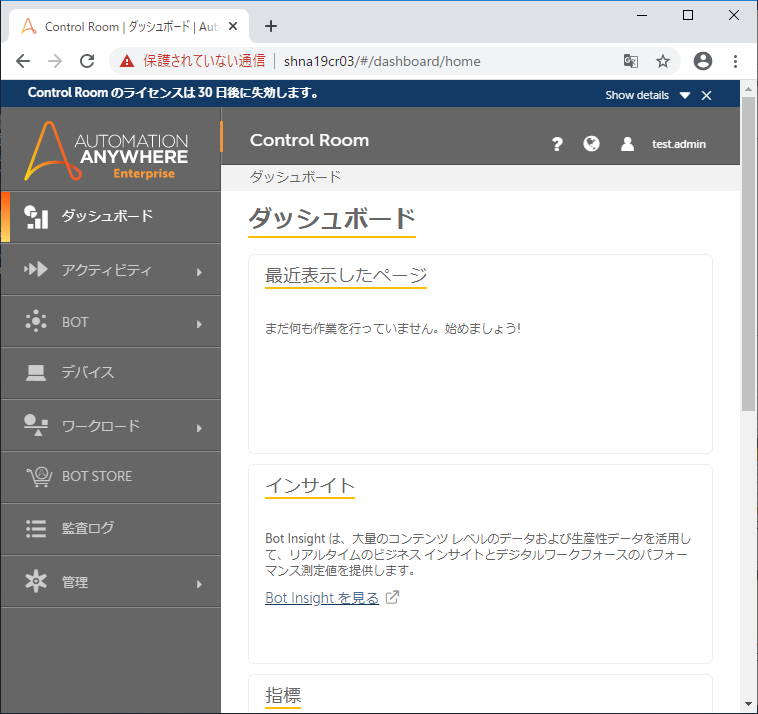

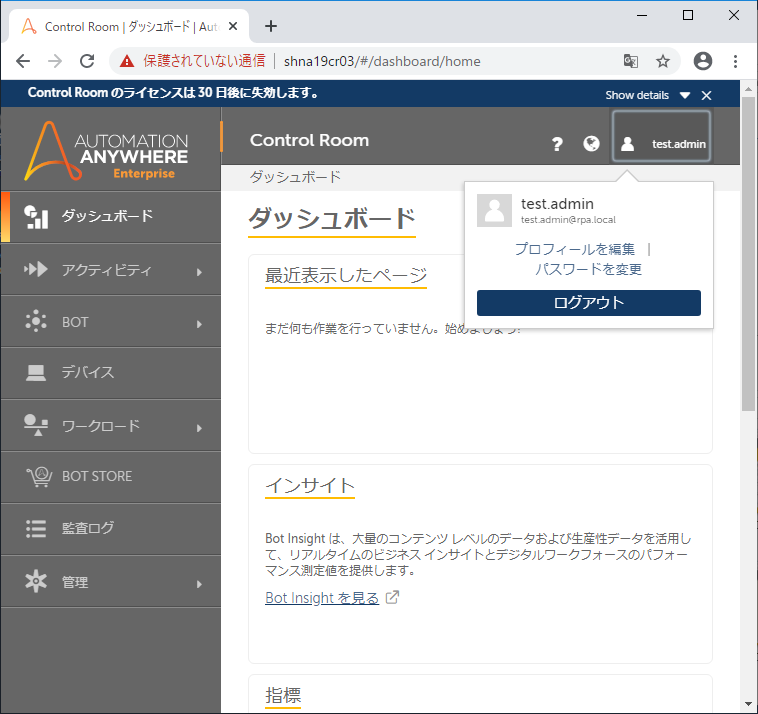

Control Room にログインしました。

【TIPS】Control Room の情報と設定(管理者ユーザーの場合)

Control Room の情報と設定を確認しましょう。

右上のクエスチョンマークをクリックすると、ヘルプへのリンクなどとともに、一番下にバージョンとビルド情報が確認できます。

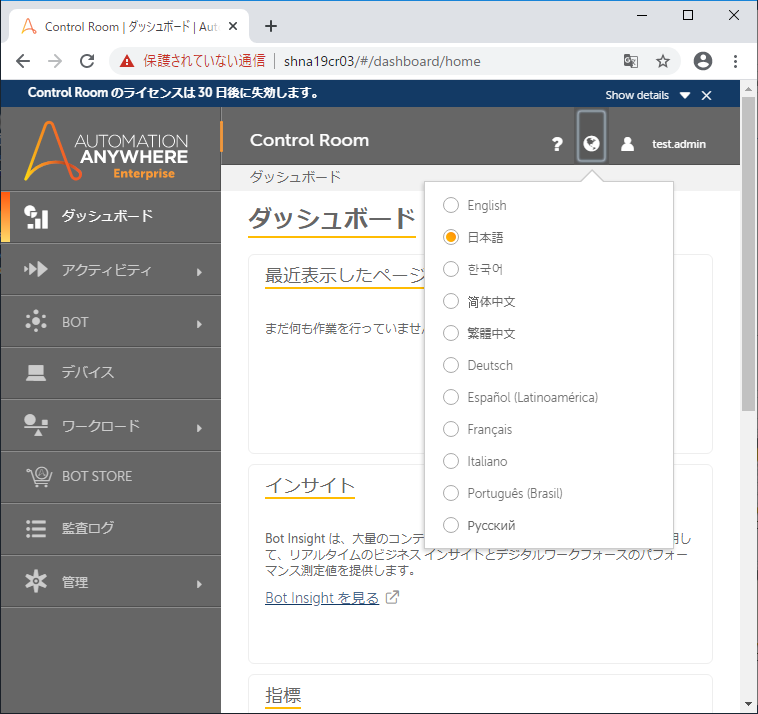

地球マークをクリックすると、Control Room の表示言語を選択できます。

ユーザーマークをクリックすると、「プロフィールの編集」と「パスワードの変更」ができます。

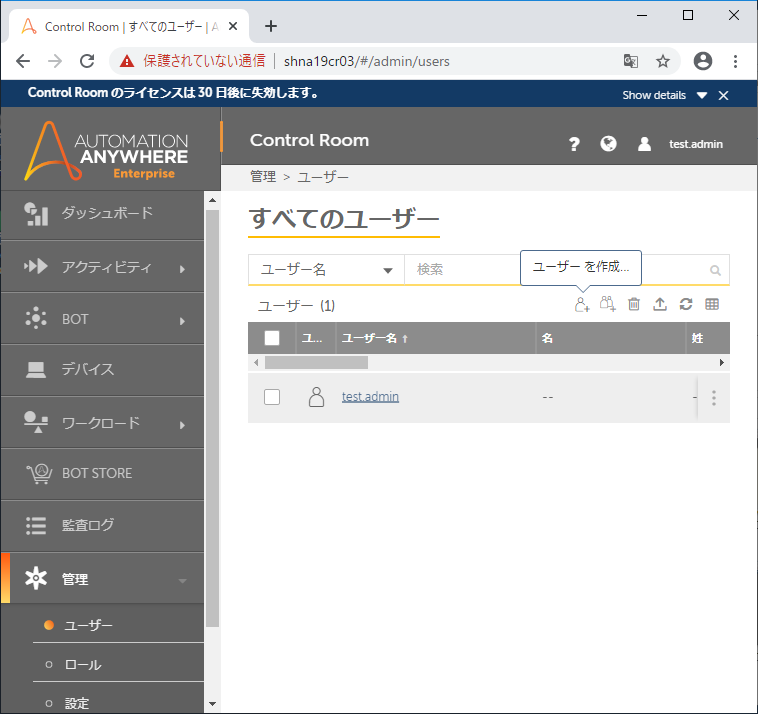

3-2. ユーザーの作成

Creator ユーザーと Unattended Runnner ユーザーを作成します。

「管理」をクリックし「ユーザー」をクリックして開きます。

リスト右上の「ユーザーを作成」アイコンをクリックします。

「ユーザーを作成」画面が開きます。

ユーザー名とパスワードと E メールを指定します。

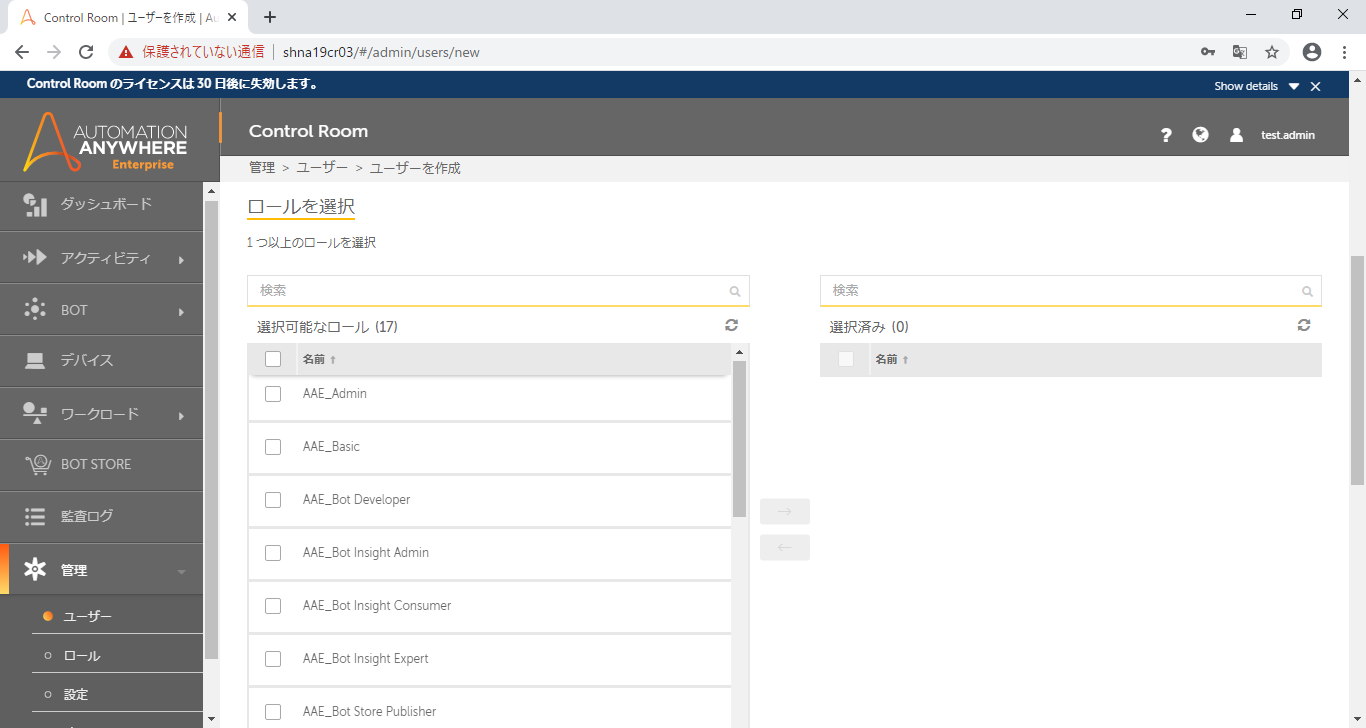

スクロールバーで下側へ移動して「ロールを選択」を表示します。

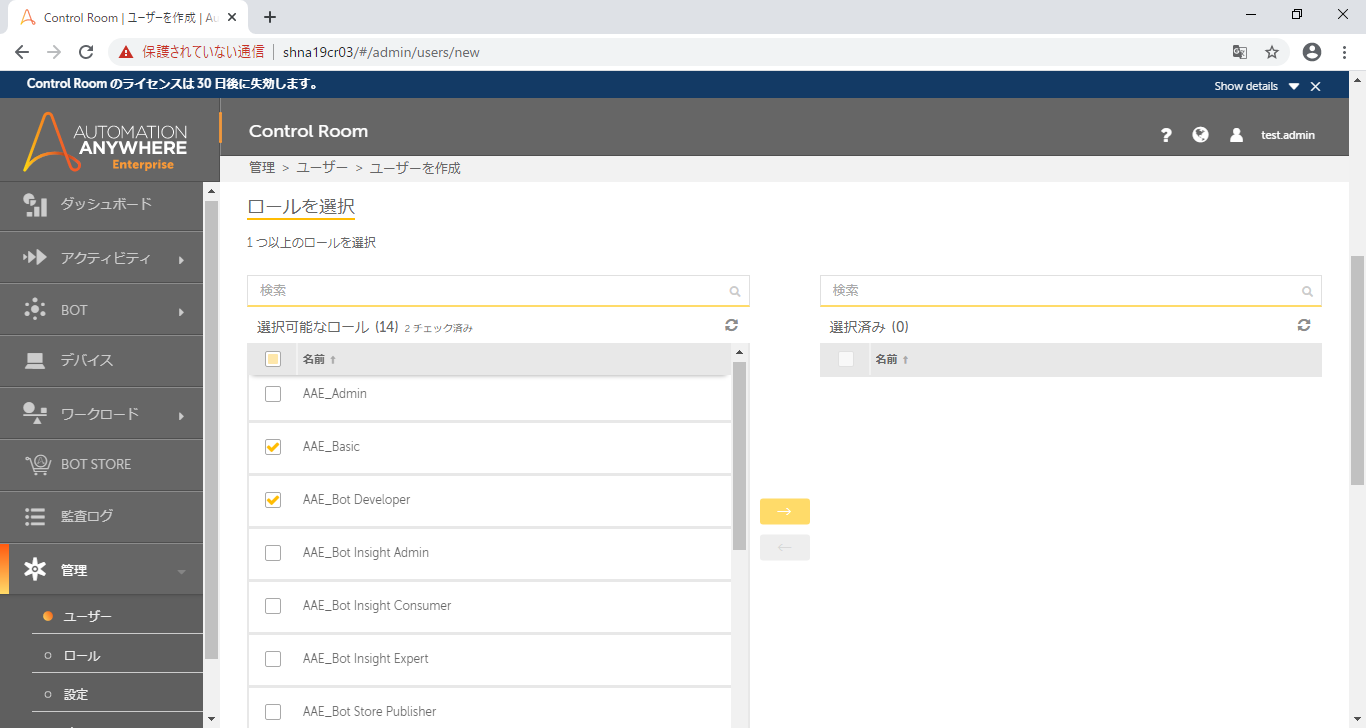

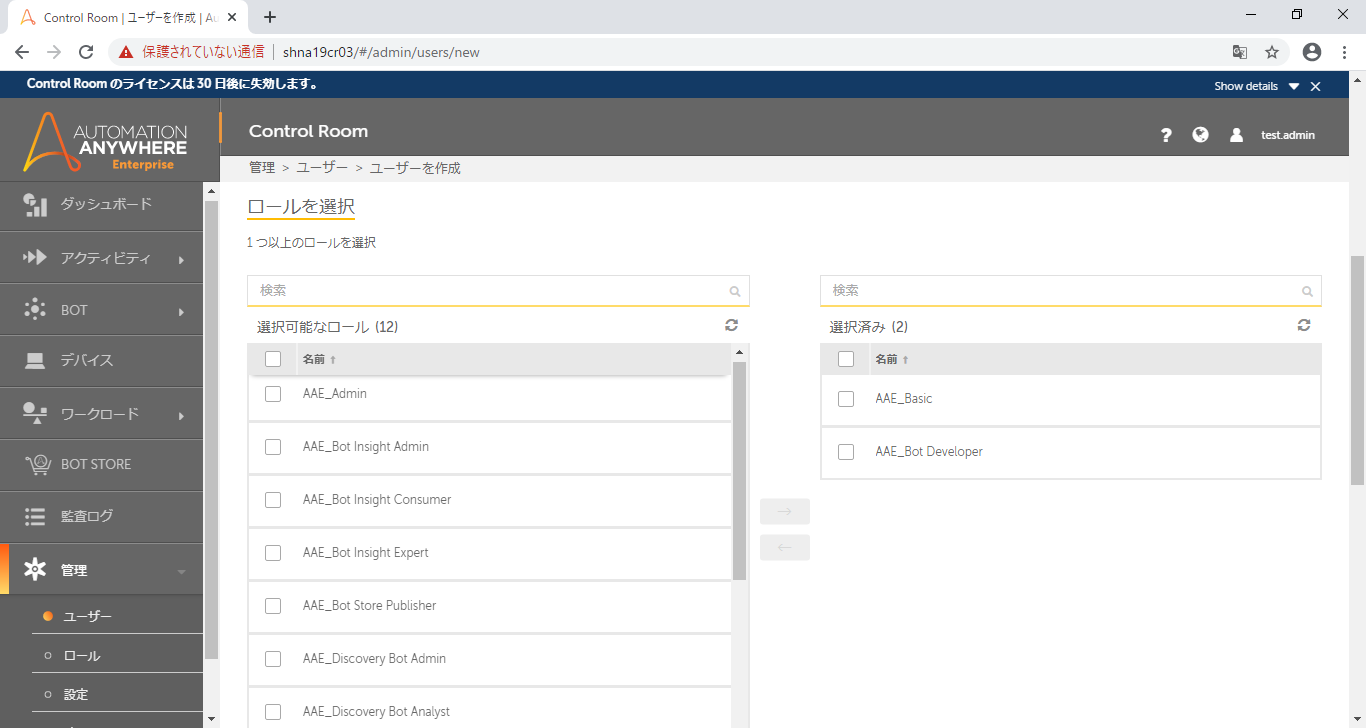

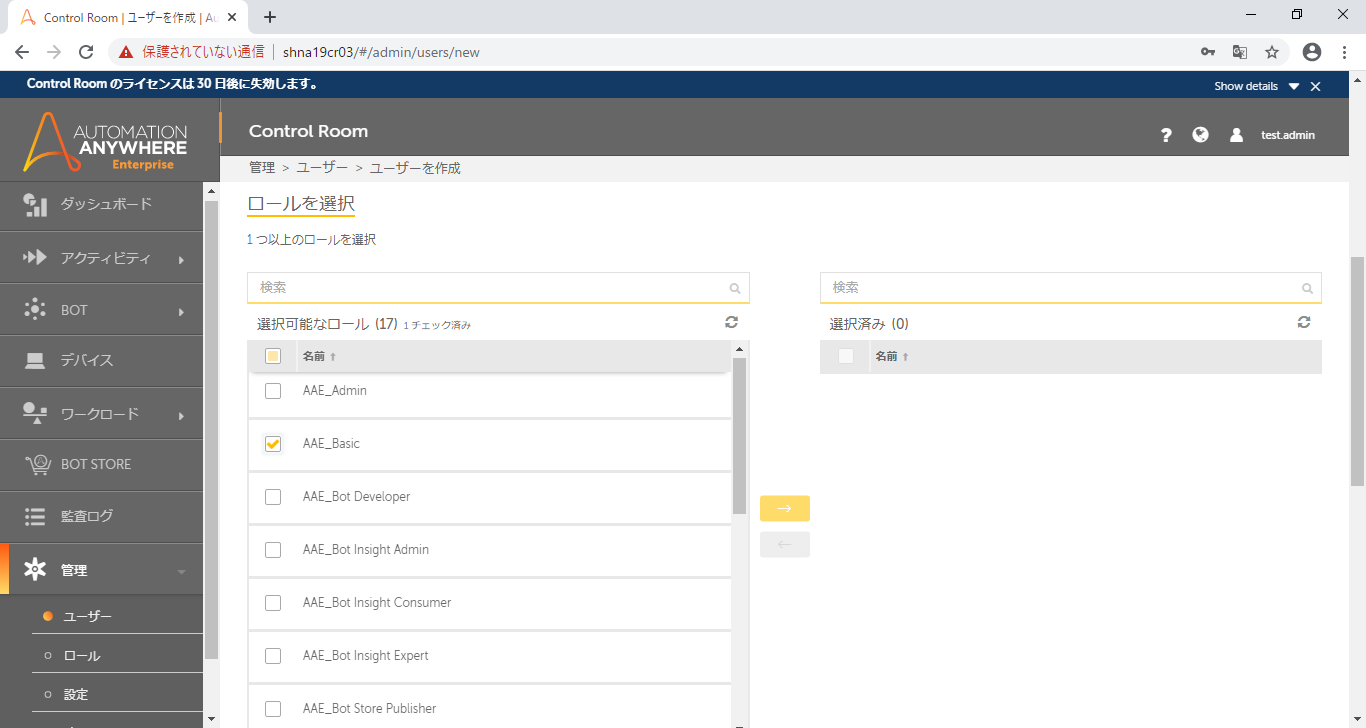

Creator ユーザーには「AAE_Basic」と「AAE_Bot Developer」のロールを付与します。

左側のリストでチェックを入れて、真ん中の矢印ボタンをクリックします。

「AAE_」で始まるデフォルトロールの詳細については、Automation Anywhere 社のドキュメント「Roles」を参照してください。

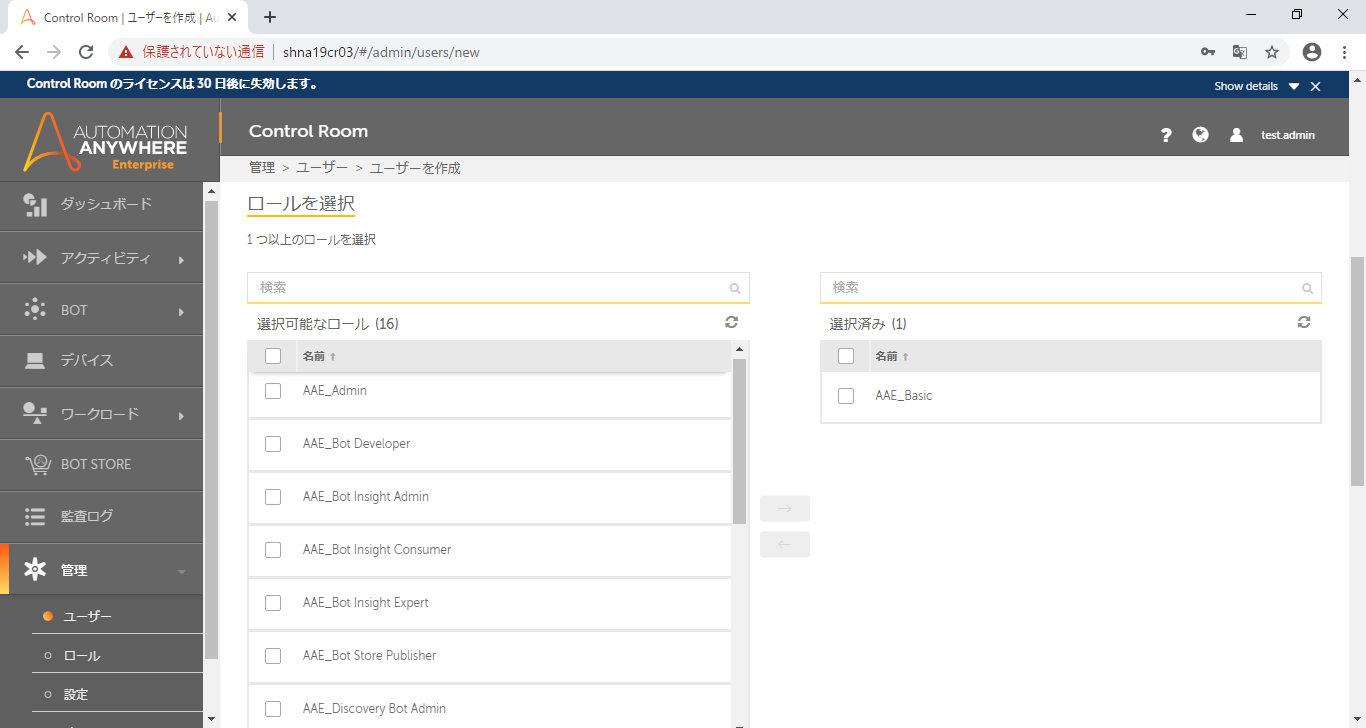

「AAE_Basic」ロールと「AAE_Bot Developer」ロールが選択されました。

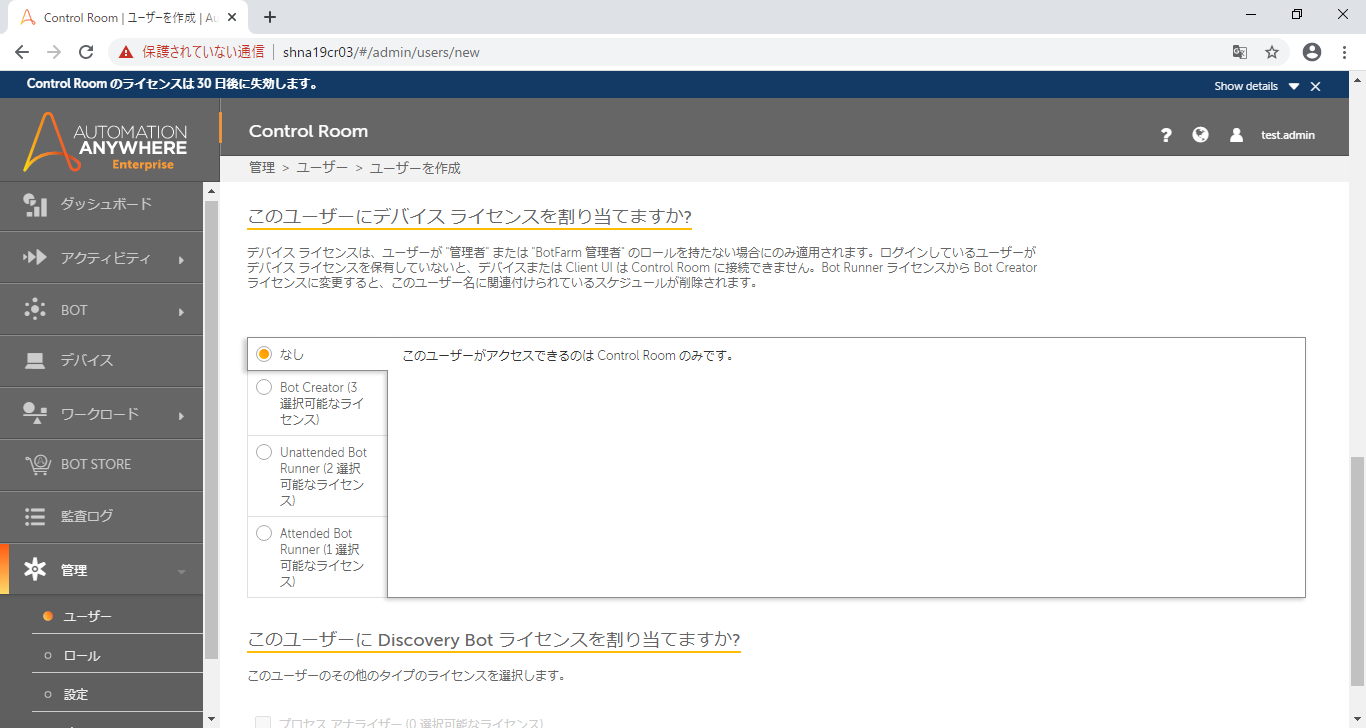

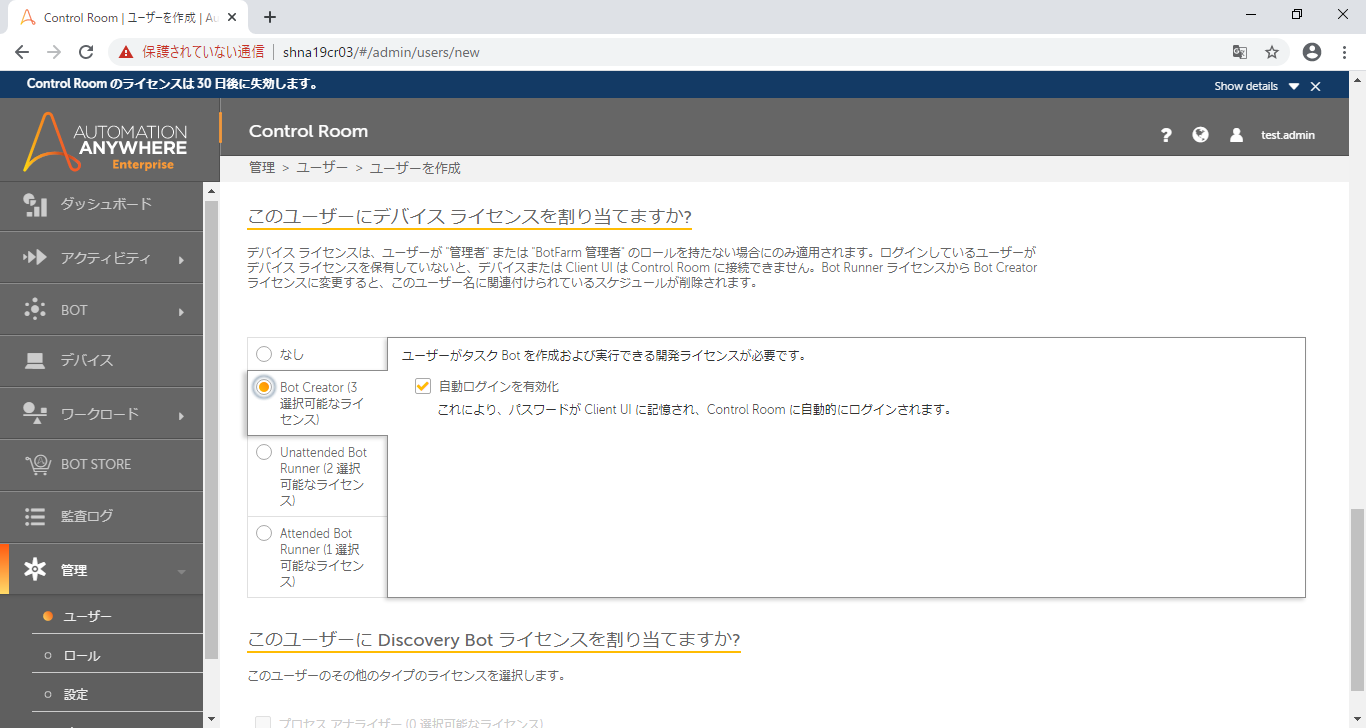

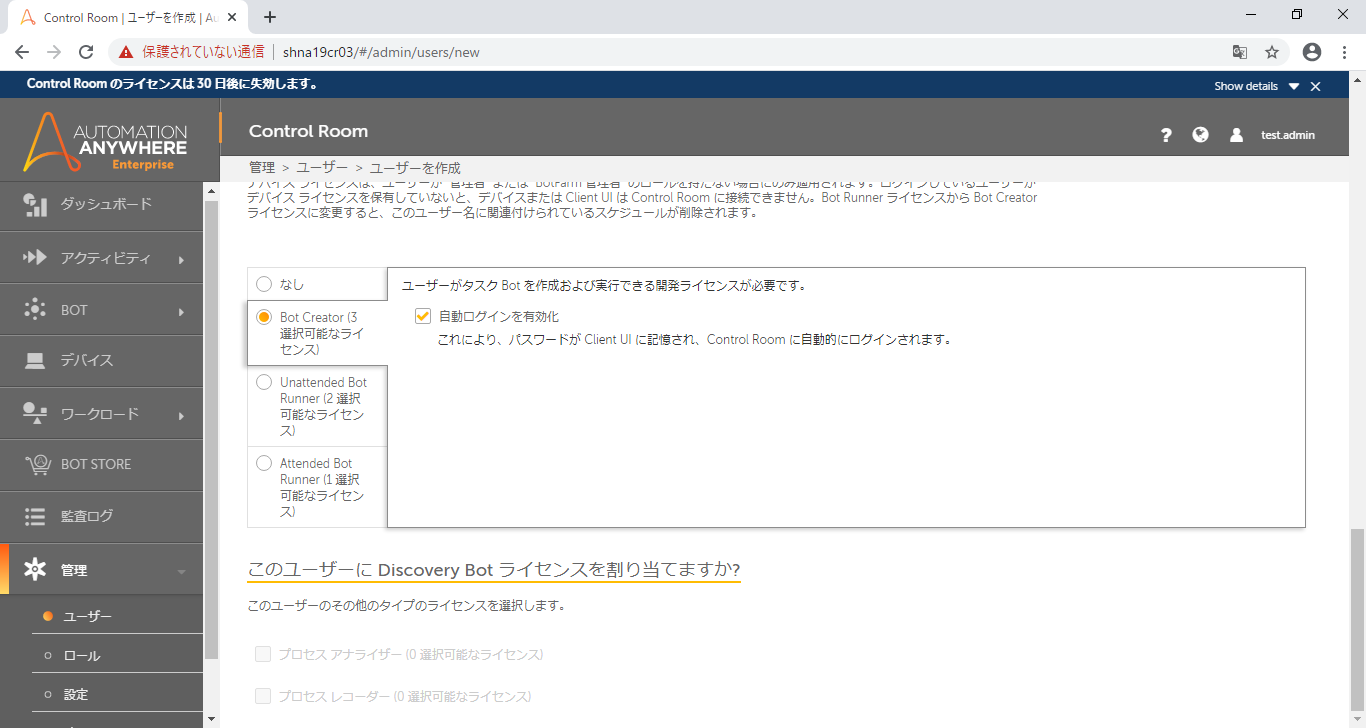

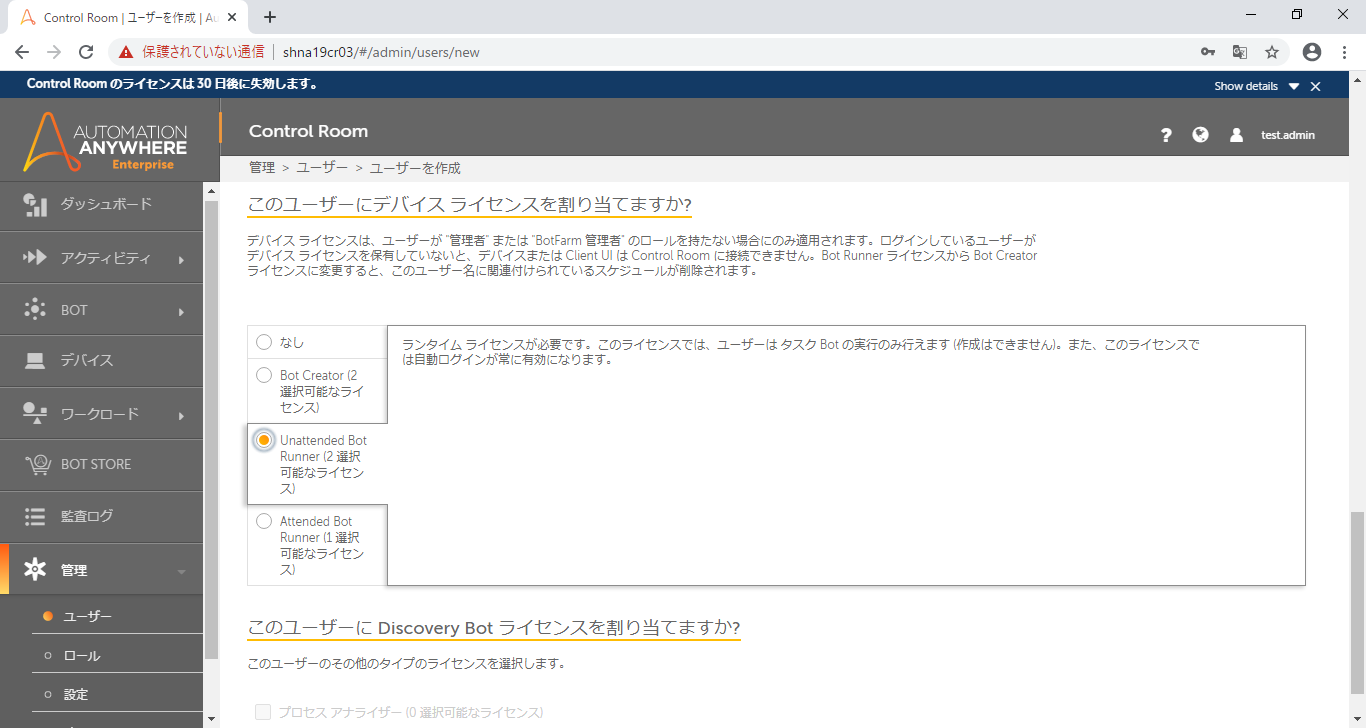

スクロールバーでさらに下側に移動して、ユーザーにライセンスを割り当てます。

Creator ユーザーには「Bot Creator」ライセンスを割り当てます。

さらに下側のページ最下部には Discovery Bot のライセンスがあります。

ここでは設定しません。

Discovery Bot の詳細は、Automation Anywhere 社のドキュメント「Get started with Discovery Bot」を参照してください。

スクロールバーで一番上まで戻り、「ユーザーを作成」ボタンを表示します。

「ユーザーを作成」ボタンの右端の下向き▽をクリックすると、「ユーザーを作成して別のユーザーを追加」オプションが表示されます。

ここでは、「ユーザーを作成して別のユーザーを追加」をクリックします。

ユーザーが作成され、次のユーザーの情報を設定する画面になります。

Unattended Runnner ユーザーを作成します。

Unattended Runnner ユーザーには「AAE_Basic」ロールを付与します。

「AAE_Basic」ロールが選択されました。

Unattended Runnner ユーザーには「Unattended Bot」ライセンスを割り当てます。

一番上まで戻り、今度はそのまま「ユーザーを作成」をクリックします。

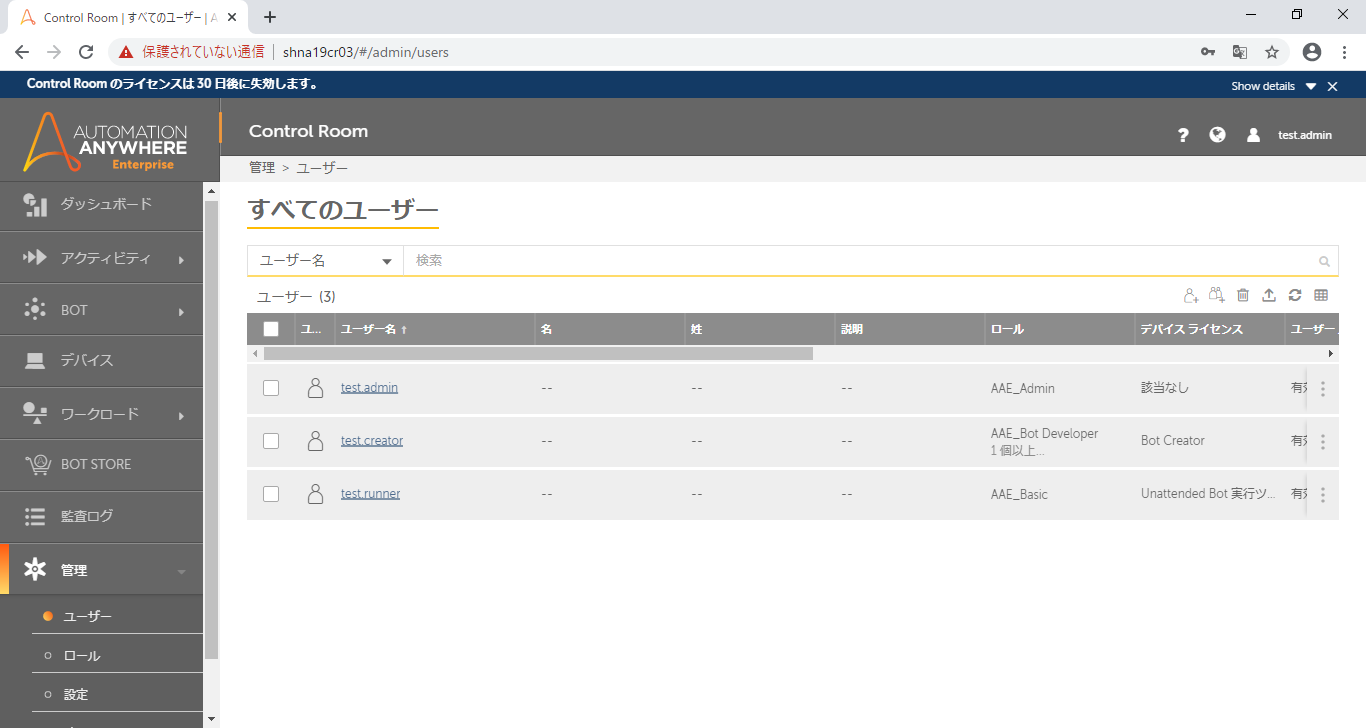

作成したユーザーが一覧表示されます。

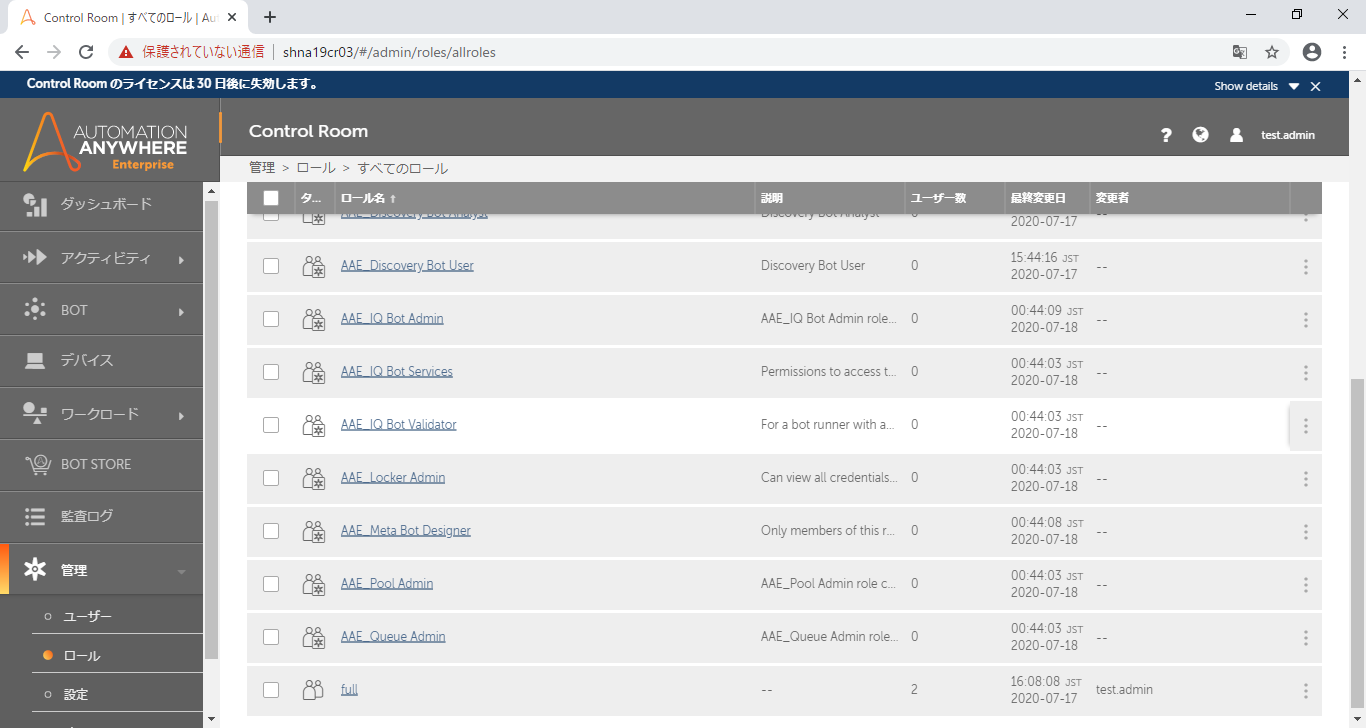

3-3. ロールの作成

PoC 環境を想定して、すべての権限を付与した「full」ロールを作成します。

なお、作成したロールでは付与できない(チェックができない)権限があるため、デフォルトで作成されている「AAE_Admin」ロールでしか付与されない権限があることに注意してください。

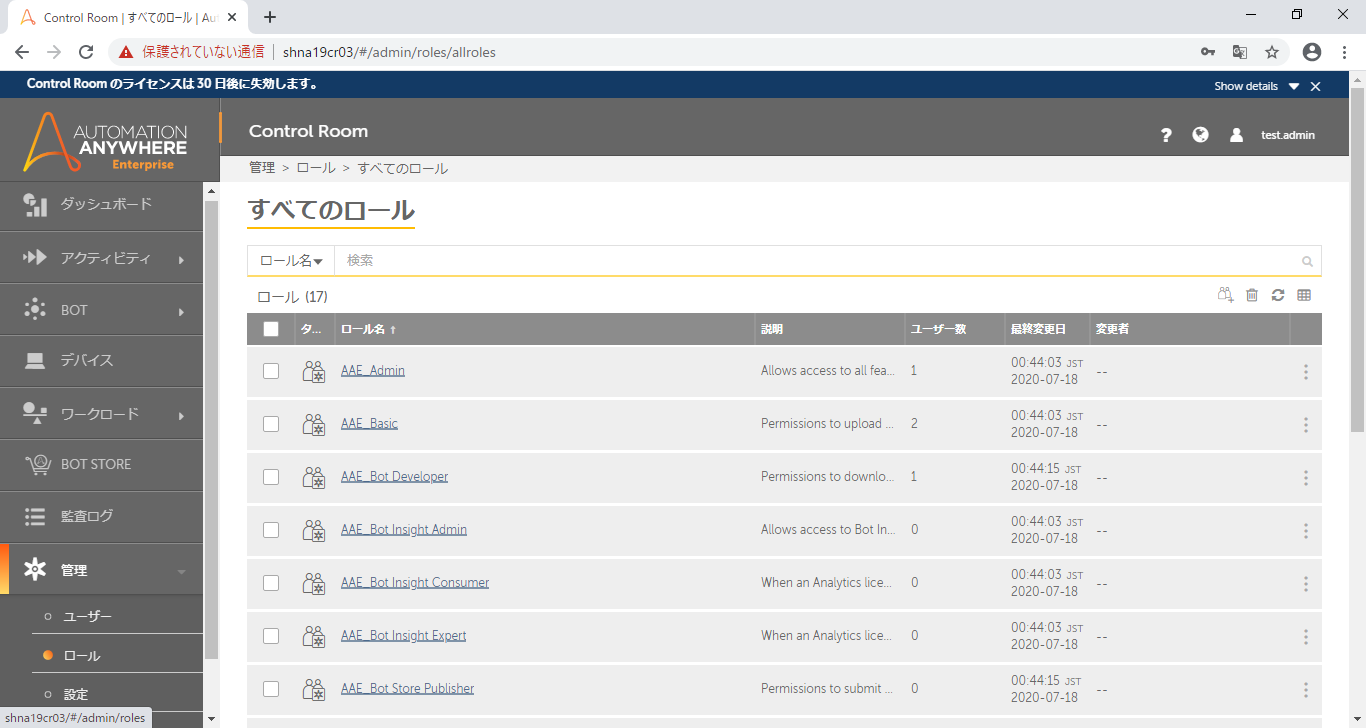

「管理」の「ロール」をクリックして開きます。

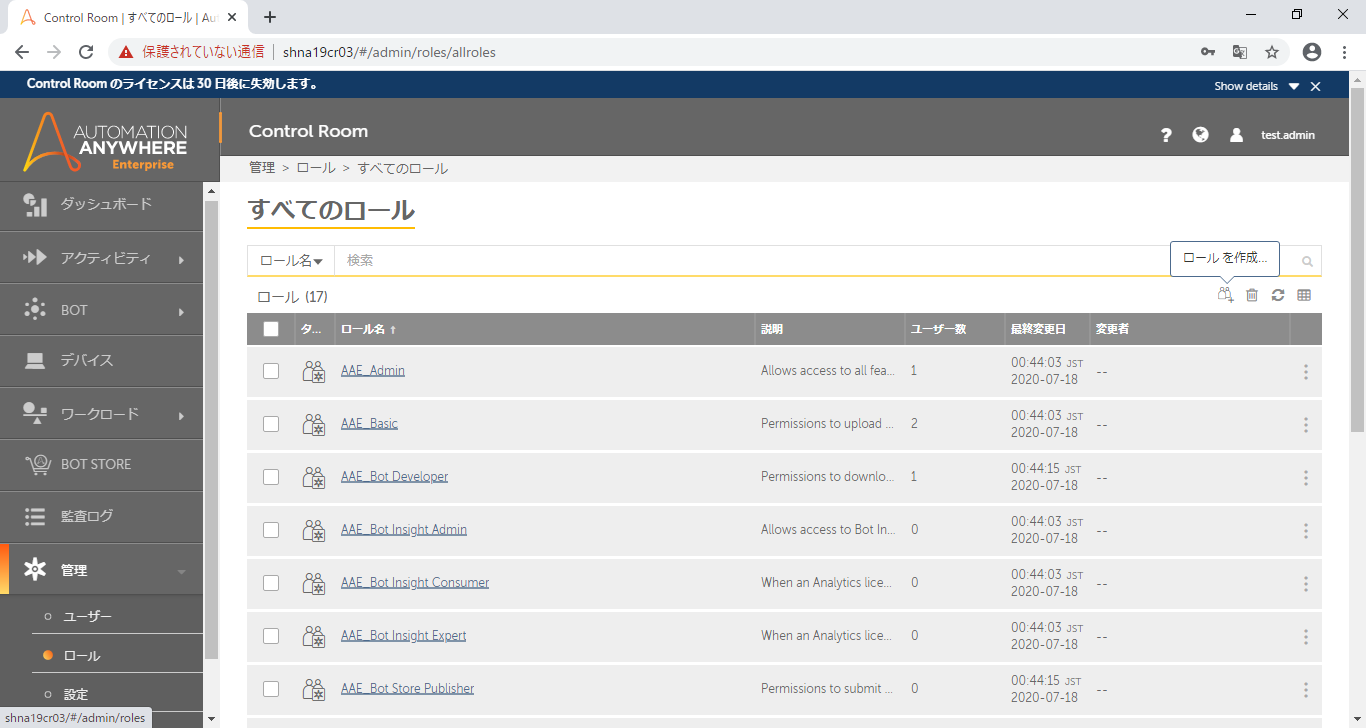

リストの右上の「ロールを作成」アイコンをクリックします。

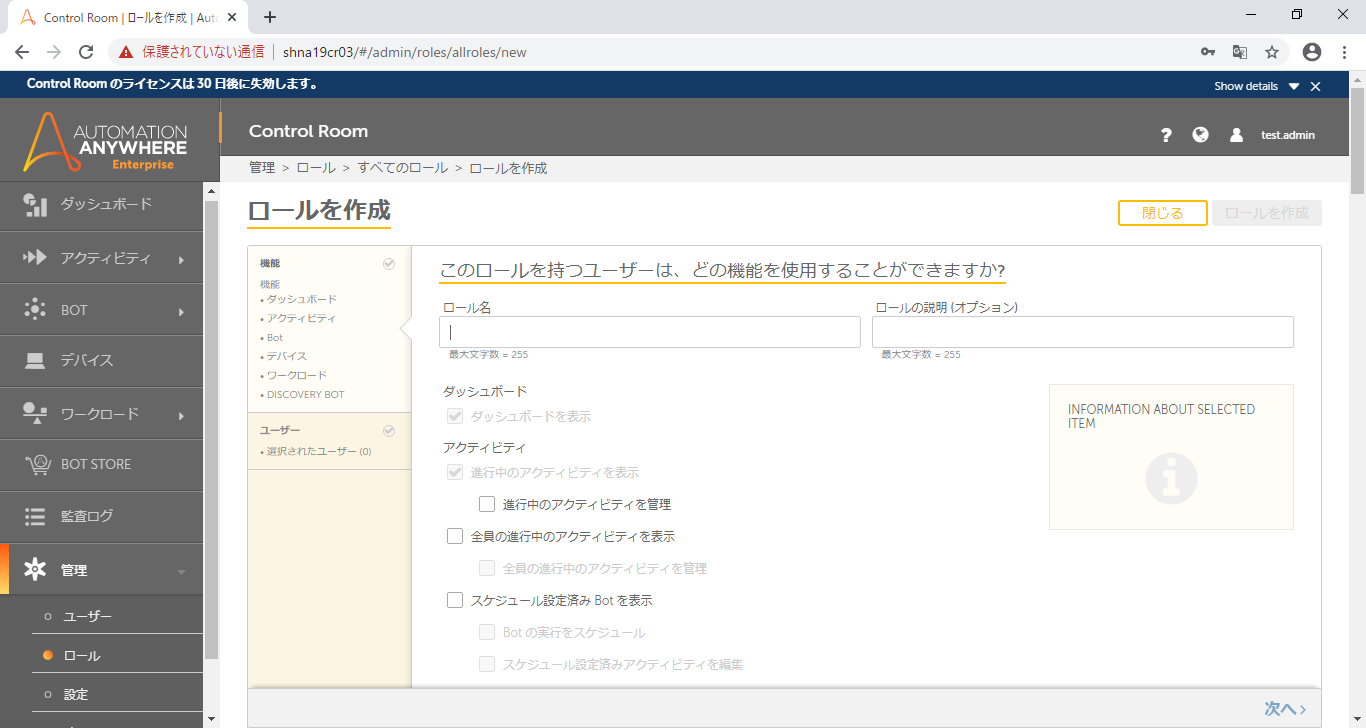

「ロールを作成」画面が開きます。

「ロール名」に「full」と指定し、有効になっているチェックボックスをすべてチェックしていきます。

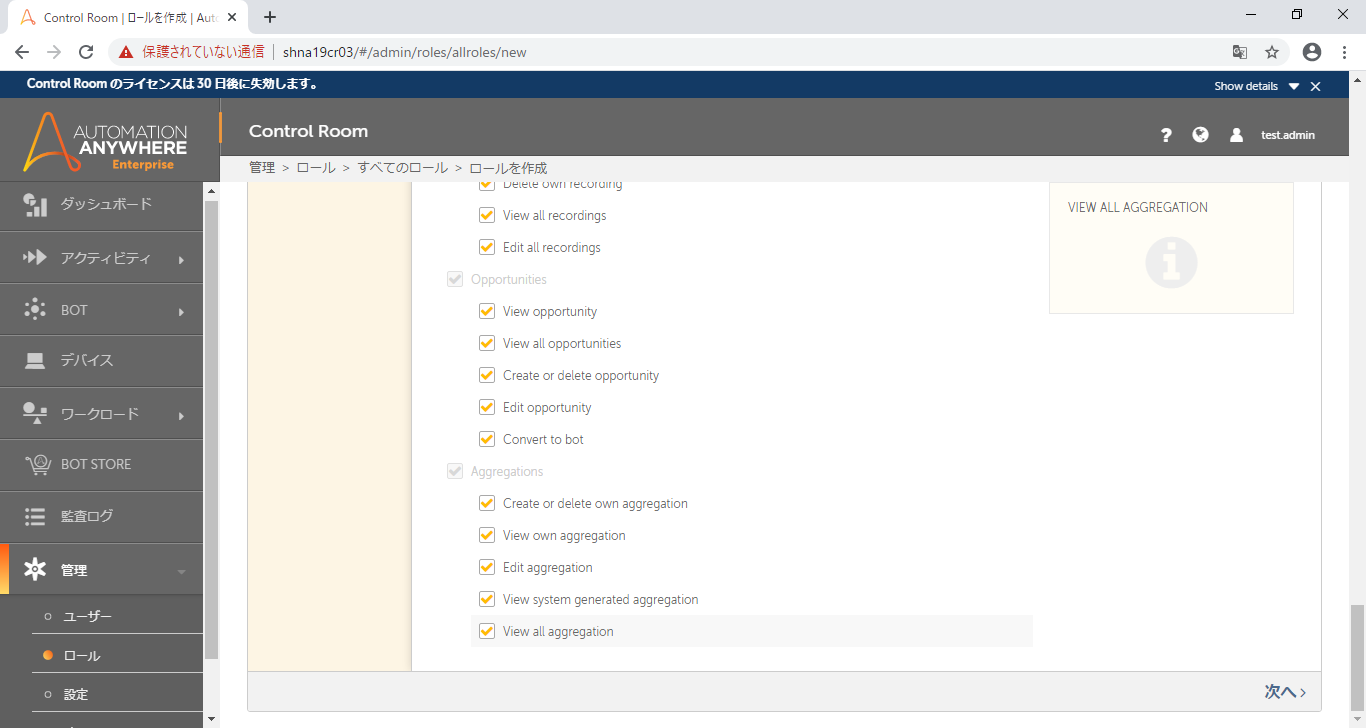

スクロールバーで下側へ移動し、引き続き有効になっているすべてのチェックボックスをチェックしていきます。

全てをチェックしたら、「次へ」をクリックします。

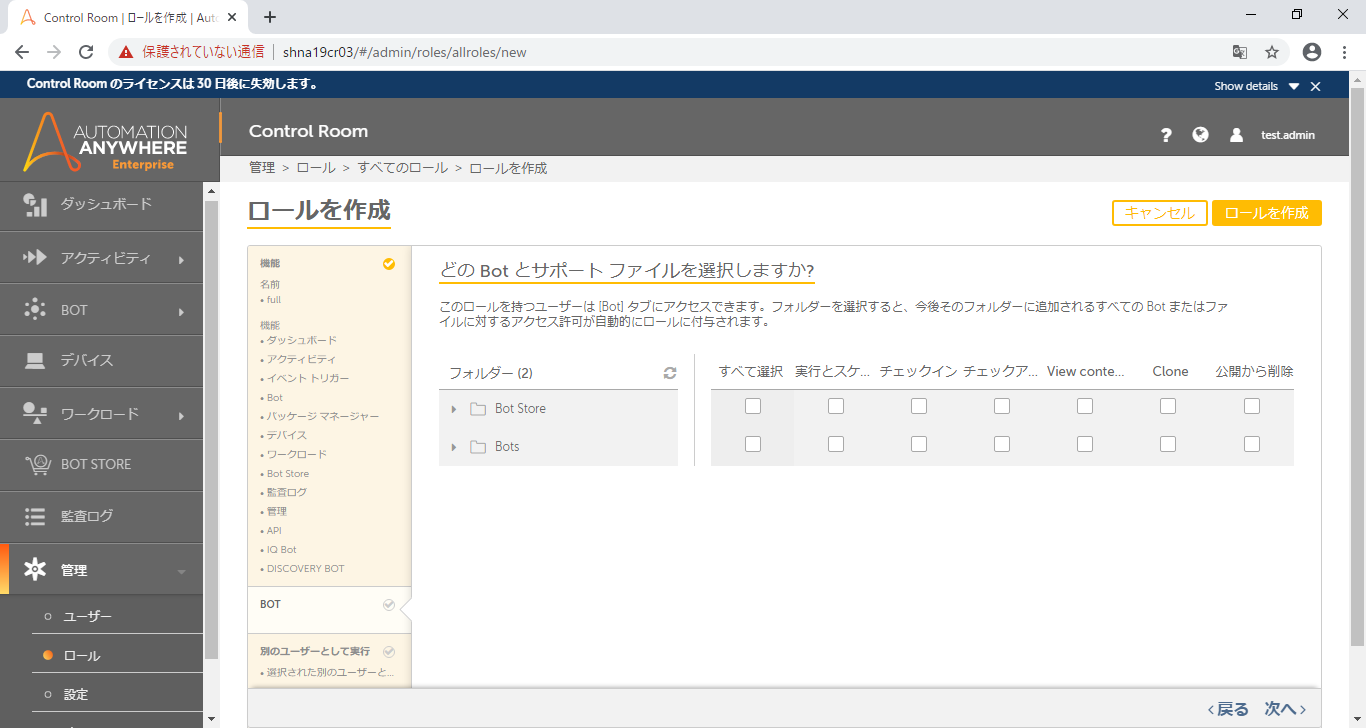

フォルダーのアクセス権を設定します。

全てのフォルダーで「すべて選択」のチェックボックスをクリックして選択し、「次へ」をクリックします。

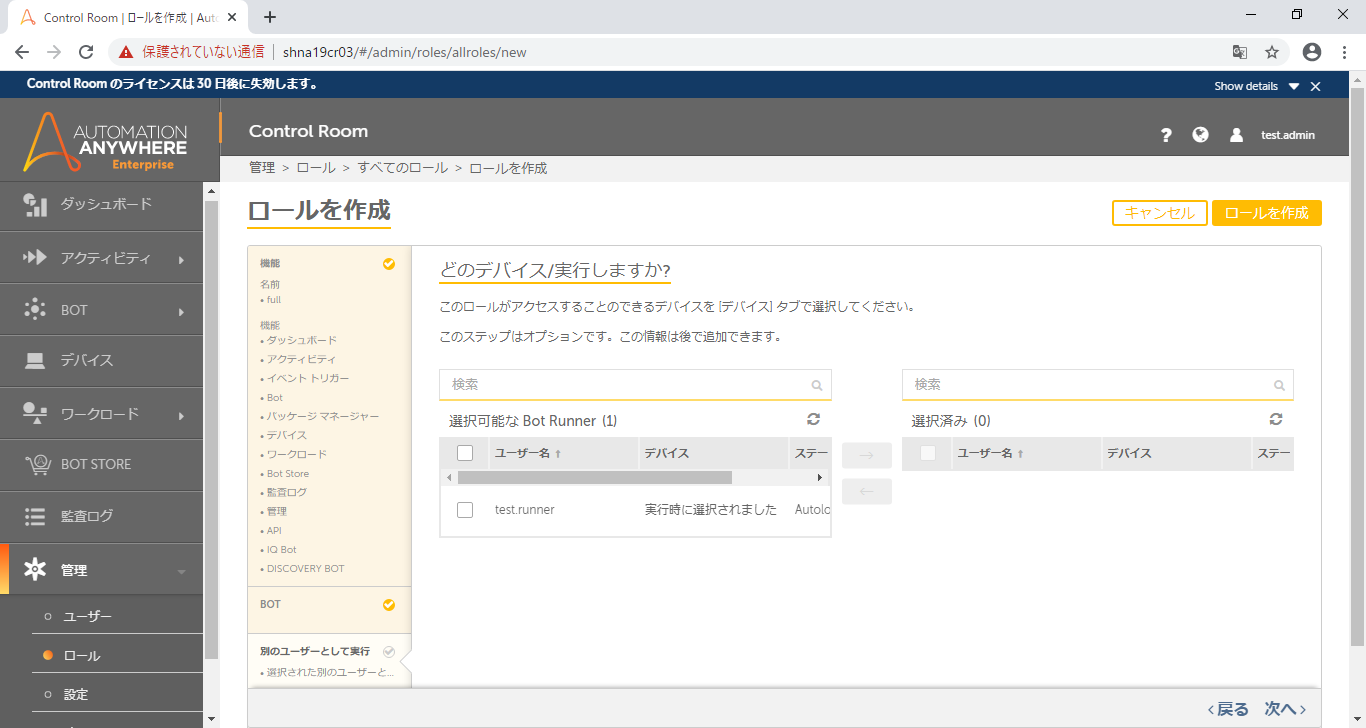

デバイスを選択する画面になります。

あとで設定できるので、ここでは何も選択せずに「次へ」をクリックします。

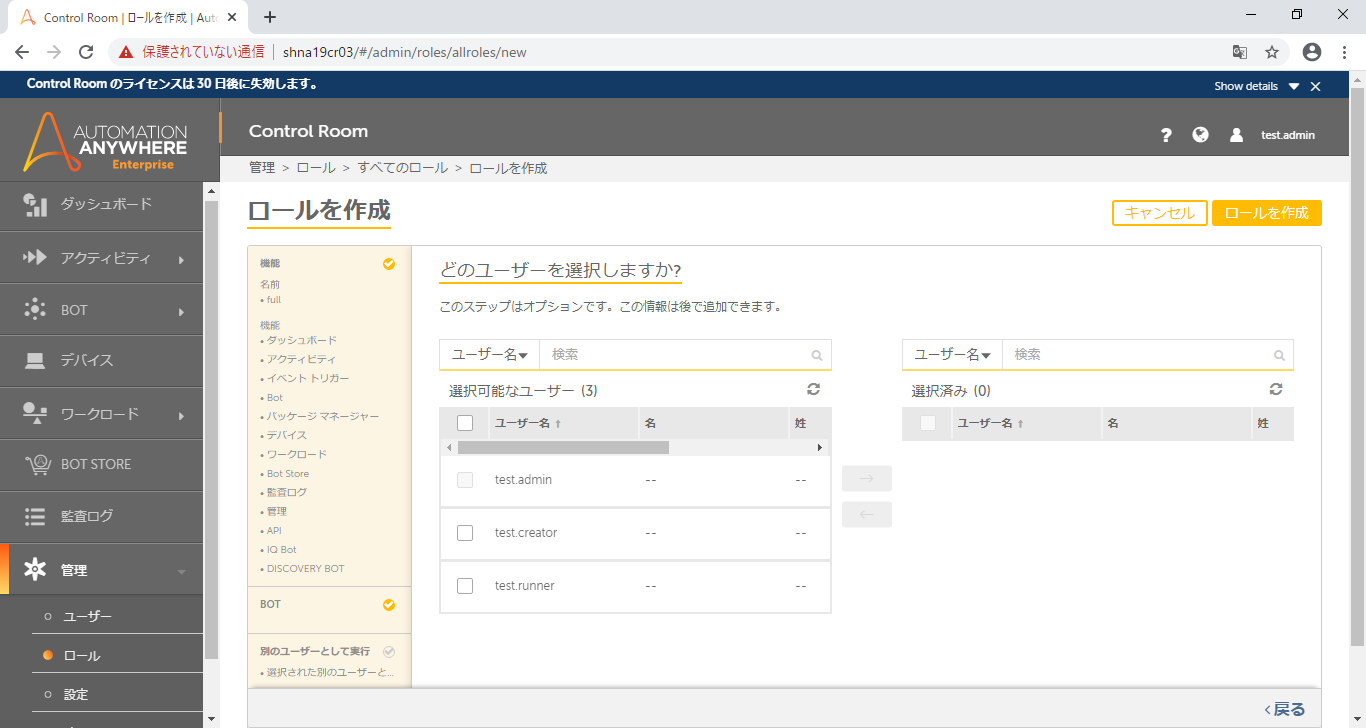

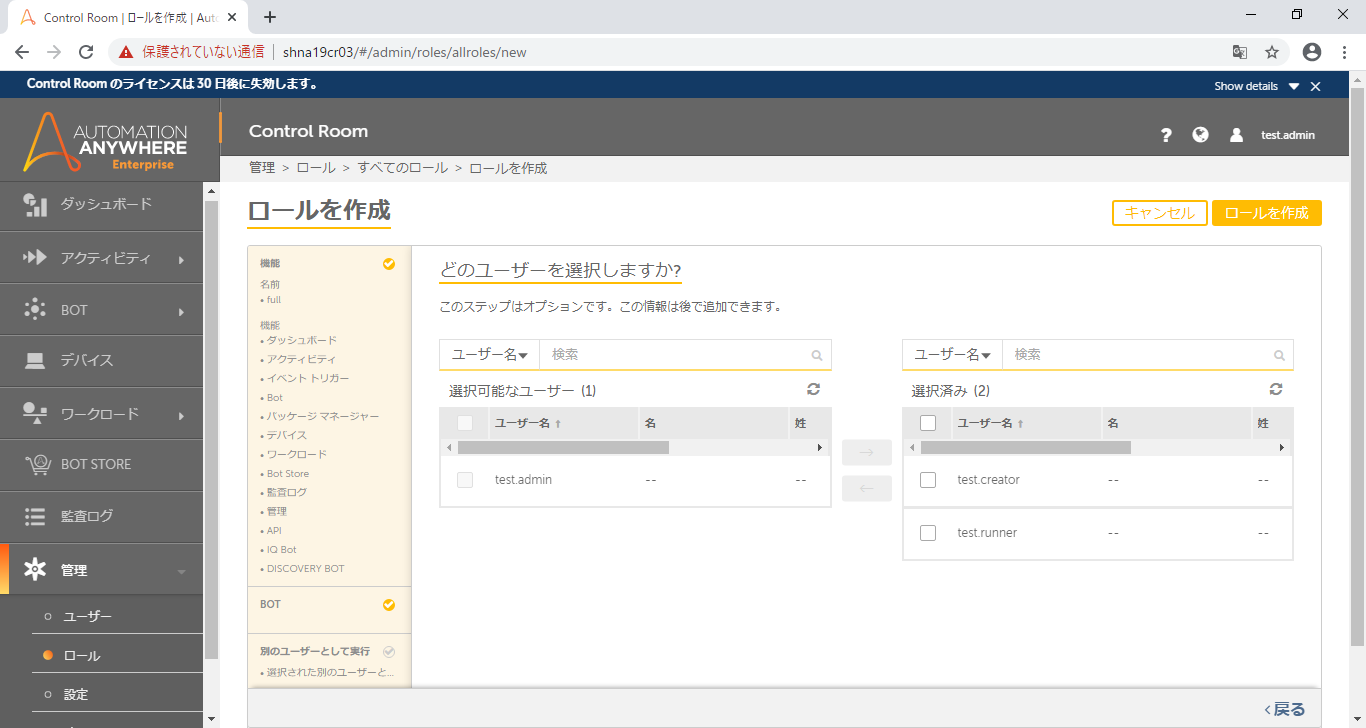

ロールを付与するユーザーを選択します。

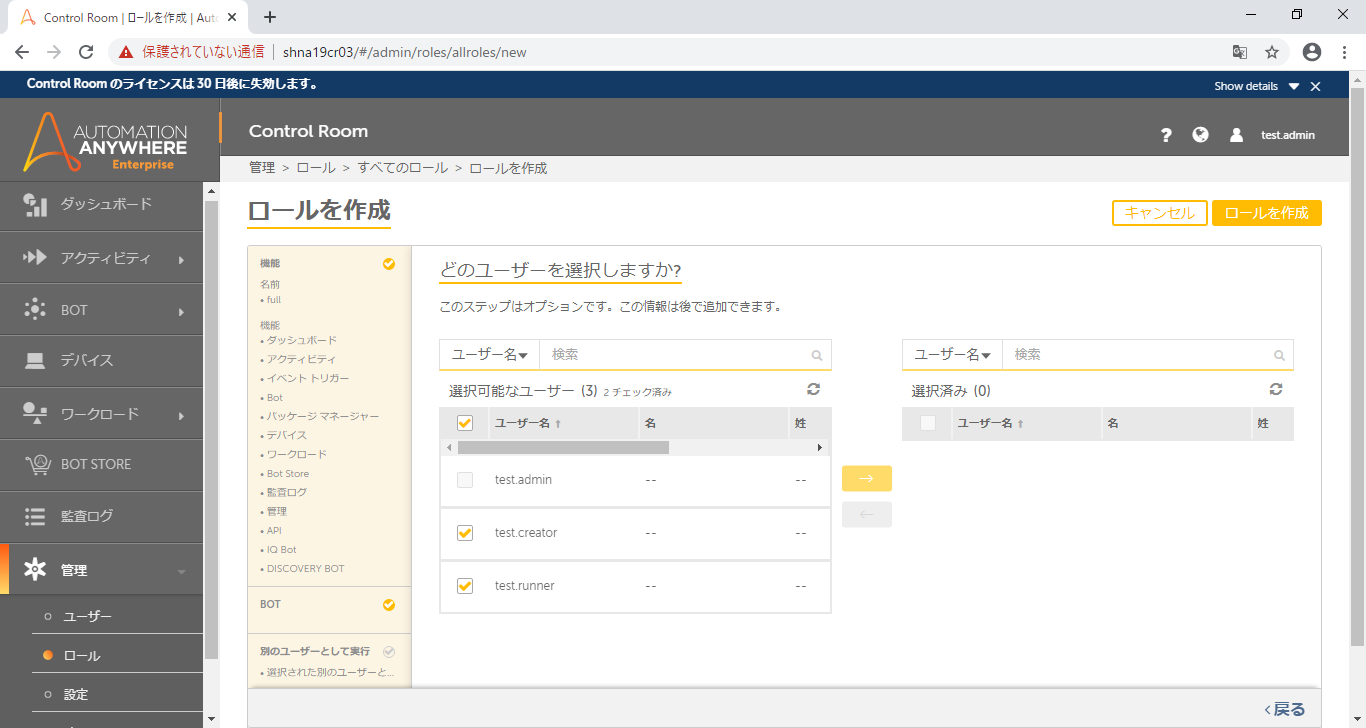

作成した Creator ユーザーと Unattended Runnner ユーザーを選択します。

左側でチェックをつけて、真ん中の矢印をクリックします。

※管理者用の「AAE_Admin」ロールが付与されている管理者ユーザーには、作成したロールを付与できません。

Creator ユーザーと Unattended Runnner ユーザーが選択されました。

右上の「ロールを作成」をクリックします。

ロールが作成されました。

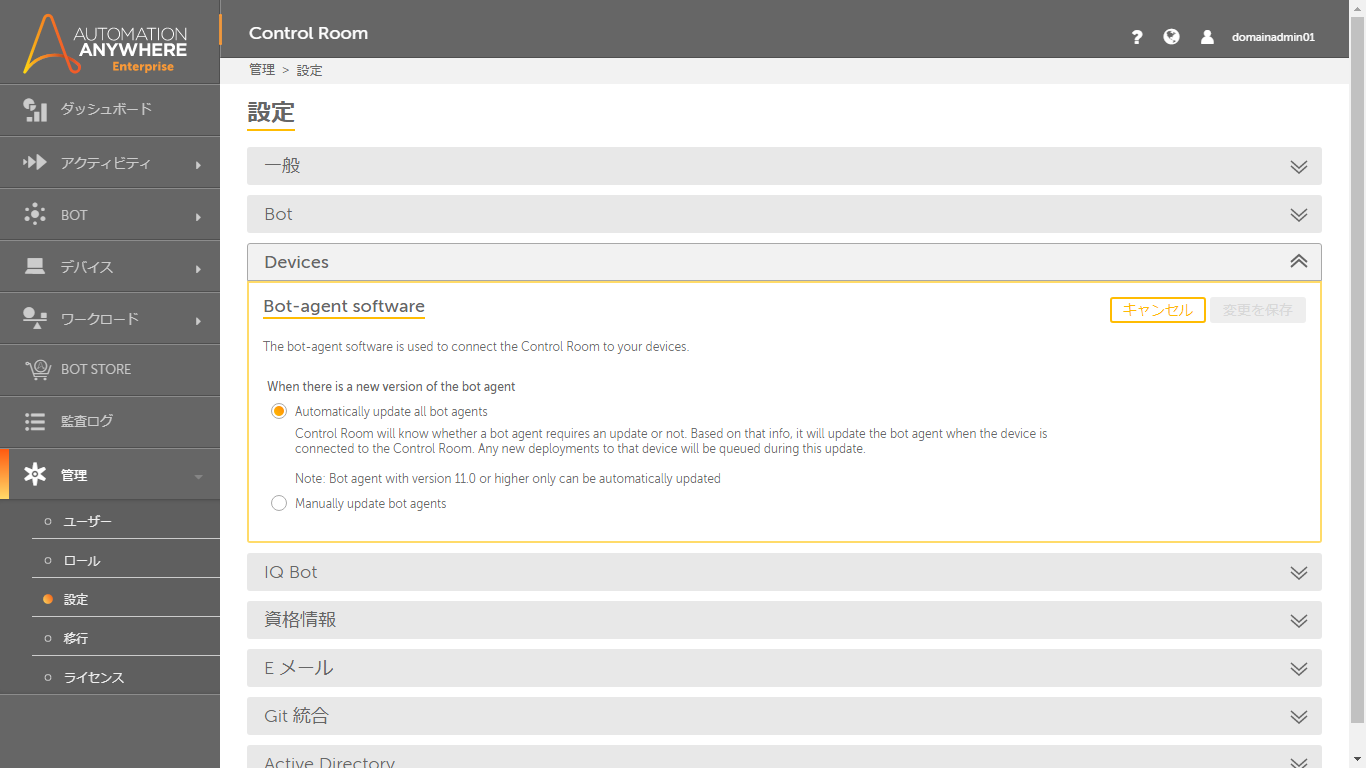

【TIPS】エージェントの自動アップグレード

A2019.14 から、Bot エージェントの自動アップグレードができるようになりました。

ただし、インストール済みの旧バージョンが A2019.14 のエージェントになっている必要があるため、実際にエージェントの自動アップグレードが動作するのは次の A2019.15 以降にアップグレードした時になります。

【TIPS】インストーラーが作成する自己証明書

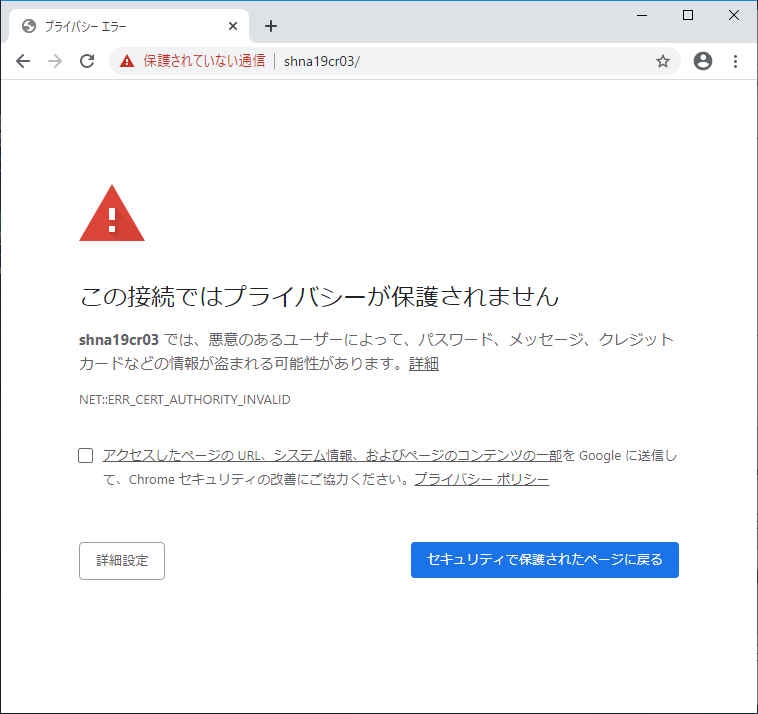

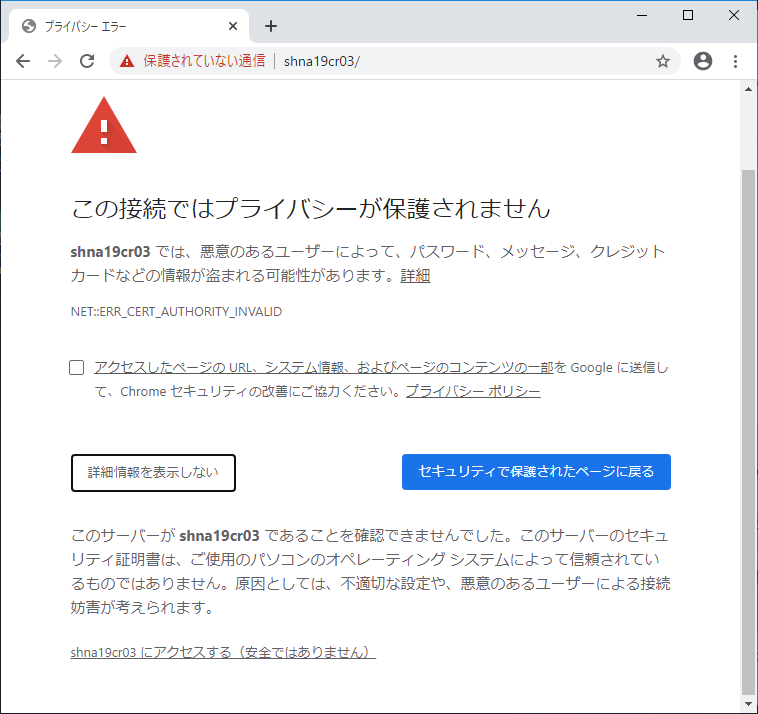

サーバー名(あるいは FQDN)で Control Room に HTTPS アクセスすると、インストーラーで自己証明書をインポートしたのにブラウザーで証明書の警告が表示されます。

「詳細設定」をクリックすると、問題の詳細が表示されます。

「安全ではありません」と警告されていますが、このリンクをクリックして Control Room にアクセスします。

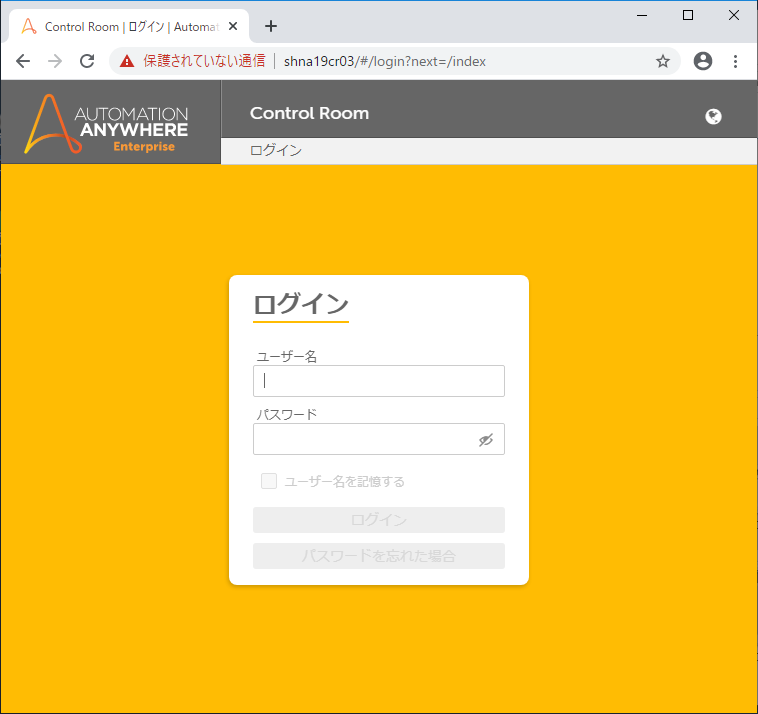

Google Chrome ではアドレスバーの左側に「保護されていない通信」と赤字で表示されます。

「保護されていない通信」をクリックすると、詳細が表示されます。

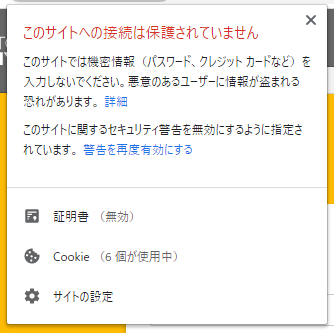

「証明書」が「無効」になっています。

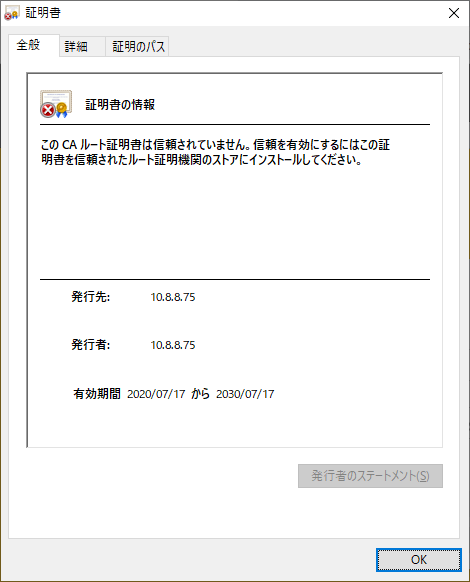

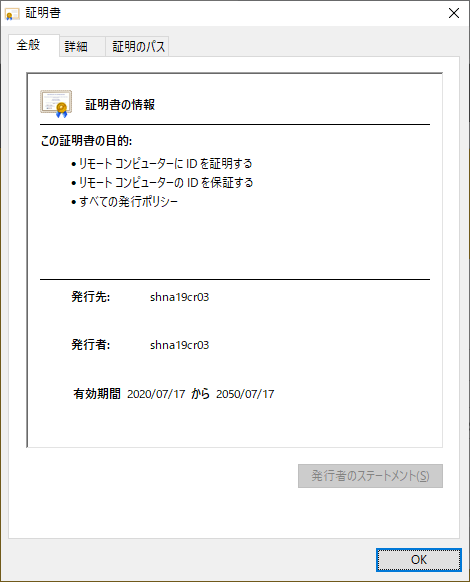

「証明書(無効)」をクリックすると、証明書のプロパティが表示されます。

証明書が無効になっている直接の原因はこの証明書が信頼されていないからですが、証明書のプロパティで「発行先」を確認すると、IP アドレスになっています。

この場合、「信頼されたルート証明機関」に証明書をインポートしても、IP アドレスでアクセスしないとこの証明書は有効ではありません。

3-4. 【オプション】自己証明書の作成とインポート

インストーラーで作成される自己証明書は IP アドレスで作成されるので、サーバー名(あるいは FQDN)でアクセスするために、Windows PowerShell を使用して、サーバー名(あるいは FQDN)の自己証明書を作成します。

HTTPS アクセスを使用しない場合は、この手順はスキップしてください。

※ クラウド版では第三者認証機関の証明書を使用しているため、この手順はまったく必要ありません。

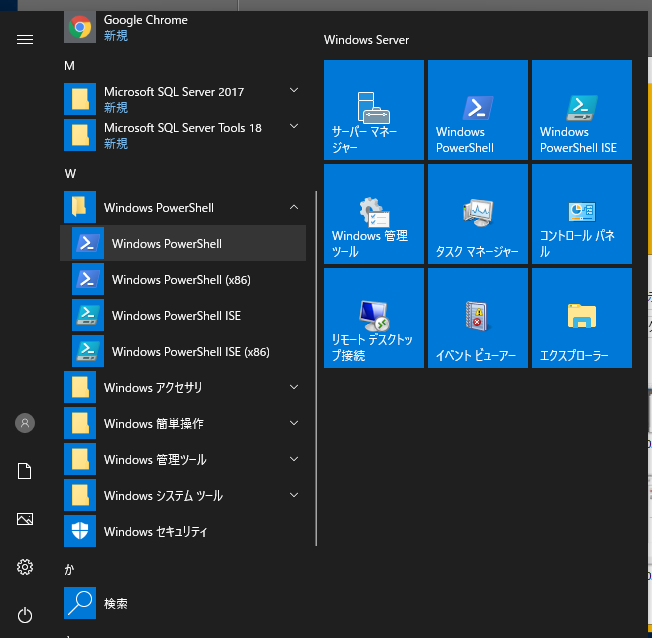

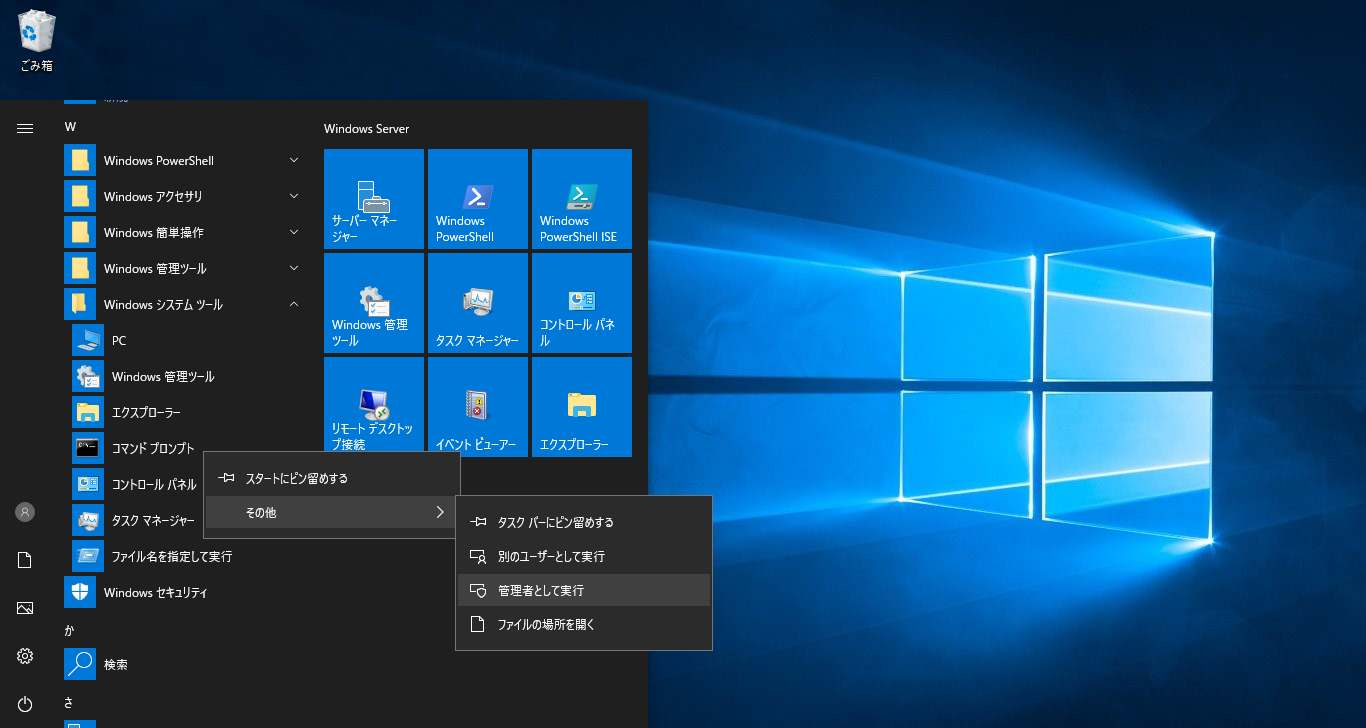

スタートメニューから「Windows PowerShell」を右クリックして、表示されるコンテキストメニューから[その他]-[管理者として実行]を選択して管理者権限で起動します。

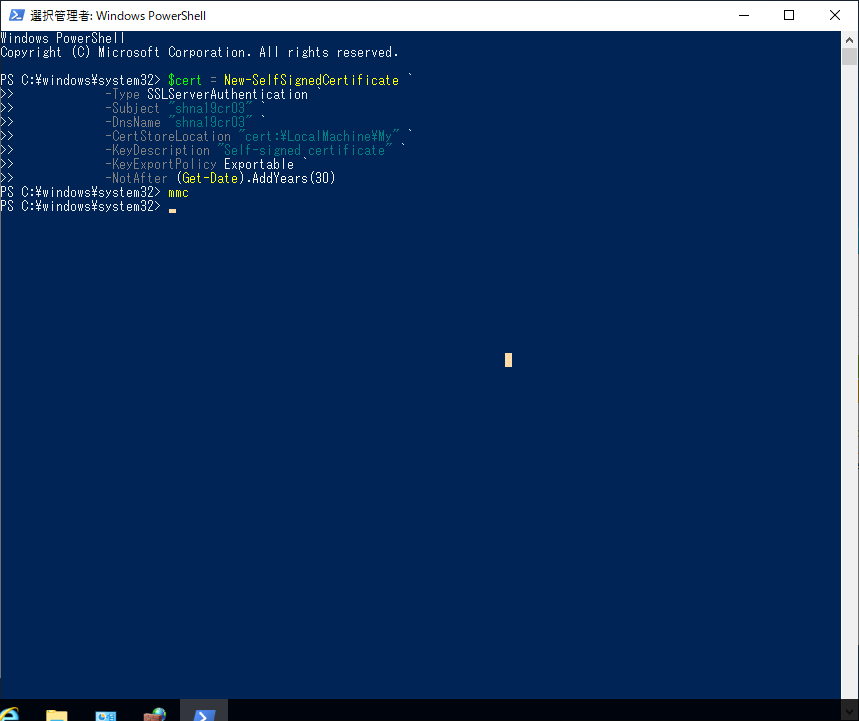

管理者権限の PowerShell のコマンドプロンプトで、以下のコマンドを実行して自己証明書を作成します。

・引数 -Subject と -DnsName の "shna19cr03" は実際のサーバー名(あるいは FQDN)に置き換えてください。

・引数 -NotAfter の末尾の「30」は有効期限を 30 年後に指定しています。必要に応じて変更してください。

・各行末尾の「`」が、改行してもコマンドラインはまだ続くことを示すしるしです。

$cert = New-SelfSignedCertificate `

-Type SSLServerAuthentication `

-Subject "shna19cr03" `

-DnsName "shna19cr03" `

-CertStoreLocation "cert:\LocalMachine\My" `

-KeyDescription "Self-signed certificate" `

-KeyExportPolicy Exportable `

-NotAfter (Get-Date).AddYears(30)

自己証明書を作成したら、「mmc」と実行して mmc.exe (マイクロソフト管理コンソール)を管理者権限で起動します。

作成した自己証明書を .pfx ファイルと .cer ファイルにエクスポートします。

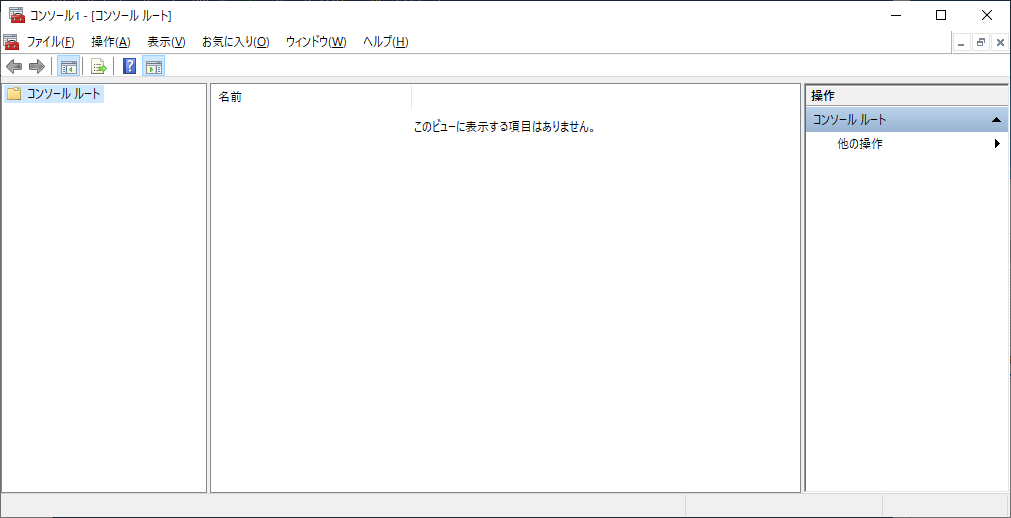

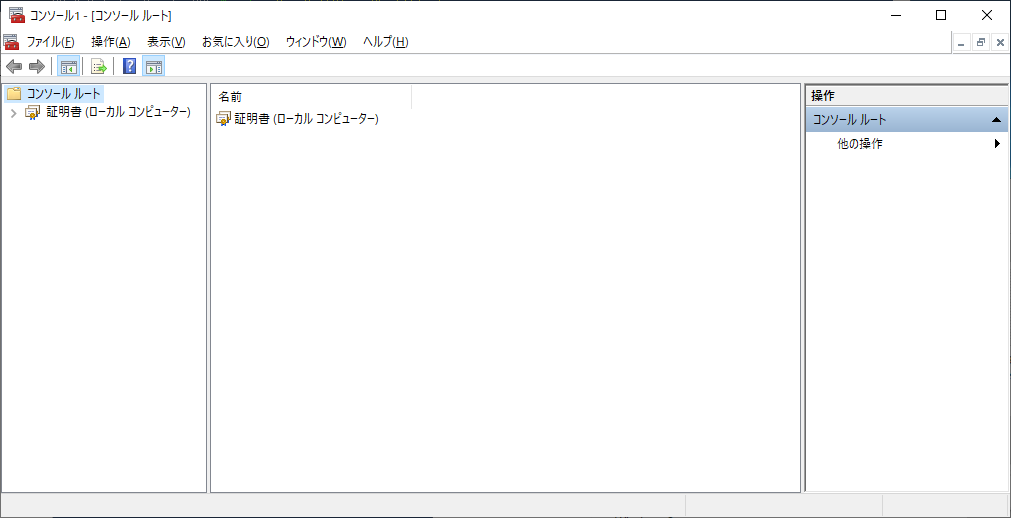

mmc が管理者権限で起動しました。

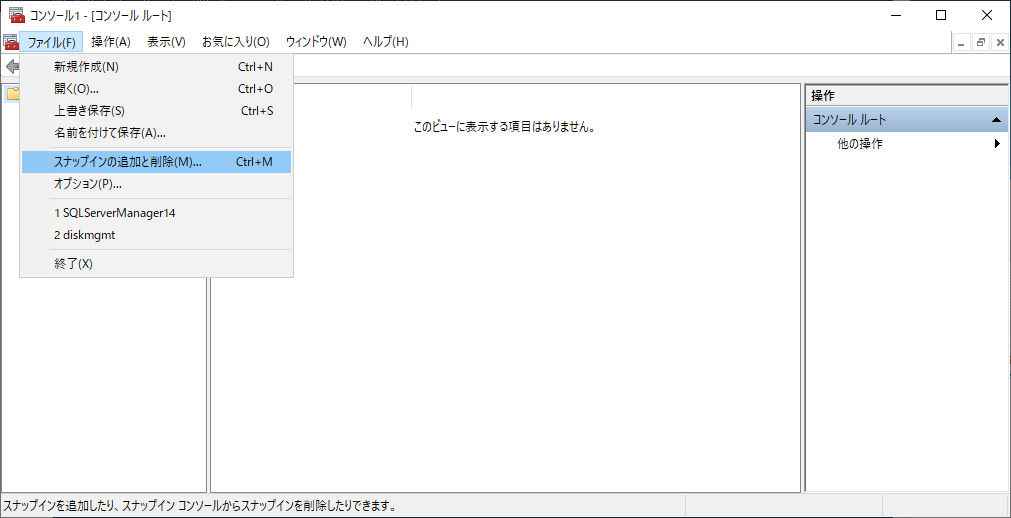

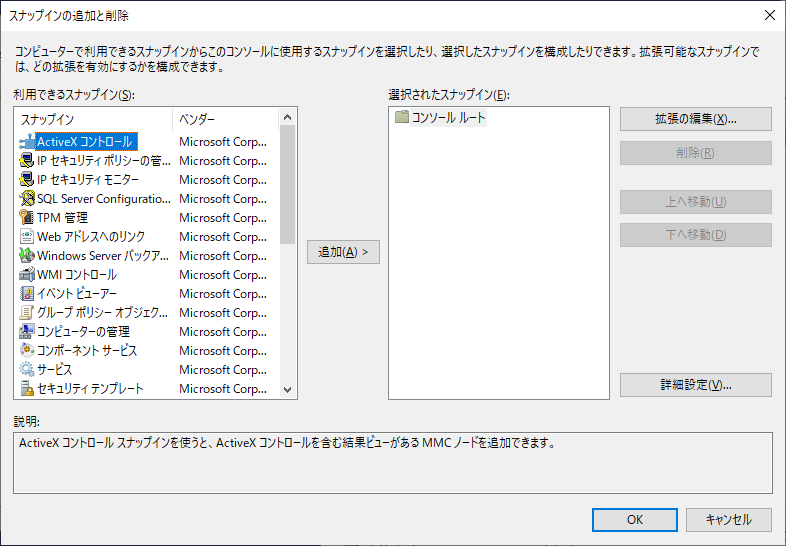

「ファイル」メニューから「スナップインの追加と削除」を選択します。

ショートカットキー「Ctrl+M」でも同様に「スナップインの追加と削除」が開きます。

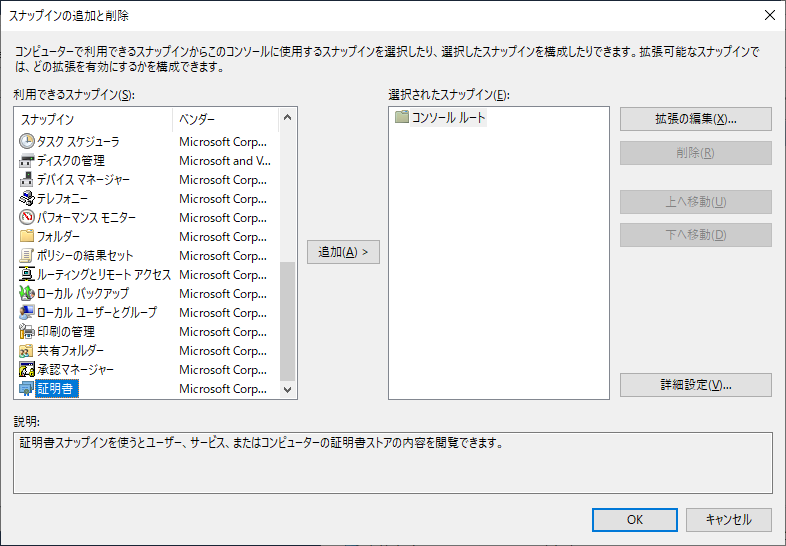

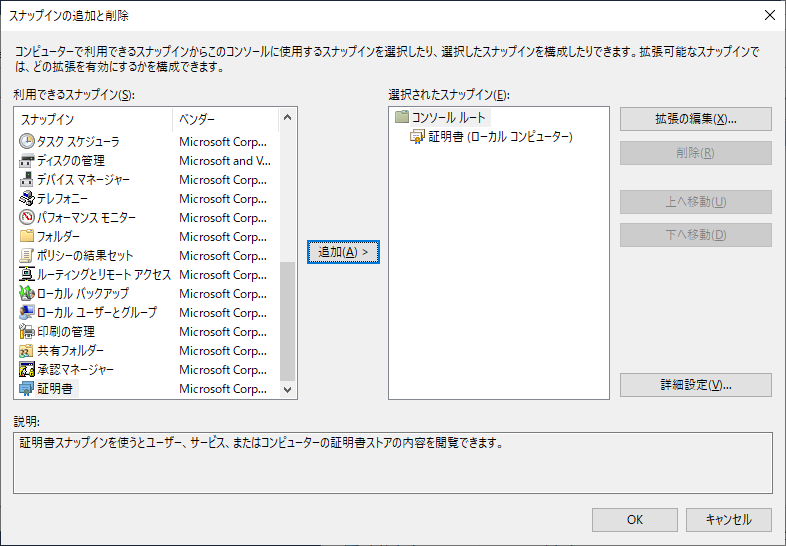

左側の「利用できるスナップイン」でスクロールバーで一番下を表示します。

「証明書」をクリックし、真ん中の「追加」をクリックします。

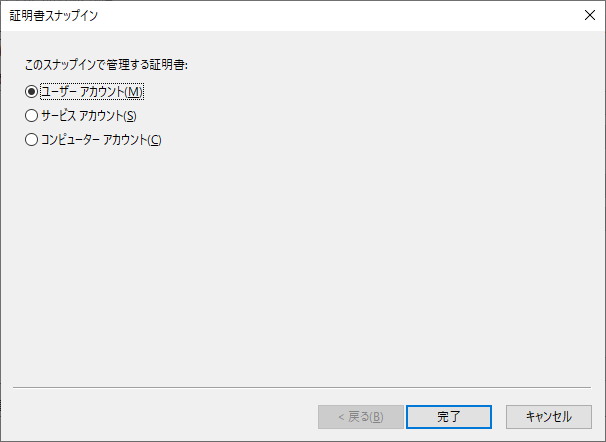

「証明書スナップイン」ダイアログが開きます。

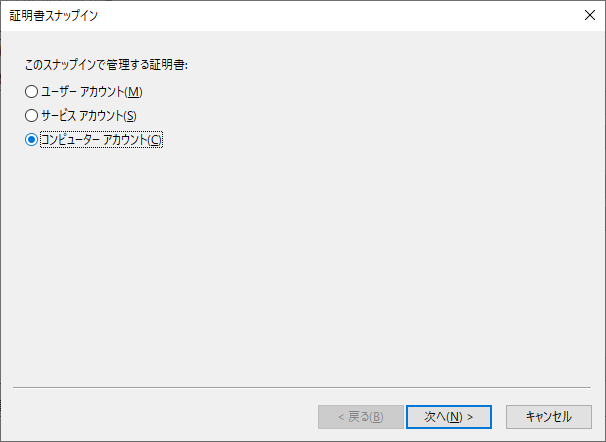

「コンピューターアカウント」を選択して、「次へ」をクリックします。

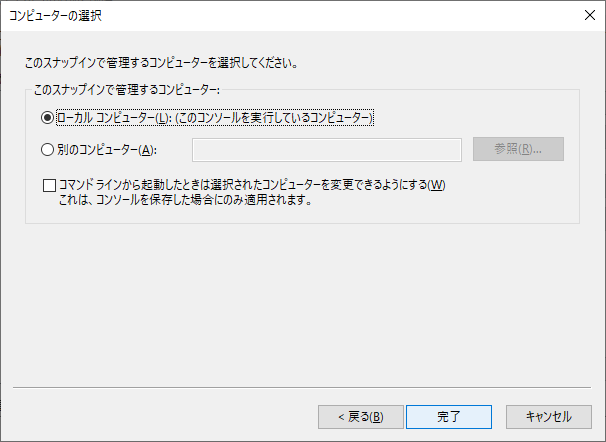

デフォルトの「ローカルコンピューター」を選択したまま、「完了」をクリックします。

右側の「選択されたスナップイン」に「証明書(ローカルコンピューター)」が追加されます。

「OK」をクリックします。

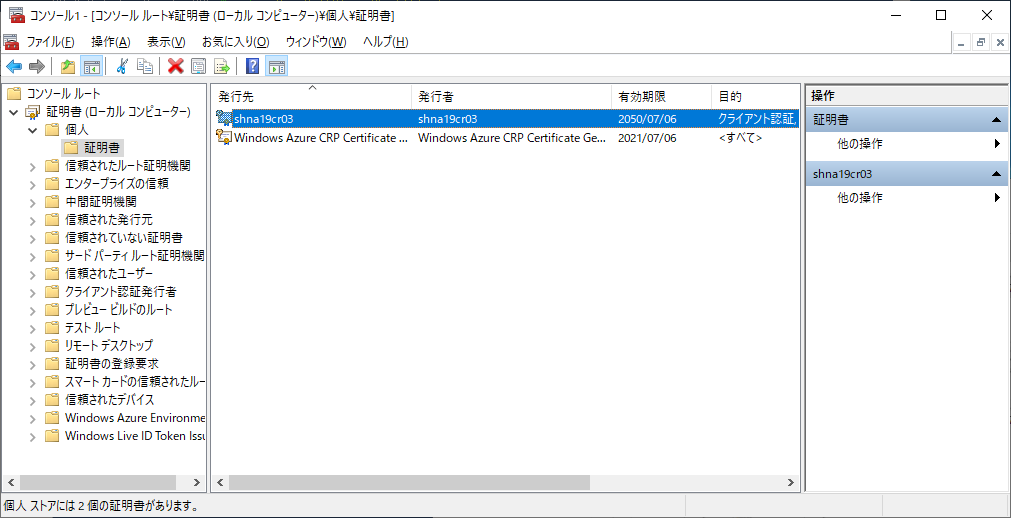

証明書のスナップインが開きます。

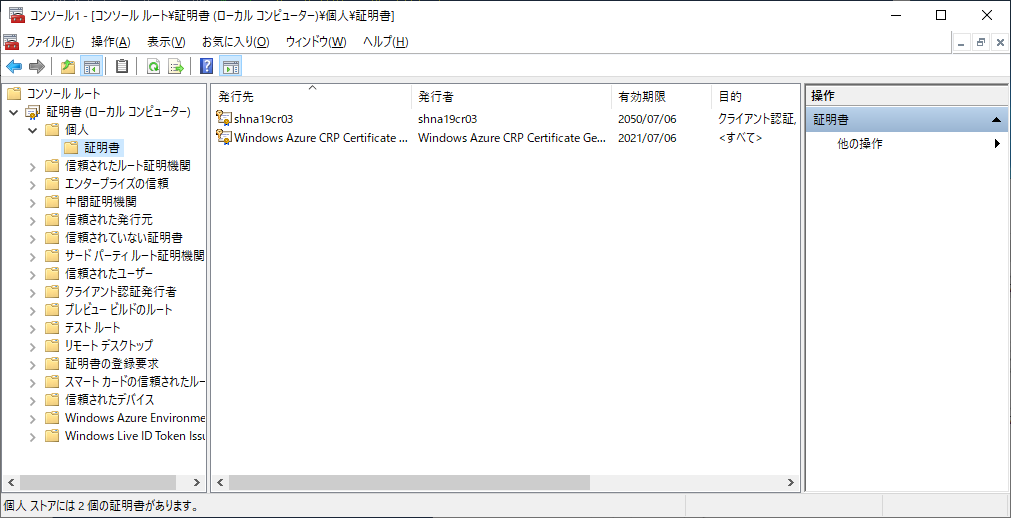

「証明書(ローカルコンピューター)」-「個人」-「証明書」を展開して開きます。

作成した自己証明書を選択します。

「発行先」列が前述の PowerShell コマンドで引数「-Subject」で指定した値になります。

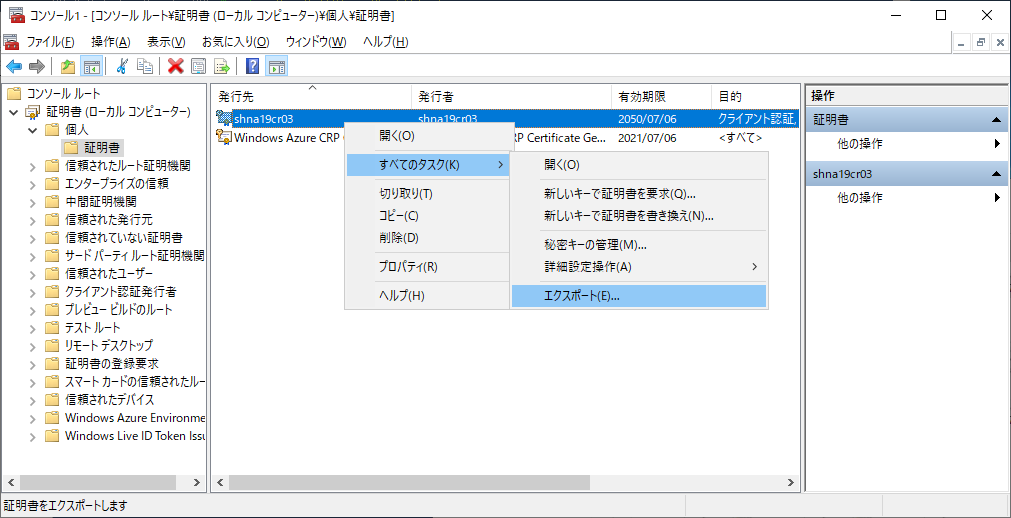

証明書を右クリックして、コンテキストメニューから「すべてのタスク」-「エクスポート」を選択します。

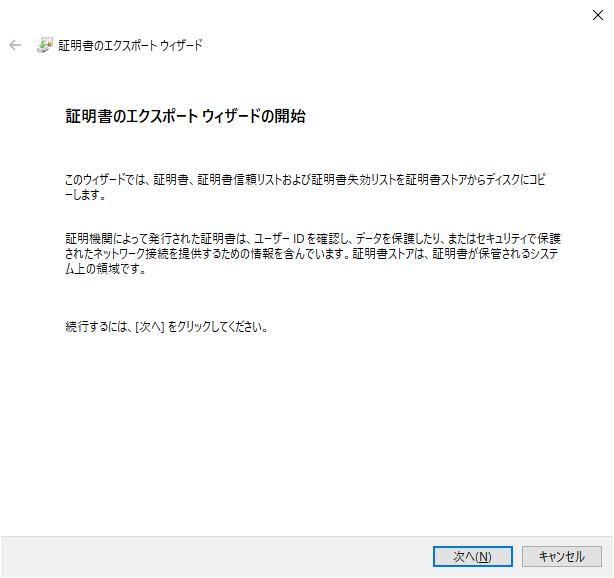

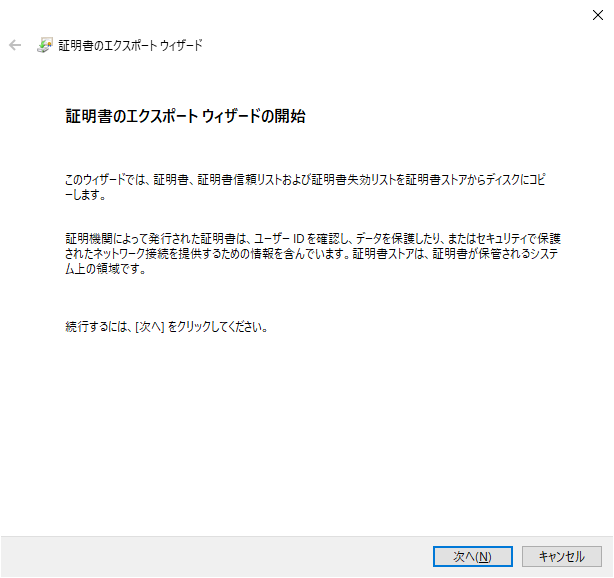

「証明書のエクスポートウィザード」が開きます。

「次へ」をクリックします。

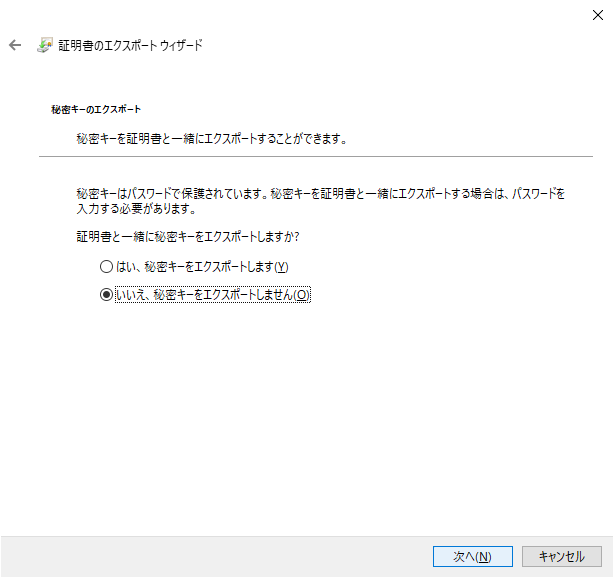

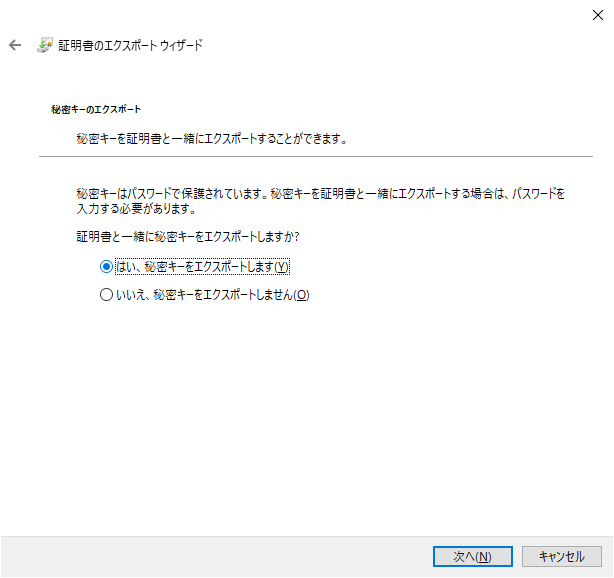

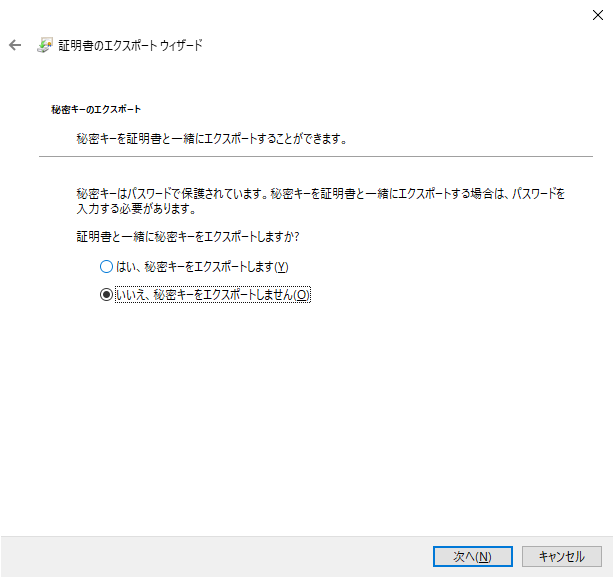

「秘密キーのエクスポート」ページが開きます。

「はい、秘密キーをエクスポートします」を選択して、「次へ」をクリックします。

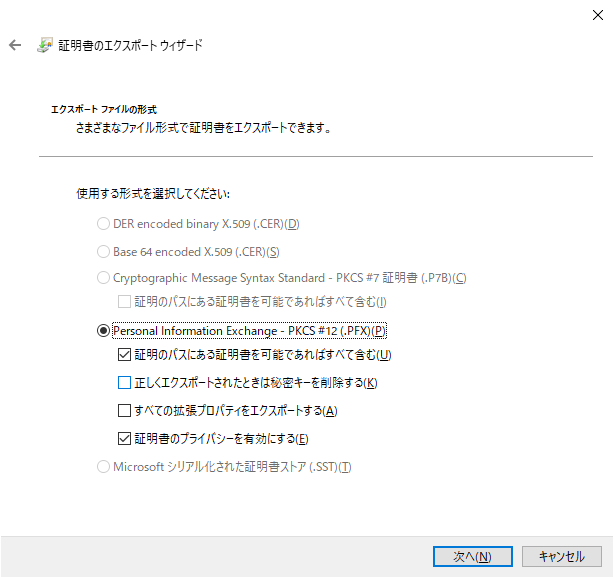

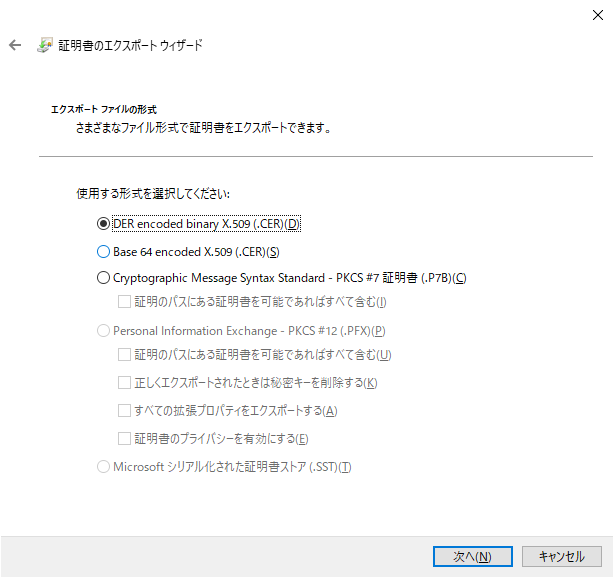

「エクスポートファイルの形式」ページでは、デフォルトのまま「次へ」をクリックします。

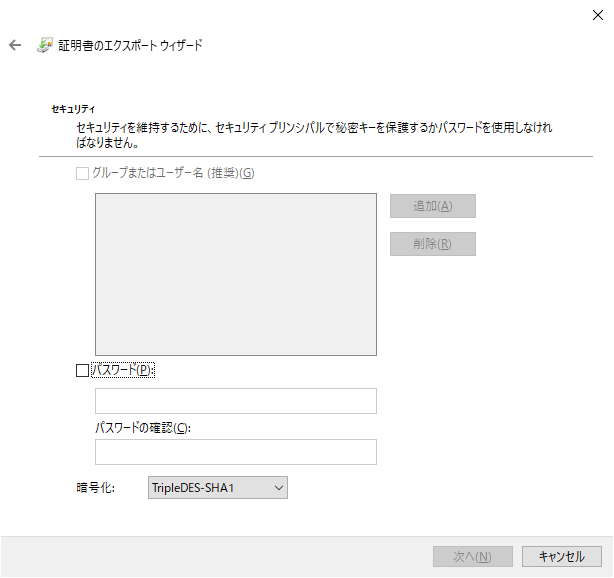

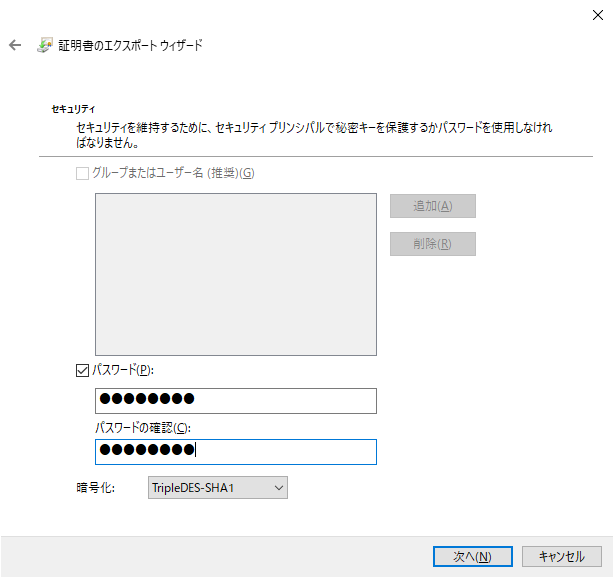

「セキュリティ」ページが開きます。

「パスワード」にチェックを入れ、秘密キーのパスワードを指定します。

このパスワードは、あとで証明書をインポートするときに使用します。

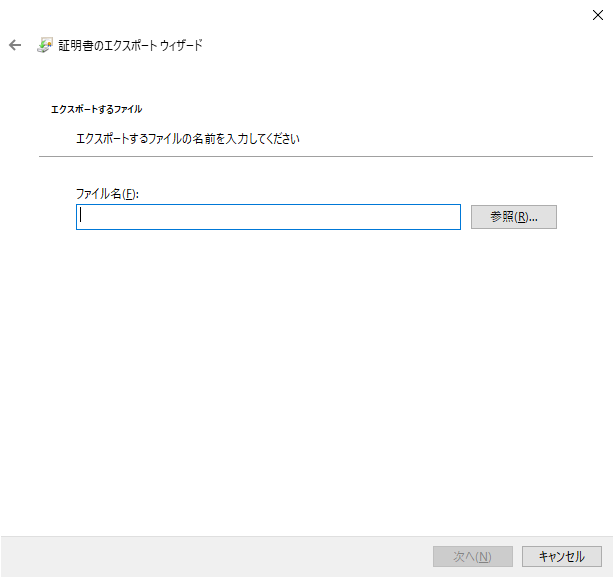

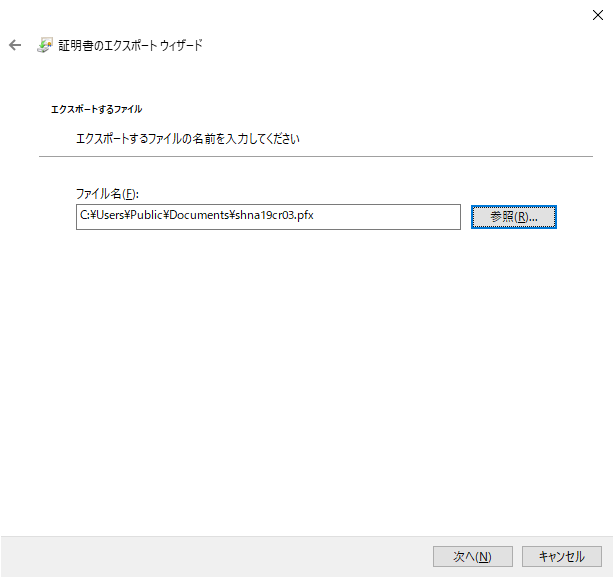

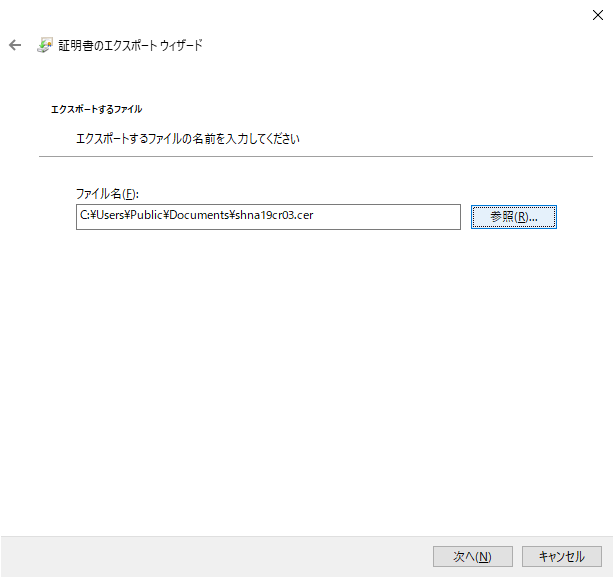

「エクスポートするファイル」ページが開きます。

エクスポートするファイルのパスとファイル名を指定して、「次へ」をクリックします。

ファイルの拡張子は .pfx になります。

ここでは、パブリックのドキュメントフォルダーを指定しています。

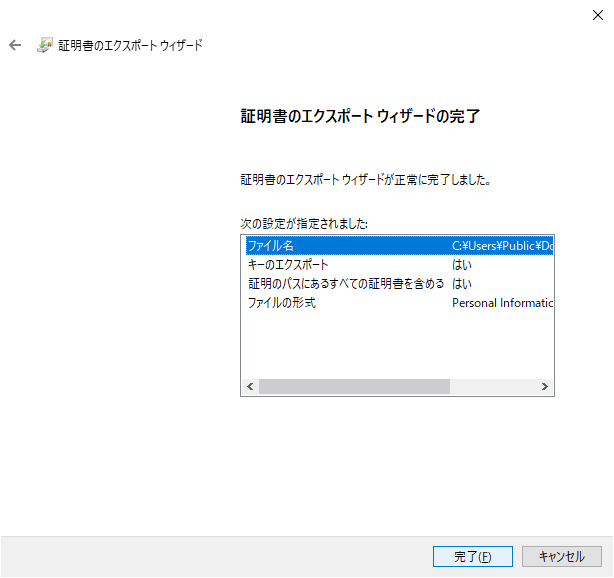

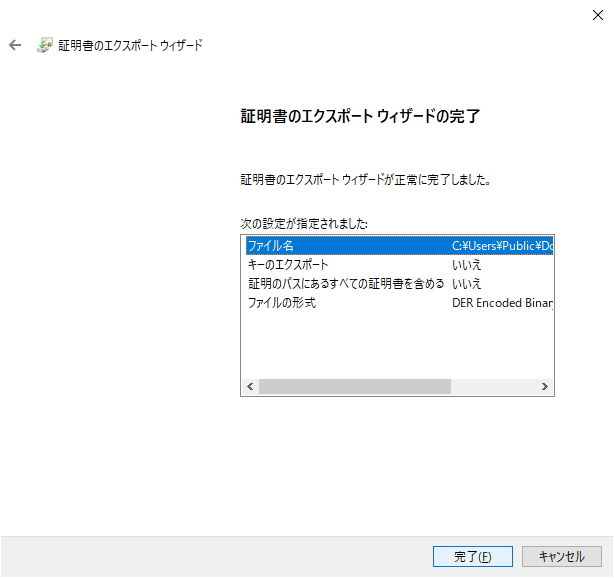

「完了」をクリックします。

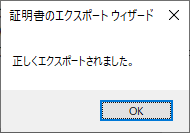

エクスポートに成功すると、「正しくエクスポートされました。」とメッセージボックスが開きます。

「OK」をクリックして閉じます。

もう一度 mmc で作成した自己証明書を右クリックして、コンテキストメニューから「すべてのタスク」-「エクスポート」を選択し、「証明書のエクスポートウィザード」を開きます。

「次へ」をクリックします。

今度はデフォルトの「いいえ、秘密キーをエクスポートしません」を選択したまま、「次へ」をクリックします。

デフォルトの「DER encoded binary X.509 (.CER)」を選択したまま、「次へ」をクリックします。

エクスポートするファイルのパスとファイル名を指定して、「次へ」をクリックします。

ファイルの拡張子は今度は .cer になります。

ここでは、パブリックのドキュメントフォルダーを指定しています。

「完了」をクリックします。

エクスポートに成功すると、「正しくエクスポートされました。」とメッセージボックスが開きます。

「OK」をクリックして閉じます。

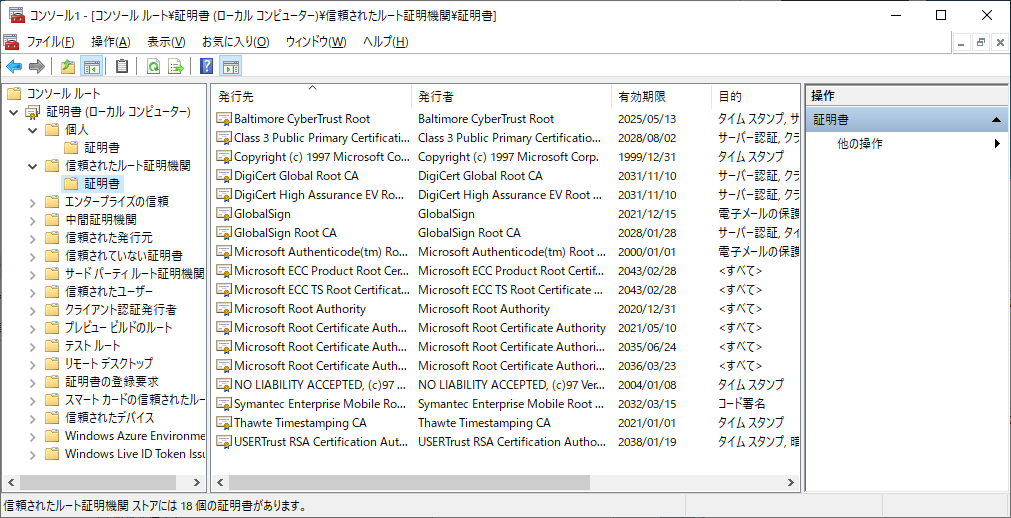

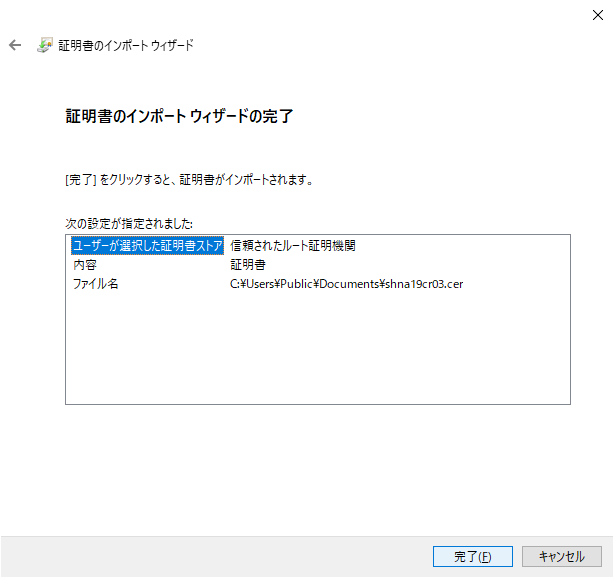

エクスポートした自己証明書を、「信頼されたルート証明機関」にインポートします。

「証明書(ローカルコンピューター)」-「信頼されたルート証明機関」-「証明書」を展開して開きます。

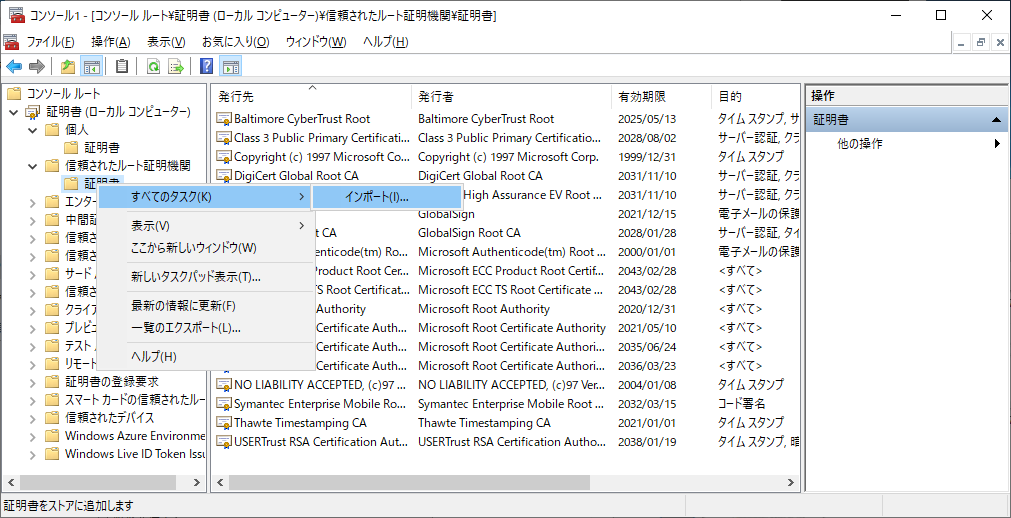

右側のツリー表示で「信頼されたルート証明機関」の「証明書」を右クリックして、コンテキストメニューから「すべてのタスク」-「インポート」を選択します。

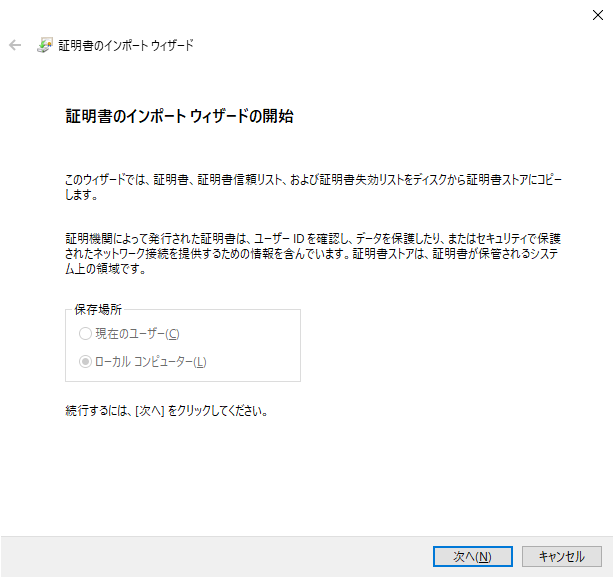

「証明書のインポートウィザード」が開きます。

「保存場所」が「ローカルコンピューター」になっていることを確認して、「次へ」をクリックします。

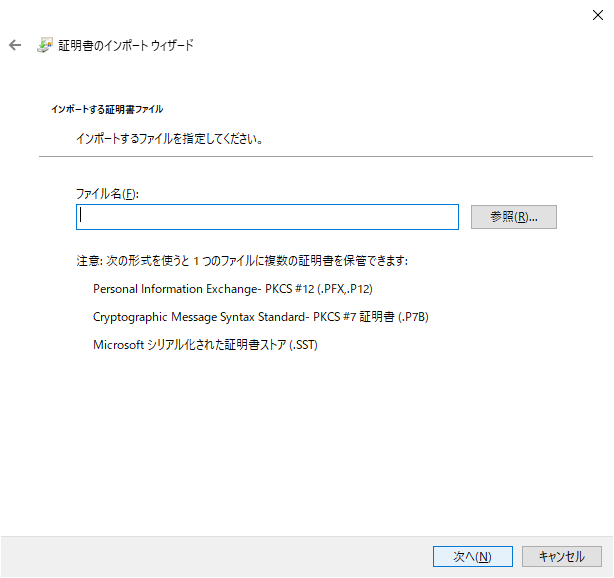

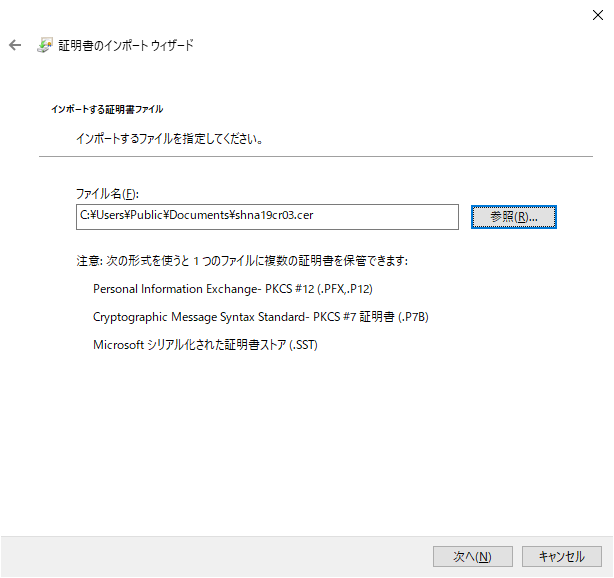

「インポートする証明書ファイル」が開きます。

先ほどエクスポートした .cer ファイルを選択して、「次へ」をクリックします。

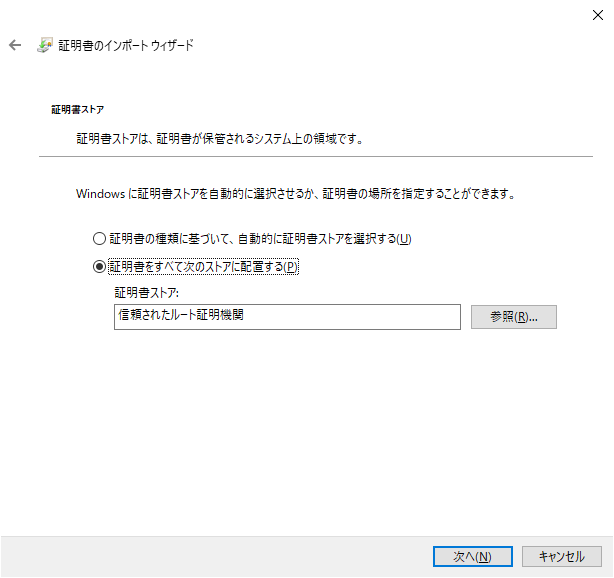

デフォルトの「証明書をすべて次のストアに配置する」が選択されていて、「証明書ストア」が「信頼されたルート証明機関」になっていることを確認したら、「次へ」をクリックします。

「完了」をクリックします。

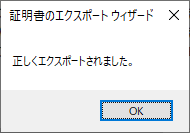

インポートに成功すると、「正しくインポートされました。」とメッセージボックスが開きます。

「OK」をクリックして閉じます。

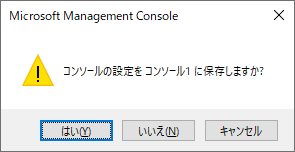

mmc を閉じます。

コンソールを保存するか聞いてくるので、「いいえ」を選択します。

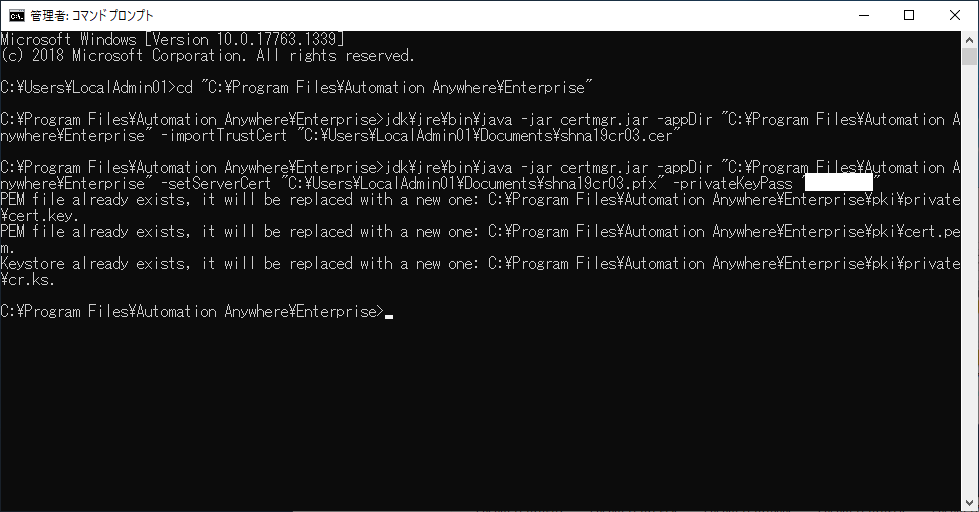

Control Room のサーバーの JVM (Java Virtual Machine) にも証明書をインポートします。

スタートメニューからコマンドプロンプトを管理者権限で起動します。

※上記の手順で開いている管理者権限の PowerShell のコマンドプロンプトから実行してもかまいません。

管理者権限のコマンドプロンプトで、以下のコマンドを実行して証明書をインポートします。

・2 行目の引数 -importTrustCert は実際の .cer ファイル名に置き換えてください。

・3 行目の引数 -setServerCert は実際の .pfx ファイル名に置き換えて、-privateKeyPass も先程エクスポートの際に指定した実際の秘密キーのパスワードの値に置き換えてください。

【1行目】

cd "C:\Program Files\Automation Anywhere\Enterprise"

【2行目】

jdk\jre\bin\java -jar certmgr.jar -appDir "C:\Program Files\Automation Anywhere\Enterprise" -importTrustCert "C:\Users\LocalAdmin01\Documents\shna19cr03.cer"

【3行目】

jdk\jre\bin\java -jar certmgr.jar -appDir "C:\Program Files\Automation Anywhere\Enterprise" -setServerCert "C:\Users\LocalAdmin01\Documents\shna19cr03.pfx" -privateKeyPass "XXXXXXXX"

インポートした証明書を確認します。

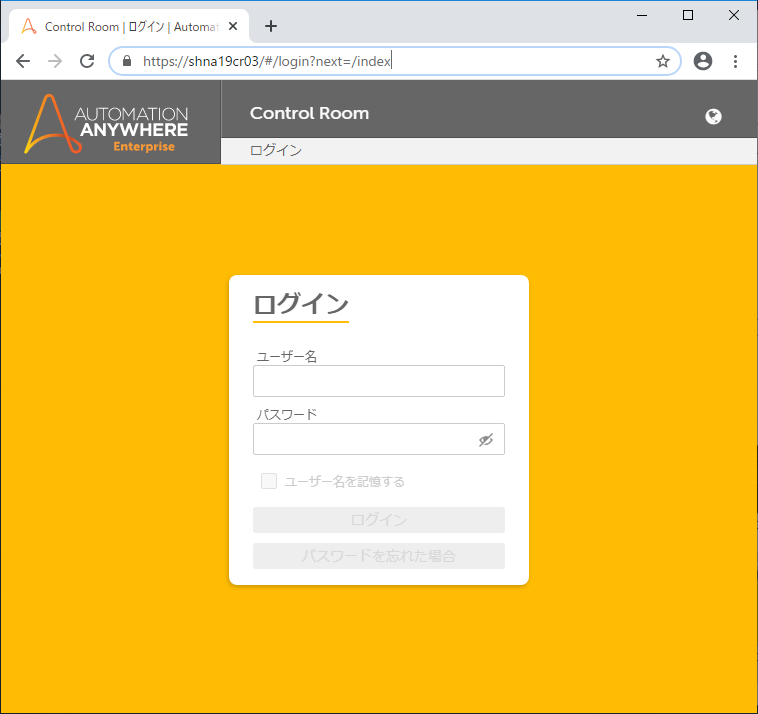

一度ブラウザーを閉じて、あらためてサーバー名(あるいは FQDN)で Control Room に HTTPS アクセスすると、無事に証明書が有効になりました。

ちゃんと HTTPS でアクセスしています。

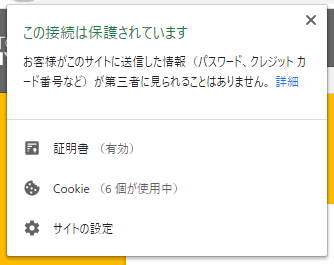

鍵マークをクリックしてステータスを表示すると、証明書が有効になっています。

「証明書(有効)」をクリックして証明書のプロパティを確認すると、「発行先」がサーバー名になっています。

今回はここまで。次回はデバイス側にエージェントをインストールします。

また次回まで、みなさまごきげんよう。

著者紹介

先端技術統括部

DXコンサルティング部 デジタルイノベーション課

永瀬 晋作

みなさま、ごきげんよう。