こんにちは。SB C&S 千代田です。

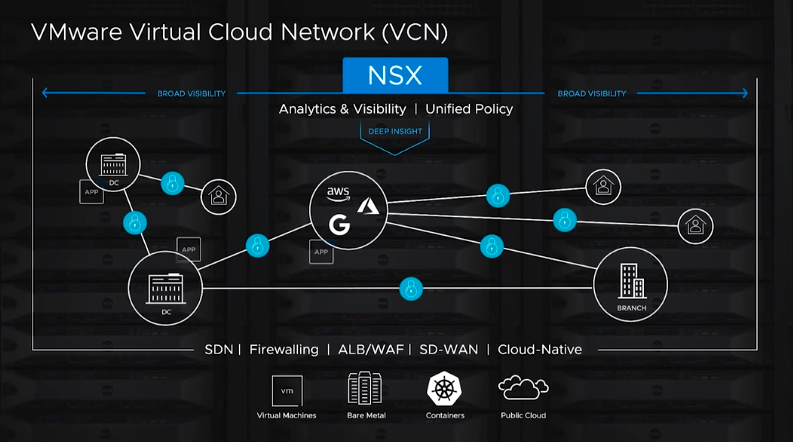

VMware社の年次カンファレンス VMworld 2020 にて発表された Virtual Cloud Network (VCN) に関する情報をお伝えいたします。カテゴリーとしてVCNを中心に取り上げますが、ネットワークとセキュリティは密接な関係にあるため、Intrinsic Securityに関する情報も含まれております。

なお、VCNやIntrinsic Securityという語については、別記事の「VMworld 2020 速報レポート」でご紹介しております。

今回発表されたVMwareのビジョンを構成する重要な要素ですので、本記事をお読みになる前にぜひとも以下URLよりご覧ください。

- VMworld 2020 速報レポート

https://licensecounter.jp/engineer-voice/blog/articles/20200930_vmworld_2020.html

今年のVMworldはCOVID-19の影響でオンラインのデジタルイベントとなりました。例年、General Session、Keynote Session、Breakout Sessionを中心に情報収集を行いますが、いずれのセッションにおいてもパンデミックによって社会の形が変わってしまった中、どのようにニューノーマルへ適応するか、とりわけ企業の業務環境においては「Distributed Workforce (分散した労働力)」への対応がキーワードとして語られました。

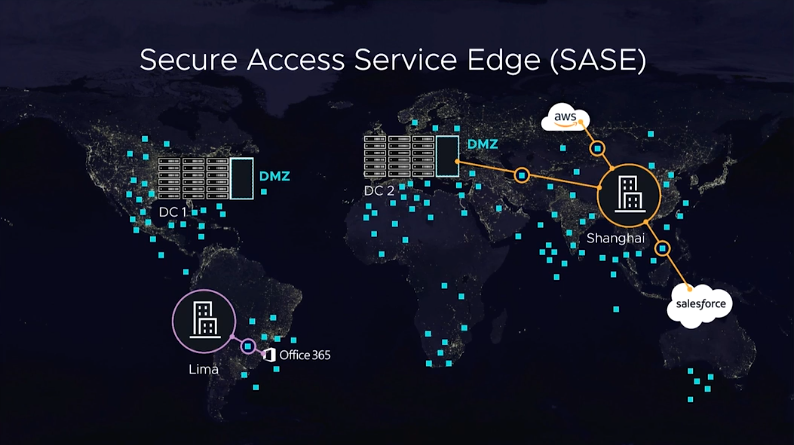

Distributed Workforceについて、Virtual Cloud Networkに関連するところでは、セキュリティの境界が変化していることが挙げられます。従来、従業員の業務環境は単一のキャンパスやブランチに限られ、データセンターや本社にセキュリティの境界を設ける、いわゆるゲートウェイ型のセキュリティが一般的でした。しかし、従業員があらゆる環境からインターネットへ接続するようになった以上、従来のセキュリティ境界には限界がきています。よりエンドポイントに近いセキュリティ境界を実現するため、VMworldでは「VMware SASE Platform」の発表がありました。他にもNSX Distributed IDS/IPSに、買収したLastlineを組み合わせた「VMware NSX Advanced Threat Prevention」など、近年の複雑化する企業ネットワークの変化に対応する多くの発表がありましたので詳しくみていきましょう。

※可能な限り正確な情報を掲載するよう努めていますが、VMworld 2020 での発表直後の内容を含むために後日の修正が必要となることや、情報が古くなることで正確性を保持できなくなる可能性もあります。そのため、必ずしも正確性を保証するものではないことをあらかじめご理解ご了承ください。

VCN視点でみる VMware SASE Platform

VMware SASE Platformは、VMware社によって提供されているVMware SD-WAN by VeloCloudのインフラを流用する形で提供されます。すでに世界中で展開されている約130 PoP (Point of Presence) にまたがる2,700以上のクラウドサービス基盤を利用できることを考えると、クラウドサービスでありがちな地理的な制約については早くに解決されることが予想されます。

VMware SASE Platformの主なコンポーネントと概要は以下です(それぞれ異なる製品として提供されています)。

- VMware SD-WAN

VeloCloudによって、データセンター、ブランチ、複数のクラウド等にまたがったSD-WANを構成し、アプリケーション毎に効率的なトラフィック制御が可能になります。 - Cloud Web Security

Web分離で著名な「Menlo Security社との協業ソリューション」、VMwareが販売とサポートを行い、CASBやSWG機能も提供されます。また、エコシステムパートナーとしてZscaler社との連携も発表されています。 - VMware NSX Firewall

Stateful L7 Firewall機能が「SaaS提供」される予定です。 - Zero Trust Network Access (ZTNA)

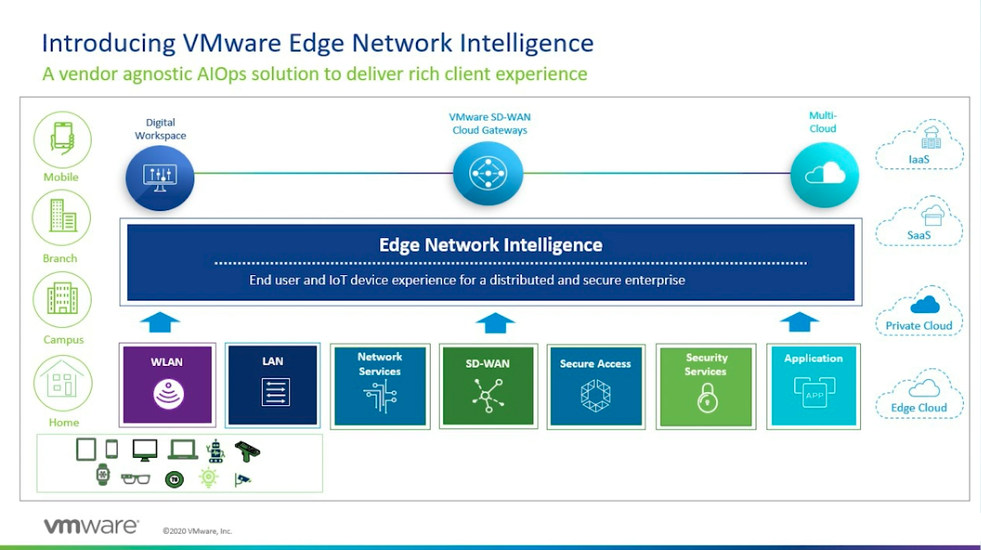

VMware SD-WANとWorkspace ONEの統合で、エンドポイントからPoPへのセキュアアクセスを実現するソリューションです。 - Edge Network Intelligence (ENI)

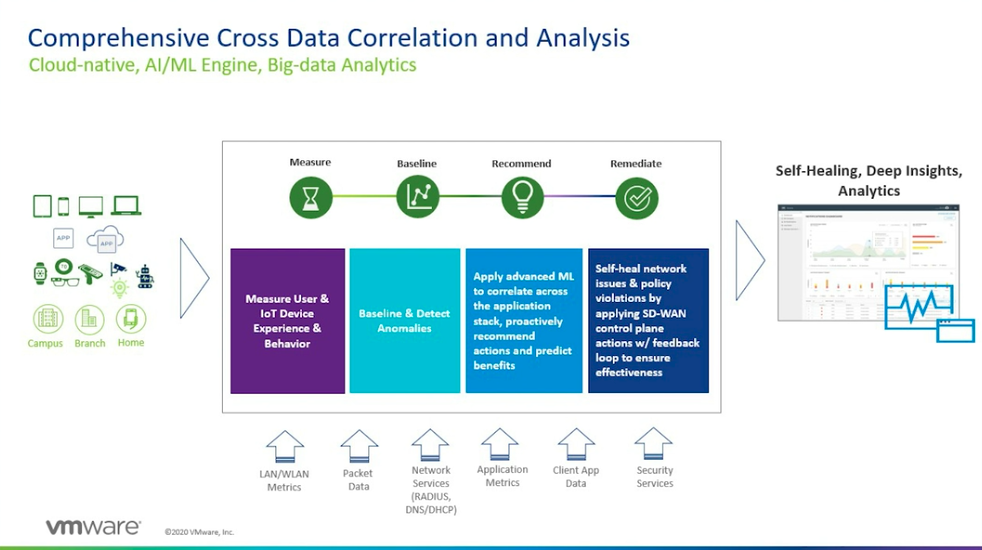

今年買収した「Nyansa社」の技術を統合し、エンドユーザーやIoTデバイスへ、機械学習ベースの予測分析を使用した可視化が提供される予定です。

エンドユーザーはVMware SASE Platformを利用することで、働いている場所を問わず、効率的なネットワークと、エンタープライズレベルのセキュリティを享受することができます。より詳細なイメージを掴むために、VMware SASE Platformのデモンストレーション動画が公開されていたのでいくつかのキャプチャ画像とともに動きを見てみましょう。

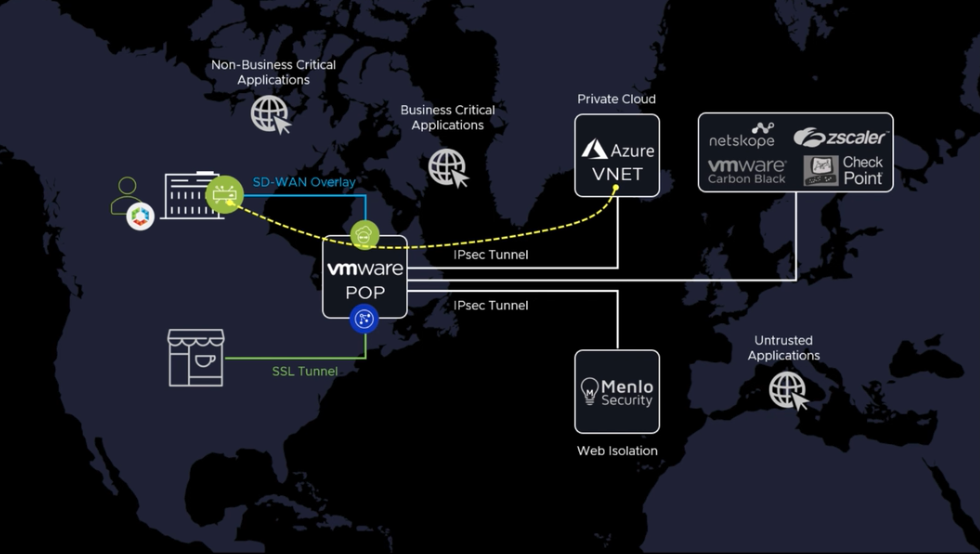

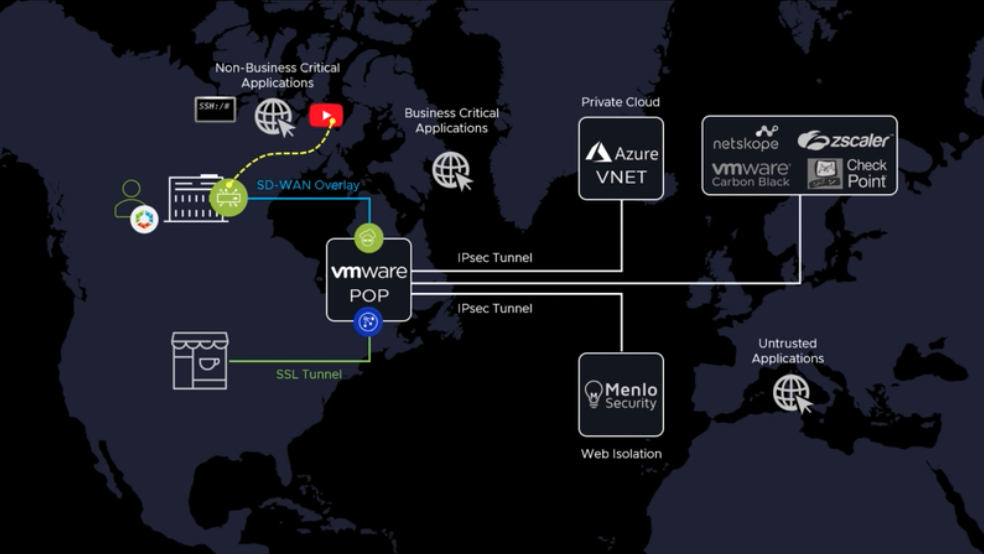

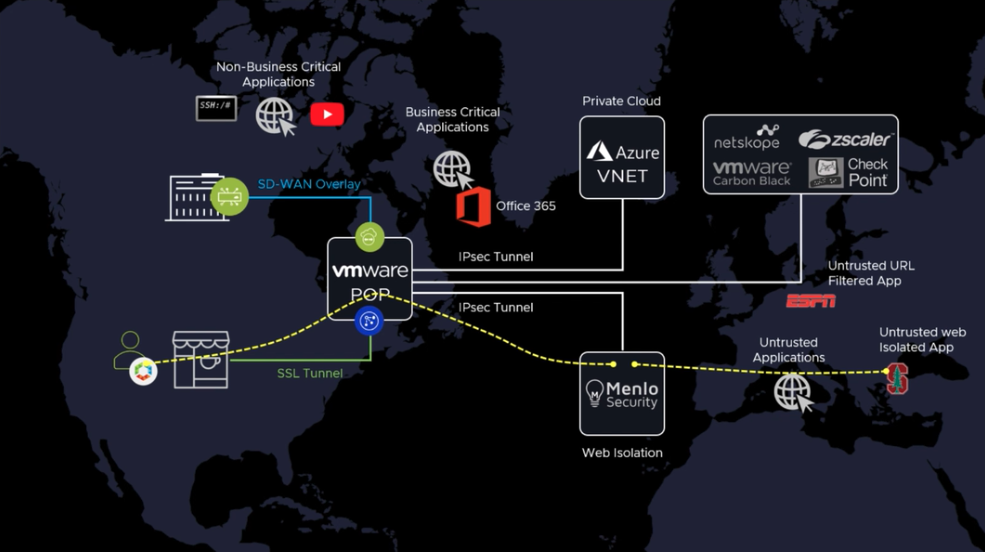

はじめに、デモンストレーションでは拠点のユーザーがプライベートクラウドへアクセスするシナリオから始まります。この構成の場合、拠点からVMware PoPまでVMware SD-WANのオーバーレイトンネルで安全な通信が行われ、VMware PoPからAzure VNET(Non-VeloCloud Site)へはIPsecVPNのトンネルで安全に通信可能です。

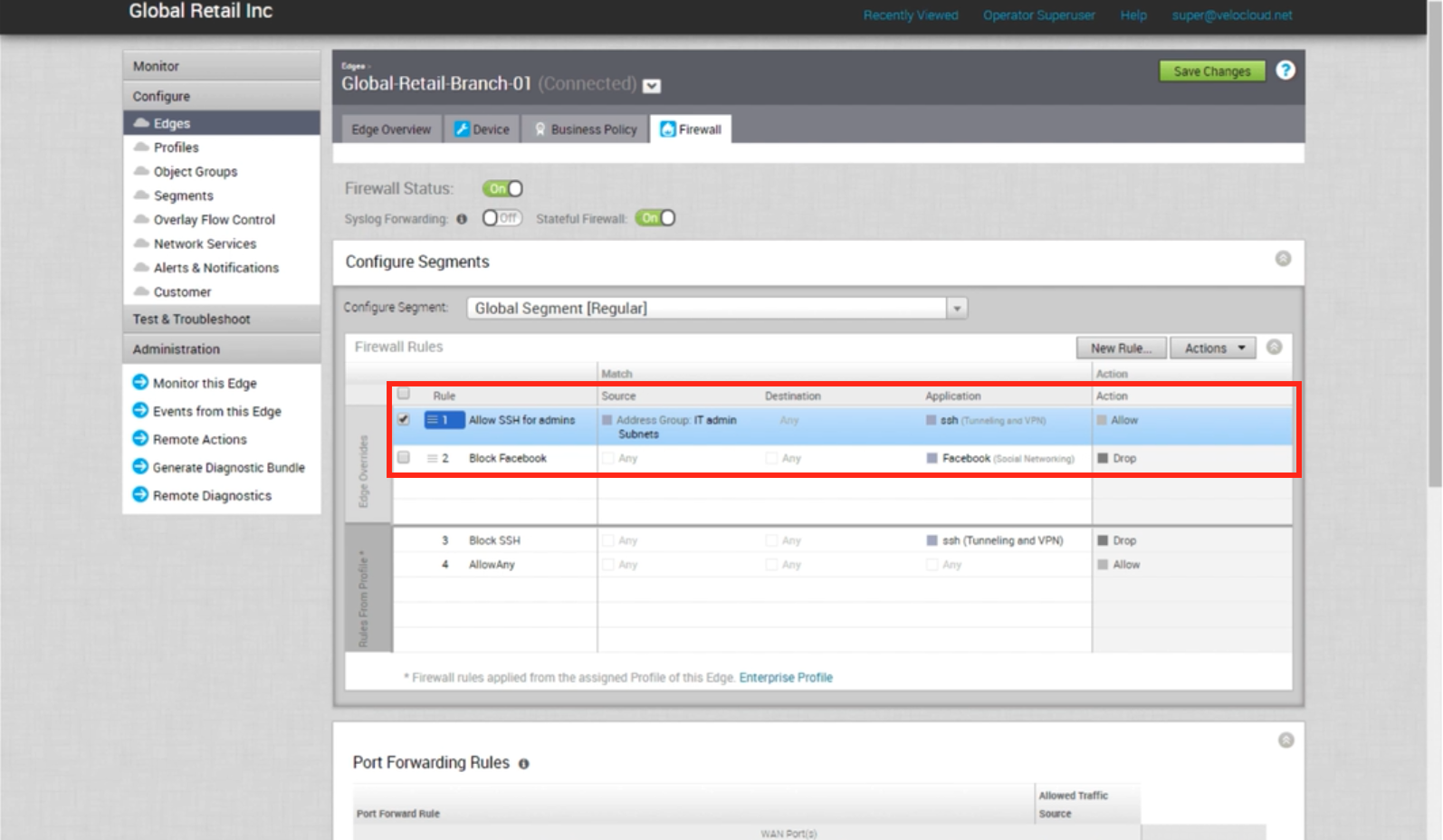

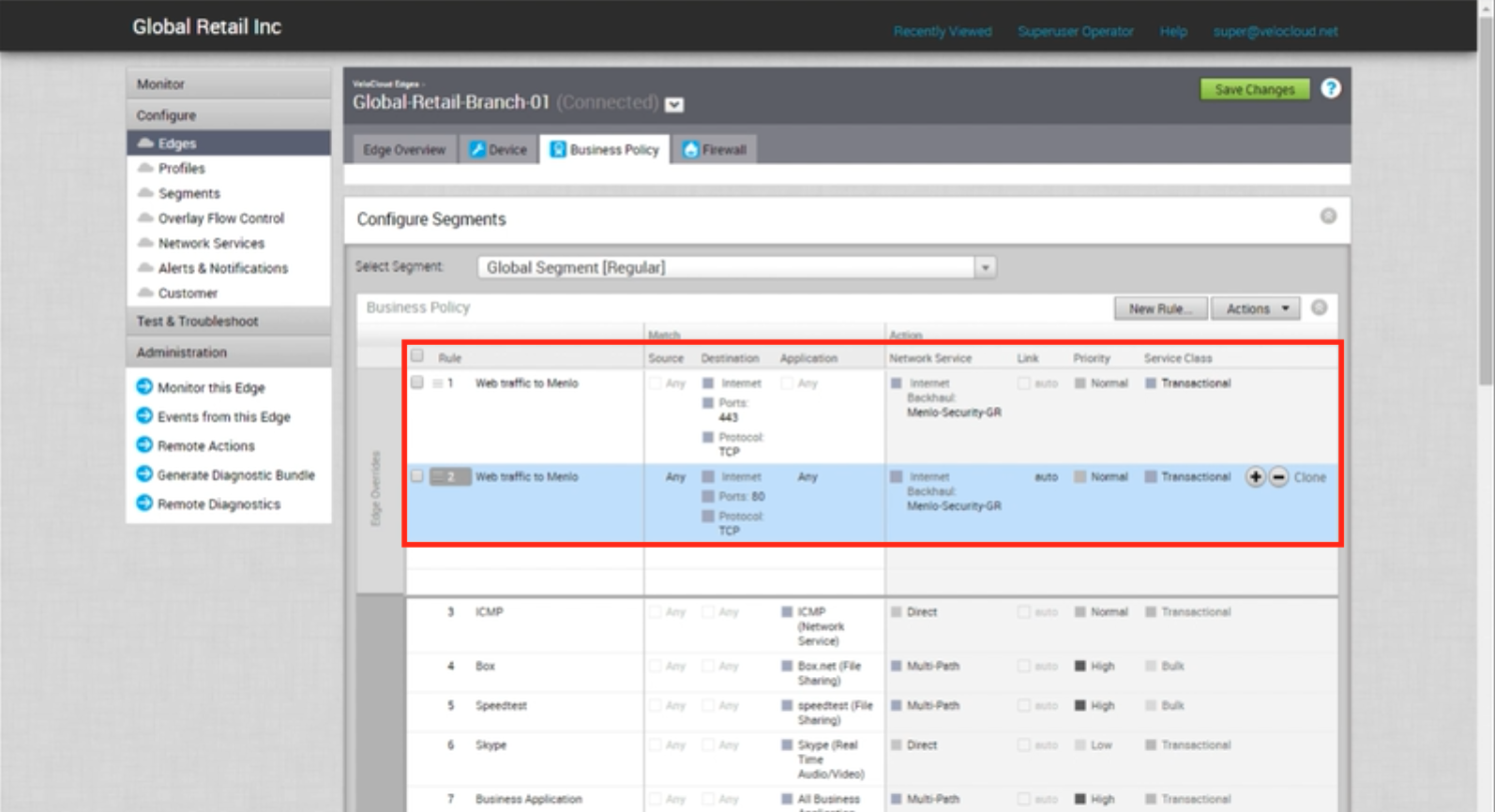

次に、ビジネスクリティカルでないアプリケーションへアクセスするシナリオです。この場合、VMware SD-WANのビジネスポリシーで特定アプリケーション(例:YouTubeやFacebook)のローカルブレイクアウトを設定します。デモンストレーションでは、VMware SD-WANのEdgeにてL7FWを使用してssh以外の通信をブロックするルールを設定し、トラフィックをローカルブレイクアウトする場合であっても、最低限のセキュリティが担保されるように設定しています。

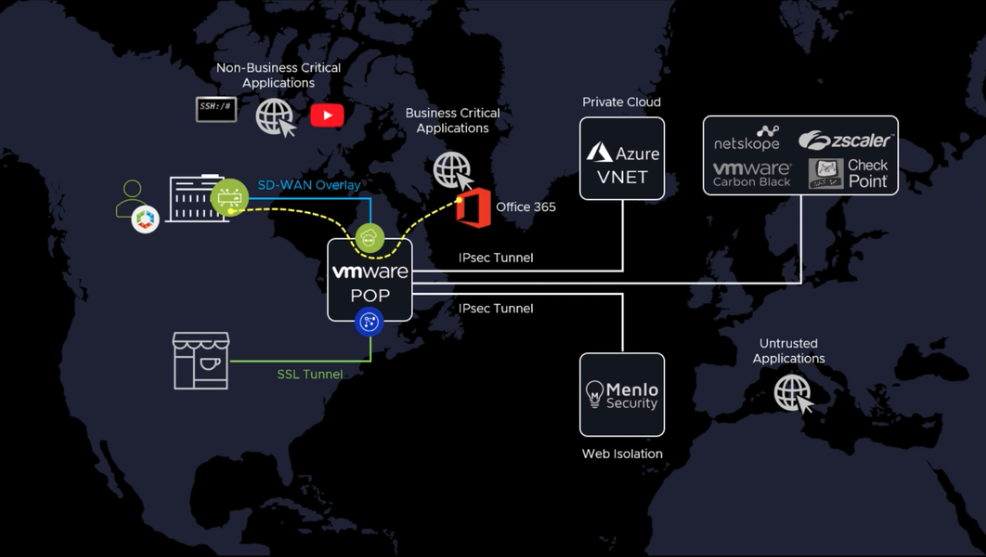

次に、ビジネスクリティカルなアプリケーションへアクセスするシナリオです。この場合、VMware SD-WANのビジネスポリシーでOffice 365をVMware SD-WAN Gateway経由で通信させる設定が可能です。VMware SD-WANのアプリケーション識別は3000種以上のアプリケーションを検知可能で、もちろんOffice365も識別可能です。また、VMware SD-WANのオーバーレイトンネルは回線補正技術を使用して通信品質を改善することが可能であるため、拠点の回線品質が劣化した場合にも安定したパフォーマンスが見込めます。

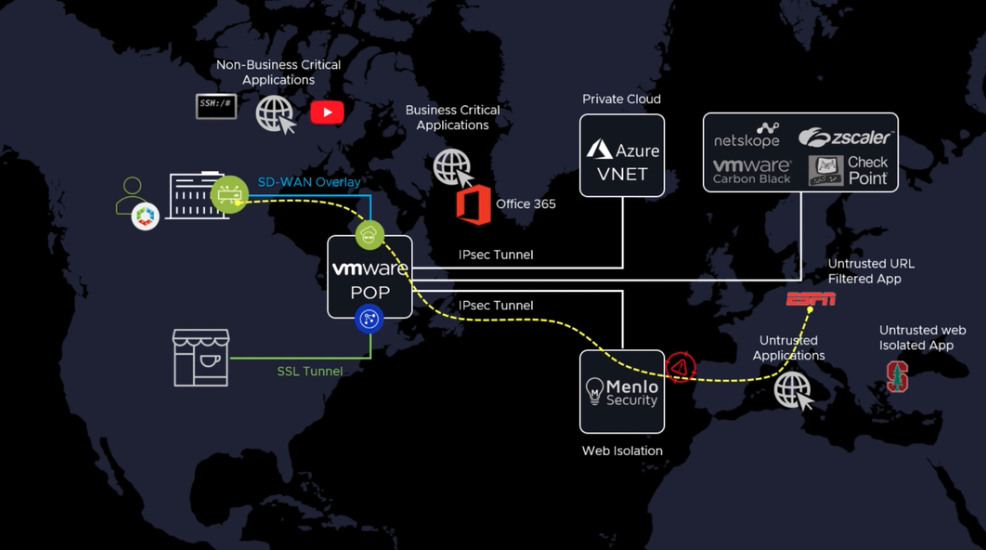

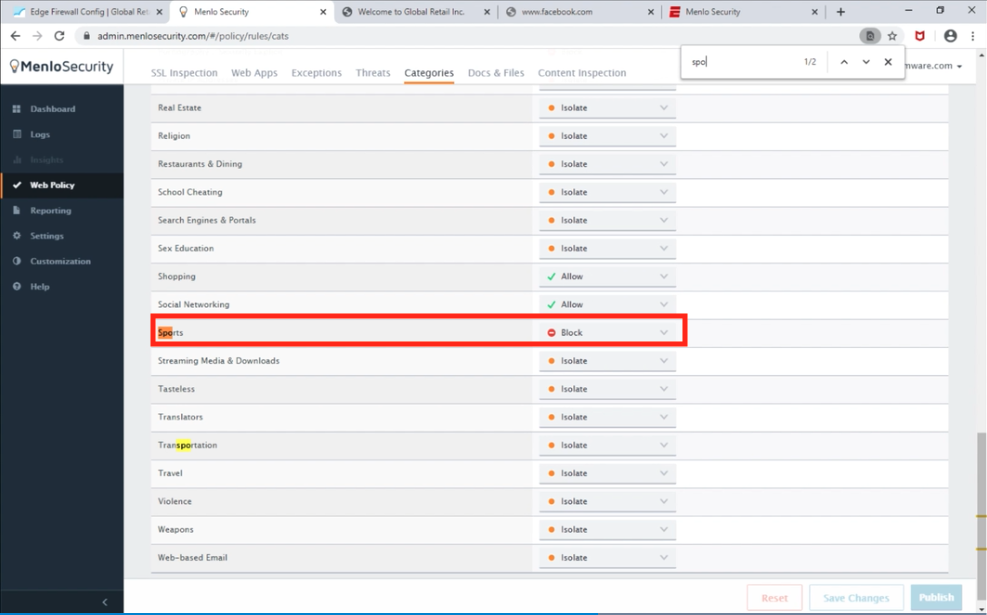

次に、信頼されていないアプリケーションへのアクセスでMenlo Securityによってブロックされるシナリオです。Menlo Securityは信頼されていないアプリケーションへのアクセスをWeb Policyで「許可/ブロック/分離」することが可能です。この場合、ESPNはスポーツカテゴリーのサイトのため、Web Policyのカテゴリーでスポーツがブロック設定となっているため、サイトへはアクセスできません。なお、デモンストレーションでは、VMware SD-WANの設定でMenlo Securityへ全てのアクセスを許可しているため、このアクセスはMenlo Securityでブロックしていることがわかります。

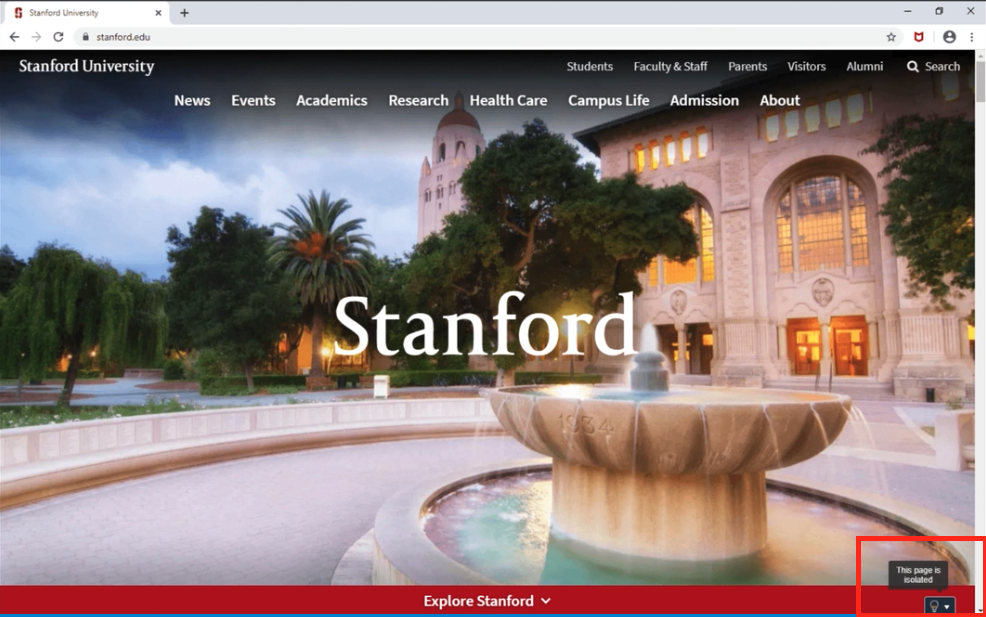

最後に、信頼されていないアプリケーションへのアクセスでMenlo Securityによって分離されるシナリオです。この場合、サイトへアクセスした時に右下にポップアップが表示されて分離されていることが確認できます。

SASEに提供されるインテリジェンス

新発表となったVMware Edge Network Intelligenceについてご紹介します。

Edge Network Intelligenceは、買収したNyansa社のテクノロジーをベースにした新しいAIOpsソリューションです。

データセンターの East-West セキュリティ

VMworld 2020のVCN関連の発表でSASEに並んで注目された発表が「VMware NSX Advanced Threat Prevention (ATP)」ではないでしょうか。

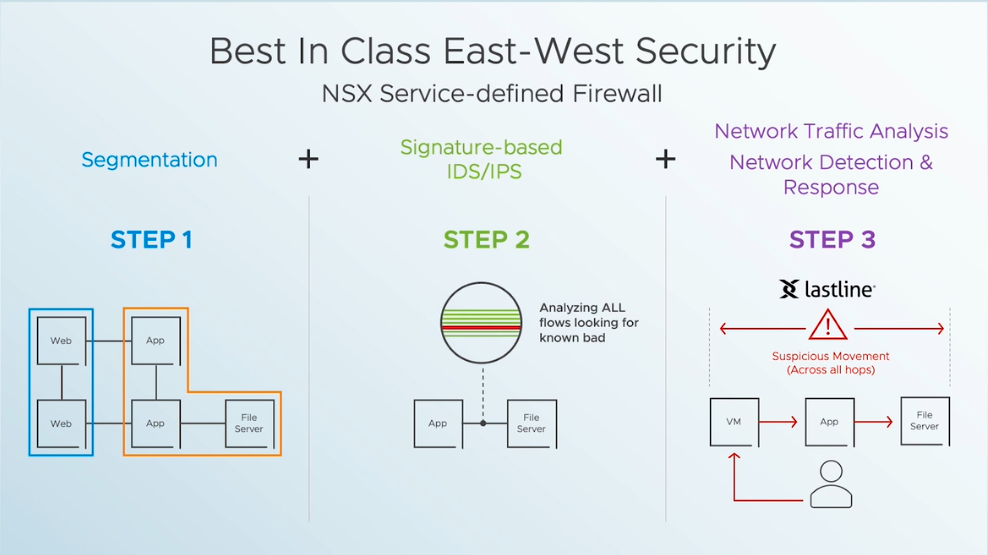

従来、データセンターの出入り口を起点に危険なネットワークと安全なネットワークを区切る、いわゆるNorth-Southのセキュリティ境界が一般的でした。これは、様々なネットワークセキュリティ機能を物理アプライアンスで実装し、サイバー攻撃による内部ネットワークへの侵入を防ぐことが目的で、どれだけ高い確率で攻撃を防御できるかが重要でした。しかし、攻撃手法が高度化し、初期侵入時ではなく、ラテラルムーブメントや内部に滞在することでセキュリティ被害が最大化されることが知られると、データセンター内部のEast-Westのセキュリティ境界もNorth-Southと同様に重要視されるようになりました。VMware社は、これまでNSXの分散ファイアウォールによるマイクロセグメンテーションを提供してきましたが、昨年発表されたNSX Distributed IDS/IPSと、今回発表されたNSX ATPによって、今後、より強化されたEast-Westセキュリティが提供されます。

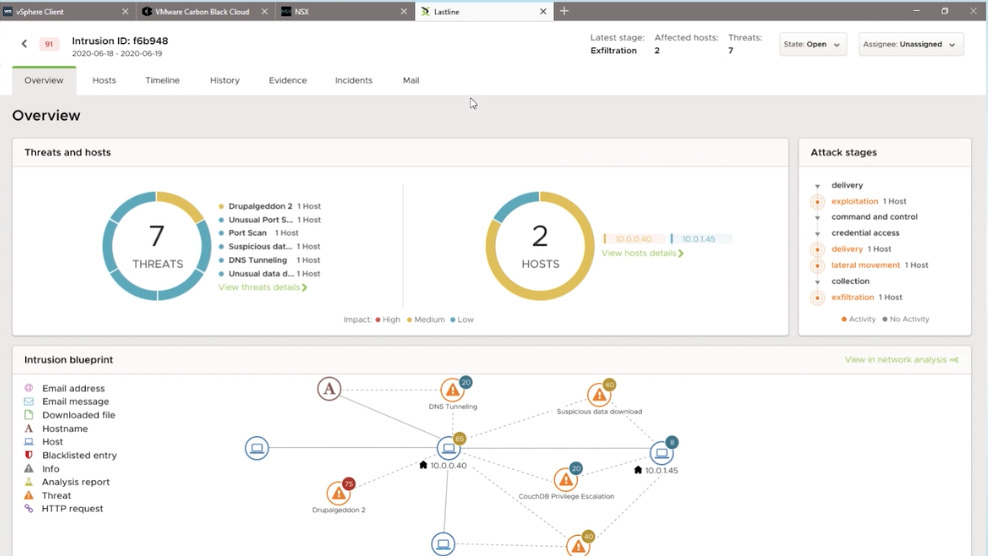

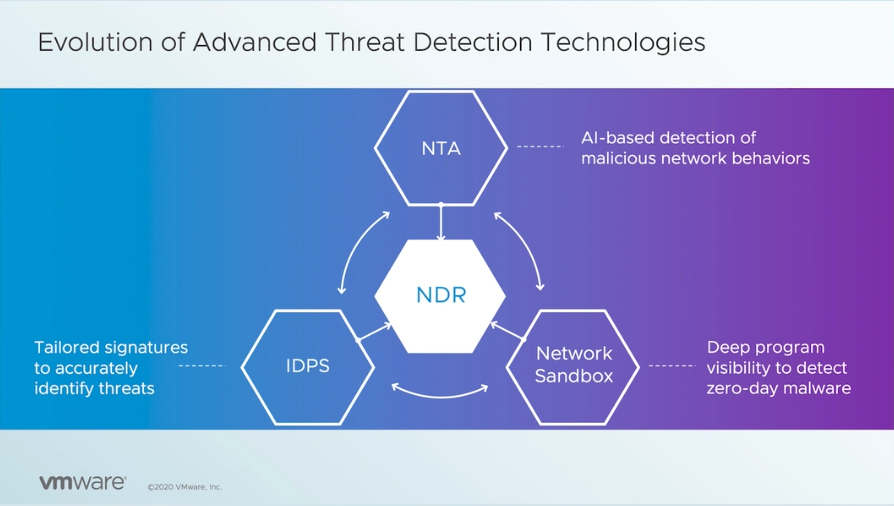

NSX ATPは、昨年VMware社によって買収されたLastline社のテクノロジーを統合した製品で、サンドボックス、NTA(Network Traffic Analysis)、NDR(Network Detection and Response)機能が提供されます。

新たに発表されたNSX-T 3.1で分散IPS機能が追加されたNSX Distributed IDS/IPSは、Proofpoint Emerging ThreatsやTrustwave Spiderlabから提供されるシグネチャセットをダウンロードし、シングルホップのフローを分析して既知の脅威を防ぎます。これに加え、NSX ATPのサンドボックスによる高度なマルウェア検知とAIを活用したNTAが加わることで、データセンター内のあらゆるワークロードに対するゼロデイ攻撃の仮想パッチを提供可能になります。NTA機能は教師なし学習および教師あり学習によって作成された機械学習モデルを使用して、より正確に脅威を特定し、他のNTAツールと比較して誤検知を最小限に抑える工夫がされています。NDR機能はサイバー攻撃に関する一連の攻撃ステージ遷移を関連づけることで、あらゆるアプリ間のホップを可視化して、不審なユーザーの侵入経路やその後の振る舞いをアプリ基盤全体にわたって監視し、異常を検知できます。

Detection and Responseと聞くとCarbon BlackのEDR(Endpoint Detection and Response)が思い浮かびますが、NSX ATPとCarbon BlackではNetworkとEndpointで領域が異なることがわかります。Carbon Blackはエンドポイントの全ログを取得すること自体が、そもそも重要な機能であるという側面がありますが、NSX ATPも同じようにNSX-Tからネットワークの全ログを取得するのではないかと予想されます。また、検知された脅威がアラートされ、自動隔離などのアクションが可能かは現状不明ですが、NSX ATPにおいてはNSX-Tと連携することで、分散ファイアウォールやNSX Distributed IDS/IPSで検知後のアクションを実行できるのではないかと予想されます。詳細は今後の情報公開に注目です。

このような機能を提供する製品の多くは、ネットワークの境界部で実装され、East-Westトラフィックには適用できないことがありますが、NSX ATPはEast-Westトラフィックを含む全てのワークロードに適用できる点が特徴です。VMware社はこれまで分散ファイアウォールでデータセンターにPerimeter Anywhereな世界を実現してきましたが、同じく分散型のアーキテクチャを採用したNSX Distributed IDS/IPSとNSX ATPが統合されることで非常に強力かつユニークなセキュリティソリューションが提供されます。

NSXのソフトウェアによる柔軟性

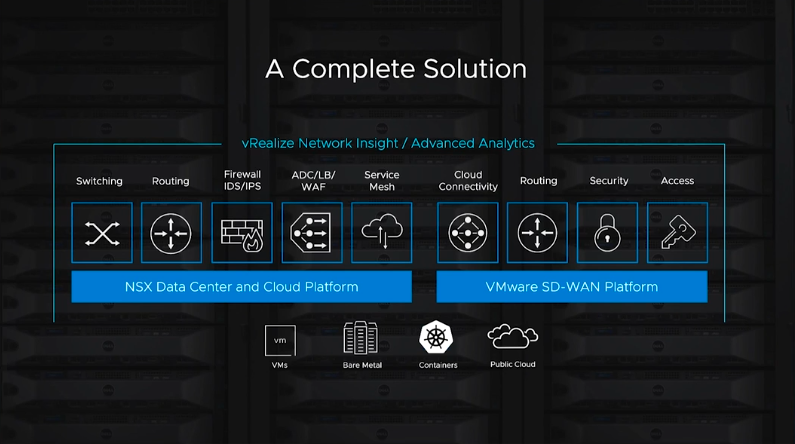

General SessionやKeynote Sessionにおいて「NSXのソフトウェアによる柔軟性」が語られていました。NSXを活用することで、様々なハードウェア機器による制限から解消され、オンプレミスのデータセンターはパブリッククラウドのように運用管理でき、セキュリティも向上するというものです。ここで語られているNSXは、NSX Data Centerという製品単体を指すのではなく、NSXに関連する全ての製品を包括したソリューションを指しています。

多くのパブリッククラウドでは、ハードウェアベースのファイアウォールやロードバランサーは使用されておらず、多数のx86サーバとスケールアウト型のソフトウェアベースでインフラが構成されています。VMwareはオンプレミスのデータセンターにおいて、NSXソリューションを活用することでパブリッククラウドのような環境を実現できるとし、さらに、パブリッククラウドのような迅速なワークロードの展開に重要となる自動化への取り組みについても語られました。

部分的な自動化は、かえって運用管理に複雑さと混乱を招くことを強調し、NSXではスイッチングやルーティングだけでなく、ファイアウォール、ロードバランサーまでも含めたネットワークサービスを優れたAPIを活用して自動化、これにより、全体的な自動化が実現可能であるとしました。

迅速かつ柔軟にワークロードの展開が可能となったプライベートクラウド(オンプレデータセンター含む)は、よりシームレスなパブリッククラウドとの連携が可能になります。NSXはプライベートクラウド向けのアーキテクチャですが、NSX Cloudを使用することでパブリッククラウドとプライベートクラウドで一貫したポリシーを適用し、効率的なネットワークやセキュリティの管理が可能です。VMwareは多くのパブリッククラウドベンダーとの協業サービスを提供していますが、やはり、真のハイブリッドクラウドの実現にNSXは重要な鍵となりそうです。

NSXソリューションは、NSX Data Center、NSX Distributed IDS/IPS、NSX Advanced Load Balancer、NSX Service Mesh、また今回発表されたNSX Advanced Threat Preventionによって、ファイアウォール、IDS/IPS、ロードバランサー、NTA/NDRなどの機能を仮想マシン、コンテナ、ベアメタルといったワークロードへ、スケールアウト型のソフトウェアベースで提供できます。さらに、物理スイッチと仮想スイッチを跨いで可視化できるvRealize Network Insight、今回発表されたVMware SASE PlatformやそのベースとなるVMware SD-WANなどを含め、非常に強力なソリューションとなっていることがわかります。

まとめ

毎年、VMworldの時期に様々な企業を買収してきたVMwareですが、これまで買収されたテクノロジーが統合され、着々とVCN実現のパーツとなって提供されています。一つの企業がこれほど包括的なソリューションを提供しているというのは素直にすごいと思います。SASEやNSX ATPのような新発表に注目してレポートを書きましたが、NSX-T 3.1やvRealize Network Insight 6.0については、

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 技術統括部

第1技術部 1課

千代田 寛 - Kan Chiyoda -

VMware vExpert