こんにちは。SB C&Sの幸田です。

2021年2月現在、国内で新型コロナウイルスの流行が発生してからついに1年以上が経過しました。

在宅勤務を中心としたリモートワークは、現在も数多くの業種・業界で検討がなされ、そして実際に導入が進められています。

これからリモートワークを始めようとしている企業/組織では、そのためのICT環境の整備が課題となっているのではないでしょうか。

またすでに導入済みであっても、"アフターコロナ" でのリモートワークの常態化に備え、あらためて最適なシステムをご検討されている方々が多くいらっしゃるかと思います。

本記事では、そういった課題の解決の一助となることを願って、今後のリモートワークの主流となるであろう2つのスタイル、「PC持ち帰り」方式と「仮想デスクトップ」方式についてご紹介します。

前半は、PC持ち帰り と 仮想デスクトップ それぞれの方式についての概要のご説明です。

そして後半では、導入実績が豊富なVMwareのプロダクトをとりあげて、各方式の具体的な構成のご説明に加えて、一部ですが最新の動向にも触れてみました。

少しでもご参考としていただければ幸いです。

なお、「オフィス等に既存のPCを置いてそこへリモート接続を行う」という方式もあり、リモートワークへの早急な対応のために選択されているケースも多いようです。

しかしながら今後においてリモートワークが常態化することを見据えると、利用者の操作性やセキュリティ面での安全性、そして運用管理の効率性など、現時点では多くの面で課題があると考えたため、今回は対象外としました。

PC持ち帰り方式

まずはシンプルに業務で使うPCを持ち帰ってリモートワークを行う方式について、一般的なかたちをご紹介します。

この方式では、利用できるアプリケーションやシステム設定変更の制限を行ったり、通信の安全性をVPNによって確保するなど、十分なセキュリティ対策を施したうえでPCを配布します。

この方式をとる際、多くの企業/組織ではWindowsをインストールしたPCが選定され、Active Directoryによるユーザー管理や操作制限(ポリシー設定)が行われます。VPNを経由して社内システムやファイルサーバーとの通信を行うのと同時に、SaaSなどインターネットに公開されているアプリケーションとの通信が発生することも一般的です。

PCへのアプリケーションのインストールや設定変更を制限するなど、基本的なポリシー設定による制御はこれだけでも可能ですが、昨今では後述する VMware Workspace ONE のような、プラスアルファの機能を備えたソリューションを導入するケースも増えてきています。

この方式の何よりのメリットは、手元にPCがあることで快適に業務を行える点でしょう。自宅のWiFiなどネットワークの品質が、業務効率にクリティカルな影響を与えてしまう可能性を抑えられます。

また管理者の目線からみると、後述するVDI方式に比べると導入するオンプレミス(自社データセンター等)のシステム規模が小さくて済む点、またそれに伴って比較的シンプルな、「質的な負担」が少ない運用を実現できる点がメリットとして挙げられます。

仮想デスクトップ方式

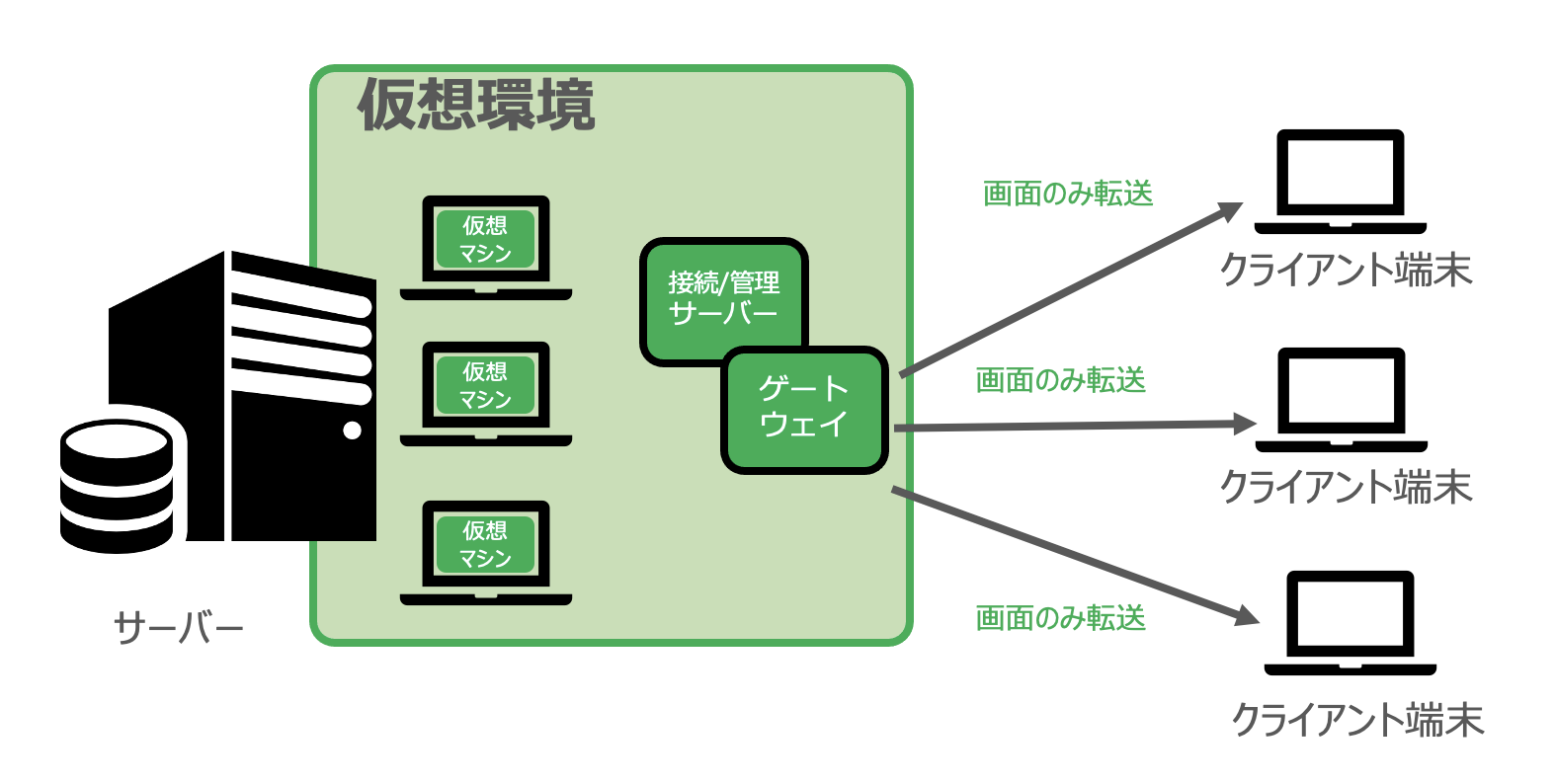

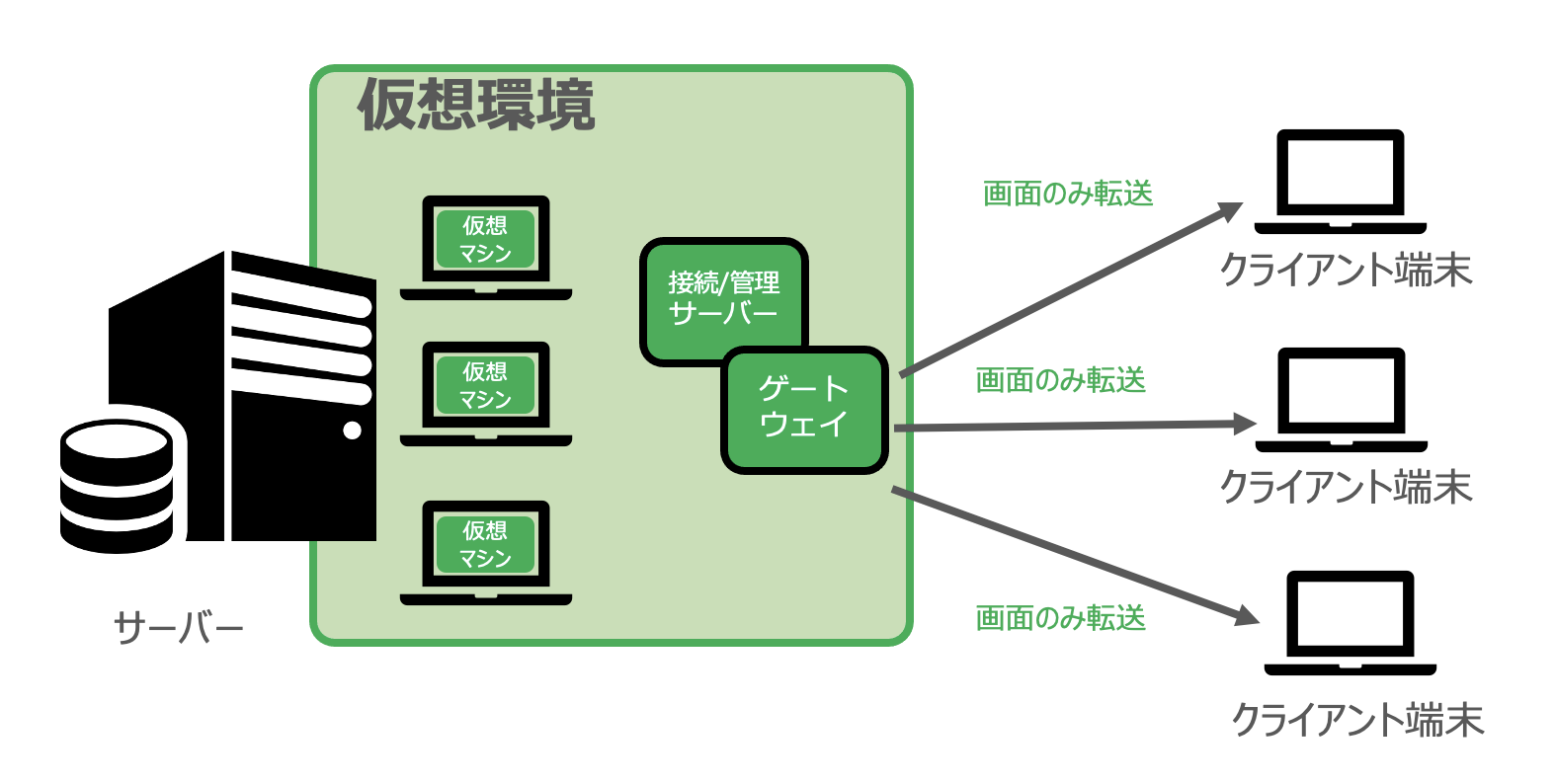

仮想デスクトップは、仮想化したデータセンターのサーバー上に仮想マシンを用意して、その画面のみをクライアント端末(利用者の手元の端末)に転送して業務を行う方式です。

クライアント端末には、通常のPCはもちろんのこと、最低限の機能のみを備えてデータを保持しないシンクライアントや、タブレット・スマートフォンなどのデバイスも利用可能です。

上の図に簡単な構成を示しました。

各メーカーのプロダクトごとに若干異なりますが、主要なものはおおむね似たようなかたちです。まず、外部ネットワーク(インターネット)と内部ネットワークを分離し認証機能を担う「ゲートウェイ」を配置します。そのうえで「接続/管理サーバー」が配置されますが、これは、仮想環境そのものに働きかけて仮想マシンを生成/複製する、Active Directory等と連携してクライアント端末と仮想マシンの間の通信を確立する、といった役割を担います。加えて、ファイアウォールやロードバランサーを必要に応じて設置することも多くあります。

仮想デスクトップとなる各仮想マシンの中には「エージェント」ソフトウェアがインストールされ、画面や音声、キーボード/マウス操作など、クライアント端末との間で必要とされる通信の授受を担います。

この方式の最大のメリットは、非常に堅牢なセキュリティを実現できる点にあります。

紛失/盗難による情報漏洩リスクを原則としてゼロにできるうえ、利用者の端末と仮想デスクトップとの間での通信にファイルなどのデータを一切含まないかたちをとれるため、ネットワーク経由での情報漏洩も防ぐことが可能です。

またクライアント端末は替えが効きやすく、BYODにも容易に対応できるため、故障のリスクを勘案したときの業務の継続性は高いといえるでしょう。

運用管理の面でも大きなメリットがあります。例えば、社内の部門ごとで業務に利用するアプリケーションが異なるような場合であっても、各部門ごとに代表となる1つの仮想マシンへ必要なアプリケーションをあらかじめインストールした状態で各部門ごとの「マスターイメージ」として事前セットアップしておき、そこから複製(クローン)を生成することで、多数の利用者の環境を少ない労力でメンテナンスできるため、PC持ち帰り方式と比べて運用の「量的な負担」は大幅に抑えることができます。

ここまでは、PC持ち帰り方式、そしてVDI方式の概要にざっと触れてきました。

以降、それぞれの方式における具体的な製品の例としてVMwareのプロダクトを取り上げ、関連する最新動向についてご紹介します。

VMware Workspace ONE 〜 最先端の「PC持ち帰り」を実現 〜

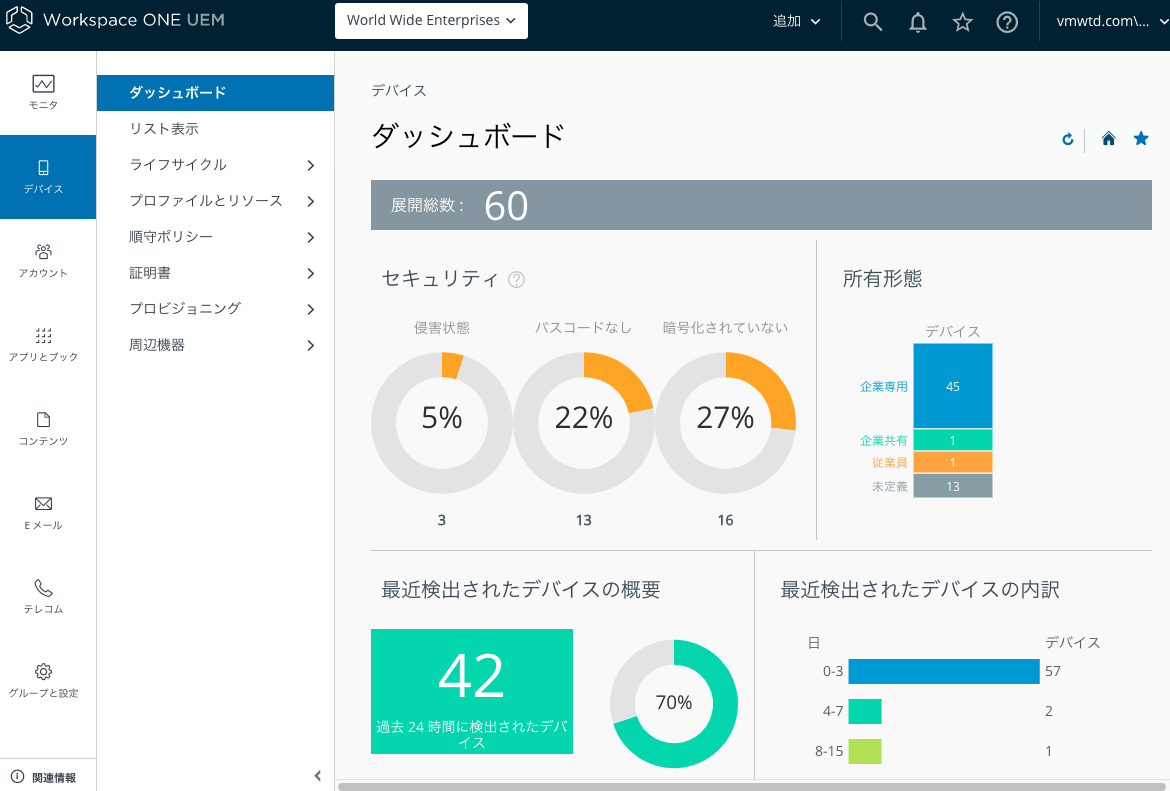

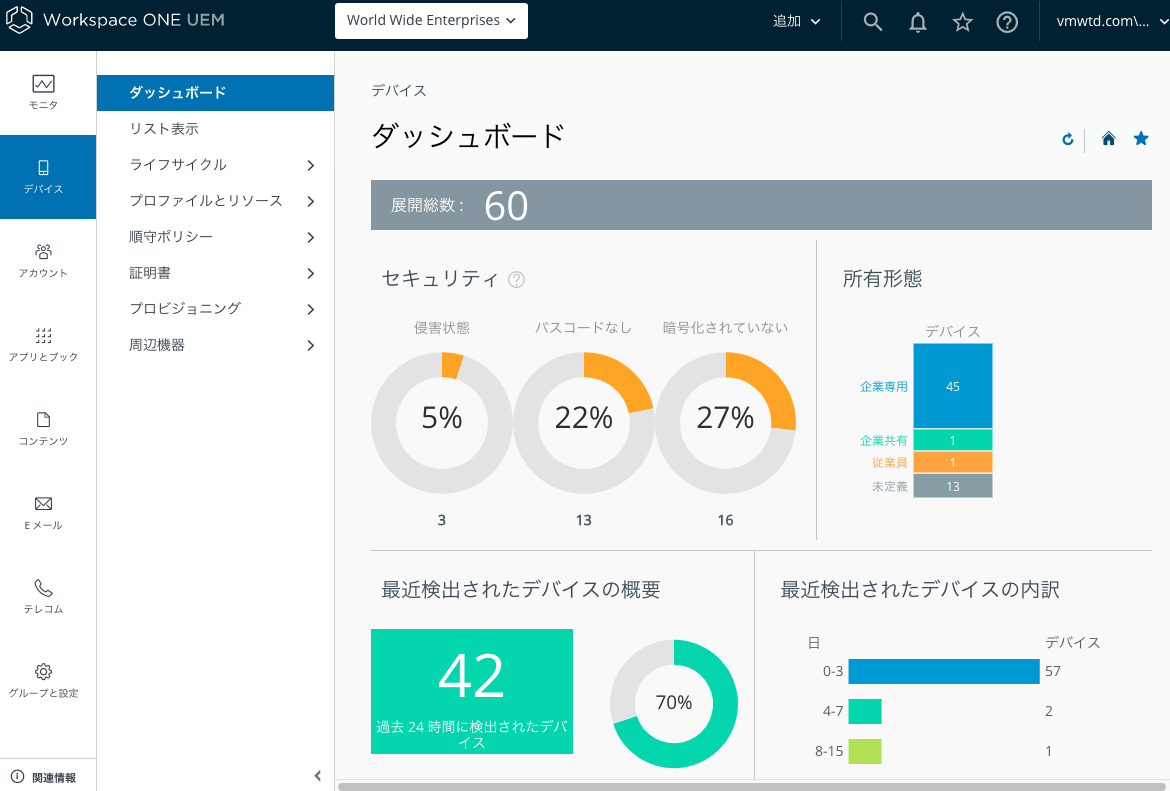

Workspace ONEは、米ガートナー社Magic Quadrantの「統合エンドポイント管理」部門において、ここ数年連続でLeaderの評価を得ているプロダクトです。

従来からあるActive Directoryの基本的なユーザー管理をベースとしつつ、さまざまな端末のセットアップの効率化や、よりきめ細かで運用しやすいポリシー設定、SaaSや社内アプリを含む柔軟・高速なアプリケーションの提供など、高度な管理機能が提供されます。

管理システムとそのコンソールはクラウドに実装されており、管理者はここで端末に適用する設定情報やステータスを一元的に管理し、端末はこのクラウドと通信を行って、しかるべき状態を保ちます。

また、利用者目線でのWorkspace ONEの大きな特徴として、カスタマイズ可能な利便性の高いポータルを利用できる点があります。

SaaSや社内アプリも含めた業務アプリケーションが一覧化され、パスワード認証を一度きりで済ませるシングルサインオンも利用できます。

なおVDIを併用したリモートワーク環境も想定されており、このポータルからVDIアクセスを行えるようにもなっています。

Workspace ONE のより具体的なご紹介については、こちらの記事にございますのでぜひご一読ください。

最新動向 〜 PC持ち帰り方式に求められているセキュリティ 〜

昨今において注目度が高まっているのは、なんといってもセキュリティ面の強化です。

リモートワークという新しい働き方も一般化する中で、従来どおりのセキュリティ対策では追いついていない状況も見受けられている中、新しい考え方に基づいた仕組みが次々に普及し始めています。

以下、PC持ち帰り方式でのリモートワークにおけるセキュリティ対策の最新のトレンドを、Workspace ONEを軸にごく一部ですがご紹介します。

◆従来のVPNの課題とその解決PCから社内システムの接続に利用されるVPN接続ですが、いったん繋いでしまうとすべての社内システムと通信が可能となってしまうなど、細かなアクセス制御には不向きな面がありました。

この課題に対応すべく生み出された Per-App VPN は、アプリケーションごとに別々のVPN接続ルールを設定し、セキュリティ面のリスクを最小限に抑えることを可能とします。

また、VPN接続を行うPCが増えることは、VPNトラフィックの増加や接続ライセンスの煩雑な管理が懸念されるポイントです。Workspace

ONEではVPN機能を仮想アプライアンスで実装できるため、 迅速かつ柔軟に必要なVPNを提供します。

◆SaaS利用時のセキュリティの確保

SaaSの活用はもはや効率的な業務の遂行に不可欠なものになりましたが、活用がすすむにつれ、危険な状態にある端末や、盗聴の可能性があるネットワークからの接続など、セキュリティ面での考慮が必要となるポイントが明らかになってきました。

これに対応する最新のソリューションとして、クライアント端末のセキュリティ設定がしっかりとされているか、ディスクが暗号化されているかなどを判定し、問題がない場合のみアクセスさせる「コンディショナルアクセス」と呼ばれる機能が実現されています。

◆Webアクセスのセキュリティをクラウドで提供

「PCからのインターネットアクセスは必ず自社のデータセンターを経由させる」というポリシーをとっている企業/組織が、じつはかなり多く存在します。

ファイアウォールをはじめとしたWebアクセスを制御する「ゲートウェイ」機能ををデータセンターに置いているためですが、PCを持ち帰ってこの経路のインターネットアクセスを行う場合、重大な課題が生じてしまうことをご存知でしょうか。ネットワーク通信が大きく遠回りするうえに、帯域のボトルネックが生じやすいこともあり、業務効率に大きな影響が出てしまうケースがあるのです。

この課題に対応するべく、ゲートウェイをクラウドで提供する Secure Web Gateway (SWG)と呼ばれるソリューションが続々登場しています。SWGにおけるゲートウェイ機能は、拡張が容易な分散されたクラウドのリソースを使って提供されるため、トラフィックの懸念を最小限に抑えつつ最新のセキュリティ機能を提供可能です。

なおこのSWGは、近年提唱されている SASE (Secure Access Service Edges) という新しいネットワークセキュリティのモデルに含まれます。VMwareが考えるSASEについてはこちらの記事にまとめられていますので、ぜひご一読ください。

◆進化する脅威対策

パターンファイル(既知のウイルスの情報)によってウイルスの「構造」のみをチェックする従来の対策では、既知の脅威にしか対応ができません。一度ここをすり抜けて感染してしまった場合、感染に気付かないまま長時間に渡って情報の漏洩が続いてしまい、甚大な被害につながる恐れもあります。

未知の脅威にも対抗できる手段のひとつとして、現在ではウイルスの「動作」、つまり不審なプロセスや通信が行われていないかを、機械学習等を応用してチェックする "振る舞い検知" が一般化しつつあります。このような機能を備えたウイルス対策のプロダクトやサービスが、NGAVと総称されて急速に普及しはじめました。

加えて、感染後の対処・回復までを行う機能を持ったEDR(Endpoint Detection and Response)と呼ばれるジャンルのセキュリティ対策も注目を集めています。

先般VMwareが買収した Carbon Black はこれらの機能を備えており、持ち帰ったPCに生じうる脅威に対して、有効な対策を施すことが可能です。

VMware Horizon 〜 仮想化技術のリーダーが提供するVDI 〜

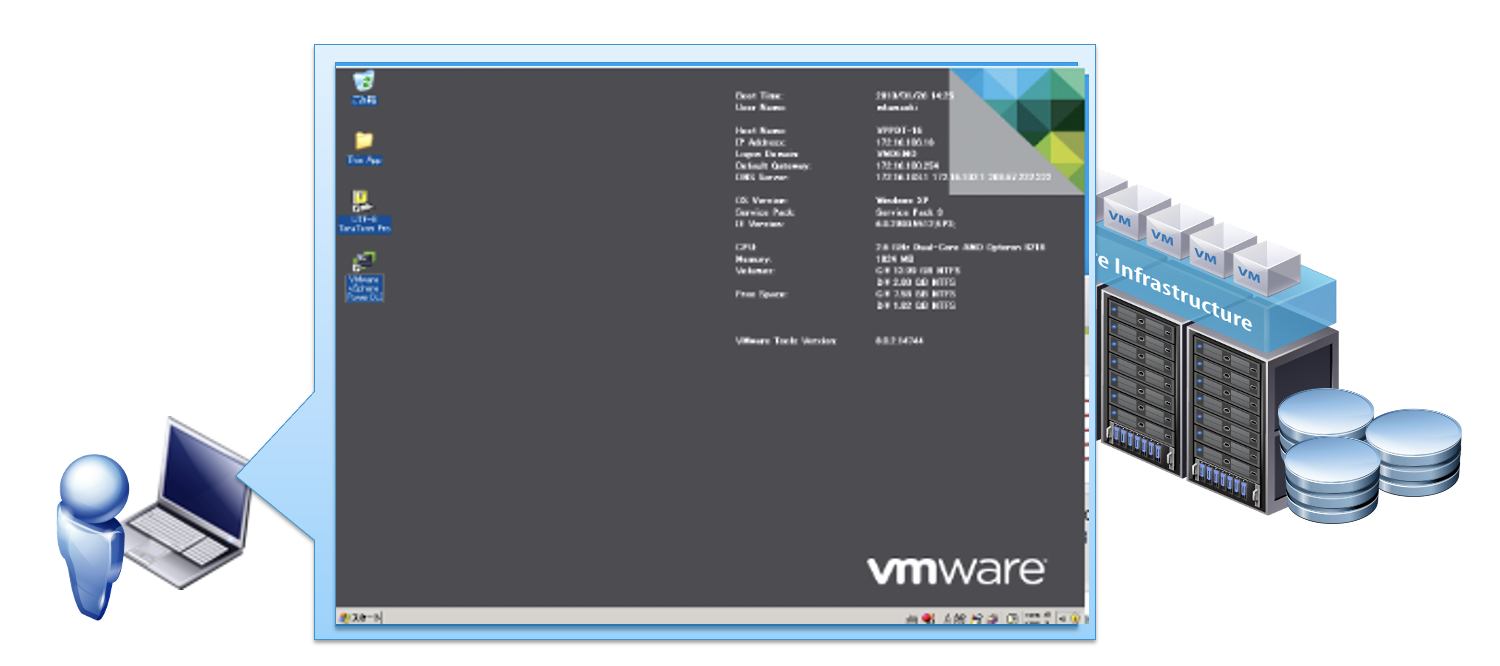

VMware Horizon は、仮想デスクトップ製品として国内外でトップクラスの導入実績をもつプロダクトです。

クライアント端末との通信には独自のプロトコルが用いられており、使用するネットワーク帯域の圧縮や、転送する画面情報の画質調整などの機能に優れており、専用のクライアントアプリケーションだけでなくWebブラウザからでも軽快なアクセスが可能です。

仮想マシンが消費するデータ容量を最小化し、新しい仮想マシンを極めて短い時間で生成する複製の仕組みを備えるなど、先進的な機能も搭載されています。

また当然ながら、VMwareのストレージ仮想化(vSAN)やネットワーク仮想化(NSX)のプロダクトとの高い親和性があり、サーバーインフラの安全性や管理性、経済性を劇的に向上させることが可能である点も大きな特徴のひとつといえます。

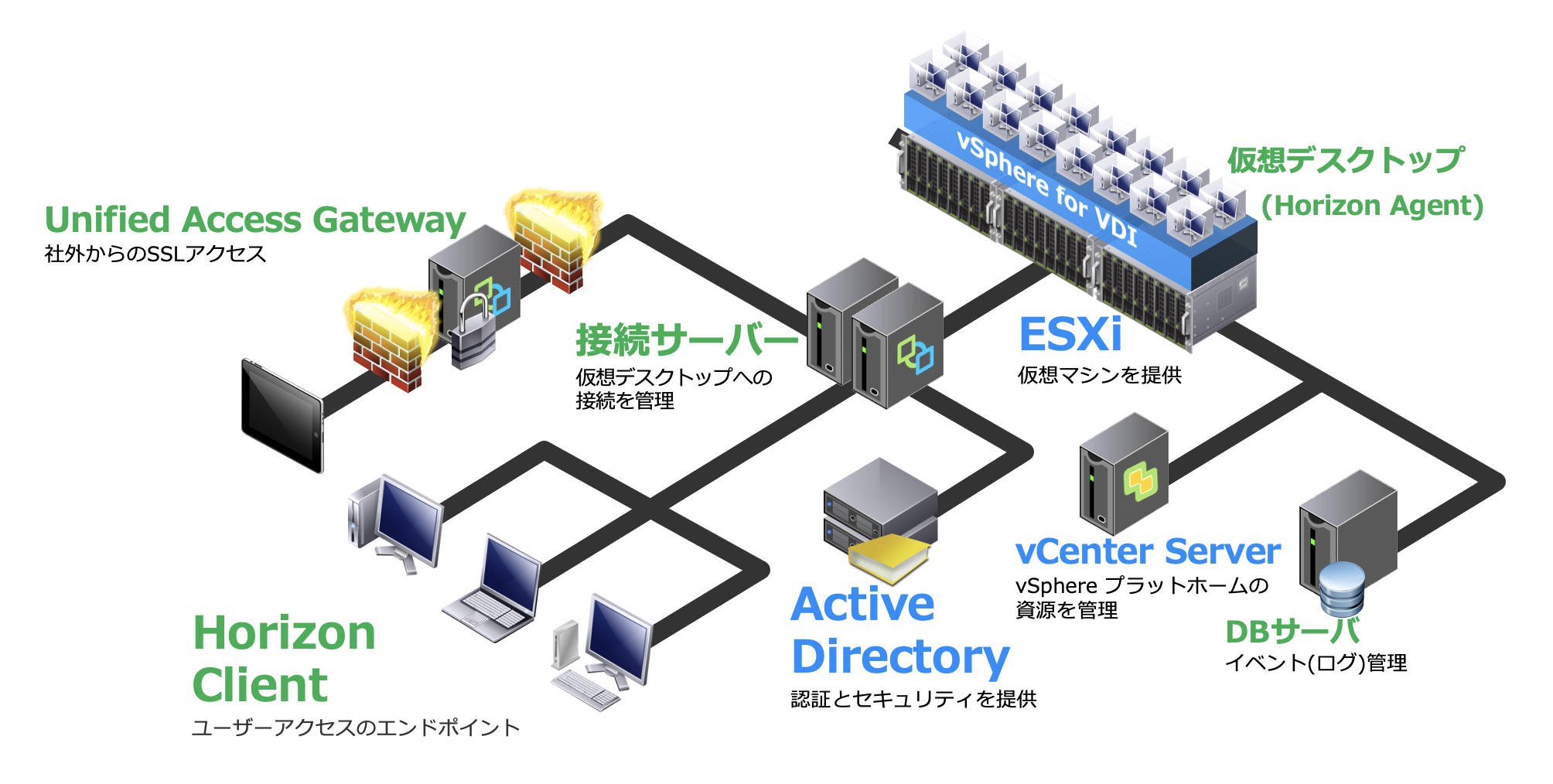

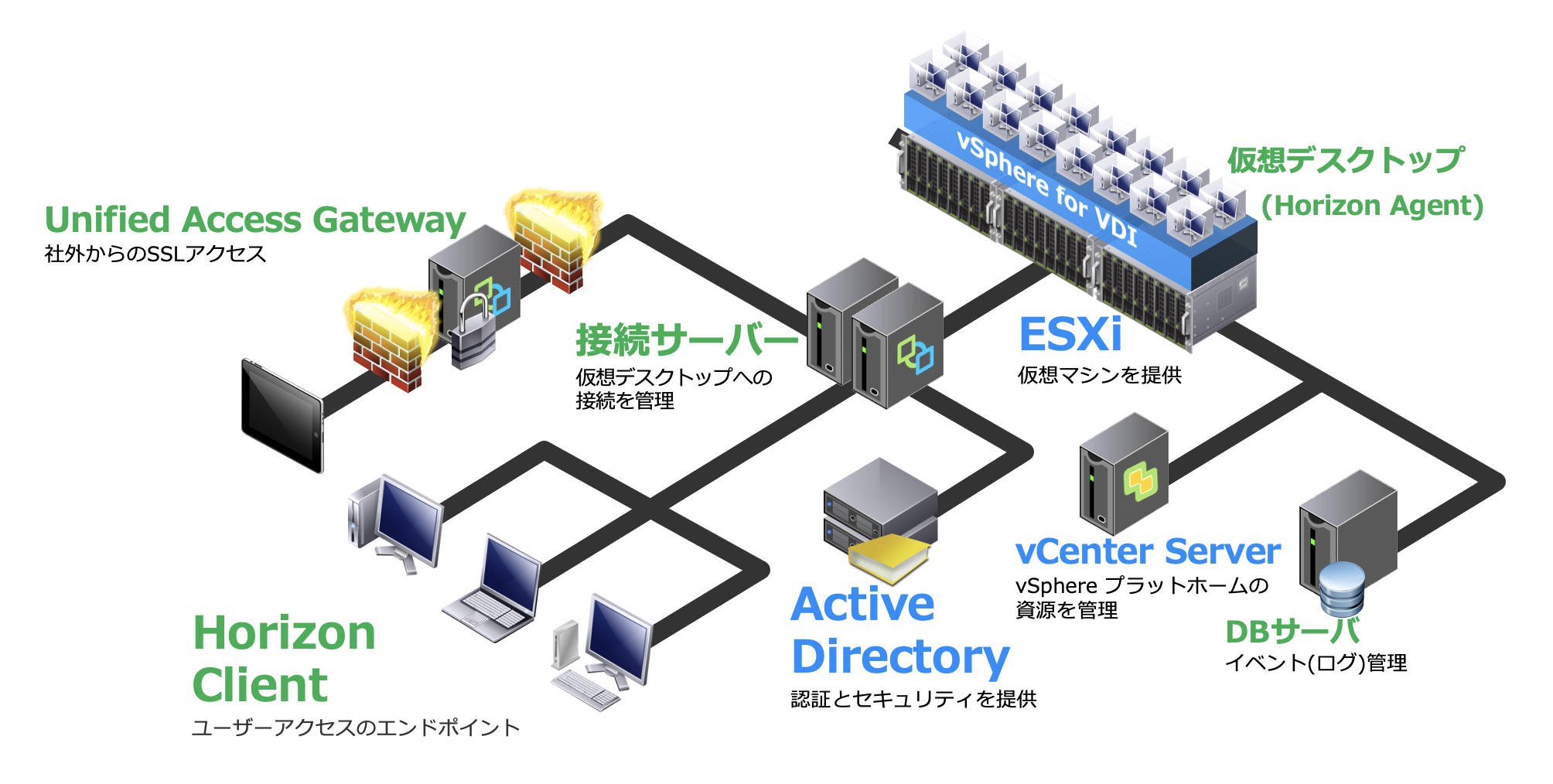

実際に仮想環境へ実装するコンポーネント(構成要素)をご覧ください。

これらのコンポーネントは、仮想環境の基本ソフトであるESXiとクライアント端末を除いて、基本的にすべてを仮想マシンとして実装可能です。

外部との境界を成し、認証を提供するゲートウェイの機能は Unified Access Gateway (UAG) が担います。

仮想マシン生成/複製のコントロールやクライアント端末と仮想マシンの通信管理は、接続サーバー によって実行されます。

そしてこれらのコンポーネントを介して、仮想マシンにインストールされたHorizon Agentとクライアント端末との間の通信が確立されます。

ほか、上の図に載っているコンポーネントについてはここでの説明を省きますが、ご興味のある方はぜひ調べていただければと思います。

最新動向 〜 VDIのさらなる進化 〜

VDIは国内外で導入実績が十分にあり、ノウハウを豊富に蓄積しているシステムベンダーも多数存在します。

それでもやはり時代の流れにあわせて、新しい要求や課題と、それに対応するプロダクトやサービスが今も生まれ続けています。

ごく一部ではありますが、ここ最近で注目が集まっているトピックをご紹介したいと思います。

◆DaaS 柔軟なハイブリッドクラウドへ

VDIの迅速な導入と運用負荷の劇的な軽減を可能とするDaaS (Desktop as a Service)、すなわちVDI環境をクラウド上で提供するサービスは以前から存在していましたが、いよいよ本格的になってきたクラウド利用の活発化に伴って、かつては利用をためらっていた業界/業種においても数多くの採用事例が出てきました。

注目すべきなのは、オンプレミス(自社データセンタ等)とDaaSを組み合わせた ハイブリッドクラウド としての利用です。

オンプレミスにどうしてもデータを置かなければならない業務がある場合は、その業務だけを通常のVDI(オンプレミス)で対応し、その他はDaaSを利用するという選択肢が最適解になるかもしれません。

VMwareのDaaSであるHorizon Cloudは、オンプレミスとHorizonとのハイブリッド環境を容易に構成するための機能を従来から提供しています。

現在ではMicrosoft Azureのインフラを利用したサービスとなっており、Windows Virtual Desktop (WVD) の利用なども含めたさらなるサービスの拡充が進められています。

なおVMwareは マルチクラウド を標榜しており、主要なパブリッククラウド全てにおいて、オンプレミスと同等の均質な環境を実現できるようになりつつあります。この取り組みは今後も推進されていくことが見込まれ、VDIのインフラの選択肢もより広がっていくことが期待されます。

◆仮想GPUのさらなる活用 あらゆるVDIで採用される可能性も

CAD/CAEなど専門業務には必須となるGPUは、以前からVDIでも利用可能でした。

NVIDIAのGPU仮想化プロダクトである vGPU は多様な仮想環境に対応しており、VMware Horizonとあわせての導入事例も国内外に多数存在します。製造業・建設/建築業を中心として、近年では医療・メディア産業などでの利用もみられており、グラフィックスに関連する専門家・クリエイターのリモートワーク環境を支えてきました。

ですが近年では、通常のオフィス業務を行うVDIにおいても急速に普及する兆しがみえています。

現在販売されている多くのPCは、GPU内蔵型のCPUを備えており、それにあわせて各種アプリケーションやWebコンテンツも高度なグラフィックス性能を前提とするものが増えてきました。その流れに呼応して、今後さらにリッチな表現力をもったアプリケーションやコンテンツが増えていくであろうことを考えると、特殊用途のものだけではなく、あらゆるVDIで採用されていく可能性が高まっているといえます。

◆脅威対策の進化はVDIにおいても必須

前述のPC持ち帰り方式の最新動向でNGAVやEDRなどの脅威対策をご紹介しましたが、これらは当然ながらVDIにおいても求められるものです。

HorizonとCarbon Blackをラインナップに持つVMwareからは、今後より堅牢なVDI環境が提供されていくことを期待できるでしょう。

以上、リモートワークの2大パターンまとめと最新動向、と題してご紹介をして参りました。

コロナウイルス感染症の拡大が1日も早く収束することを祈りつつ、おそらく恒久的に定着するであろうリモートワークに備えた諸々の情報提供を、今後もご提供して参りたく思っております。

Workspace ONE の概要はこちら

テレワークを "あたりまえ" にするデジタルワークスペース VMware Workspace ONE