はじめに

皆さんこんにちは。クラウドセキュリティブログ5回目では「iboss」で実現するMicrosoft 365 テナント制御について設定方法とともに紹介します。

Microsoft 365 テナント制御って?

インターネット上のどこからでもアクセスでき非常に便利なMicrosoft社が提供するクラウドサービス「Microsoft 365」ですが、実はこちらは一つのプラットフォーム上に企業のアカウントも個人のアカウントも一緒に管理されている為、企業で契約したテナント(=企業アカウント)と個人の契約したテナント(=個人アカウント)の両方からログインできてしまい、機密情報の持ち出しや情報漏えいといったセキュリティリスクが存在します。そこでMicrosoft社がAzure Active Directoryに「テナント制限」という機能を実装しました。プロキシサーバーを用いてHTTPヘッダーに許可するテナント識別子を追加する事によって社内から許可されたテナントのみにアクセスを許可する事が出来ます。この方法はAzure AD 側での設定は不要でプロキシ サーバー側の設定のみで制御可能という特徴があります。

※「テナント制御」の詳しい解説はMicrosoft社のドキュメントをご確認下さい。

テナント制限を使用して SaaS クラウド アプリケーションへのアクセスを管理する

ibossで実現するMicrosoft 365 テナント制御とは

昨今のコロナ禍によるテレワークの拡大によって社内のプロキシサーバーを経由する事が難しくなっており従来の「テナント制御」は実現が困難となっています。「iboss」を活用する事で社内からのアクセスに限定されずテレワーク環境においても同様に「テナント制御」の環境を構築出来ます。今回はその設定手順についてご紹介します。

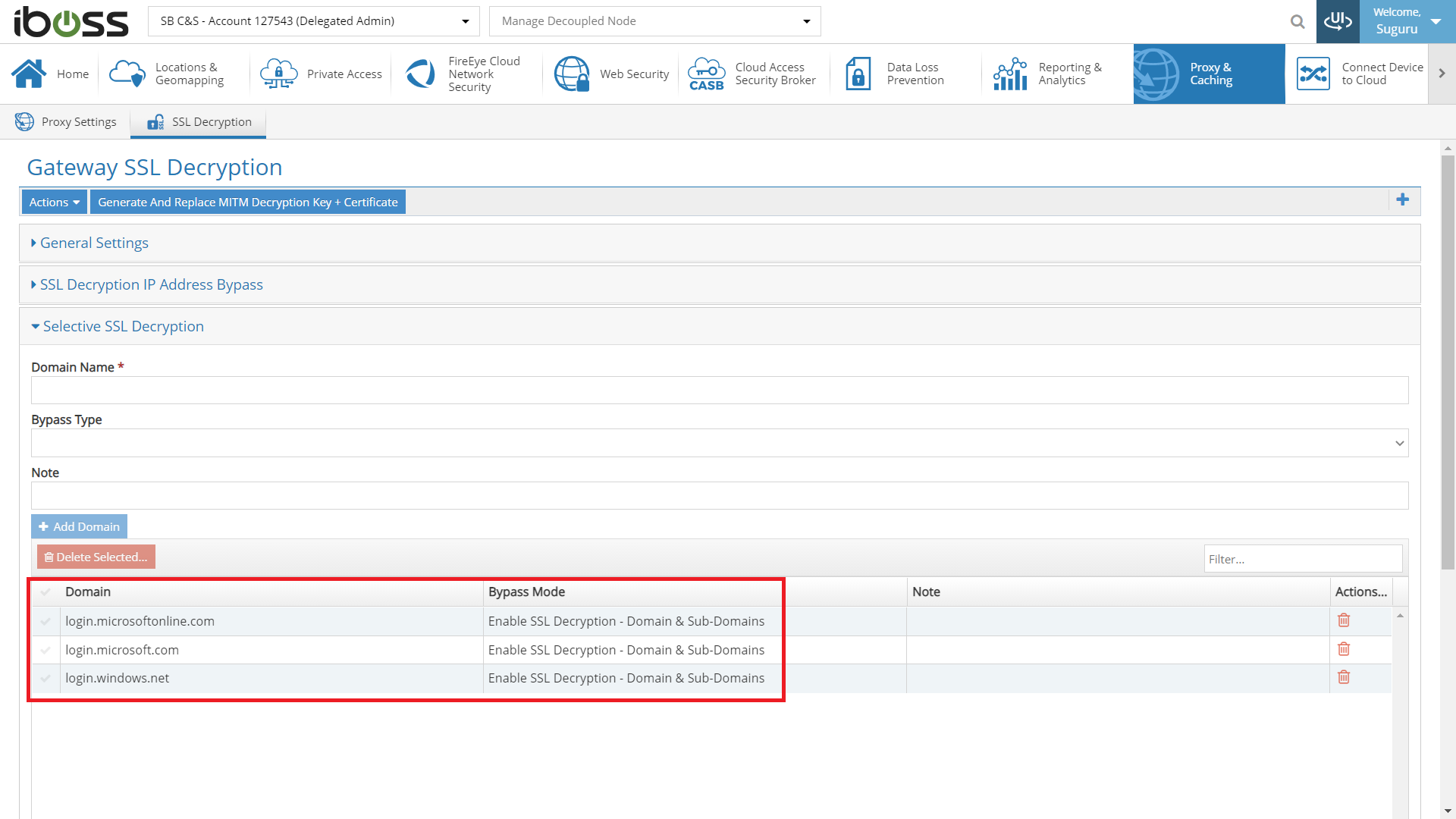

①SSL Decryption設定

ヘッダーを挿入する 特定URLをSSL Decryption Listへ追加します。

・login.microsoftonline.com

・login.microsoft.com

・login.windows.net

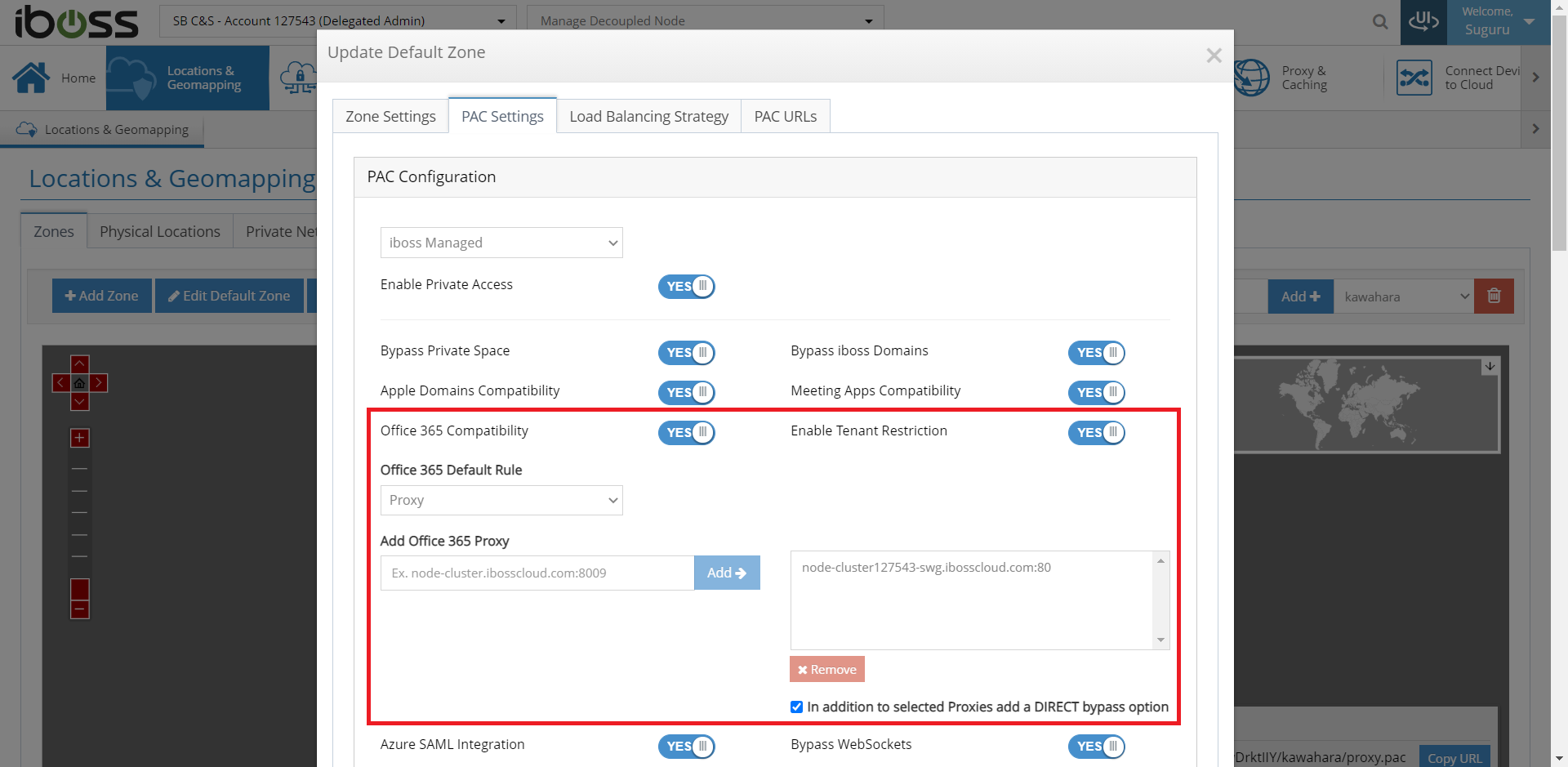

②Office 365 Proxy設定

PACファイルにMicrosoft 365(=Office 365)とログインドメイン用の宛先へのトラフィックをiboss経由とする設定をします。

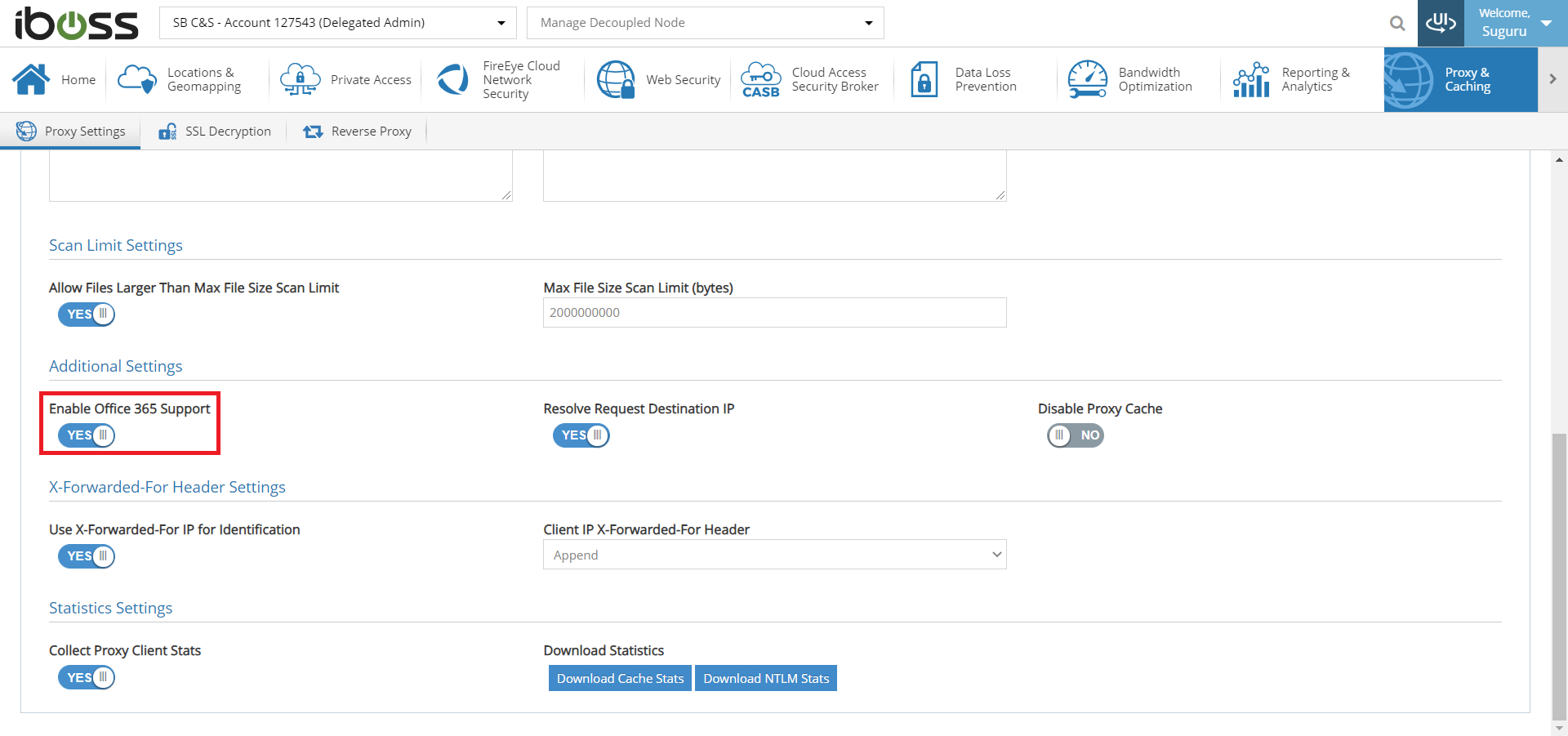

③Enable Office 365 Supportを有効

Office 365 Supportを有効にするとSSL復号化と認証の除外といったMicrosoft社が推奨するベストプラクティスの従ってMicrosoft 365(=Office 365)トラフィックが最適化処理されます。

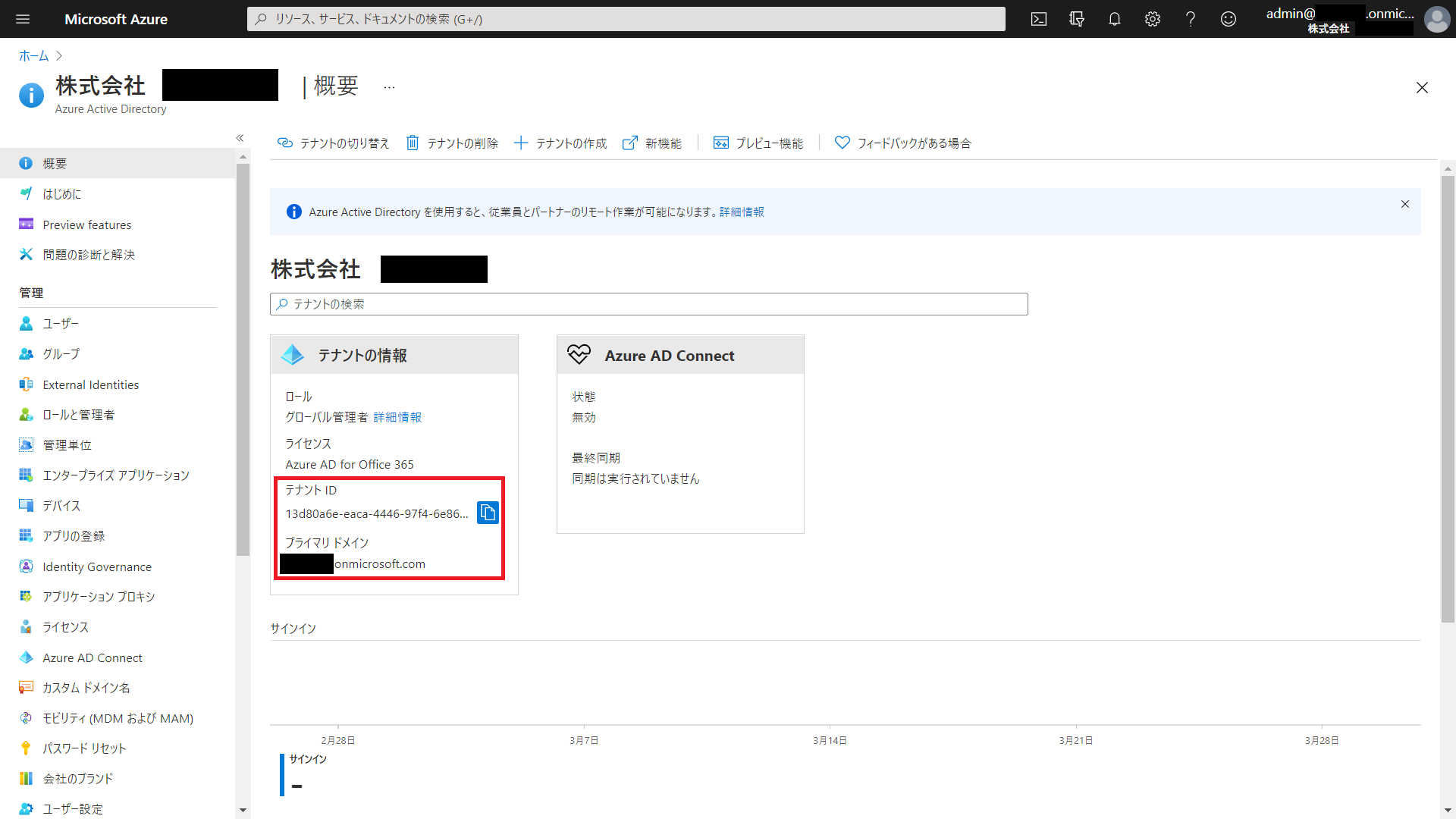

④Azure Potalよりテナント情報を確認

Azure管理センターより許可対象のドメインとテナントIDをコピーします。

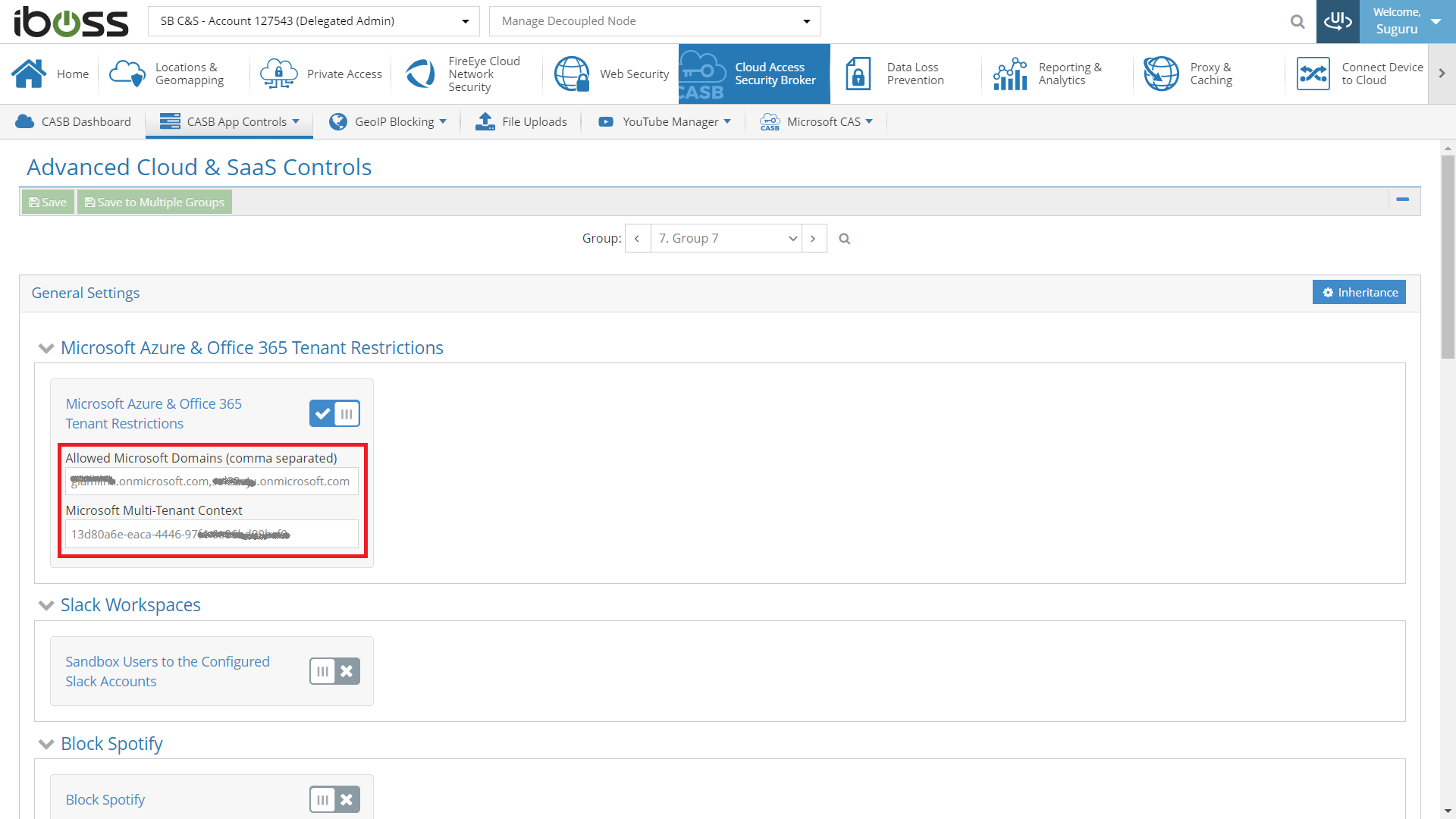

⑤許可ドメインとテナントIDを設定

Microsoft Azure & Office 365 Tenant Restrictionsの設定欄に先程のドメインとテナントIDを入力します。

・Restrict-Access-To-Tenants →アクセスを許可するテナントに登録されているドメイン

カンマ区切りで複数設定可能

・Restrict-Access-Context →Azure AD のディレクトリ ID を 1 つ指定

テナント制限のログを確認可能

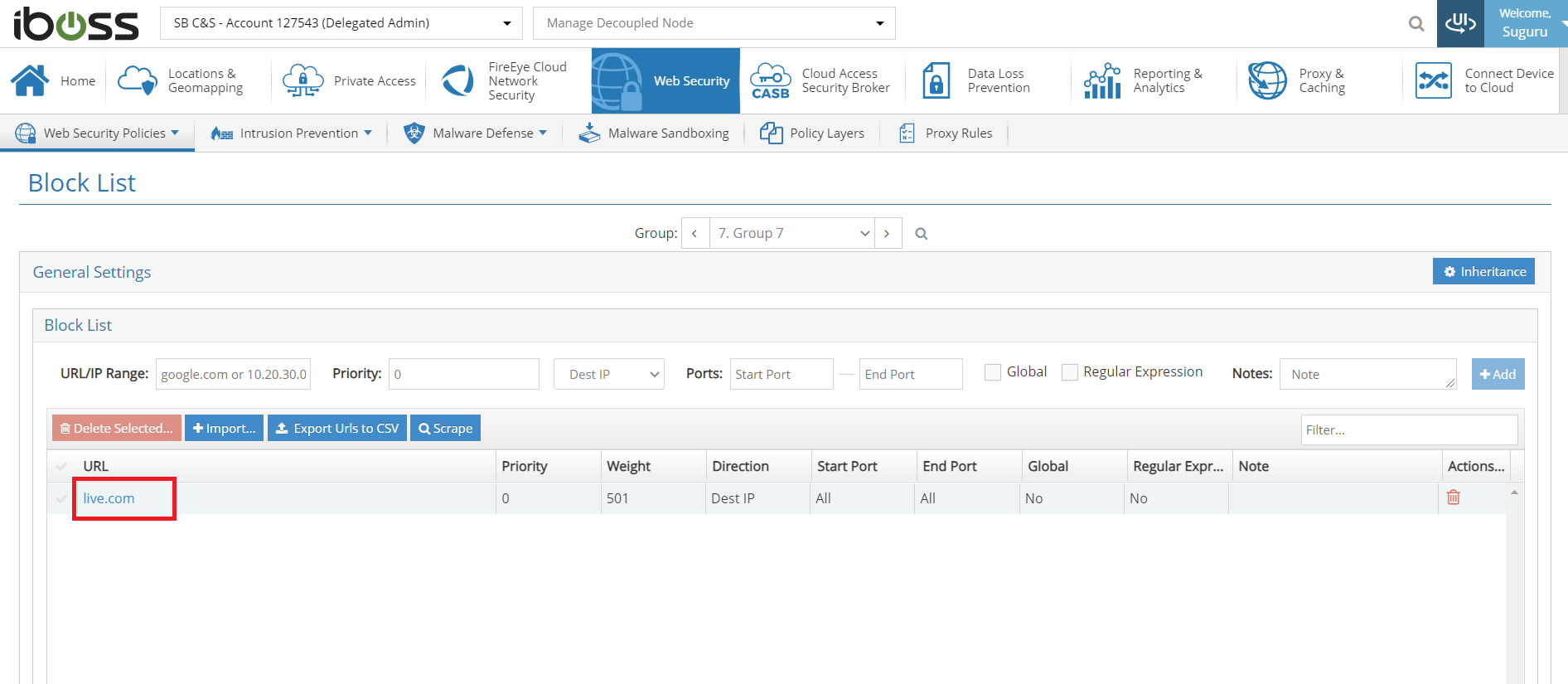

⑥個人アカウントの制限

個人アカウントからのアクセスはlogin.live.comのポータルから行われる為、以下URLをBlock Listへ追加します

・live.com

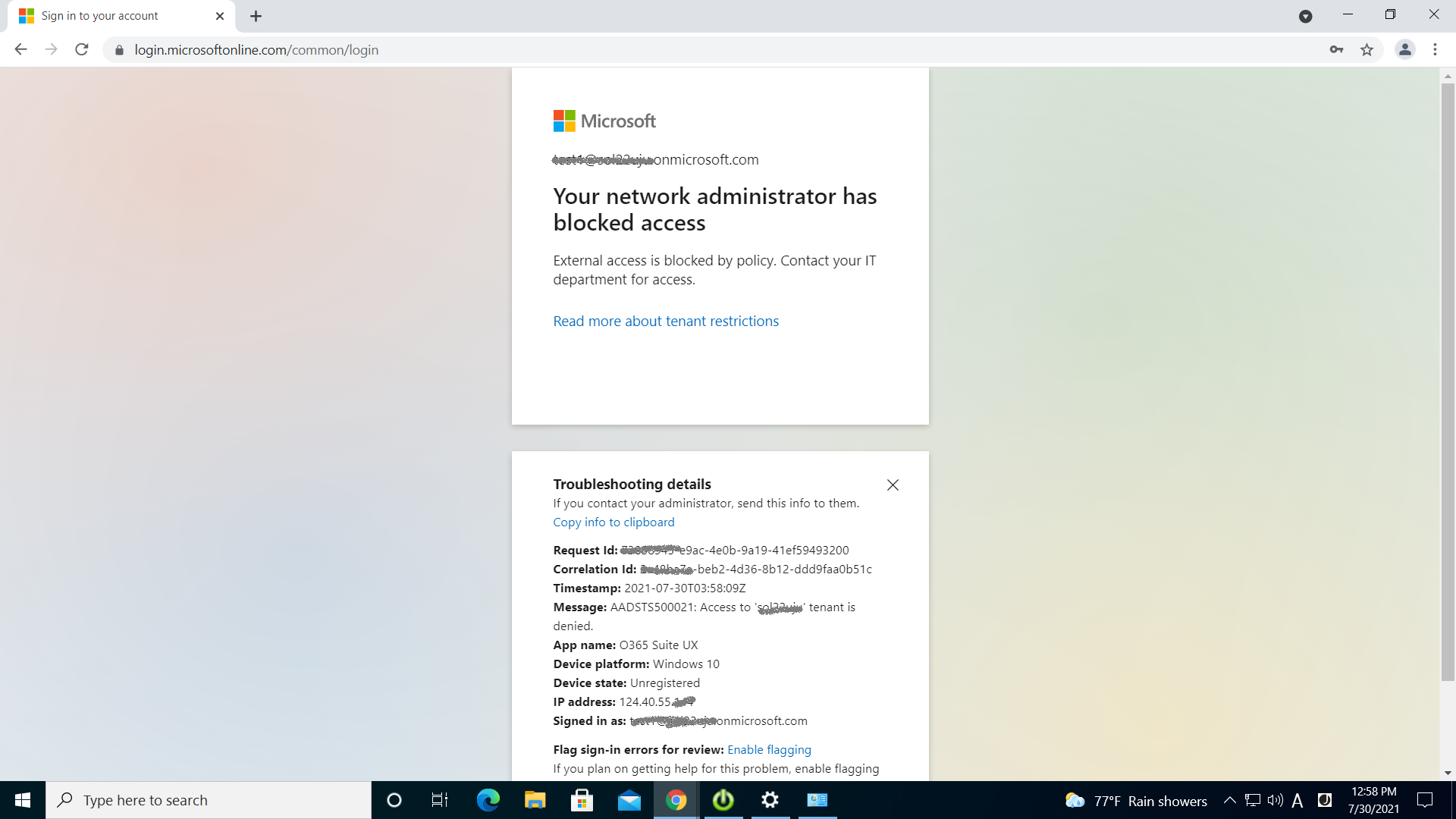

⑦動作確認

許可されていないテナントへのアクセスは制限されます。

最後に

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

C&S Engineer Voice運営事務局

最新の技術情報をお届けします!