ZTNA/SDPとSWGを組み合わせた、リモートワーカー向けの対策についての考察です。 今回利用したのは、Appgate SDPとTrendmicro Web Secure as a Service(以下TMWaaS)とのクロスソリューションです。

プロキシ自動設定を使う

リモートアクセスVPNの多くの製品に搭載されている、プロキシ自動設定という機能があります。これは、リモートユーザーがVPN接続したと同時に、VPNのプロファイルとして、プロキシサーバーへ接続するためのPACファイルを自動的に適用される機能です。この機能を使うことで、リモートユーザーは社外からWebアクセスする際に、強制的に社内のプロキシサーバーを経由させる機能となります。

利用とそのイメージ

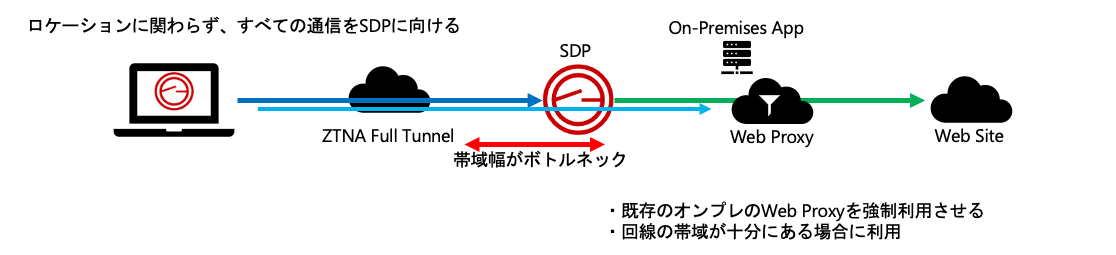

オンプレミスのWebプロキシを使う場合(レガシースタイル)

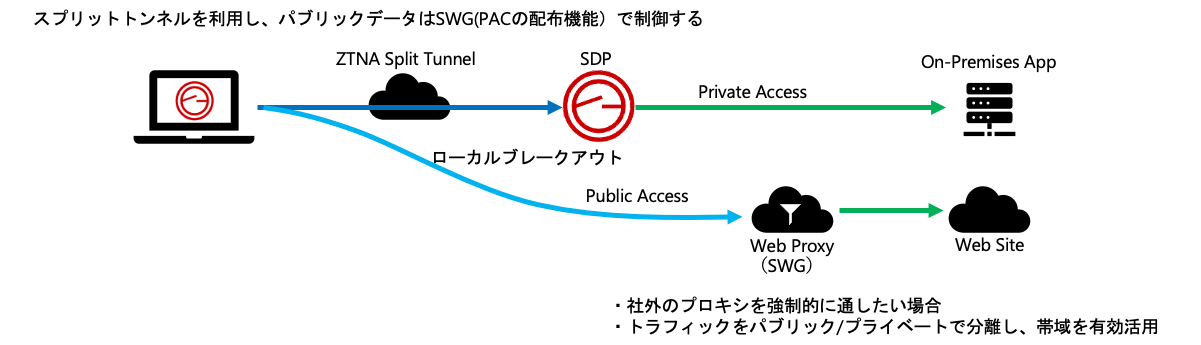

SWGとSDPを使った理想的なリモートアクセス(ゼロトラストアクセス)

実装の事例は多くない

過去エンドユーザー向けのリモートアクセス用途として、VPNの構築を経験したことがありますが、このプロキシ自動設定を使って導入したことはありませんでした。理由として考えると、社外ユーザーからのプロキシサーバーの利用というのは、トンネル自体への負荷も高く、プロキシサーバーの利用は社内のユーザーに限定されることが多かったからかもしれません。実際にWebの通信のすべてを、社内のプロキシサーバーを経由させるとなると、VPNサーバーの負荷、インターネット回線の帯域幅などを考慮するために、実装としてはできたけれども、進まなかったというように感じています。

現実、今までリモートアクセスにそこまで高いセキュリティポリシーを実装されるニーズ自体が少なく、機能はあるものの使ったことがないというケースも多かったと思います。

リモートワークがネットワークセキュリティの中心

時代はSASE/ゼロトラストへ進んでいくなか、企業のネットワークセキュリティは企業LANからリモートユーザーを想定したものに変わりつつあります。社内と社外の境界線が曖昧な状況において、働く場所によってセキュリティポリシーの実装が変わるというのは、実はユーザーにとって不都合なことが多いです。ITの本質は使いやすくて安全なセキュリティを提供することにあります。セキュリティを意識しすぎるがあまり、縛りすぎた今までのセキュリティ対策では、生産性を下げる結果を招くの同時に、利用者は企業が用意したIT環境から離れて、個人の使いやすい環境(シャドーIT)の利用や働く意欲の低下につながります。

今回のテーマとしてはリモートユーザーへ最小限の操作によってアタックサーフェスから保護できるシステムを提供し、セキュリティ対策を意識しなくても、快適で安全なシステムを提供することを目的としたソリューション例の紹介です。

SWG(Secure Web Gateway)が使える時代

SWGは非常に便利なソリューションです。Webプロキシサーバーを単にクラウド化しただけのソリューションではありません。オンプレミス型の製品における多くの問題を根本的に解決することができます。ユーザーの働く場所が自由になることで、常に一定のセキュリティゲートウェイをクラウド上に設置することで、トラフィック集中の回避、クラウドのパフォーマンス性能、高い可用性を企業で設備を持たなくても管理することができました。

前置きが少し長くなりましたが、ZTNA/SDPとSWGの連携を見ていきましょう。

Appgate SDPとTMWaaSを連携

Appgate SDPも何度かブログで投稿していますが、オンプレ上に設置するSDP製品としては最高峰の機能を持った製品の一つだと思います。ユーザー情報のコンテキスト化と、ダイナミックなポリシー制御、更にコンティニュアス機能によって、端末の状態変化を検知から、ファイアウォール機能によって通信を制御するという作業をゼロトラストアーキテクチャに基づいてシンプルかつ確実に行う、SDPの代表的な製品です。

そんなAppgate SDPでも唯一対応できないのが、パブリックなWebアクセスの制御です。SDPは主にプライベートデータ(保護するネットワークの対象が明確なもの)を守るのに特化しているため、パブリックなWebのような通信をコントロールするには向いてないという側面があります。

そこで、Appgate SDPv5.3以降に搭載された、自動プロキシ制御機能を利用して、SWGの製品である、TMWaaSと連携することで、プライベートとパブリックの両方の制御を1つのユーザーエージェントから実装するという方法の紹介です。

Appgate SDPの自動プロキシ制御

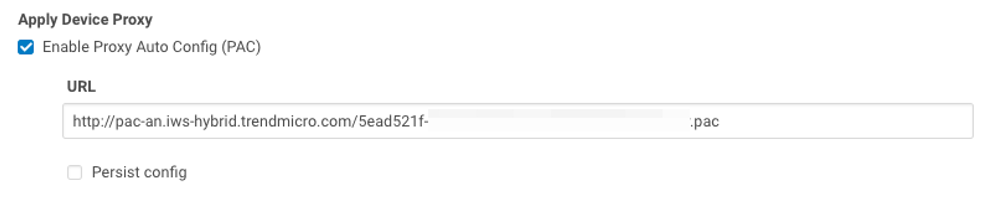

実際には、プロファイル設定から"Enable Proxy Auto Config(PAC)"のチェックボックスとPACのURLを入力するだけの作業となります。オプションとして、"Persist config"というものをチェックすることもできます。

この機能は古くからあるリモートアクセスVPNにも搭載されているPACの自動設定と同等です。Appgate SDPでは、ユーザーコンテキストがAppgate SDPによって検証された時点で、指定されたPACファイルを端末(Windows/macOS)に強制的に適用することができます。

TMWaaSと連携する理由について

Appgate SDP側のPAC連携は基本的にPACによってWebプロキシの誘導が行えれば特に互換性というものは問いません。そのため、一般的なWebプロキシサーバーであれば、ほぼ対応できると思っています。とはいえ、いくつか向き、不向きのものがあります。

向かないプロキシサーバー例

- オンプレ型のプロキシサーバー

- PACによる制御を推奨しないメーカー製品

向くプロキシサーバー例

- クラウド型のプロキシサーバー

- エージェントを必須としないPACによる提供をサポートするメーカー製品

エージェント型しかサポートされないSWGと組み合わせる場合、ユーザーにとっては、2つのエージェント(SDPエージェントとSWGエージェント)を同時にインストールする必要があるということです。TMWaaSに関しては、クラウド型のプロキシでありながら、特にエージェント/PACに限らず、どちらもサポートを受け取れるということで、この2セットでのクロスソリューションは強力な組み合わせになると考えました。

実装においての注意

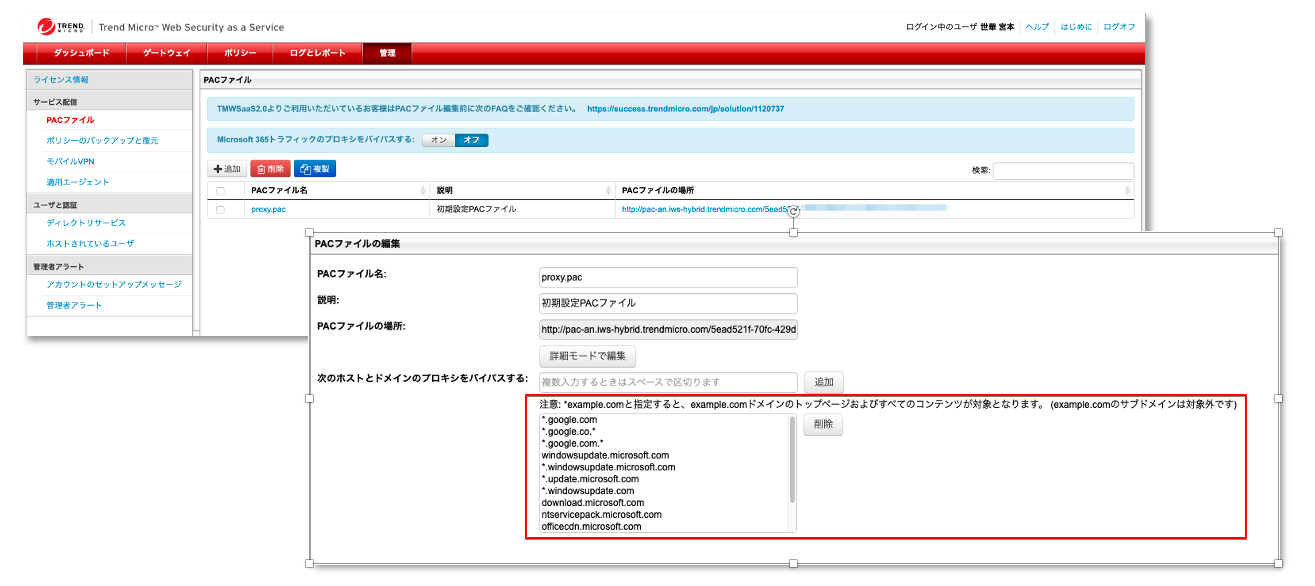

PAC側で、Appgate SDPで利用するFQDNを予め除外しておきます。SWGにプライベート通信を流す必要がないため、Appgate SDPの各種コンポーネント(コントローラー/ゲートウェイ)宛の通信をダイレクト通信させるように設定します。

TMWaaSのPAC編集画面

TMWaaSは除外(バイパス)の設定がWeb上から設定できるので、簡単に対象外の指定ができます。

実装はとても簡単にできます

正直実装は非常に簡単でした。TMWaaSの設定のしやすさも手伝って、PACファイルの編集(除外設定)、PACのURLの発行からAppgate SDPの登録とスムーズに終わりました。

Appgate SDPのPACの設定

また、Appgate SDP側で指定した、PAC設定に関しては、端末がSDPアクセスを行った同時に強制的に適用されるため、ユーザー自身は何もしなくてもWebアクセスをTMWaaSへ送ることができます。

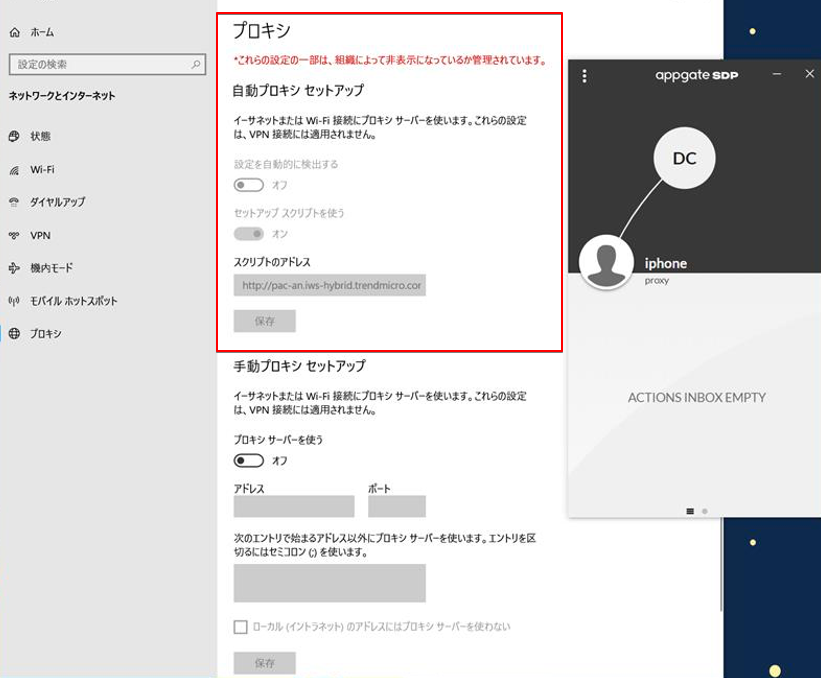

WindowsがAppgate SDPに接続したと同時にPACが強制される

この方法で払い出されたPACについては、Windows側では組織のポリシーによって制御されている状態になるため、通常のユーザー権限では変更、削除することはできず、SDPにつながっている(論理的に社内に接続している間)は、社内にネットワーク同等のセキュリティポリシーが実装されているという状態になります。

"Persist config"にチェックを入れると、SDP接続が途切れたあとも、PACの設定を恒久的に残すことができます。

ゼロトラストとSASEの関係

SASEでは単一ベンダーへ機能を統合される動きが加速しています。共通のコンソールによってネットワークとセキュリティを管理することができれば、管理者によって運用工数を減らすメリットがあります。

ただそのSASEベンダーがすべての領域において最も優れた機能を提供しているとは言い切れません。現状SASEは始まったばかりで、SASEを提供する側でも未熟な機能でのアーリーアクセスでの提供もあります。

ゼロトラストである前に、セキュリティシステムは安定して使える製品によってのみ提供されるべきです。新機能や高機能と言われる製品であっても、利用しきれない多機能性は結果的に緩慢なセキュリティポリシーの実装になりがちです。それよりも、使い慣れたテクノロジーを確実にユーザーに適用することこそがゼロトラストの真価です。

今回の様に、WebプロキシのPACとVPNの設定というのは、昔からある当たり前のテクノロジーです。一見すると古い技術のようですが、その提供方式を変えるだけで、優れたゼロトラスト仕様に仕上げることができます。

まとめ: ゼロトラストの役割

- Appgate SDPによって、ユーザーとデバイスの完全な一致、SDP接続中のアタックサーフェスの保護と、プライベートデータへのゼロトラストアクセスを提供します。

- TMWaaSによって、Webアクセス時のセキュリティ対策、SSLインスペクション、アクセスログの取得など、安全に快適にインターネットアクセスから保護できます。

リモートワーカーの徹底的なアクセス制御対策の紹介でした。

ZTNAとは

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 第3技術部

宮本 世華

釣りが好きです。