今回はCiscoのUmbrellaについてご紹介します。

UmbrellaはCiscoのSIG(Secure Internet Gateway)を実現する製品となります。

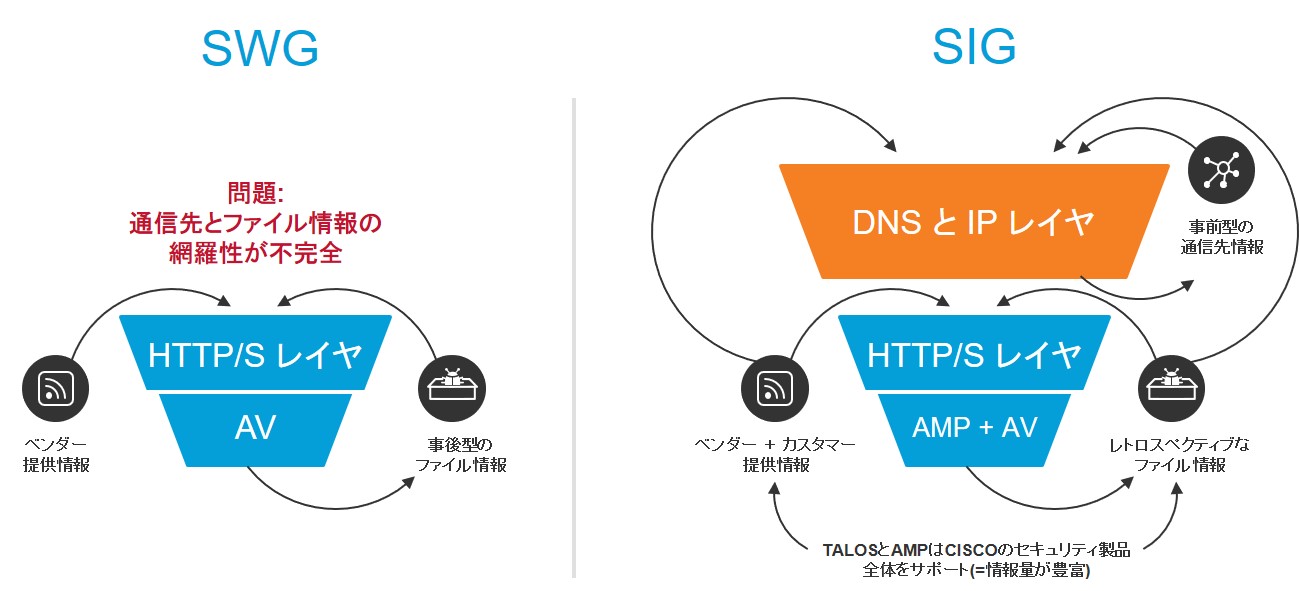

それまでWebセキュリティはSWG(Secure Web Gateway)とされていましたが、WebだけでなくInternet通信全体を保護するといった意味合いで、SIGというコンセプトとともにUmbrellaがリリースされました。

下記がSIGの概念図となりますが、従来のSWGのHTTP/HTTPSレイヤの保護に加えて、DNSとIPレイヤの保護、マルウェアからの防御(AMP/Advanced Malware Protection)を加えたものがSIGとなります。

元々DNS型のクラウドセキュリティをメインとしていたUmbrellaも機能拡張が行われ、クラウドへのフルプロキシ構成を用いて様々なセキュリティ機能の強化が行われています。

このあたりで一度整理の意味もかねてUmbrellaの機能についてご紹介させていただきたいと思います。

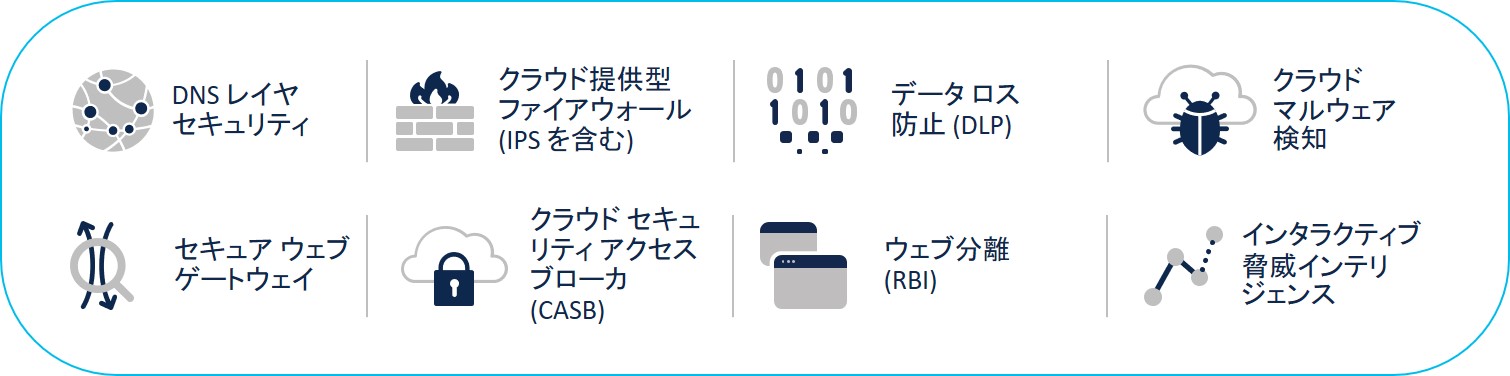

Umbrellaの機能

Umbrellaの機能について、ここでは大きく8個に分けてご紹介させていただきます。

この機能のみ知りたいという場合には各機能のリンクをクリックしてください。

①DNSレイヤセキュリティ

②セキュア ウェブ ゲートウェイ

③クラウド提供型ファイアウォール

④クラウドセキュリティアクセスブローカー(CASB)

⑤データロス防止(DLP)

⑥ウェブ分離(RBI)

⑦クラウドマルウェア検知

⑧インタラクティブ 脅威インテリジェンス

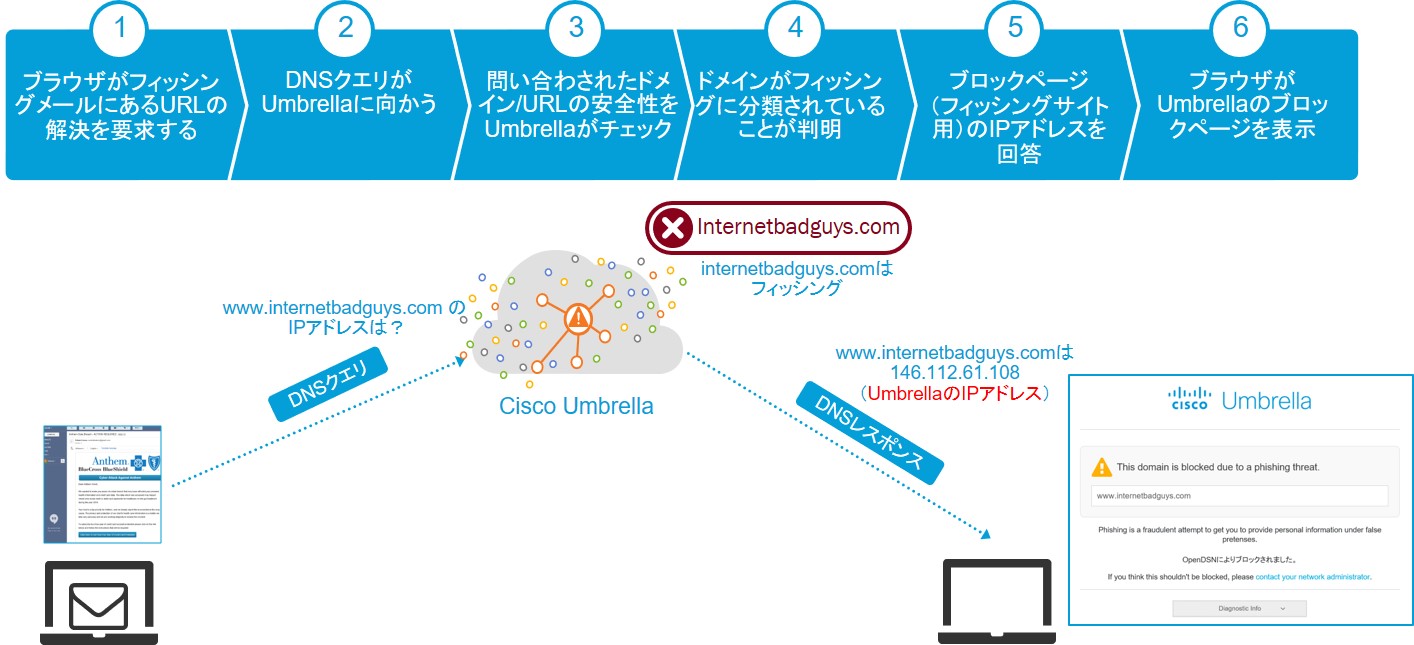

①DNSレイヤセキュリティ

Umbrellaの基本ともいうべき機能となります。

DNSの仕組みを利用してトラフィックのフィルタリングを行います。

下記の図は簡単な例となりますが、DNSをクラウドのUmbrellaのアドレスに設定することで、Umbrellaが安全と判断した接続先のみへのアクセスが可能となります。

SWG製品の場合トラフィックをクラウド等へプロキシさせるプロキシ型が多いですが、トラフィックをクラウドにプロキシするということは経由する経路が増加することを意味しますので、少なからずパフォーマンスの劣化(遅延の増加)が発生してしまいます。

それに対してUmbrellaのDNSレイヤセキュリティでは、UmbrellaのDNSで解決されたアクセス先のサイトに対してはトラフィックはプロキシされずに直接アクセスされるため、その点でのパフォーマンスへの影響がありません。

また導入が容易であることもUmbrellaのDNSレイヤセキュリティのメリットです。

最小手順ではDNSをUmbrellaに設定するだけでDNSレイヤセキュリティを使用した保護が有効となります。

DNSレイヤセキュリティでの機能は大きく以下の6つとなります。

(1)セキュリティカテゴリによる制御

(2)コンテンツカテゴリによる制御

(3)アプリケーションの制御

(4)宛先リストによる制御

(5)ファイルの検査

(6)セレクティブプロキシ

それでは1つずつ細かく見ていきたいと思います。

(1)セキュリティカテゴリによる制御

こちらは定義済みのセキュリティカテゴリの通信に対してのブロック制御が可能です。

チェックボックスをオンにするのみで対象カテゴリのブロックが可能となります。

マルウェアやコマンド&コントロールのコールバック、フィッシング攻撃などのカテゴリがありますが、カテゴリの詳細については下記のメーカードキュメントを参照ください。

(2)コンテンツカテゴリによる制御

こちらも定義済みのコンテンツカテゴリの通信に対してのブロック制御が可能です。

オークションやゲーム、P2P等のコンテンツを1つずつ選択してブロックするカスタム制御も可能ですが、高/中程度/小と用意されたリストを選択しての制御も可能となります。

コンテンツの詳細については下記のメーカードキュメントを参照ください。

(3)アプリケーションの制御

定義済みのアプリケーションの通信に対してのブロック制御が可能です。

ゲームやショッピング、SNSといったアプリケーションのカテゴリ毎の制御と、アプリケーションを指定しての制御が可能となります。

制御対象のカテゴリとアプリケーションの一覧は下記のメーカードキュメントを参照ください。

(4)宛先リストによる制御

個別の宛先をリスト形式で追加し制御が可能です。

テキストファイルでの宛先リストの一括インポートにも対応しています。

具体的には以下を宛先とするトラフィックの制御が可能となります。

・ドメイン(許可/ブロック)

DNSの仕組みを利用したセキュリティのため、ドメインでの制御は1番イメージしやすいかと思います。

許可/ブロックの双方に対応しています。

・URL(ブロックのみ)

URLによる制御はDNSの仕組みでは対応できないため、後述するセレクティブプロキシと、SSL復号化の機能を有効にする必要があります。

ここでのURLでの制御はドメインでの制御を補完する目的での利用を想定しており、全てのトラフィックを完全に検査して制御を行うことを目的にしていないため、そのような制御を行いたい場合には後述するSWGの機能を利用する必要があります。

・IPv4アドレス(許可のみ)

IPv4アドレスでの制御も同様にDNSの仕組みでは対応できないため、セレクティブプロキシを有効にし、「IP Layer Enforcement」の機能を有効にする必要があり、クライアントにはエージェント型のUmbrella Roaming Clientをインストールする必要があります。

2021年9月時点では許可のみにしか対応していません。

Umbrellaの特性で許可リストはブロックリストよりも常に優先されるため、IPv4アドレスレベルで許可したい接続先がある場合に追加することで、許可が可能となります。

・CIDR(許可のみ)

クラスレスアドレッシングのCIDRにも対応しますが、IPv4アドレスと同様の制限が発生します。

(5)ファイルの検査

ファイルの検査ではファイルをダウンロードする前に脅威の存在有無をスキャンし、脅威が発見された場合にはファイルのダウンロードをブロックします。

検査にはUmbrella AntivirusとCisco Advanced Malware Protection (AMP)の2つのエンジンを使用します。

セレクティブプロキシの機能を有効化する必要があり、検査対象はセレクティブプロキシによりプロキシされたファイルダウンロードとなります。

(6)セレクティブプロキシ

セレクティブプロキシではUmbrellaがグレーや未分類と判断したドメインに対して、クラウド上のUmbrellaへトラフィックをプロキシさせることでより詳細に解析を行います。

安全であることが明確であるドメインやブロック対象としているドメインに対してはDNSレイヤで制御を行い、グレーなドメインのみをプロキシさせる効率的な機能となります。

仕組みとしてはUmbrellaに送られたDNSリクエストに対して、許可対象の場合はサイトのIPアドレス、ブロック対象の場合はUmbrellaのブロックページのIPアドレスを返しますが、グレーと判断されたドメインに関してはセレクティブプロキシのIPアドレスを返すことで、トラフィックがUmbrellaにプロキシされます。

前述の通りセレクティブプロキシを有効にすることで利用可能な機能があり、ドメインレベルで制御しきれない脅威に対して詳細な分析を行うことで機能を補完します。

セレクティブプロキシではSSL復号化(SSL Decryption)をオプションでサポートしています。

また選択的復号化(Selective Decryption)のオプションでは、セレクティブプロキシから除外するコンテンツカテゴリの指定が可能です。

②セキュア ウェブ ゲートウェイ

セキュアウェブゲートウェイの機能ではHTTP/HTTPSのトラフィックを制御します。

こちらの機能はトラフィックを全てUmbrellaにプロキシすることにより、DNSレイヤでは制御することのできないURLでの制御を行い、よりきめ細やかな制御が可能となります。

先述したセレクティブプロキシに対比して、フルプロキシと呼ばれたりもします。

セキュアウェブゲートウェイでの機能は大きく以下の7つとなります。

(1)セキュリティカテゴリによる制御

(2)コンテンツカテゴリによる制御

(3)アプリケーションの制御

(4)宛先リストによる制御

(5)ファイルの分析

(6)ファイルタイプの制御

(7)選択的なSSL復号化

(1)~(4)はDNSレイヤセキュリティにも存在する機能ですが、フルプロキシ型とすることでより詳細に制御可能となる項目もあります。

それでは1つずつ細かく見ていきたいと思います。

(1)セキュリティカテゴリによる制御

DNSレイヤセキュリティと同等の機能となりますが、一部はDNSレイヤセキュリティのみにしかないカテゴリもあります。

セキュリティカテゴリの詳細については下記のメーカードキュメントを参照ください。

(2)コンテンツカテゴリによる制御

DNSレイヤセキュリティにもある機能ですが、セキュアウェブゲートウェイの場合ドメインベースではなくURLベースでの制御が可能です。

同じドメインで複数のコンテンツを提供するサイトで細かいコンテンツの制御が可能となります。

例えば、www.reddit.comは「オンラインコミュニティ」、www.reddit.com/sports は「スポーツ」といった分類が可能です。

制御対象のコンテンツはDNSレイヤセキュリティと若干異なりますが、カテゴリの詳細については下記のメーカードキュメントを参照ください。

(3)アプリケーションの制御

DNSレイヤセキュリティと同等の機能となります。

制御対象アプリケーションもDNSレイヤセキュリティと同様となります。

制御対象アプリケーションの詳細については下記のメーカードキュメントを参照ください。

(4)宛先リストによる制御

セキュアウェブゲートウェイでは

・ドメイン

・URL

・IPv4アドレス

・CIDR

の許可/ブロックの双方に対応しています。

トラフィックをフルプロキシすることで上記の詳細な制御を可能としています。

(5)ファイルの分析

ファイルの分析はDNSレイヤセキュリティのファイルの検査の機能に加えて、Threat Grid Malware Analysisの機能を提供します。

Threat Gridはciscoのサンドボックスとなりますが、Threat Grid Malware Analysisではファイル分析でチェックしたファイルを必要に応じてUmbrellaからThreat Gridに送信し分析します。

(6)ファイルタイプの制御

ファイルタイプの制御ではファイルの拡張子に基づきファイルのダウンロード制御を行います。

意図的に拡張子が変更されたファイルに対しても、内部の検出エンジンを使用してファイルを評価しているためチェックが可能です。

制御対象の拡張子は下記のメーカードキュメントを参照ください。

(7)選択的なSSL復号化

セキュアウェブゲートウェイではSSL復号化をサポートしますが、SSL復号化を有効化した際に、この機能を利用して復号化の対象から除外するトラフィックを定義できます。

除外の対象とできるのはコンテンツカテゴリ、アプリケーション、ドメインとなります。

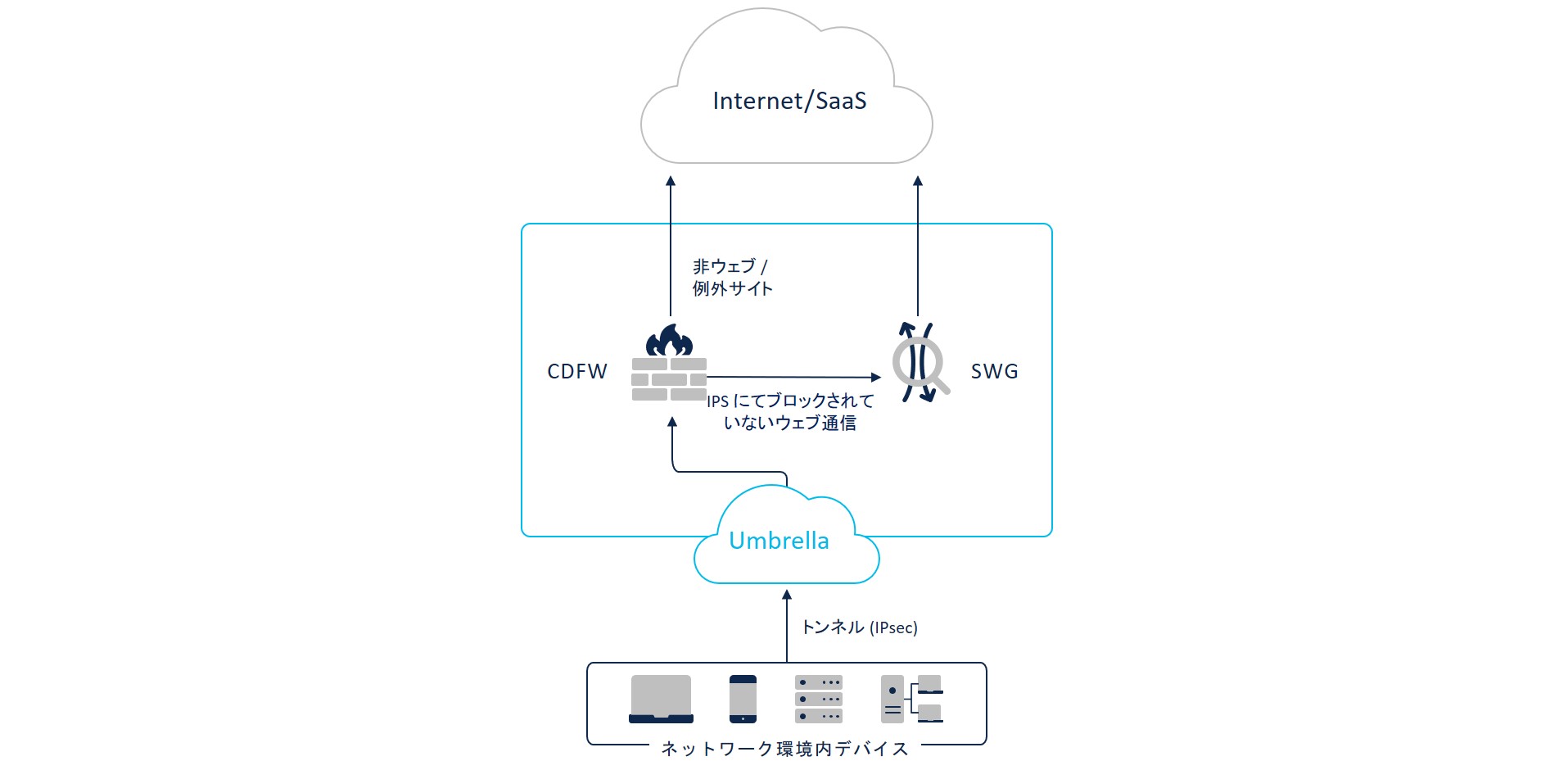

③クラウド提供型ファイアウォール

Cloud-Delivered FireWall(CDFW)とも呼ばれます。

クラウド上のUmbrellaとIPsecトンネルを確立し、Umbrella内のファイアウォールで制御が可能です。

クラウド上のファイアウォールとなるため、クライアントから外部へのアクセスを制御するアウトバウンドのファイアウォールとして機能します。

機能は大きく3つあります。

(1)L3/L4ファイアウォール

一般的なファイアウォールの機能である送信元/宛先のIPアドレス/ポート番号を使用したL3/L4での制御が可能です。

(2)L7ファイアウォール

セキュアウェブゲートウェイの機能では制御できない非web(非HTTP/HTTPS)トラフィックに対して、アプリケーションを制御するL7ファイアウォールとして機能します。

(3)IPS

シグネチャベースのIPS機能も備えており、Detection(検出)のみやProtection(保護)の選択が可能です。

カスタムシグネチャにも対応しています。

下記の図の通りクラウド提供型ファイアウォールで許可されたweb(HTTP/HTTPS)トラフィックはセキュアウェブゲートウェイに転送され、セキュアウェブゲートウェイの機能で制御を行うことが可能です。

④クラウドセキュリティアクセスブローカー(CASB)

クラウドサービスの可視化と制御を行うCASB(Cloud Access Security Broker)の機能となります。

CASBにはAPI型とインライン/プロキシ型がありますが、現状Umbrellaが提供するのはインライン/プロキシ型となり、ciscoが提供するAPI型のCASBはCloudlockという製品になります。

今後UmbrellaはAPI型のCASBの機能の実装を進めていく予定になっています。

UmbrellaのCASBの機能としては主に下記となります。

(1)アプリケーションの可視化と制御

使用中のクラウドアプリケーションをリスト化し、リスクレベルを分析します。

高リスクに分類されたアプリケーションのブロックや、アプリケーション個別のブロックが可能です。

(2)高度なアプリケーション制御

アプリケーションの許可/ブロックだけでなく、クラウドストレージへのファイルアップロードのみのブロックや、SNSへの投稿のブロック等詳細な制御が可能です。

対象のアプリケーションや制御項目等は下記のメーカードキュメントを参照ください。

(3)テナントコントロール

SaaSアプリケーションに対して、会社契約のインスタンスのみを許可し、個人契約のインスタンスはブロックするといった制御が可能です。

2021年9月時点で対応しているのは

・Microsoft 365(旧Office365)

・Google Workspace(旧 G Suite)

・Slack

となります。

⑤データロス防止(DLP)

CASBの機能の一部とも言えますが、情報漏洩対策であるDLP(Data Loss Prevention)にも対応しています。

CASB同様インライン型での提供となります。

定義済みの識別子を用いての制御や、カスタムキーワードにも対応しており、ダブルバイトにも対応しているため日本語での制御も可能となります。

定義済みの識別子とサポート対象のアプリケーションは下記のメーカードキュメントを参照ください。

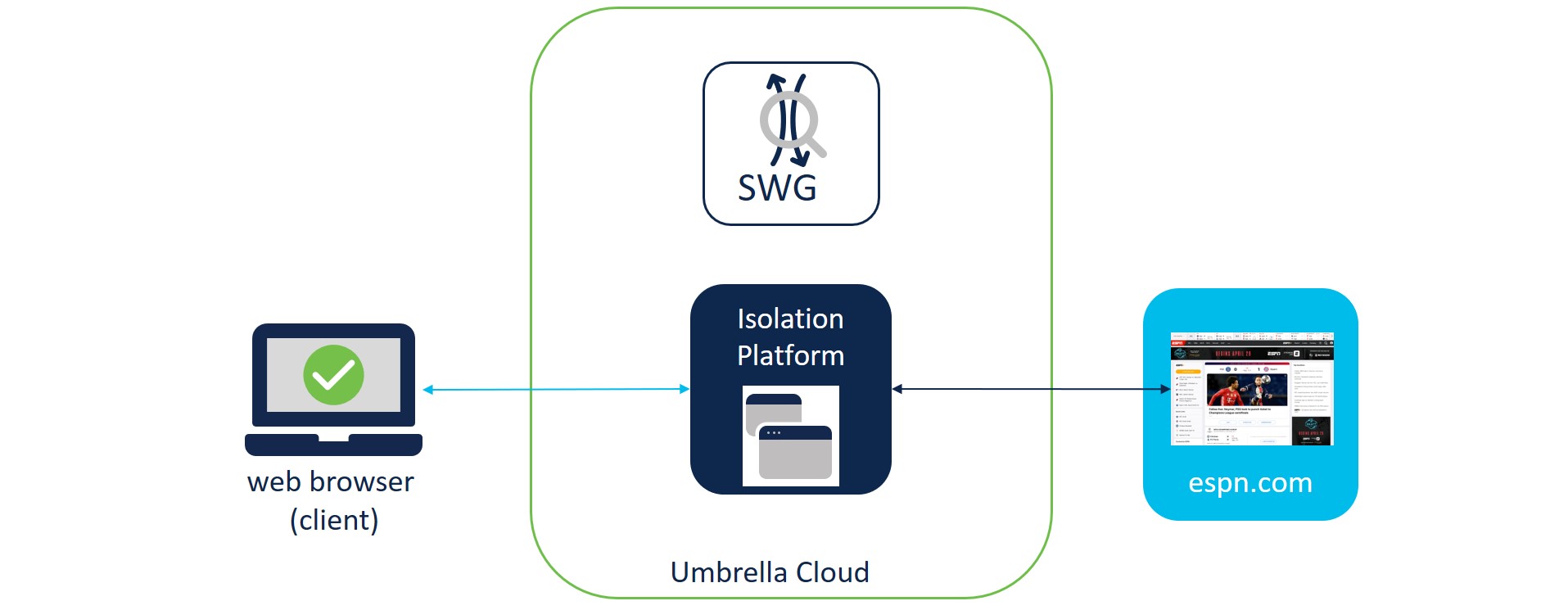

⑥ウェブ分離(RBI)

Webブラウジング時の脅威対策としてのRemote Browser Isolation(RBI)の機能となります。

RBIではwebサイトのアクセスはクラウド上のIsolation Platformが行っており、クライアントがアクセスしているのはIsolation Platformとなるためwebトラフィックは分離されて、クライアントを脅威から保護することが可能となります。

Isolationの対象となるwebサイトは下記の3つより選択が可能です。

・Isolate Risky

セキュリティカテゴリでマルウェアやコマンド&コントロール、フィッシング等に分類されたサイト、コンテンツカテゴリで未分類となったサイトへのアクセスを分離します。

・Isolate Web Apps

コンテンツカテゴリでやチャットやSNS、Webメールに分類されたサイト、および下記の対象アプリケーションのへのアクセスを分離します。

Applications(英語)

・Isolate Any

セキュリティカテゴリ、コンテンツカテゴリ、アプリケーション、宛先リストで分類された全てのサイトへのアクセスを分離します。

⑦クラウドマルウェア検知

クラウドマルウェア検知では、APIを利用して対象のクラウドアプリケーション上のファイルにマルウェアが存在しないかをスキャンしレポーティングします。

2021年9月時点で対応しているアプリケーションは

・Box

・Dropbox

・Microsoft 365(旧Office365)

・Webex Teams

となります。

⑧インタラクティブ 脅威インテリジェンス

Umbrellaの脅威インテリジェンスは、日々取得しているDNSトラフィックのデータをciscoのセキュリティチームであるTalosにて分析し生成されています。

このインテリジェンスはUmbrella Investigateの機能としてAPIでの取得が可能となっています。

以上がUmbrellaの機能となりますが、Umbrellaは現在も機能拡張を行っており、これからも新機能の実装予定があります。

機能の紹介だけで大分長くなってしましましたが、次回は実際に設定を行った検証の結果についてもご紹介させていただく予定です。

楽しみにお持ちいただければと思います。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第3技術部 1課

藤ノ木 俊