今日企業でのリモートワークやモバイルデバイス利用の普及に伴い、攻撃者による様々な手法を用いた脅威も増加してきています。

現在はこれらの状況を背景にゼロトラストというセキュリティの考え方が浸透してきており、このゼロトラストを実現するソリューションとしてSASEやEDRなどが注目されています。

その中でもSASEはゼロトラストの考え方を具体的に実現するための重要なソリューションです。

今回はSASEの先進的なベンダーであるCato NetworksのCato SASE Cloudにて、ゼロトラストネットワークアクセスにおいて重要な機能であるアクセス制御を、デバイスポスチャに注目して検証していきます。

○はじめに

冒頭で説明したゼロトラストセキュリティや今回検証で利用する各プロダクトについて軽く整理します。

-

ゼロトラスト

ゼロトラストは2010年ごろ提唱された次世代のネットワークセキュリティの概念です。

簡単に説明すると攻撃の発生を想定し「何も信頼しない」ことを前提として、セキュリティ対策を構築する考え方です。

ゼロトラストが注目されるようになった背景として、企業が扱う業務システムやアプリケーションがクラウドに移行したことが挙げられます。

またモバイルデバイスやリモートワークの普及に伴い従業員の利用するデバイスも社内から社外へと移行しました。

これにより企業が守るべきデータや資産が内側だけでなく外側にも存在することになり、FW/UTMを利用した従来の境界型防御では攻撃を防ぎきることが難しくなっています。

上記の事態に際し広まりつつある考え方がゼロトラストです。

企業データにアクセスするすべての通信を信頼しないものとして、アクセス元のユーザー認証の強化やアプリケーションの脆弱性のチェック、利用しているネットワークの暗号化/安全性、デバイスのコンディション監視など様々な方法でセキュリティ対策を実施することを目的としています。

-

Cato SASE Cloud

初めにSASEについての簡易説明です。

Secure Access Service Edgeの略称で2019年にGartner社により定義されたネットワークセキュリティのフレームワークです。

SASEは社内、社外の境界線上にFW/UTMなどのセキュリティ機器を配置し、境界線型防御を実現する前項目でご説明したゼロトラストの考え方を実際に提供する仕組みです。

多くのSASE製品では上記の要件を満たすため、複数の機能が一つのプラットフォームに実装されているケースが多いです。

SASEのアーキテクチャを構成する主な機能としてSD-WAN(Software Defined-WAN)、ZTNA(Zero Trust Network Access)、CASB(Cloud Access Security Broker)、SWG(Secure Web Gateway)などが挙げられます。

今回はSASEソリューションとしてCato NetworksのCato SASE Cloudを検証しました。

Cato Networksはクラウド向けのネットワークセキュリティ分野を得意とし、SASEという言葉ができる以前からSD-WANやSDP技術の自社開発を進めており、オールインワンのSASEプラットフォームを持っています。

Cato Networksは世界中にPoP(Point Of Presence)と呼ばれるCloud接続のためにゲートウェイを設置しており、これらのPoPにより構成される独自のバックボーンにより、ネットワークの最適化やセキュリティの制御を実現しています。

-

Carbon Black Cloud

Carbon Black CloudはVMware社が提供するNGAVとEDRの両方の機能を持つソリューションです。

Carbon Black Cloudではエンドポイント上のイベント情報を全て生ログで収集し分析することで、異なるイベントにタグをつけ攻撃が行われた際の一連の流れを可視化します。

ゼロトラストの観点から考えてもEDRはエンドポイントセキュリティにおける重要な機能です。

ネットワークの包括的なセキュリティをSASEで、エンドポイントの脅威保護・分析をEDRにて行うことで、より強固なゼロトラストセキュリティを実現できます。

上記の理由から今回はデバイスポスチャのチェック対象としてCarbon Black Cloudセンサーを指定しています。

○Cato SASE Cloud デバイスポスチャ 検証

-

検証環境

- Cato SASE Cloud

- Cato SDP Client v5.4

- Carbon Black Cloud

- Carbon Black Cloud Sensor v3.8

- Windows 10

-

検証内容

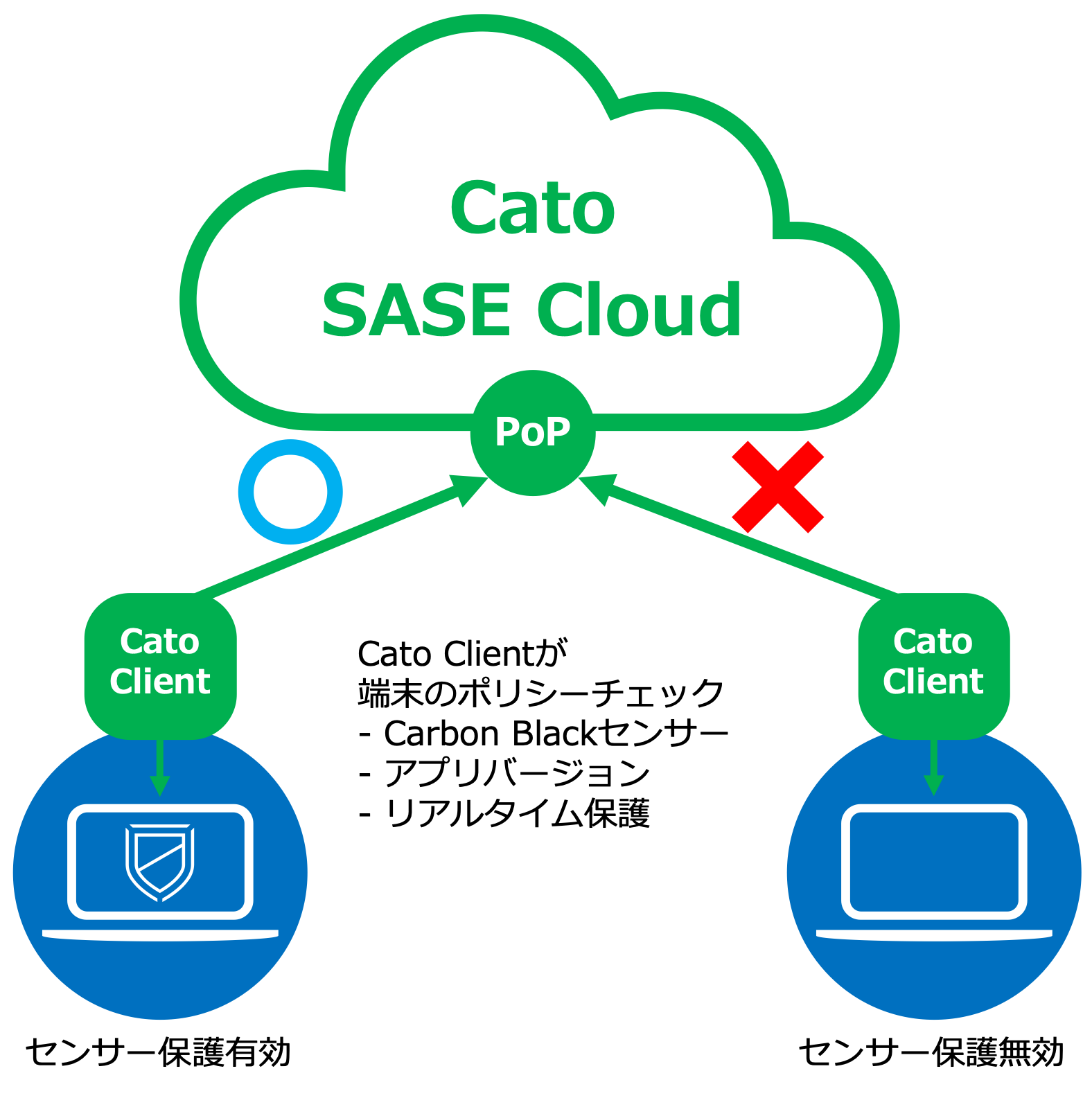

ユーザーはデバイスをCato Cloudに接続することで、同じくCato Cloudに接続している社内リソースやSaaSへのアクセスが可能です。

その際安全なユーザーにのみCato Cloudへのアクセスを許可したいため、デバイスにセキュリティソフトが入っていることが重要になります。

そこでCatoのデバイスポスチャという機能を使い、デバイスにセキュリティソフトがインストールしているか?企業のコンプライアンスに準拠したバージョンになっているか?デバイス上で保護機能が有効化されているか?といった内容をチェックできます。

さらにクライアント接続ポリシーを設定することで、デバイスポスチャに準拠しているリモートユーザーのみCato Cloudへのリモートアクセスを許可することが可能です。

今回はこのデバイスポスチャ機能を使いデバイスに指定バージョンのCarbon Black Cloud Sensorがインストールされているかチェックし、クライアント接続ポリシー設定でデバイスポスチャを満たさないデバイスを制限する設定をしていきます。

以下のような構成図で検証を行いました。

初めにエンドポイントがCato Cloudに接続する2通りの方法を説明します。

一つはSocketと呼ばれる機器を拠点やデーターセンターに設置することで、Socketを経由するエンドポイントは簡単にCatoのプライベートバックボーンであるCloud Cloudネットワークに接続する方法です。

もう一つはCato SDP ClientというエージェントソフトをエンドポイントにインストールしCato Cloudネットワークに接続する方法です。

デバイス内のセキュリティソフトをチェックするデバイスポスチャ機能を利用するためには、後者のCato SDP Clientをエンドポイントにインストールしておくことが前提条件になります。

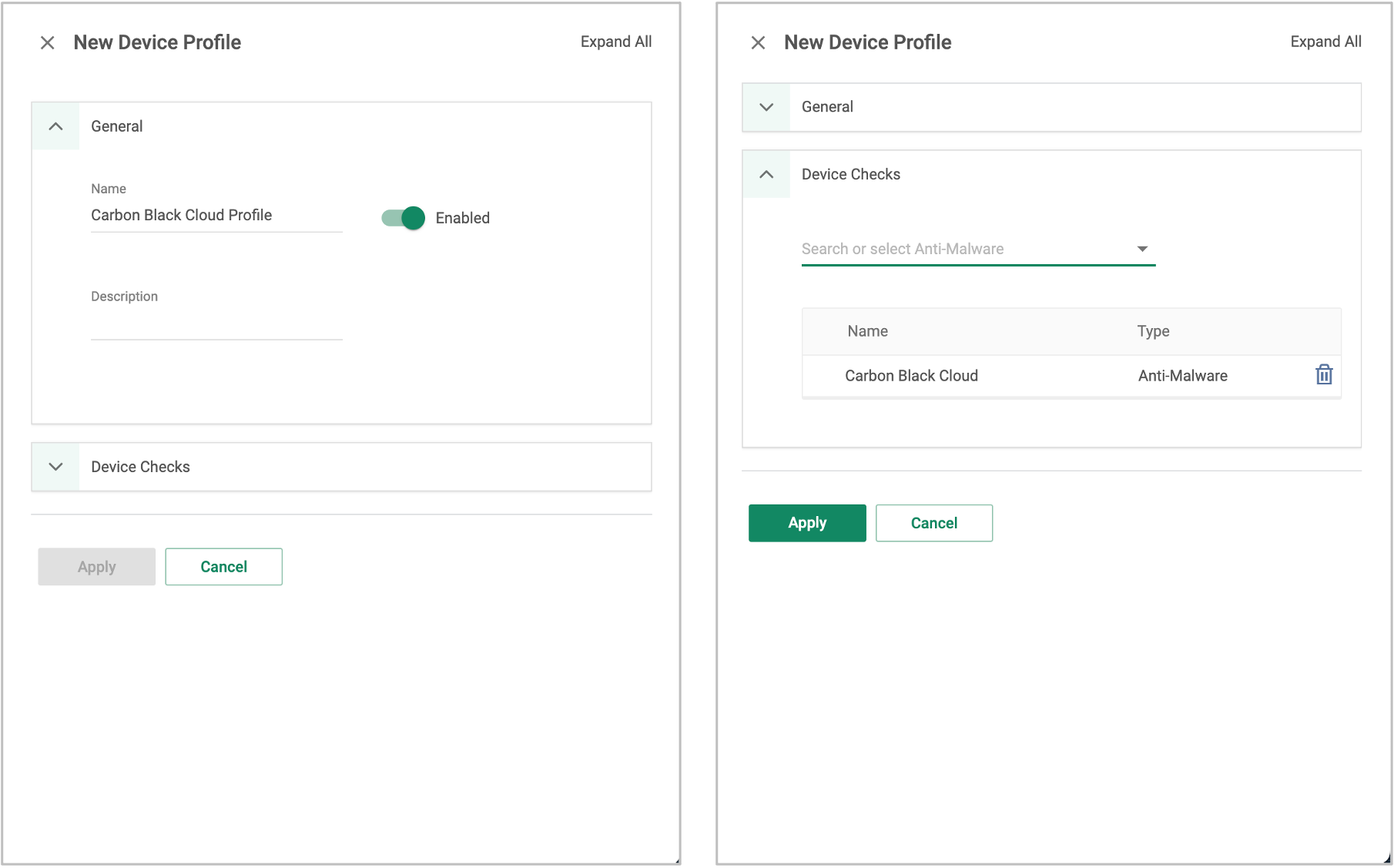

実際に設定画面をみていきます。

デバイスポスチャはコンソール内のDevice Posture > Accessから設定できます。

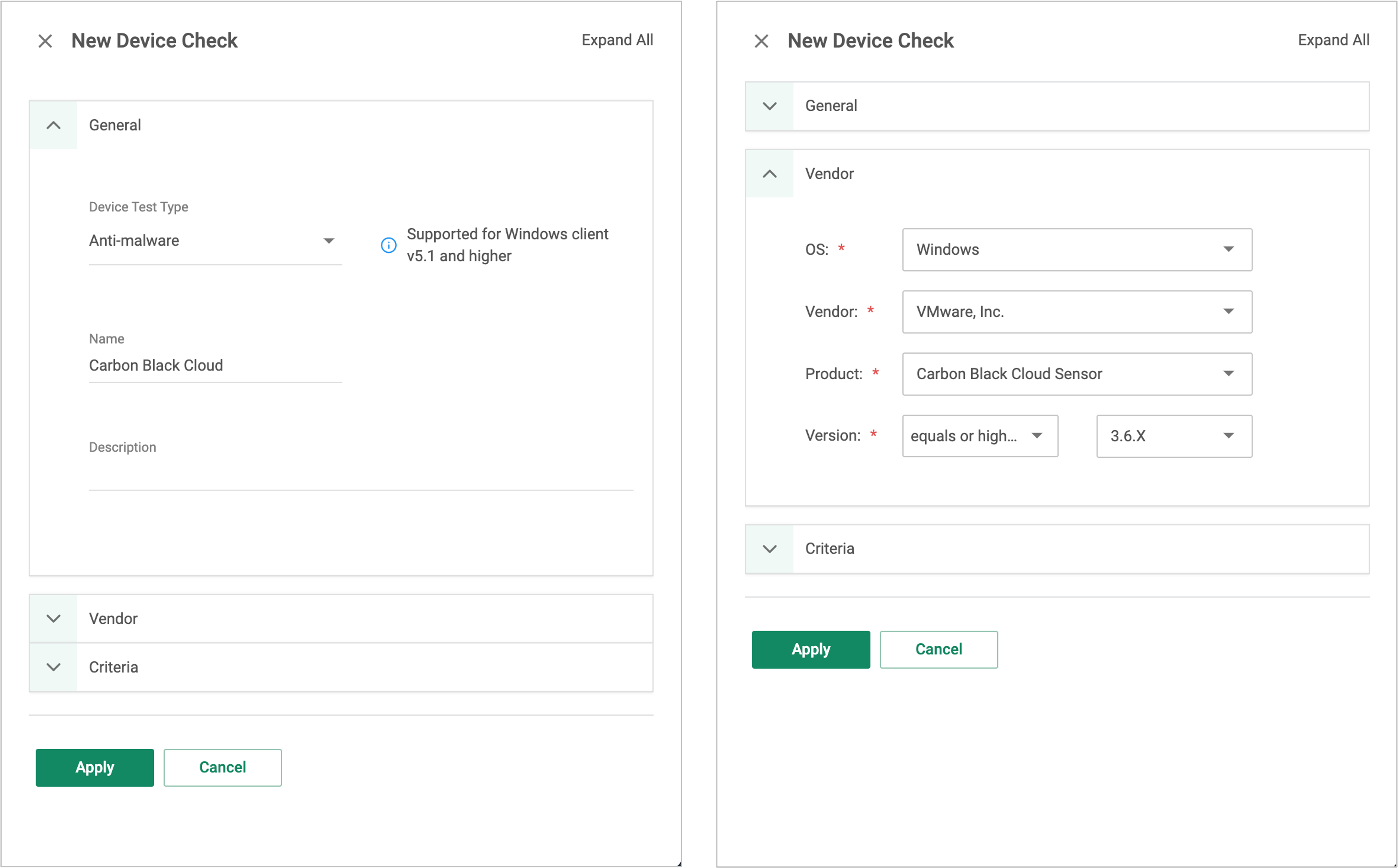

初めにDevice Checksタブでデバイス内でチェックするセキュリティソフトを指定します。

セキュリティソフトのベンダー設定でデバイスのOS、ベンダー名、製品名、バージョンを設定できます。

バージョンは特定バージョンであるかそれ以上のバージョンであること、または任意のバージョンから選択できます。

今回はデバイスポスチャ機能でVMware社のCarbon Black Cloudセンサーがインストール済みであること、またバージョンが3.6.xかあるいはそれ以上であることを許可条件に指定します。

Carbon Black Cloudセンサーがリアルタイムで保護機能が有効となっているかチェックします。

またSDP Clientのバージョンがデバイスポスチャ機能をサポートしていない場合はチェックを無効とします。

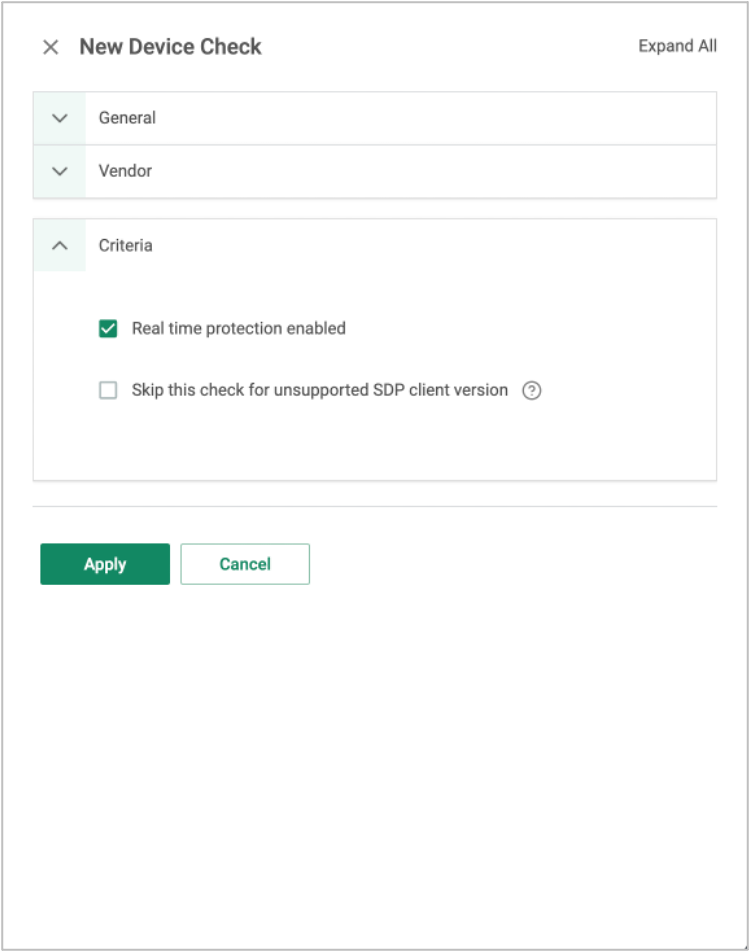

設定が完了したら適用してセーブを行います。

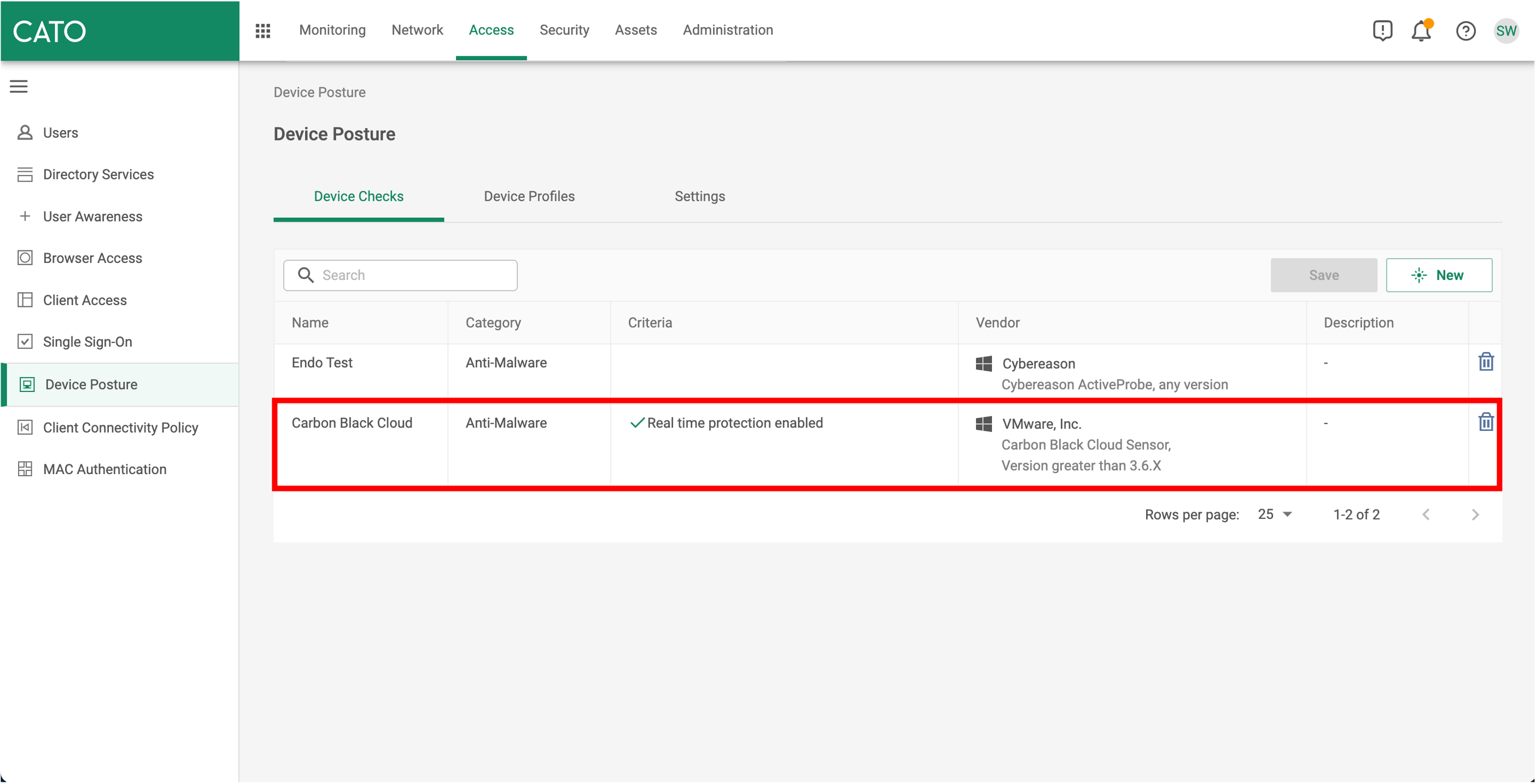

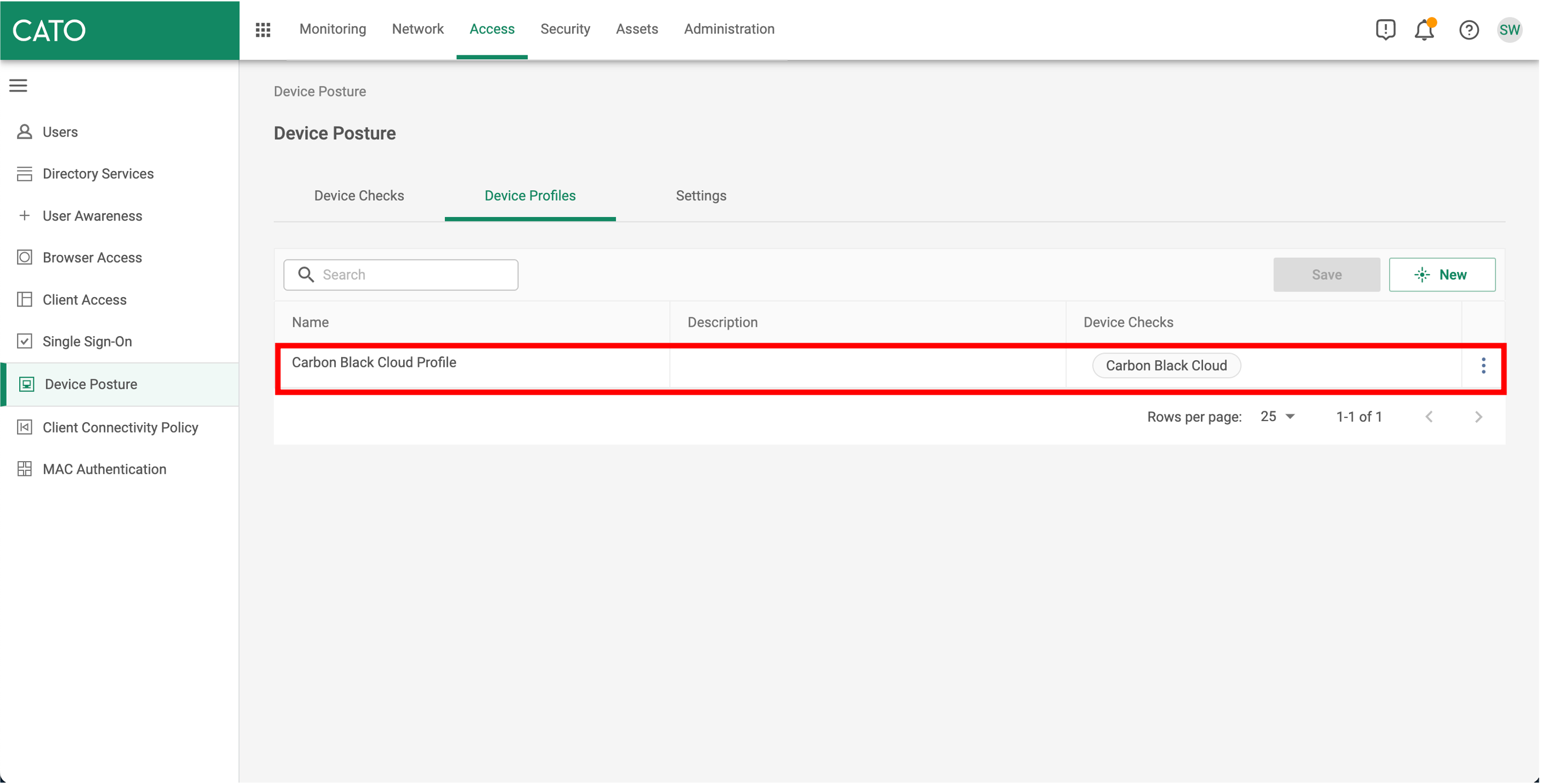

続いてDevice Profileを設定します。

Device Profileでは企業の求めるセキュリティに応じてDevice Checkで作成したセキュリティソフトのチェックを複数選択することができます。

ここではプロファイルを有効にし、前項目で作成したCarbon Black Cloudを対象にしたDevice Checkを選択して設定を完了します。

プロファイルが作成されたことを確認してセーブを行います。

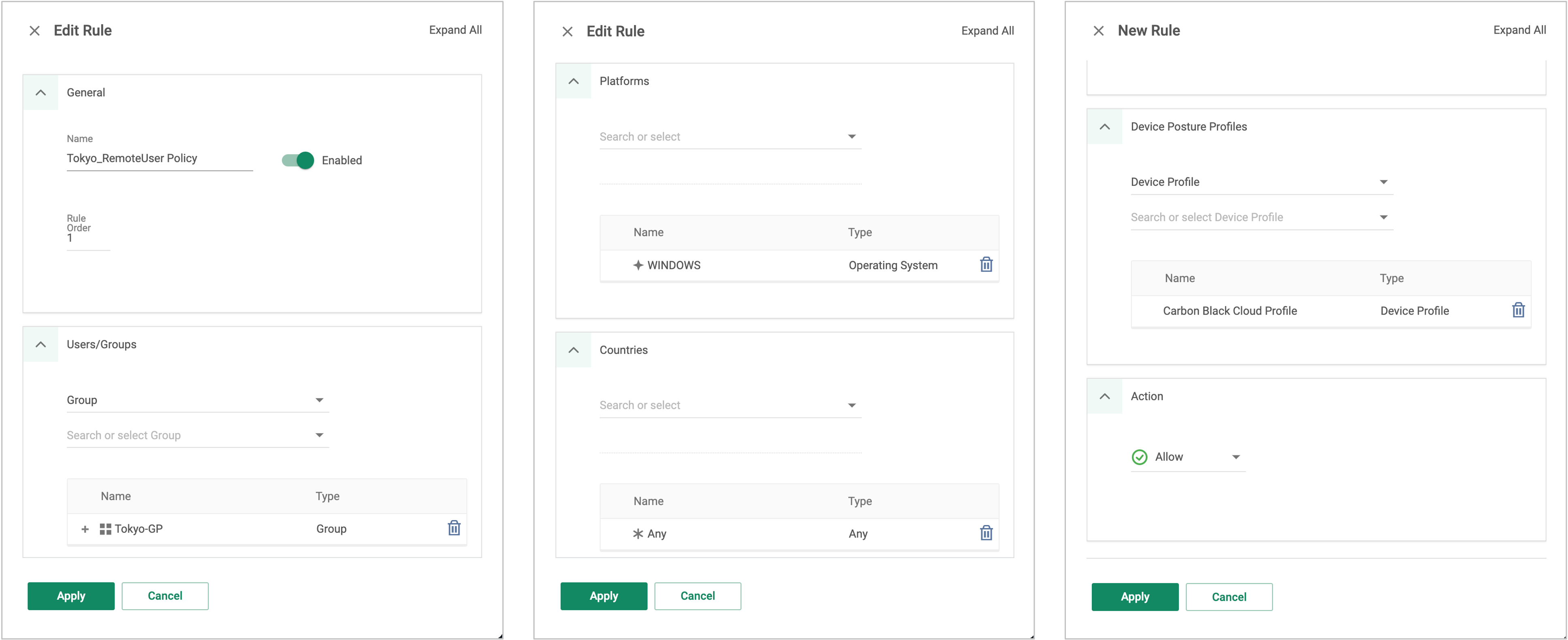

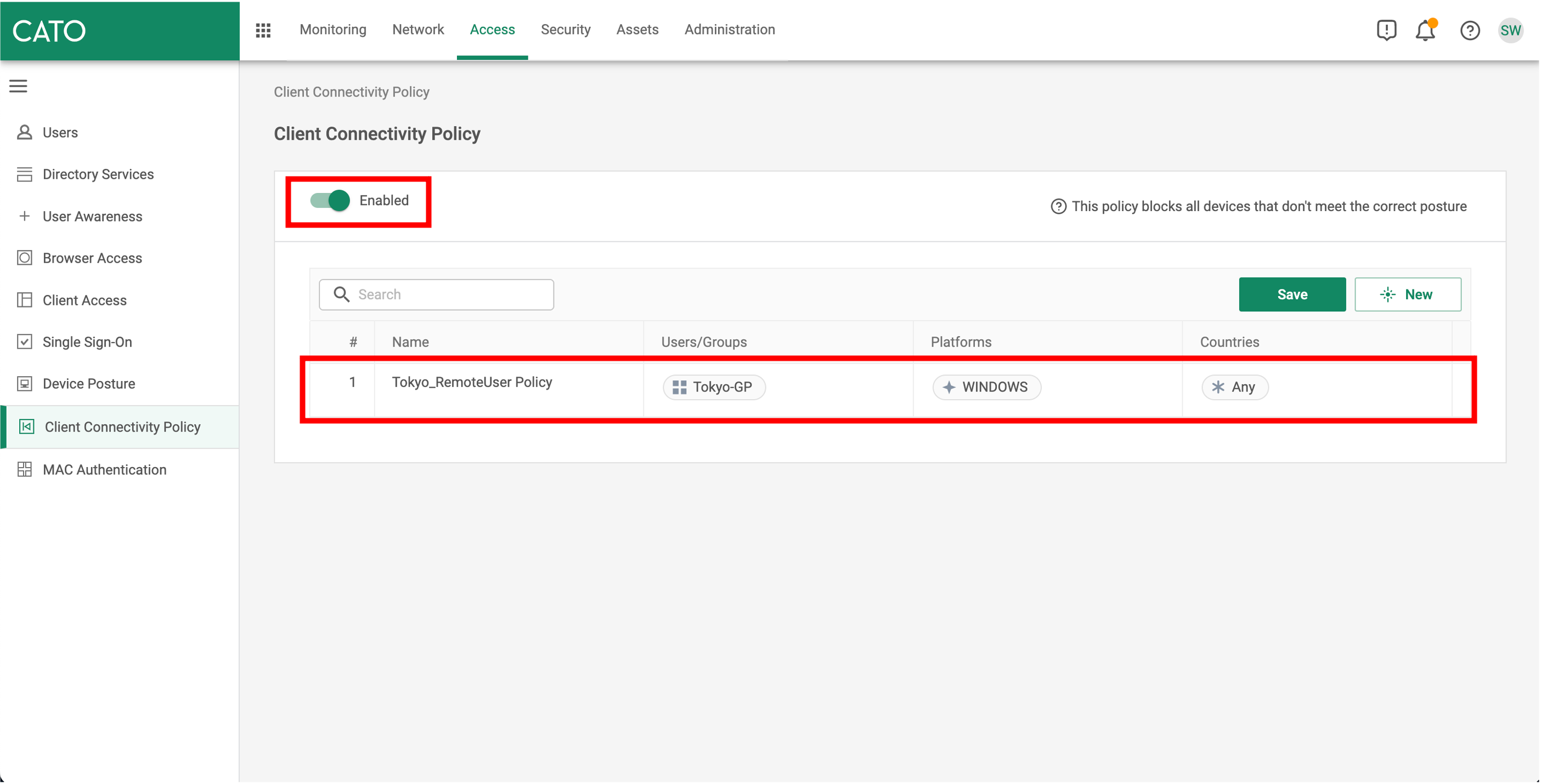

次にClient Connectivity Policy > Accessからクライアント接続ポリシーを設定します。

クライアント接続ポリシーではポリシーに一致するデバイスのみ信頼し、それ以外のデバイスはアカウントへのアクセスを拒否します。

デバイスポリシーの項目としてユーザー/グループ、プラットフォーム、国、デバイスポスチャを指定できます。

優先度の高いルールからデバイスを照会していき、各項目と条件が一致するデバイスには設定されたアクションが適用され、一致しない場合は優先度の低いルールで再度照会が行われます。

全てに当てはまらない場合は暗黙の拒否のアクションが適用されます。

クライアント接続ポリシーは全てのデバイスに適用されるため利用には注意が必要です。

今回は以下の通り、特定のグループ向けにWindows OSを対象とし、Carbon Black Cloudデバイスプロファイルと一致する場合リモートアクセスを許可する設定を行いました。

ポリシーの設定が完了したらセーブを行いクライアント接続ポリシーを有効化します。

リモートユーザーのアクセス制御の設定はこれで完了しました。

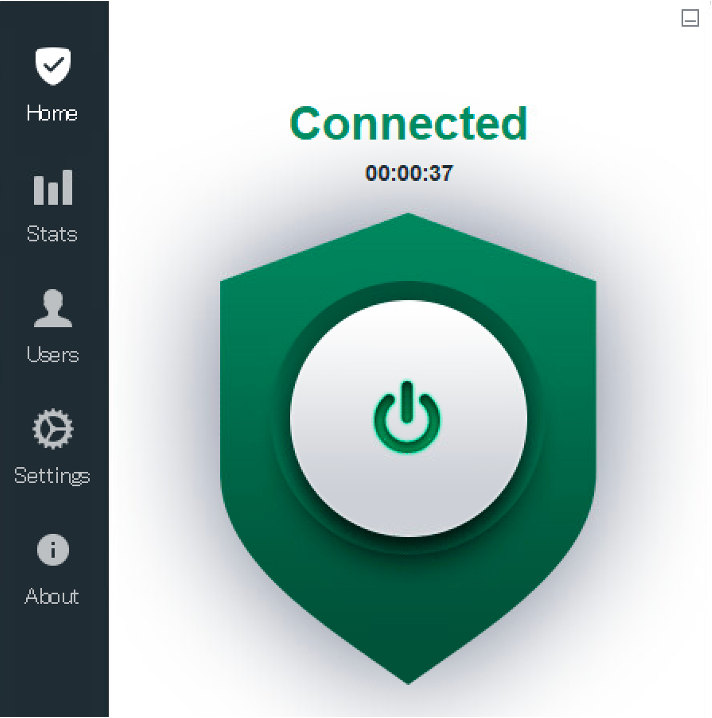

実際に対象のデバイスでリモートアクセスを実行した際の動きを見ていきます。

デバイスが設定したデバイスチェックに成功すると問題なくCato Cloudに接続が成功します。

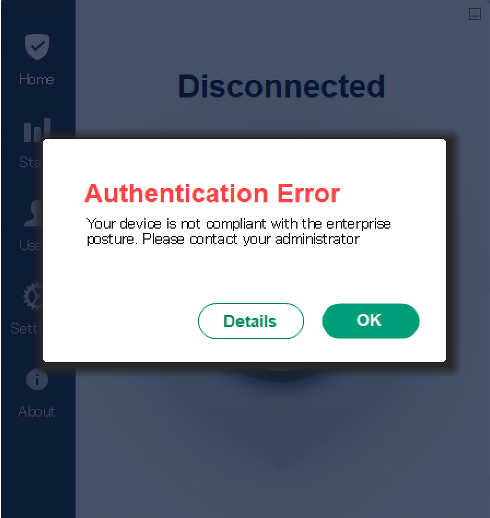

次に端末のCarbon Black Cloudセンサーをバイパスモード(リアルタイム保護無効化)に設定した状態でCato Cloudへの接続を実行したところ、以下のように認証エラーが発生してアクセスを拒否されます。

このように管理者が定義したポリシーに準拠しない場合はCato Cloudへのアクセスを制限できます。

○今後のデバイスポスチャの活用方法

記事作成時点ではデバイスポスチャ機能はクライアント接続ポリシーでしか利用できません。

ですがEA(Early Available)版ではデバイスポスチャをファイアウォールルールに適用する機能が実装されています。

上記の機能を使うことで管理者はポリシーごとにより柔軟なアクセス制御を設定することができます。

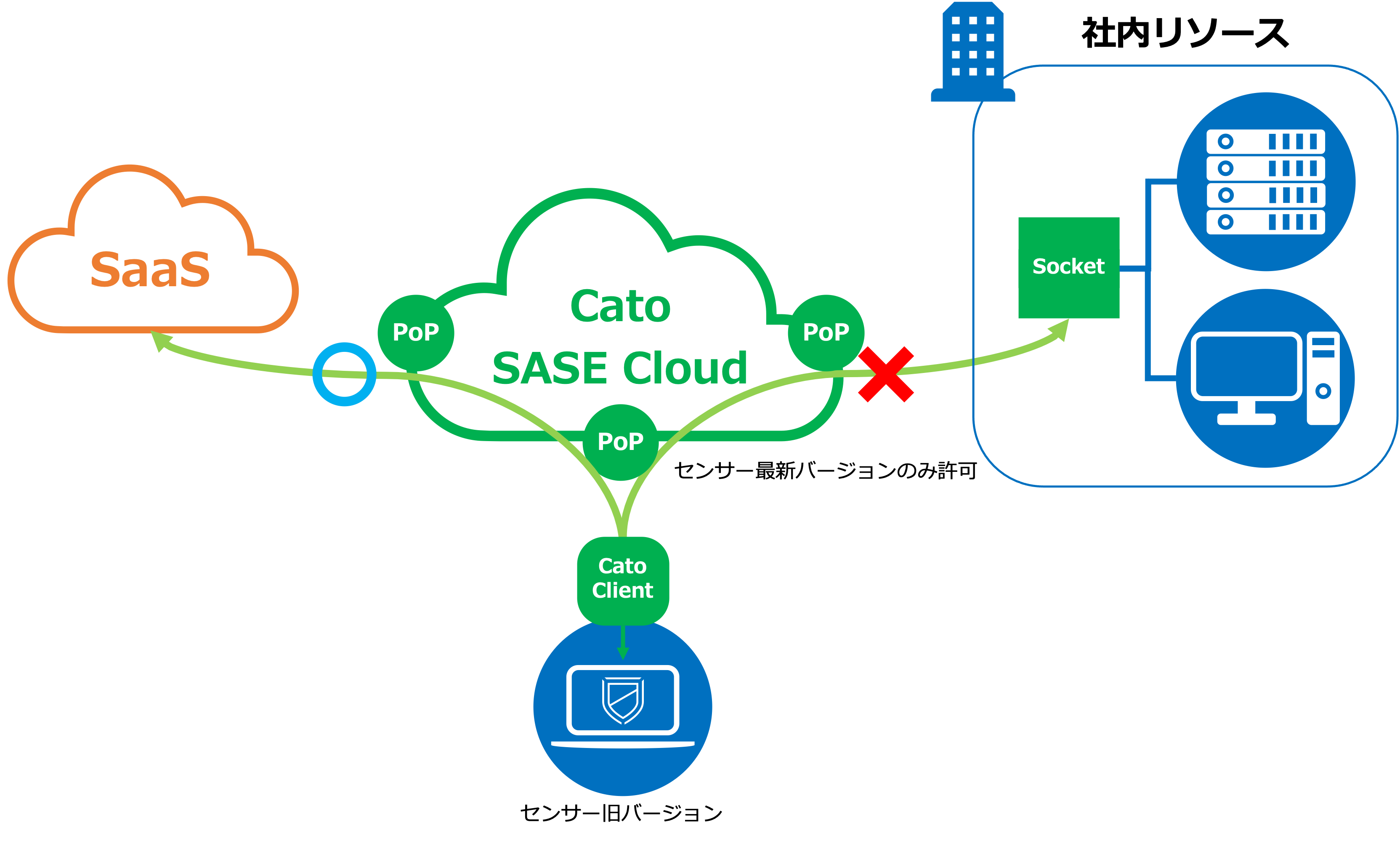

例として以下のようにセキュリティソフトが最新バージョンのデバイス以外は特定の内部リソースやSaaS、Webサイトへのアクセスを拒否するルールを作成することが可能です。

まとめ

SASEの機能の中でゼロトラストネットワークアクセスによるデバイスのアクセス制御は重要な機能になります。

今回の検証ではCatoのアクセス制御機能にてデバイスポスチャを使用し、Cato Cloudへのリモートアクセスを指定のセキュリティソフトで保護されたデバイスのみに制限しました。

またデバイスに関してはNGAV+EDR製品のCarbon Black Cloudを実装することで、従来のソリューションでは防げない攻撃を検知・防御できます。

このようにSASEにてリモートユーザーのPoPへのアクセスを制御し、EDRにてエンドポイントを保護することで、社内リソースやネットワーク・エンドポイントをよりセキュアな状態に保つことが可能です。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

ソリューション技術統括部 ソリューション技術部 2課

渡邊 理史