2022.12.22

こんにちは。SB C&Sの鵜重です。

この記事では、VMware Workspace ONE UEMとOktaのデバイストラスト連携についての概要と大まか

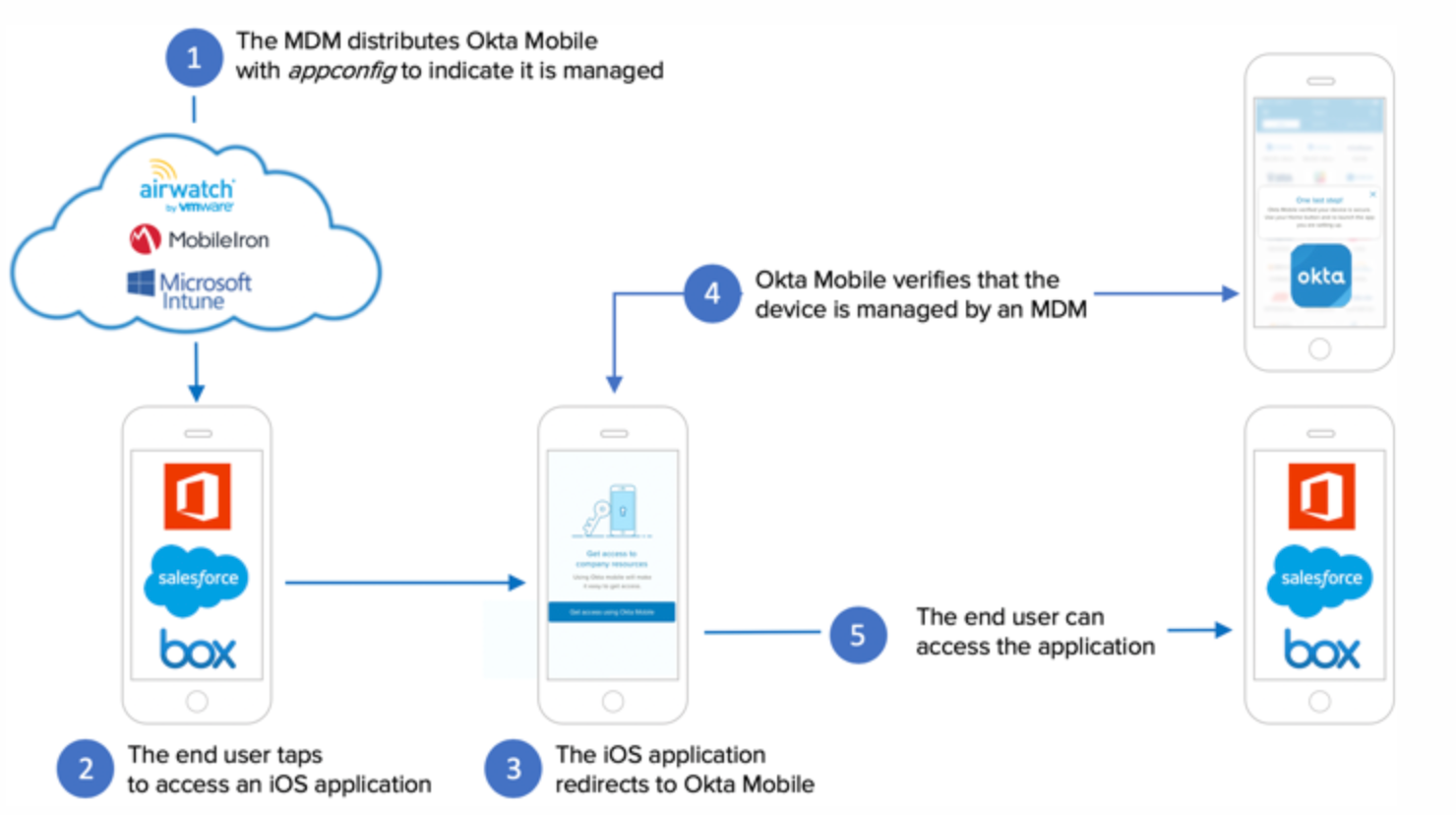

デバイストラストとは

デバイストラストとはOktaの持つ機能の1つで、

もちろんOktaの代わりにVMware Workspace ONE Accessでも同様の構成をとることができますが、

それでは早速、実際の手順をご紹介したいと思います。

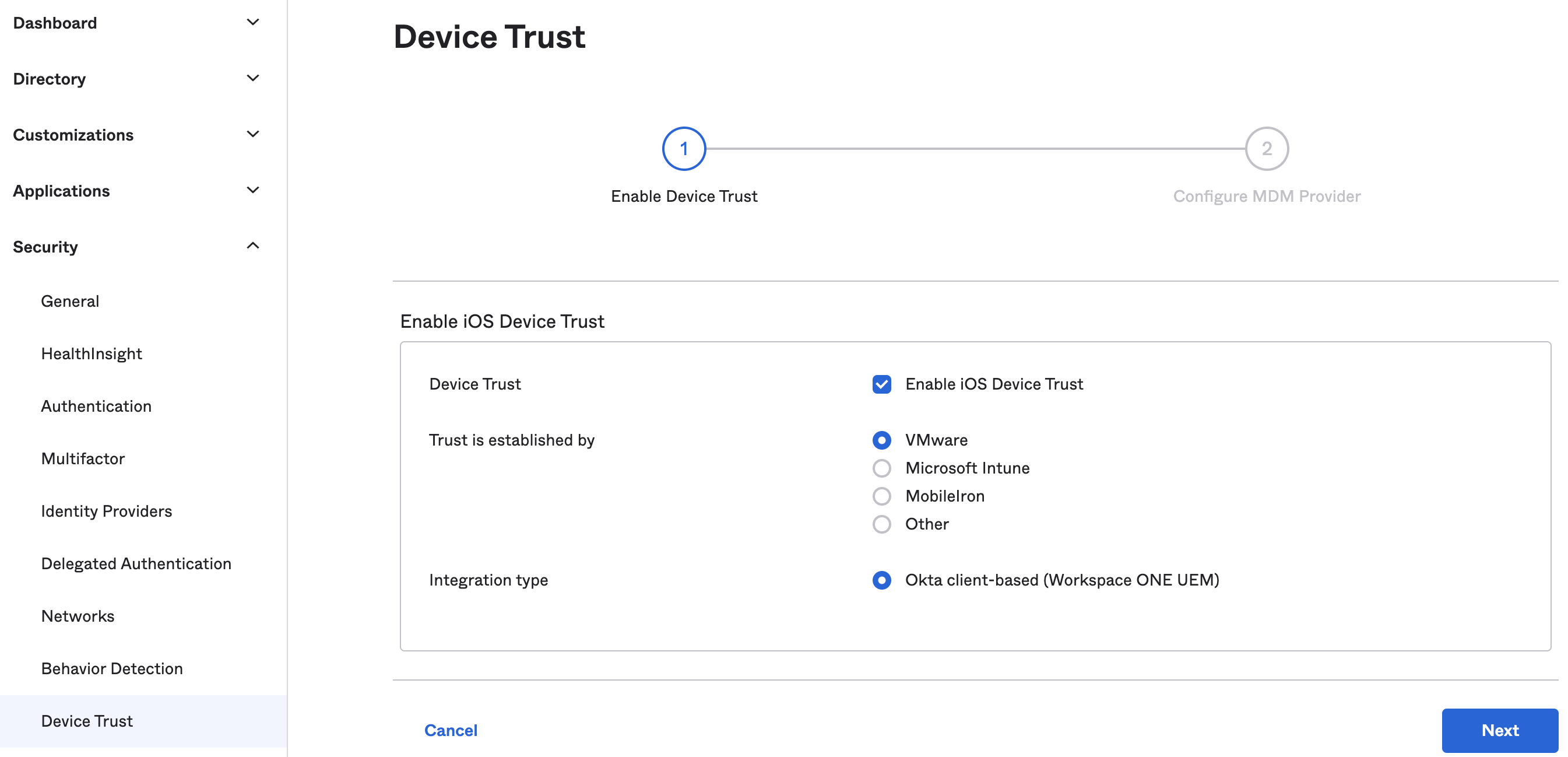

デバイストラスト設定手順

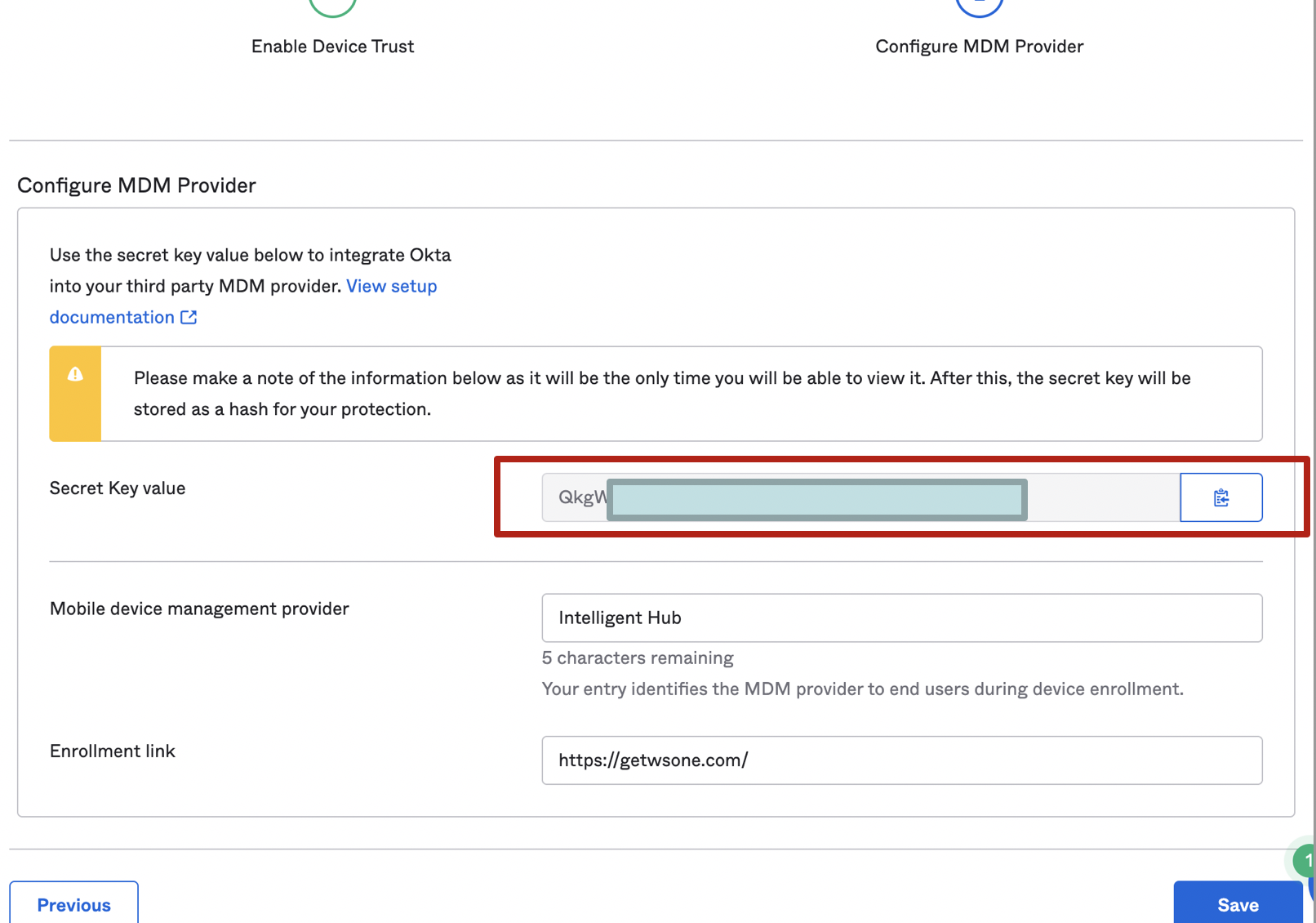

まずOktaでデバイストラストを有効にしてSecretKey

このSecretKeyをコピーしておきます。

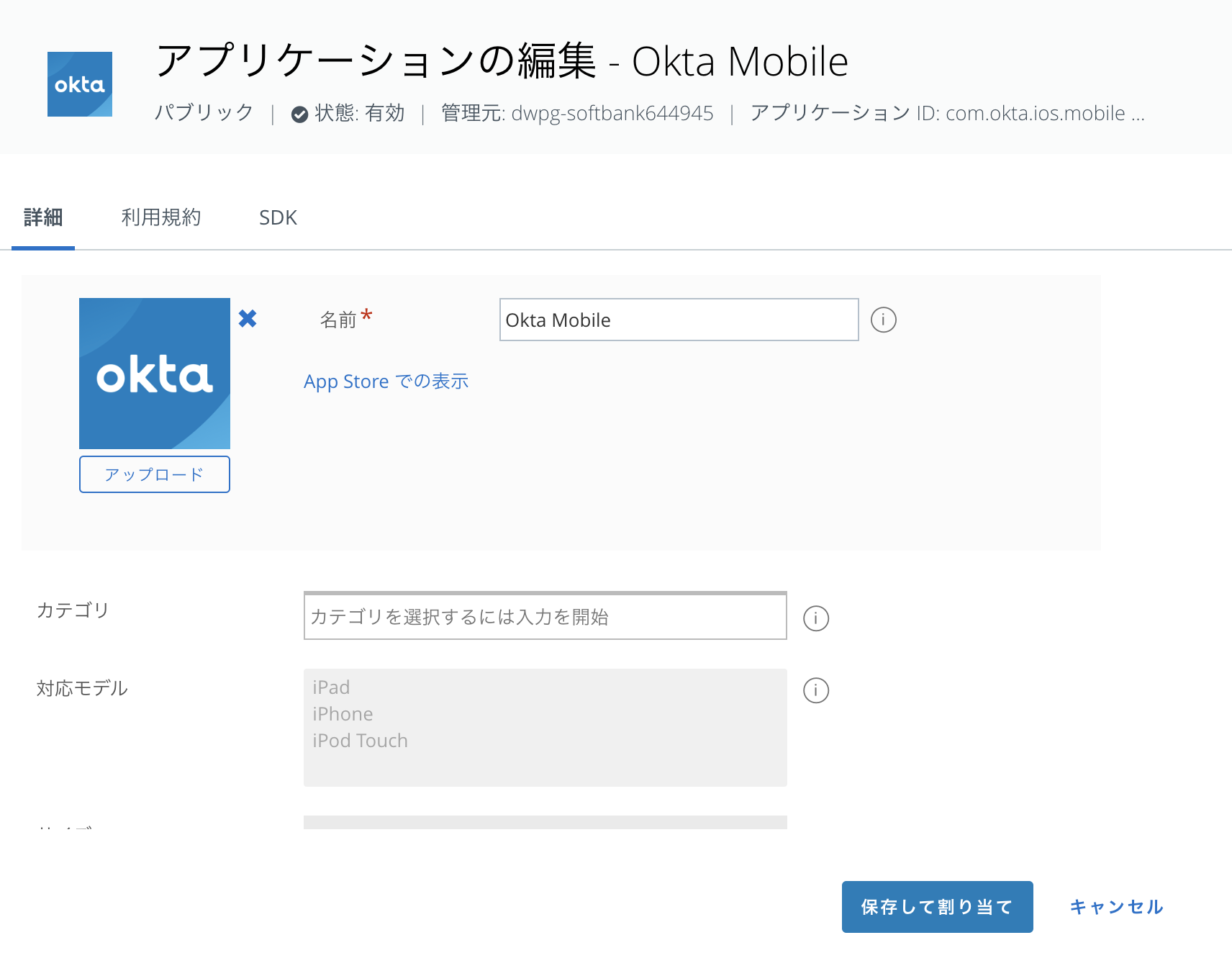

Workspace ONE UEMに登録した"Okta Mobile"アプリケーションに先程のSecret keyをセットします。

アプリケーション設定手順

続いて、

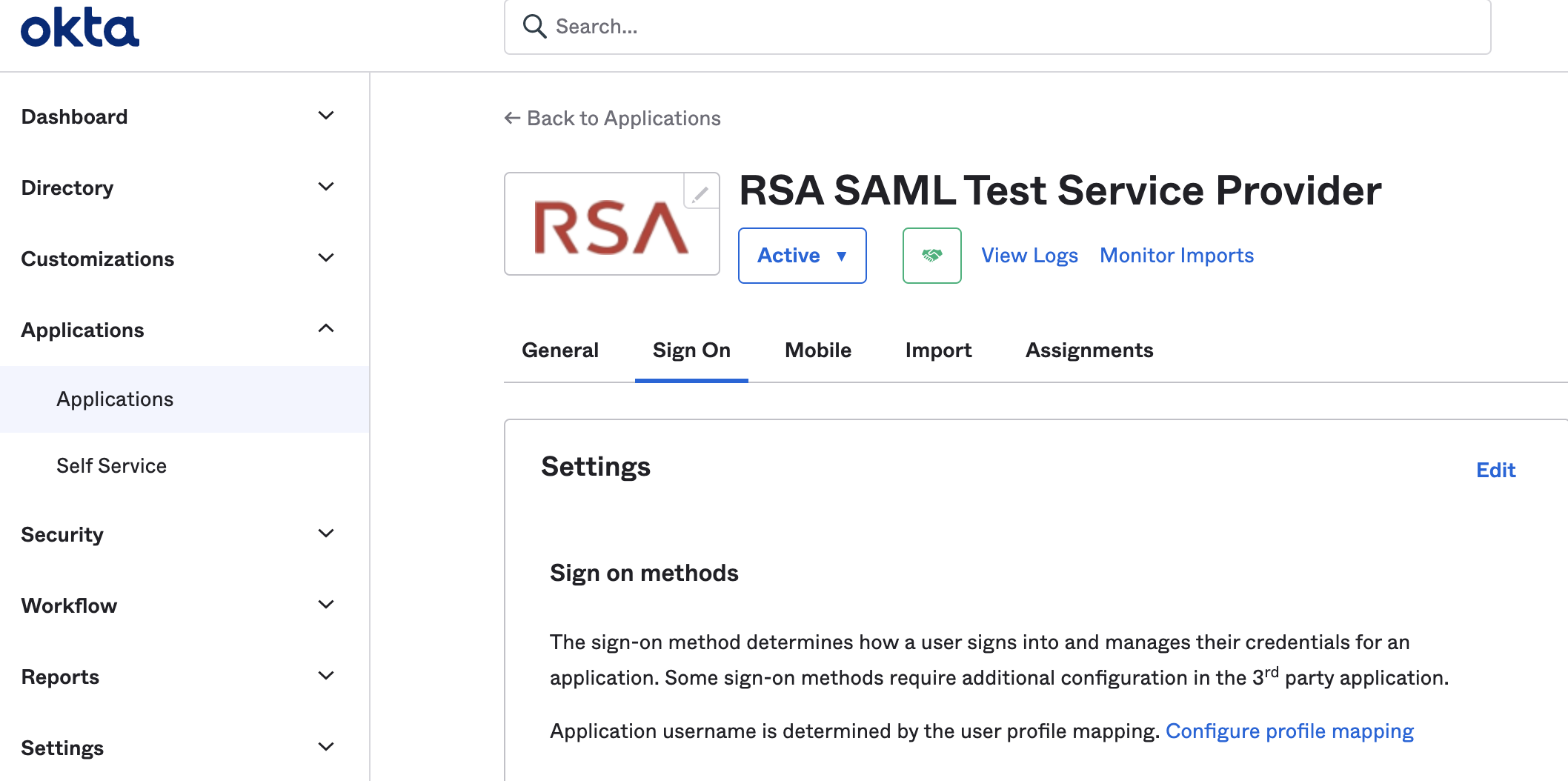

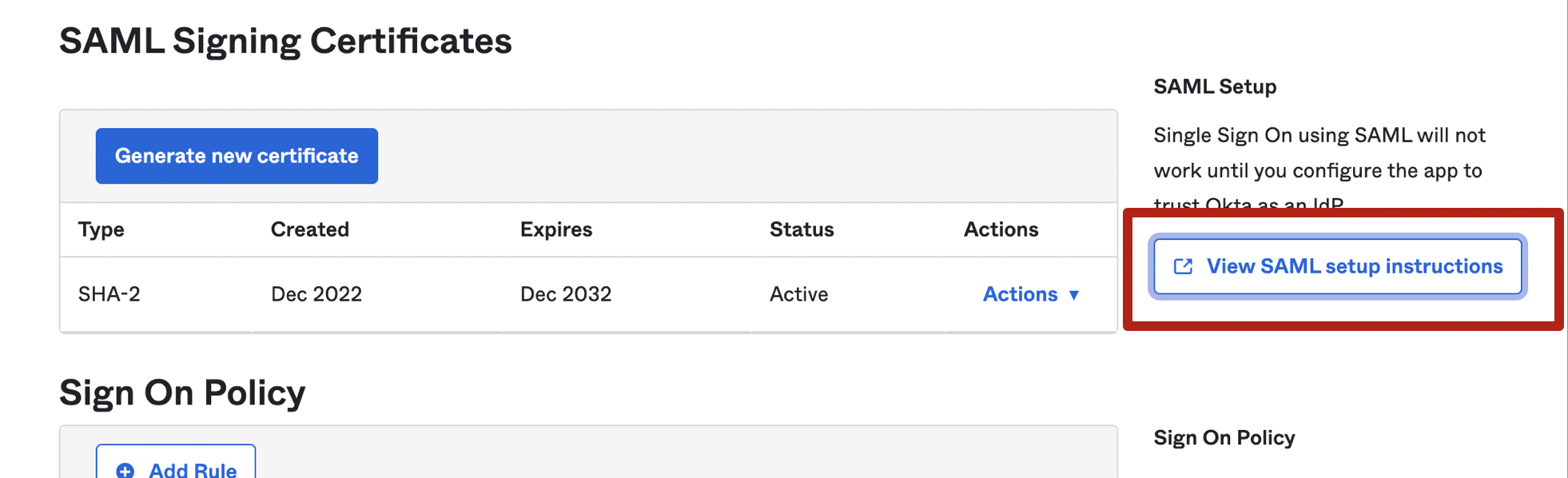

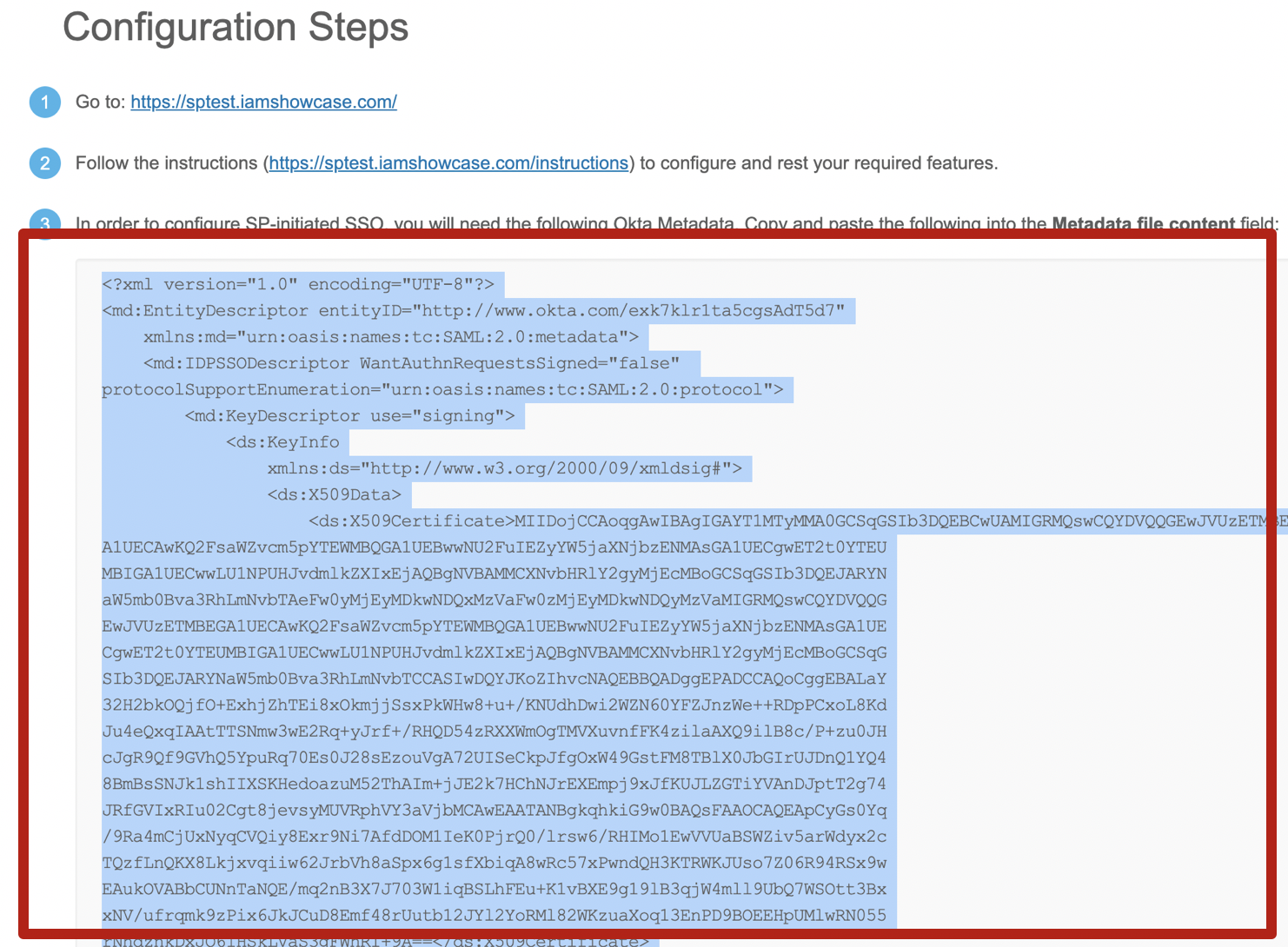

"Sign On"のタブをスクロールしメタデータを表示されたら、

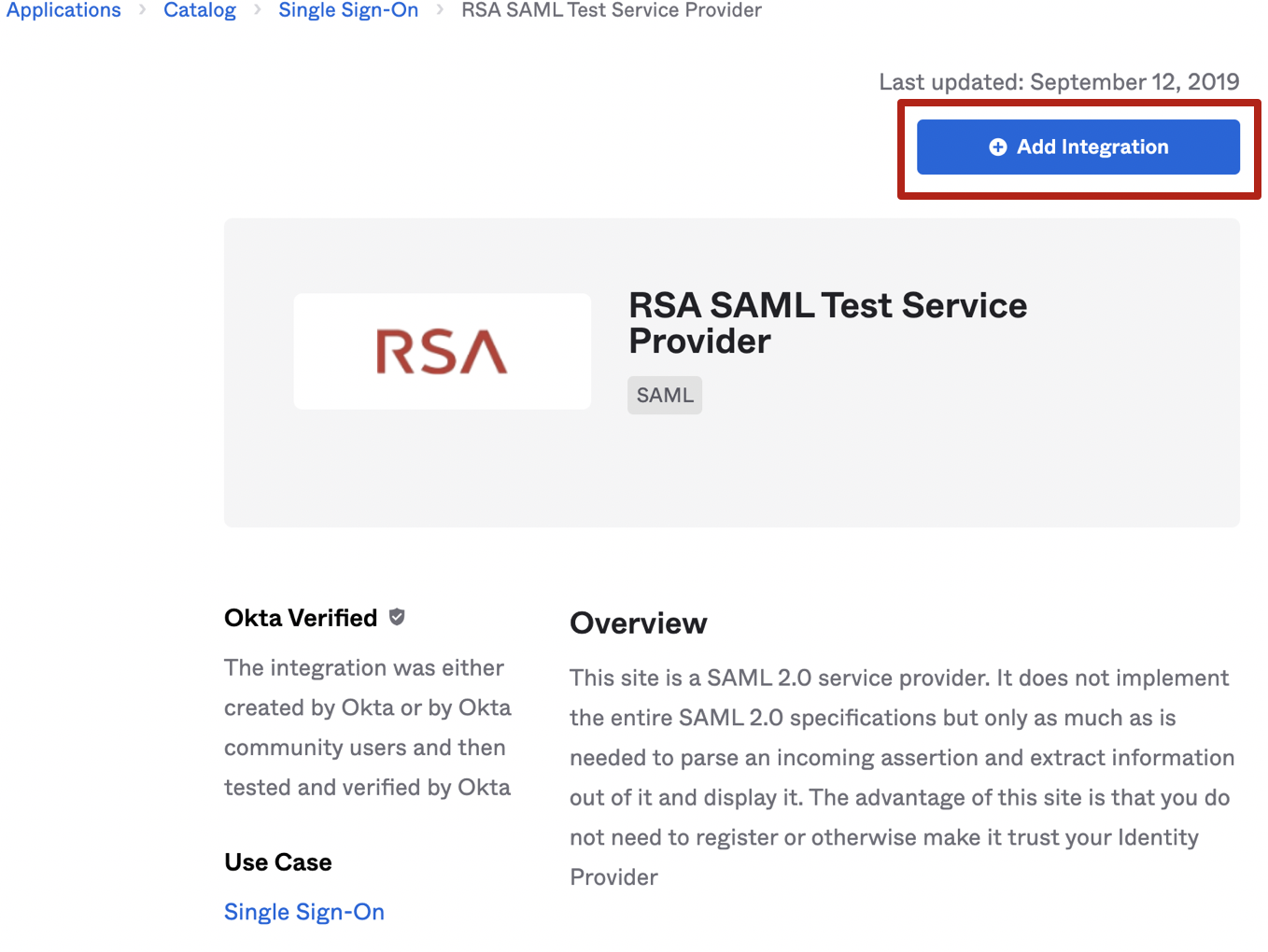

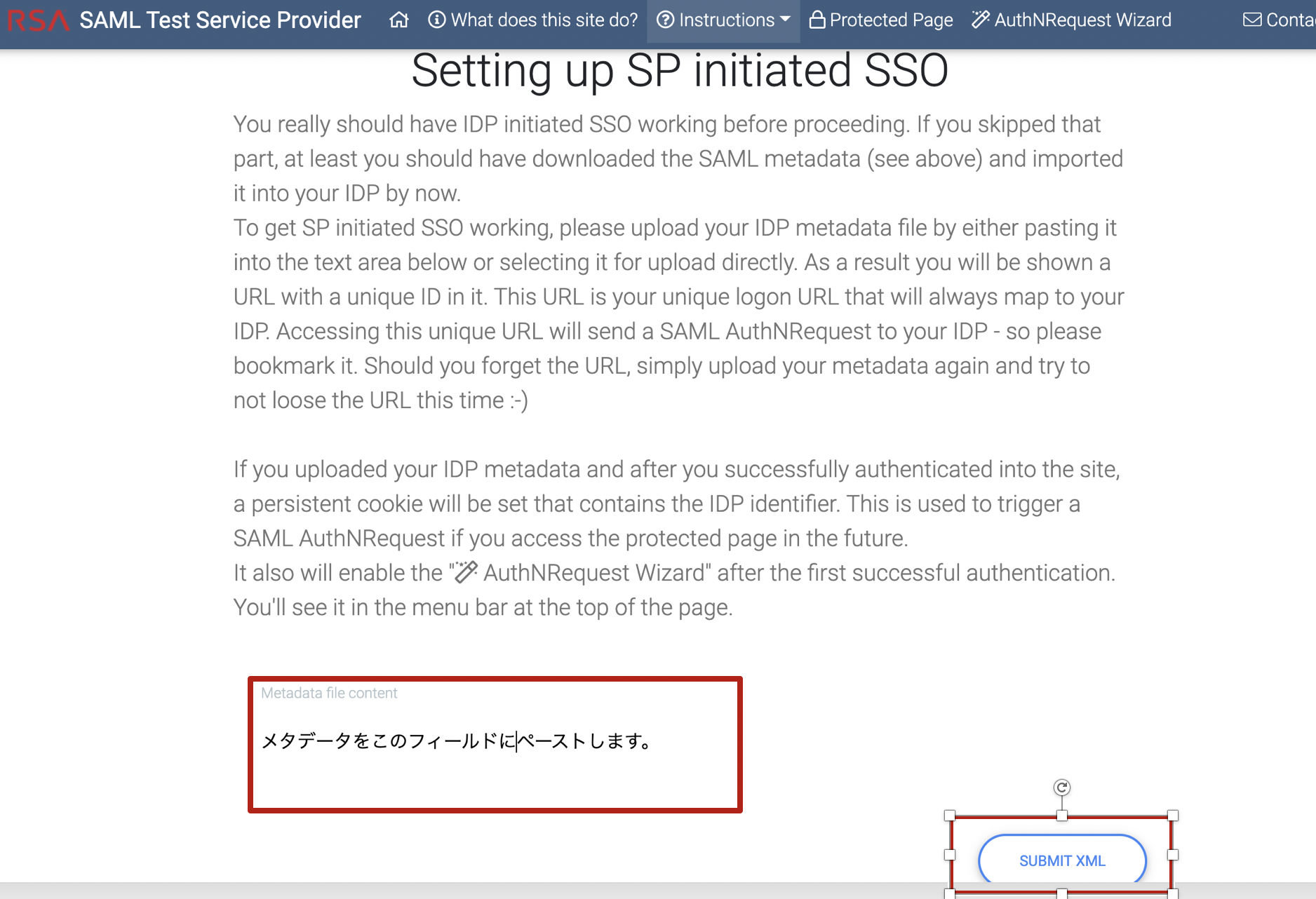

RSA SAML Test Service Provider(https://sptest.

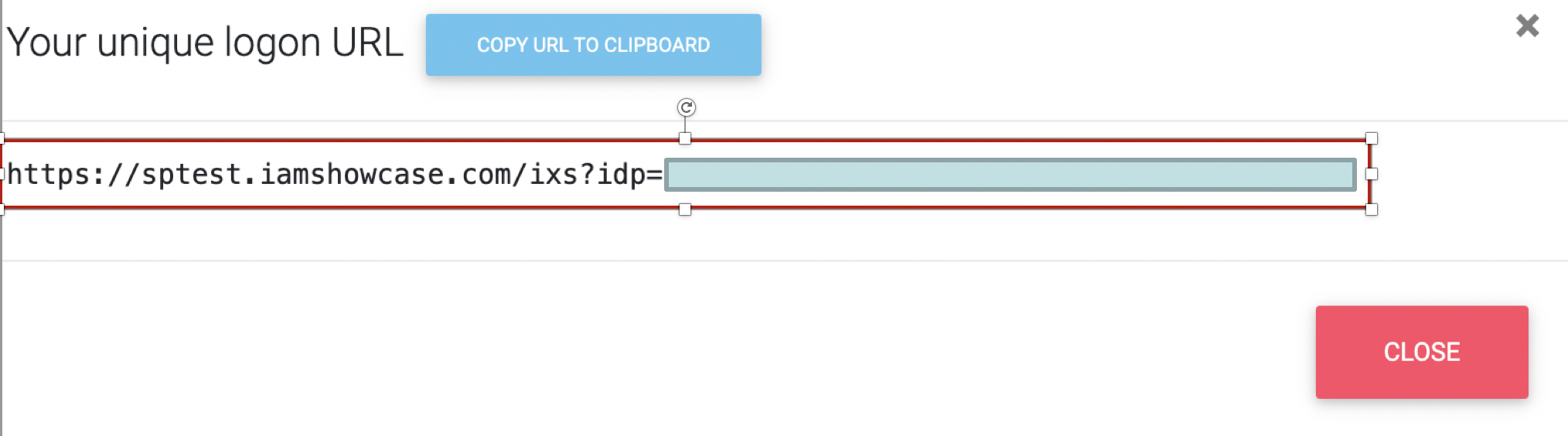

アクセス先となるユニークなURLが発行されるのでコピーして控

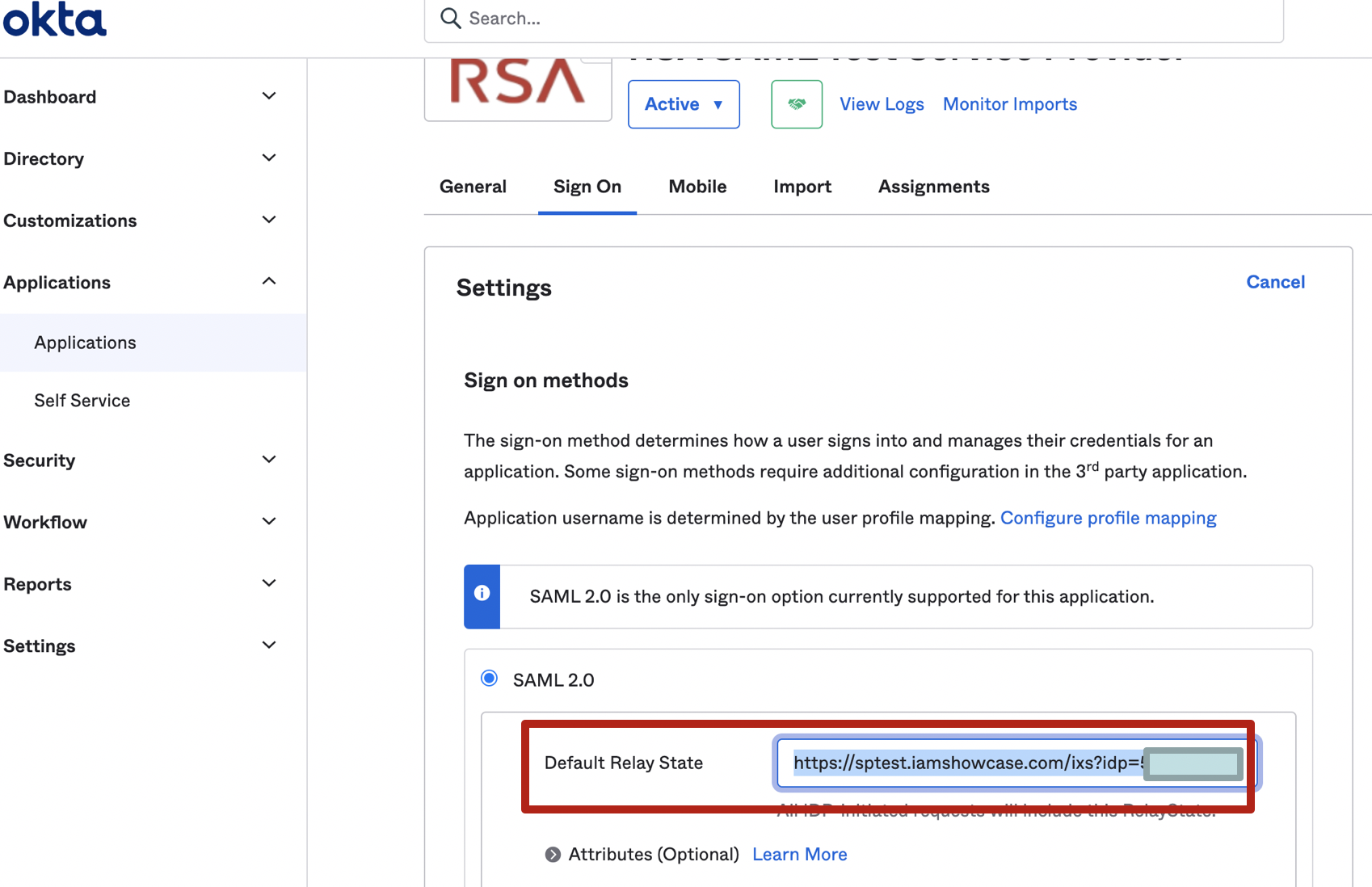

Oktaの管理画面に戻って"RSA SAML Test Service Provider"のSAML2.0 -> Default Relay Stateに先程のURLをセットします。

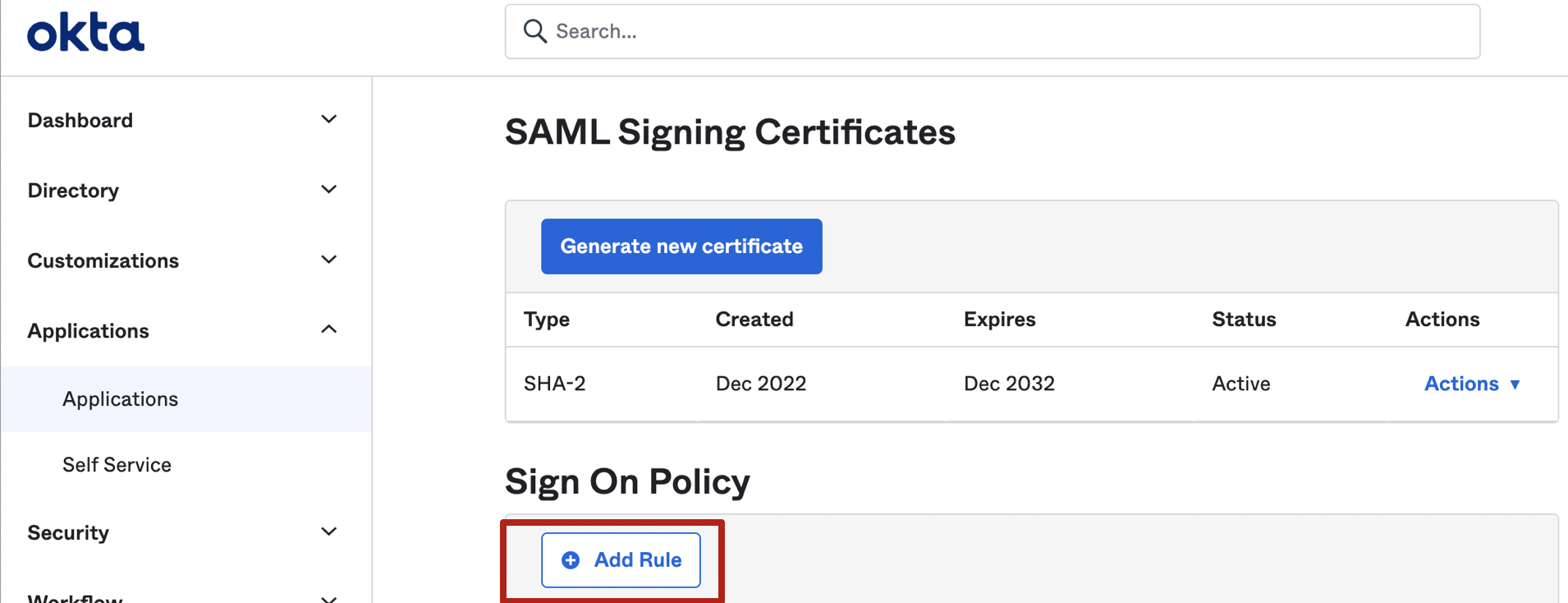

Sign On Policy設定手順

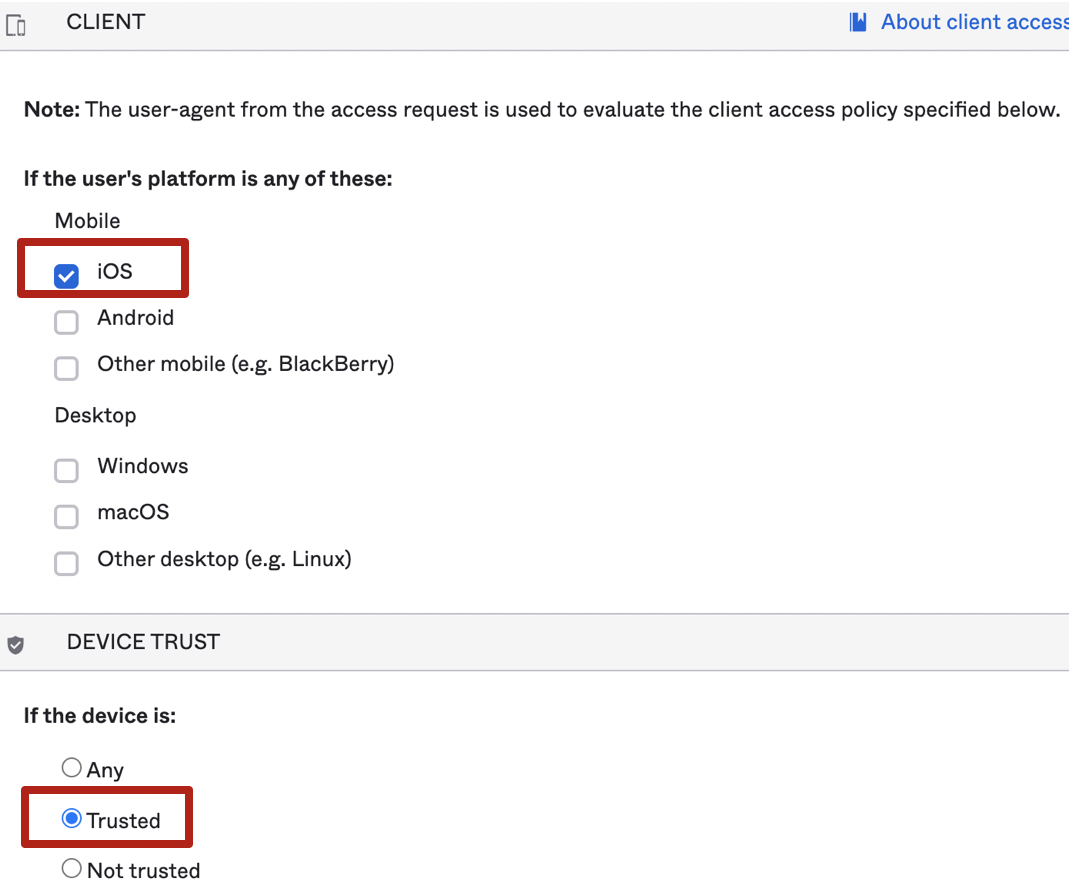

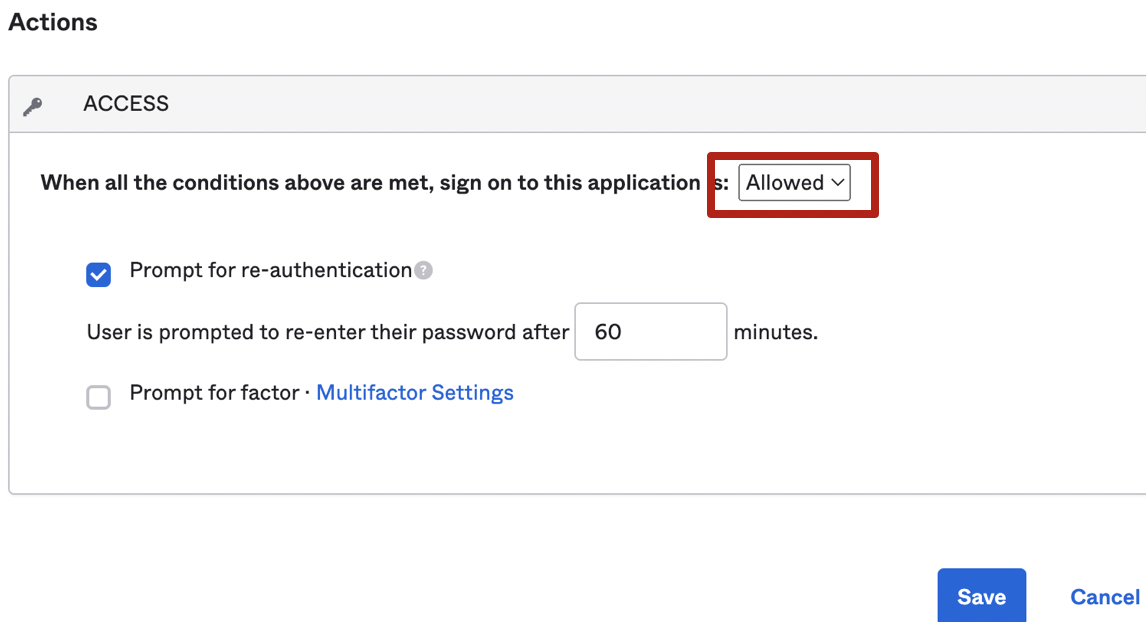

最後にデバイストラストの状態を条件としたポリシーをセットしま

本記事ではデバイストラストなiOSのみ許可とするポリシーをセ

以上で設定は完了です。(ページの都合上、OktaとWorks

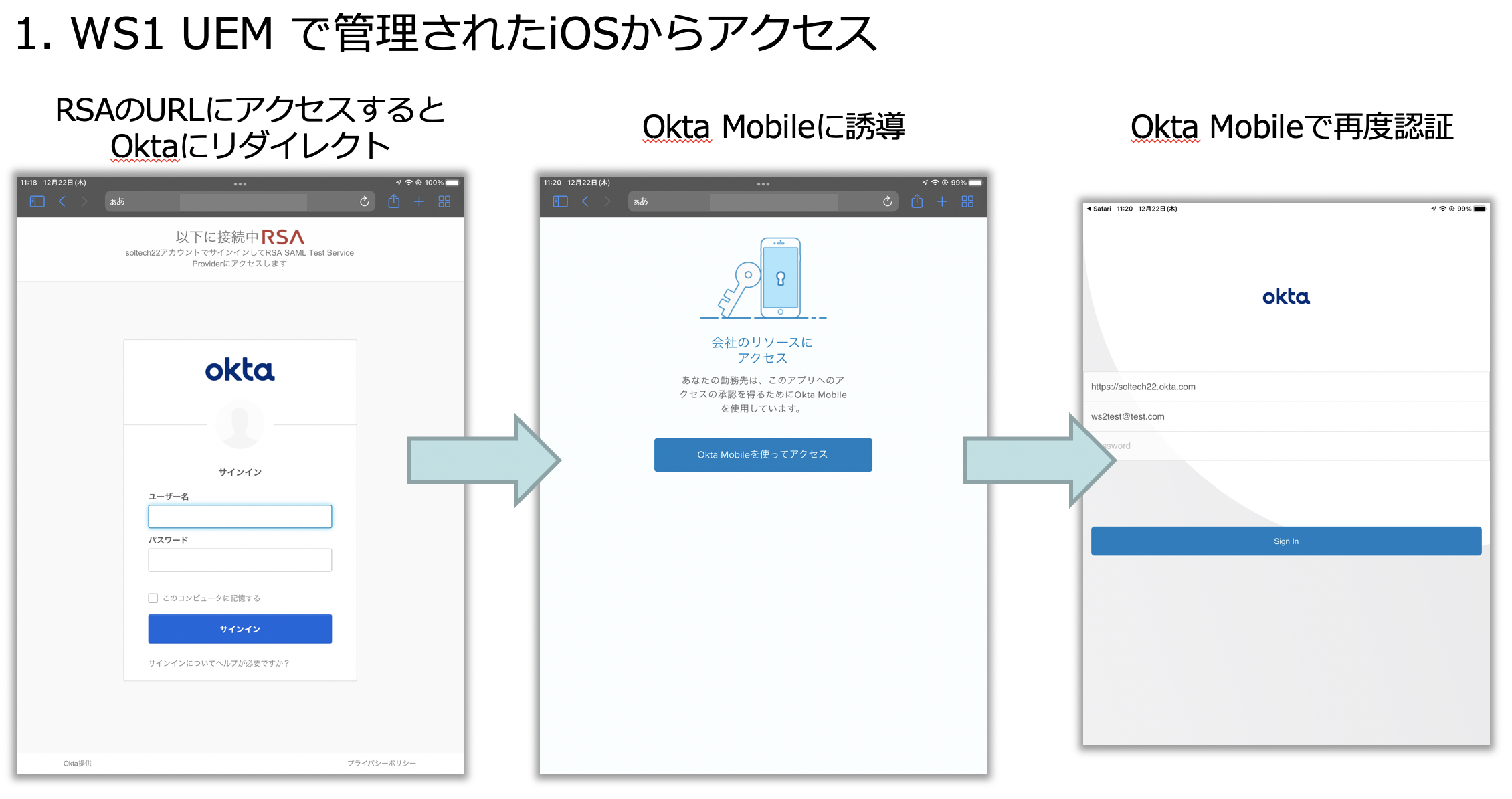

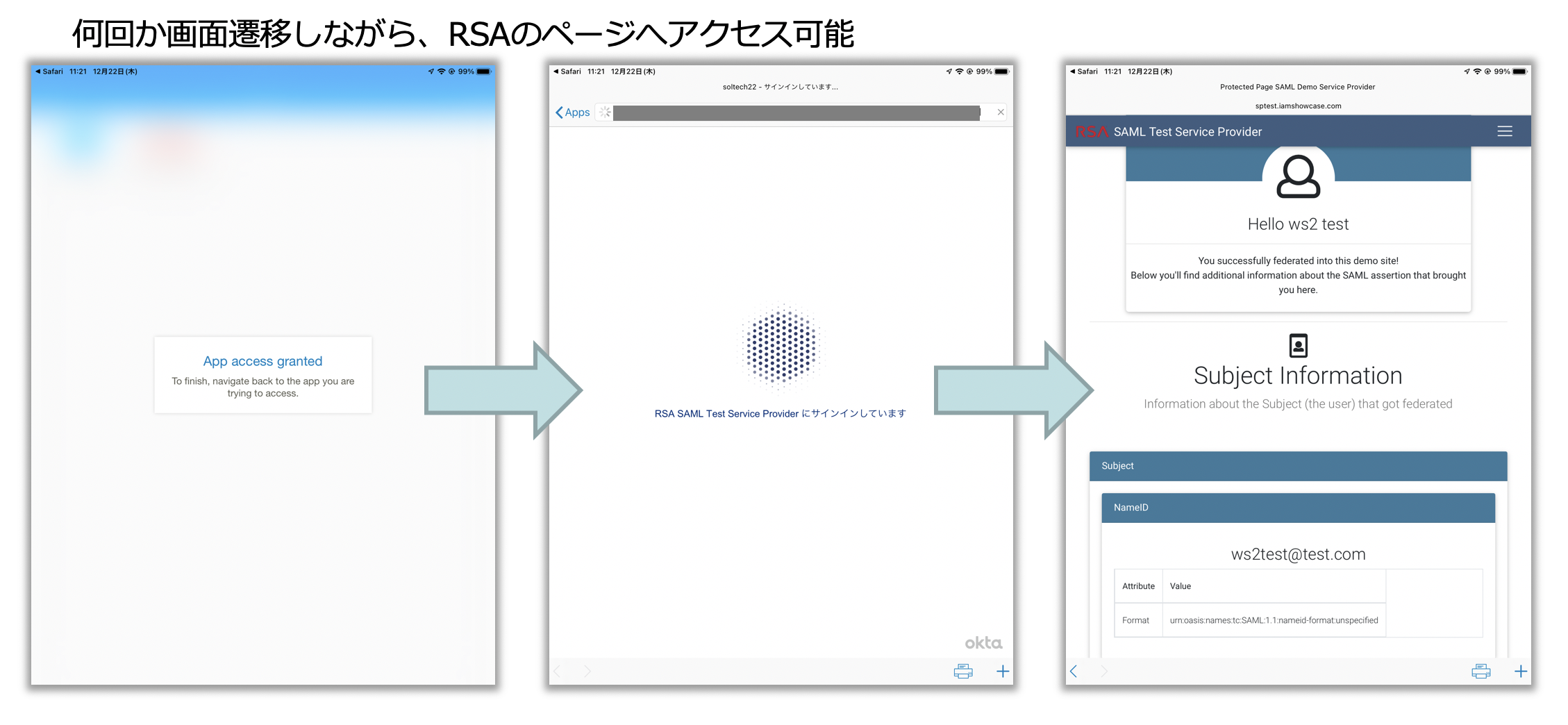

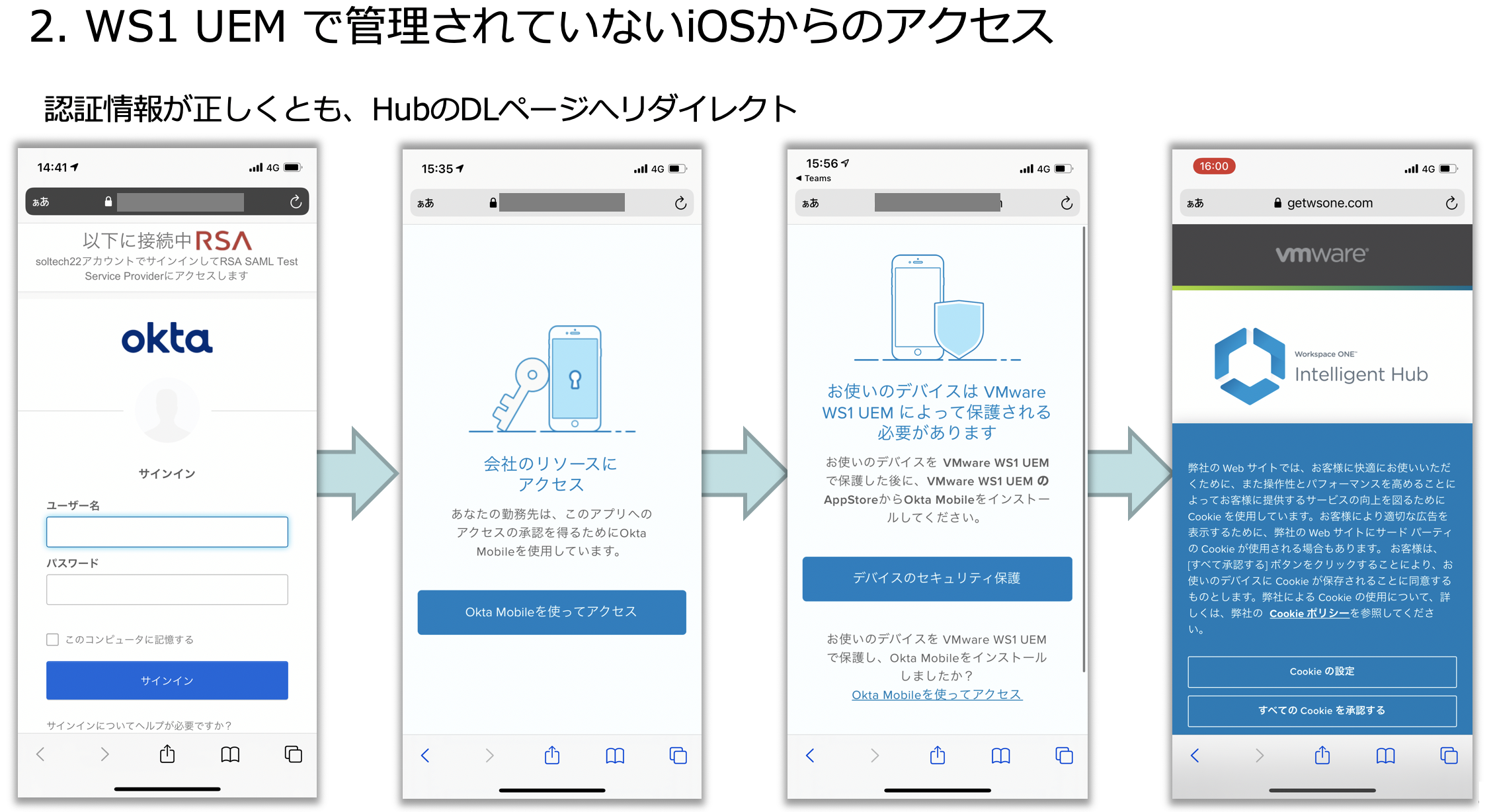

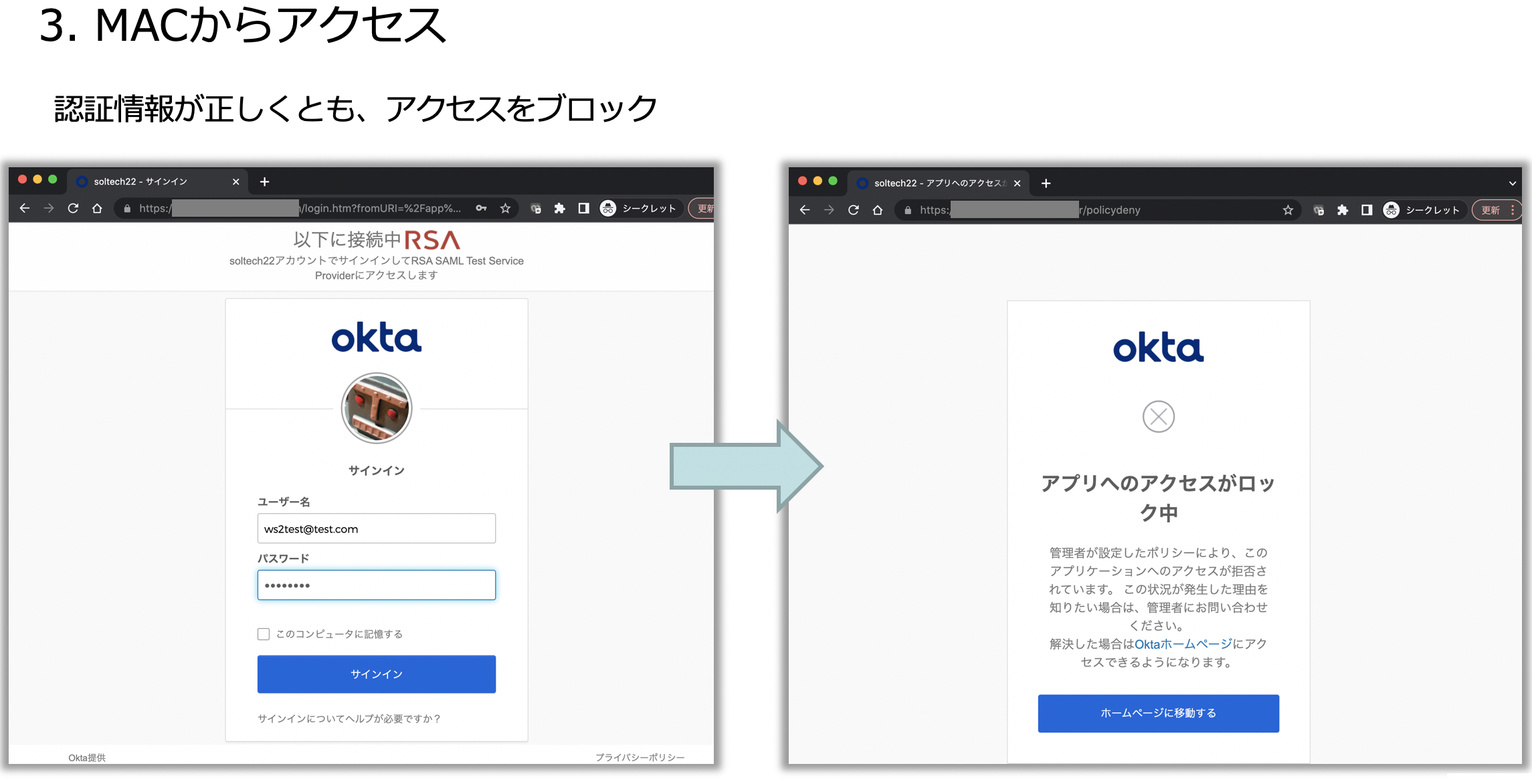

動作確認

設定したポリシーに合わせて実際にデバイスから"RSA SAML Test Service Provider" のURLにそれぞれアクセスしてみます。

いずれもポリシーどおりの挙動となることが確認できました。

おわりに

今回は、

今後もVMware 製品のアップデート情報や検証情報などを発信していきますので、

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 第3技術部 2課

鵜重 翔一