皆さん、こんにちは。

SB C&Sでネットワーク/セキュリティ関連のプリセールスを担当している 大東です。

働き方改革などにより、会社だけでなく在宅やカフェなどさまざまな場所で仕事をしている方も多いと思います。

企業のガバナンスやセキュリティ対策のため、すべてのユーザーがどこにいても同じ条件でインターネットや内部ネットワークにアクセスさせるのはとても重要なことです。

弊社が2022年から取り扱いを始めたZscaler社は、「Work From Anywhere」という言葉を打ち出しています。

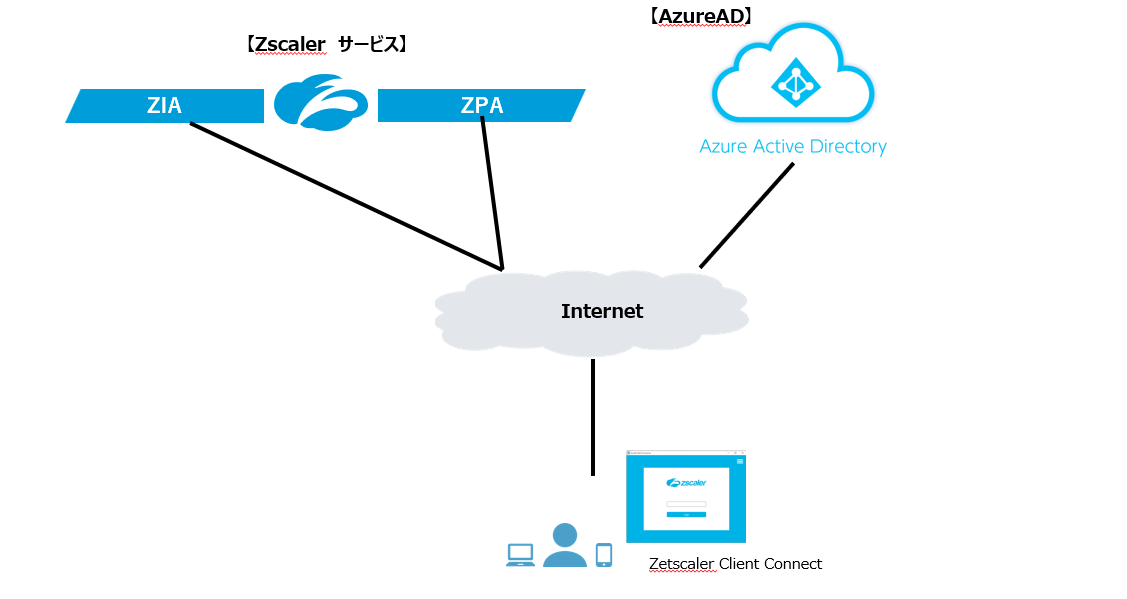

そのZscalerに従業員全ユーザーをアクセスさせる認証基盤として、Microsoft社のAzureADをIDaaS基盤として利用したSAML連携が良く使われています。

今回は、ZscalerのSecureWebGateway製品である「ZIA」とAzureADでのSAML+SCIM連携の手順についてご紹介します。

まずは、登場人物の簡単な紹介となります。

■Zscaler(ZIA/ZPA)

Zscaler社が提供するクラウド上でさまざまなセキュリティ製品群。

ZIAはSWG(Secure Web Gateway)として、企業からのすべてのインターネット接続をプロキシとして仲介し、NGAVやIPS、URLフィルタリング、CASB、DLP、ファイアウォールなどの機能を提供します。

ZPAは、企業内アプリケーションにセキュアに接続するためのVPNに変わる仕組み。従来のVPNのようにインターネット上にVPN接続用のグローバルアドレスやポートを公開することなく、Zscalerクラウド側でユーザーと企業内アプリケーションを接続するため、アタックサーフェスをなくし、インターネット上から完全にアプリケーションを隠すことができます。。また、ZPAを利用する場合はIdPとのSAML連携必須となります。

■Azure AD

Microsoft社が提供するAzureクラウド上のActiveDirectoryサービス。単体での動作や既存のオンプレミスのActiveDirectoryともADConnectなどで連携も可能。Microsoft 365の契約があるお客様であれば、無償で利用可能です。(一部、上位プランは有償)

また、さまざまなクラウドアプリケーションとのSAML連携にも対応しており、IDaaSとしてSSO(シングルサインオン)の基盤としても使われている。

■SAML

異なるクラウドサービス間でユーザー認証を行うための規格であり、SSOにも利用されます。

■SCIM

IDプロビジョニング(提供・同期)プロトコルであり、複数ドメイン間でのユーザー情報の整合性を取る仕組みです。AzureADやOktaといったIDaaS基盤には実装されております。例えば、AzureAD側でユーザーの追加/変更/削除などをした際に、SCIMに対応したクラウドサービス側にも自動的に連携されるため、変更箇所が一つで済むようになり、アカウント対応の工数が格段に向上します。

■Zscaler Client Connector

Zscalerに接続するためのクライアントソフトになります。Zscalerの管理画面から「Zscaler Client Connector Portal」にアクセスすることでダウンロードできます。

このソフトでZIAおよびZPAの両方にログインすることができ、ユーザーはどちらに接続するのかを意識することなくZsclaer経由でのアクセスやプライベートアプリケーションへのアクセスが可能となります。

前提条件

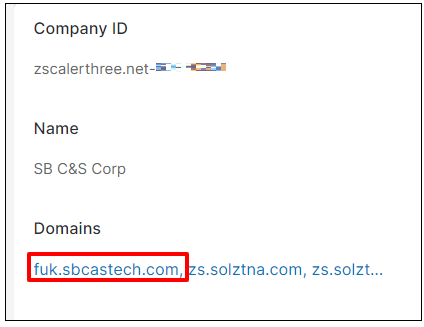

・AzureADで利用しているドメイン名をZscaler側に申請し、ZIA、ZPA側でドメインを追加しておく必要があります。

検証環境

1.Zscaler(ZIA) IdP連携

■ZIA側の設定

ZIAにログインし、[管理]>[認可] をクリックし、認可画面の「IDプロバイダー」をクリックします。

追加IdPをクリックして、エンティティIDを確認します。

この環境では、[zscalerthree.net]となります。

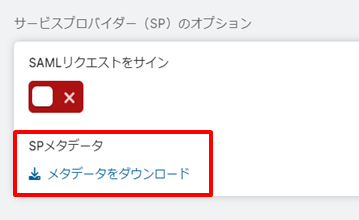

同画面のサービスプロバイダ(SP)のオプションから[SPメタデータ]をダウンロードします。

■Azure側の設定

Azureの管理画面に移動して、ZIAのアプリケーションを追加をクリックします。

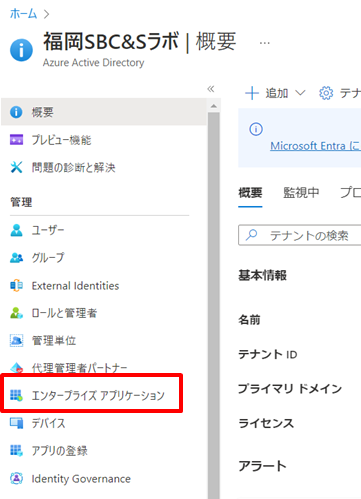

AzureAD管理画面から「エンタープライズアプリケーション」をクリックします。

「新しいアプリケーション」をクリックし、検索欄に「zscaler」と入力し、エンティティIDと同じものを見つけて追加します。

今回であれば「zscaler three」となります。

AzureAD管理画面でZscalerを利用するユーザーの追加を行います。

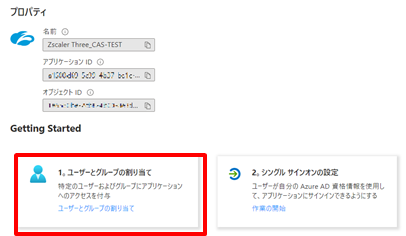

ユーザーとグループの割り当てをクリックします。

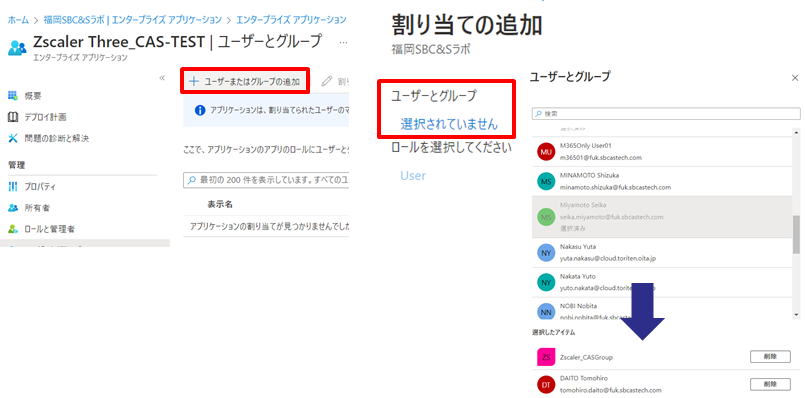

「ユーザーまたはグループの追加」をクリックし、認証に利用するユーザーやグループを追加します。

※Zscalerにアクセスさせるユーザーグループを作成し、AD側でユーザーを追加する運用であればグループのみでもOK

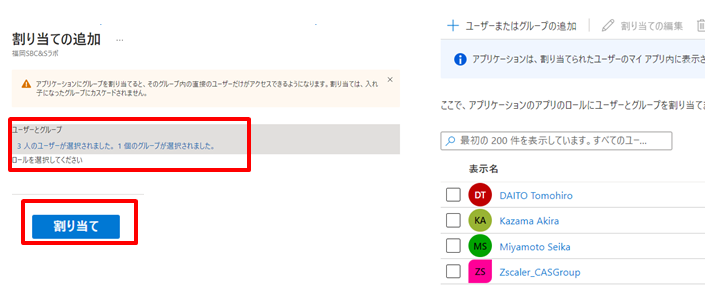

追加するユーザーとグループ数を確認し、割り当てをクリックします。

ユーザーとグループが追加されていることを確認します。

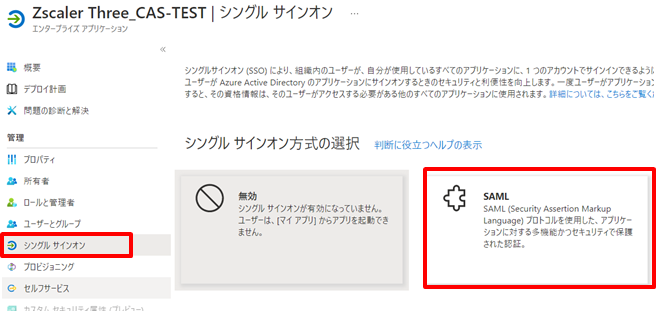

AzureAD管理画面からSAML連携を実施します。

左メニューから「シングルサインオン」をクリックし、「SAML」をクリックします。

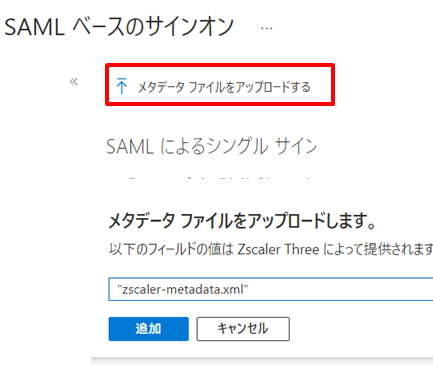

ZIAからDLしたメタデータをアップロードします。

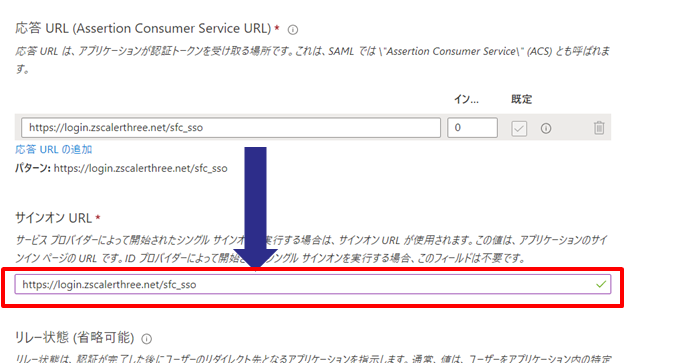

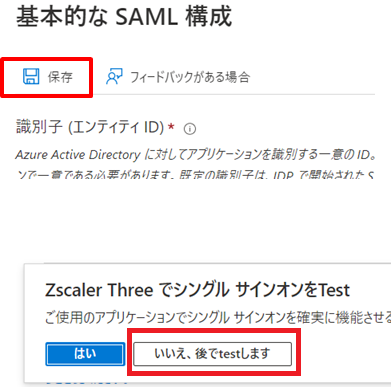

応答URL欄にあるURLをコピーし、「サインオンURL」に張り付け、画面上部にある「保存」をクリックします。

※テストの項目が出ますが、現状ではまだ設定が終わっていないため、「いいえ」をクリックします。

「SAML証明書(Base64形式)」をダウンロードします。

セットアップ部分の構成URLのアコーディオンをクリックして展開します。

ログインURLをコピーします。

※DLした証明書の拡張子を[.cer]から[.pem]に変更してください。変更しないと、Zscaler側で認識できません。

■Zscaler側の設定2

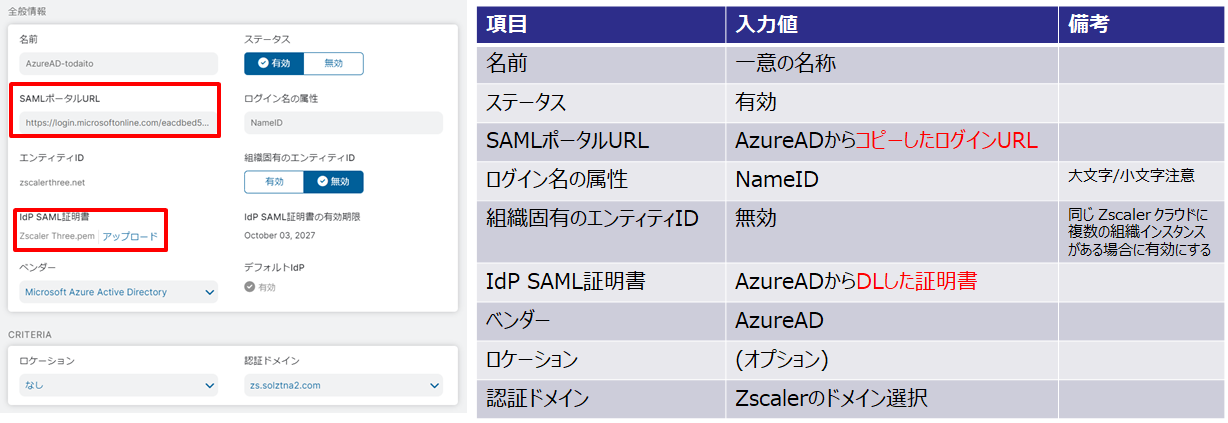

ZIA画面に戻り、ダウンロード/コピーした情報からIdPの情報を入力します。

入力が完了したら保存します。

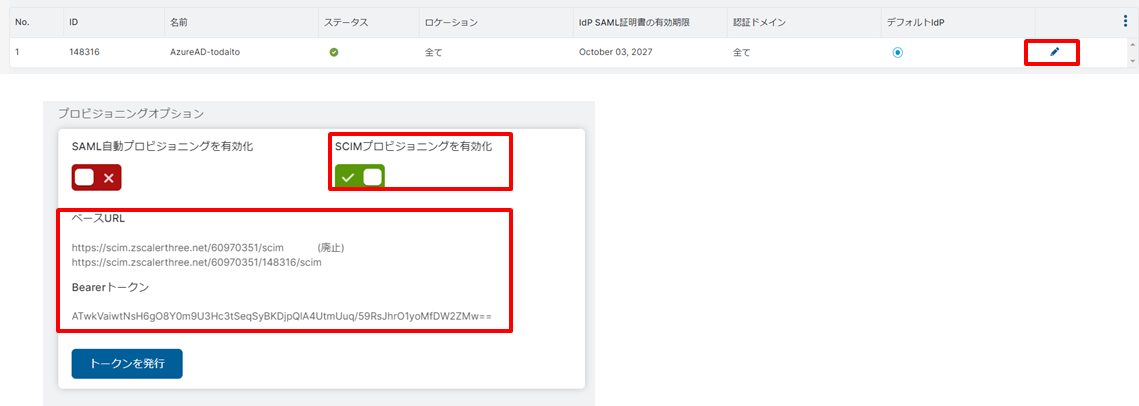

SCIMプロビジョニングを有効にします。

保存したIdP設定について、鉛筆ボタンをクリックし編集します

[SCIMプロビジョニングを有効化]をEnableにして、ベースURLとBearerトークンをコピーして、保存しておきます。

※下の図では、一部のベースURLは廃止になっているためもう片方をコピーします。

次に、ZIA認証方法をSAMLに変更します。

管理>認可 をクリックし、認証プロファイル内の「認証タイプ」を確認

認証タイプを「SAML」に変更して保存します。

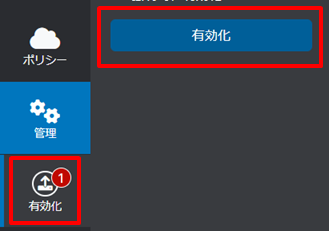

変更後、設定を有効化します。

■Azure側の設定2

Zscaler側のSAML連携/SCIM設定は完了したため、次はAzureAD側でSCIM連携を行います。

Azure AD管理画面に行き、「エンタープライズアプリケーション」から[Zscaler]を選択します。

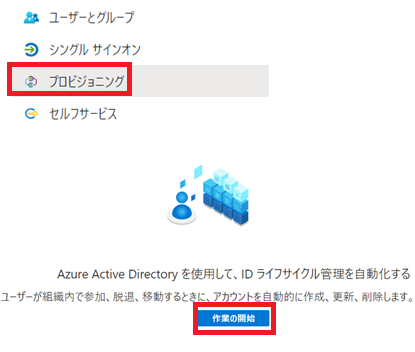

メニューから[プロビジョニング]をクリックし、作業開始をクリックします。

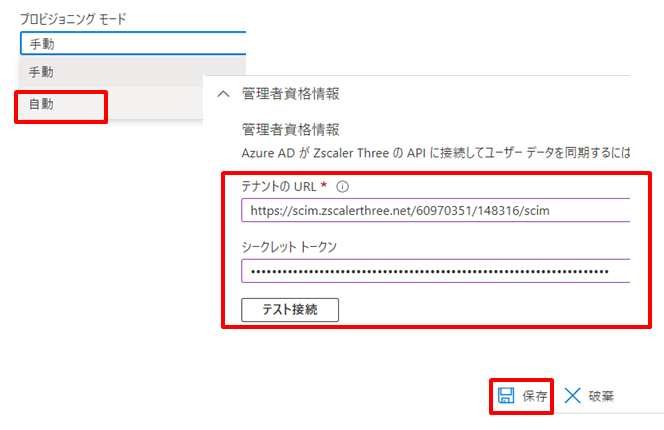

プロビジョニングモードは「自動」を選択し、ZIAからコピーしたベースURLとトークンを貼り付け、テスト接続をクリックします。

プロビジョニングが成功したら、画面上部の保存をクリックします。

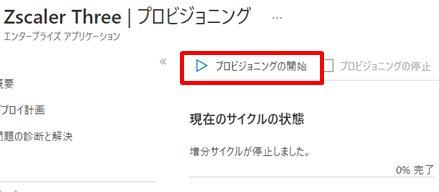

設定が完了したら、実際にプロビジョニングを実施してAzureADとZIA間で同期を行います。

プロビジョニングが終わると、以降はAzureADでユーザーなどを追加し、Zscalerのエンタープライズアプリケーション側で許可するユーザーやグループを追加すると、ZIA側にも連携されます。

以降は、AzureAD側の作業だけでユーザーの追加/変更/削除だけをすればよくなります。

※自動連係の場合、40分間隔で同期される仕様となっています。すぐに同期したい場合は、「プロビジョニングの停止」>「プロビジョニングの開始」の順に操作をして、強制的に同期させることもできます。

2.Zscaler Client Connectorからの接続

ZIAの管理画面から「Zscaler Client Connector Portal」にアクセスし、Zscaler Client Connectorをダウンロードします。

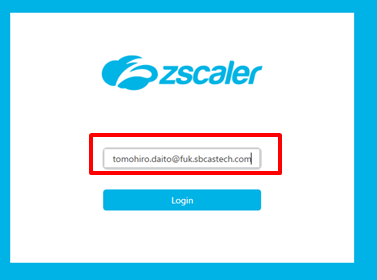

クライアントパソコンに「Zscaler Client Connector」をインストールして、AzureADに登録されているユーザー名を入力します。

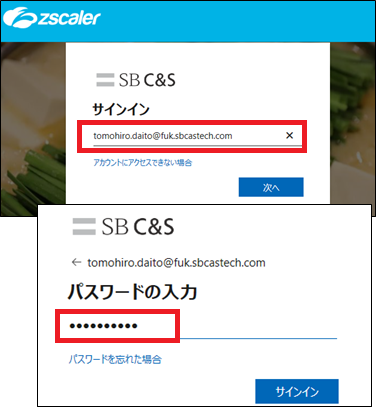

Zscaler側で、このアカウントがSAML連携されていることが分かると、今度はAzureADのログイン画面に遷移しますので、再度メールアドレスを入力し、パスワードを入力します。

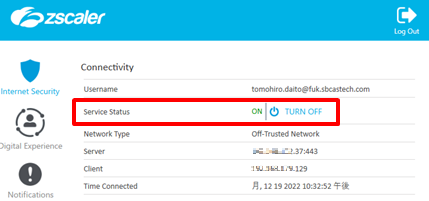

認証が正常に処理されると、Zscaler(ZIA)に接続されます。

上記にて、2回同じメールアドレスを入力しましたが、煩わしいと思った方もいらっしゃるかと思います。

接続するパソコンがAzureADドメイン管理下でないデバイスの場合は、ZscalerへのグインとAzureADへの認証で2回聞かれます。

しかし、AzureADドメインにパソコンを参加させ、Zscalerと同じアカウントでログインした場合は、Zscalerへのログイン1回で対応が可能です。

まとめ

いかがでしたでしょうか。

Zscalerには多くの機能がありますが、実際に利用するユーザーとしての入り口はすべてZscaler Client Connectorに統合されています。ユーザーが行う最初の接続手続きが煩わしいと使いにくいという不満の要因にもなります。

「ZIA」はSAML認証のほかローカルユーザーやローカルActiveDirectoryとの連携も可能ですが、もう一つの製品である「ZPA」はIdPとのSAML認証にしか対応していません。

多くのSaaS製品を利用している環境では、SAMLによるユーザーのシングルサインオンは必須になってくるでしょう。

ゼロトラスト対応を考える際には、まずAzureADなどのIDaaS環境を整えて、スムーズに移行できるようにしていくことも大事かと思います。

既存で「Microsoft 365」を契約しているお客様は、無償でAure ADがご利用いただけますので、ゼロトラスト対応への一歩としてAzureAD環境への移行も視野に入れてみてはいかがでしょうか?

SB C&Sでは案件のプリセールスや案件同行、ハンズオンセミナーなどさまざまな対応を行っておりますので、お気軽にお問い合わせください。

Zscaler(ZPA)×AzureADでのIDaaS(SAML/SCIM)接続手順

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 ソリューション技術統括部 ソリューション技術部 2課

大東 智裕 - Tomohiro Daito -

SIer、エンドユーザー情シス/マーケなどを経て、2022年より現職。

九州・中国地区でネットワーク/セキュリティ/ゼロトラストを中心としたプリセールスエンジニアを担当。

#Zscaler Top Engineer Award'24

#Zscaler Best Evangelist Award'25