2023.02.13

みなさん、こんにちは。

前回、ネットアップのデータ階層化サービスである「Cloud Tiering」についての機能紹介と「FabricPool」との比較をまとめさせていただきました。

今回は、そんなCloud Tieringのセットアップ方法について、注意事項などを含めてご紹介します。

Cloud Tieringは、30日間のフリートライアルもあるので、気になる方は本ブログを参考に是非試してみていただければと思います。

Cloud Tieringは、30日間のフリートライアルもあるので、気になる方は本ブログを参考に是非試してみていただければと思います。

| 前提条件 |

今回、以下の条件でCloud Tieringのセットアップを実施します。

利用するクラウドプロバイダなど、別の条件でセットアップされる場合は、オンラインマニュアルから手順をご確認ください。

※クラウドプロバイダ側の設定、Connector設定が変わるのみで、Cloud Tieringとしての設定方法は基本的に同じになります。

- 階層化元ストレージ:AFF C190

- 階層化先ストレージ:Azure Blob Storage

- Connector:Azure上にVMとしてデプロイ

※事前にMicrosoft アカウントおよびAzure サブスクリプションを用意する必要があります。

また、今回は事前にAzure側で以下の設定が完了している前提でCloud Tieringのセットアップを行います。

- リソースグループ

- VNet

- ストレージアカウント:StorageV2(汎用 v2)

- Blobコンテナ

※BlobコンテナはCloud Tieringのセットアップ時にBlueXPから設定することも可能です。

| Connectorセットアップ |

Cloud Tieringを含むネットアップのクラウドサービス利用時は、ConnectorというBlueXPとクラウドサービス、ストレージを管理するための仲介サーバが必要になります。

Connectorは利用するクラウドプロバイダのVMインスタンス、またはオンプレミス環境のLinuxサーバ上にデプロイします。

今回は、Azure上のVMインスタンスとして構築します。

ConnectorのデプロイはBlueXPから実施可能ですが、デプロイに必要な権限を事前にMicrosoftアカウントに割り当てる必要があります。

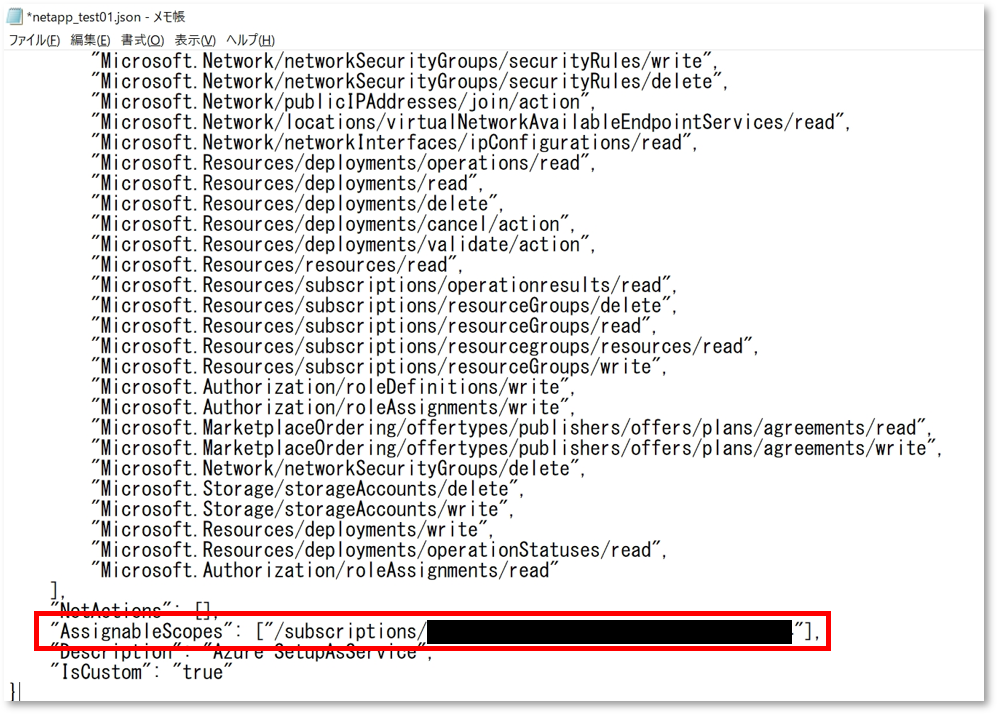

- ネットアップのオンラインマニュアルからJSONファイルのデータをコピーし、任意のテキストにコピー

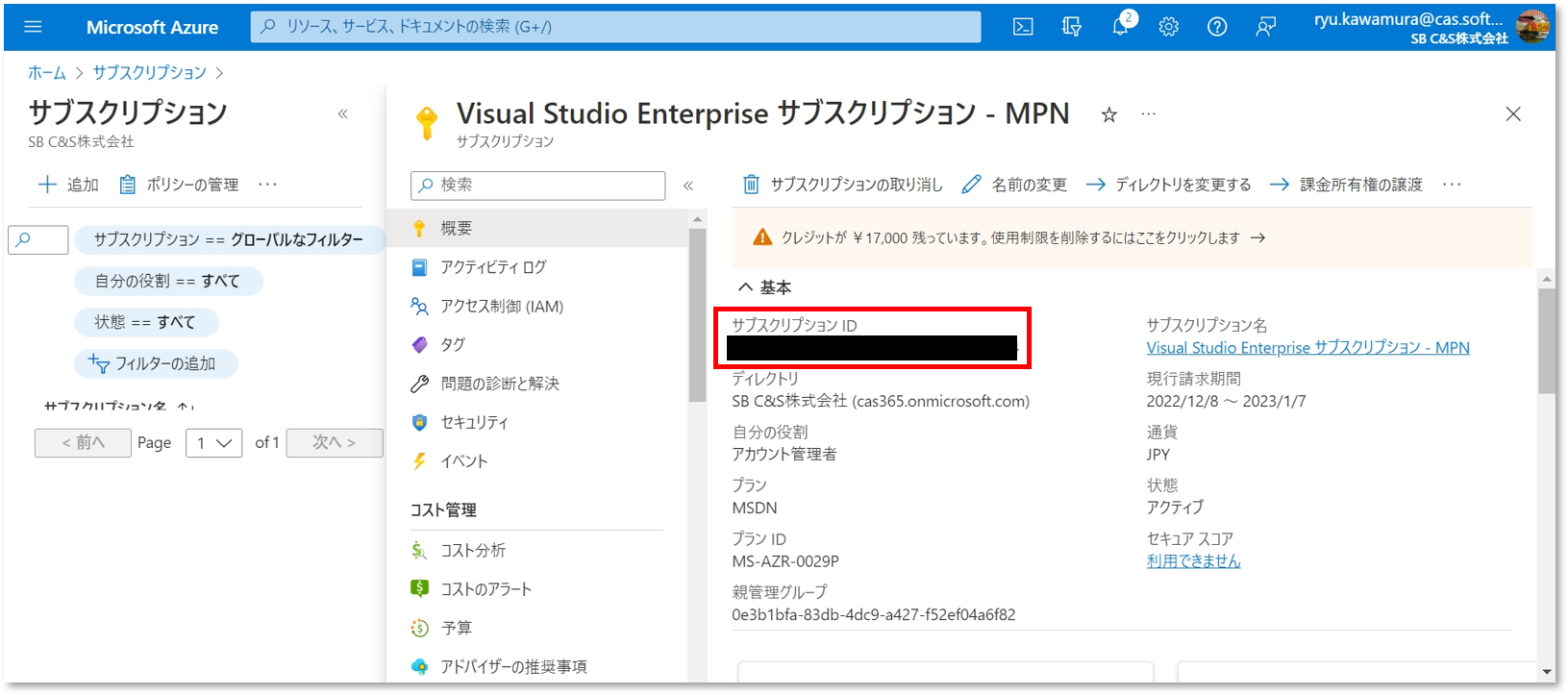

Azure Connector作成用のオンラインマニュアルはこちら - Azureポータルからご利用のサブスクリプションIDを確認

- JSONファイル内のパラメータ "AssignableScopes": [] に

"/subscriptions/[AzureのサブスクリプションID]" を入力し保存

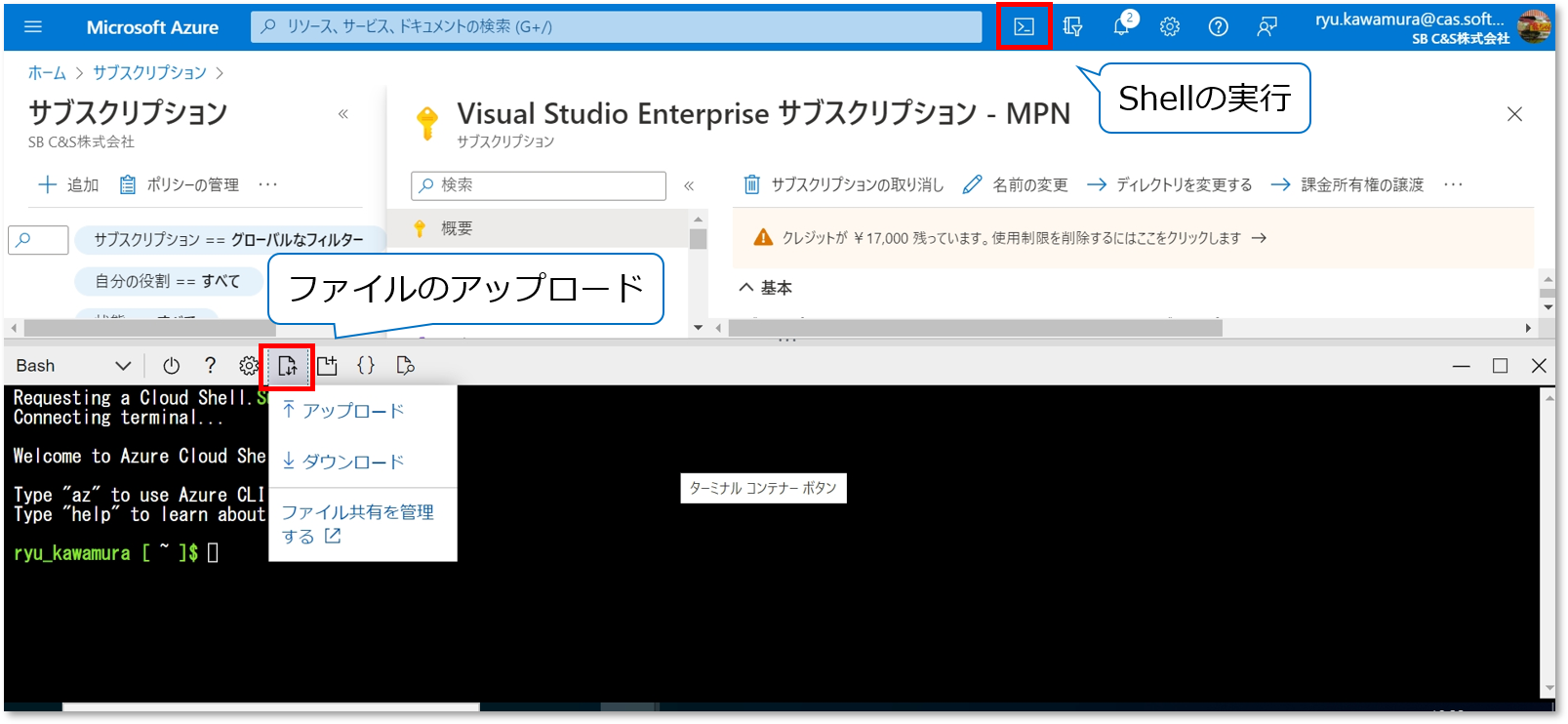

※ファイル保存時の拡張子は「.json」 - Azure Cloud ShellからJSONファイルをアップロード

- 「az role definition create --role-definition [JSONファイル名]」コマンドを実行

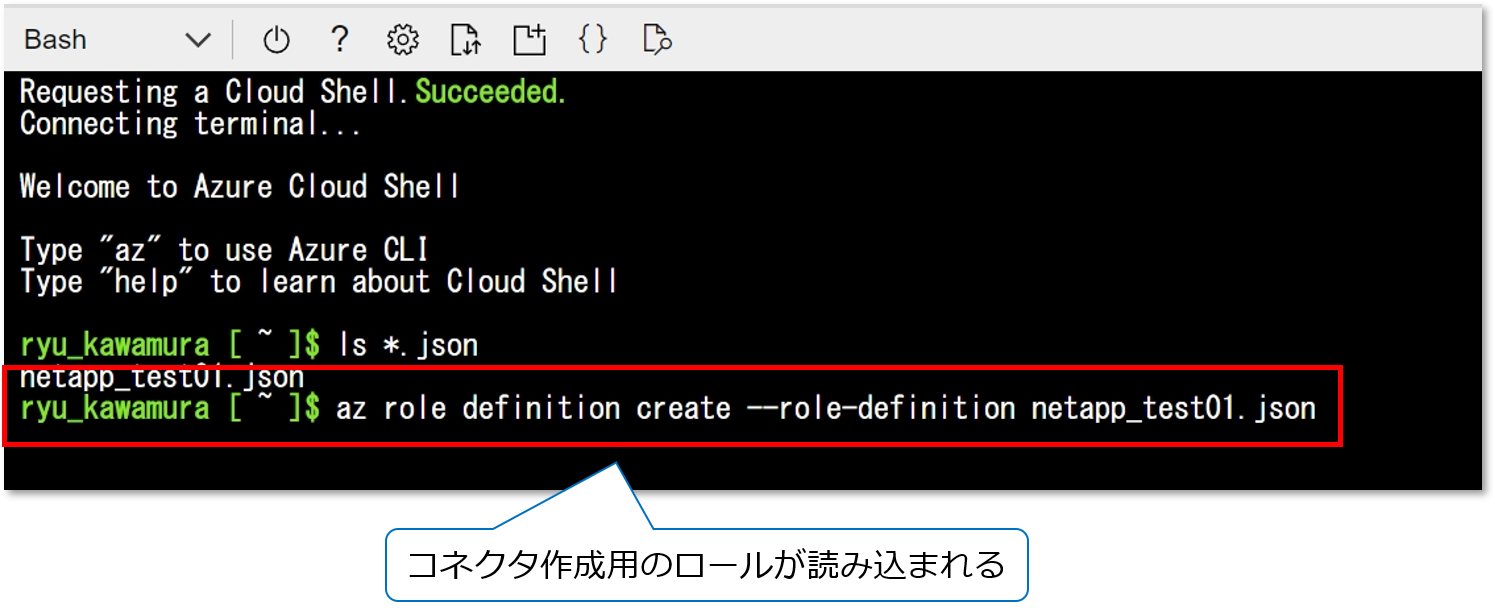

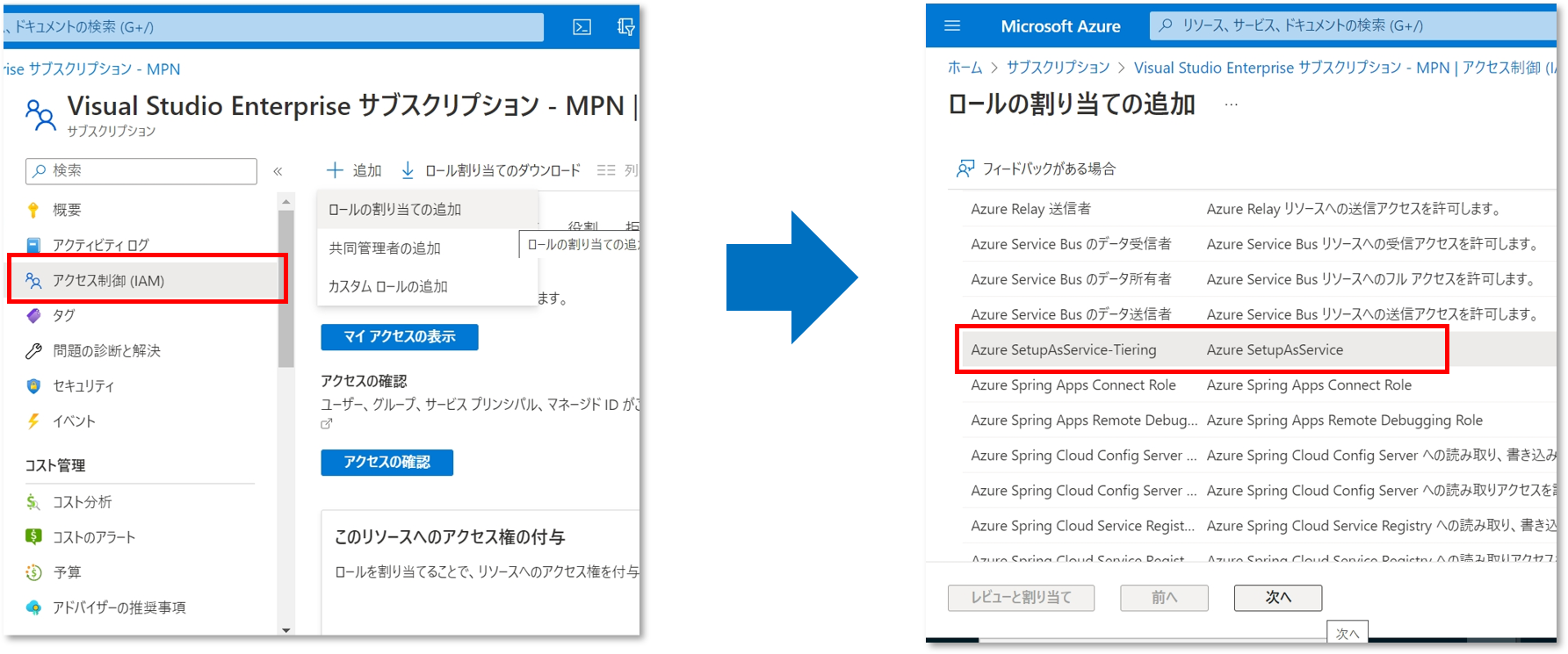

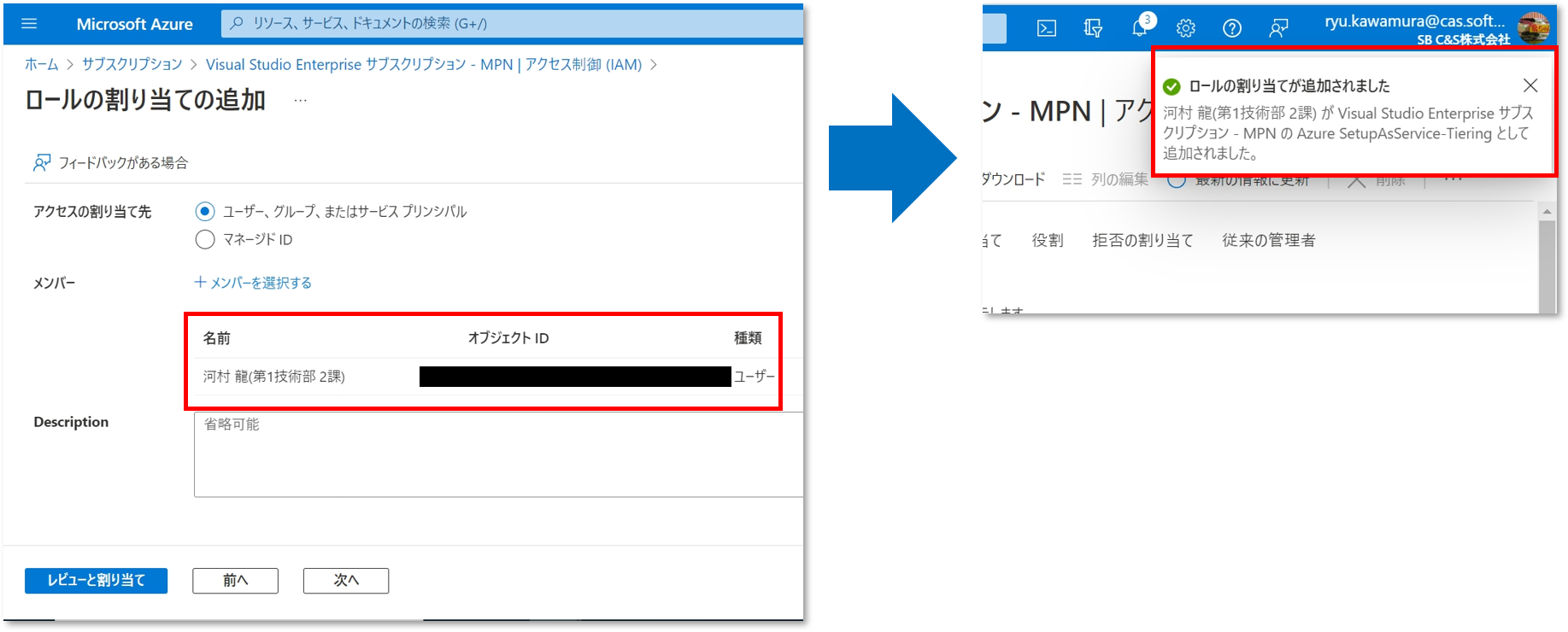

以上でAzure内に権限が定義されました。 - 続いて、定義した権限をMicrosoftアカウントに割り当てます

Azureポータルのサブスクリプションメニューから「アクセス制御(IAM)」を選択し、

先程定義した権限を選択し「次へ」をクリック

- 権限を割り当てるアカウントを選択し、「レビューと割り当て」をクリック

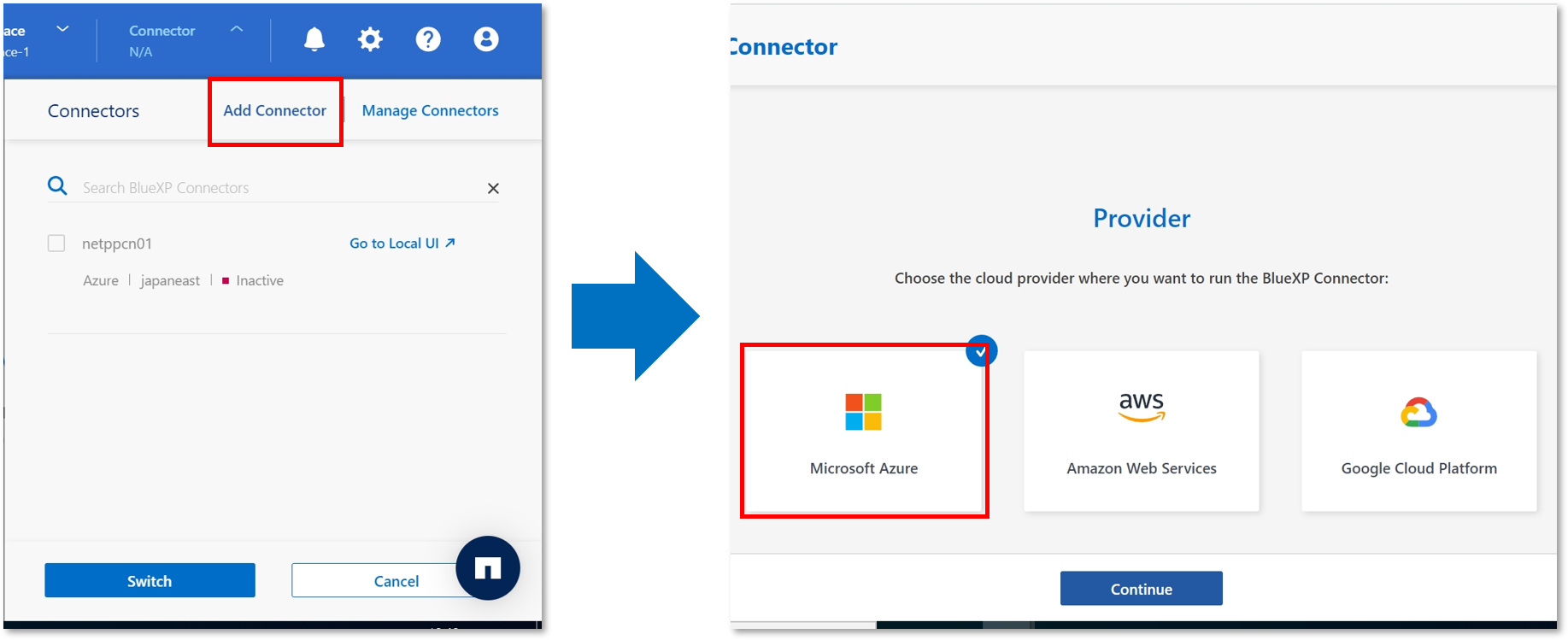

以上でConnectorデプロイに必要な権限の割り当ては完了です。 - 次にBlueXPからConnectorをデプロイします。

Canvas画面から「Add Connector」をクリックし、デプロイ先である「Microsoft Azure」を選択

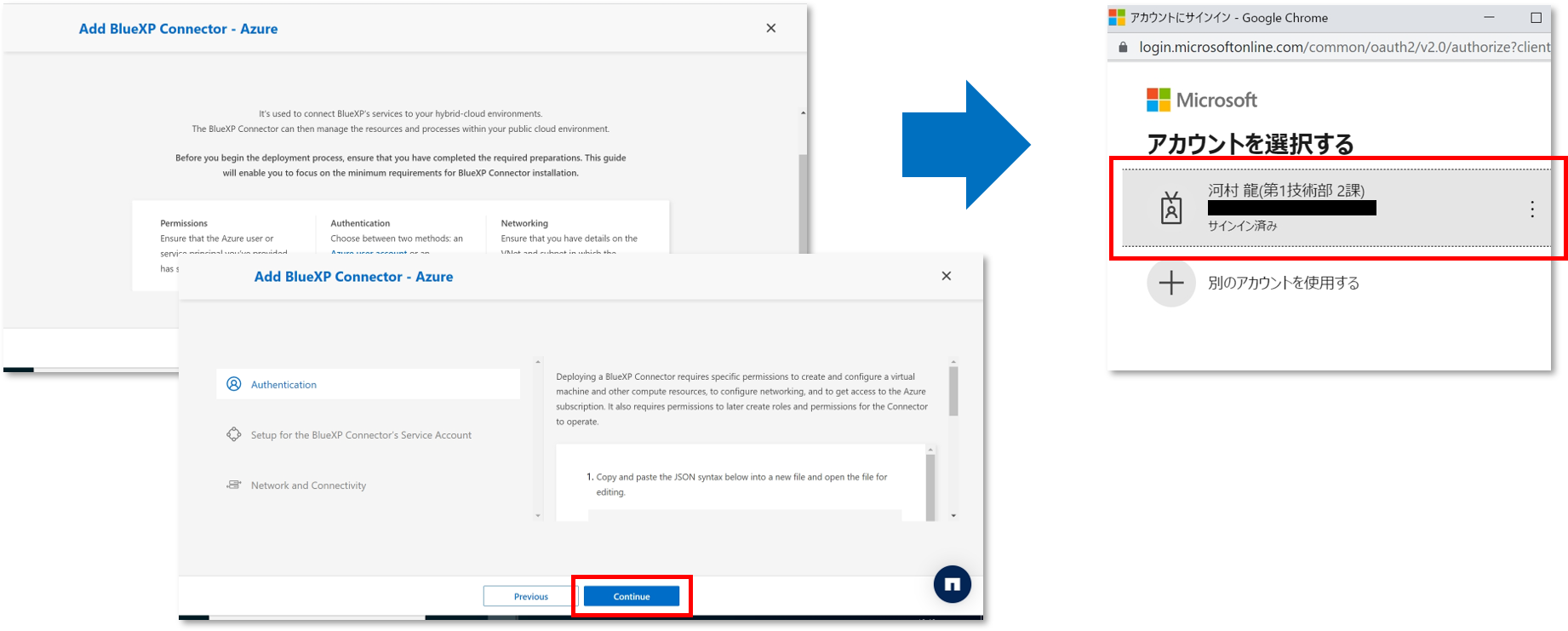

- Connectorデプロイ時の注意事項を確認し、Microsoftアカウントでログイン

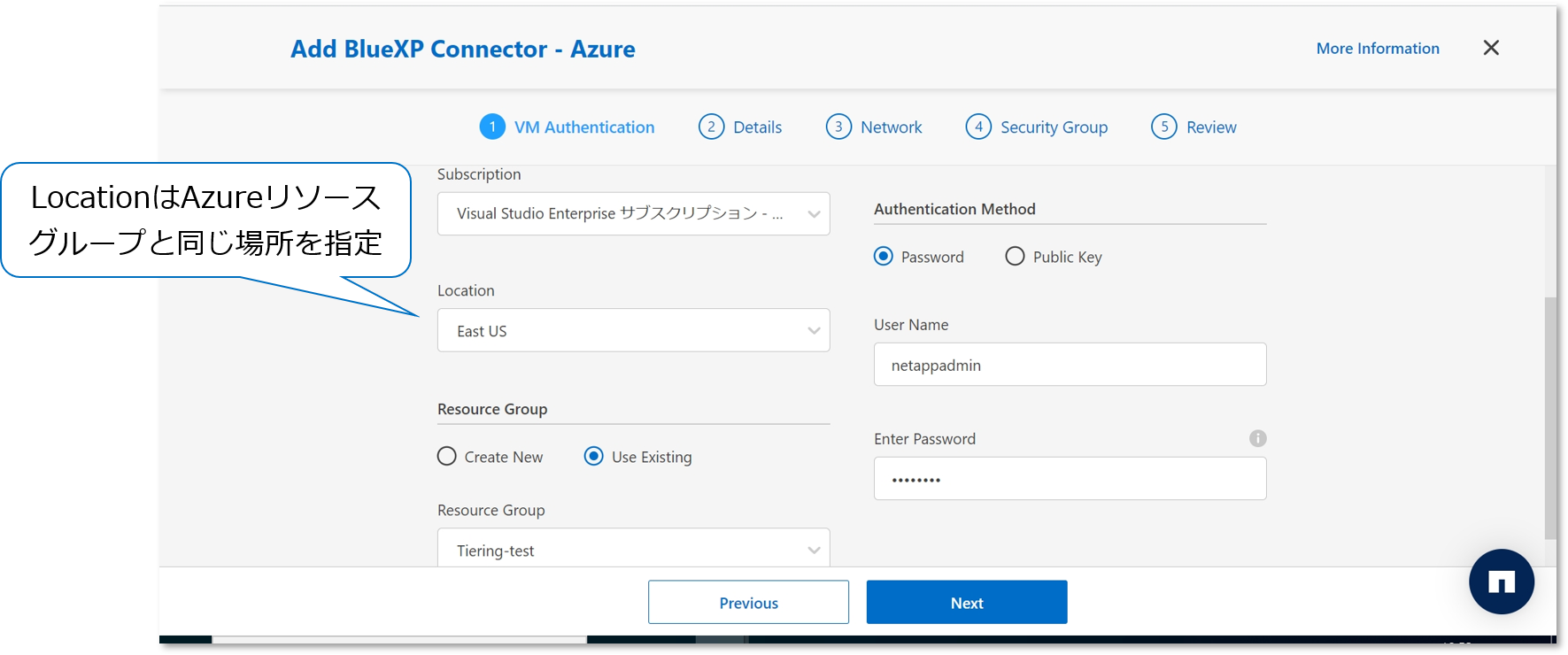

- Connectorの基本設定として、以下のパラメータを入力

Subscription:ご利用のAzure サブスクリプション

Location:Connectorをデプロイする場所

Resource Group:事前に作成したリソースグループ

Authentication Method:Connector用のアカウント/パスワード

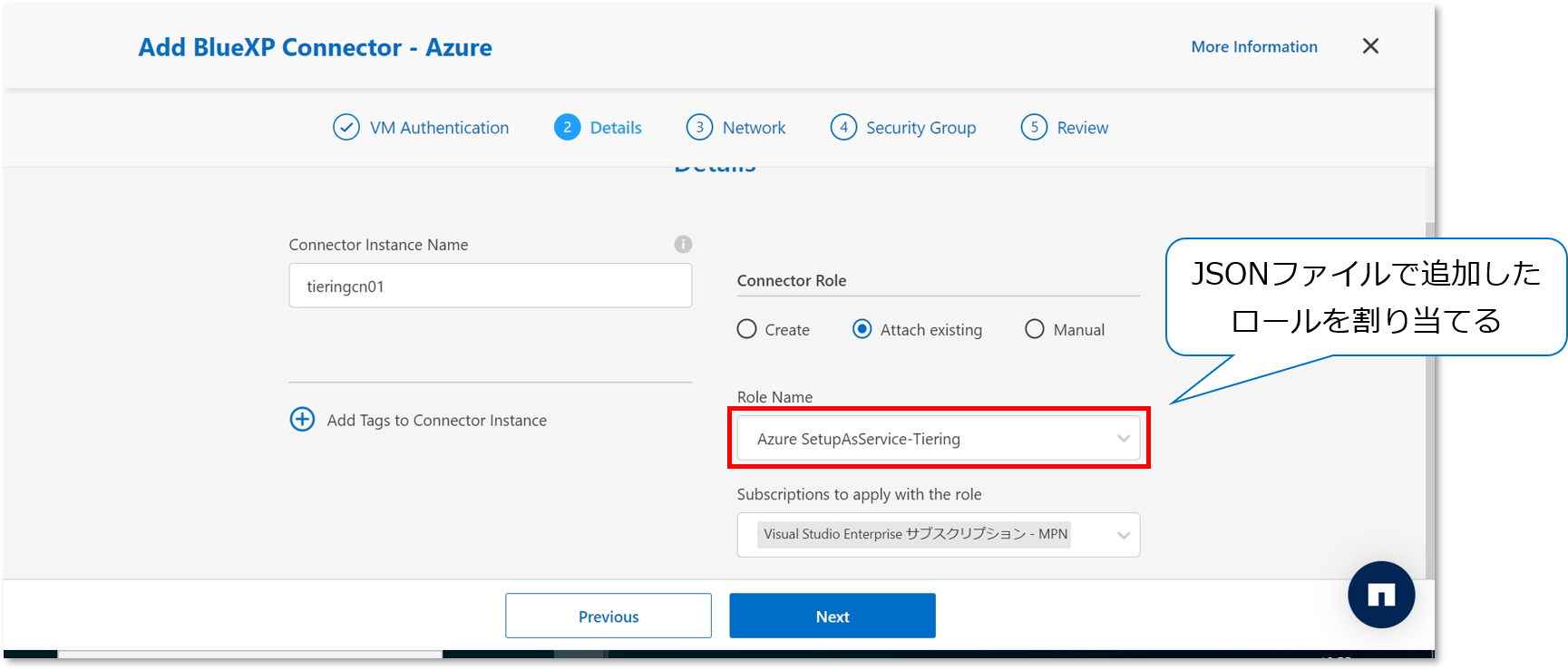

- Connectorの詳細設定として、以下のパラメータを入力

Connector Instance Name:Connectorの名前

Connector Role:事前に割り当てた権限

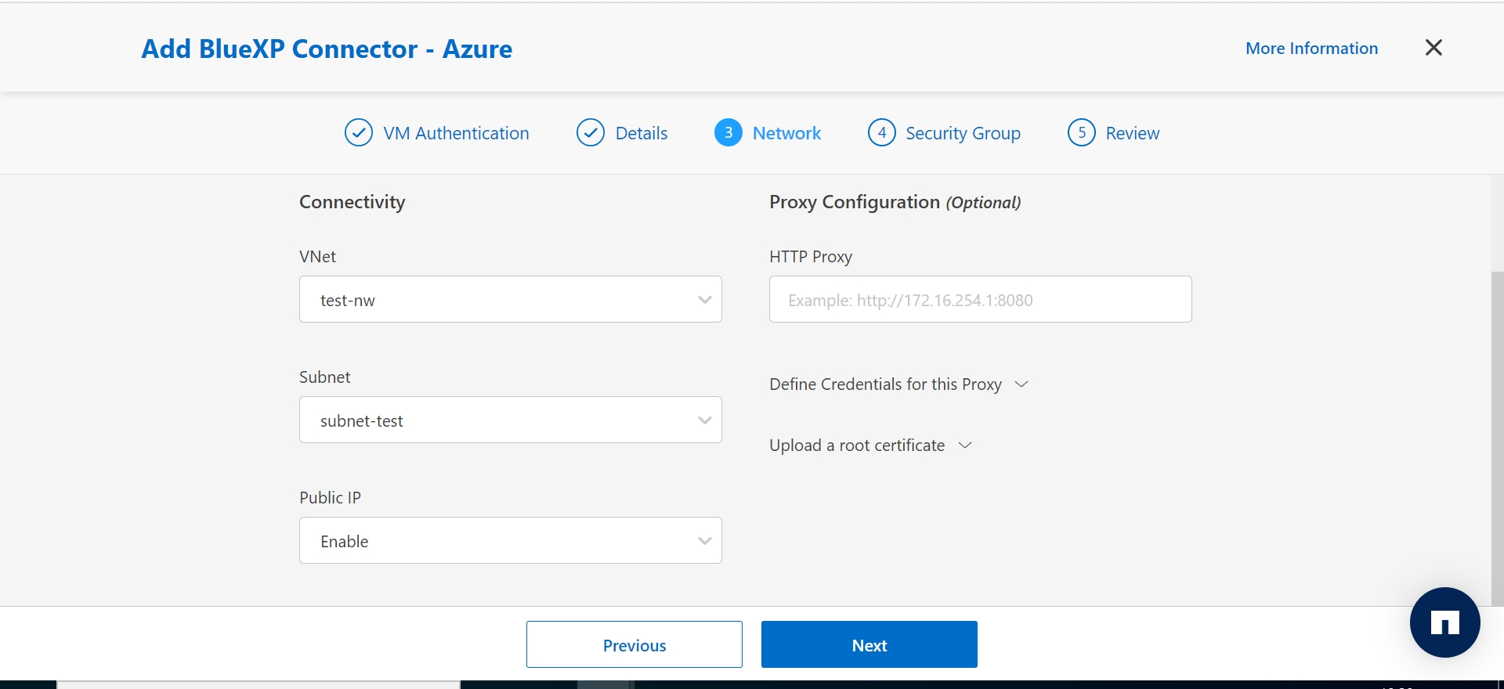

- Connectorのネットワーク設定として、以下のパラメータを入力

VNet:事前に設定した仮想ネットワーク

Subnet:事前に設定した仮想ネットワークのサブネット(オプション)

Public IP:パブリックIPアドレスの利用有無(オプション)

HTTP Proxy:プロキシサーバ情報(オプション)

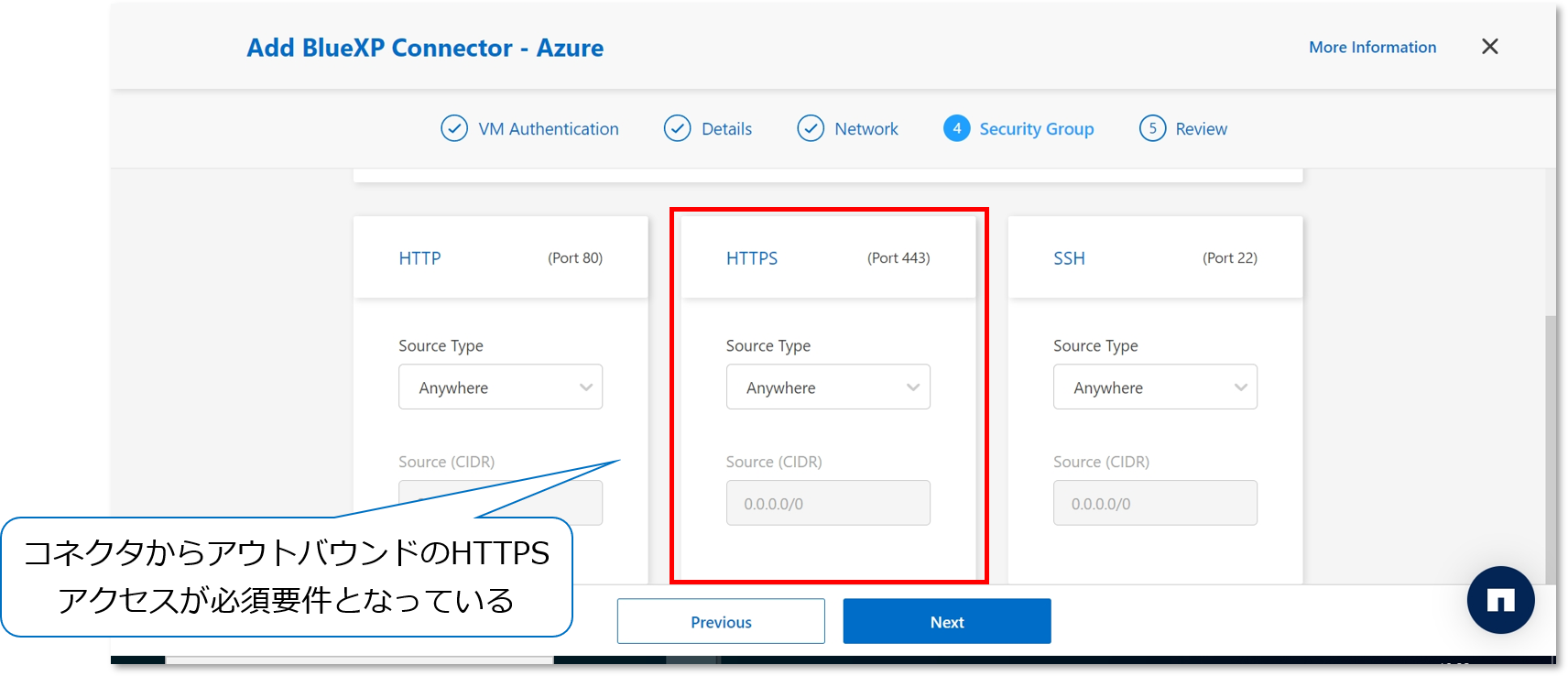

- Connectorのセキュリティ設定として、以下のパラメータを入力

Source Type:Connectorからのアウトバウンド設定

Source:アウトバウンド用のネットワークアドレス(オプション)

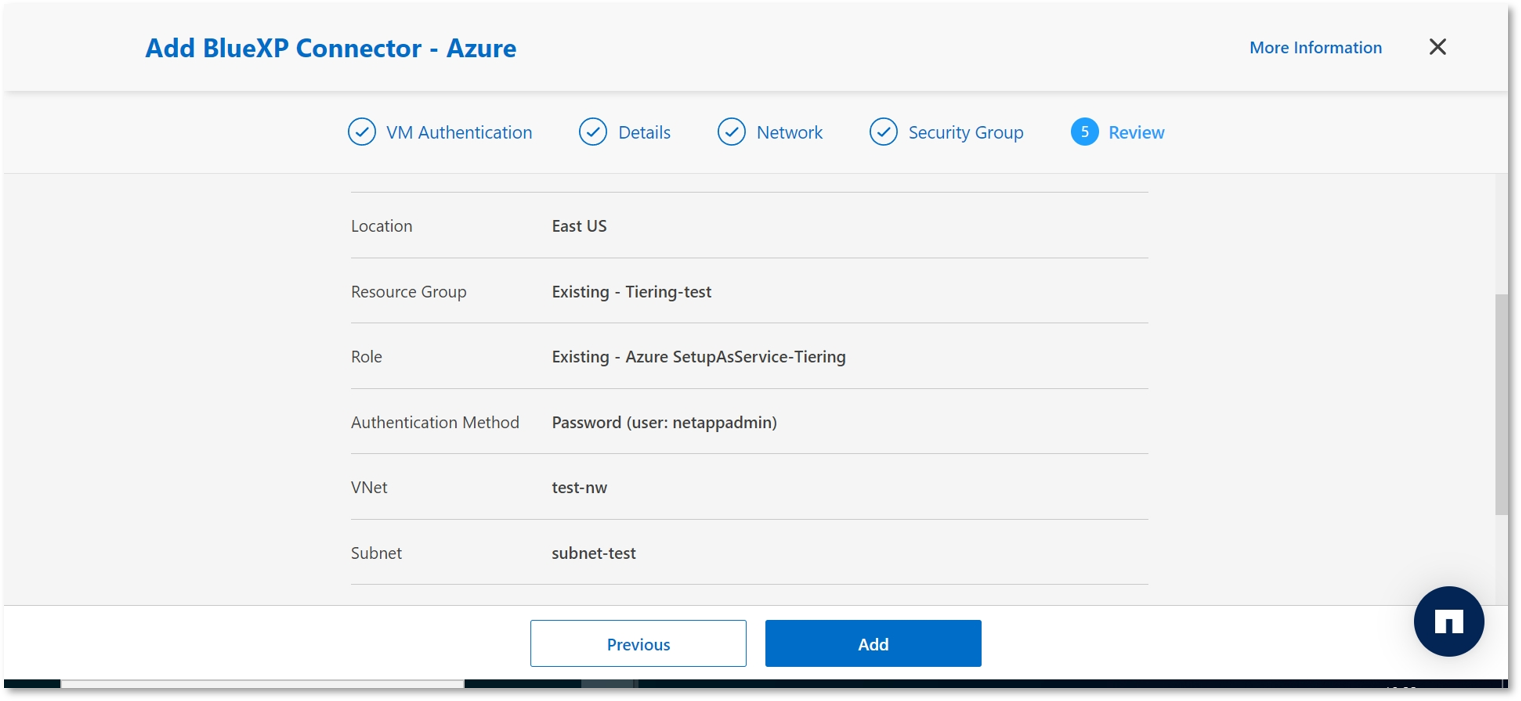

- パラメータを確認し、「Add」をクリック

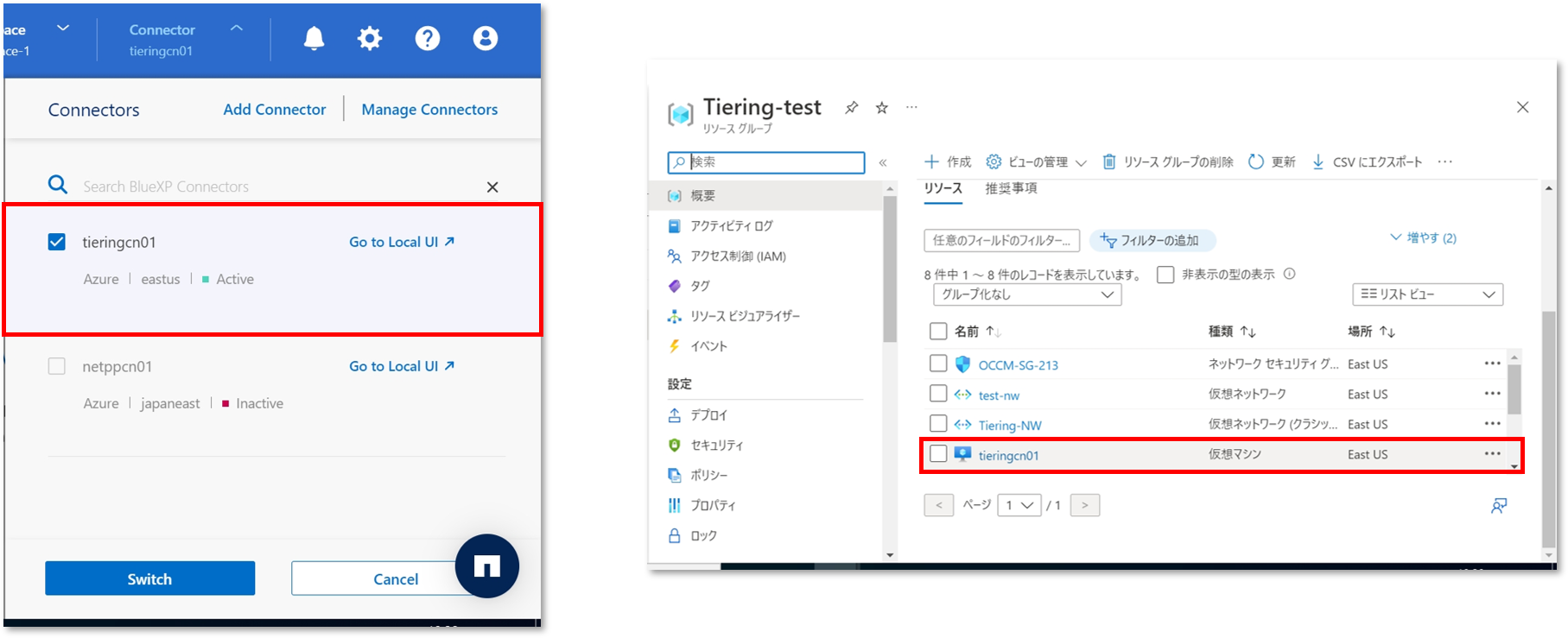

- Canvas画面の「Manage Connectors」からConnectorのデプロイが完了したことを確認

※AzureポータルからもConnector用のVMがデプロイされたことを確認できます。

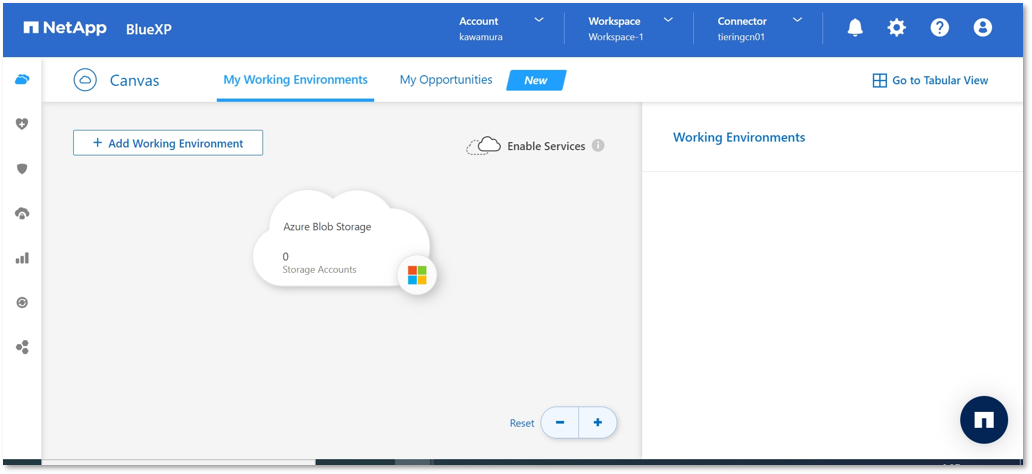

※Connectorをデプロイしたことにより、Azureに作成したオブジェクトストレージ情報を自動で読み込んでくれます。

以上でコネクタのデプロイは完了です。

| 階層化元ストレージの検出 |

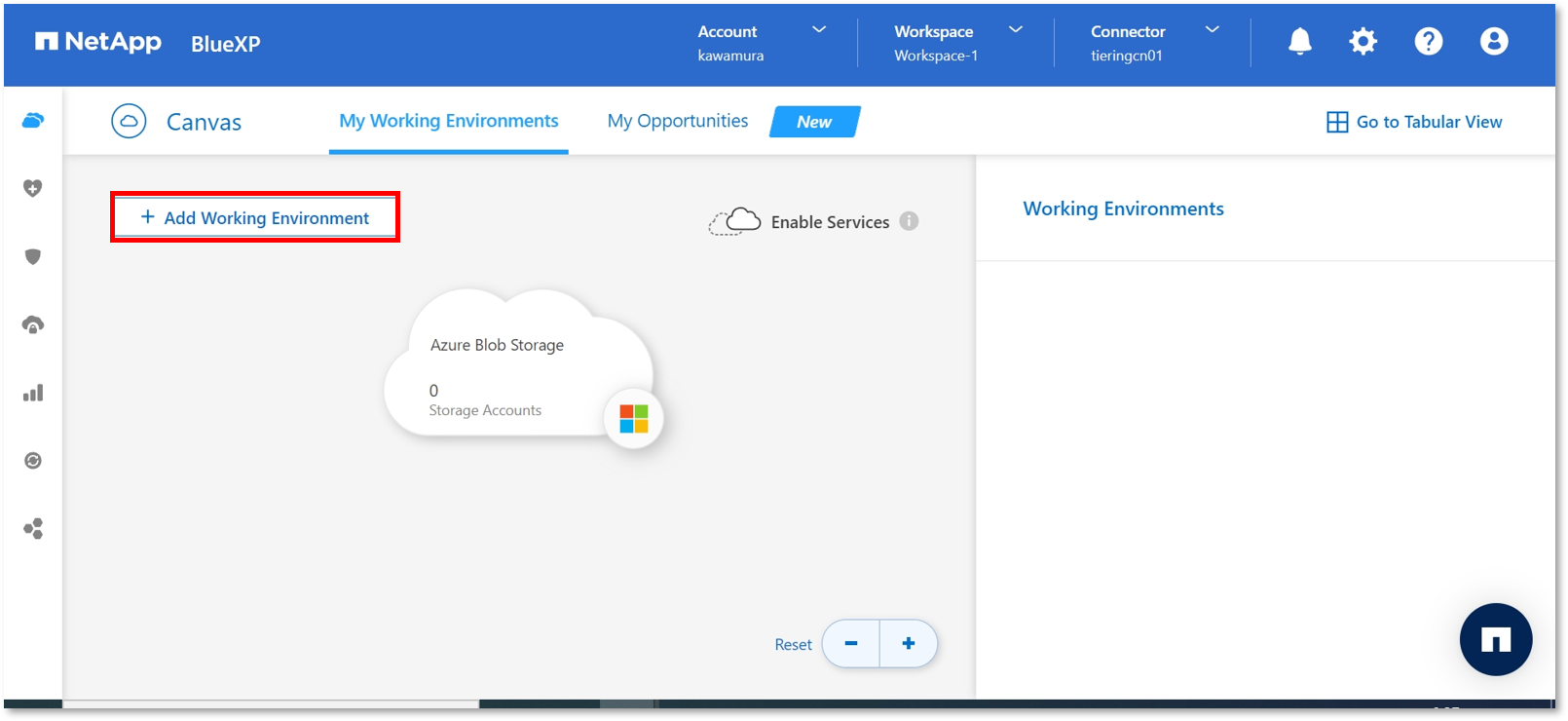

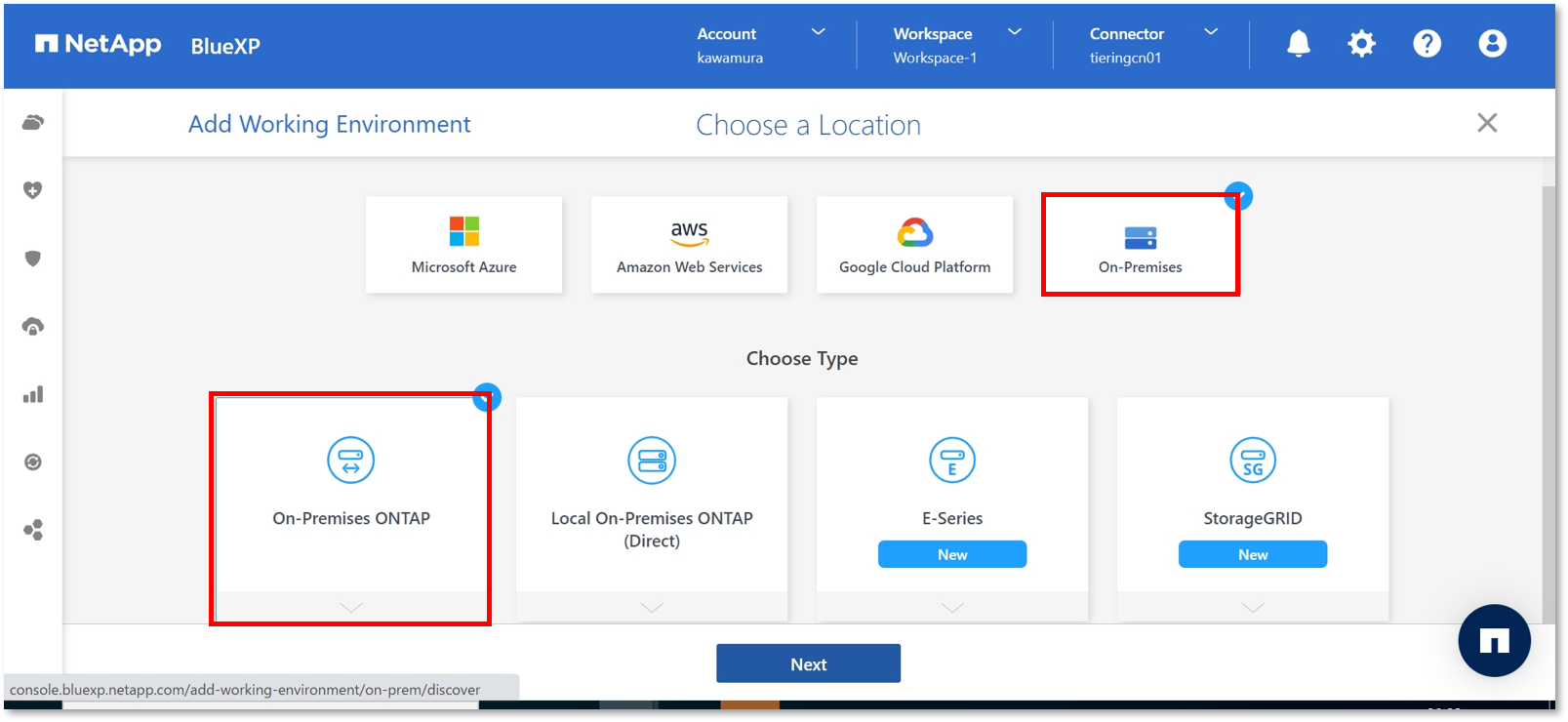

次に階層化元となるストレージをBlueXPから検出します。

ストレージの検出はConnectorとオンプレミス環境間で行われるため、利用しているクラウドとオンプレミス環境の間にVPNを設定するか、ストレージ側にグローバルIPを設定する必要があります。

※本ブログでは、事前にストレージ側にグローバルIPを設定しています。

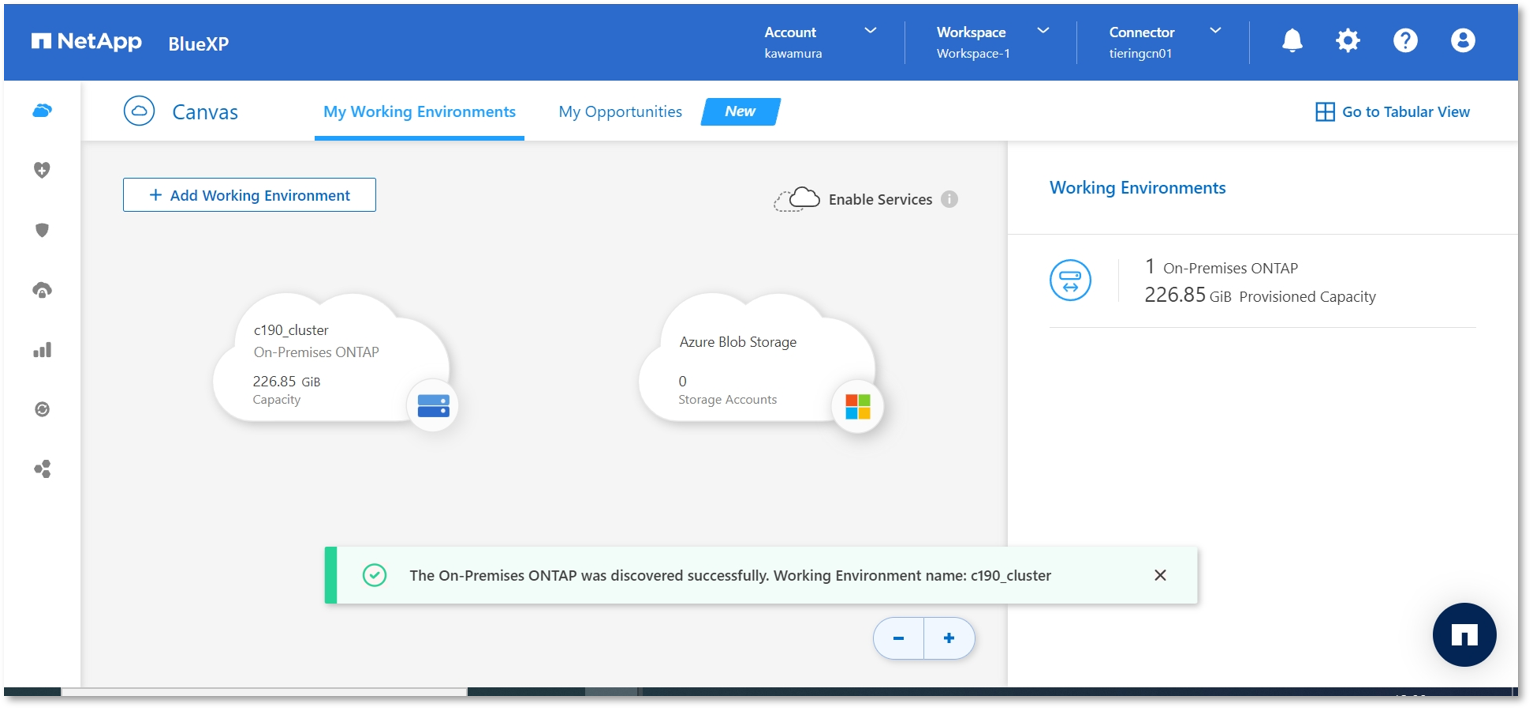

- BlueXPのCanvas画面から「Add Working Environment」をクリック

- 検出対象のストレージを選択

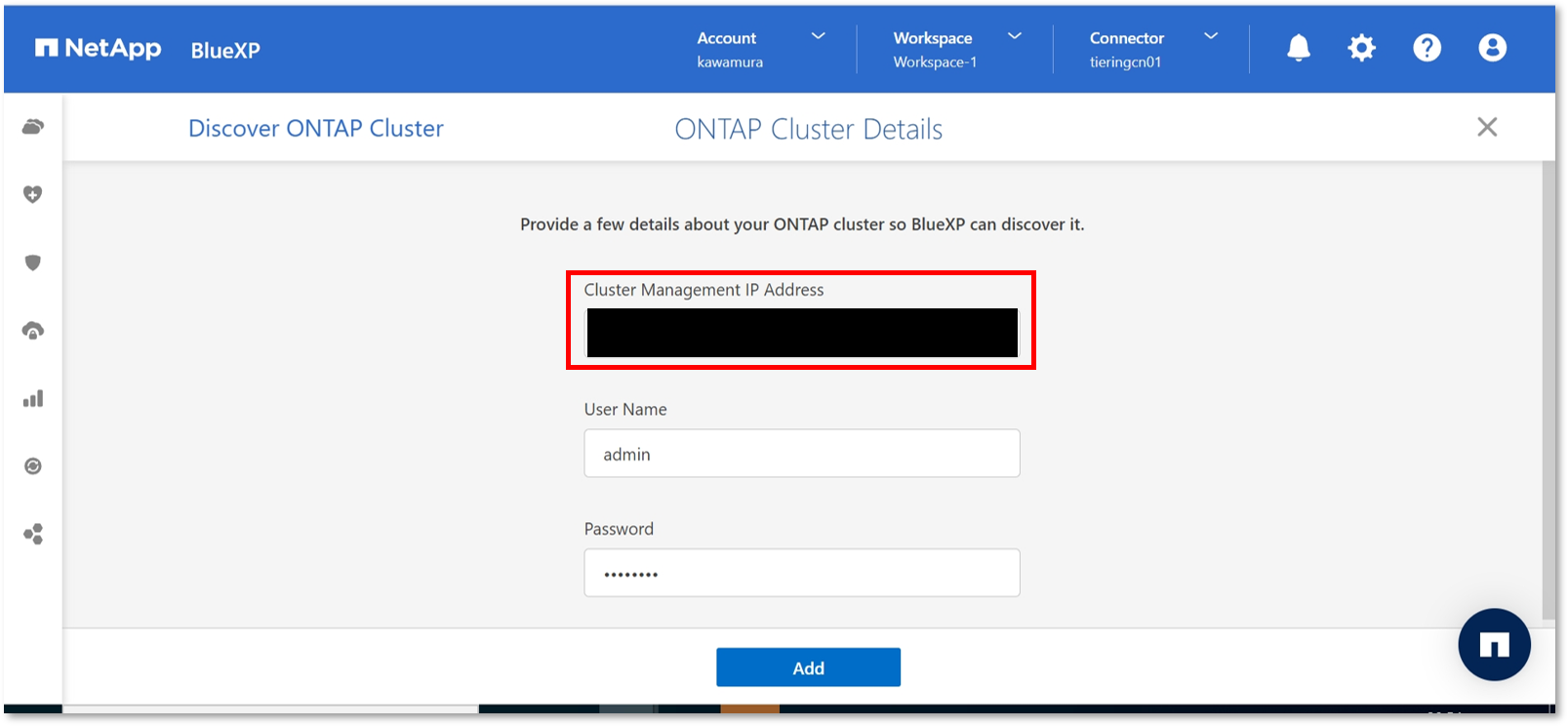

- ONTAPの管理IPアドレスとアカウント情報を入力し、「Add」をクリック

- Canvas画面にてストレージが検出されたことを確認

以上で階層化元ストレージの検出は完了です。

| Cloud Tieringのセットアップ |

最後にCloud Tieringのセットアップをします。

まずCloud Tieringサービスを有効化し、データ階層化を実施するボリュームにて階層化ポリシーを設定するといった流れになります。

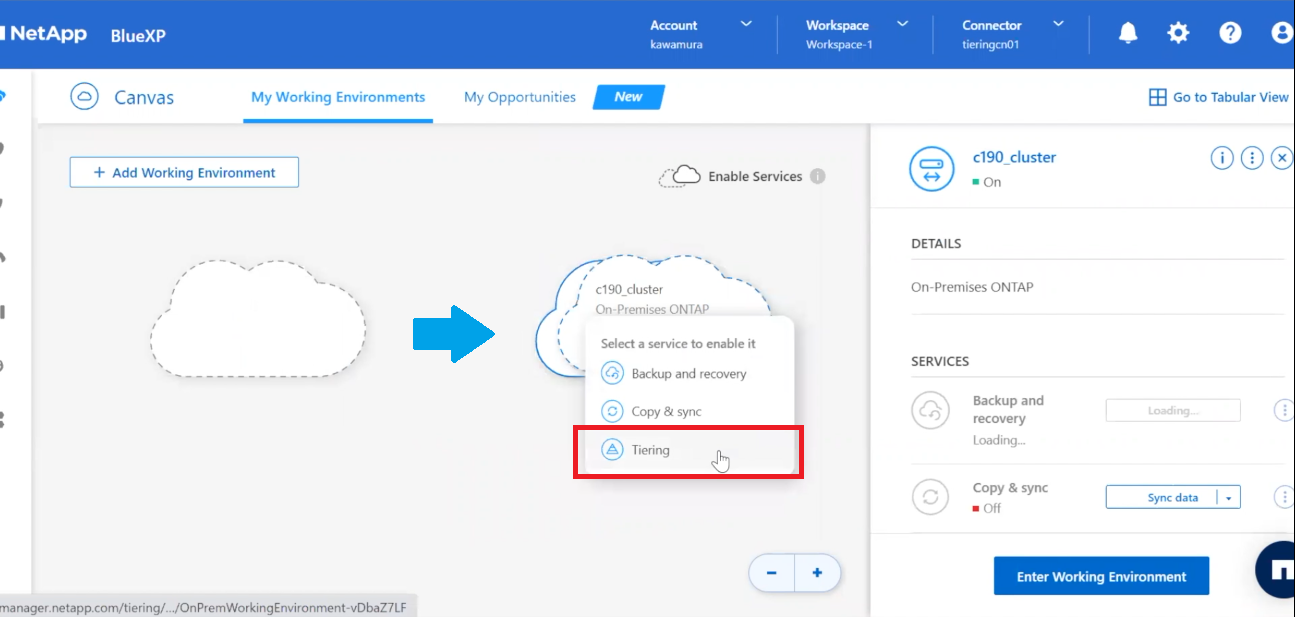

- Canvas画面にて階層化元ストレージを左クリックし、そのままオブジェクトストレージへドラッグ&ドロップすることで、設定可能なクラウドサービスが表示されるので、「Tiering」を選択

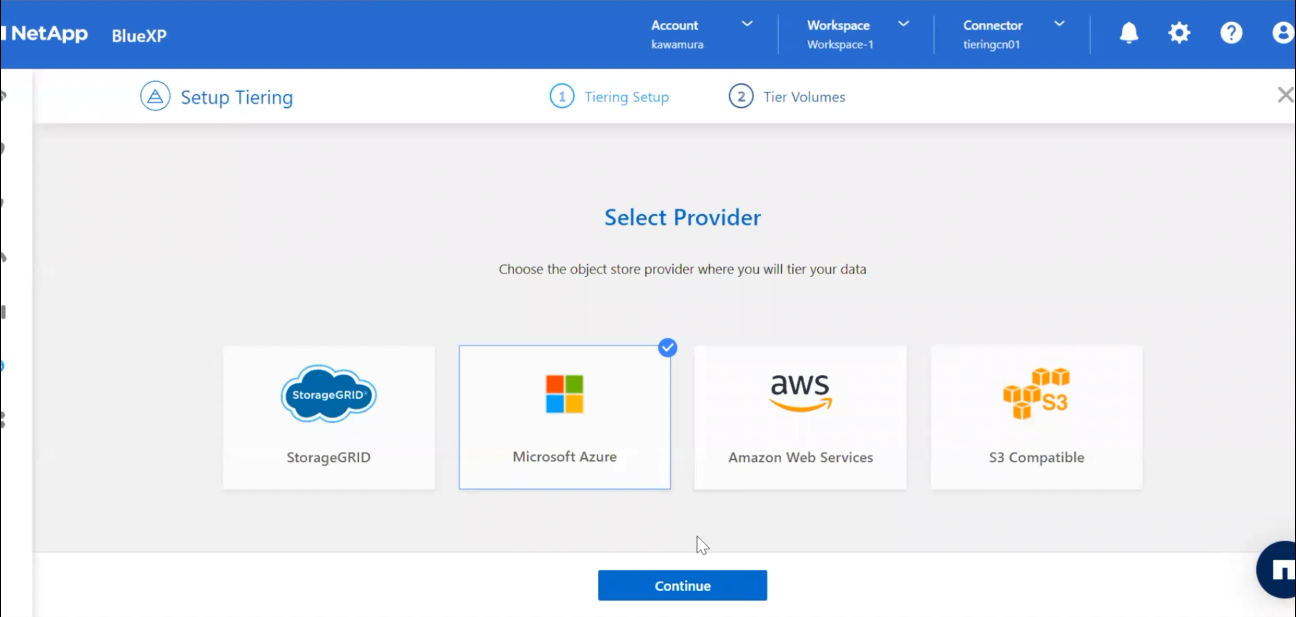

- Cloud Tieringに利用するプロバイダとして「Microsoft Azure」を選択

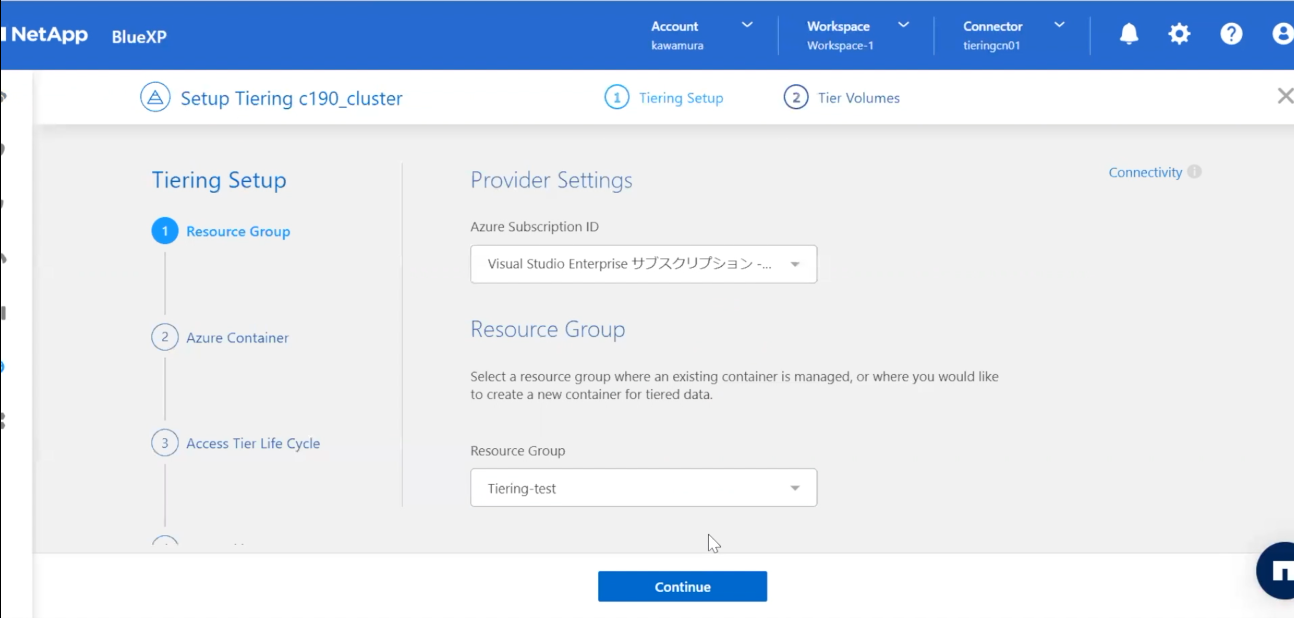

- サブスクリプションIDと事前に作成したリソースグループを選択

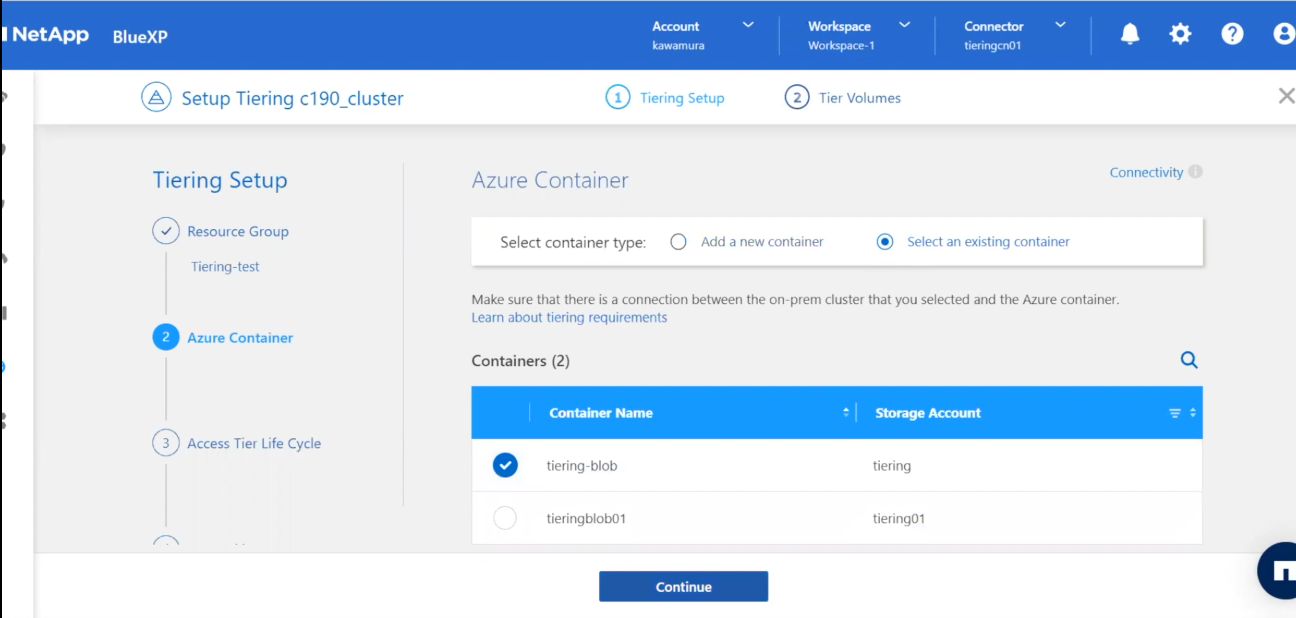

- 既存のオブジェクトストレージからCloud Tieringに利用するコンテナを選択

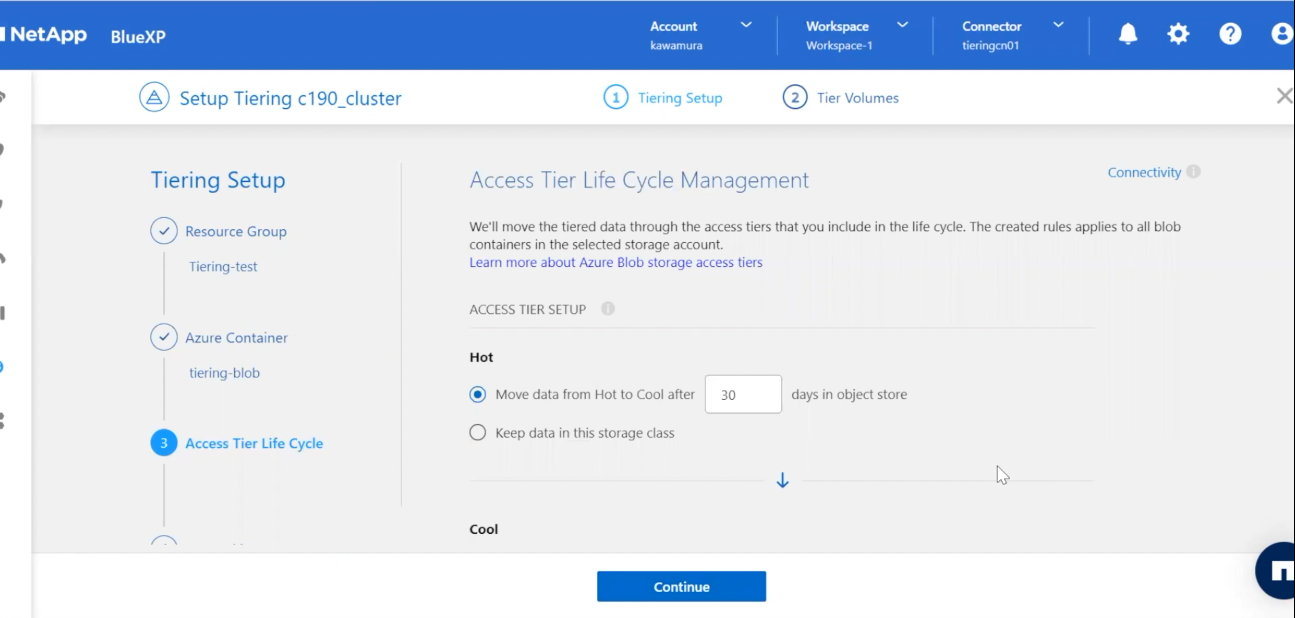

- オブジェクトストレージ内でのデータ階層化を設定

※ここでの階層化はCloud Tieringではなく、Azure Blob Storage内での階層化設定を指します。

Azure Blob Storageにはホット、クール、アーカイブというアクセス層が存在し、

Cloud Tieringによって階層化元ストレージからAzure内に階層化されたデータを

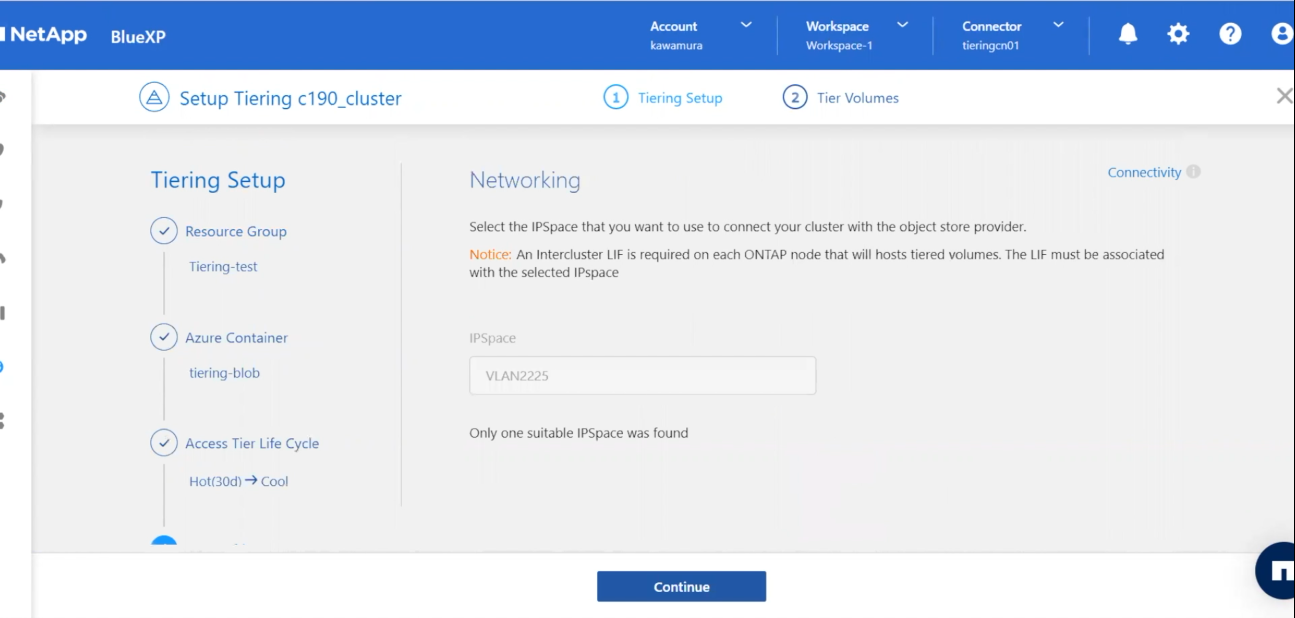

さらにAzure Blob Storage側でも階層化したい場合に設定します。 - Cloud Tieringに利用する階層化元ストレージ側のIPSpaceを選択

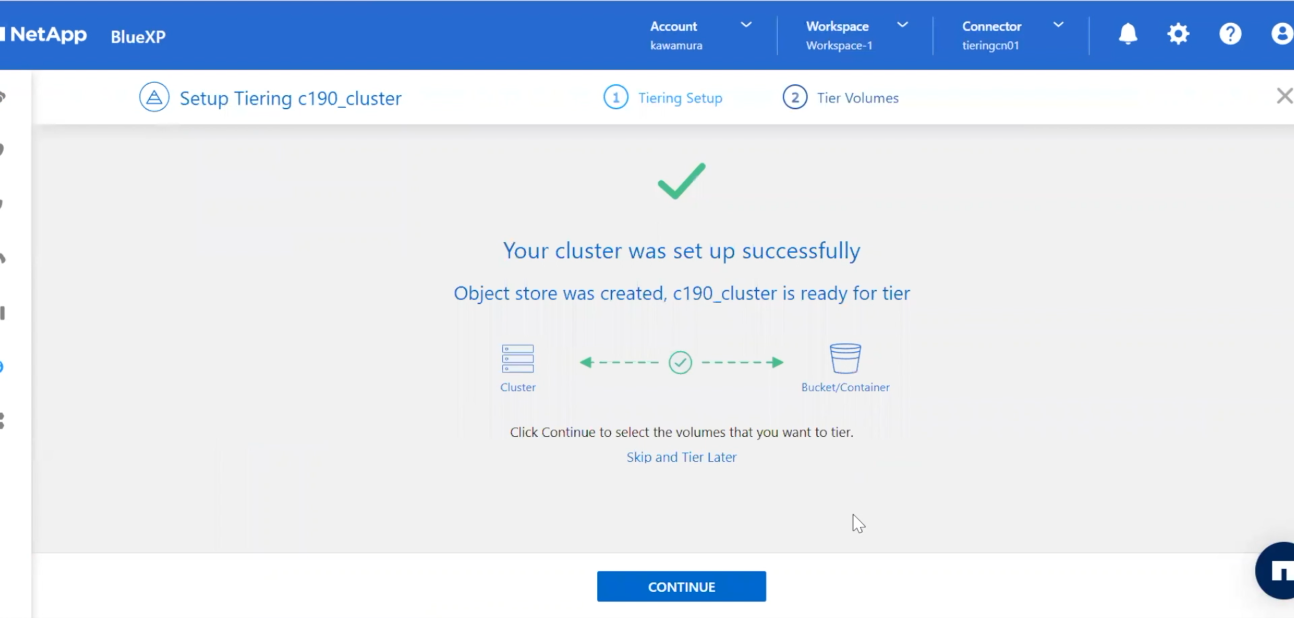

- Cloud Tieringが有効化されたことを確認し、「CONTINUE」をクリック

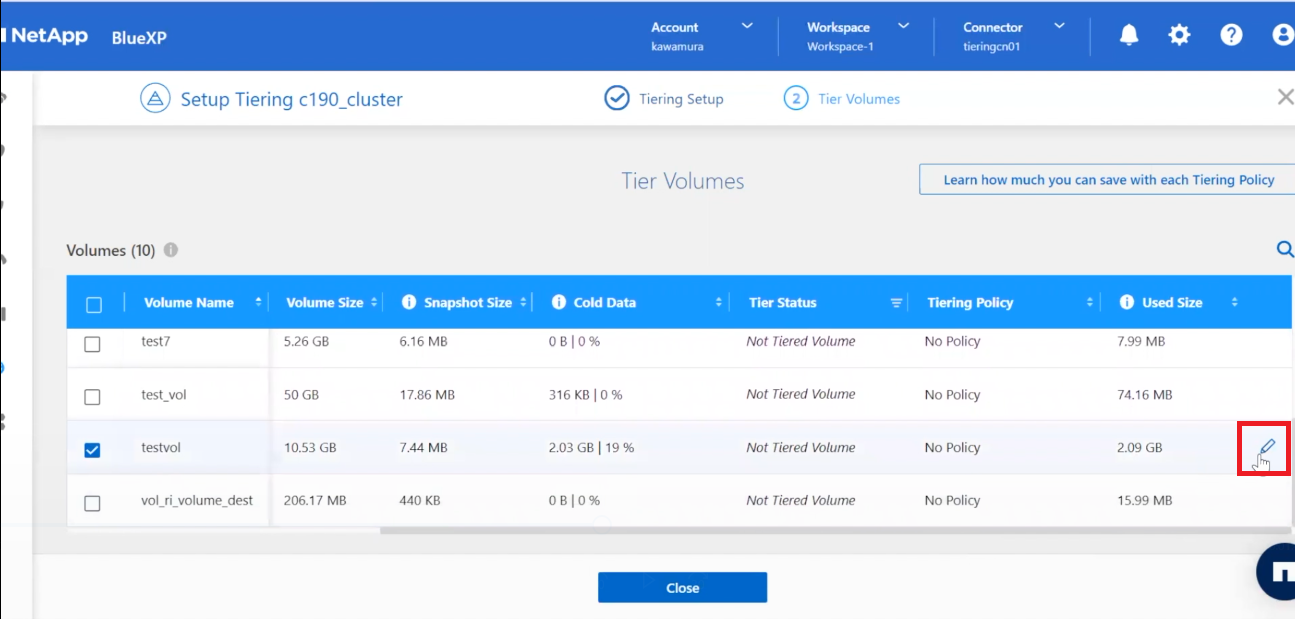

- データ階層化を実施するボリュームを選択し、編集アイコンをクリック

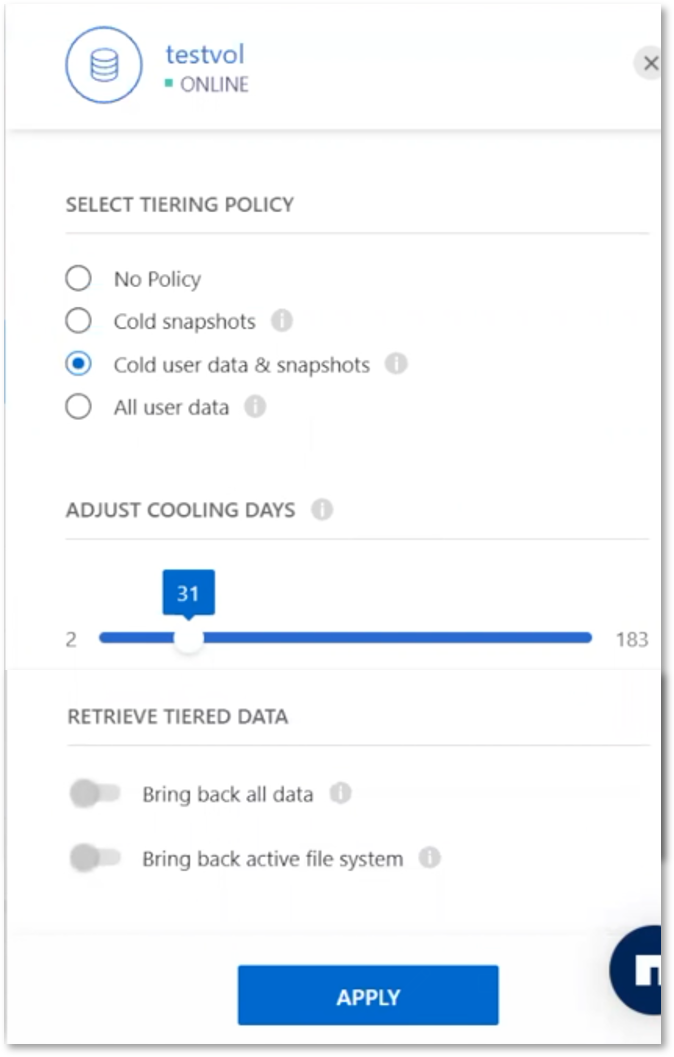

- 階層化ポリシーのセキュリティ設定として、以下のパラメータを入力

SELECT TIERING POLICY:データ階層化ポリシー

ADJUST COOLING DAYS:ホットデータをコールドデータと判断するまでの期間

RETRIEVE TIERED DATA:オブジェクトストレージから階層化元ストレージへデータを戻す際の条件

※ここでの階層化はCloud Tieringとして階層化元ストレージからオブジェクトストレージへの階層化設定を指します。各ポリシーの詳細については前回のブログをご参照ください。

以上でCloud Tieringのセットアップは完了です。

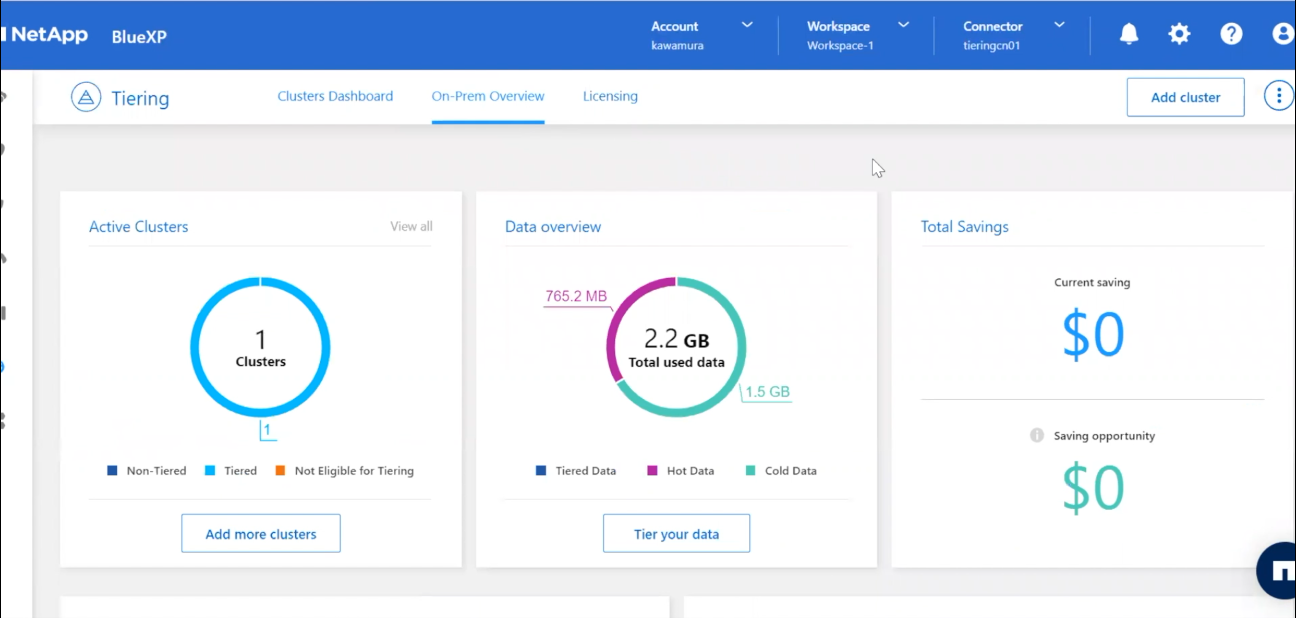

BlueXPのCloud Tiering管理画面からホットデータやコールドデータの割合、階層化によるコスト節約状況などを確認することができます。

| まとめ |

【SB C&S NetAppプロモーションTwitterアカウント】

NetAppに関するさまざまな情報を公開しています。

皆様フォロー宜しくお願いいたします。

TwitterアプリからはこちらのQRコードもどうぞ。

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 技術統括部 第1技術部 2課

河村 龍 - Ryu Kawamura -