※本ブログ記事は「2023年10月26日」時点で確認した情報をもとに作成しています。最新の情報は、VMware Security Advisoriesなどでご確認ください。

こんにちは。SB C&S 山田です。

2023年10月25日にVMwareよりアナウンスされた脆弱性(VMSA-2023-0023)について紹介します。多くのお客様がご利用しているvCenter Serverに対して、クリティカルな脆弱性が発表されておりますのでご確認をお願いいたします。

影響を受ける対象製品

- VMware vCenter Server

- バージョン:6.5U3u以下、6.7U3s以下、7.0U3n以下、8.0U1c以下

- VMware Cloud Foundation

- バージョン:3.x/4.x/5.x

※補足事項

・ESXi については、本脆弱性には該当しません

・VMware Cloud on AWS については、本脆弱性には該当しません

本記事では、ご利用されている方の多いvCenter Serverのバージョン確認方法についてご紹介します。

vSphere Clientにログインし、vCenter Serverの [サマリ] タブを開きます。ビルドの項目に表示される番号(ビルド番号)を確認します。

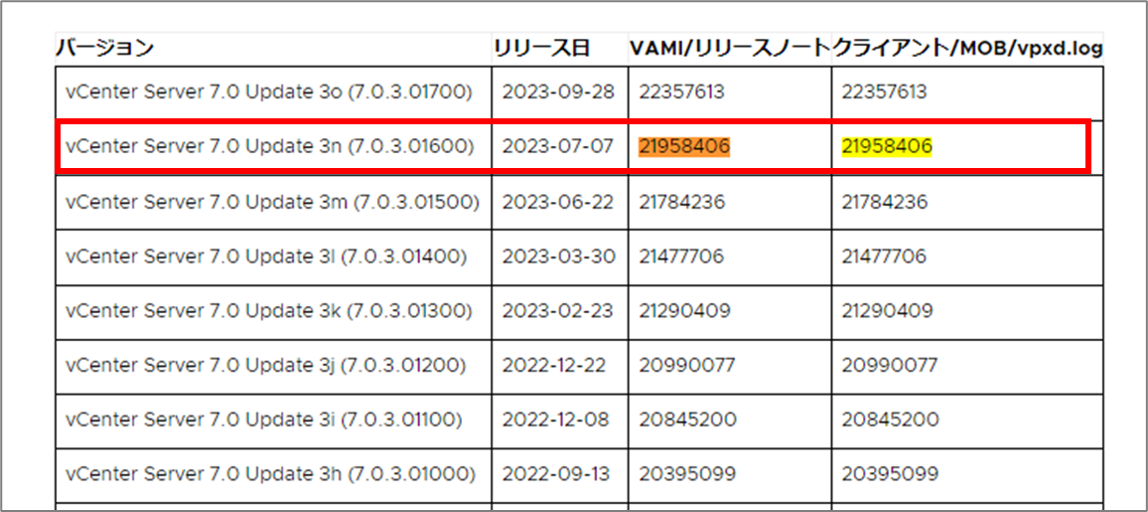

次に下記KBの情報を参照します。先ほど確認したビルド番号をページ内で検索し、vCenter Serverのバージョンを確認します。

・VMware vCenter Server のビルド番号とバージョン (2143838)

https://kb.vmware.com/s/article/2143838?lang=ja

上記画面キャプチャの例では、vCenter Server 7.0 Update 3nのバージョンであることが確認できましたので、今回公開された脆弱性の対象バージョンであることが判断できます。

脆弱性の詳細

・VMware vCenter Server Out-of-Bounds Write Vulnerability(CVE-2023-34048)

重大度:Critical / CVSSv3スコア:9.8

vCenter Server には、DCERPC プロトコルの実装に境界外書き込みの脆弱性が存在します。vCenter Server へのネットワーク アクセスを持つ悪意のある攻撃者がこの問題を悪用し、リモートから任意のコードを実行される可能性があります。

・VMware vCenter Server Partial Information Disclosure Vulnerability (CVE-2023-34056)

重大度:Moderate / CVSSv3スコア:4.3

vCenter Server には、部分的な情報漏洩の脆弱性が存在します。vCenter Server の管理者権限を持たない悪意のある攻撃者がこの問題を悪用し、vCenter Server 上のデータに対して不正にアクセスされる可能性があります。

解決策

vCenter Server

影響を受ける対象のvCenter Serverをご利用の場合は、下記いずれかのバージョンへのアップデートが必要です。

- vCenter Server 6.5U3v 以降

- vCenter Server 6.7U3t 以降

- vCenter Server 7.0U3o 以降

- vCenter Server 8.0U1d 以降

- vCenter Server 8.0U2 以降

※補足事項

・6.5 / 6.7は既にTechnical Guidanceフェーズに入っているため、通常であればセキュリティパッチは提供されませんが、クリティカルな脆弱性のため特別に提供されています。

・今回の脆弱性はESXiへの影響はありませんので、ESXiへのパッチの適用は不要です。

vCenter Serverのアップデート作業は、VMwareのコミュニティサイトに画面イメージ付きで分かりやすく手順が紹介されていますので、作業実施時のご参考にして頂ければと思います。

vCenter Server アップデート適用 実施イメージ(7.0/8.0)

Step by step procedure to update vCenter Server 7.0/8.0 Appliance using VAMI

https://communities.vmware.com/t5/vSphere-Upgrade-Install/Step-by-step-procedure-to-update-vCenter-Server-7-0-8-0/ta-p/2974093

アップデート作業が必要となると、気になる点はvCenter Serverの再起動の発生有無や、実行中の仮想マシンへの影響かと思います。

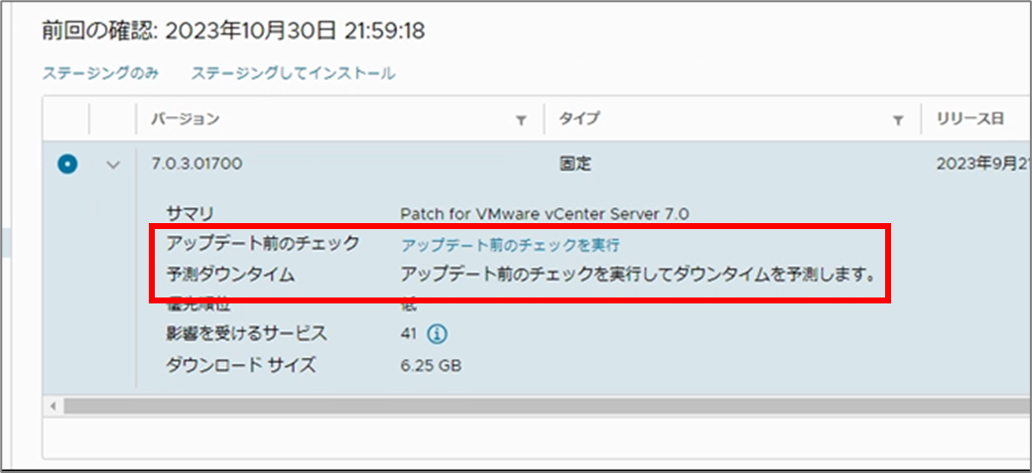

まず、vCenter Serverの再起動の発生有無は、VAMI(vCenter Server Appliance Management Interface)でvCenter Serverのアップデート対象バージョンを確認する際に"再起動要求"の列に表示されます。基本的には再起動が必要となるケースが多いかと思います。

ダウンタイムについてもVAMIのアップデート対象のバージョンを確認する画面で確認できます。[アップデート前のチェック]を実行することで、vCenter Server のダウンタイム予測時間が表示されます。

なお、ここで表示されるダウンタイムはvCneter Serverのダウンタイムです。vSphere Clientを使用した管理・監視ができなくなるため、仮想マシンの設定変更やvMotionは実施できませんし、DRSによる仮想マシンの負荷分散も一時的に動作しなくなります。

ただし、仮想マシンの起動状態は影響を受けませんし、構成済みのvSphere HAも動作します。

Cloud Foundation

Cloud Foundationは、以下のKBにしたがって、Async Patch Toolを使用してパッチを適用してください。

Applying individual product updates to VMware Cloud Foundation environments using Async Patch Tool (AP Tool) (88287)

https://kb.vmware.com/s/article/88287

解決策に関する補足事項

今回の脆弱性に関しては、暫定対応策はありません。上記の対応が必要となります。

6.5 / 6.7に関しては、2023年11月15日をもってTechnical Guidanceフェーズが終了し、サポートが完全に終了となります。今回のアップデートを適用する場合は、11月15日までに作業を完了することを強く推奨いたします。ただし、そもそも6.5 / 6.7はサポート期限が迫っているため、今後の運用を考慮すると並行して8.0 U1d以降へのアップグレードの検討・実施が推奨されます。

当社では、vSphere 8.0へのアップグレードに関して解説したオンデマンドセミナーを公開しておりますので、ぜひご視聴ください。アップグレードするための流れや要件、確認事項、実際の手順などを紹介しております。詳細は以下からご確認ください。

VMware テクニカル講座特別編:vSphere 8.0 アップデート対策

https://licensecounter.jp/vmware/products/vs8updt.html

概要紹介ブログ:VMware テクニカル講座特別編 vSphere 8.0 アップデート対策

https://licensecounter.jp/engineer-voice/blog/articles/20230711_vsphere8_upgrade.html

参考情報

VMware Security Advisories(VMSA-2023-0023)

https://www.vmware.com/security/advisories/VMSA-2023-0023.html

VMSA-2023-0023: Questions & Answers

https://core.vmware.com/resource/vmsa-2023-0023-questions-answers#introduction

<各アップデートのリリースノート>

VMware vCenter Server 6.5 Update 3v リリース ノート

https://docs.vmware.com/en/VMware-vSphere/6.5/rn/vsphere-vcenter-server-65u3v-release-notes.html

VMware vCenter Server 6.7 Update 3t リリース ノート

https://docs.vmware.com/en/VMware-vSphere/6.7/rn/vsphere-vcenter-server-67u3t-release-notes.html

VMware vCenter Server 7.0 Update 3o リリース ノート

https://docs.vmware.com/jp/VMware-vSphere/7.0/rn/vsphere-vcenter-server-70u3o-release-notes/index.html

VMware vCenter Server 8.0 Update 1d リリース ノート

https://docs.vmware.com/en/VMware-vSphere/8.0/rn/vsphere-vcenter-server-80u1d-release-notes/index.html

VMware vCenter Server 8.0 Update 2 リリース ノート

https://docs.vmware.com/jp/VMware-vSphere/8.0/rn/vsphere-vcenter-server-802-release-notes/index.html

vCenter Serverのクリティカルな脆弱性(VMSA-2023-0023)について紹介しました。vCenter Serverが対象となるため、影響のあるお客様が多いかと思います。

特にCVE-2023-34048においてはCVSSv3スコアが9.8となるため、対象バージョンをご利用されている場合は迅速なアップデート対応、またはvSphere 8.0U1d以降へのアップグレードを検討いただくことを推奨いたします。

vSphere 8.0へのアップグレード解説動画の特設サイトはこちら

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 技術統括部

第1技術部 1課

山田 和良 - Kazuyoshi Yamada -

VMware vExpert