皆さん、こんにちは。

SB C&Sでネットワーク/セキュリティ関連のプリセールスを担当している 大東です。

前回紹介した、社内にZscalerの小規模なPoPを構築する「Private Service Edge」について今回は構築編として記載します。

以前の記事は下記を確認ください。

Zscaler ZPA PrivateService Edgeについて

■Private Service Edge

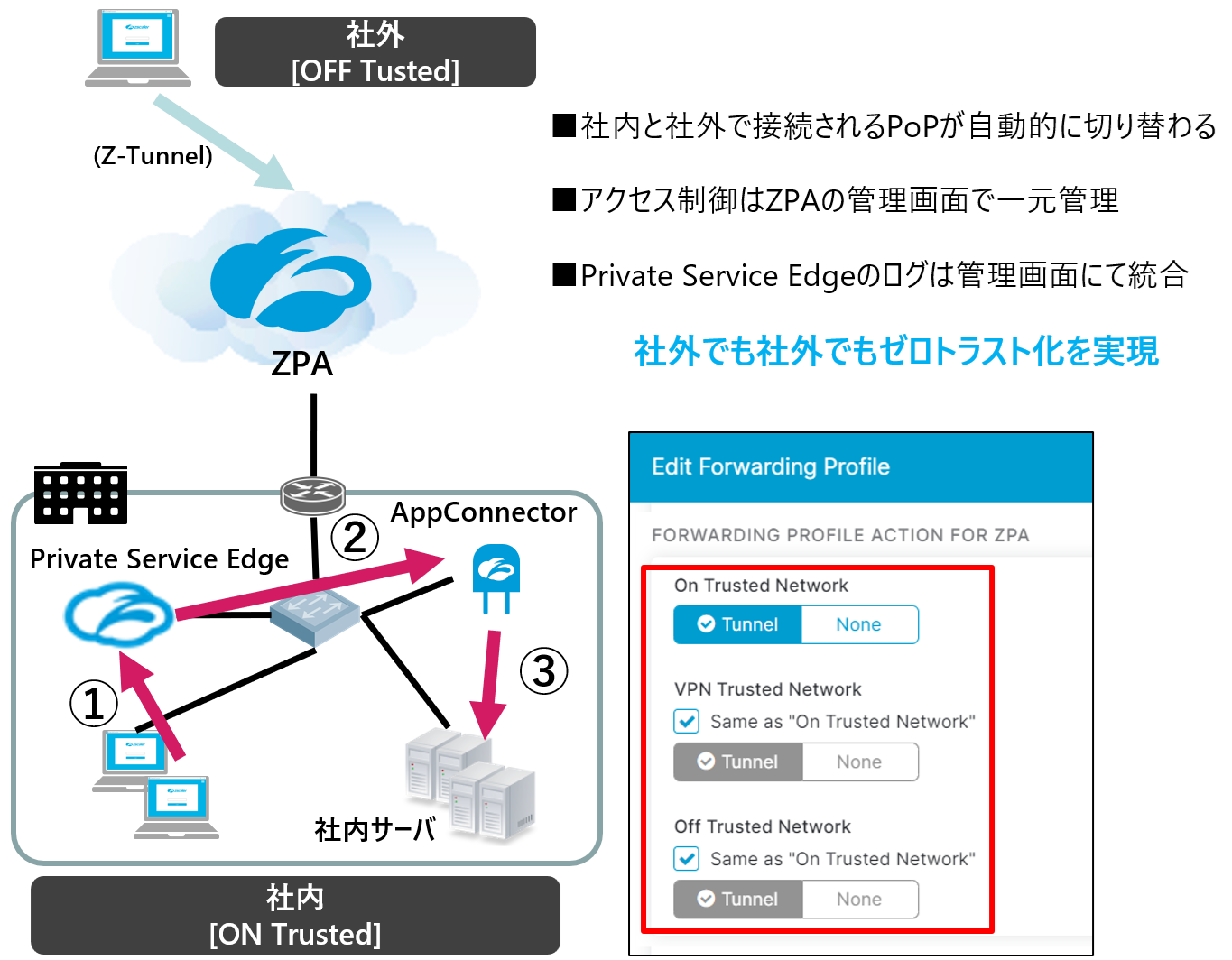

Private Service Edgeとは社内環境でもゼロトラスト化を実現するためのSDP機能になります。

前回も記載しましたが、簡単に言うとPrivate Service Edgeは「社内に小規模なZPAのPoP」を準備するようなものです。

社内にいる場合は、すべての通信をこのPrivate Service Edgeを経由させることで通信制御やログなどもZscalerで一括管理ができるようになります。

社内では「Private Service Edge」のPoPを利用し、社外ではインターネット上のZscalerのPoPに自動的に接続変更して通信をさせることが可能です。

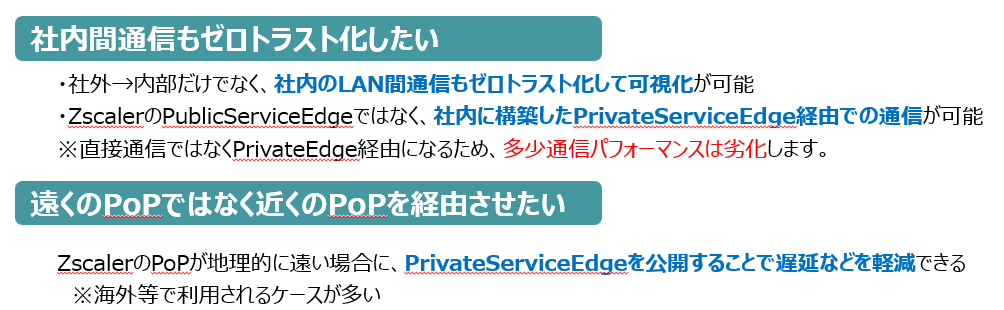

Private Service Edgeを利用するユースケースとしては、下記のような利用方法が多いです。

■Private Service Edge構築

構築の流れとしては大きく下記になります。

1.Private Service Edge作成

2.VMwareへのインスタンス構築

3.ZCCポータルからの接続設定

4.ユーザーからの接続確認

では、さっそく構築していきましょう

1.Private Service Edge作成

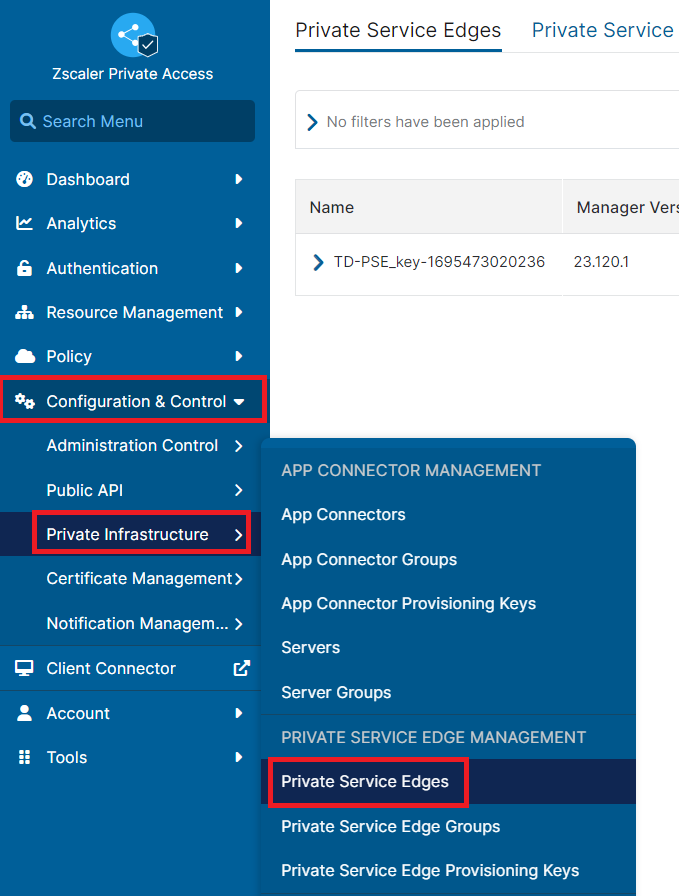

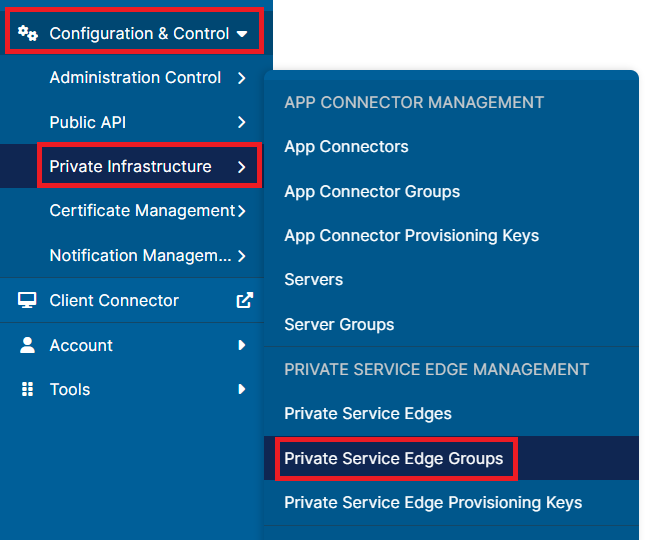

ZPAの管理画面にログイン後、左メニューから「Configuration & Control」>「Private Infrasturcture」>「Private Service Edges」をクリックします。

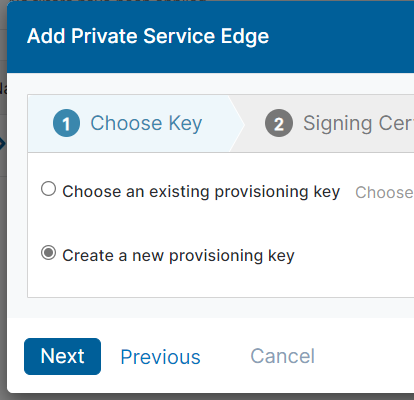

左上の「Add」をクリックして、ZPA側としての受け皿設定をしていきます。

ウィザードに従って、Private Service EdgeとZPA間のやり取りに利用する鍵を作成していきます。

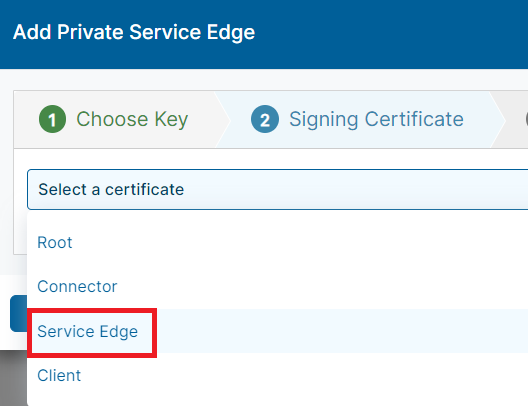

「Service Edge」の証明書を選択して進めていきます。

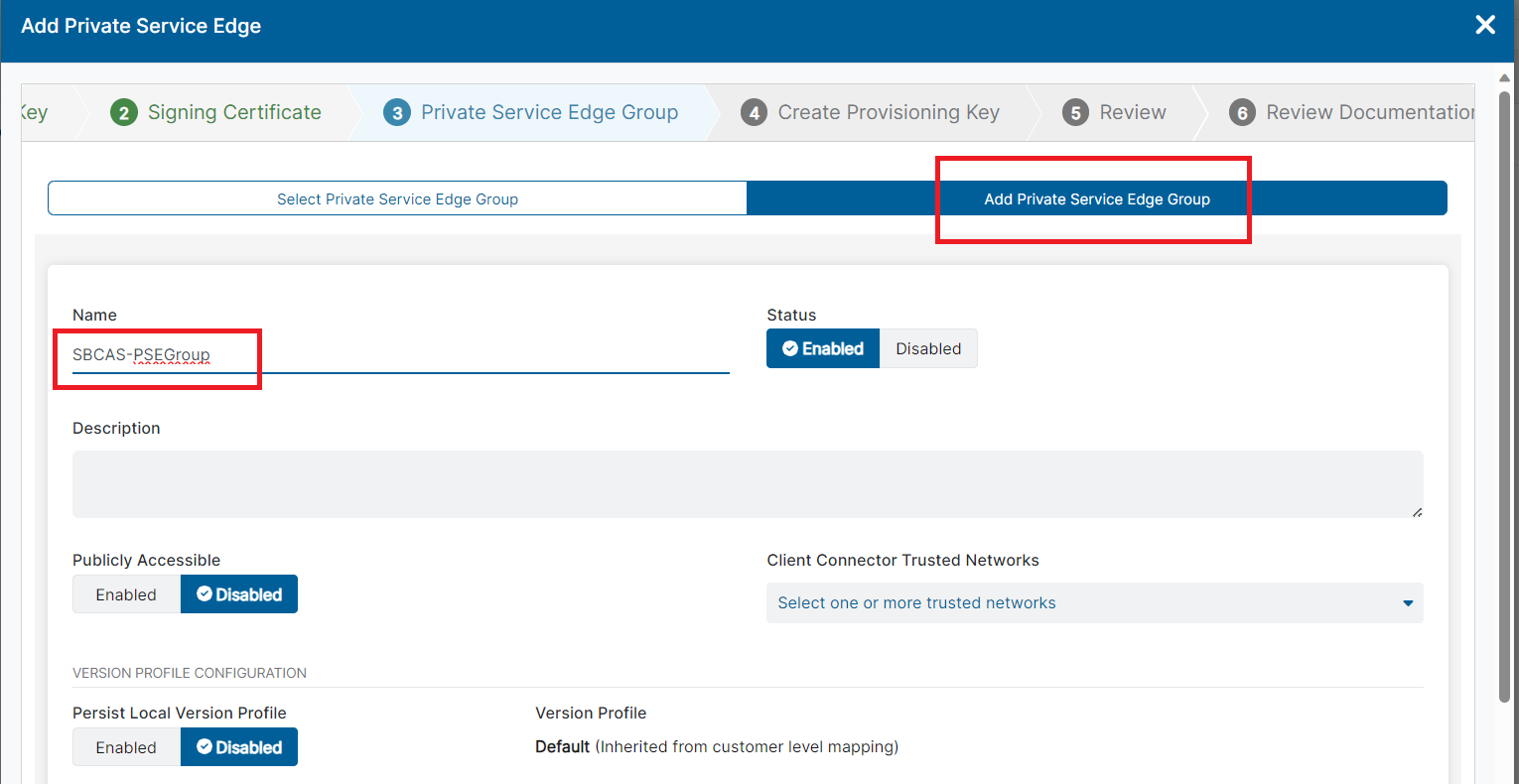

初回の場合は、「Add Private ServiceEdge Group」を選択してグループを作成します。Private Service Edgeを複数台作成し、同じグループに入れることで冗長性とバランシングによるスループット向上が期待できます。

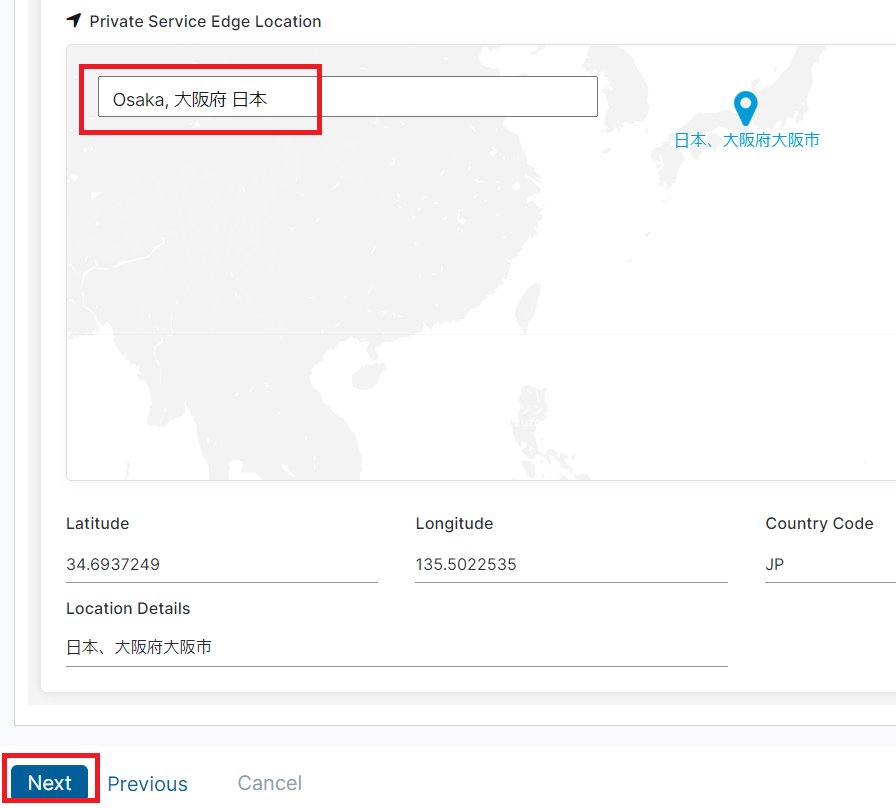

PrivateServiceEdgeを設置する地理的場所を記入します。

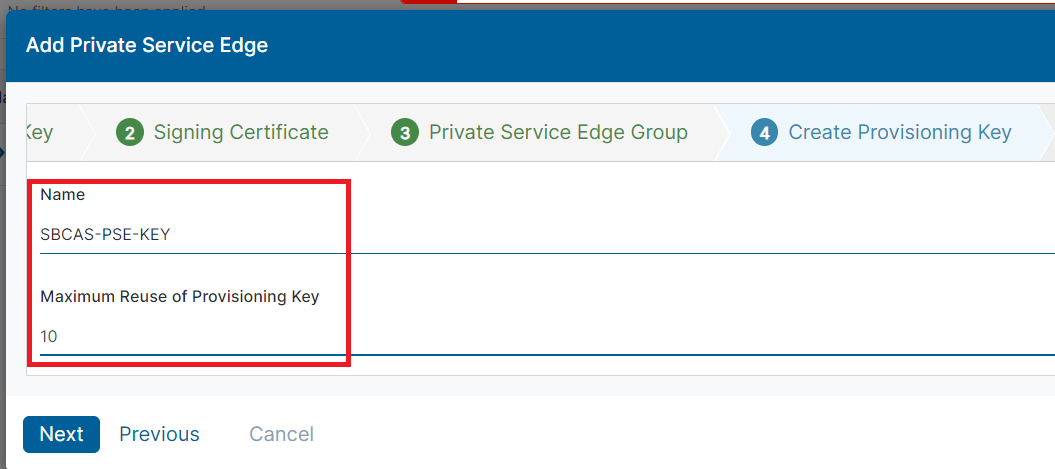

作成する鍵の名前と個数を記入します。複数台のPrivate Service Edgeを作成する場合は複数個作成しておき、同じキーを使ってインスタンスを作成し、同じグループに入れる形になります。

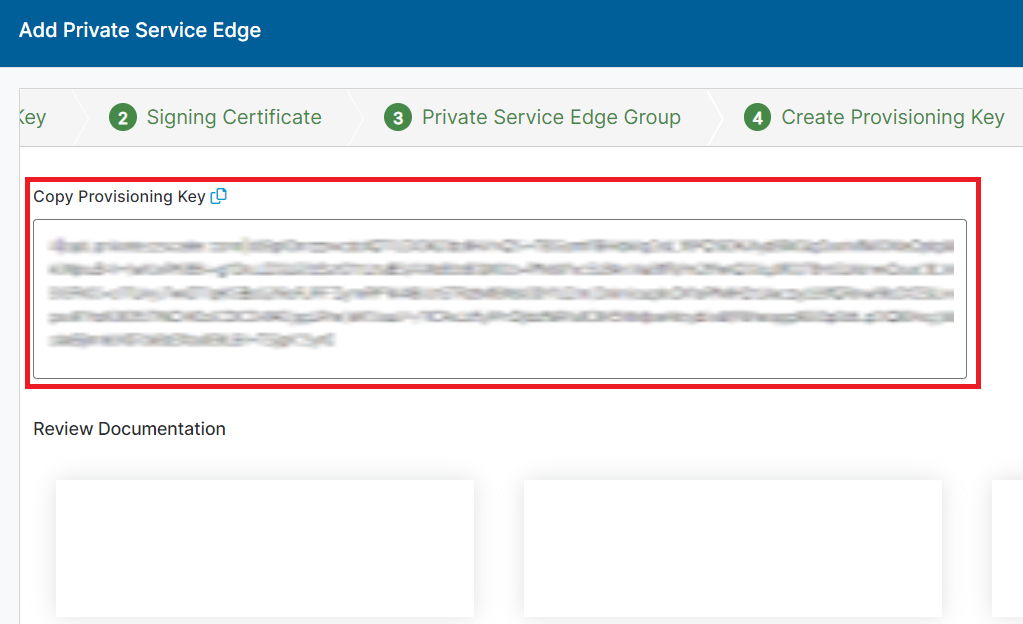

最後に鍵データが表示されますので、コピーして別で保存しておきます。

今回はvSphereで構築しますが、AWSやAzureなどにも構築が可能です。

2.VMwareへのインスタンス構築

Private Service Edgeのインスタンスイメージは、Zscalerのヘルプページにあります。OVAファイルとしてイメージがありますので、VMware上でイメージをアップロードして展開してください。

Private Service Edge Deployment Guide for VMware Platforms | Zscaler

VMwareのデプロイについては、ZPAで作成するAppConnectorと同様の手順となります。

別サイトにAppConnectorの展開手順やIP設定方法などがありますので参考にしてください。

ZPA App Connectorインストール手順(VMware編)

「3 VMwareへのデプロイ」の部分を確認してください。

ネットワークやDNSサーバ設定、SSH設定までは同じになります。

SSHで展開したインスタンスにアクセスした後は、下記参考にしてください。

1.Private Service Edge 停止

sudo systemctl stop zpa-service-edge

2.プロビジョニングキーを貼り付けるファイル作成

sudo touch /opt/zscaler/var/service-edge/provision_key

sudo chmod 644 /opt/zscaler/var/service-edge/provision_key

sudo vi /opt/zscaler/var/service-edge/provision_key

3.キーの貼り付け

※プロビジョニングキーをコピーアンドペーストで貼り付けてください。

4.キーの確認

sudo cat /opt/zscaler/var/service-edge/provision_key

5.Private Service Edge 開始

sudo systemctl start zpa-service-edge

6.Private Service Edge 状態確認

sudo systemctl status zpa-service-edge

※Activeになっており、エラーなどが出ていないことを確認します。

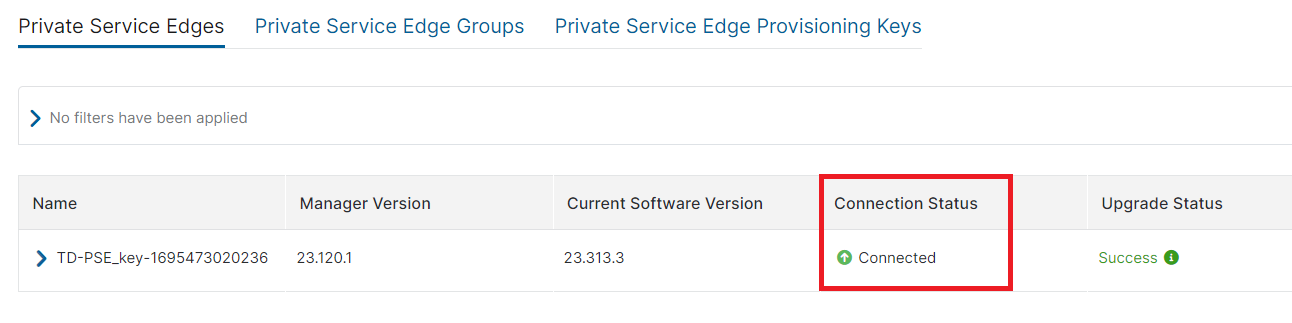

ZPA画面に戻り、「Configuration & Control」>「Private Infrasturcture」>「Private Service Edges」をクリックしてPrivate ServiceEdgeインスタンスが表示されていることを確認します。

Connection Statusが「Scheduled」になっている場合がありますが、時間が経てば

3.ZCCポータルからの接続設定

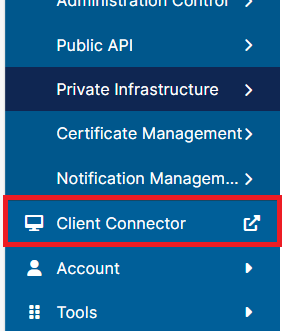

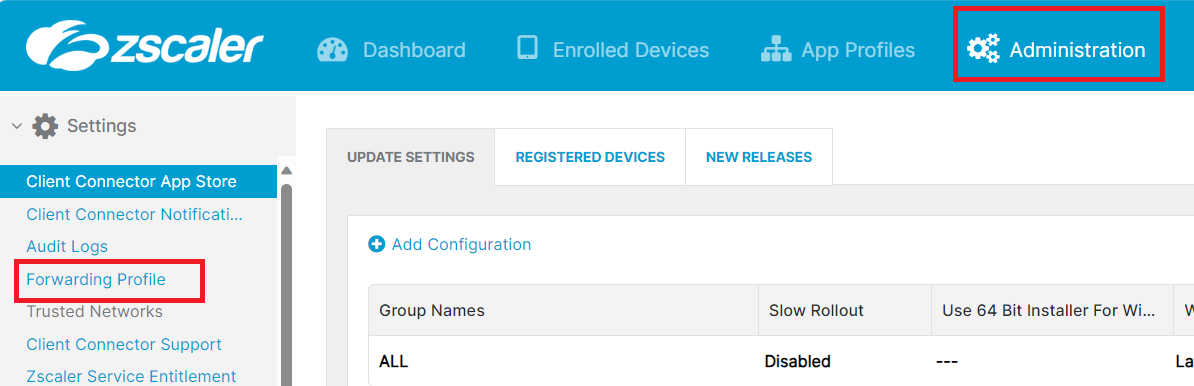

ZPAから「Client Connector」をクリックし、Client Connectorポータルを開きます。

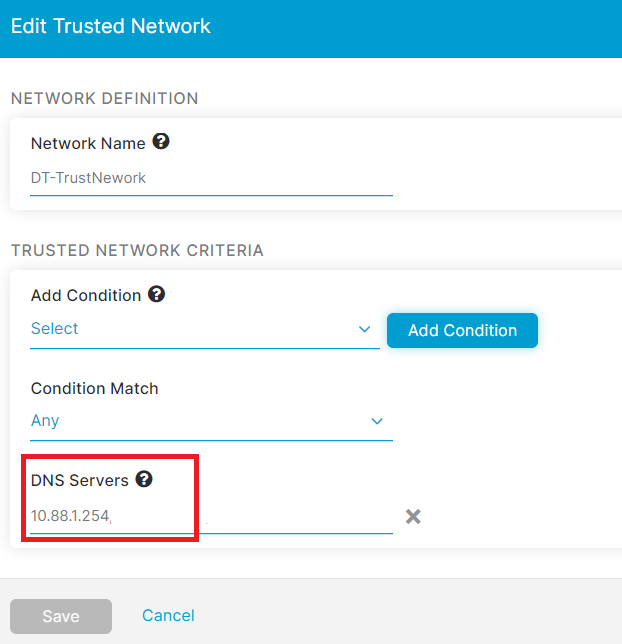

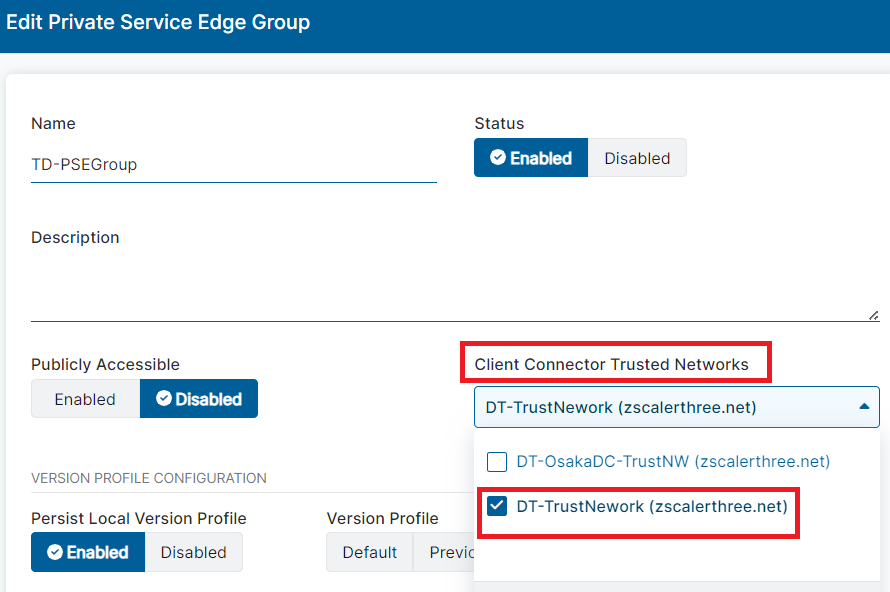

社内にいる場合に、Private Service Edgeを利用するため、「Trusted Network」を設定します。

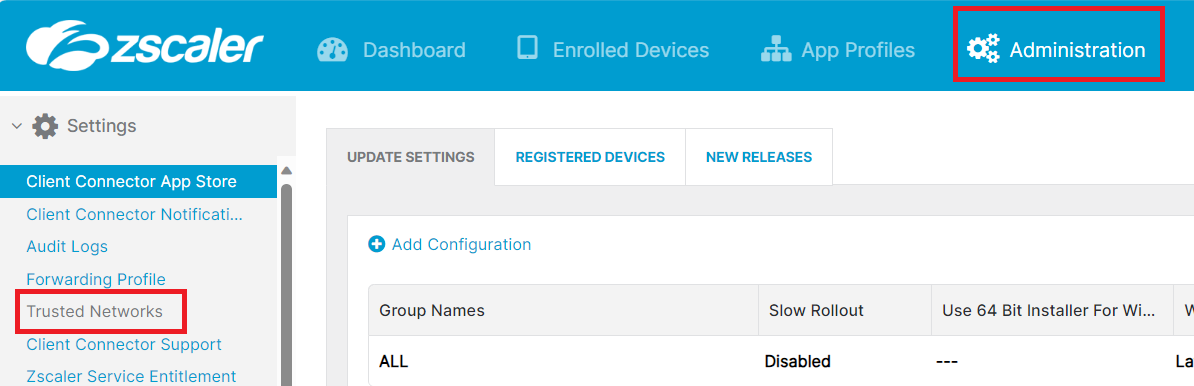

今回は、社内時にDHCPで付与されるDNSサーバを指定します。このDNSサーバがパソコンに割り当てられた際に、Zscalerのエージェントソフトが「Trusted Network(社内)」ということを認識します。

次に、ForwardingProfileでTrusted Network時の転送方法を設定します。

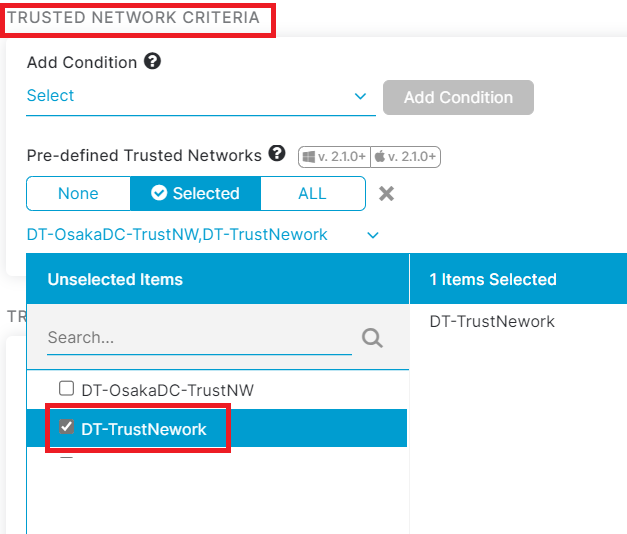

「TRUSTED NETWORK CRITERIA」でTrust Networkを指定します。

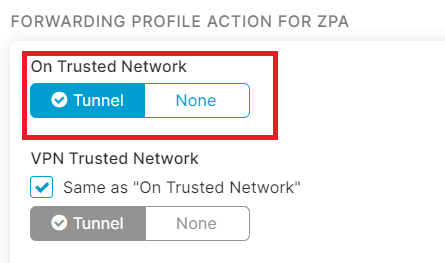

Trusted Network時でも、Private Service Edgeとトンネルを張りZscaler経由とするため、ZPAの転送方式も「Tunnel」に設定します。

ZPAの管理画面に戻り、左メニューから「Configuration & Control」>「Private Infrasturcture」>「Private Service Edges」をクリックします。

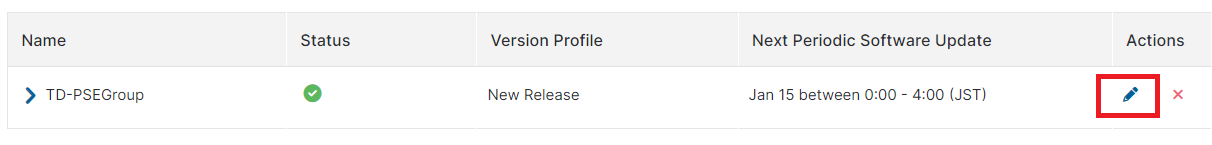

Private Service Edge Groupに「Trusted Network」を指定して、社内時は構築したPrivate Service Edgeのインスタンス経由で通信するようにします。

鉛筆マークをクリックして、編集します。

4.ユーザーからの接続確認

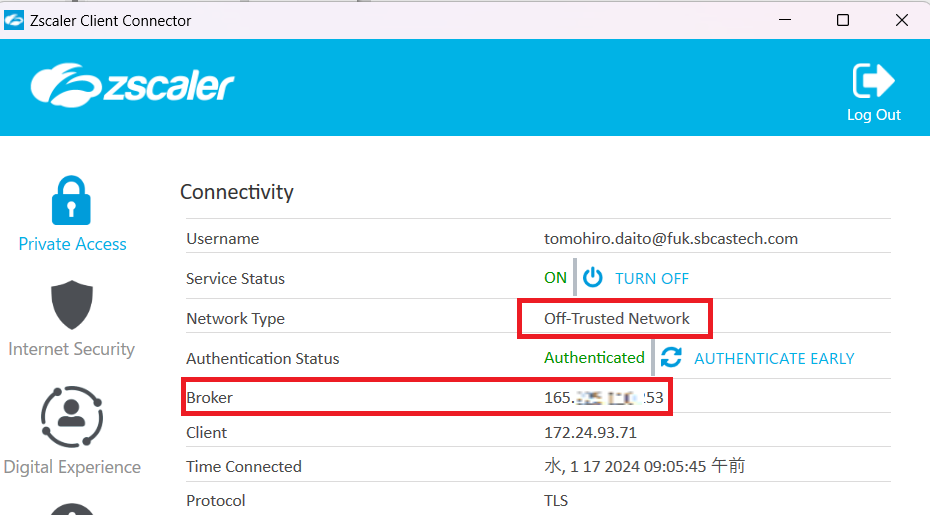

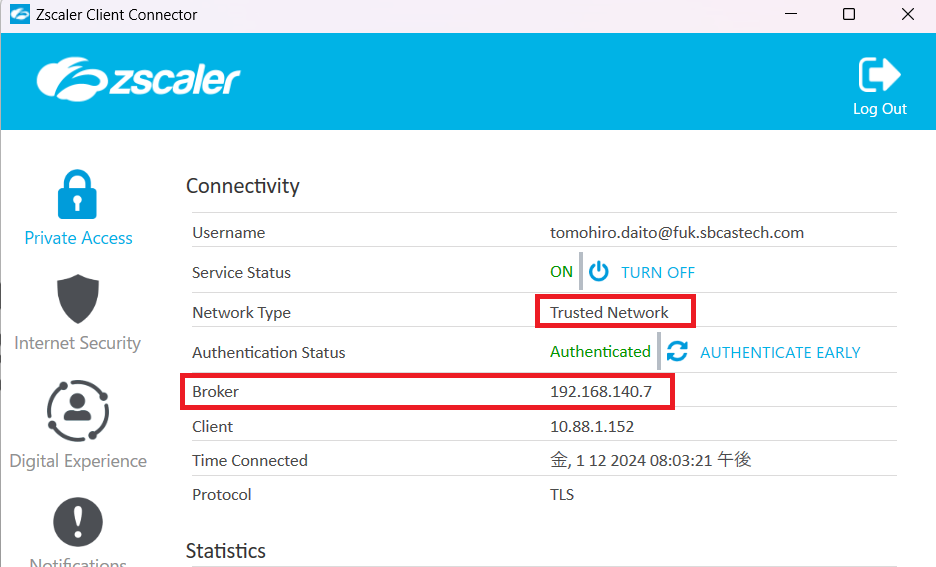

ユーザーのパソコンにインストールしたZscalerエージェントを確認し、社内と社外の場合で接続しているBrokerが異なることを確認します。

■社外(Off-Trusted Network)の場合

■社内(Trusted Network)の場合

社内時は、今回構築したローカルIPアドレスのPrivate Service Edgeに接続していることがわかります。

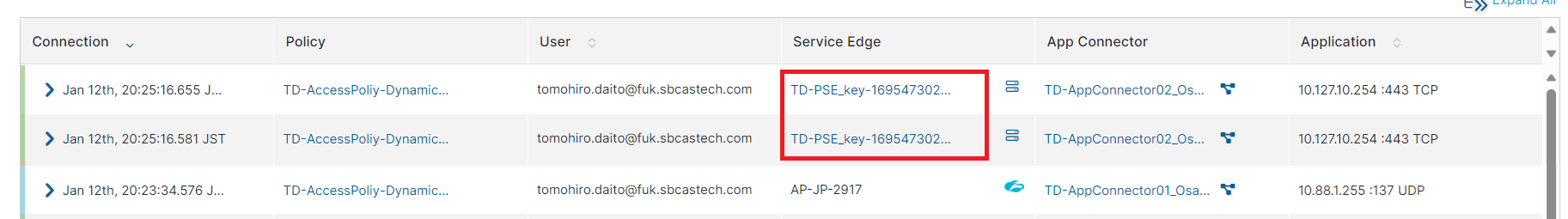

ZPA側でログを見ると、Private Service Edge経由で通信をしていることがわかります。

※Service Edgeが「AP-JP-XXXX」となっているのは、ZPAのPublic Service Edgeとなります。

まとめ

前回の繰り返しになりますが、Private Service Edgeによって、社内の通信についてもゼロトラスト化が可能となります。ZPAによりVPNのアタックサーフェスの問題は解決しますが、社内の内部不正等による問題は残ったままになります。

社内でも社外でも、アクセス制御とログ管理を一元管理して、セキュリティだけでなく運用や管理面も含めてシンプル化することが可能となります。

実際の案件では、お客様とのヒヤリングをしっかりと実施してどこまでの要件が必要なのか、オプションライセンスは何がどこまで必要なのかをしっかりと確認し要件定義をすることが重要になってきます。

弊社では、Zscalerの勉強会や希望に応じてハンズオンやPoC支援なども実施しておりますので、担当営業までご相談いただければ幸いです。

Zscalerに関する記事一覧

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 ソリューション技術統括部 ソリューション技術部 2課

大東 智裕 - Tomohiro Daito -

SIer、エンドユーザー情シス/マーケなどを経て、2022年より現職。

九州・中国地区でネットワーク/セキュリティ/ゼロトラストを中心としたプリセールスエンジニアを担当。

#Zscaler Top Engineer Award'24

#Zscaler Best Evangelist Award'25