本ブログはSecure Accessのリモートアクセス機能紹介ブログの第2回となります。

前回の概要編をご覧いただいていない場合は、概要編からお読みいただくのをお勧めします。

【第1回】Cisco Secure Access リモートアクセス機能のご紹介 - 概要編

今回は第2回 設定編となります。

3.設定方法

今回はSecure Accessのリモートアクセスに関する設定方法を見ていきます。

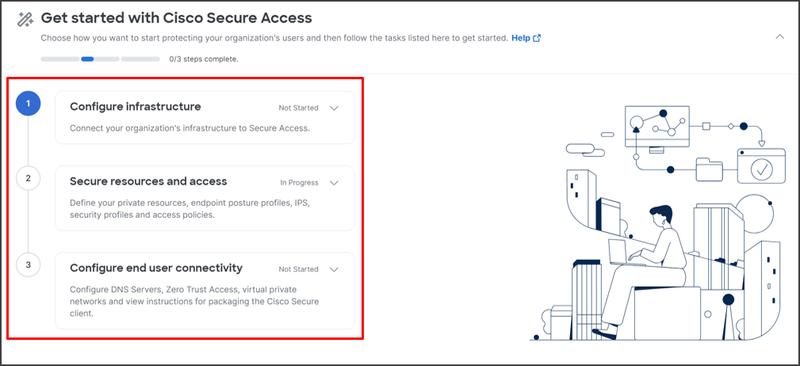

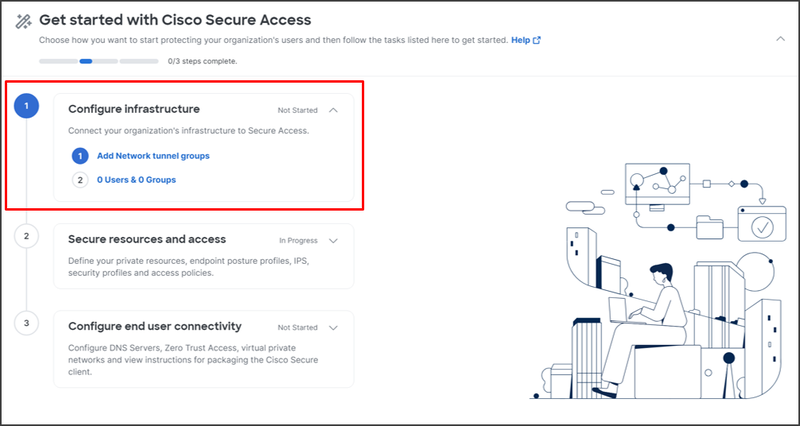

Secure Accessでは初回ログイン後は以下の通り「Get started with Cisco Secure Access」とセットアップのウィザードが表示されます。

このウィザードに従って設定していくとリモートアクセス機能を含めたSecure AccessのSIA/SPAの導入が可能となります。

大項目として3つのステップがあり、その中でタスクが細分化されています。

全ての設定方法を記載してしまうとかなりの量となってしまうため、ここではリモートアクセスに必要な設定を掻い摘んで記載させていただきます。

ステップ1:インフラ設定

拠点のWANルータ等からSecure Accessへの接続や、Secure Accessへのユーザ追加の設定を行います。

タスク1:ネットワークトンネル追加

社内アプリケーションを社外環境から利用するためには、社内ネットワークをSecure Accessに接続する必要があります。

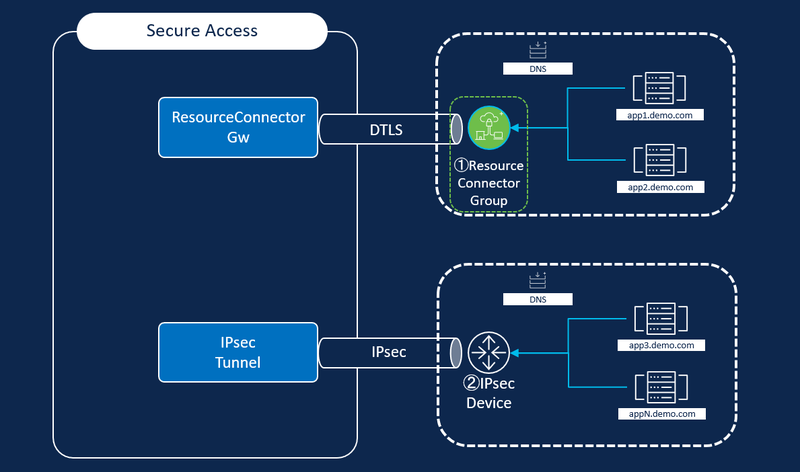

Secure Accessでは2つの接続方式が用意されています。

①コネクタ方式

社内の仮想環境等にResource Connectorと呼ばれるコネクタをインストールし、アウトバウンド方向でSecure AccessとDTLSトンネルを確立します。

これは他社のZTNAでも良く見られ方式です。

検証時点(2023年12月)ではこの機能が未リリースであったため未検証となります。

②IPsecトンネル方式

こちらは他社ではあまり見られないSecure Access特有の方式となりますが、拠点のWANルータからSecure Accessに対してIPsecトンネルを確立することで社内環境をSecure Accessに接続します。

社内環境からのインターネットアクセス保護のためにはWANルータからSecure AccessへのIPsecトンネルの確立が必要となりますが、この環境をそのまま利用してリモートアクセスへ利用することが可能です。

このタスク1では②IPsecトンネル方式のための設定を行います。

今回はCisco ISRとのトンネル接続を行いましたが、抜粋して紹介させて頂きます。

詳細な手順は以下のメーカードキュメントを参照ください。

・Secure Access側設定方法

ネットワーク トンネル グループの追加

・ISR側設定方法

Cisco ISRでのトンネルの設定

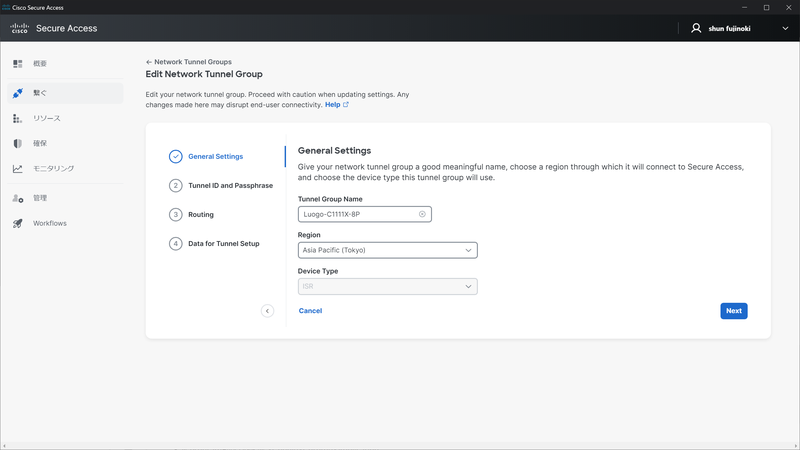

まずはSecure Access側から設定を行っていきます。

設定のUIは異なりますが、設定方法についてはUmbrellaと大きく変わりはありません。

[General Settings]

Tunnel Group Nameには任意の名前を入力し、日本での利用であればRegionを「Asia Pacific(Tokyo)」を選択します。

Cisco ISRとの接続となるため、Device Typeでは「ISR」を選択します。

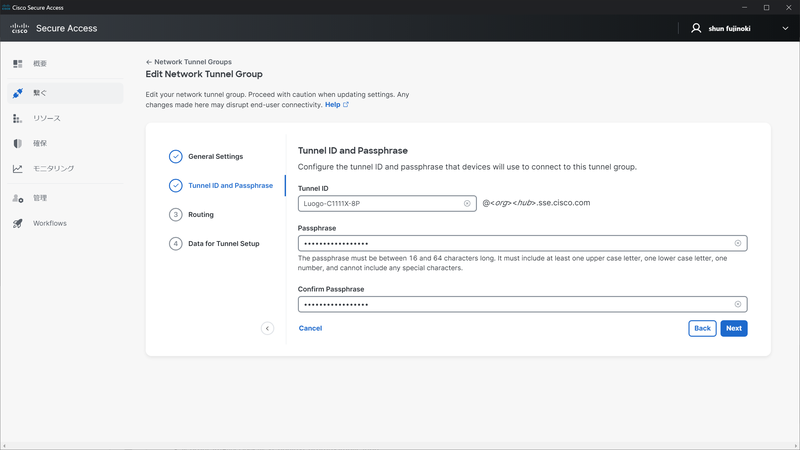

[Tunnel ID and Passphrase]

Tunnel IDはデフォルトでは「Tunnel Group Name」が入力されます。

Passphraseは任意の値を設定します。

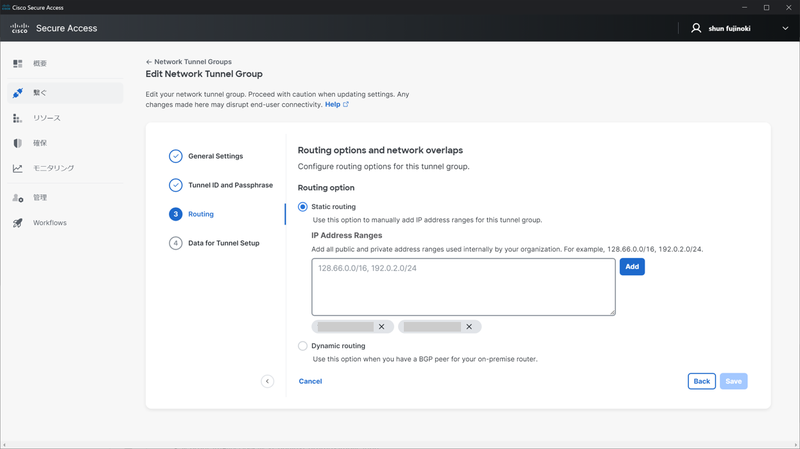

次にルーティングの設定を行いますが、「Static routing」を選択した場合は、Secure Accessに接続するWANルータ配下の社内のネットワークを追加する必要があります。

また利用しているグローバルIPも追加が必要となります。

ここまで行くとSecure Access側の設定は完了です。

この後はISR側の設定を行いますが、詳細は前述のメーカードキュメントを参照ください。

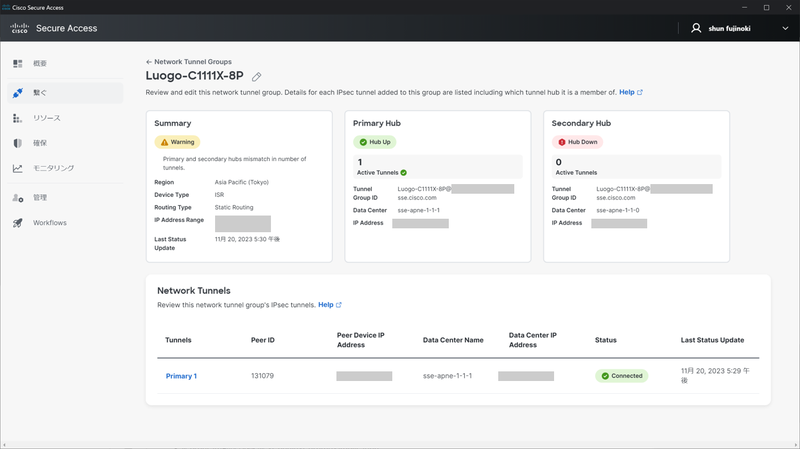

ISR側の設定が完了すると、下記の通りSecure Access側でトンネルのステータスが「Connected」となります。

※検証環境のためSecondaryのトンネルは設定していません。

タスク2:ユーザ/グループ追加

このタスクではインターネットアクセスやプライベートアクセスのアクセス元(送信元)となるユーザやグループを設定します。

ユーザの追加方法には以下があります。

・IdPからのインテグレーション(SCIM)

・csvによるインポート

・ADからのインポート(AD Connectorが必要)

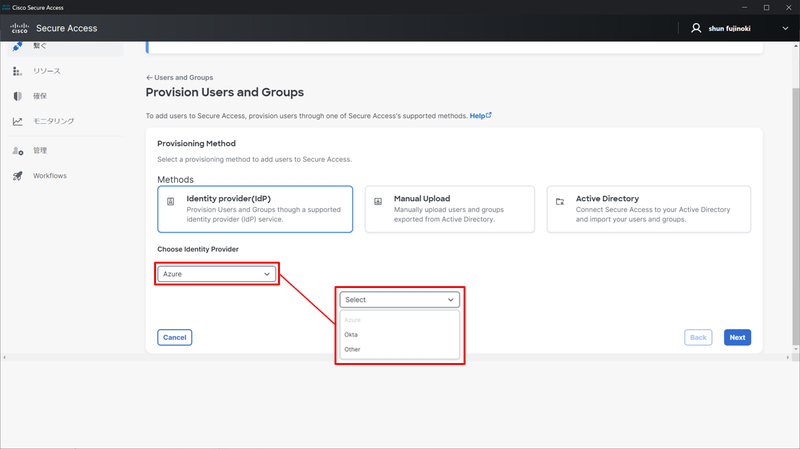

今回の検証ではMicrosoft Entra IDからSCIMによるユーザのインポートを行いました。

SCIMに対応しているIdPであれば連携可能ですが、Microsoft Entra IDとOktaに関しては設定がメニュー化されています。

本ブログでは設定方法は割愛させていただきますので、以下のメーカードキュメントをご確認ください。

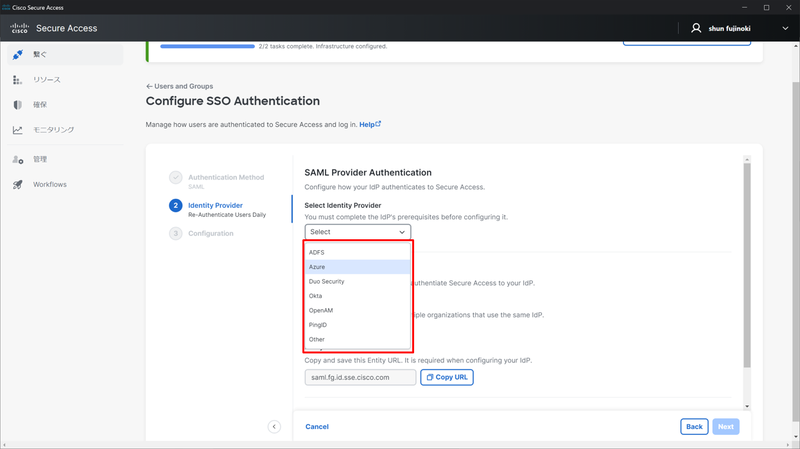

タスク3:SAML設定

SWGやZTNAを利用する際のSAML認証の設定を行います。

こちらもSAML2.0に対応したIdPであれば連携可能となりますが、今回はMicrosoft Entra IDにて検証を行っております。

こちらもMicrosoft Entra IDやOkta等の主要なIdPは設定がメニュー化されています。

詳細な設定方法は割愛させていただきますので、以下のメーカードキュメントをご確認ください。

以上でステップ1が完了となります。

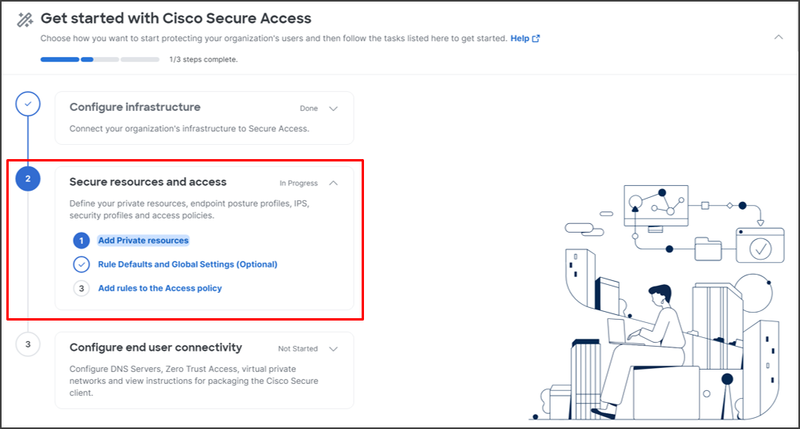

ステップ2:リソース/アクセス設定

プライベート環境のアプリケーションの登録や、アクセスポリシーの設定を行います。

タスク1:プライベートリソース設定

このタスクはリモートアクセスにおける重要なタスクとなり、リモートアクセスの宛先となる社内アプリケーションを登録します。

社内アプリケーションはSecure Access上ではプライベートリソースとして表現されています。

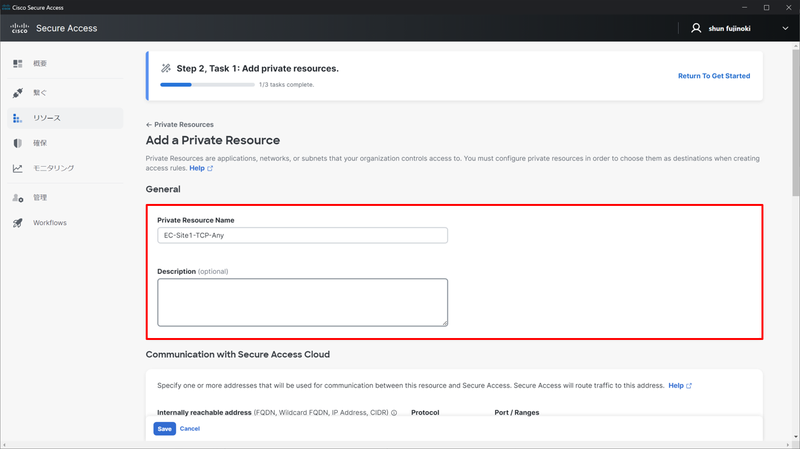

[General]

Private Resourceに任意の名前と説明を付与します。

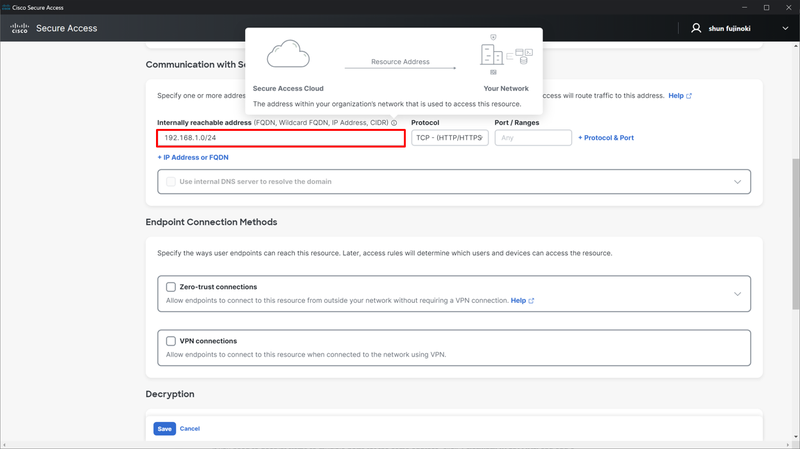

[Communication with Secure Access Cloud]

この設定ではプライベートリソースへアクセスするためのIPアドレスやFQDNを登録します。

Internally reachable addressでは、IPアドレスの場合は社内で利用しているプライベートアドレスで登録し、ホスト単位でもネットワーク単位でも設定が可能です。

セキュリティの観点ではホスト単位でより細かく設定することが望ましいですが、アプリケーションの数が多く登録に工数がかかる場合などは最初はIPアドレスレンジで設定し、あとから細かく絞っていくといった対応も可能です。

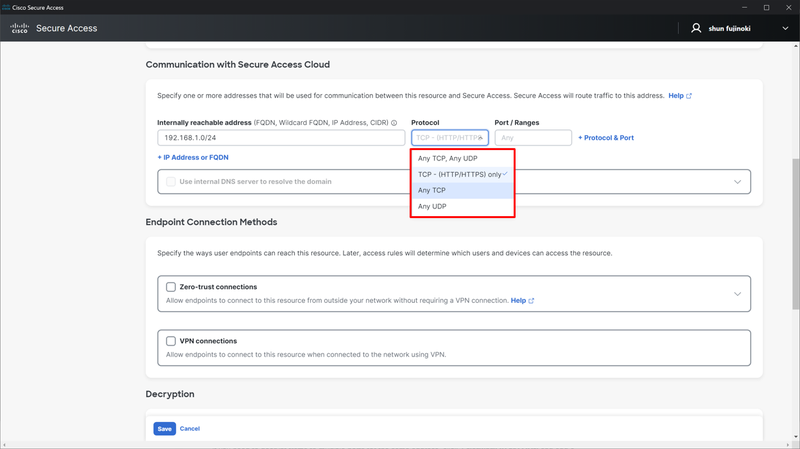

次にProtocolを以下より選択します。

・Any TCP,Any UDP

・TCP-(HTTP/HTTPS) only

・Any TCP

・Any UDP

ここで選択するProtocolによって、後述の接続方式の選択肢が変わります。

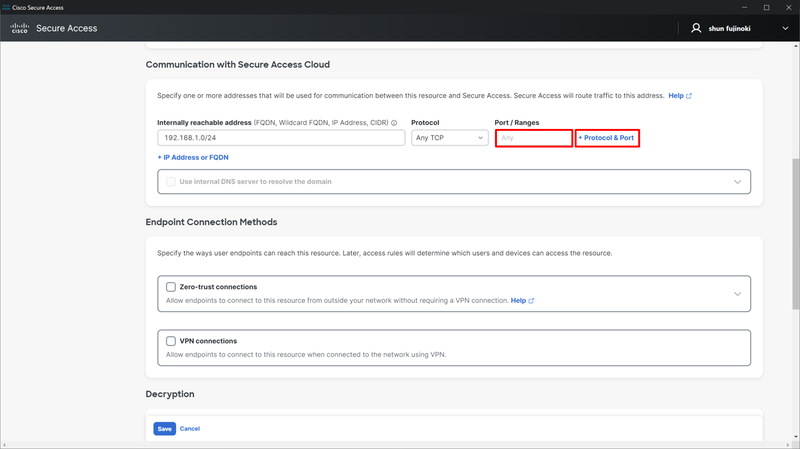

続いてポート番号(Port/Range)を設定します。

1つのInternally reachable addressに対して複数のProtocol、Port/Rangesを登録する場合は「+Protocol & Port」で追加します。

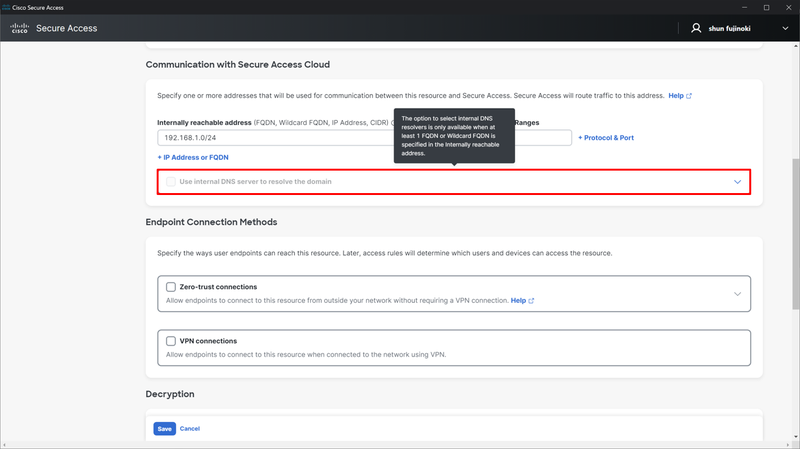

今回はInternally reachable addressをIPアドレスで指定したためグレーアウトされていますが、FQDNで設定した場合には名前解決可能なDNSサーバを選択する必要があります。

社内DNSサーバの追加自体は後のステップ3にて実施します。

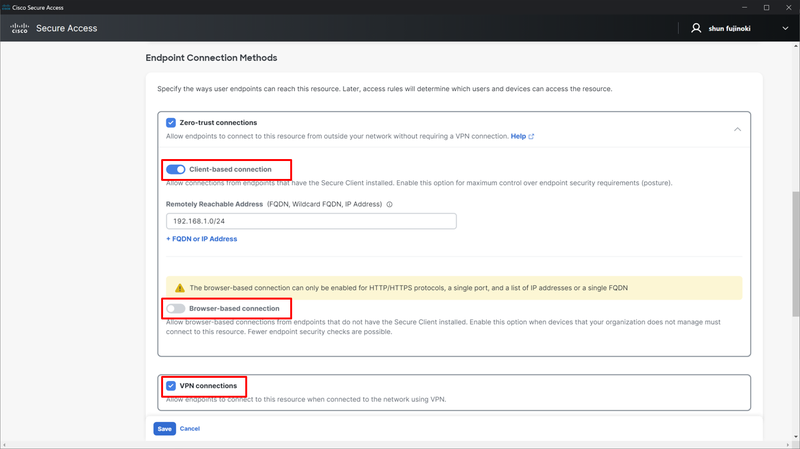

[Endpoint Connection Methods]

プライベートリソースへの接続方式は前述の通り以下の3つがありますが、どの接続方式をとるかをこの項目で設定します。

①Browser-based ZTNA (Zero-trust connections:Client-based connection)

②Client-based ZTNA (Zero-trust connections:Browser-based connection)

③VPNaaS (VPN connections)

設定方法からもわかる通り、1つのプライベートリソースに対して複数の接続方式を指定できます。

①Browser-based ZTNAを設定する場合は「Communication with Secure Access Cloud」の項目でProtocolを「TCP-(HTTP/HTTPS) only」で設定した場合のみです。

その他のProtocolを指定した場合はBrowser-based ZTNAはグレーアウトされます。

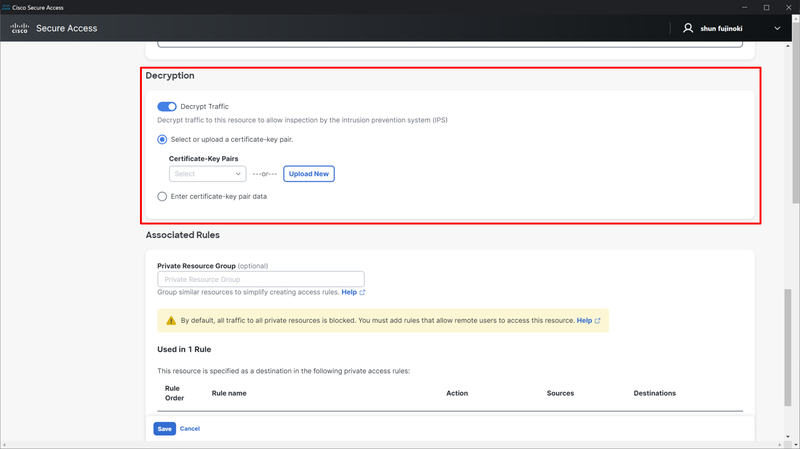

[Decryption]

リモートアクセス(SPA)ではIPSの機能を利用することが可能で、「Decrypt Traffic」をオンにすることでIPS機能が有効化されます。

有効化できるのは「Communication with Secure Access Cloud」の項目でTCPプロトコルの単一ポート番号を選択した場合のみとなります。

IPS有効時はトラフィックの復号化が必須となりますので、復号化のためにサーバ証明書をSecure Accessにアップロードする必要があります。

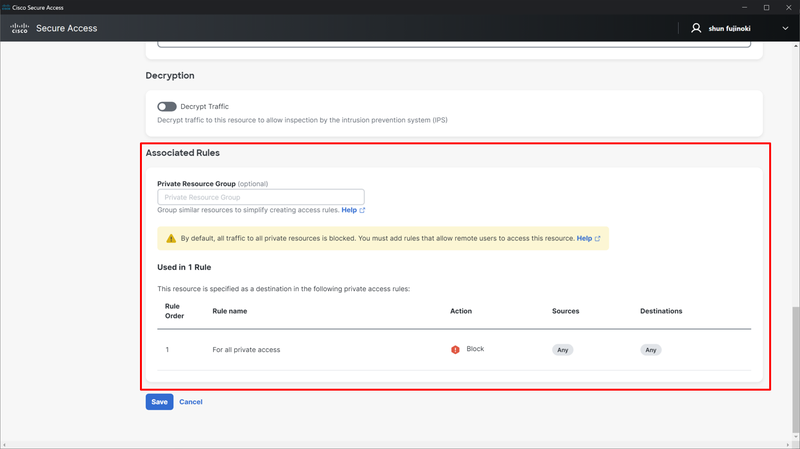

[Associated Rules]

プライベートリソースは複数のリソースをグループ化することが可能です。

これにより後述のアクセスポリシーの管理が容易となります。

例えばアクセスポリシーの宛先にプライベートリソースグループを設定している場合に、プライベートリソースの追加時に既存のプライベートリソースグループへ追加をすることで、アクセスポリシーを新たに設定する必要がなくなります。

これでプライベートリソースの設定は完了となります。

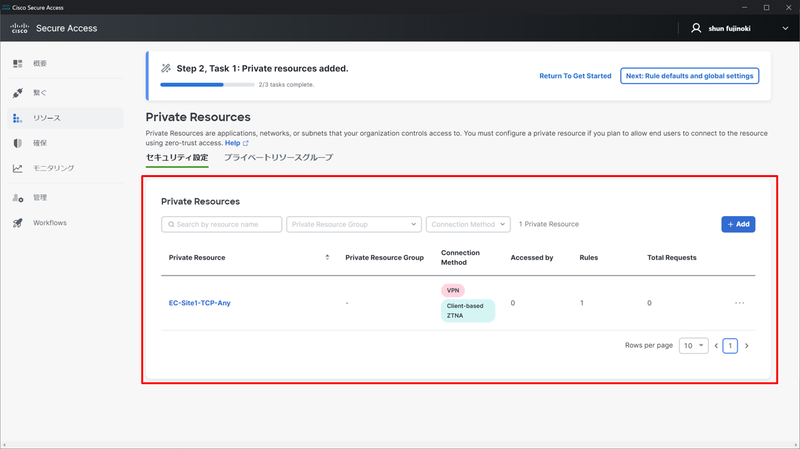

設定が完了すると以下の通りプライベートリソースが表示されます。

Connection Methodが視覚的にわかりやすく表示されています。

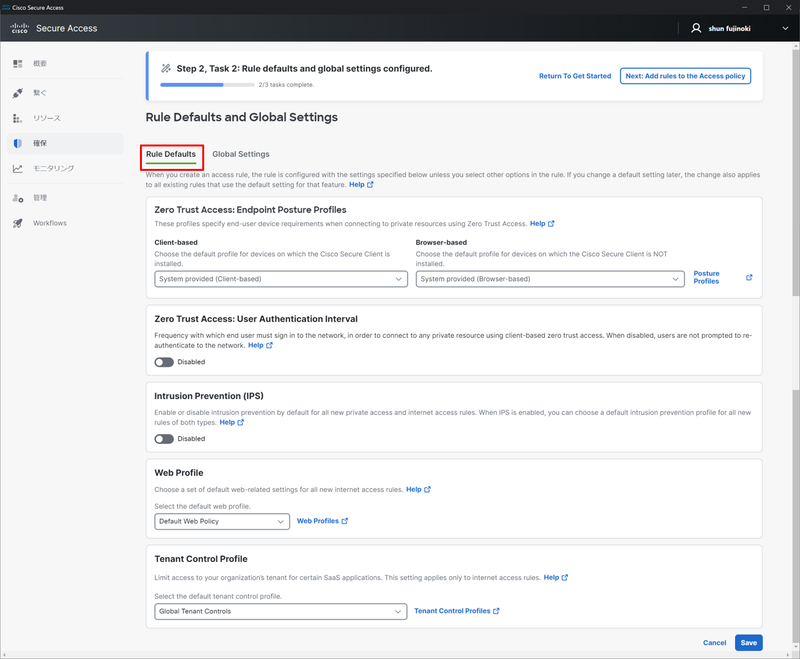

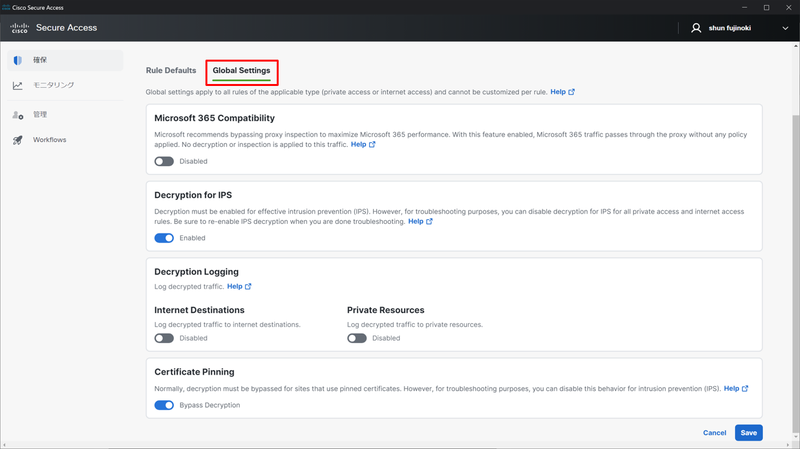

タスク2:デフォルトルールとグローバル設定

このタスクはオプションとなるため詳細は割愛させていただきます。

デフォルトルールでの設定は新規にアクセスポリシーを作成した際に自動的に適用される設定となります。

ZTNA、VPNaaS接続時のデバイスポスチャの設定や、ZTNAの再認証間隔等を設定します。

グローバル設定は全てのアクセスポリシーに適用されます。

Microsoft365のバイパス設定なども用意されています。

詳細は下記のドキュメントを参照ください。

アクセスルールのグローバル設定

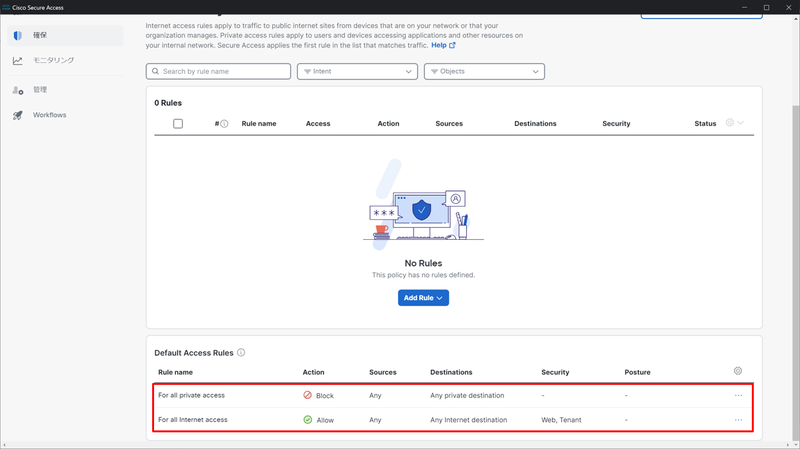

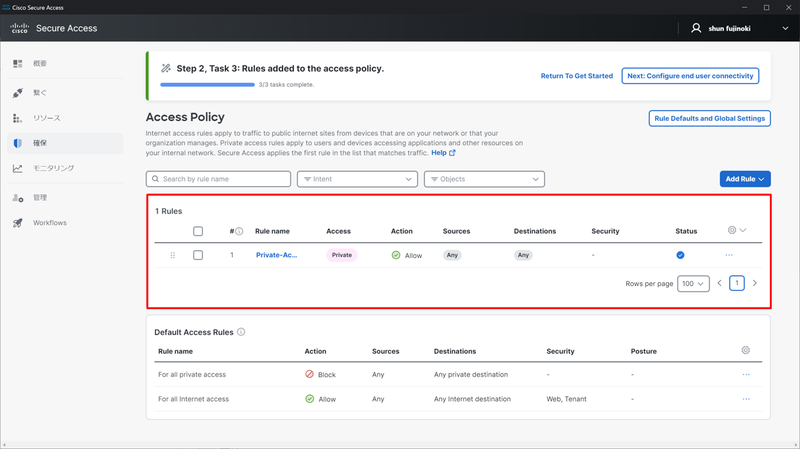

タスク3:アクセスポリシー

タスク1で作成したプライベートリソースに対して、このタスクで通信の許可/拒否ルールを作成します。

Secure Accessでは統合型ポリシーが採用されており、SPA/SIAも同じアクセスポリシーの設定画面から設定します。

またデフォルトの動作として

SPA:全て拒否

SIA:全て許可

となっています。

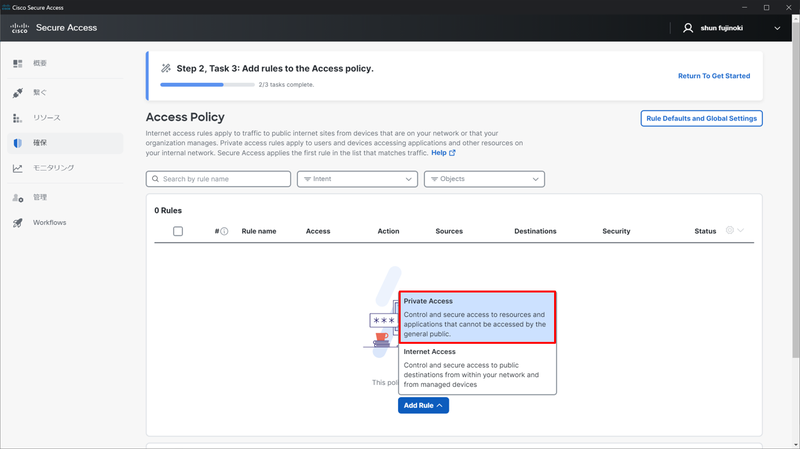

ここではSPAを設定していきますので、許可ルールを追加することになります。

アクセスポリシーの追加時は初めにSPA/SIAどちらのルールなのかを指定します。

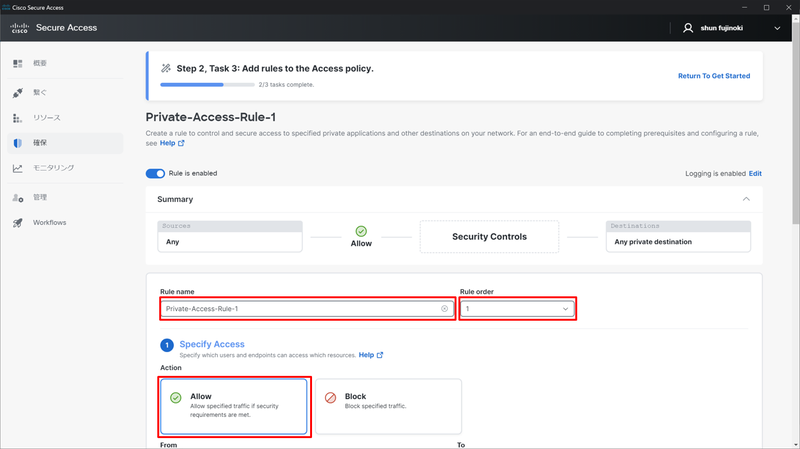

[Rule name/Rule order]

まずはポリシーに名前を付与し、Rule Order(ルール番号)を指定します。

ルールは番号を昇順に処理していきます。

設定後のポリシーの一覧画面にてドラッグでの順序変更も可能です。

前述の通りActionでは「Allow」を指定します。

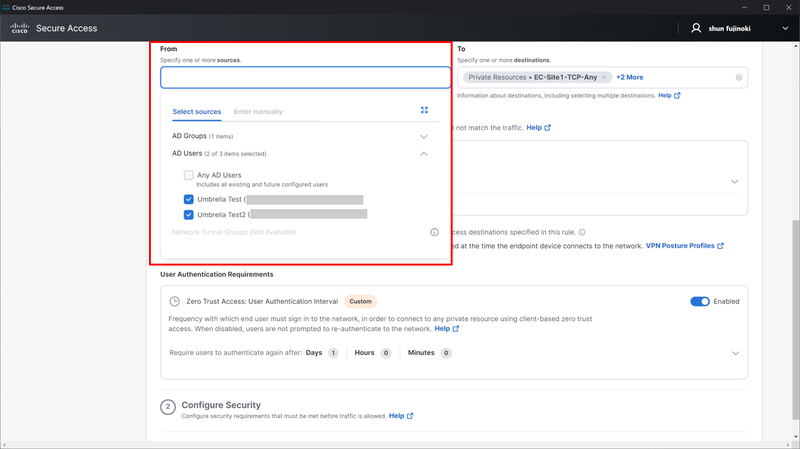

[From]

次にFrom(送信元)を指定します。

SPAの場合は送信元はユーザやユーザグループからの選択します。

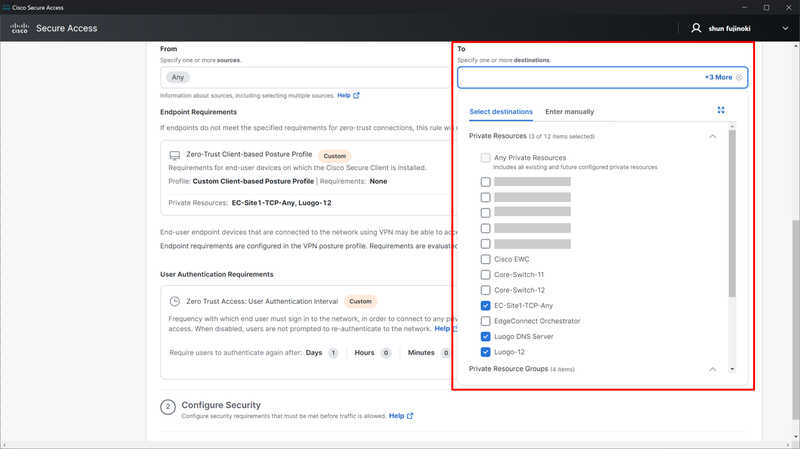

[To]

次はTo(宛先)の設定となります。

宛先はタスク1にて設定したプライベートリソースやプライベートリソースグループから選択します。

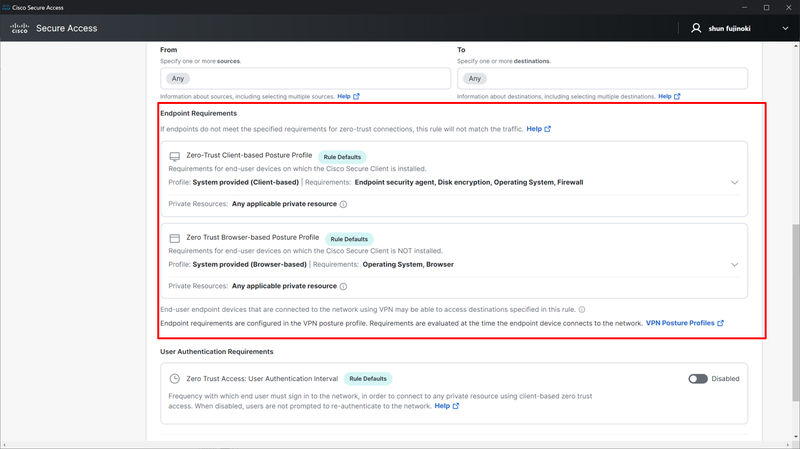

[Endpoint Requirements]

接続方式がBrowser-based ZTNA/Client-based ZTNAの場合のデバイスポスチャに関する設定を行います。

実際に何を評価するかの設定はPosture Profileとして設定し、この設定項目ではどのPosture Profileを利用するかの選択のみを行います。

またVPNaaSでの接続の場合は、アクセスポリシー内では無くVPN Profile内でPosture Profileの設定を行います。

VPN Profileに関してはステップ3にて設定します。

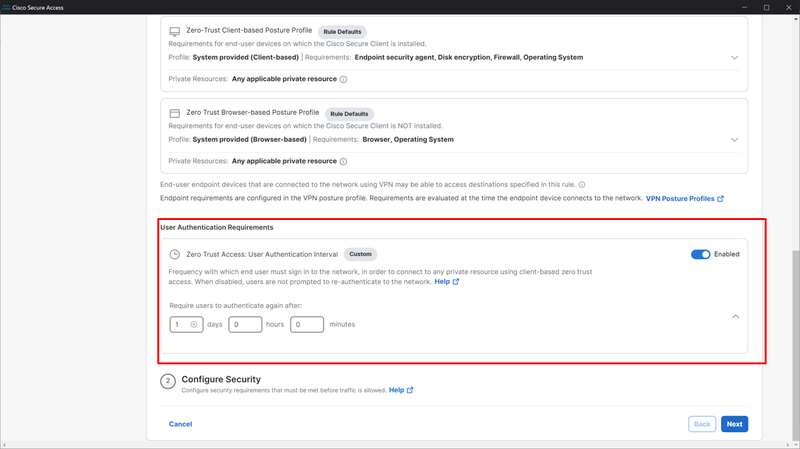

[User Authentication Requirements]

続いては接続方式がClient-based ZTNAの場合のみの設定ですが、ユーザ認証における再認証の間隔を設定します。

再認証は無効(Disabled)にすると初回登録時に1度認証されたユーザは以降ユーザ認証を求められなくなります。

有効(Enabled)にした場合は最長で30日間、最短("0"days/"0"hours/"0"minutesに設定)でセッション毎にユーザ認証を求められるようになります。

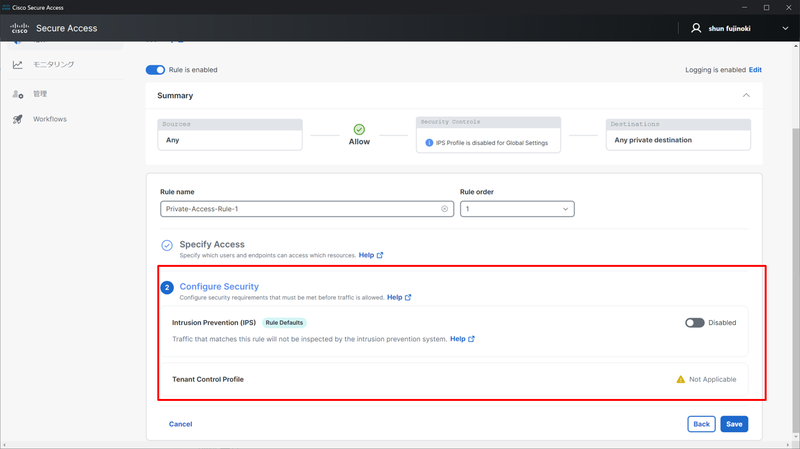

[Configure Security]

前述の通りSPAではIPSを実行することが可能となります。

タスク2のデフォルトルールでIPSがデフォルトで無効となっているため、アクセスポリシーの新規作成時は無効となっておりますが、アクセスポリシー毎に有効化したい場合は「Enabled」に変更します。

またTenant Control(テナント制御)はSIAの機能となりますので、SPAのポリシーでは「Not Applicable」となっています。

「save」の実行でアクセスポリシーの作成は完了です。

以上でステップ2についても完了となります。

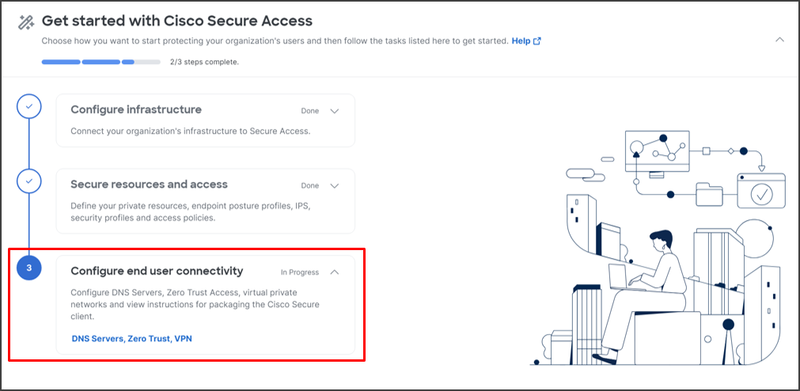

ステップ3:エンドユーザ接続設定

VPNaaSの設定や、SIAのバイパス設定等を行います。

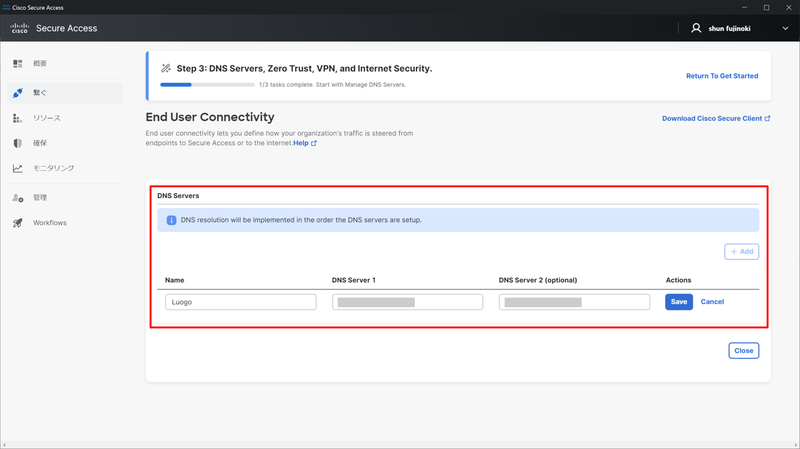

タスク1:DNS設定

ステップ2のタスク1にてプライベートリソースの設定を行いましたが、「Internally reachable address」をFQDNで設定した場合には、社内のドメインを名前解決可能なDNSサーバの追加が必要となります。

DNSサーバは2つ迄追加可能です。

タスク2:ゼロトラスト設定

特別な条件下でのみこの設定を行います。

今回は割愛しますが、詳細は以下のドキュメントを参照ください。

Traffic Steering for Zero Trust Access Client-Based Connections

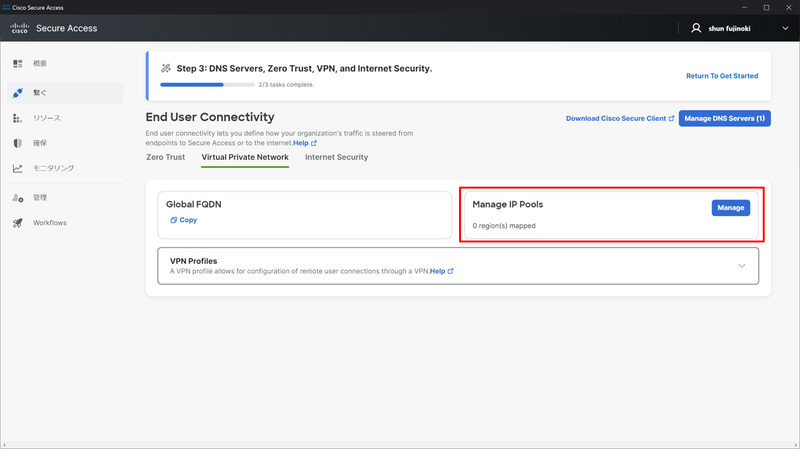

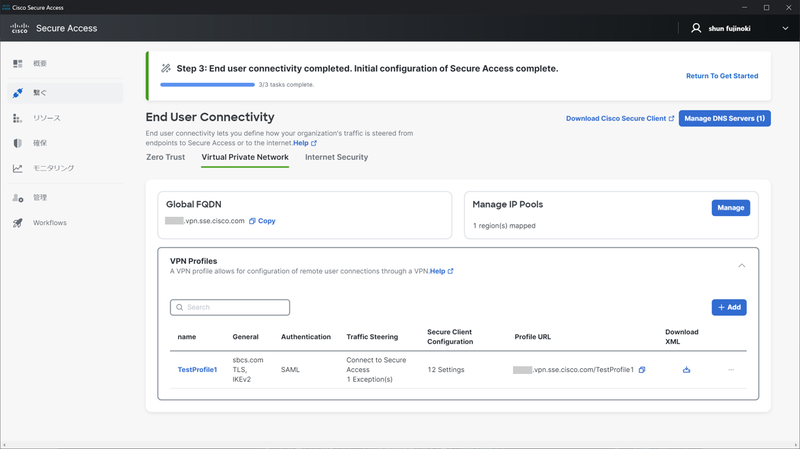

タスク3:VPN設定

SPAの機能で重要な設定となりVPNaaSに関する設定を行います。

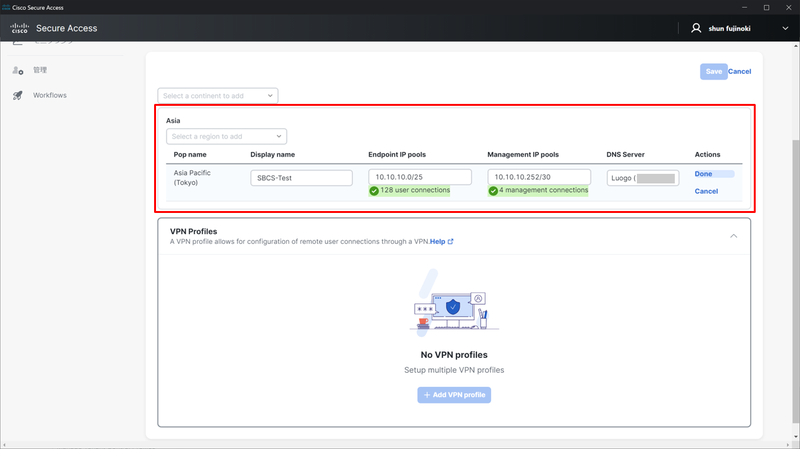

初めに「Manage IP Pools」でVPN接続時にクライアントに払い出されるIPアドレスの設定を行います。

接続先のPopを指定する必要がありますが、日本からの利用であれば「Asia」→「Asia Pacific (Tokyo)」を選択します。

その他は以下のように設定します

Display name:プールに名前を設定します。

Endpoint IP pools:ユーザに割り当てられるアドレスレンジを「/16」~「/28」の間で設定します。

Management IP pools:管理用に割り当てられるアドレスレンジを「/21」~「/31」の間で設定します。

DNS Server:タスク1にて設定したDNSサーバより選択します。

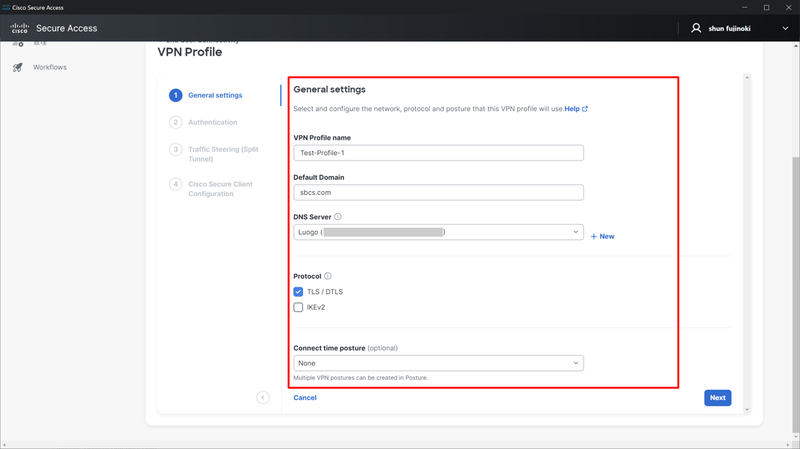

次はVPN Profileの設定に進みます。

[General settings]

VPN Profile name:プロファイルに名前を付けます。

Default Domain:ドメインが指定されていない場合に付与するデフォルトのドメインを設定します。

DNS Server:ステップ1にて設定したDNSサーバより選択します。

Protocol:トンネルプロトコルをTLS/DTLSかIKEv2から選択、もしくは双方を指定してPrimaryを指定することが可能です。

Connect time posture:Browser-based ZTNA/Client-based ZTNAはアクセスポリシー内でPosture Profileを選択しましたが、VPNaaSの場合はここで選択します。

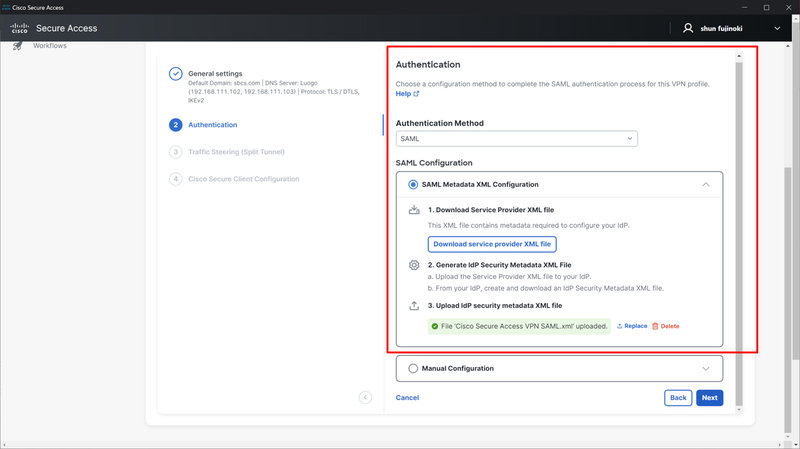

[Authentication]

VPNaaSではユーザ認証をSAMLか証明書、もしくは双方の組み合わせで利用可能です。

ここではSAMLで設定しています。

注意点としてステップ1/タスク3でSAMLの設定を行っておりますが、VPNaaSでSAMLを利用する場合にはこちらで別途設定する必要があります。

Microsoft Entra IDにて検証を行いましたが、Secure Access側とMicrosoft Entra ID側の双方でメタデータのXMLファイルのアップロードにて設定を行います。

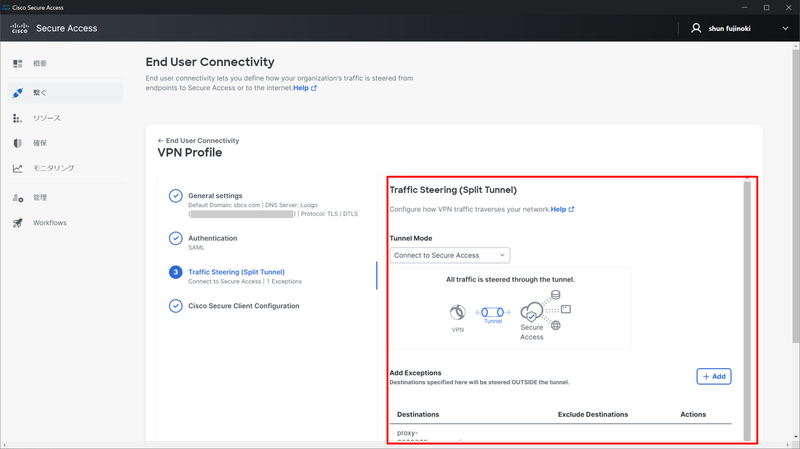

[Traffic Steering(Split Tunnel)]

VPNaaSユーザのSecure Accessへの接続構成を以下の2つから選択します。

①Connect to Secure Access:基本は全てのトラフィックをSecure Access経由とし、Secure Accessへの転送をバイパスする宛先を個別で設定する

②Bypass Secure Access:基本は全てのトラフィックはSecure Accessを経由せず、Secure Accessを経由させたい宛先を個別で設定する

検証時は①Connect to Secure Accessを選択しています。

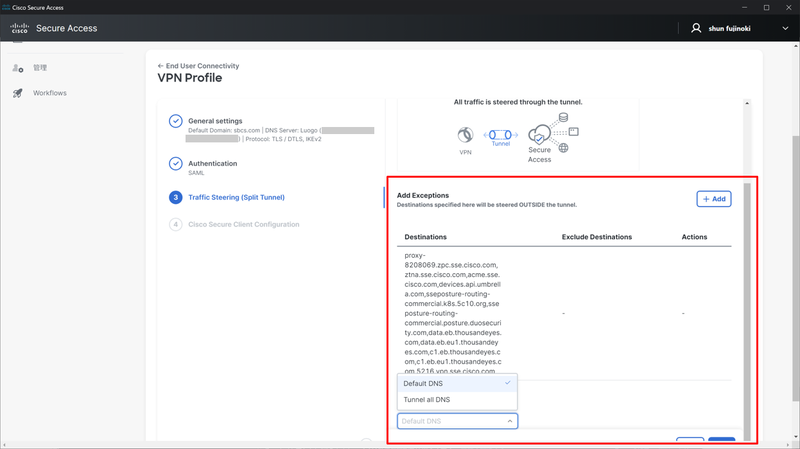

Secure Accessをバイパスする宛先を追加する場合は「Add Exceptions」で追加します。

DNSモードを選択します。

「Tunnel all DNS」ではGeneral settingsで設定したDNS Serverへトンネル経由で全ての名前解決を行いますが、「Default DNS」では「Tunnel all DNS」と同様基本はDNS Serverへトンネル経由で名前解決を行い、解決できない場合のみローカルのDNSサーバを参照します。

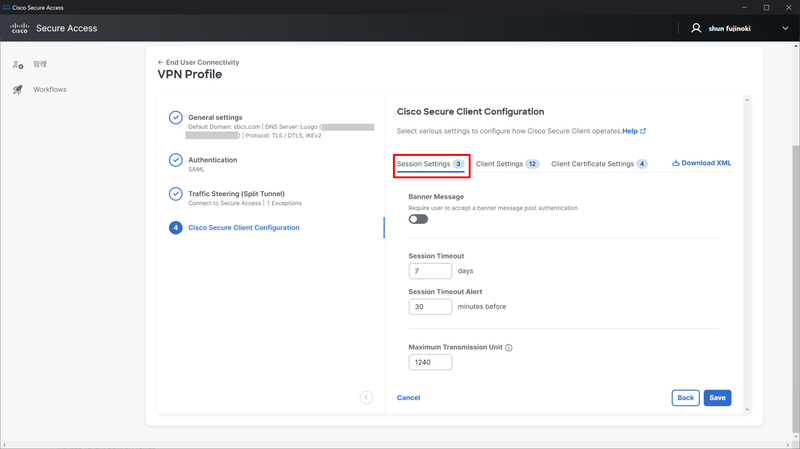

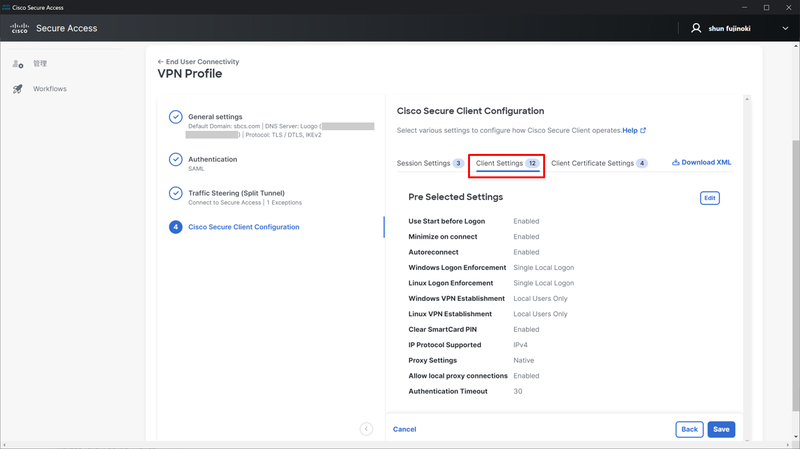

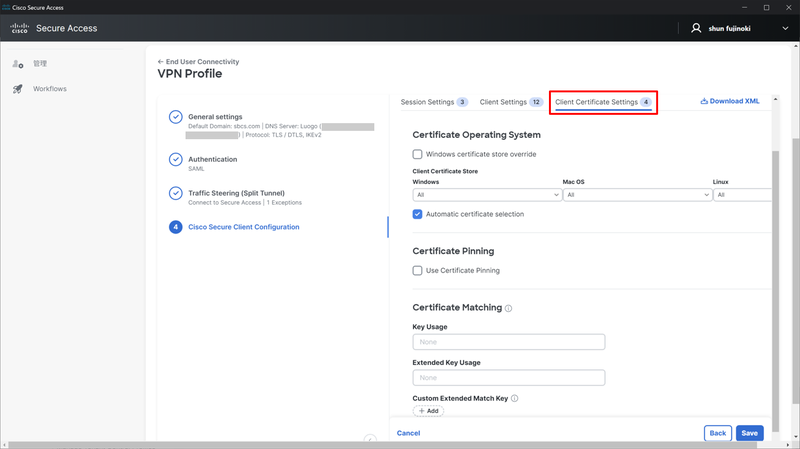

[Cisco Secure Client Configuration]

最後にSecure Client(旧AnyConnect)関連の設定を行います。

セッションタイムアウトや、Start Before Logon(Windowsへのログオン前にVPN接続を行う)等のSecure Clientの一般的な設定が行えます。

以上でVPN Profileの設定は完了となります。

タスク4:インターネットセキュリティ設定

ここではSIAに関する設定を行いますが、今回は割愛させていただきます。

詳細は以下のドキュメントを参照ください。

長くなってしまいましたが、以上で設定編は完了となります。

一般的な設定は網羅されており、タスクを全て完了すればSecure Accessが利用開始できるようになっています。

次回はリモートアクセス機能の実際の動作を確認した動作編となります。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第3技術部 1課

藤ノ木 俊