ciscoから2023年に2つのSASEカテゴリ製品がリリースされました。

このことからciscoがSASE領域へ注力していることをうかがい知ることができますが、その中の1製品であるCisco Secure Accessのリモートアクセス機能の検証を行いましたので、設定方法や動作について本ブログにてご紹介させて頂こうと思います。

文章量がかなり多くなってしまたっため、3編構成でお届けいたします。

今回は第1回 概要編となります。

1.Cisco SASE 3製品の特長

現在Ciscoでは既存のUmbrellaを含めてSASEカテゴリの製品が3製品あります。

簡単に3製品の特長を紹介させていただきます。

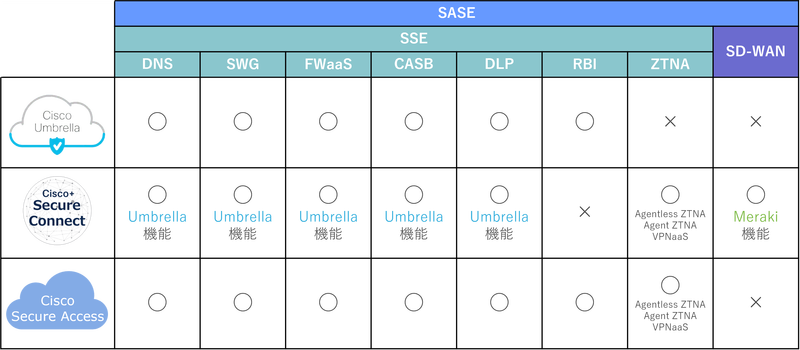

まずはSASEの主要機能を○×で見ていただくと以下の図1の通りとなります。

図から読み取れる通り、新製品となるCisco Secure ConnectとCisco Secure AccessのZTNAを除いたSSE機能はUmbrellaの機能が利用されています。

またUmbrellaには実装されていなかったZTNAの機能が2製品に実装されていることもわかります。

それでは各製品を細かく見ていきます。

・Umbrella

SD-WAN機能は持たないためSSE(Security Service Edge)に位置付けられる製品となります。

2016年にDNSセキュリティ製品としてリリースされ、2021年には大幅な機能増強を行いSWG/CASB/FWaaS/RBIといったSSEの主要機能を備えています。

上記のSSE機能はSIG Essentials/Advantageライセンスとして提供されますが、現在でもDNSセキュリティのみを安価で提供可能なライセンスを備えており、文教向けの特別ライセンスなども提供している点がUmbrellaの強みとなります。

またリリースより年数が経過しており、実績を積んだ製品となります。

Umbrellaの機能に関しては過去に個別で紹介しておりますので、興味があればそちらもご覧ください。

・Cisco Secure Connect

Umbrellaのインターネットセキュリティ(SWG/CASB/FWaaS/RBI)をベースとして、リモートアクセス機能となるZTNA/VPNとMeraki SD-WANを追加したフルSASEの機能を提供します。

設定はMerakiダッシュボードより行い、既存のMerakiユーザのSASE導入を容易にしています。

SD-WAN部分がMerakiとなることから中小企業向けを意識した製品となっています。

本ブログでは以降は「Secure Connect」と表現します。

・Cisco Secure Access

Secure Connectと同様にUmbrellaのインターネットセキュリティをベースとして、ZTNA/VPN機能を追加したSSE機能を提供します。

設定を行うダッシュボード(管理画面)は新規に開発されたものであり、UmbrellaやSecure Connectとは異なるSecure Access独自のダッシュボードを提供します。

SSE製品となるためSD-WAN部分はユーザが自由に選択可能です。

例えばCisco SD-WANと組み合わせて大企業向けに提供することも可能となります。

今回の検証対象の製品となり、本ブログでは以降は「Secure Access」と表現します。

2.Secure Accessでのリモートアクセスについて

Secure Accessにおいて注目すべき機能となるのがリモートアクセスの機能です。

SecureAccessではリモートアクセスの機能はSecure Private Access(SPA)と呼ばれ、Umbrellaの機能から継承しているSWG/CASB/RBIの機能はSecure Internet Access(SIA)と呼ばれます。

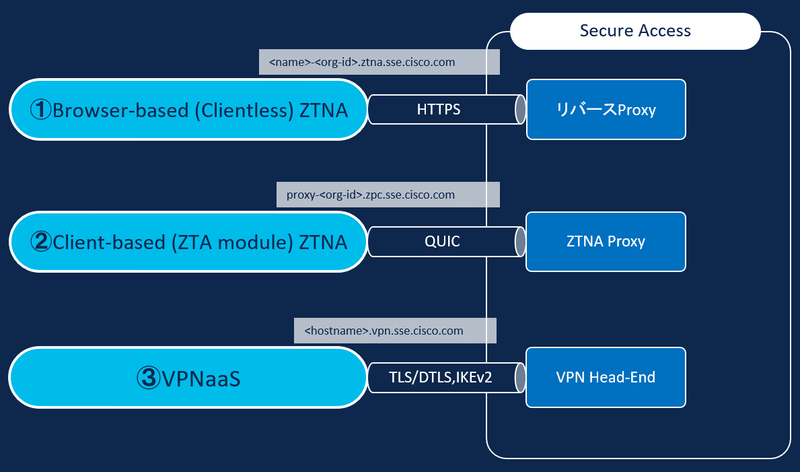

Secure Accessのリモートアクセス機能にはSecure Accessへの接続方式が以下の3パターンあり、いずれの方式もリモートアクセスユーザはSecure Accesのクラウドを経由して社内アプリケーションへの接続を行います。

①Browser-based ZTNA

いわゆるクライアントレス/エージェントレスなZTNAとなり、社内アプリケーションにアクセスする際にクライアントデバイスへのエージェントのインストールを必要としません。

リバースプロキシによる接続を行い、80/443ポートを利用したWebブラウザにて動作するアプリケーションのみが対象となります。

デバイスへのエージェントのインストールを強要できない外部業者や社員のBYOD等から社内アプリケーションにアクセスさせる必要がある場合の利用を想定しています。

SSL-VPNのクライアントレス機能を利用していたユーザに対して、ZTNAに移行しても同様の機能が提供できる点がメリットになります。

②Client-based ZTNA

こちらはエージェント型のZTNAとなりクライアントデバイスへエージェントのインストールが必要となります。

TCP/UDPを利用したアプリケーションに対してZTNAでのリモートアクセスを提供します。

エージェントのインストールが必要なことから、企業管理のデバイスを保有する従業員からのアクセスを想定しています。

Cisco Secure Client(旧AnyConnect)へZTA(Zero Trust Access)モジュールを追加することによりエージェントとして動作します。

Secure AccessのClient-based ZTNAでは、QUICと呼ばれるUDPベースのトランスポートプロトコルを利用して、クライアントからSecure AccessのZTNA Proxyに対してトンネルを確立します。

③VPNaaS

ZTNAでは基本的にはP2Pのアプリケーションやサーバ発(Server-Initiated)の通信の発生するアプリケーションなど、社内から社外のリモートアクセスユーザに対する通信に対応できていません。

この部分が障壁となり従来のリモートアクセスVPNからZTNAへの移行ができないでいるユーザや、ZTNAを導入していてもリモートアクセスVPNも併用しているユーザに対する解決策として、Secure AccessではVPNaaSを提供します。

「as a Service」の名前の通りVPNを終端するVPNゲートウェイはSecure Accessのクラウド側で提供され、ユーザがVPNゲートウェイのバージョン管理や脆弱性対応等を負う必要が無く、アタックサーフェスもクラウド側となるため、従来のリモートアクセスVPNよりもセキュリティが向上しています。

Secure AccessでのVPNaaSではTLS(DTLS)かIKEv2を利用して、クライアントからSecure AccessのVPN Head-Endに対してトンネルを確立します。

次回の設定編が長くなってしまったため、少し短いのですが概要編については以上となります。

リモートアクセスVPNの設定方法を確認したい場合は以下の設定編をご確認ください。

【第2回】Cisco Secure Access リモートアクセス機能のご紹介 - 設定編

設定編の後にお読みいただくのを推奨しますが、先にリモートアクセス機能の実際の動作を確認したい場合は以下の動作編をご確認ください。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第3技術部 1課

藤ノ木 俊