皆さんこんにちは!SB C&Sで Fortinet 製品のプリセールスを担当している長谷川です。

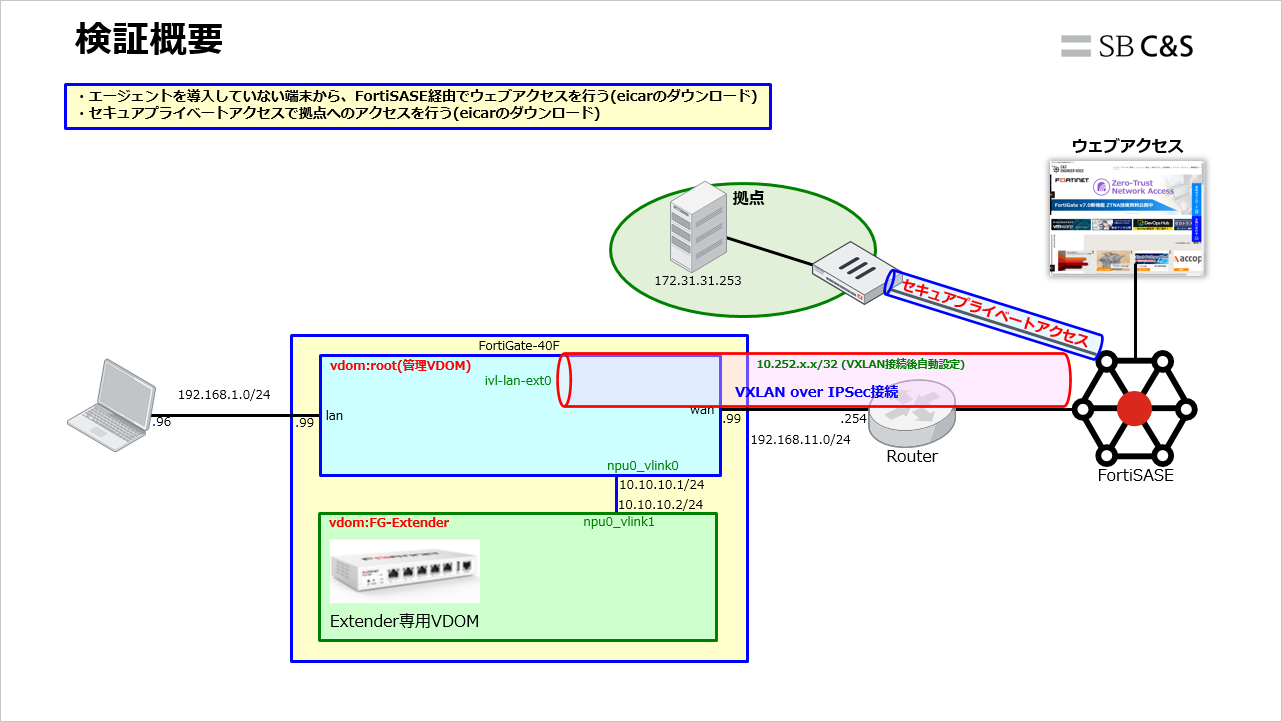

今回は、FortiSASEの機能である、Micro-Branch(旧称Thin-Edge)構成のうち、FortiGate-40Fを利用したパターンについて紹介いたします。

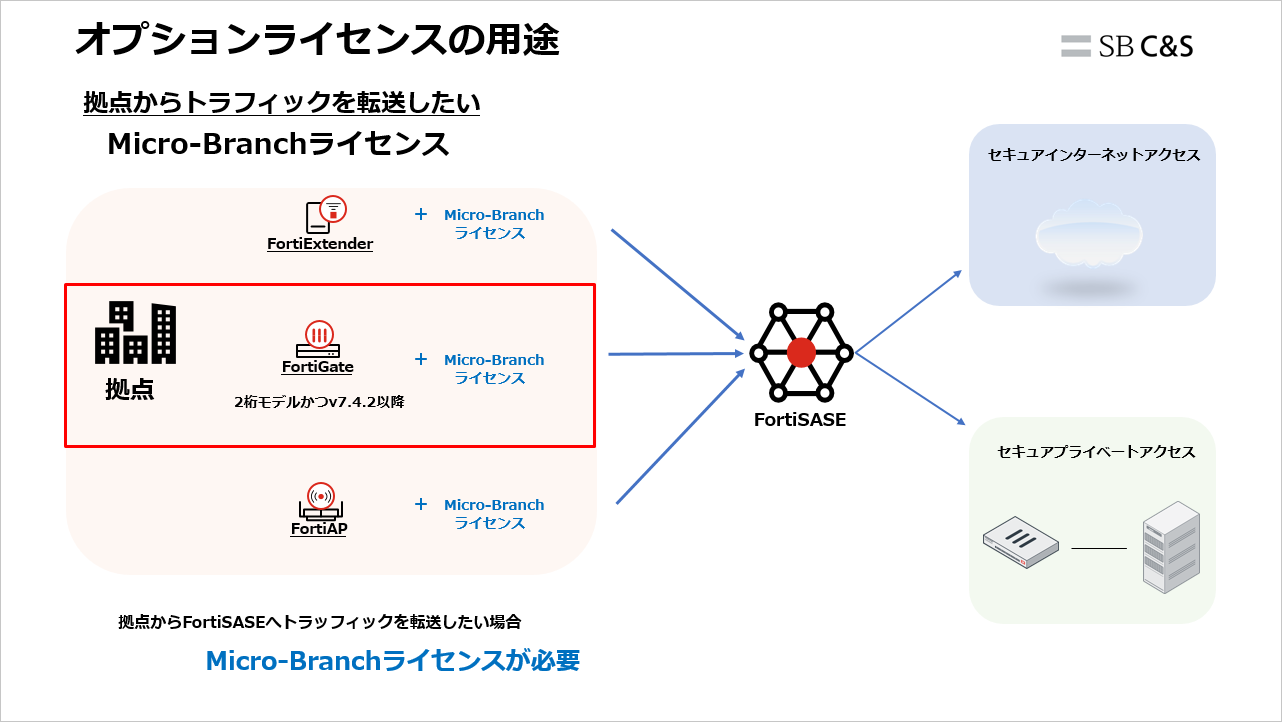

Micro-Branchは、FortiGateやFortiExtenderなどのオプションライセンスとなり、ライセンスが有効であることで、FortiSASEとの接続が可能となります。

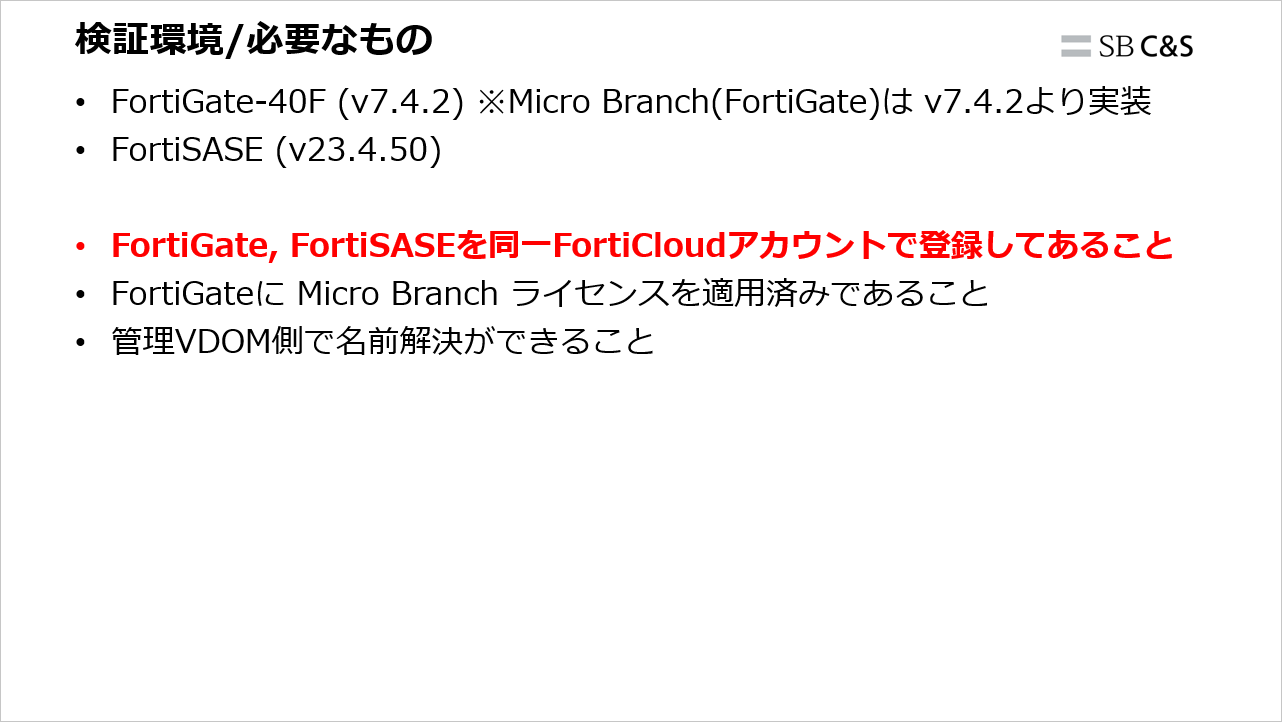

FortiGateを利用したMicro-Branchは、FortiOS v7.4.2から実装しました。

そのため、本機能を利用したい場合は、FortiOS v7.4.2以降を適用する必要があります。

FortiSASE連携前の準備

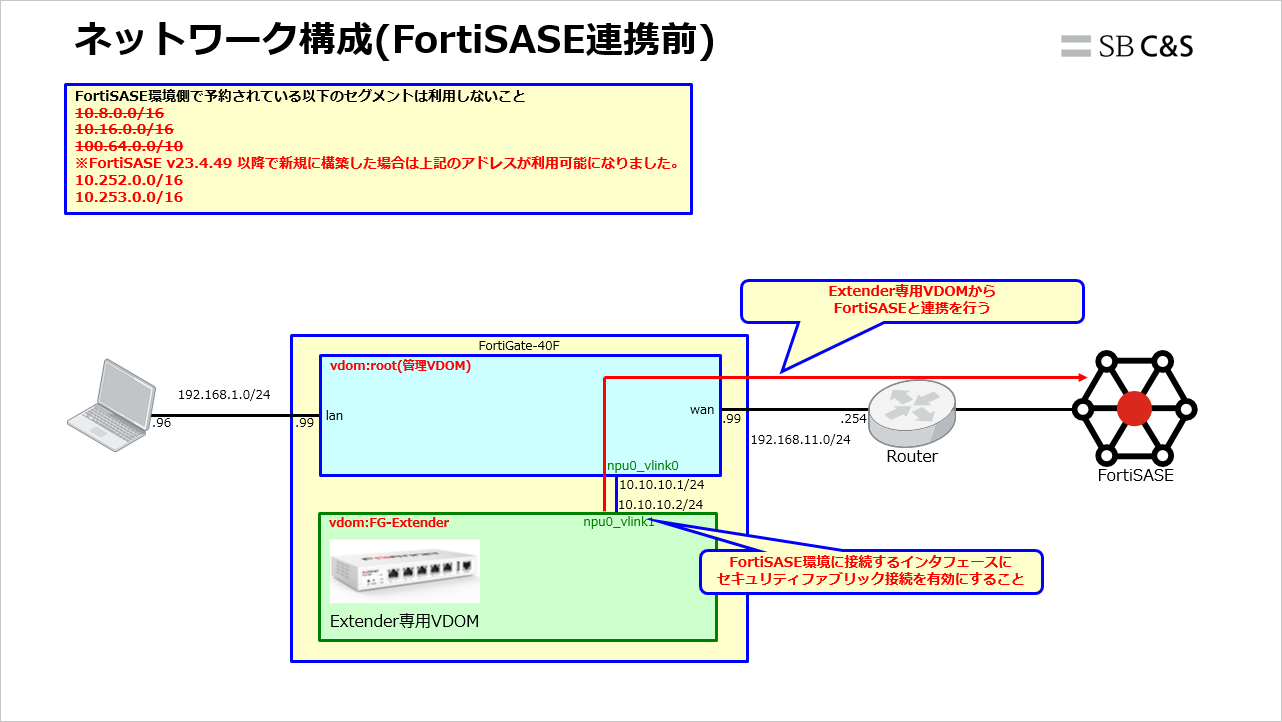

FortiGateでMicro-Branch機能を利用する場合、FortiGateのVDOM機能を利用し、FortiExtenderモードを有効にする必要があります。

次の構成は、物理ケーブルを最低限とするために、FortiExtenderモードのVDOM(FG-Extender)からの通信に対し、管理VDOM(root)を通過させます。

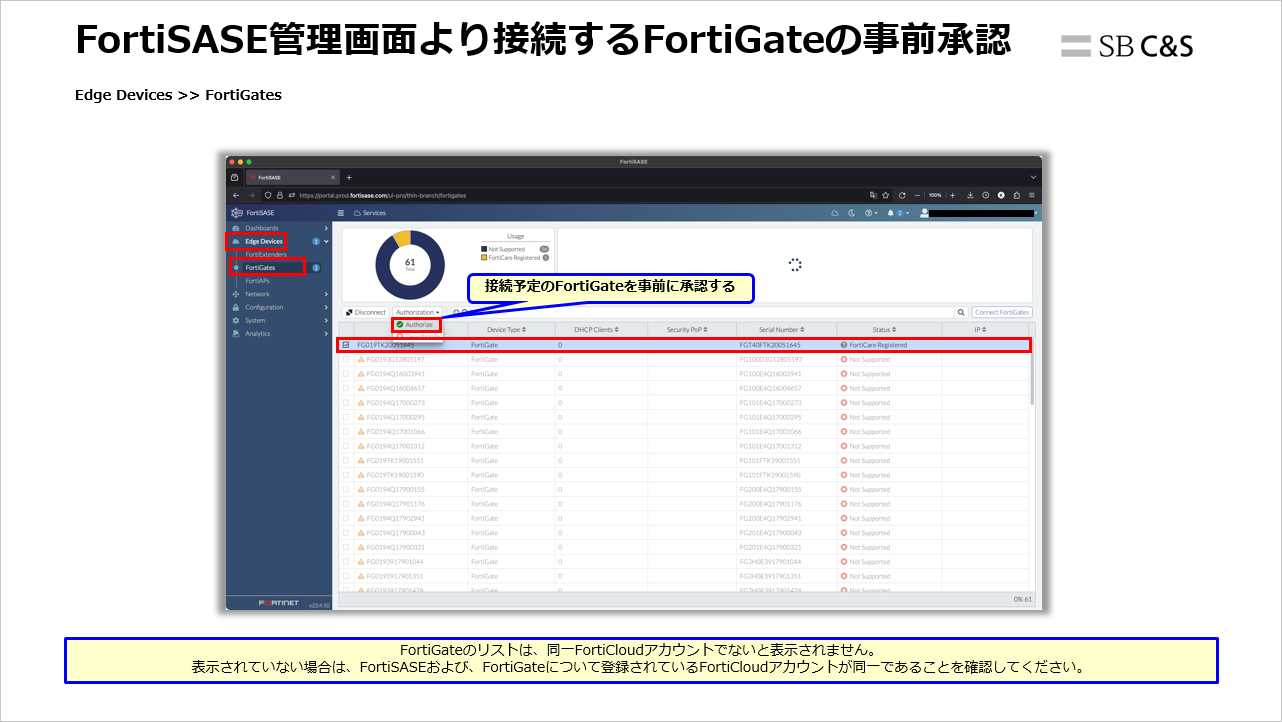

FortiSASE側で、接続するFortiGateをあらかじめ承認しておきます。

※FortiSASEとFortiGateが同一のFortiCloudアカウントで登録されている場合、FortiSASE上にすべてのFortiGateの情報が表示されます。

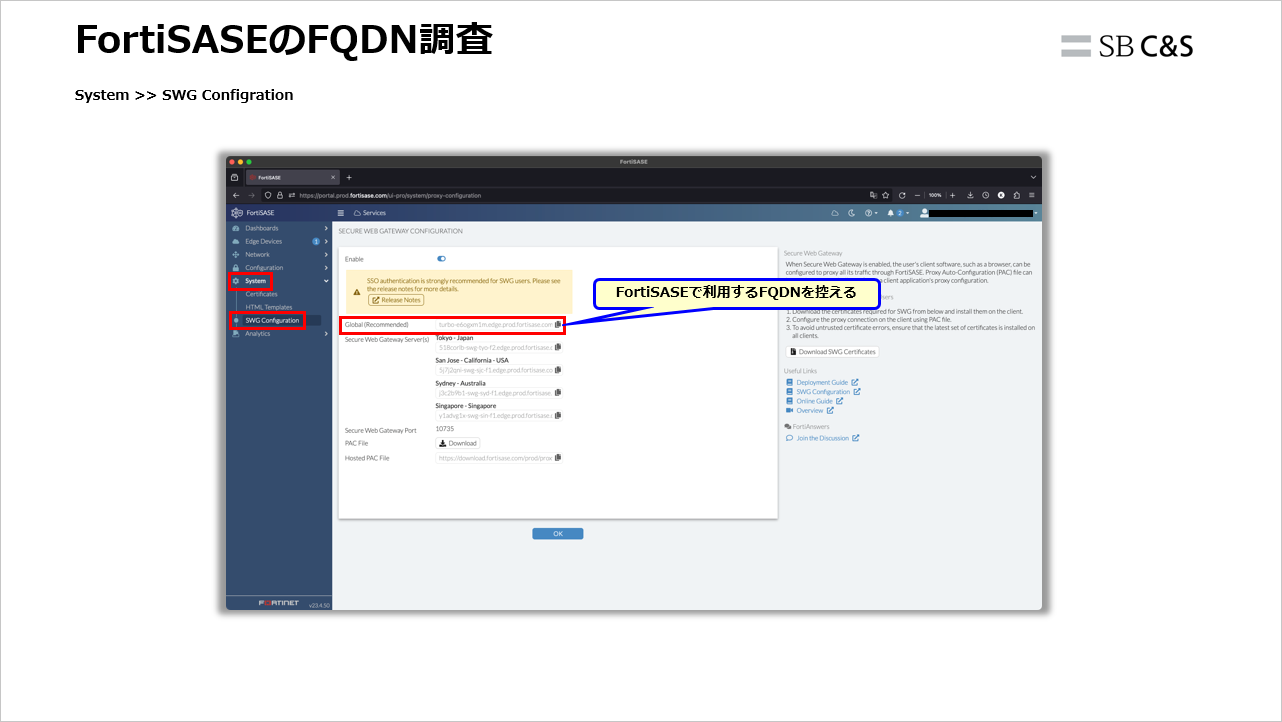

FortiSASEに提供されているFQDNを調べ、控えておきます。

この値を、FortiGateに登録します。

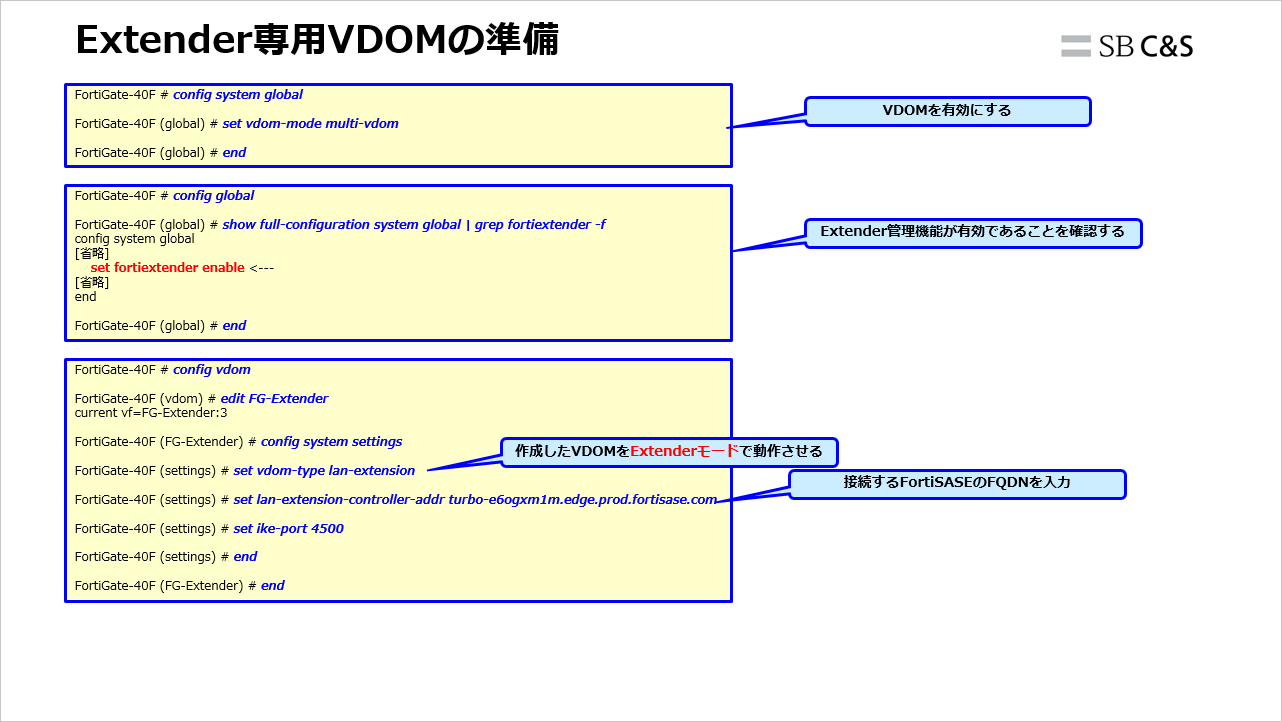

FortiGateにVDOM機能を有効にし、続けてExtenderモードを有効にします。

合わせてFortiExtenderの管理機能が有効であることを確認します。

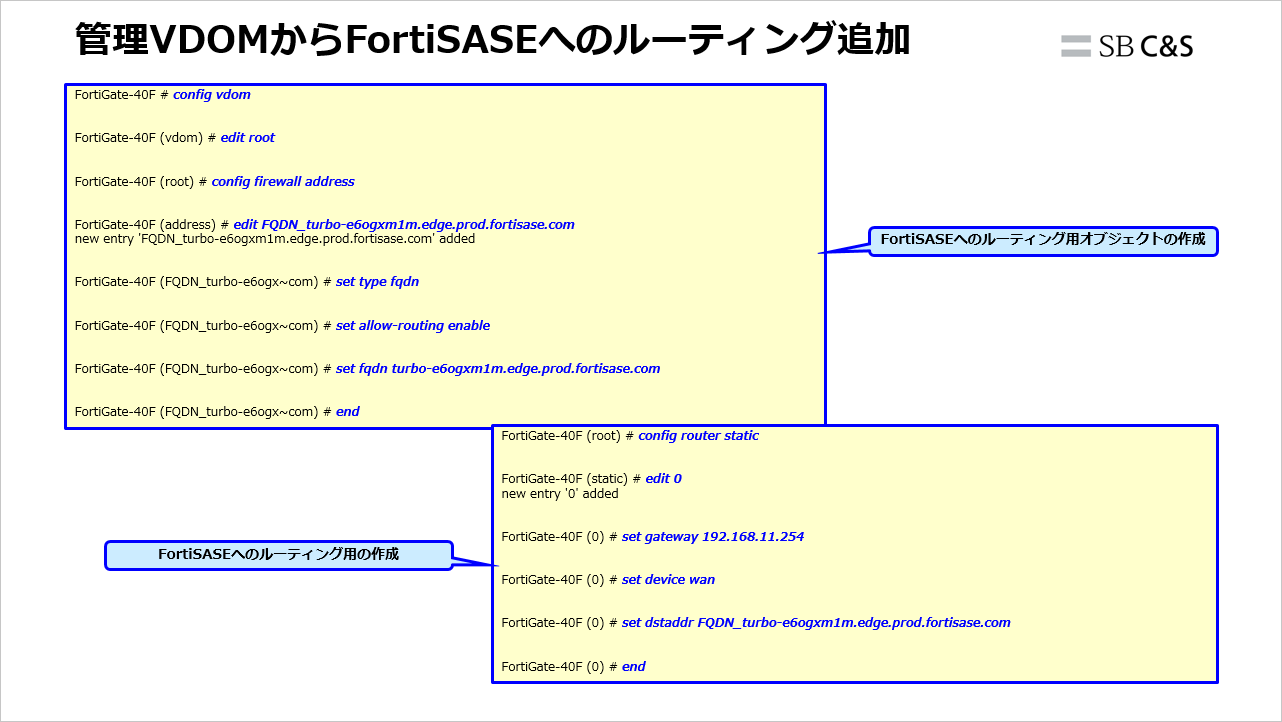

管理VDOM(root)側に対し、ファイアウォールポリシやルーティングなどを作成し、FortiExtenderモードのVDOM(FG-Extender)からFortiSASE宛の通信を可能にしておきます。

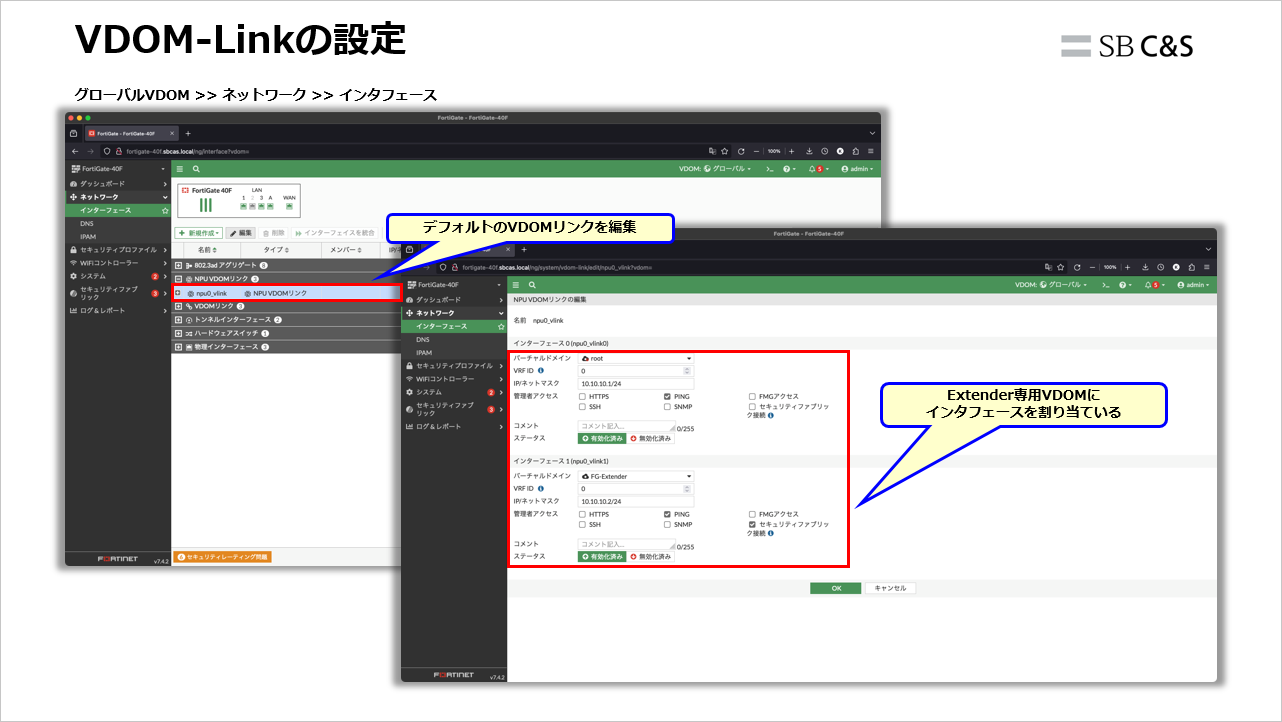

管理VDOM(root)とFortiExtenderモードのVDOM(FG-Extender)をVDOM-Linkで接続します。

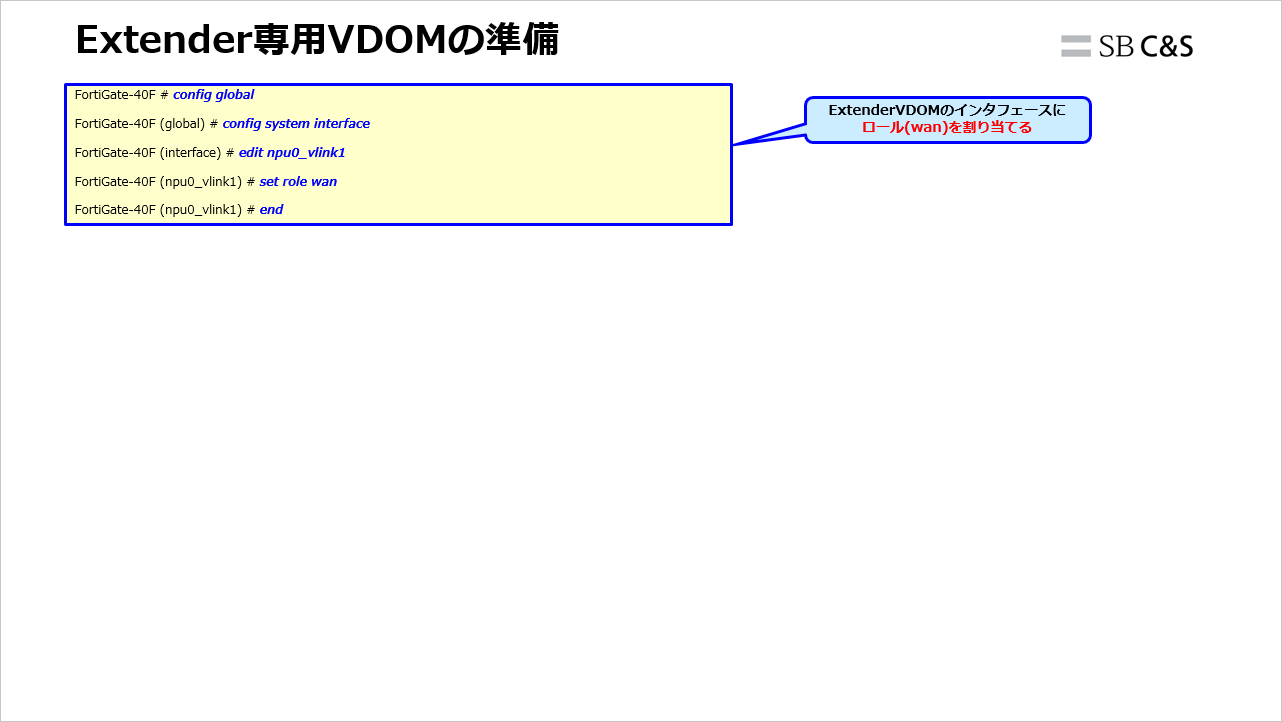

FortiExtenderモードのVDOM(FG-Extender)のFortiSASEへアクセスするインタフェースに対し、"wan" のロールを付与します。

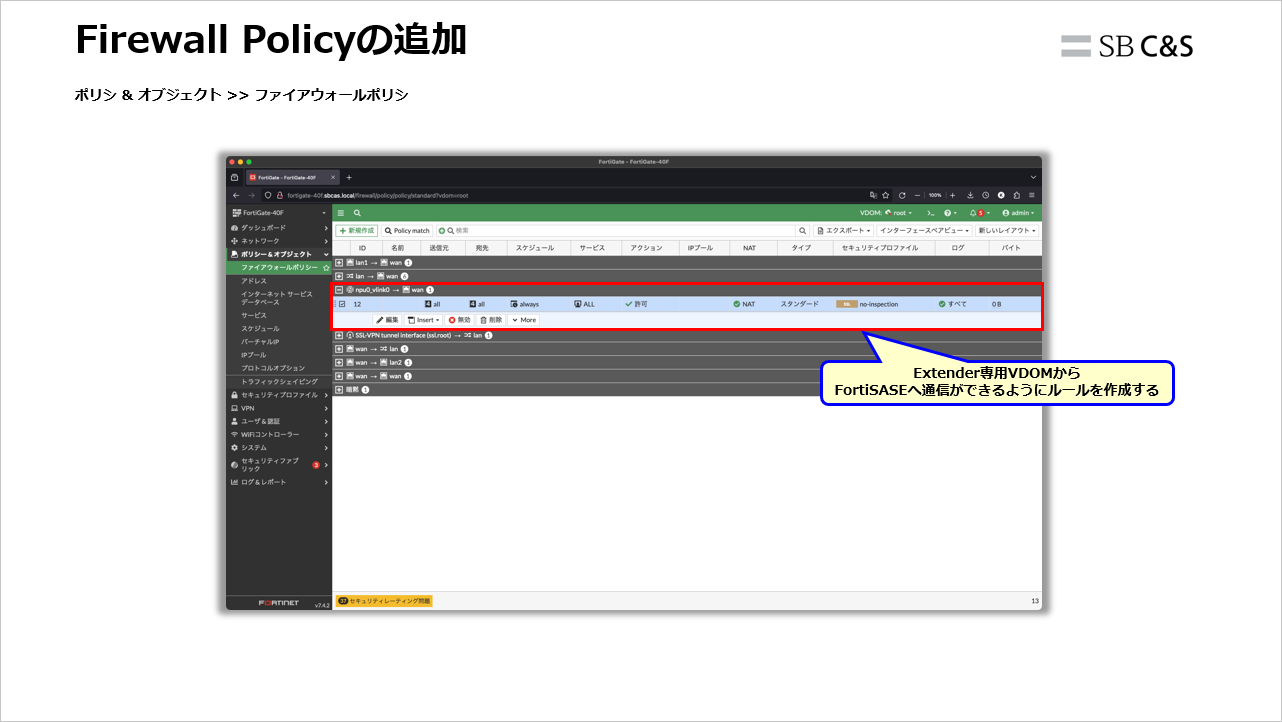

FortiExtenderモードのVDOM(FG-Extender)からのFortiSASE宛の通信に対して、ファイアウォールポリシを追加します。

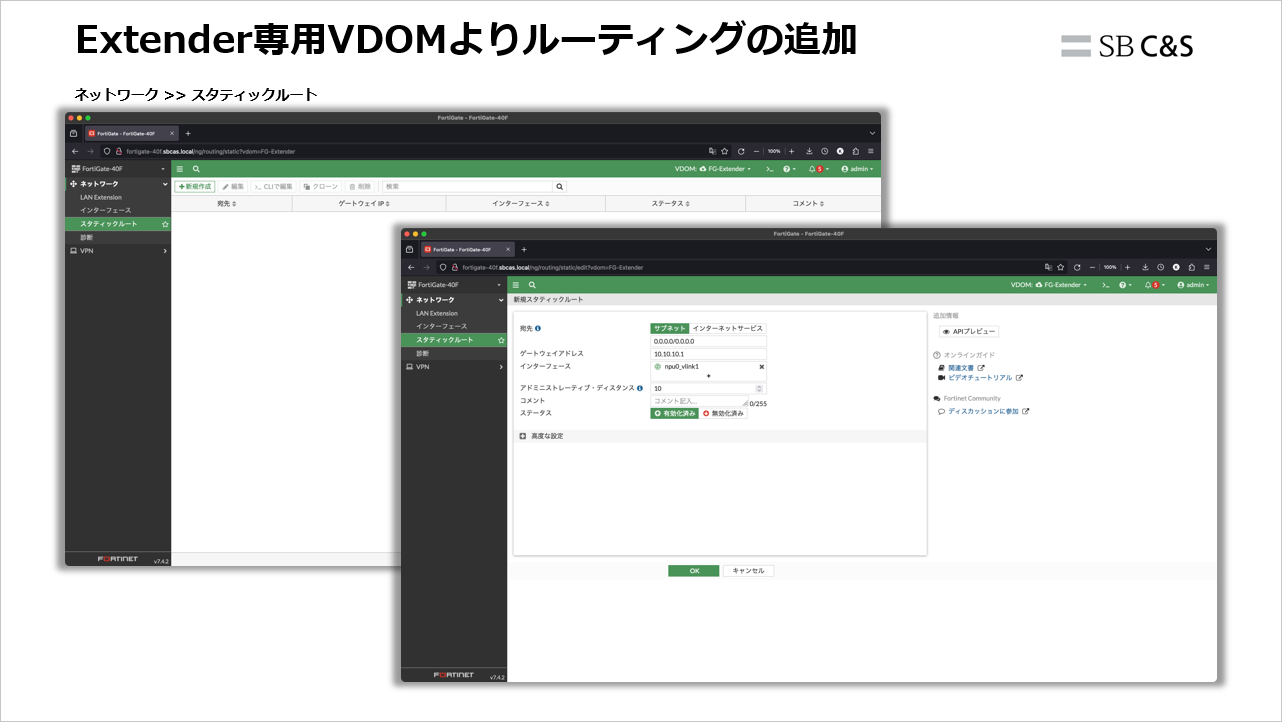

FortiExtenderモードのVDOM(FG-Extender)からFortiSASE宛の通信ができるように管理VDOM(root)宛のルーティングを作成します。

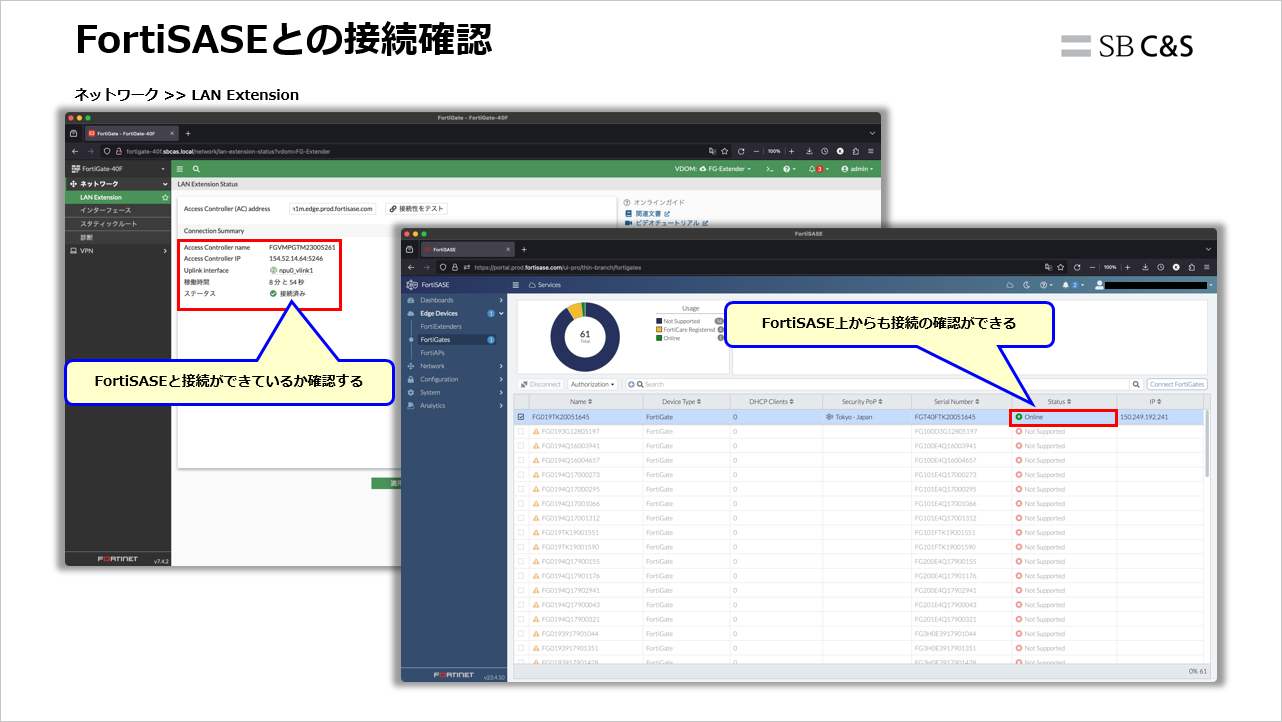

FortiExtenderモードのVDOM(FG-Extender)からFortiSASE宛への通信ができるようになると、自動的に接続が完了します。

FortiSASE連携後の準備

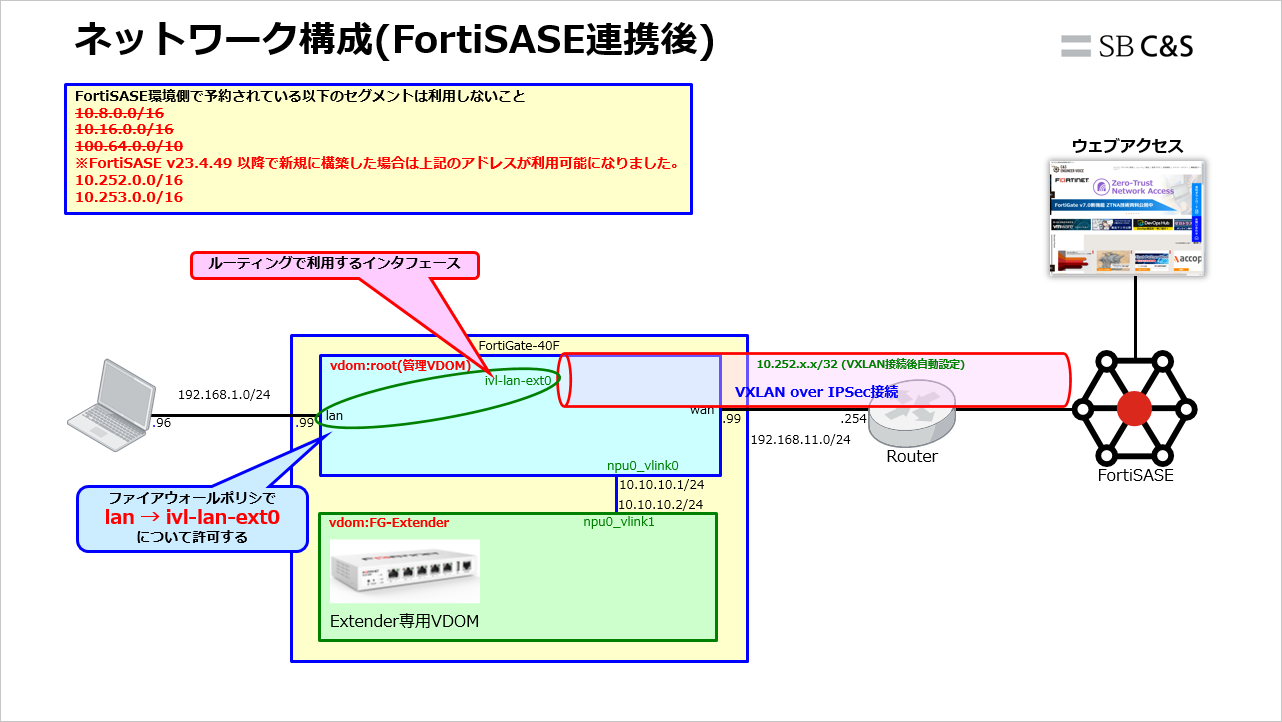

FortiGateがFortiSASEとMicro-Branch接続ができた後は、端末からの通信を利用できるようにルーティングやファイアウォールポリシの作成が必要です。

自動的に生成される仮想インタフェース(ivl-lan-ext0)を利用し、FortiSASE経由でウェブアクセスを行います。

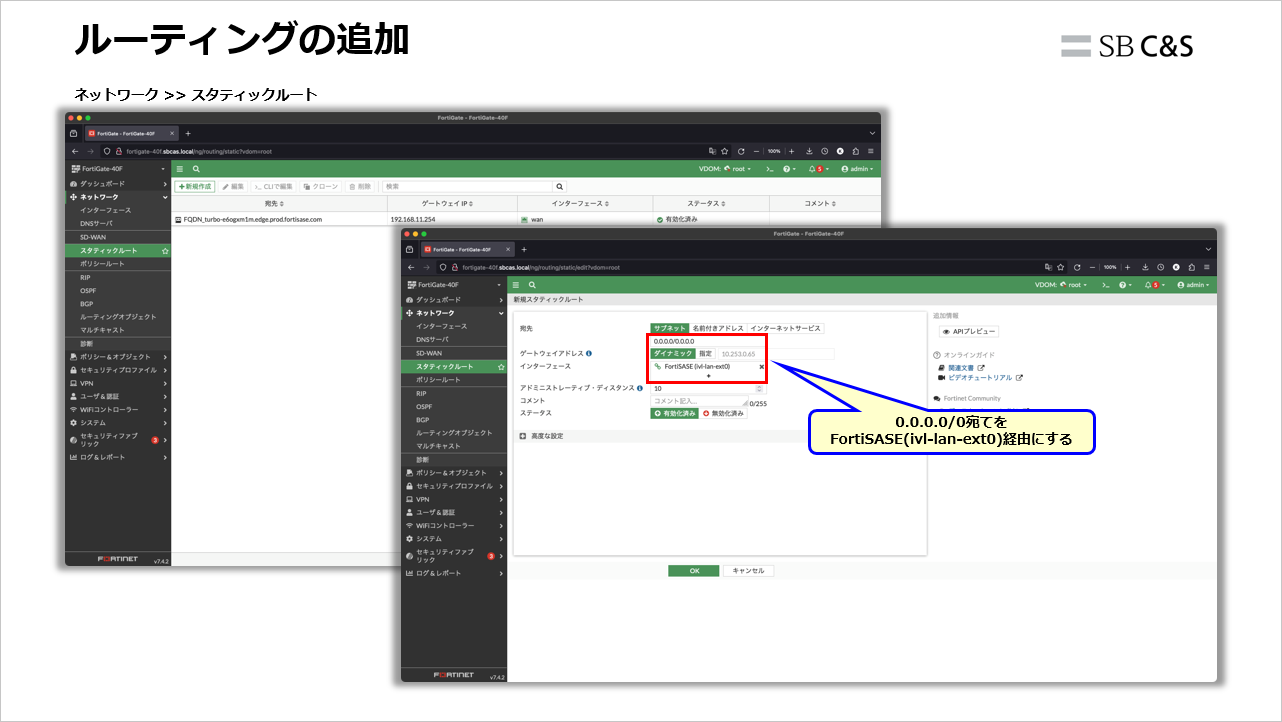

FortiSASE経由で通信を行うために、仮想インタフェース(ivl-lan-ext0)を利用したルーティングを作成します。

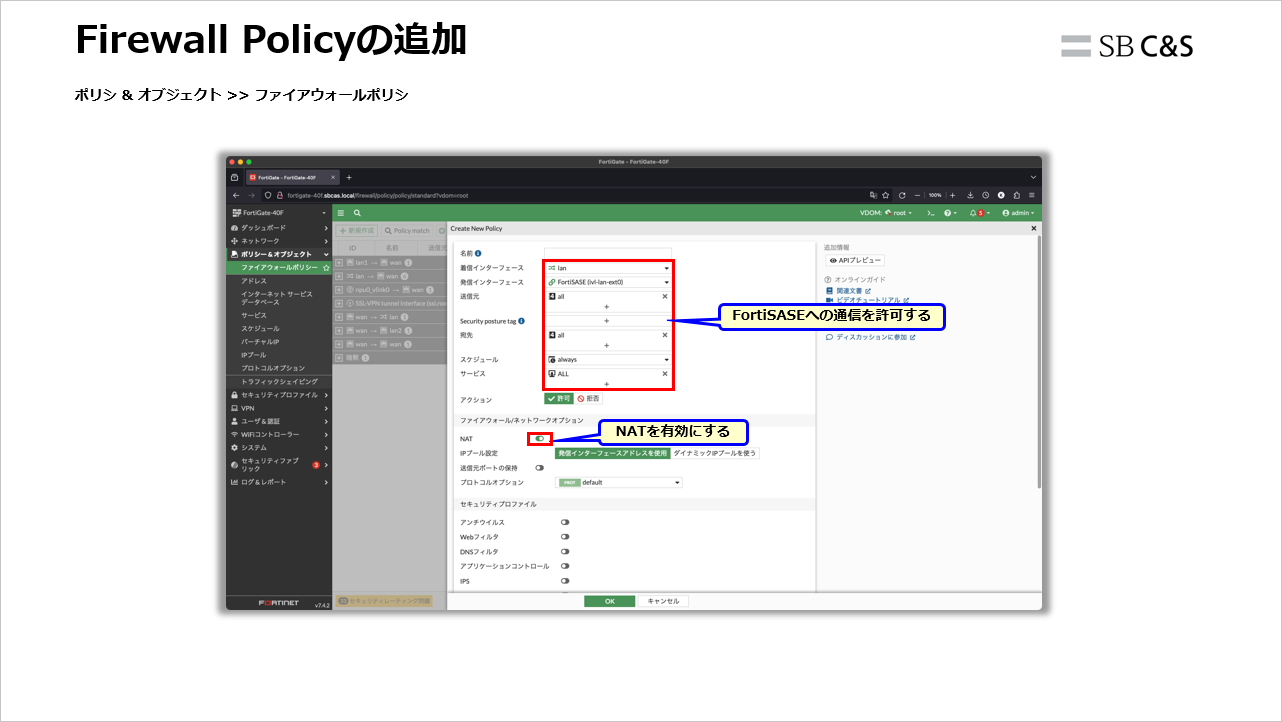

仮想インタフェース(ivl-lan-ext0)へのファイアウォールポリシを作成します。

動作確認

端末からウェブアクセスと、セキュアプライベートアクセスを行います。

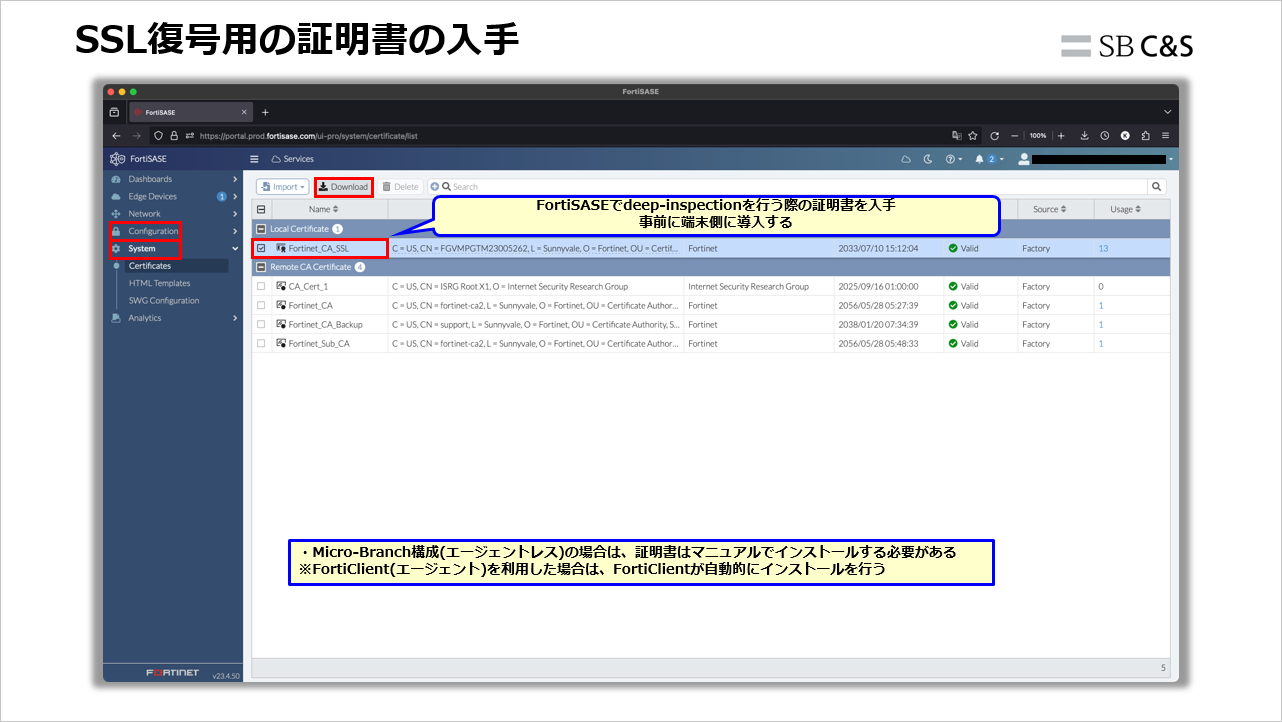

SSLインスペクションを行うため、事前に復号用の証明書をFortiSASE管理画面からダウンロードします。

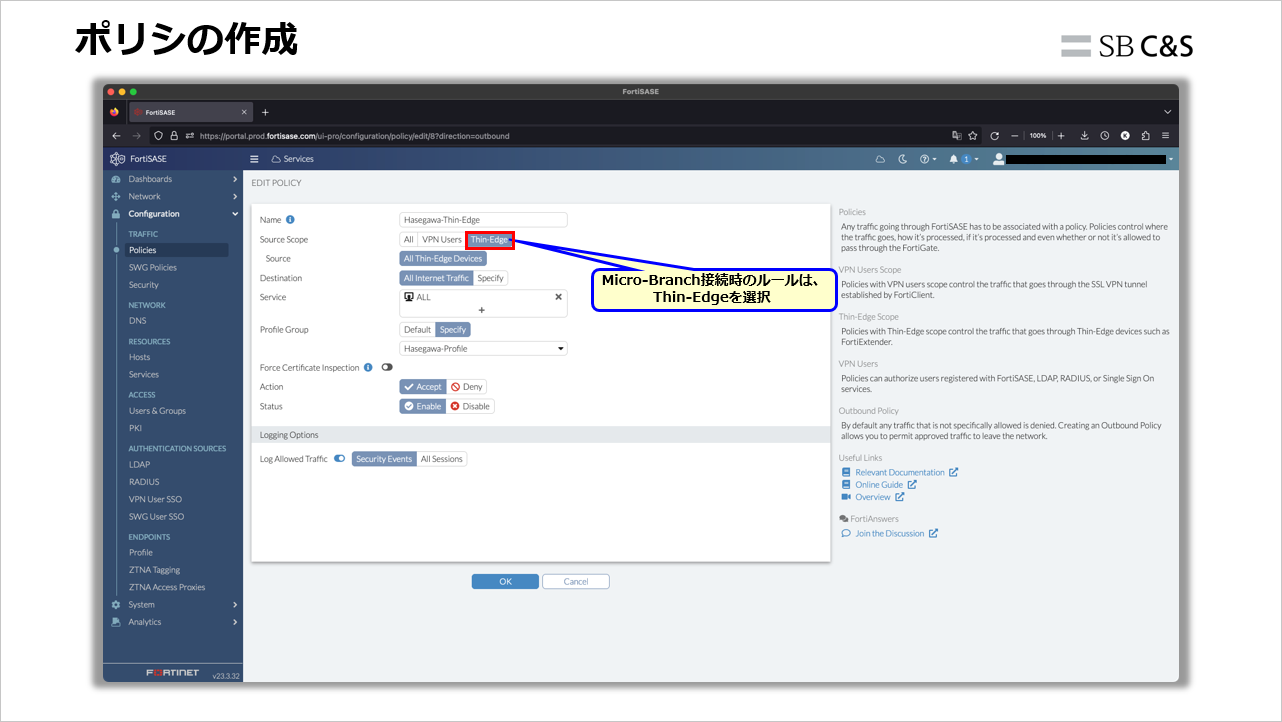

FortiSASE側のポリシは、"Thin-Edge" を選択します。

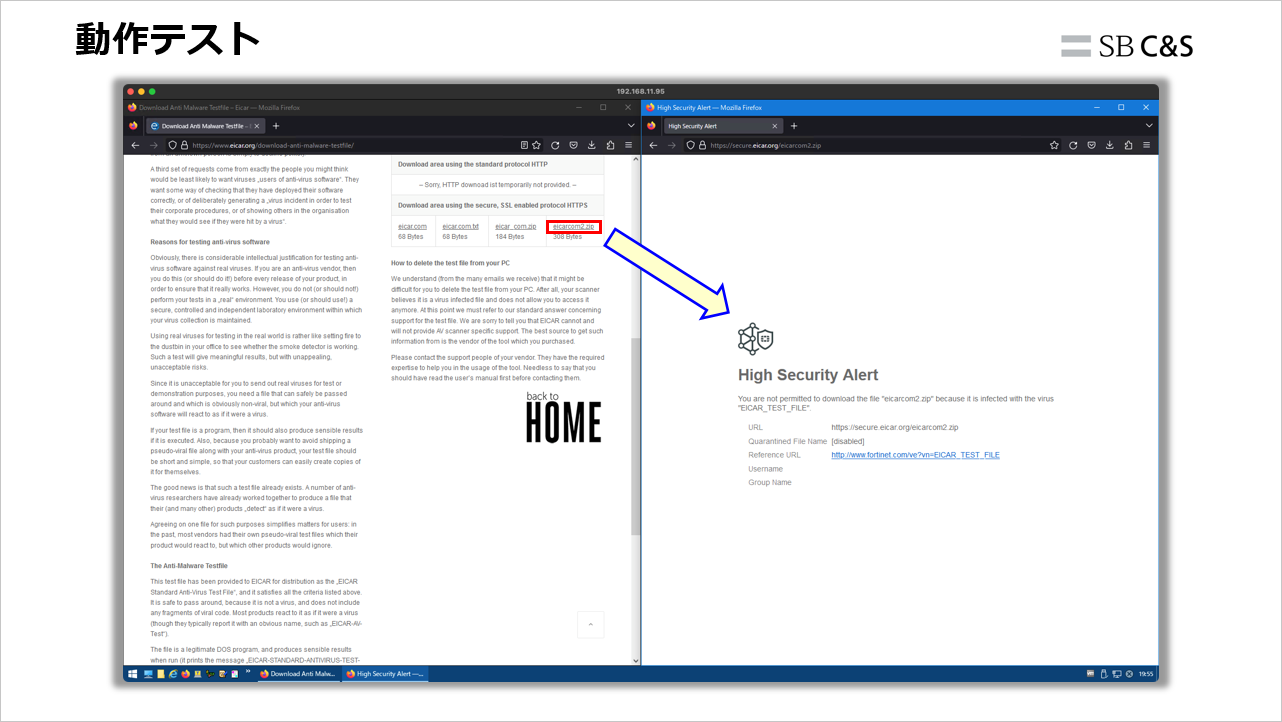

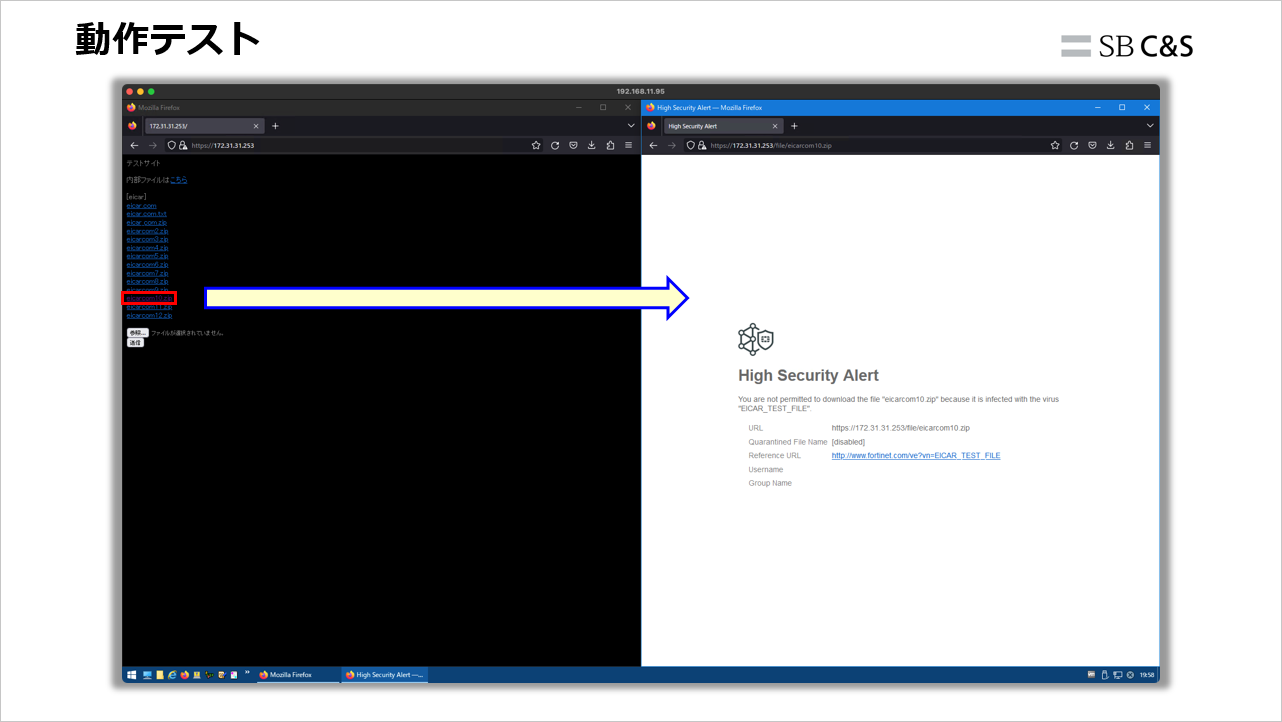

eicarによるアンチウィルスの動作テストにより、Micro-BranchによるFortiSASE経由でアクセスおよびアンチウィルスが実現できていることが確認できます。

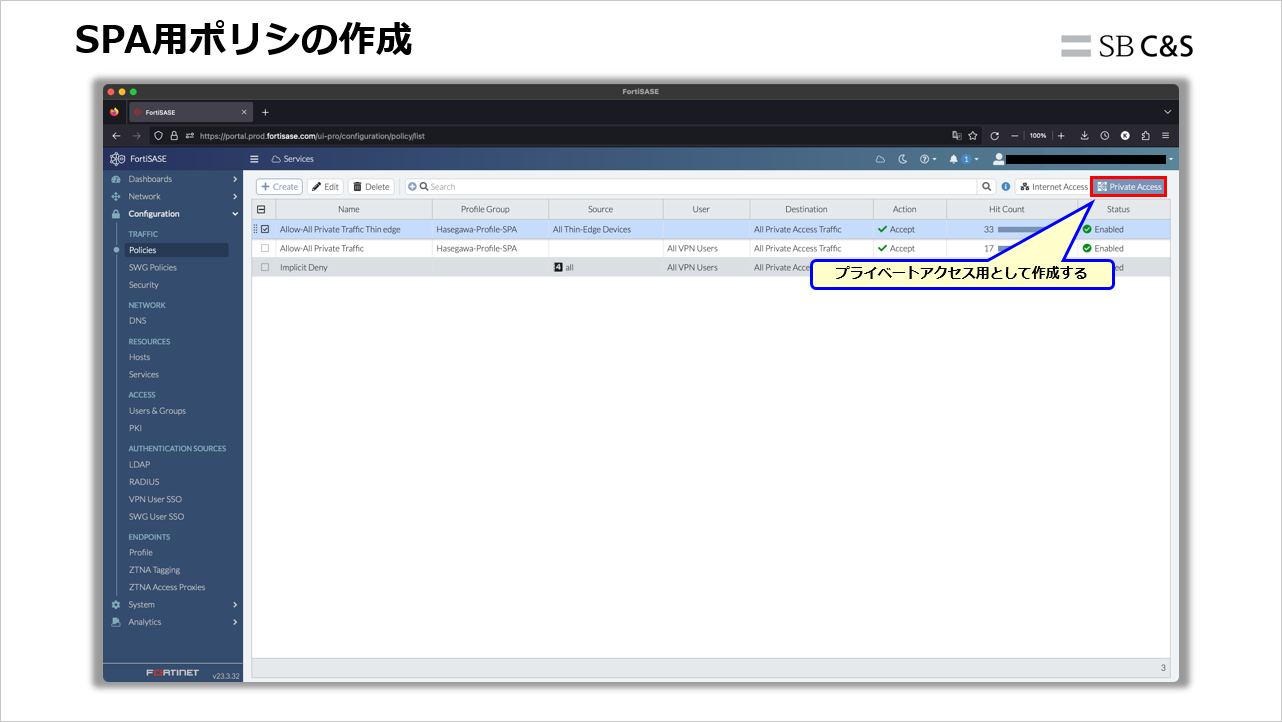

次は、セキュアプライベートアクセスのポリシを作成します。

ポリシ作成時に、Private Accessを選択する必要があります。

セキュアプライベートアクセス先のウェブサーバ上にあるeicarにてアンチウィルスの動作確認ができました。

いかがでしたでしょうか。

FortiExtender-200Fを利用した構成と違い、FortiGate(2桁モデル)を利用することで、既存資産を生かした構成が可能となります。

Micro-Branch構成であれば、端末へエージェントソフトが不要なため、導入の敷居が低いといった意味でも重宝するものと存じます。

以上、ご拝読ありがとうございました。

※本ブログの内容は投稿時点での情報となります。今後アップデートが重なるにつれ

正確性、最新性、完全性は保証できませんのでご了承ください。

著者紹介

SB C&S株式会社

技術本部 技術統括部 第3技術部 2課

長谷川 聡