※本ブログ記事は「2024年6月19日」時点で確認した情報をもとに作成しています。最新の情報は、BroadcomのSecurity Advisoriesサイトなどでご確認ください。

こんにちは。SB C&S 山田です。

2024年6月18日にVMwareよりアナウンスされた脆弱性(VMSA-2024-0012)について紹介します。

多くのお客様がご利用しているvCenter Serverに対して、クリティカルな脆弱性ですのでご確認ください。

また、この脆弱性はIPA(情報処理推進機構)でも発表されています。詳細はこちらをご覧ください。

影響を受ける対象製品

- VMware vCenter Server

- メジャーバージョン:7.0 / 8.0

- マイナーバージョン:7.0 U3r未満 / 8.0 U1e未満 / 8.0 U2d 未満

- 6.xについては、サポートが終了しているため未評価とされています。

vCenter Server 6.7も本脆弱性の対象として例外的にパッチがリリースされました。詳細は以下リリースノートをご参照ください。

VMware vCenter Server 6.7 Update 3u Release Notes

- メジャーバージョン:7.0 / 8.0

- VMware Cloud Foundation(vCenter Serverを含む製品のため)

- 4.x / 5.x

※補足事項

- ESXi については、本脆弱性には該当しません。

- VMware Cloud on AWSなどのクラウド型サービスについては、製品内のメッセージとしてVMSA情報が配信されるため、管理コンソールを確認してください。サービスに関する質問については、そのサービスのサポート プロセスに従ってください。

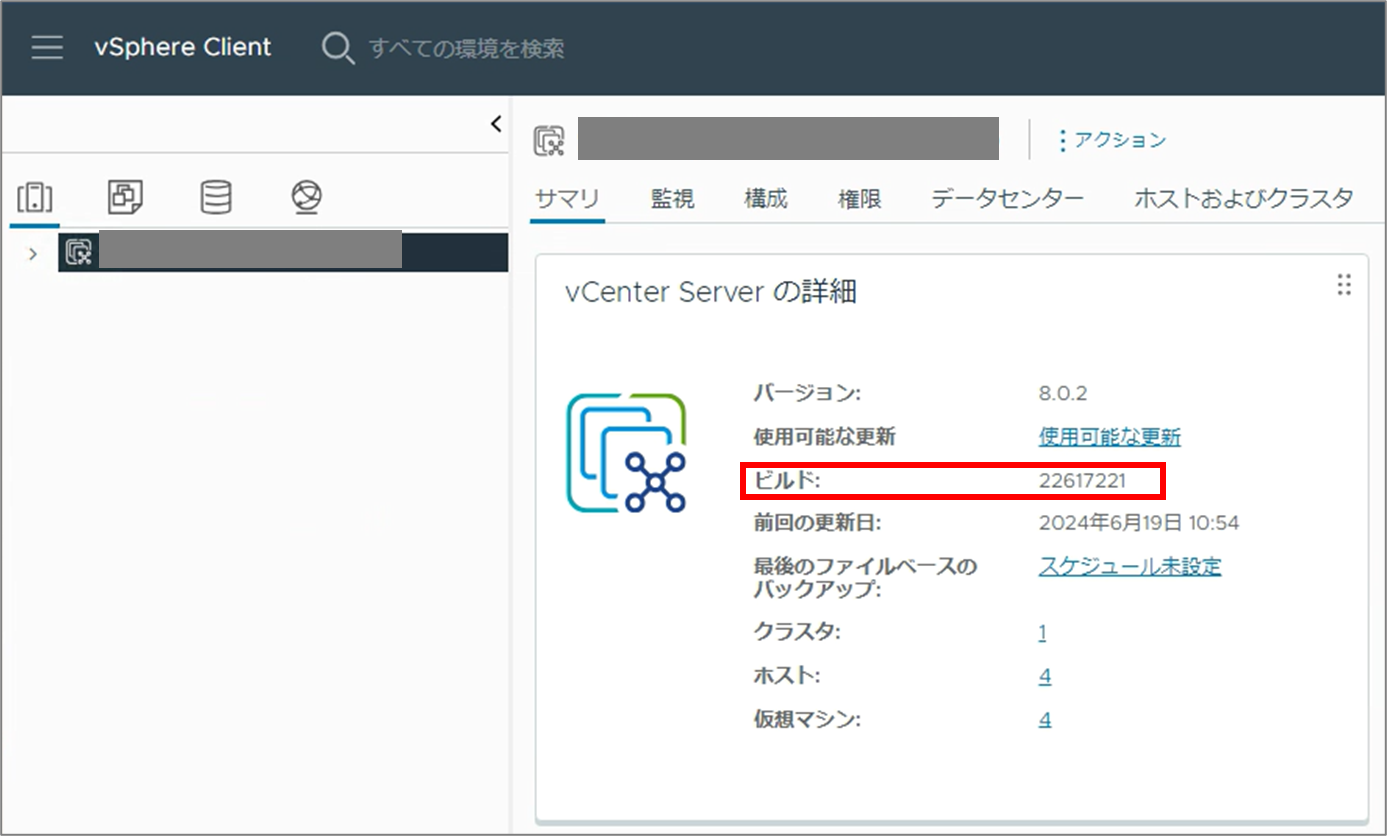

vCenter Serverのバージョン確認方法

ここでは、vCenter Serverのバージョン確認方法についてご紹介します。

vSphere Clientにログインし、vCenter Serverの [サマリ] タブを開きます。ビルドの項目に表示される番号(ビルド番号)を確認します。

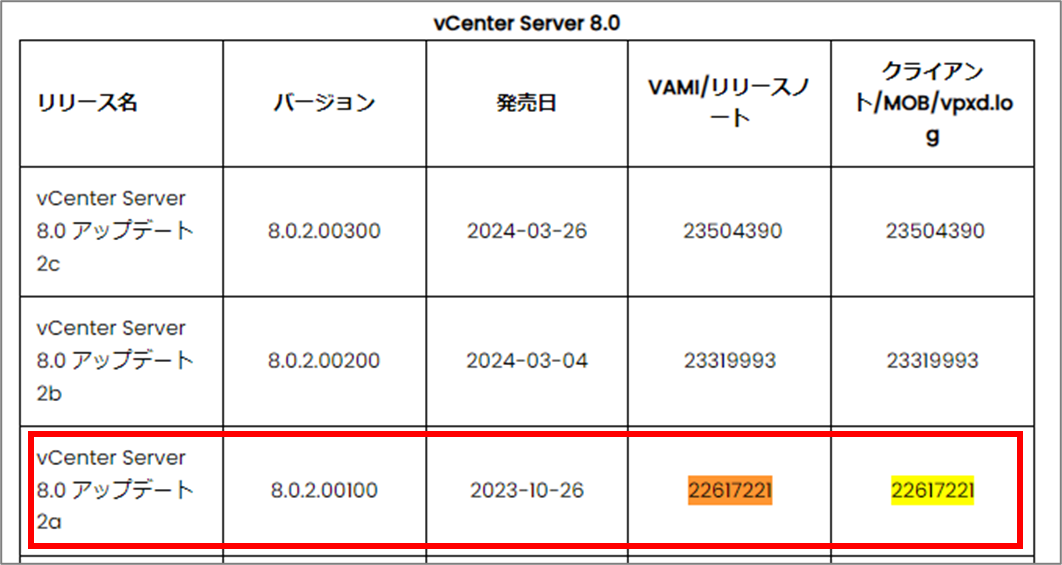

次に、下記KBの情報を参照します。先ほど確認したビルド番号をページ内で検索し、vCenter Serverのバージョンを確認します。

Build numbers and versions of VMware vCenter Server

https://knowledge.broadcom.com/external/article?legacyId=2143838

下記画面キャプチャの例では、vCenter Server 8.0 Update 2aのバージョンであることが確認できましたので、今回公開された脆弱性の対象バージョンであることが判断できます。

脆弱性の詳細

VMware vCenter Server の複数のヒープオーバーフロー脆弱性 (CVE-2024-37079、 CVE-2024-37080 )

重大度:Critical / CVSSv3スコア:9.8

vCenter Server には、DCERPC プロトコルの実装に複数のヒープ オーバーフロー脆弱性が含まれています。vCenter Server へのネットワーク アクセス権を持つ悪意のある攻撃者は、特別に細工されたネットワーク パケットを送信してこれらの脆弱性をトリガーし、リモート コード実行を引き起こす可能性があります。

VMware vCenter の複数のローカル権限昇格の脆弱性 (CVE-2024-37081)

重大度:Moderate / CVSSv3スコア:7.8

vCenter Server には、sudo の誤った構成が原因で、複数のローカル権限昇格の脆弱性が含まれています。管理者権限を持たない認証済みのローカル ユーザーがこれらの問題を悪用して、vCenter Server Appliance で権限を root に昇格する可能性があります。

解決策

影響を受ける対象のvCenter Serverをご利用の場合は、下記いずれかのバージョンへのアップデートが必要です。

- vCenter Server 7.0U3r 以降

- vCenter Server 8.0U1e 以降

- vCenter Server 8.0U2d 以降

【2024年7月11日更新】

vCenter Server 6.7も本脆弱性の対象として例外的にパッチがリリースされました。詳細は以下リリースノートをご参照ください。Broadcom サポートポータルのアカウントがあれば、有効なサポート契約が無くてもパッチファイルをダウンロードすることができます。

VMware vCenter Server 6.7 Update 3u Release Notes

※補足事項

- 今回の脆弱性はESXiへの影響はありませんので、ESXiへのパッチの適用は不要です。

- HPE SimpliVity や Dell EMC VxRailなどのソリューションはベンダーに直接お問い合わせください。

vCenter Serverのアップデート手順

ここでは、vCenter Server 8.0 のアップデートを VAMI(vCenter Server Appliance Management Interface)から実施する手順を紹介します。

VAMI以外の方法などを含む、vCenter Server Applianceアップデートの詳細については、以下のドキュメントをご確認ください。

vCenter Server Appliance のアップグレード

https://docs.vmware.com/jp/VMware-vSphere/8.0/vsphere-vcenter-upgrade/GUID-30485437-B107-42EC-A0A8-A03334CFC825.html

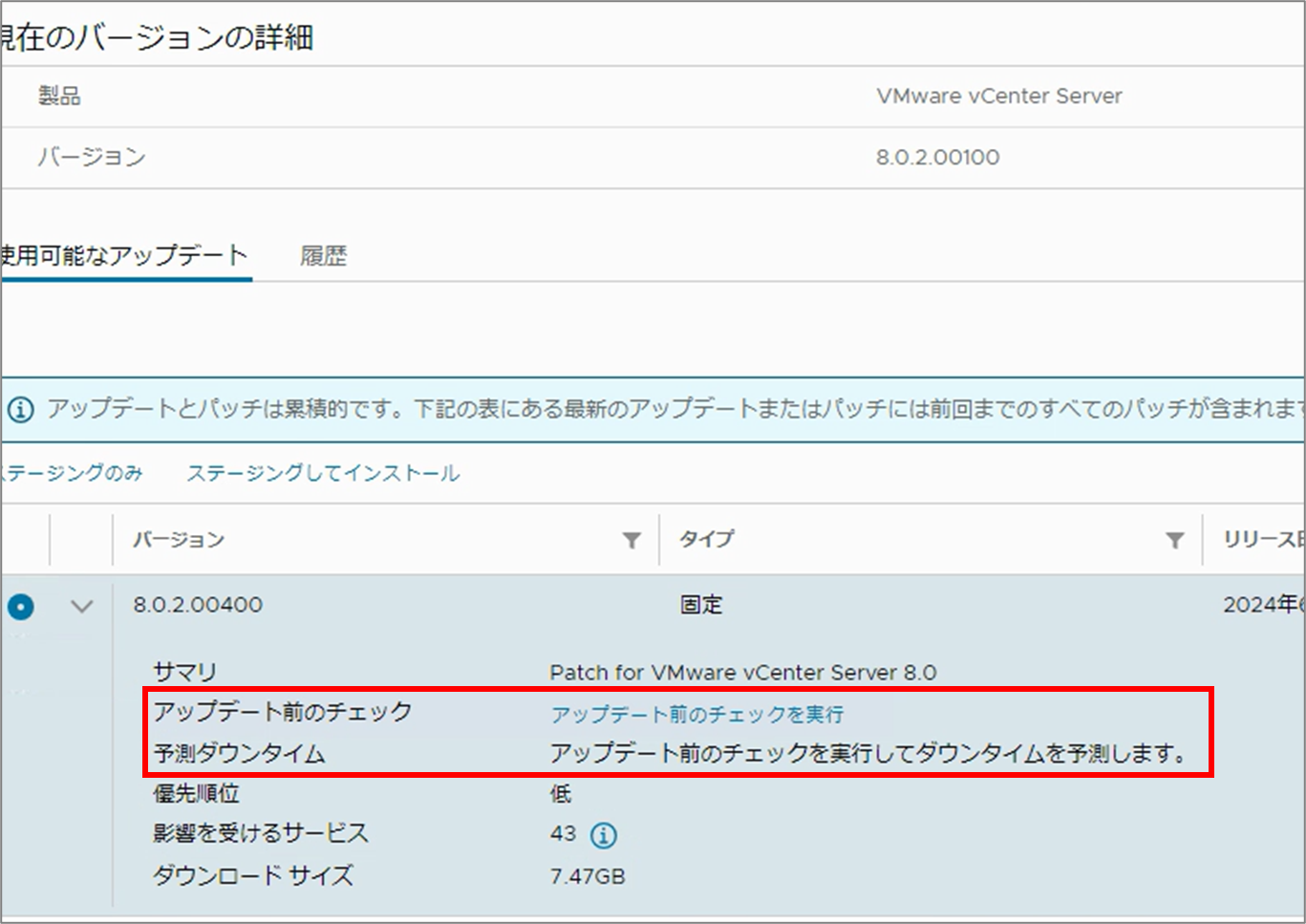

アップデート作業で気になる点としては、vCenter Serverの再起動の発生有無や、実行中の仮想マシンへの影響かと思います。

そこで、まずvCenter Serverの再起動の発生有無を確認します。これは、VAMIにてvCenter Serverのアップデート対象バージョンを確認する際に "再起動要求" の列に表示されます。基本的には再起動が必要となるケースが多いかと思います。

ダウンタイムの予測についても、VAMIにてアップデート対象のバージョンを確認する画面で確認できます。

[アップデート前のチェックを実行]をクリックすることで、vCenter Server のダウンタイム予測時間が表示されます。

なお、ここで表示されるダウンタイムはvCneter Serverのダウンタイムです。vCenter Serverの停止中は、vSphere Clientを使用した管理・監視ができなくなるため、仮想マシンの設定変更やvMotionは実施できませんし、DRSによる仮想マシンの負荷分散も一時的に動作しなくなります。

ただし、仮想マシンの起動状態は影響を受けませんし、構成済みのvSphere HAも動作します。

Patch のダウンロード

上記で紹介したVAMIからアップデートを実施する手順では、vCenter Serverがインターネット接続されている環境であれば、自動的にPatchのファイルをダウンロードできます。

一方で、vCenter Serverがインターネットからダウンロードできない環境の場合、直接Patchをダウンロードして適用する手順となります。

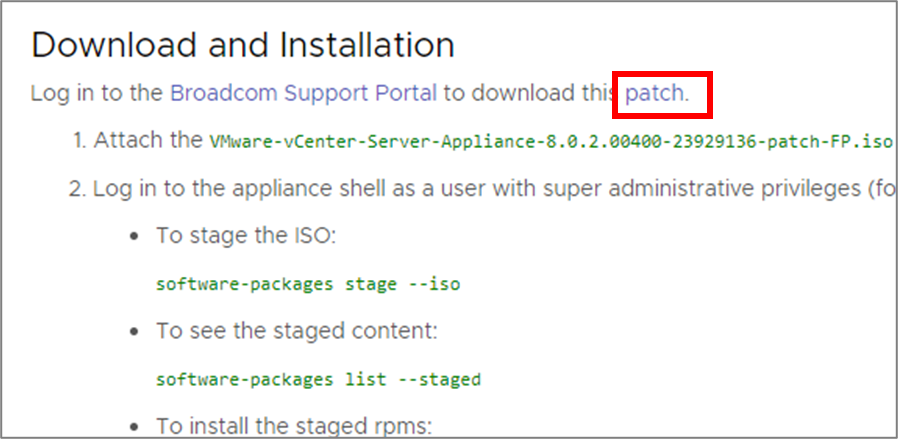

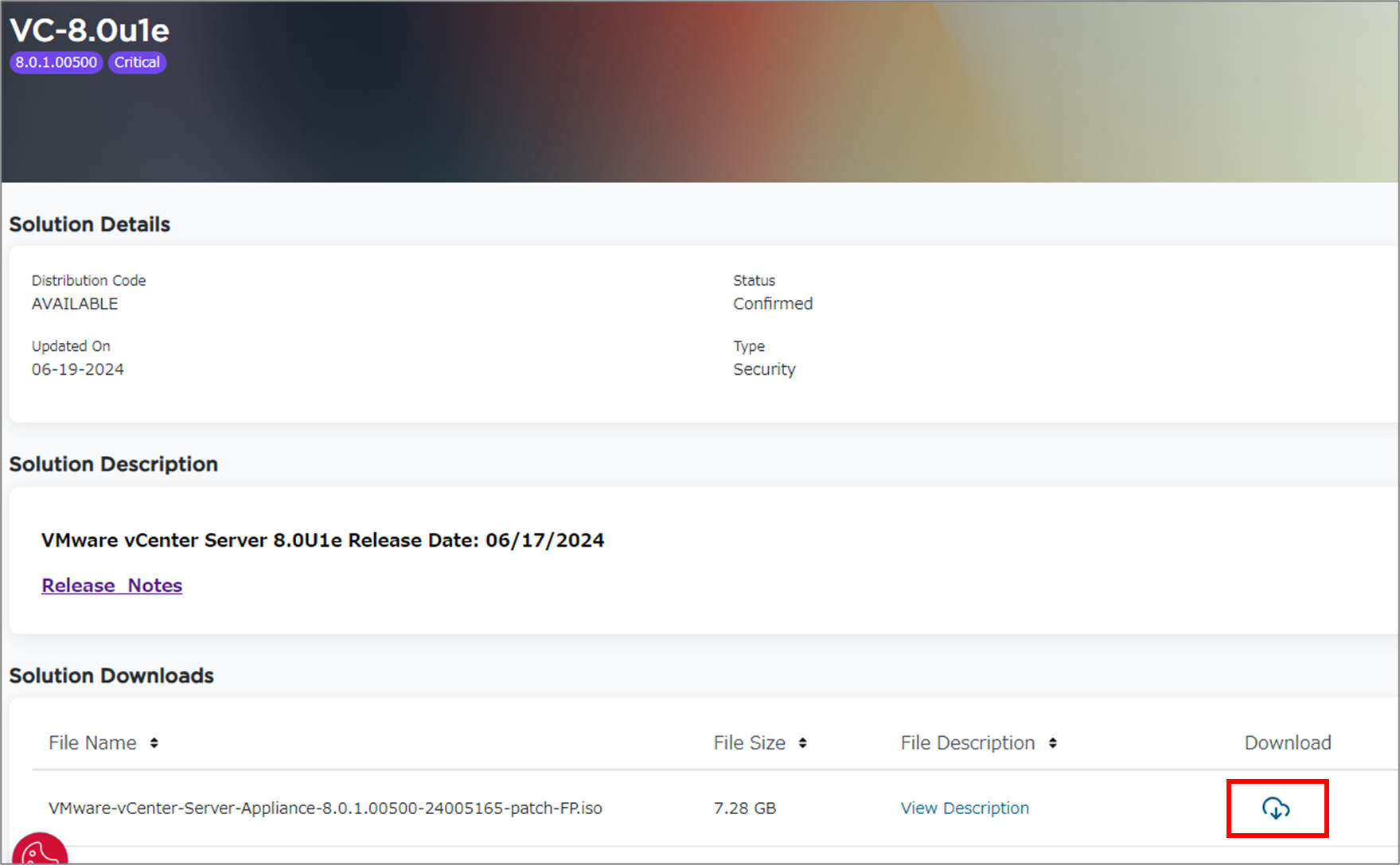

Patchのファイルは、下記の vCenter Server リリースノートにあるリンクからダウンロードが可能です。

ただし、ダウンロードには Broadcom サポートポータルの登録ユーザーである必要があります。なお、有効なサポート契約が無くてもパッチファイルはダウンロードすることができます。

- VMware vCenter Server 8.0 Update 2d Release Notes

- VMware vCenter Server 8.0 Update 1e Release Notes

- VMware vCenter Server 7.0 Update 3r Release Notes

- VMware vCenter Server 6.7 Update 3u Release Notes

Patch のダウンロードアイコンをクリックするとダウンロードが開始されます。

ダウンロードしたISOファイルをvCenter Serverの仮想マシンにマウントし、VAMIのアップデートにある [CD-ROMの確認] をクリックすると、Patchが選択できようになりアップグレード可能になります。

VMware Cloud Foundation での注意点

Cloud FoundationのSDDC Managerによってワークロード ドメインを構成している場合は、以下のKBにしたがって Async Patch Tool を使用してパッチを適用してください。

Applying individual product updates to VMware Cloud Foundation environments using Async Patch Tool (AP Tool)

https://knowledge.broadcom.com/external/article?legacyId=88287

解決策に関する補足事項

今回の脆弱性に関しては、暫定対応策はありません。上記の対応が必要となります。

また、vCenter Server 6.5 / 6.7 に関しては、2023年11月15日をもってTechnical Guidanceフェーズが終了し、サポートが完全に終了となっております。今回の脆弱性の対策として 8.0 U2d 以降へのアップグレードの実施が推奨されます。

当社では、vSphere 8.0へのアップグレードに関して解説したオンデマンドセミナーを公開しておりますので、ぜひご視聴ください。アップグレードするための流れや要件、確認事項、実際の手順などを紹介しております。詳細は以下からご確認ください。

VMware テクニカル講座特別編:vSphere 8.0 アップデート対策

https://licensecounter.jp/vmware/products/vs8updt.html

概要紹介ブログ:VMware テクニカル講座特別編 vSphere 8.0 アップデート対策

https://licensecounter.jp/engineer-voice/blog/articles/20230711_vsphere8_upgrade.html

参考情報

VMSA-2024-0012:VMware vCenter Server updates address heap-overflow and privilege escalation vulnerabilities (CVE-2024-37079, CVE-2024-37080, CVE-2024-37081)

https://support.broadcom.com/web/ecx/support-content-notification/-/external/content/SecurityAdvisories/0/24453

IPAの発表:VMware 製品の脆弱性対策について(CVE-2024-37079 等)

https://www.ipa.go.jp/security/security-alert/2024/alert20240619.html

VMSA-2024-0012: Questions & Answers

https://core.vmware.com/resource/vmsa-2024-0012-questions-answers

各アップデートのリリースノート

VMware vCenter Server 8.0 Update 2d Release Notes

VMware vCenter Server 8.0 Update 1e Release Notes

VMware vCenter Server 7.0 Update 3r Release Notes

VMware vCenter Server 6.7 Update 3u Release Notes

Broadcom Support Portalでの製品ダウンロード、パッチダウンロード、サポートリクエストを行うための手順を以下に記載します。

ソフトウェアのダウンロードについて

https://knowledge.broadcom.com/external/article/226522

Broadcom Support Portalにて、ライセンスキーのダウンロードができない場合(契約が確認できない場合)

https://licensecounter.jp/vmware/information/notice/2024/05/012026.html

vCenter Serverのクリティカルな脆弱性(VMSA-2024-0012)について紹介しました。vCenter Serverが対象となるため、影響のあるお客様が多いかと思います。

特にCVE-2024-37079、 CVE-2024-37080においてはCVSSv3スコアが9.8となるため、対象バージョンをご利用されている場合は迅速なアップデート対応、またはvSphere 8.0U2d以降へのアップグレードをを検討ください。

vSphere 8.0へのアップグレード解説動画の特設サイトはこちら

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 技術統括部

第1技術部 1課

山田 和良 - Kazuyoshi Yamada -

VMware vExpert