本記事では、Prisma Accessの「SaaS テナント制御」についてご紹介します。

「テナント制御」とは

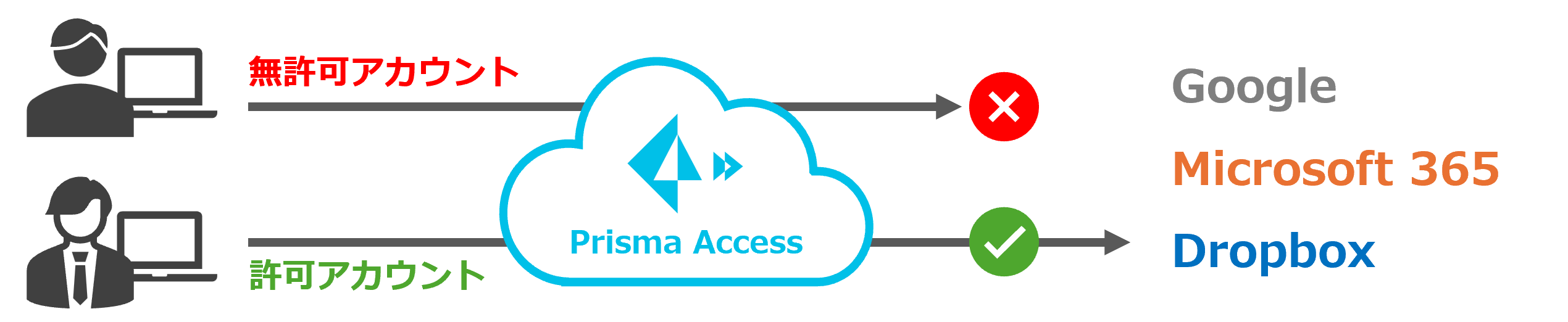

SaaSサービス利用時に、特定のテナントへのアクセスのみ許可する機能です。

テナント制御を利用することで、企業テナントへのアクセスのみを許可し、その他のテナントへのアクセスを防止することが可能になります。

今回は、GoogleとMicrosoft 365のテナント制御の設定方法をご紹介します。

(※Strata Cloud Managerからの設定手順となります)

Google Appsの設定手順

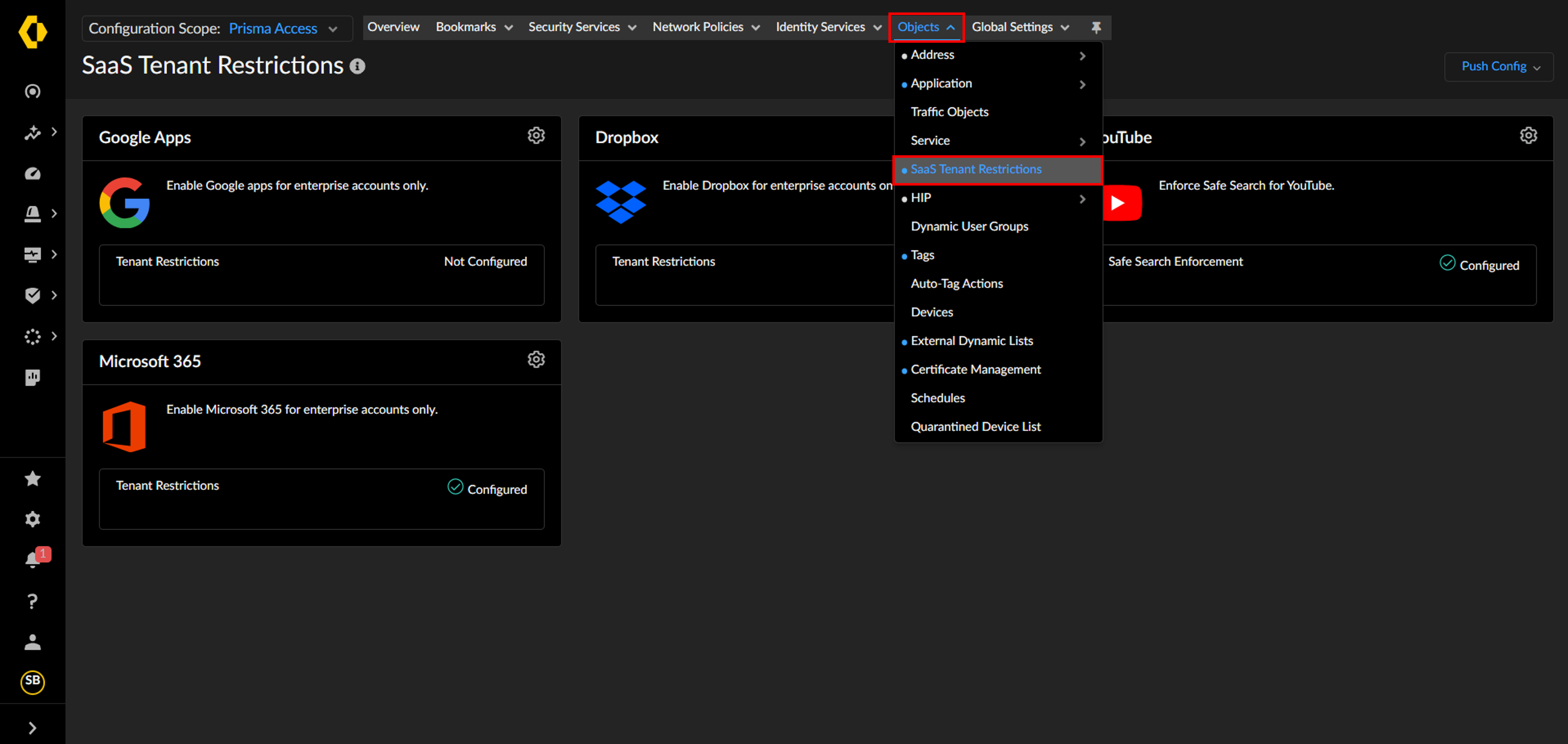

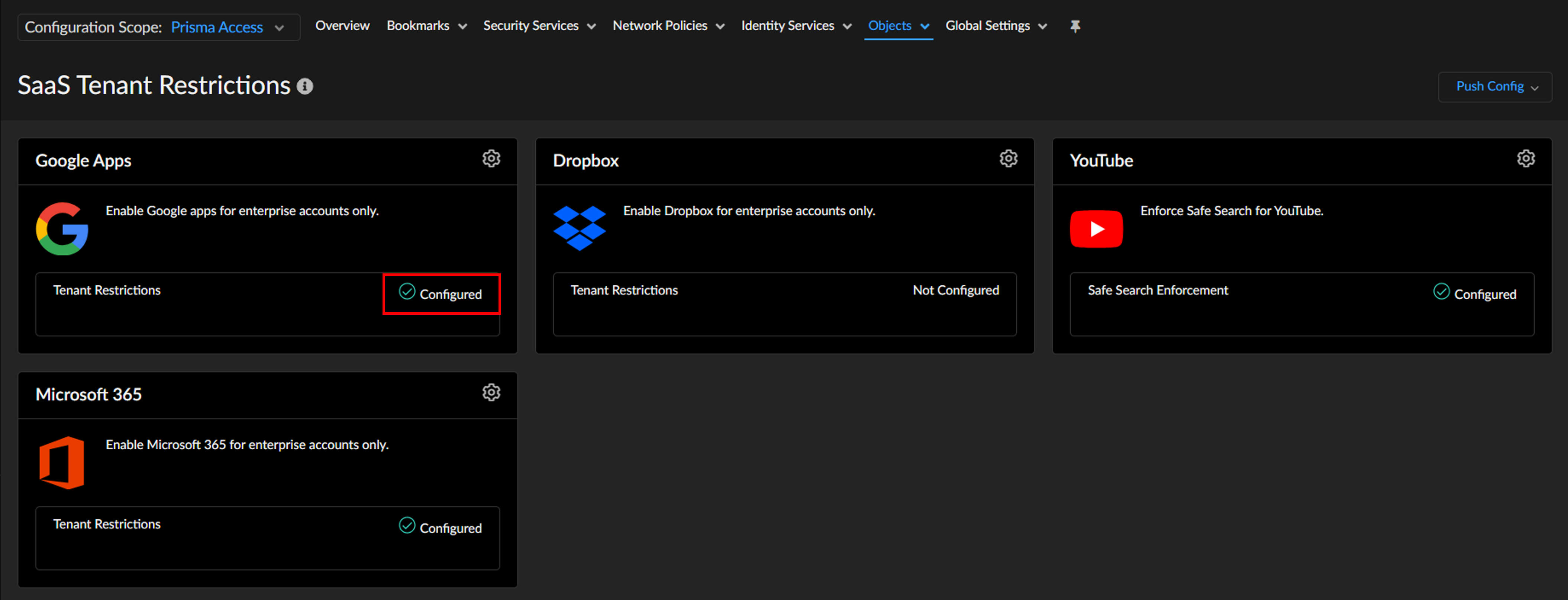

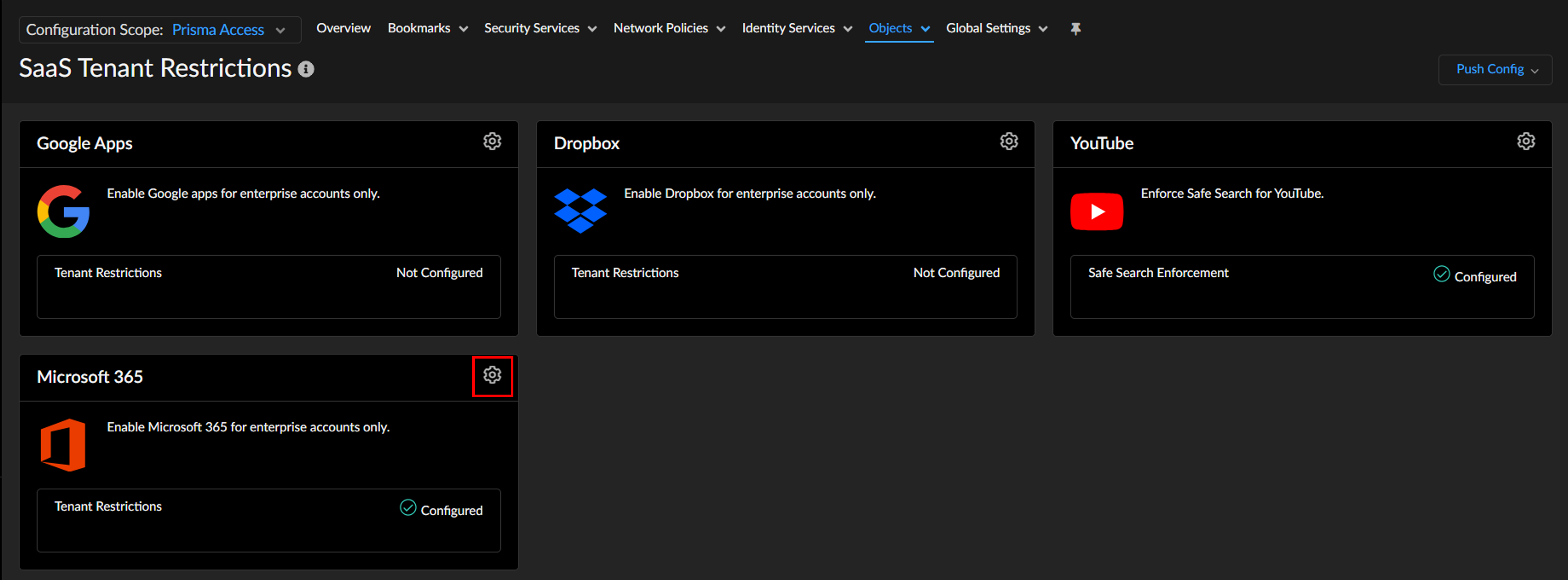

[Manage > Configuration > NGFW and Prisma Access > Objects > SaaS Tenant Restrictions]から、テナント制御の設定を行います。

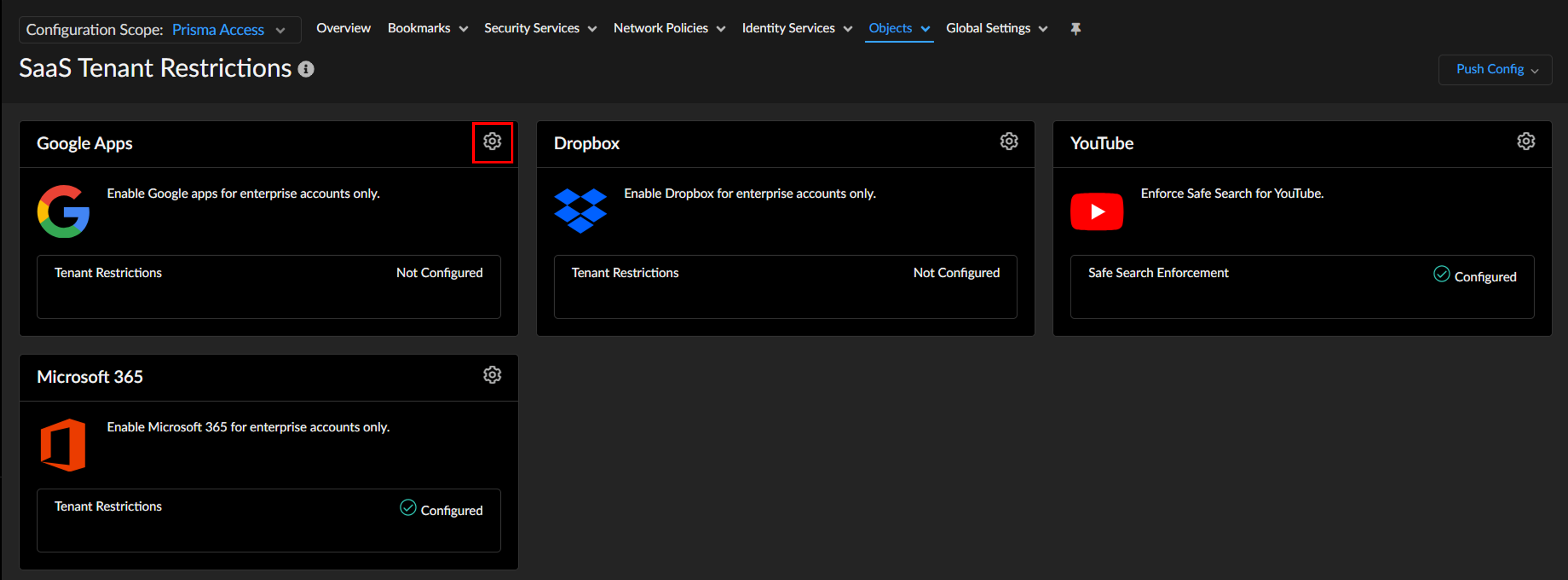

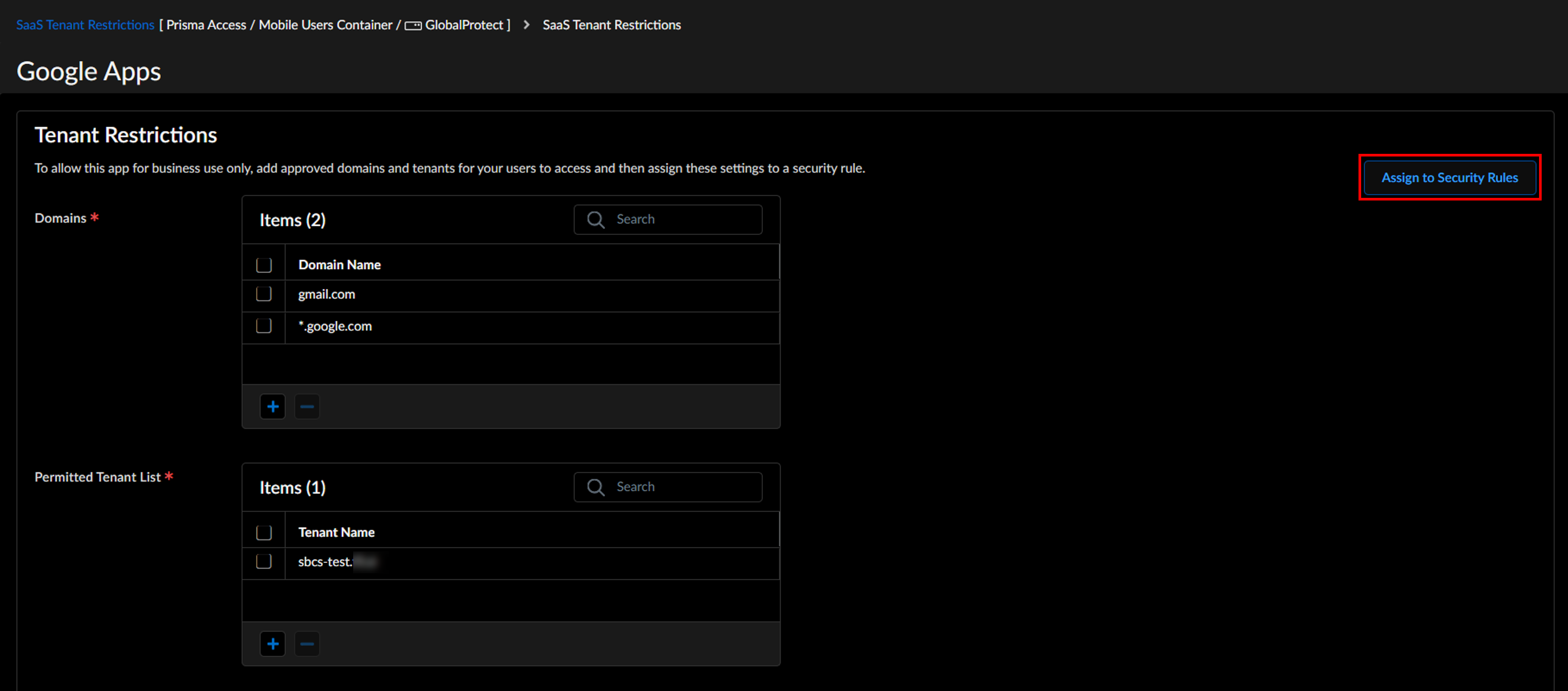

「Google Apps」の右上にある歯車マークをクリックします。

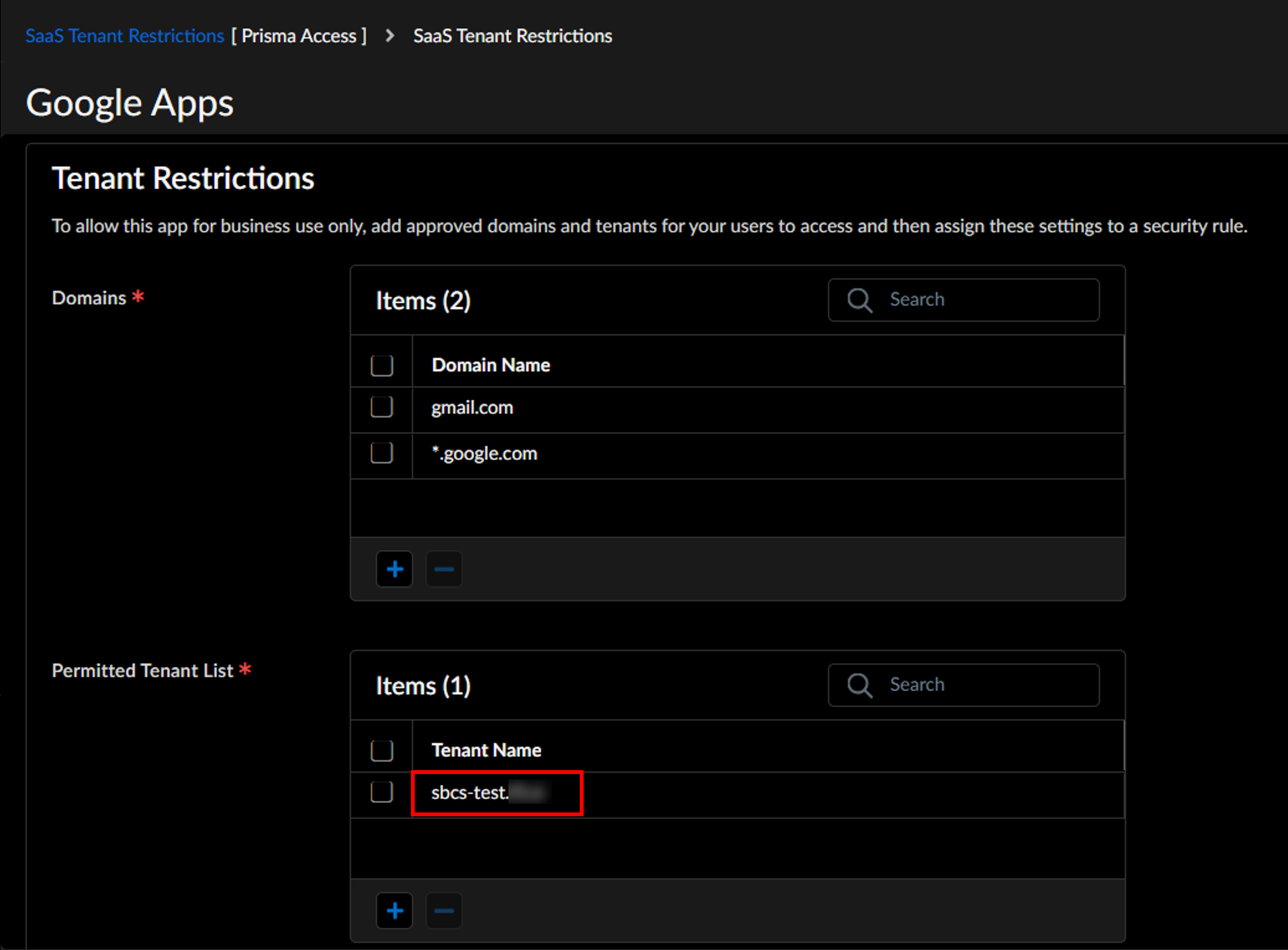

「Domains」には、デフォルトでGoogleのドメインが登録されています。

追加で定義する必要がある場合のみ、「+」をクリックして追加します。

「Permitted Tenant List」にて、「+」をクリックしてアクセスを許可するテナント名を追加します。

「Save」をクリックして保存します。

テナント制御の設定状況がNot ConfiguredからConfiguredに変わります。

【セキュリティポリシーへの適用】

再度「Google Apps」の右上にある歯車マークから設定画面に遷移すると、「Assign to Security Rules」が選択可能になっています。こちらをクリックすることで、テナント制御設定を既存のセキュリティポリシーに対して直接適用することができます。

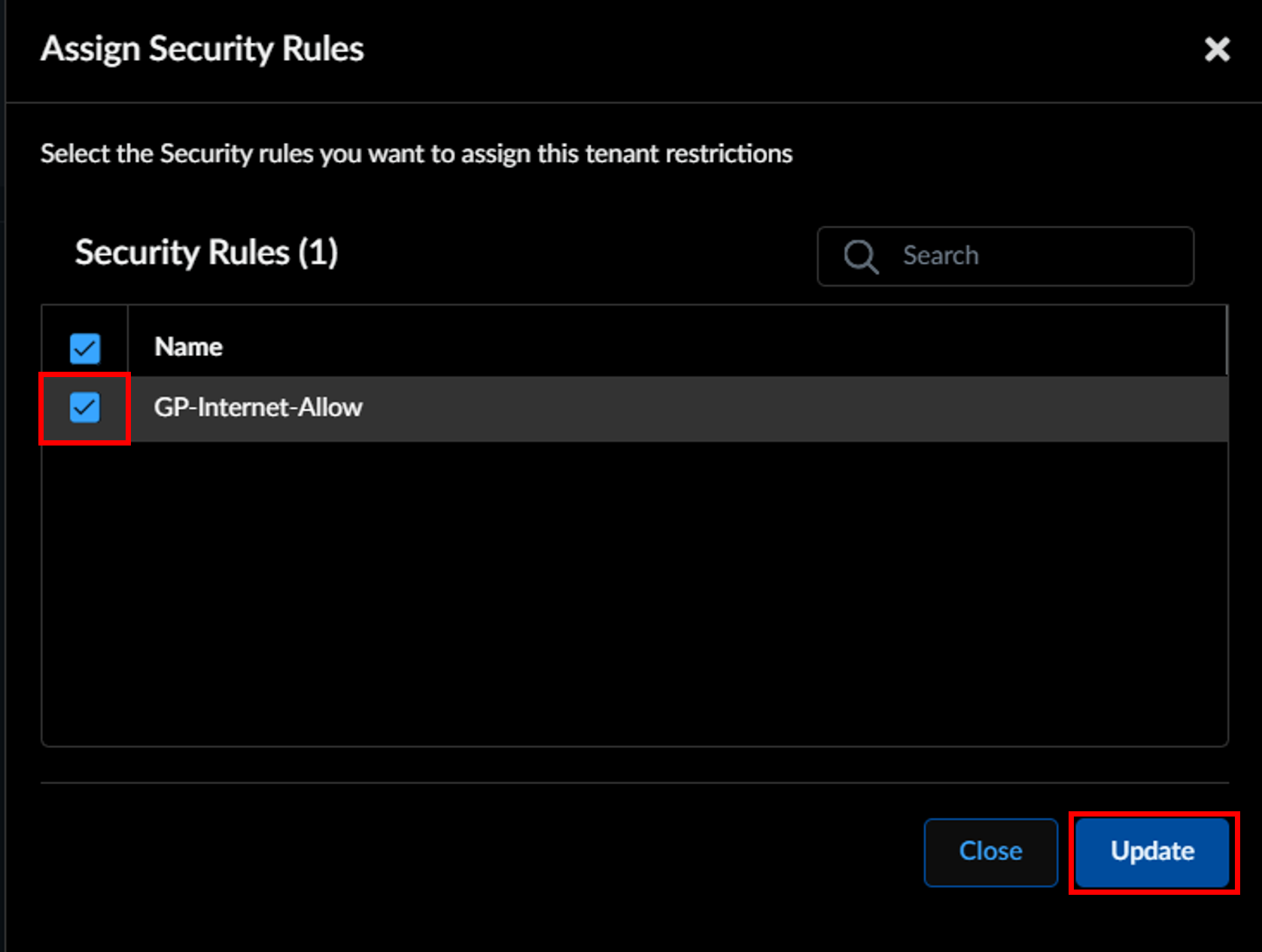

テナント制御を適用するセキュリティポリシーを選択します。「Update」をクリックして反映します。

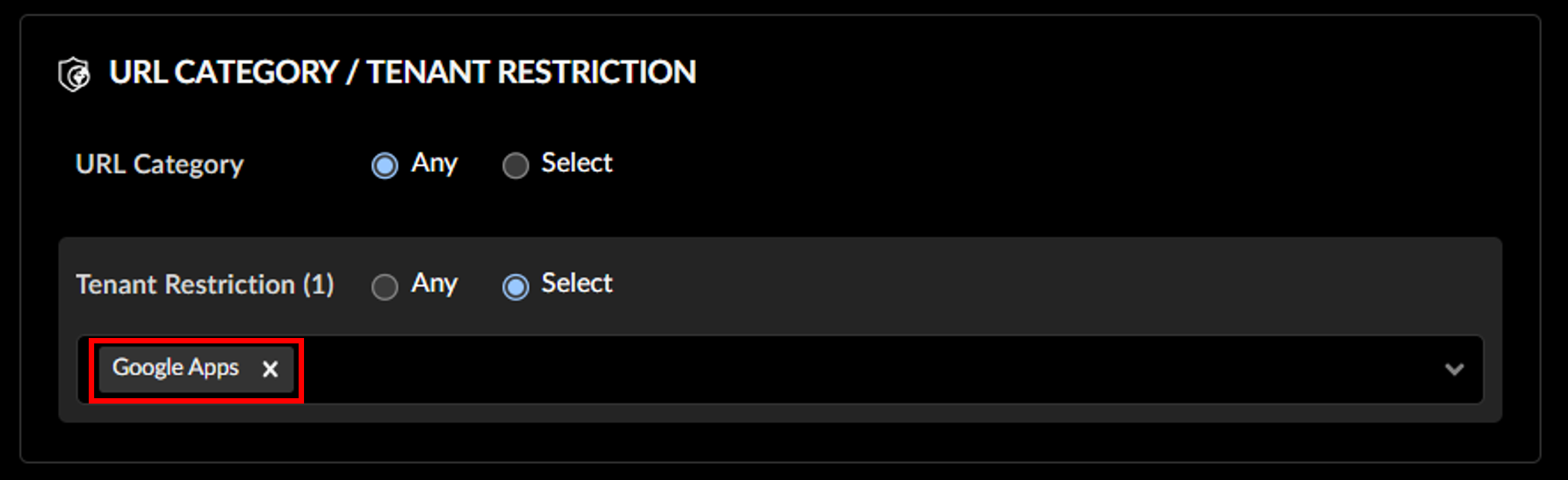

[Manage > Configuration > NGFW and Prisma Access > Security Services > Security Policy]にて、該当のセキュリティポリシーを選択します。Tenant Restrictionの項目でGoogle Appsが選択されていることを確認します。(本項目にてテナント制御設定を選択/削除することも可能です。)

設定が完了したらプッシュを実行します。

Microsoft 365の設定手順

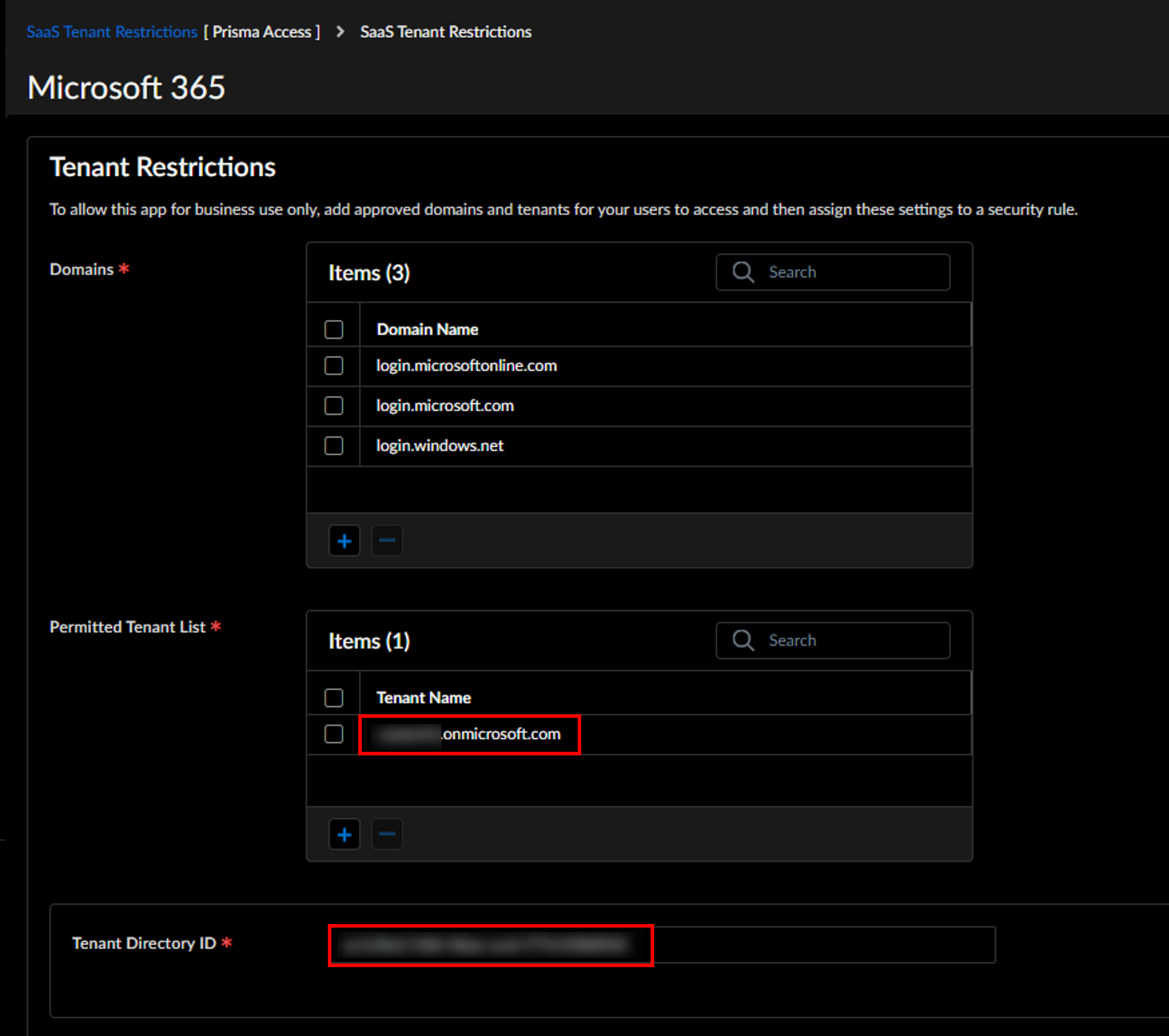

「Microsoft 365」の右上にある歯車マークをクリックします。

「Domains」には、デフォルトでMicrosoftのドメインが登録されています。

追加で定義する必要がある場合のみ、「+」をクリックして追加します。

「Permitted Tenant List」にて、「+」をクリックしてアクセスを許可するテナント名を追加します。

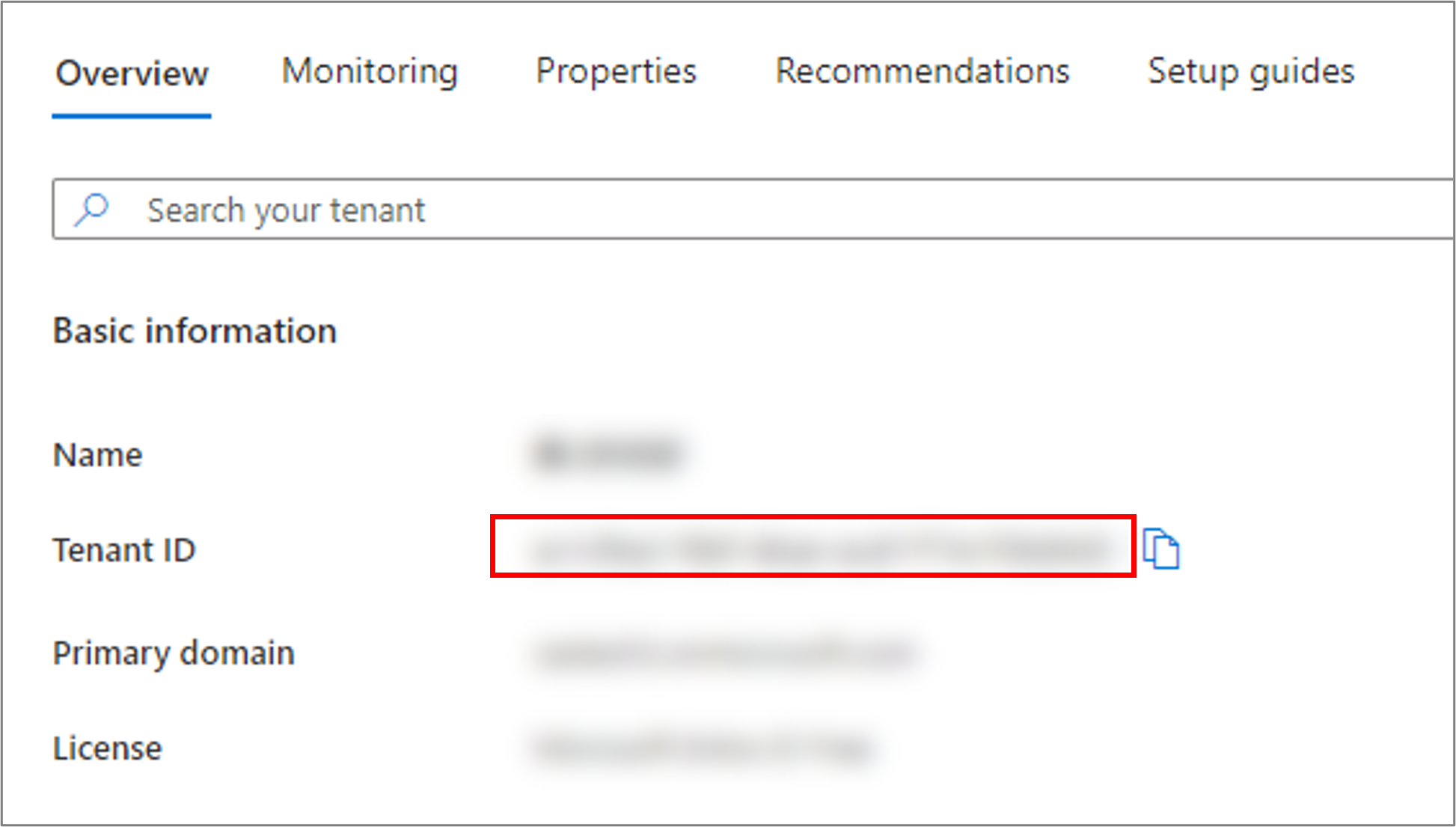

「Tenant Directory ID」にて、MicrosoftのテナントIDを入力します。

「Save」をクリックして保存します。

※MicrosoftのテナントIDについては以下から確認可能です

https://entra.microsoft.com/#view/Microsoft_AAD_IAM/TenantOverview.ReactView

セキュリティポリシーにMicrosoft 365のテナント制御設定を適用します。

Google Appsの設定手順を参照してください。

設定が完了したらプッシュを実行します。

動作確認

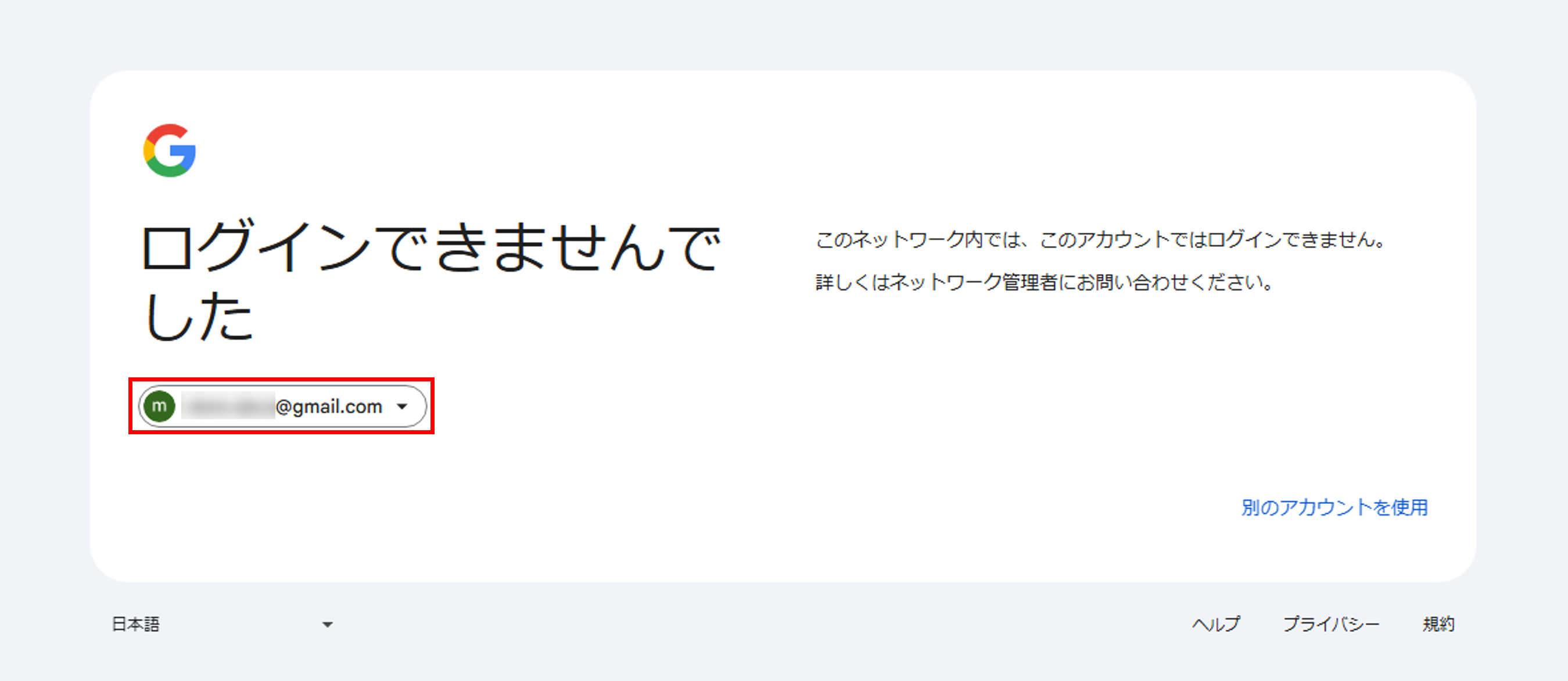

Google Appsのテナント制御を適用後、個人用Googleアカウントでログインを試行するとブロックされます。

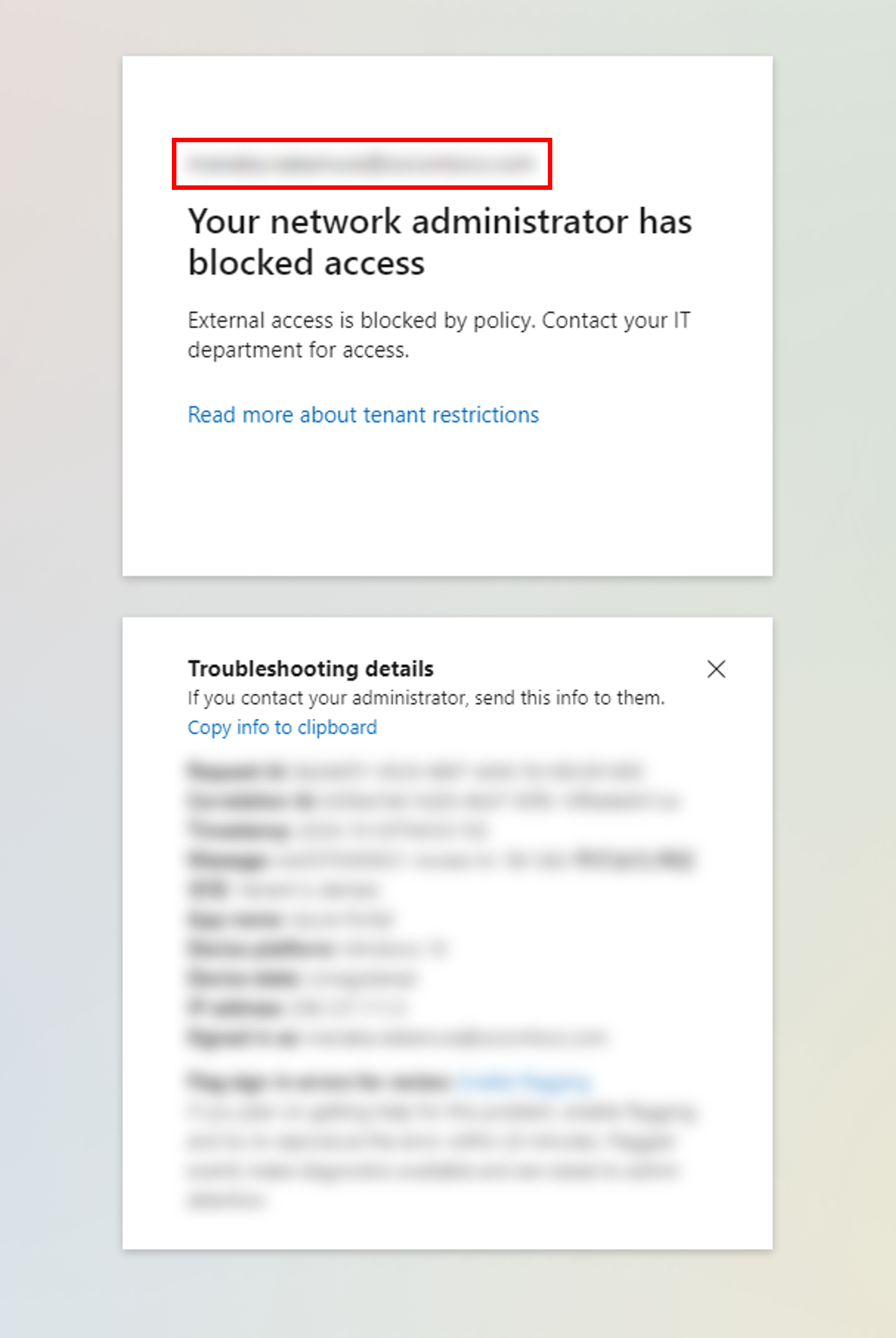

Microsoft 365のテナント制御を適用後、登録していないテナントのMicrosoftアカウントでログインを試行するとブロックされます。

まとめ

今回は、「SaaS テナント制御」の設定方法についてご紹介しました。

Prisma Accessでは、テナント名やテナントIDの登録のみで簡単にテナント制御を実施することができますので、是非本手順をご活用ください。

__________________________________________________________________________________

※本ブログの内容は投稿時点での情報となります。

今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください。

「Palo Alto Networksコンシェルジュ」

製品パンフレットのDLからお見積り依頼まで受け付けております

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術統括部 第4技術部 2課

PCNSE, PSE Strata/SASE/Cortex Professional

中村 愛佳 -Manaka Nakamura-