本記事では、ZIAを導入する際によく頂く設定ポイントを解説します。

まず何を設定すべきか分からない・セキュリティ機能が上手く動作しないといった際には、まずはぜひこちらをご確認してみてください。

SSLインスペクションの設定

最初は基本の部分ですが、SSLトラフィックの復号設定です。

昨今ではグローバルトラフィックの90%以上が暗号化されているため、SSLインスペクションを実装しないとZIA側で正しくトラフィックの解析が出来ません。

また、CASB, DLP, アンチウイルス/マルウェア等といったセキュリティ機能はそもそもSSLインスペクションの有効が必須です。デフォルトではSSLインスペクションルールが存在しないため、まずはこちらの作成が必要です。

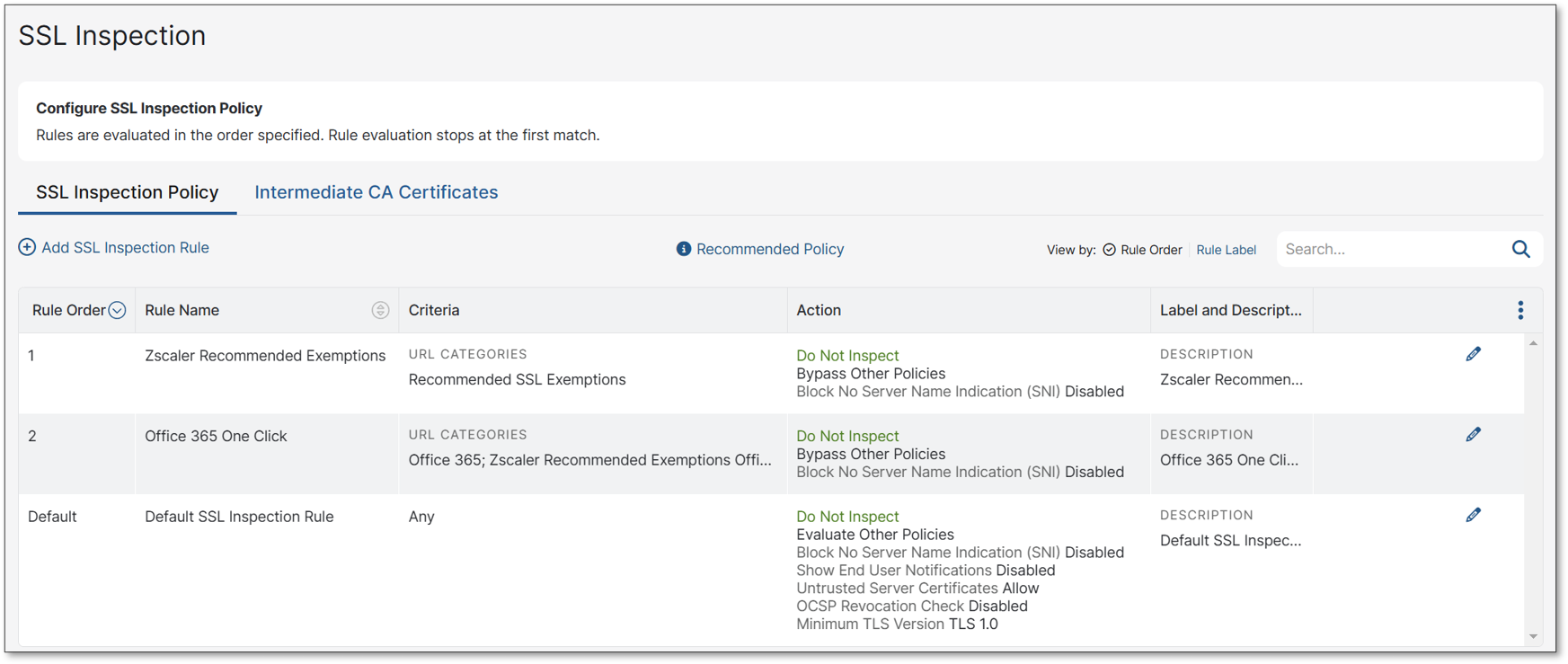

[Policy] > [SSL Inspection] にて設定を確認します。現在はSSLトラフィックを検査するルールが入っていない状態です。

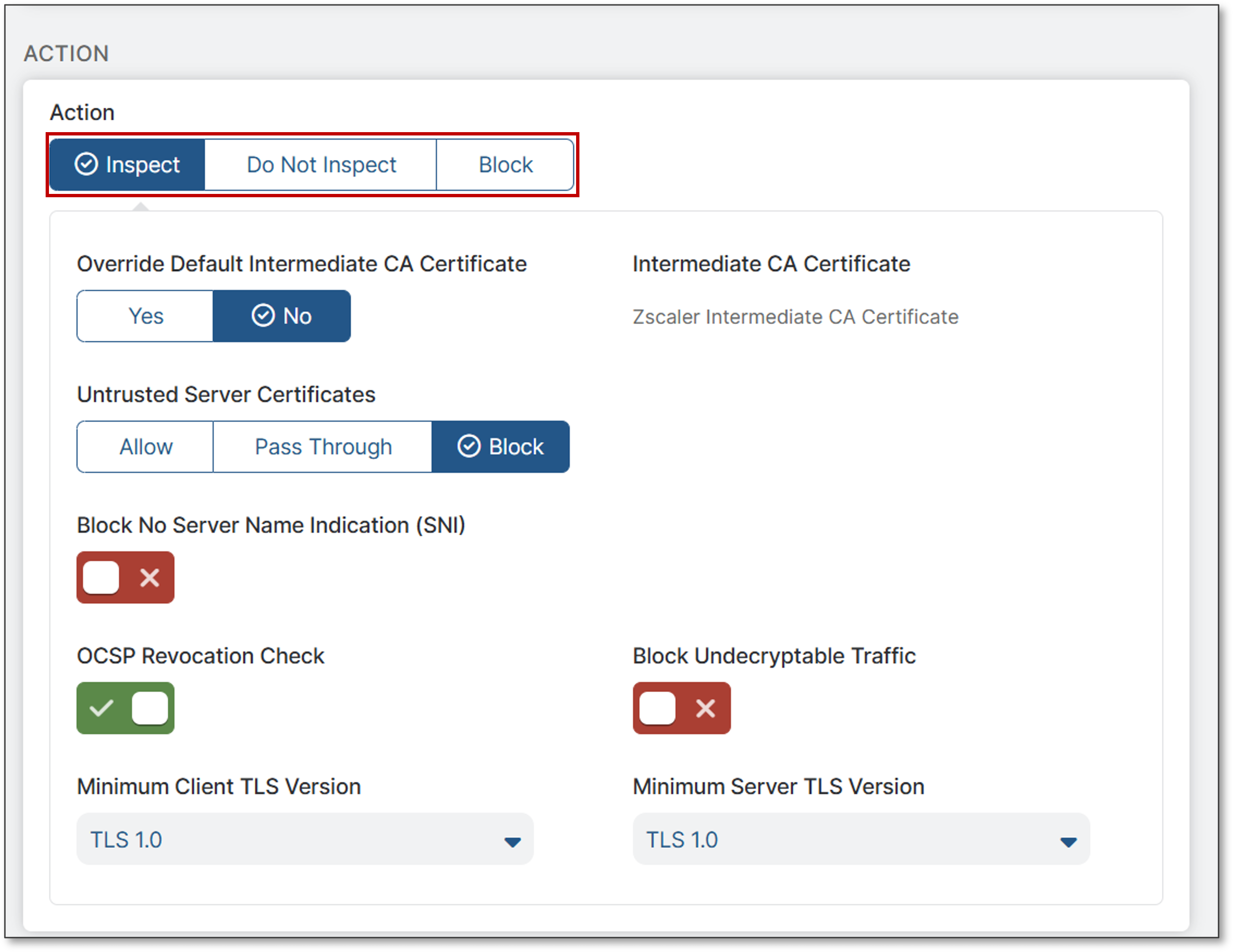

新たにルールを作成し、Actionを [Inspect] に指定します。

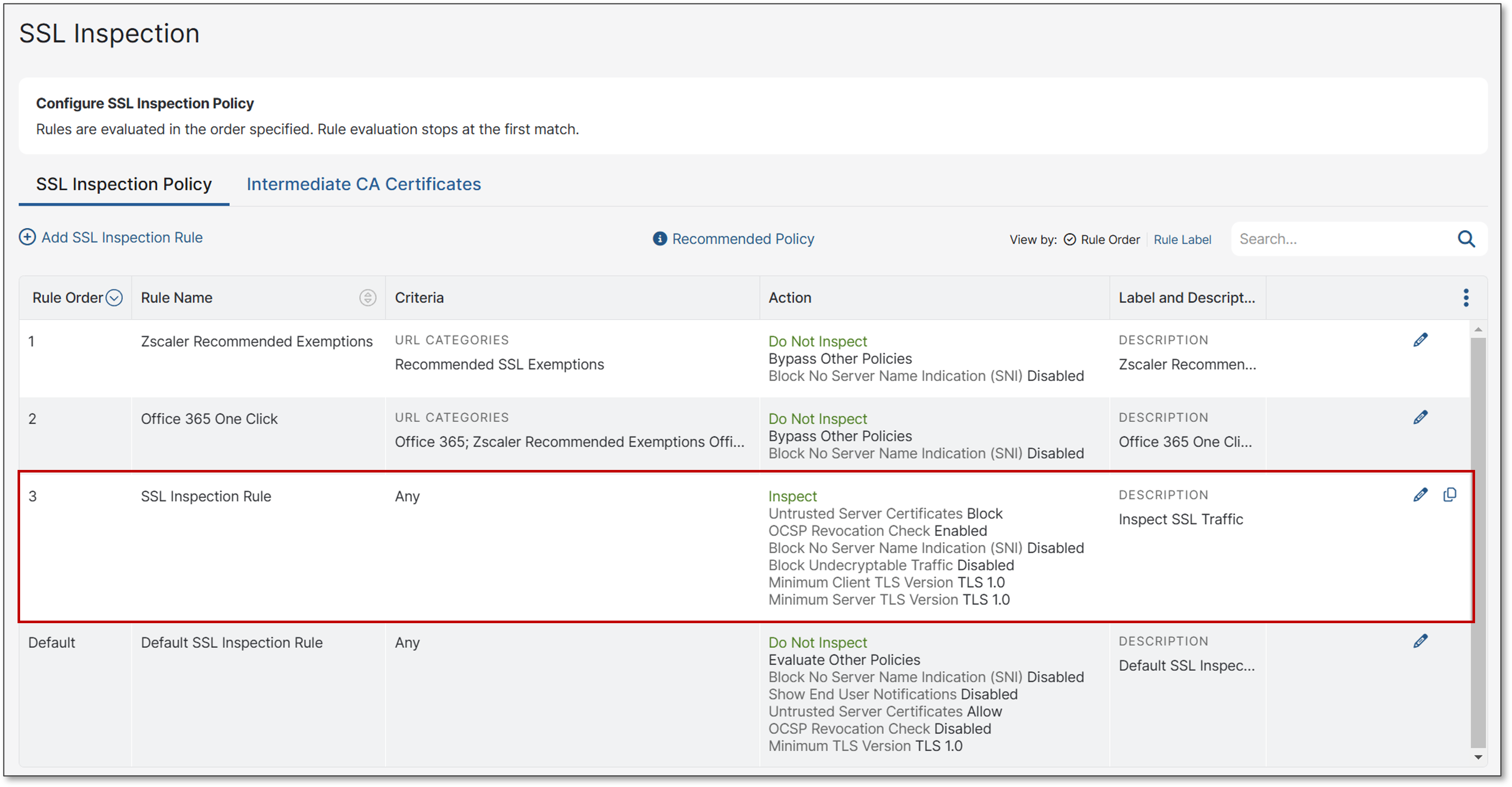

以下が、新しくルールを作成した状態です。

QUICトラフィックのブロック

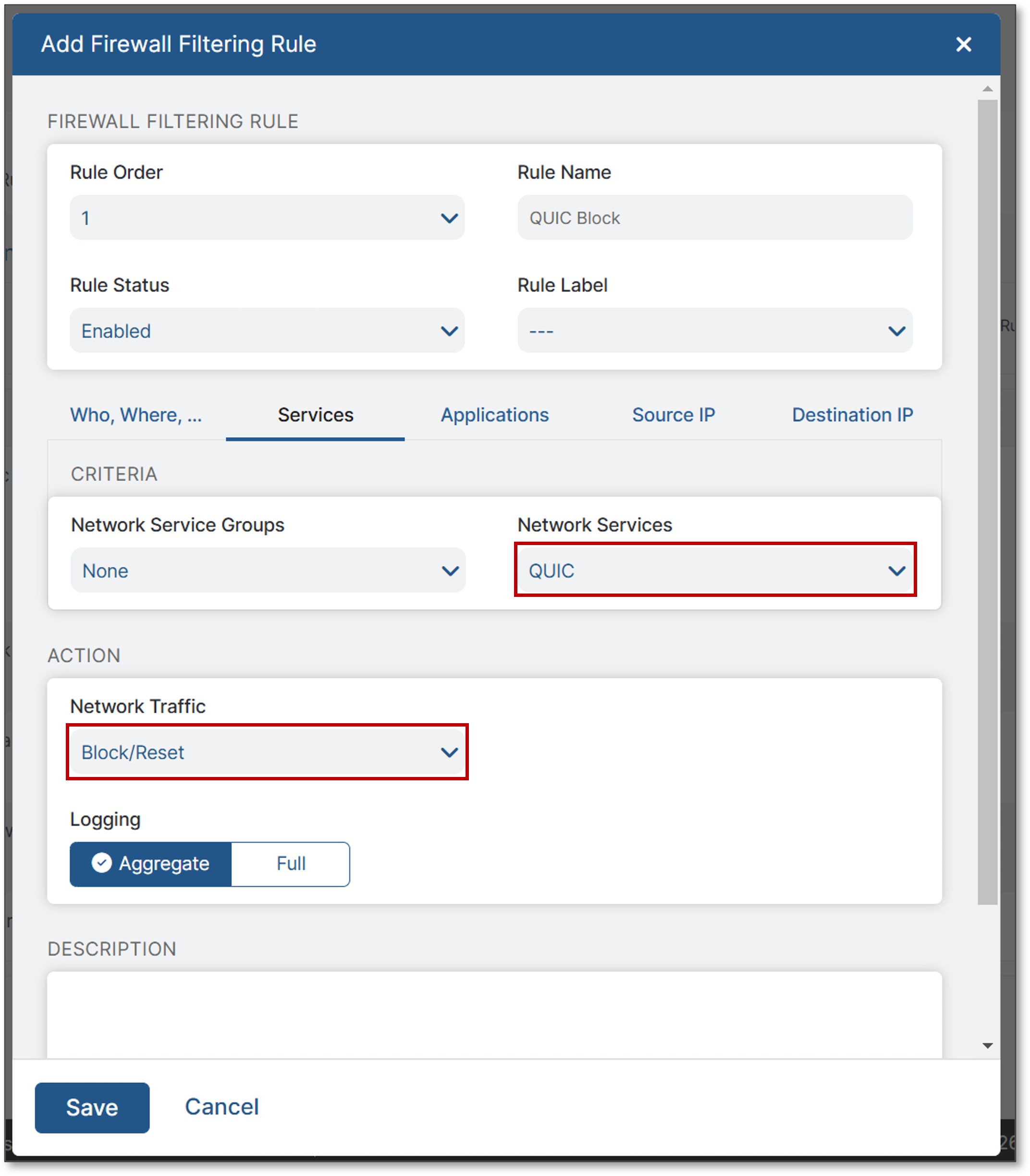

SSLインスペクションルールを作成したのにも関わらずセキュリティ機能が想定通りに動作しない場合、QUICトラフィックが原因の可能性が考えられます。

ZscalerはQUICを利用するHTTP/3 通信にはTLS インスペクションを行わないため、今回のようにブロックルールを作成しHTTP/2などに落とすことによってセキュリティ検査が可能となります。

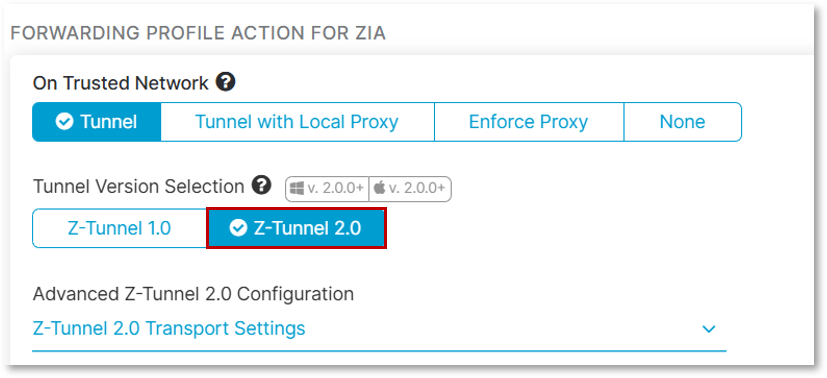

Z-Tunnel 2.0 設定 (Forwarding Profile)

続いてはZCCの管理コンソールからForwarding Profileの設定にてZ-Tunnel 2.0を利用を確認します。

これにより全てのプロトコル/ポートがZIAに転送されます。前述したQUICブロックなどのFW機能はZ-Tunnel 2.0利用時でないと動作しませんのでご注意ください。

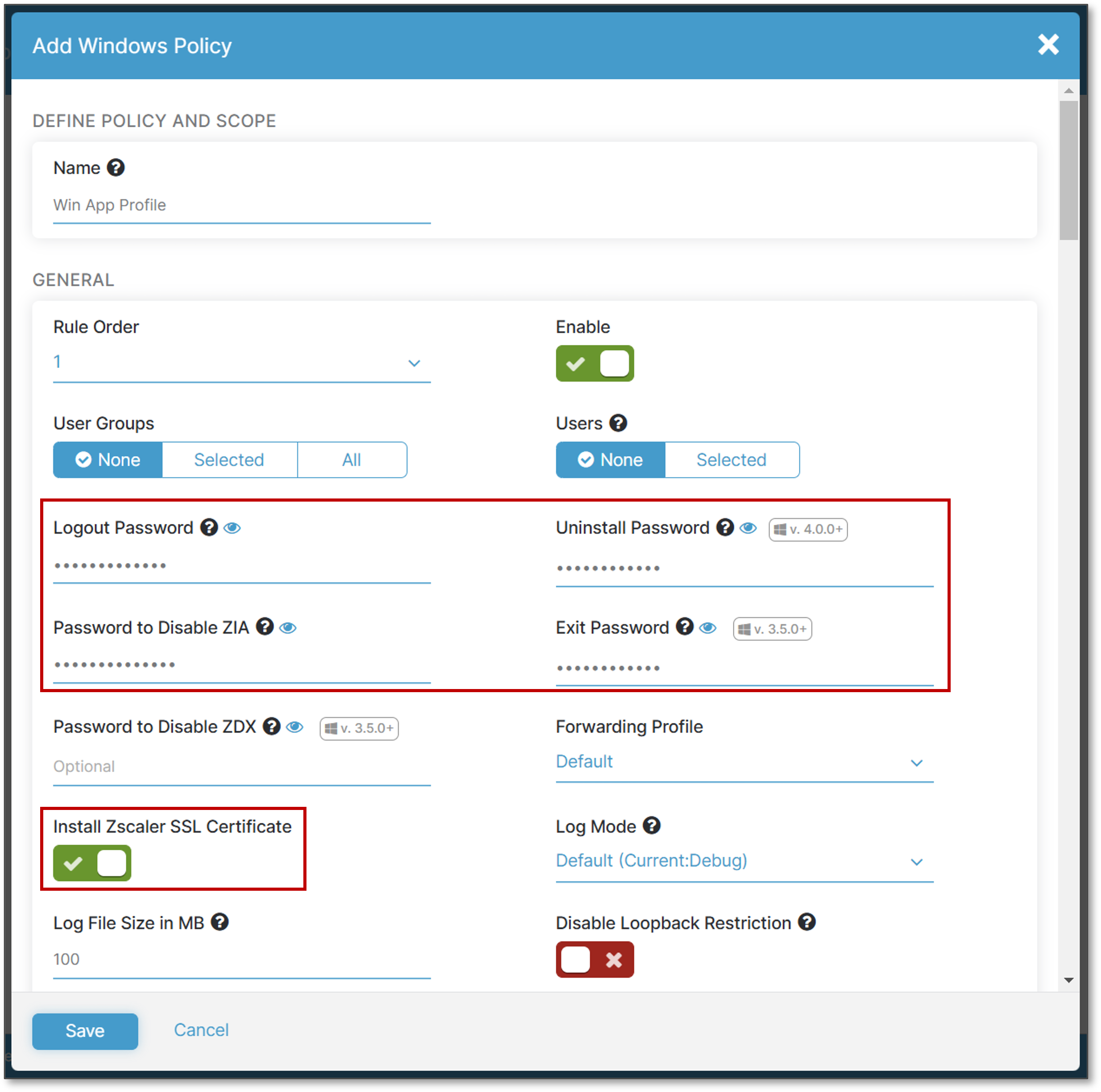

パスワード設定(App Profile)

App ProfileではZCCそのものに対するルールが作成出来ます。ここからパスワードを設定しておくことでユーザー側でのZCCアンインストールやログアウトなどのアクションを防止することが出来ます。

また、[Install Zscaler SSL Certificate] を有効にすることでZCCをインストールしているユーザに対してはSSL証明書の配布を別途実施する必要がなくなります。

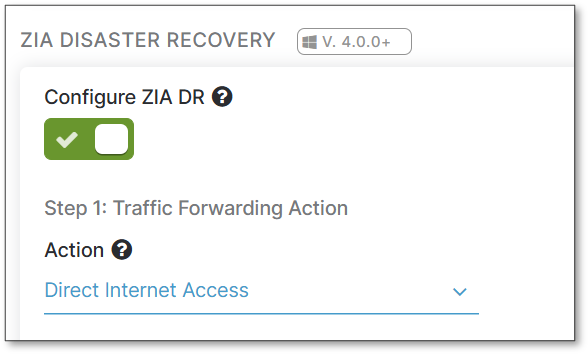

併せて、[ZIA DISASTER RECOVERY]の設定も確認しておきます。

こちらを有効にすることでZscaler側のDCに問題が発生してアクセスできなくなった場合、ZIAを経由せずにインターネット通信が可能です。

インターネット利用時のZCCへのログイン強制

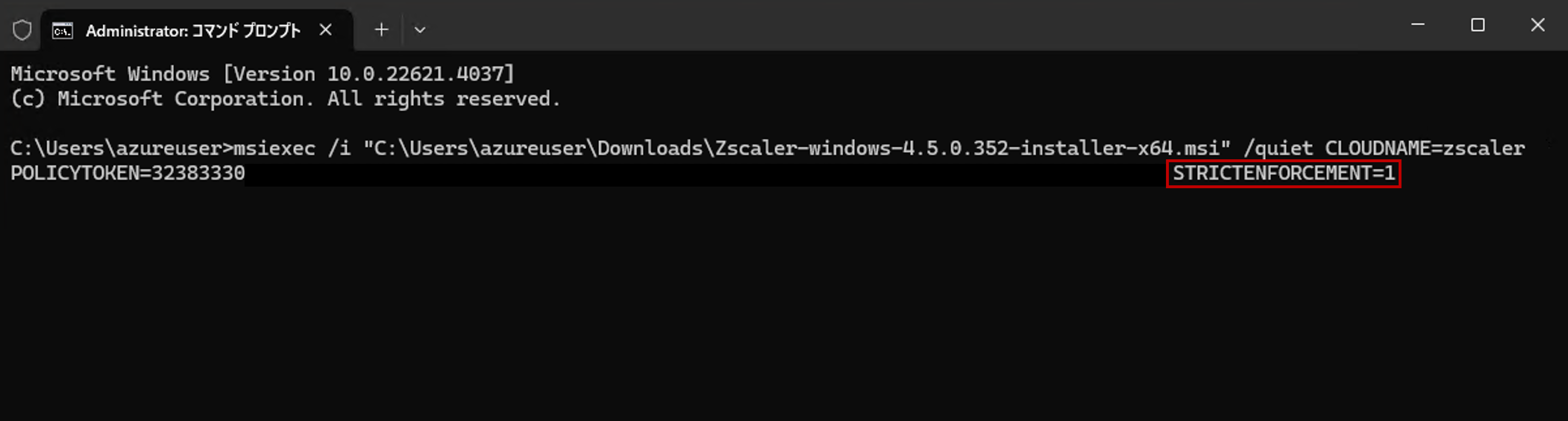

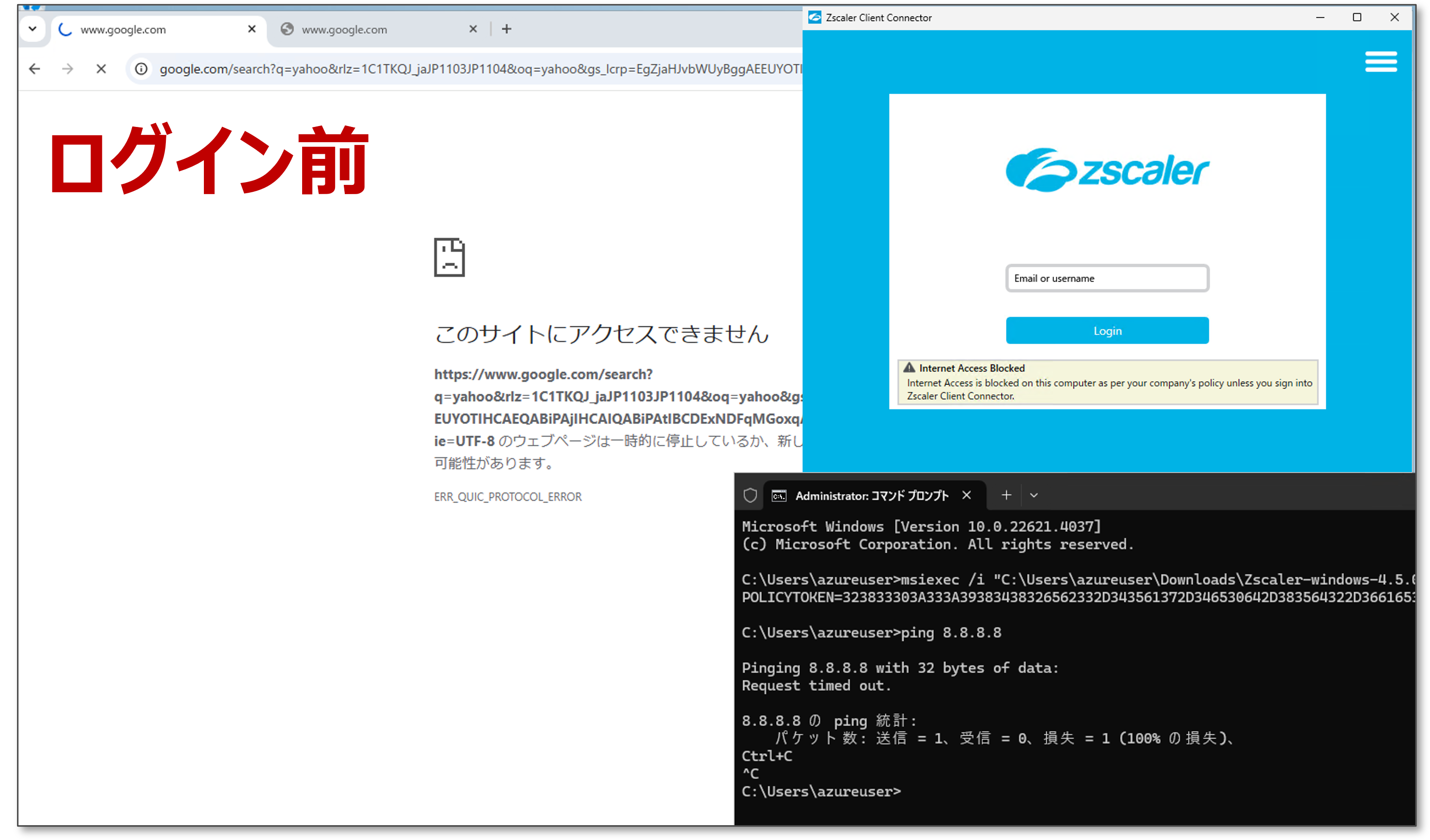

最後はStrict Enforement機能の紹介です。本機能を利用することで、インターネット通信する際にZCCへのログインが必須とすることが可能です。

本機能はZCCインストール時のみに設定可能でCLIでのインストール時に「Strict Enforcement=1」と指定することで対応します。

ZCCにログインしていない状態では、インターネット通信自体が出来なくなっています。

ZCCにログインすることでインターネット通信が出来るようになったことが確認出来ます。

まとめ

今回はZIA導入時のポイントをいくつかご紹介しました。

今後、さらに設定部分について深堀りした内容もお届け予定ですのでぜひご期待ください。

__________________________________________________________________________________

※本ブログの内容は投稿時点での情報となります。

今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 2課

横山 章太郎