はじめに

本記事は、Zscaler Internet Access (ZIA) のIDaaS連携に関する内容です。

Zscalerを利用する際の認証基盤として、HENNGE Oneとの連携が可能です。

ZIAとHENNGE Oneの連携によって、あらゆる場所やデバイスからインターネットおよびSaaSなどへの高速かつ安全なアクセスを実現します。

今回は、ZIAとHENNGE OneのSAML連携の設定手順についてご紹介します。

目次

- 【HENNGE 設定❶】サービスプロバイダー登録

- 【ZIA 設定】IdPの追加

- 【HENNGE 設定❷】属性の追加とメタデータのインポート

- 【HENNGE 設定❸】アクセスポリシー設定

- 【動作確認】ZCCログイン時の認証

1. 【HENNGE 設定❶】サービスプロバイダー登録

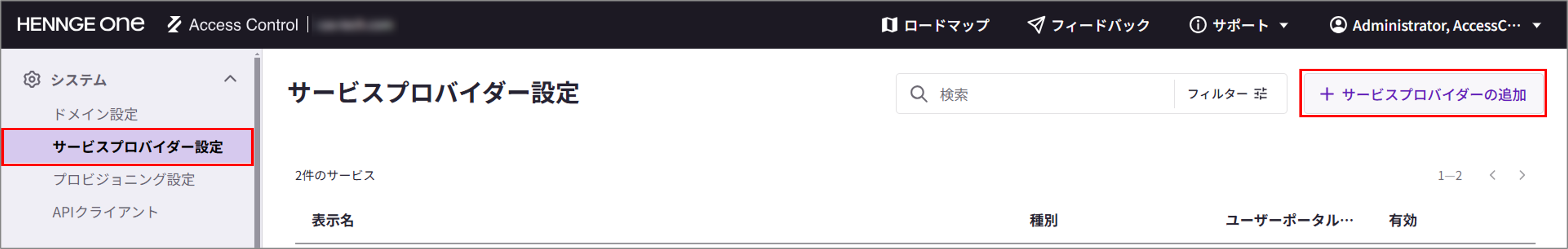

① HENNGE One Access Controlの管理画面へ管理者アカウントでログイン

② [システム > サービスプロバイダー設定] を選択し、「+サービスプロバイダーの追加」をクリック

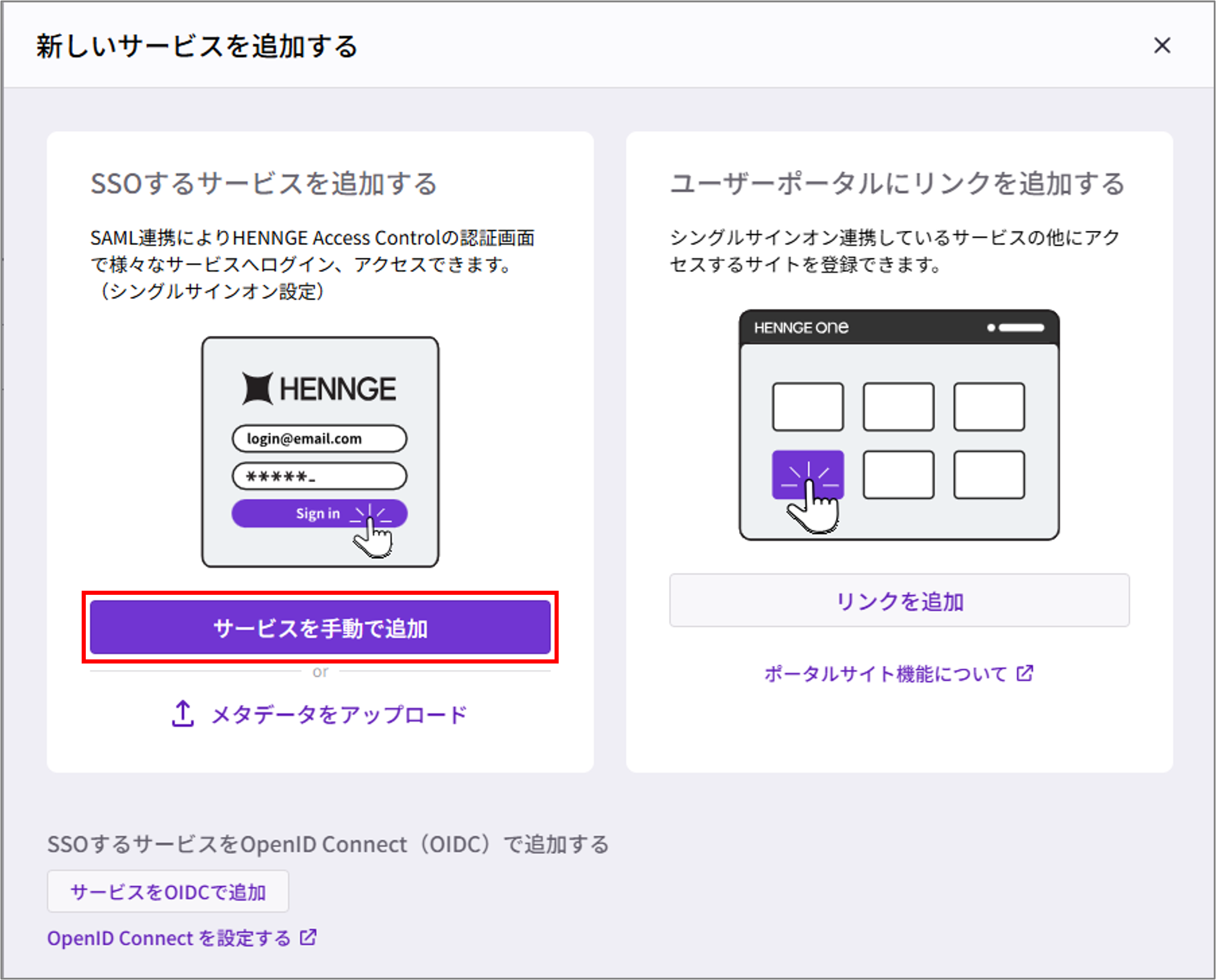

③「サービスを手動で追加」をクリック

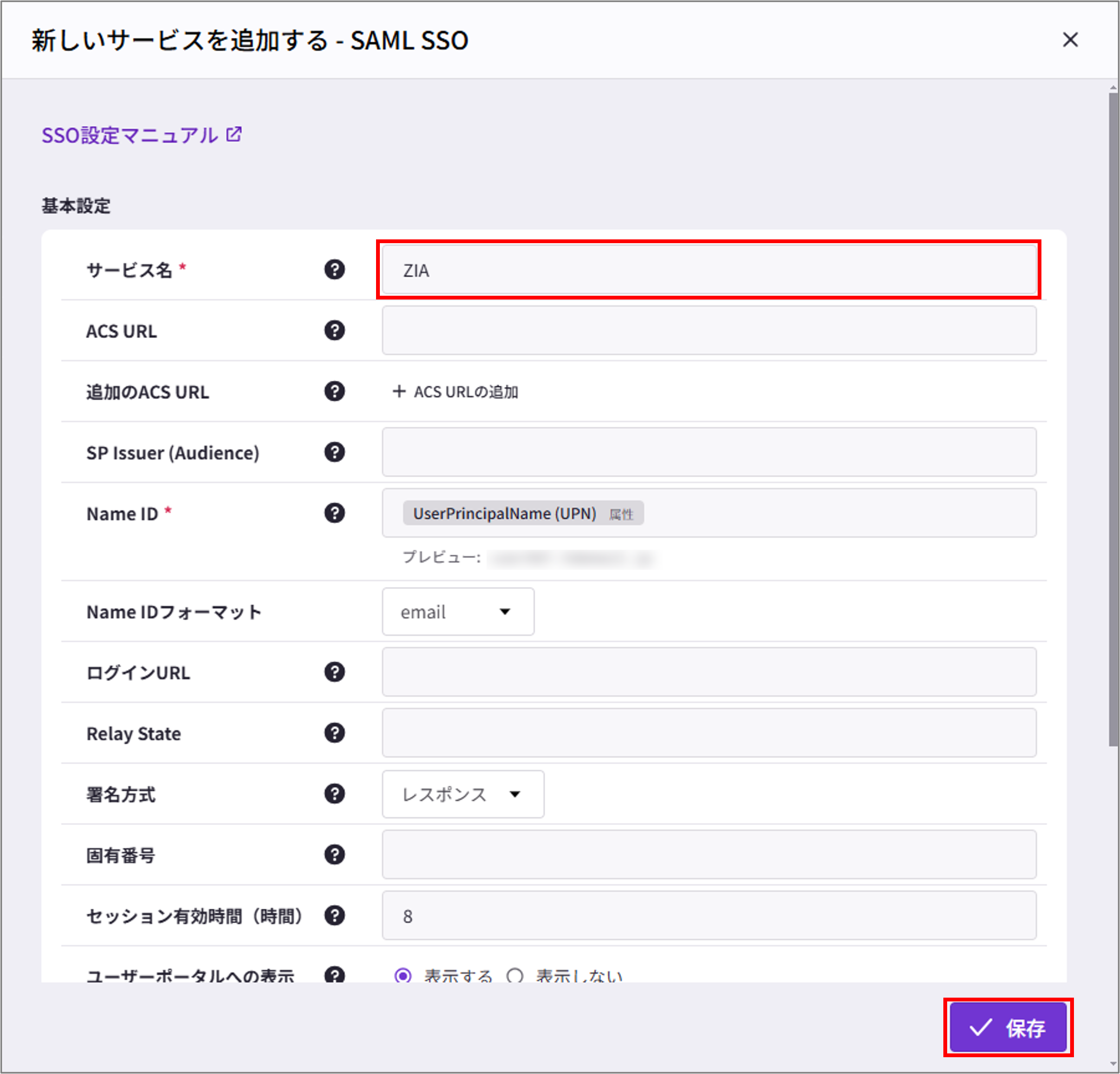

④ サービス名 に任意の表示名を入力し、「✓保存」をクリック

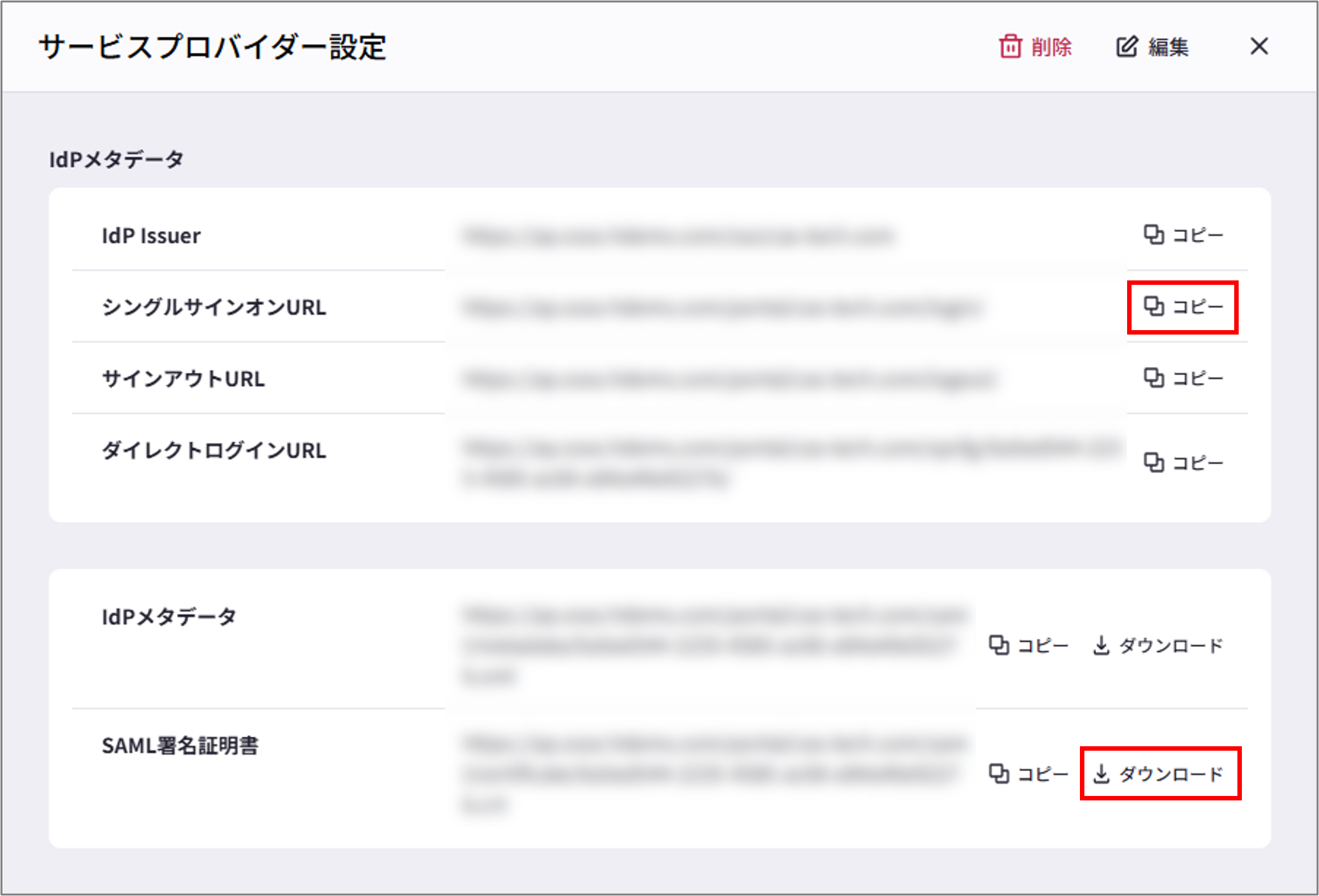

⑤ シングルサインオンURL をコピーし、メモ帳などに控えておきます

SAML署名証明書 をダウンロードします

2. 【ZIA 設定】IdPの追加

① ZIA管理ポータルにログイン

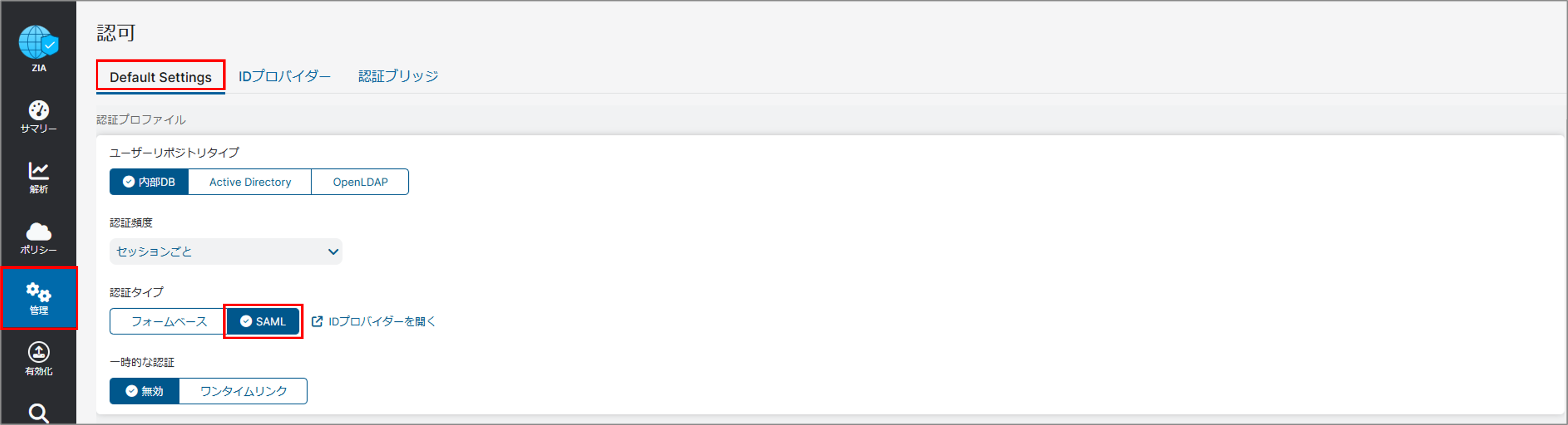

② [管理 > 認証 > 認可] の [Default Settings] タブにて、認証タイプで「SAML」を選択

③ [IDプロバイダー] タブにて、「+追加 IdP」をクリック

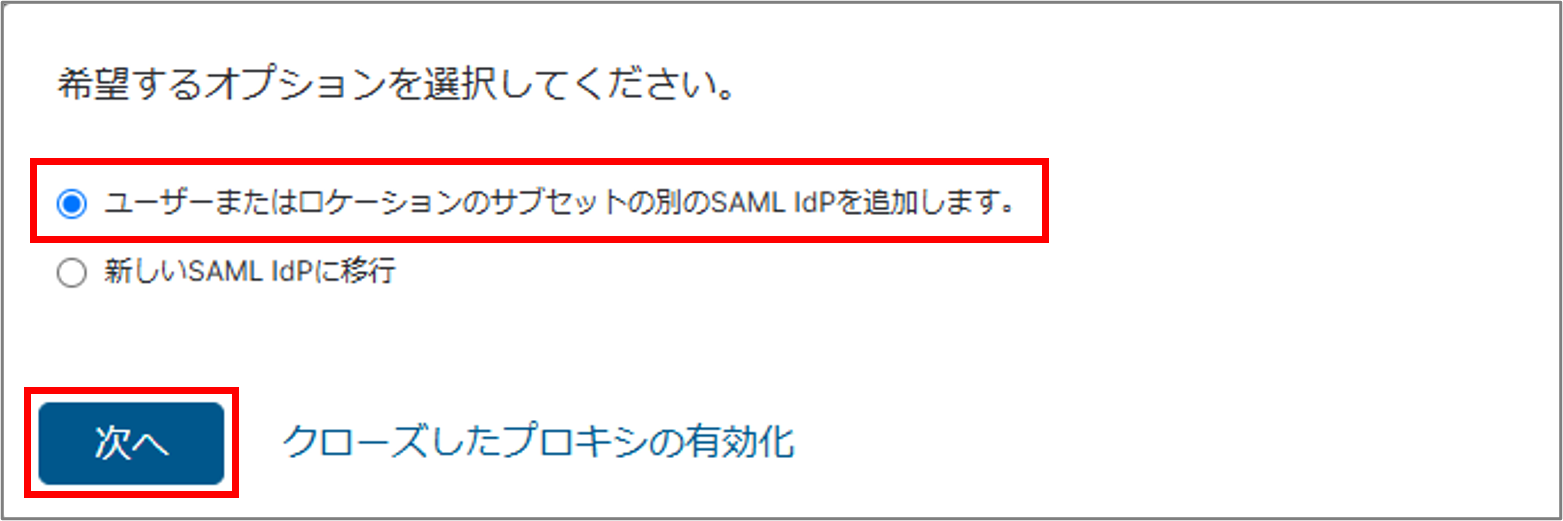

④「ユーザーまたはロケーションの...」を選択し「次へ」をクリック

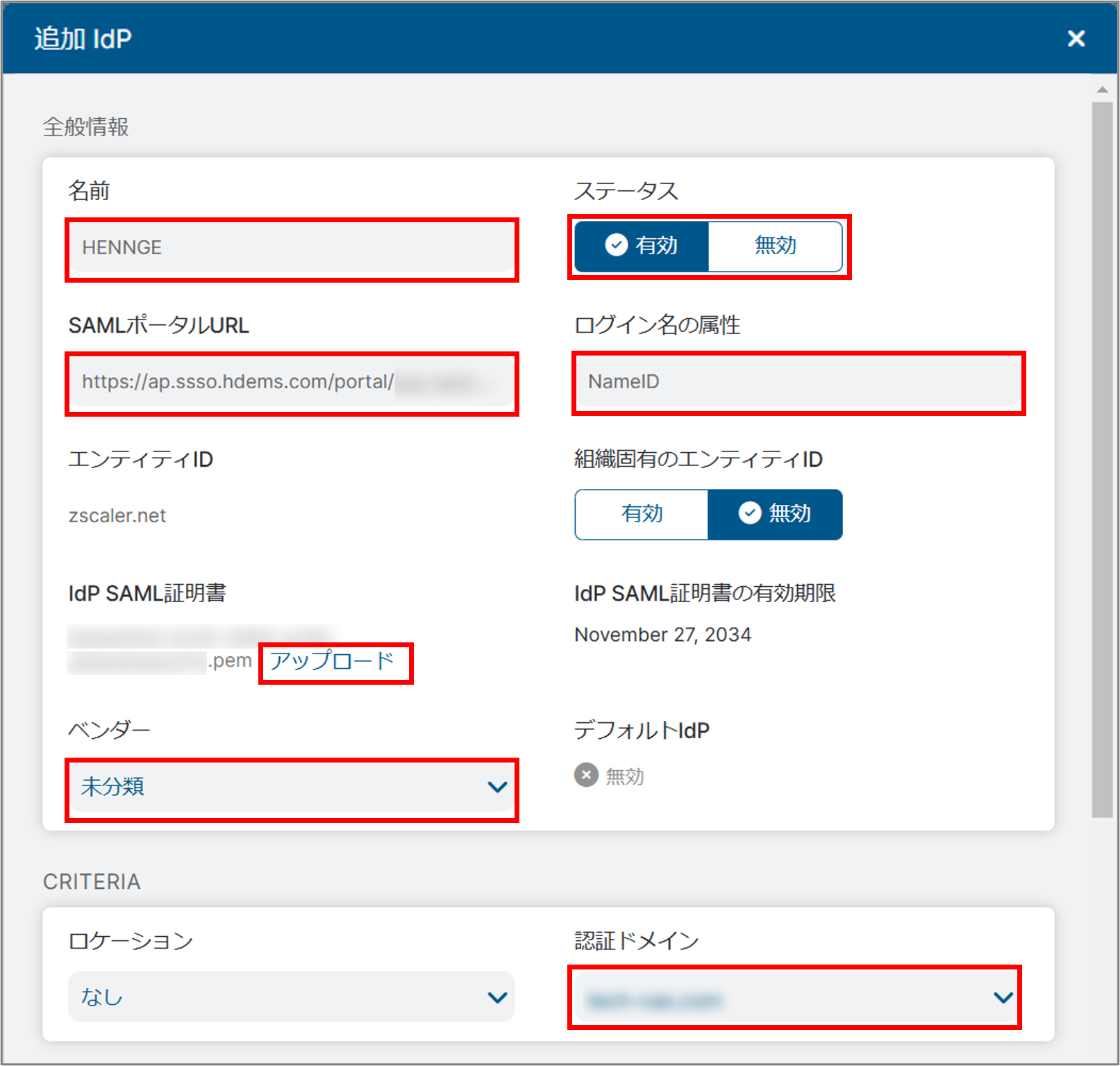

⑤ 以下の項目を入力します

・名前:任意の名前を入力

・ステータス:「有効」を選択

・SAMLポータルURL:1.⑤でコピーした シングルサインオンURL を入力

・ログイン名の属性:「NameID」と入力

・IdP SAML証明書:「アップロード」をクリックし、1.⑤で保存した SAML署名証明書 を選択

※証明書は拡張子を「.pem」に変更した上でアップロード

・ベンダー:「未分類」を選択

・認証ドメイン:複数ドメイン利用時など、必要に応じて対象のドメインを選択 (任意)

⑥ サービスプロバイダー (SP) のオプションにて、以下の項目を入力

・SAMLリクエストをサイン:有効化

・シグネチャアルゴリズム:「SHA-2 (256-bit)」を選択

・SPメタデータ:メタデータをダウンロード

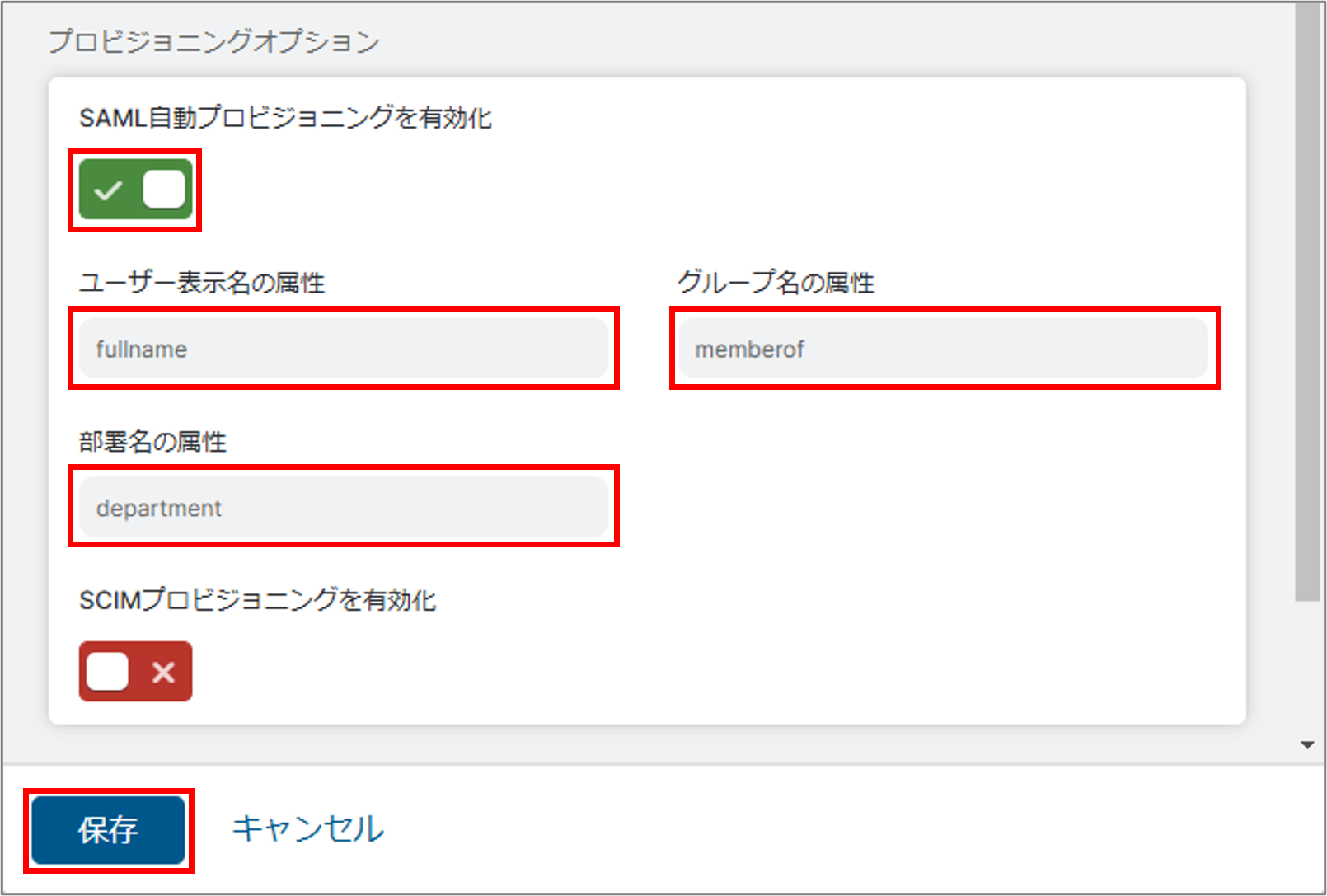

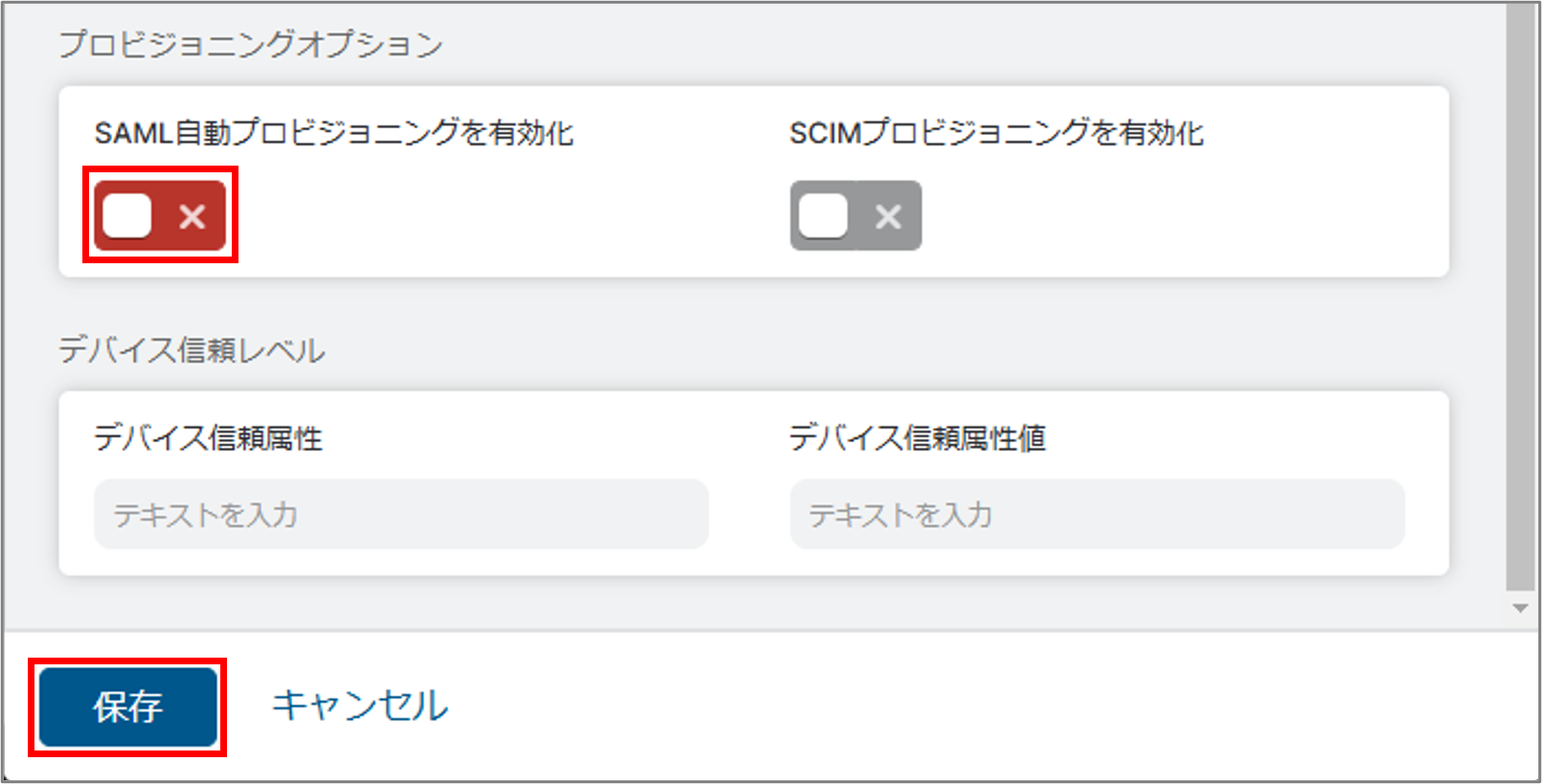

⑦ プロビジョニングオプションにて、SAML自動プロビジョニングの設定を行います

■ SAML自動プロビジョニングを有効化:有効

SAML自動プロビジョニングを有効化する場合、属性の値を追加します

※自動プロビジョニングを利用する場合のみ必要な設定です

・ユーザー表示名の属性:fullname

・グループ名の属性:memberof

・部署名の属性:department

■ SAML自動プロビジョニングを有効化:無効

※SAML自動プロビジョニングを利用しない場合、ZIA側でユーザーを作成します

その際、ユーザーIDをHENNGE Oneのメールアドレスと一致させる必要があります

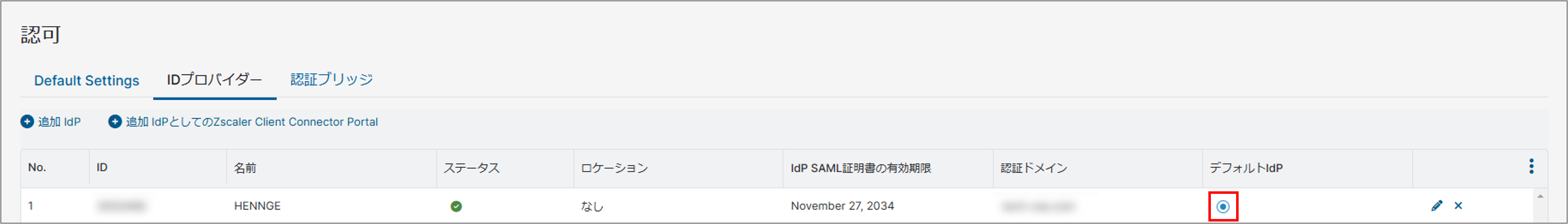

⑧ デフォルトのIdPとして設定する場合は「デフォルトIdP」にチェックを入れます (任意)

⑨ メニューの [有効化] を選択し、「有効化」をクリックして設定を反映します

3. 【HENNGE 設定❷】属性の追加とメタデータのインポート

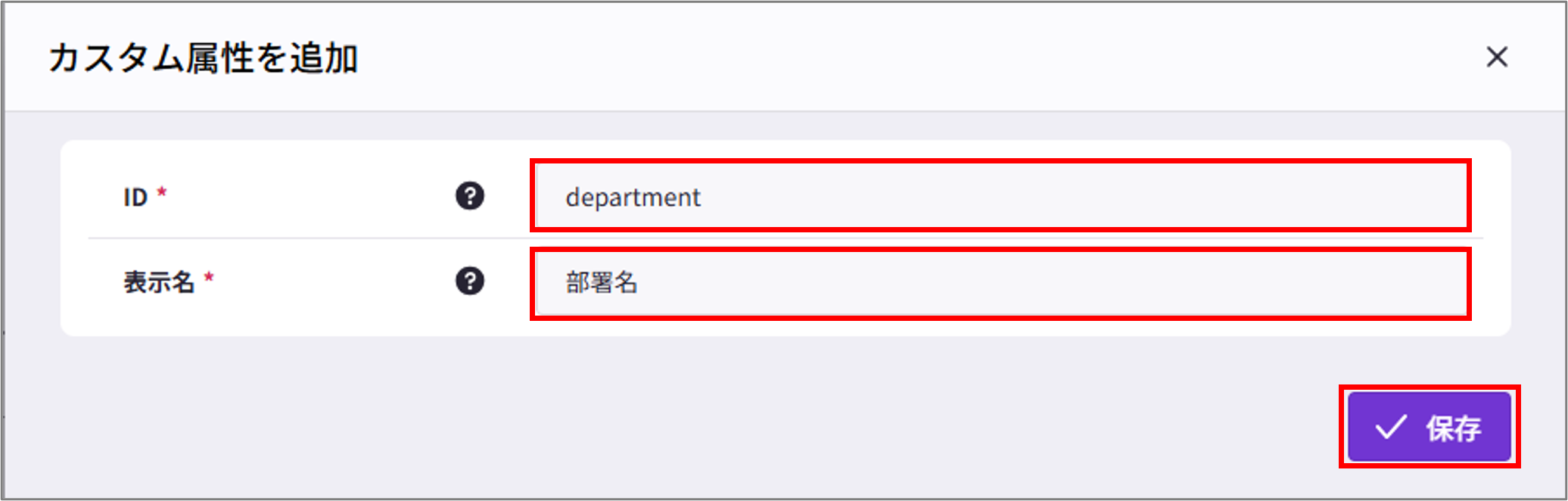

① [ユーザー > カスタム属性] にて「+属性の追加」をクリック

※自動プロビジョニングを利用する場合のみ必要な設定です

② ID と 表示名 を入力し、「✓保存」をクリック

※自動プロビジョニングを利用する場合のみ必要な設定です

ID:department 表示名:部署名

ID:memberof 表示名:グループ名

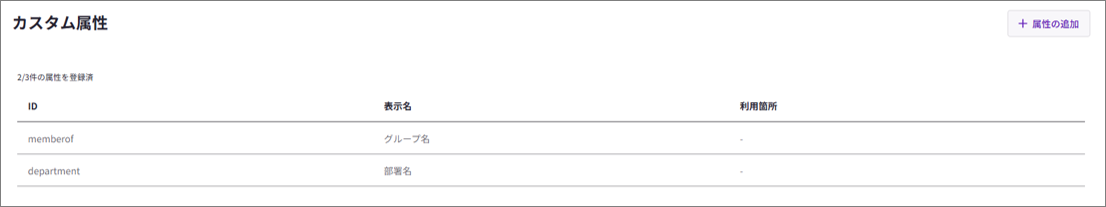

③ 追加したカスタム属性が以下のように表示されることを確認します

※自動プロビジョニングを利用する場合のみ必要な設定です

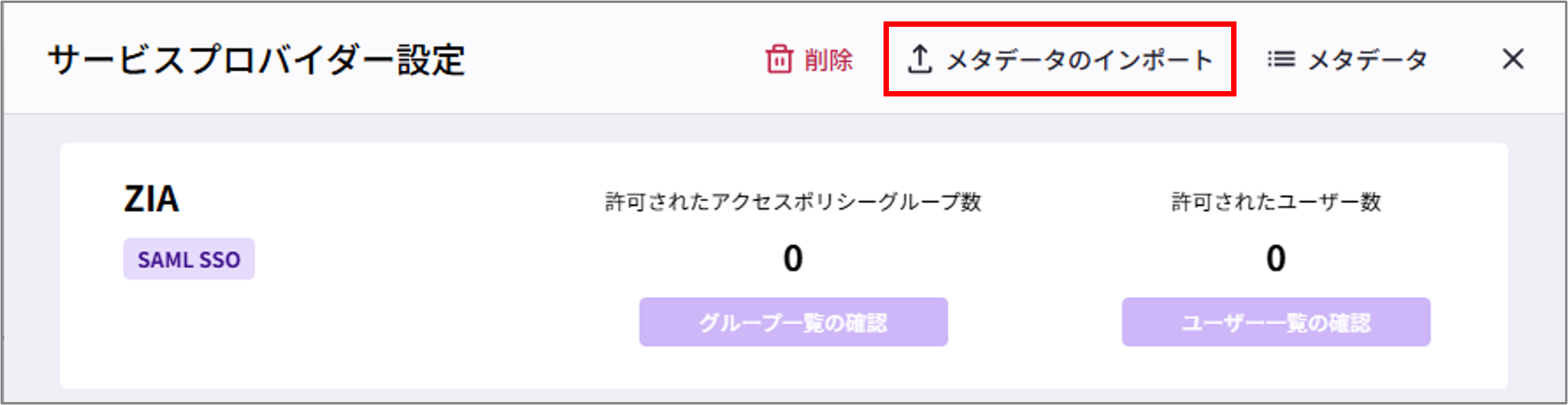

④ [システム > サービスプロバイダー設定] にて、1. で作成したサービスプロバイダーを選択

⑤「メタデータのインポート」をクリックし、2.⑥ でダウンロードしたSPメタデータを選択

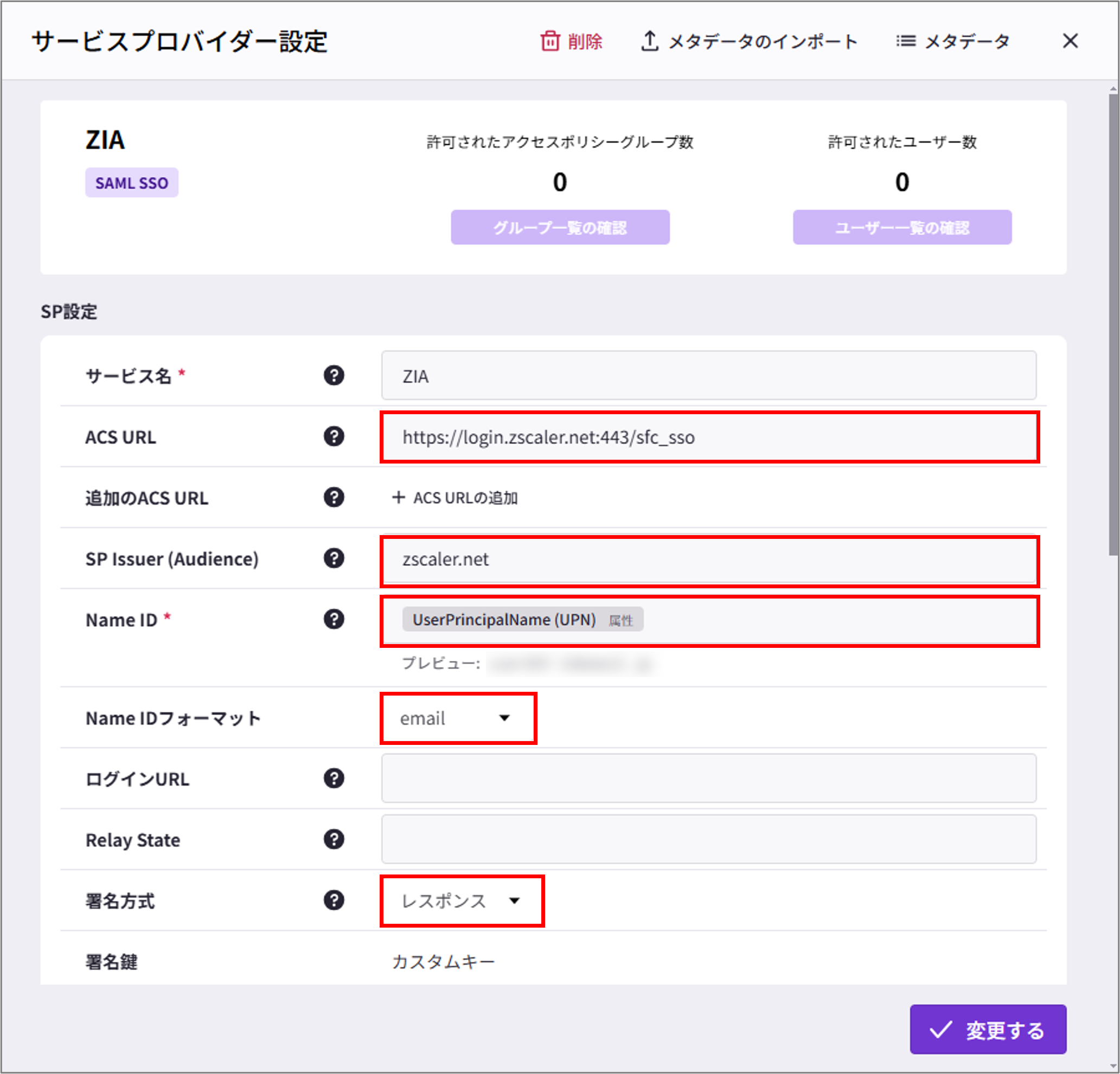

⑥ ACS URL と SP Issuer にURLが自動的に入力されます

Name ID、Name IDフォーマット、署名方式 が画像のようになっていることを確認します

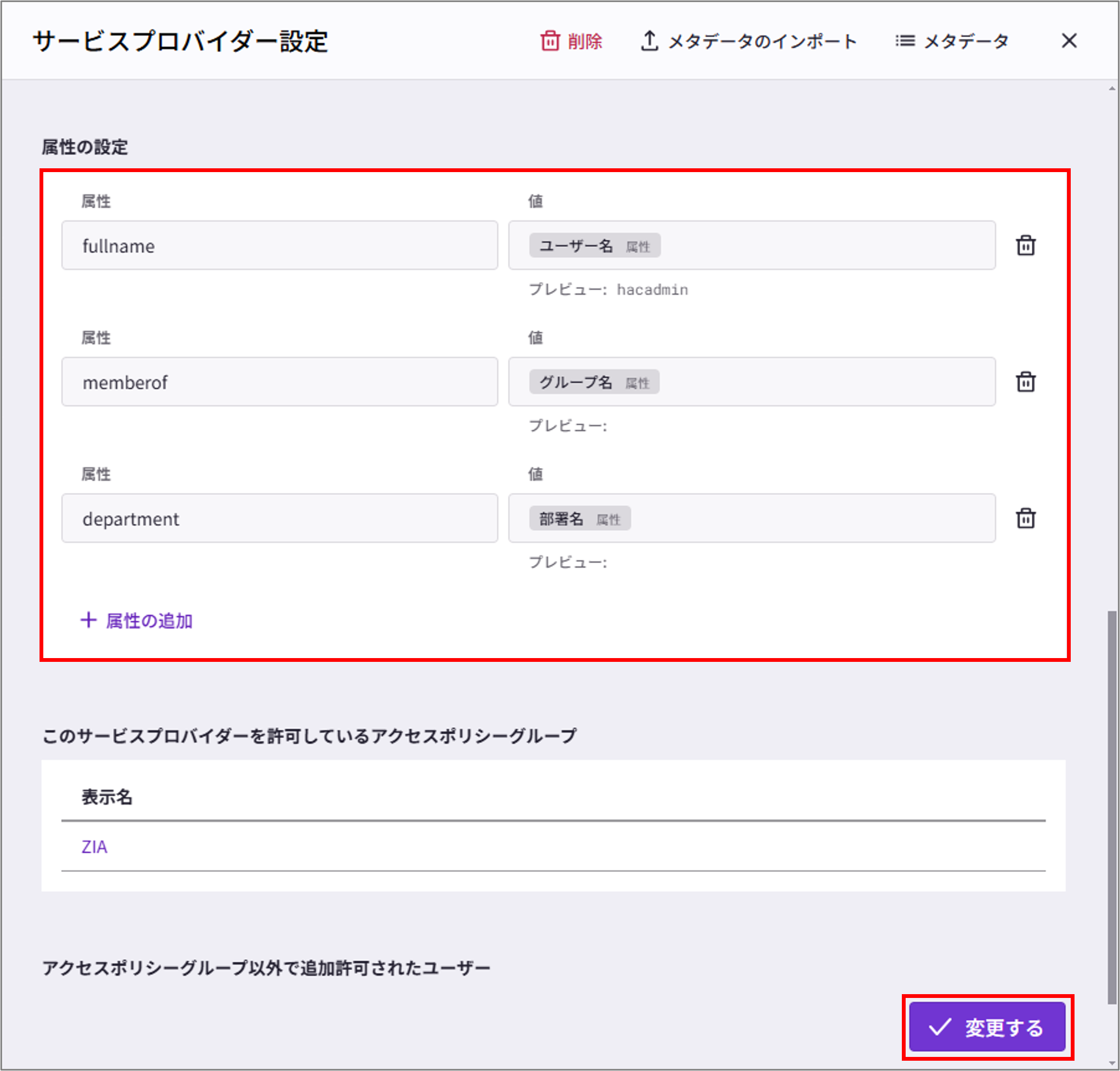

⑦ 属性の設定にて「+属性の追加」を選択し、以下の 属性 を追加して「✓変更する」をクリック

属性:fullname 値:ユーザー名

属性:memberof 値:グループ名 ※自動プロビジョニングを利用する場合のみ

属性:department 値:部署名 ※自動プロビジョニングを利用する場合のみ

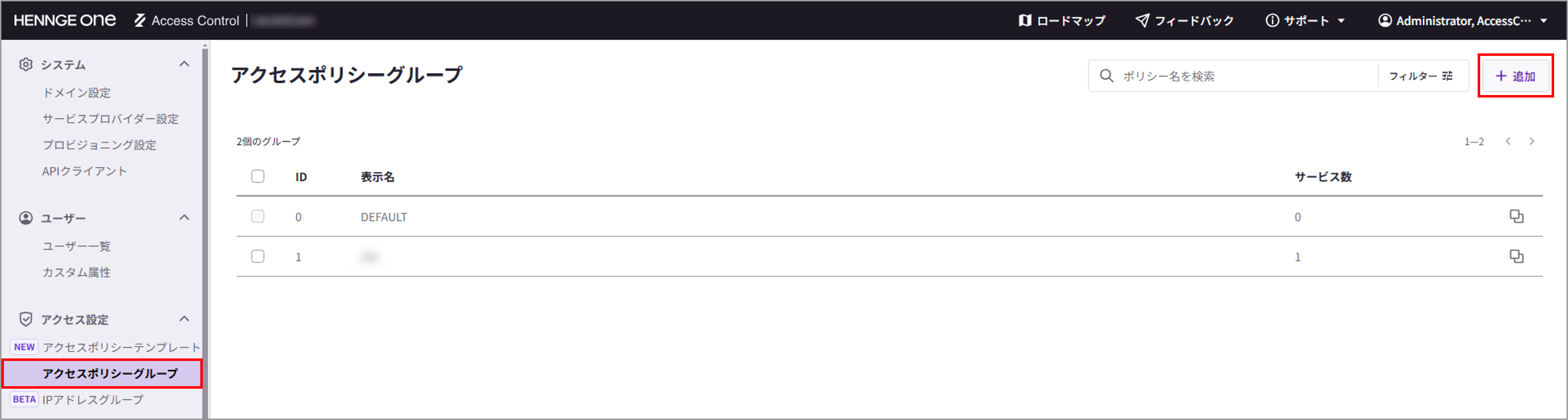

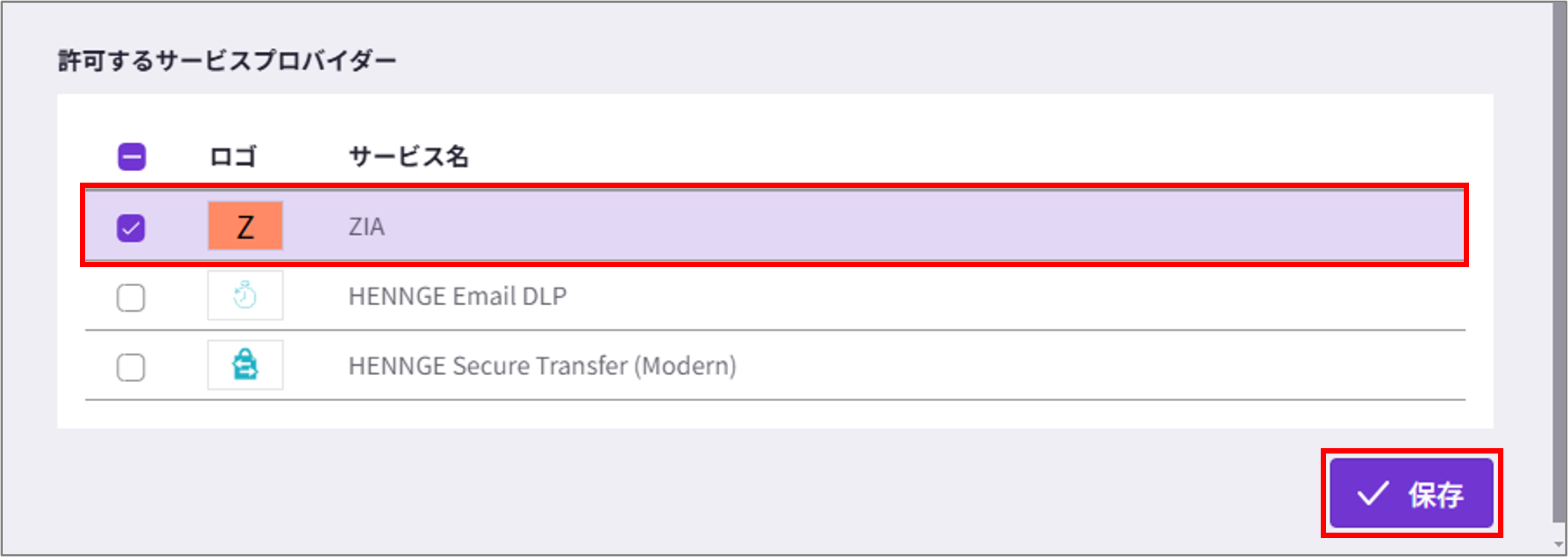

4. 【HENNGE 設定❸】アクセスポリシー設定

① [アクセス設定 > アクセスポリシーグループ] を選択し、「+追加」をクリック

② 表示名 に任意の名前を入力

③ 許可するサービスプロバイダー にて作成したサービスプロバイダーを選択し、「✓保存」をクリック

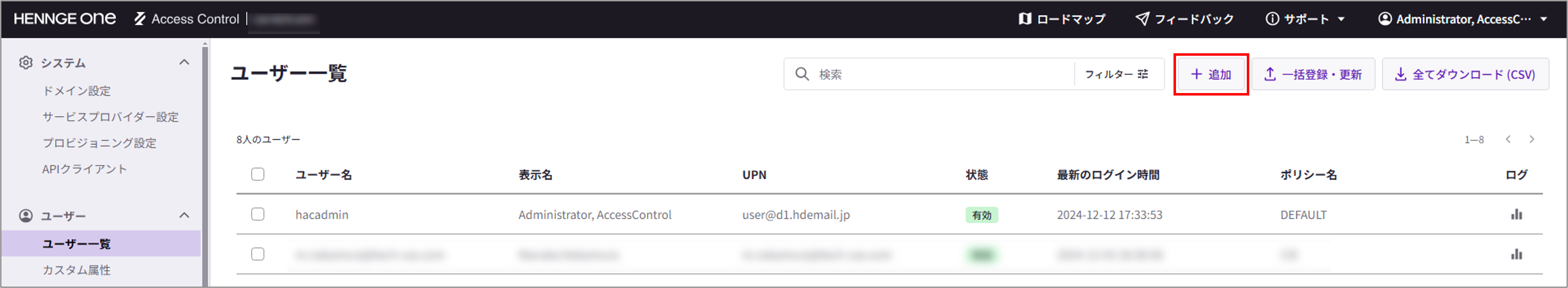

④ [ユーザー > ユーザー一覧] から、「+追加」をクリック

もしくは、事前にユーザーを作成済みの場合は対象のユーザーを選択

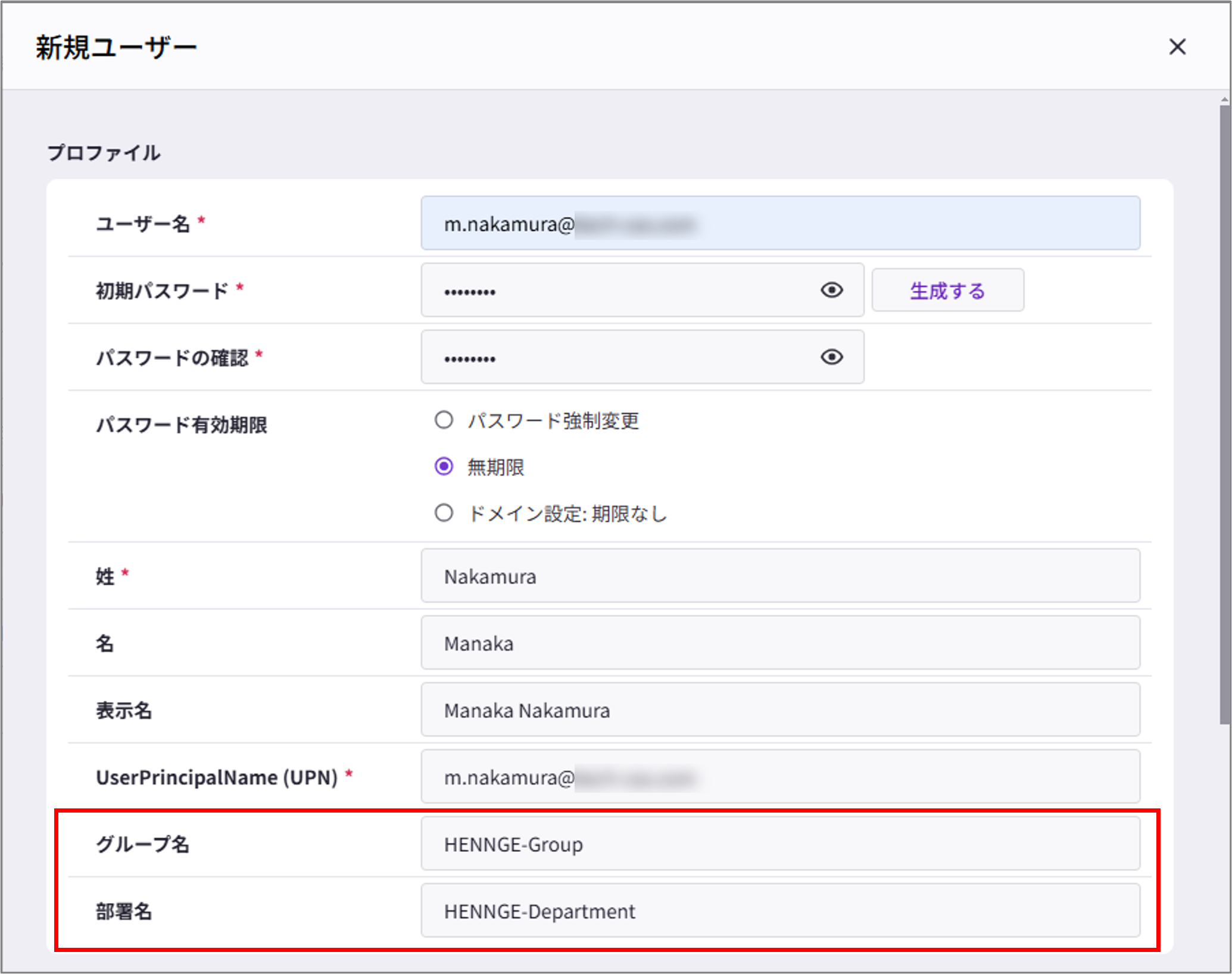

⑤ 必要な情報を入力してユーザーを作成します

※自動プロビジョニングを利用する場合、追加した属性の値を入力します

グループ名:任意の名前を入力

部署名:任意の名前を入力

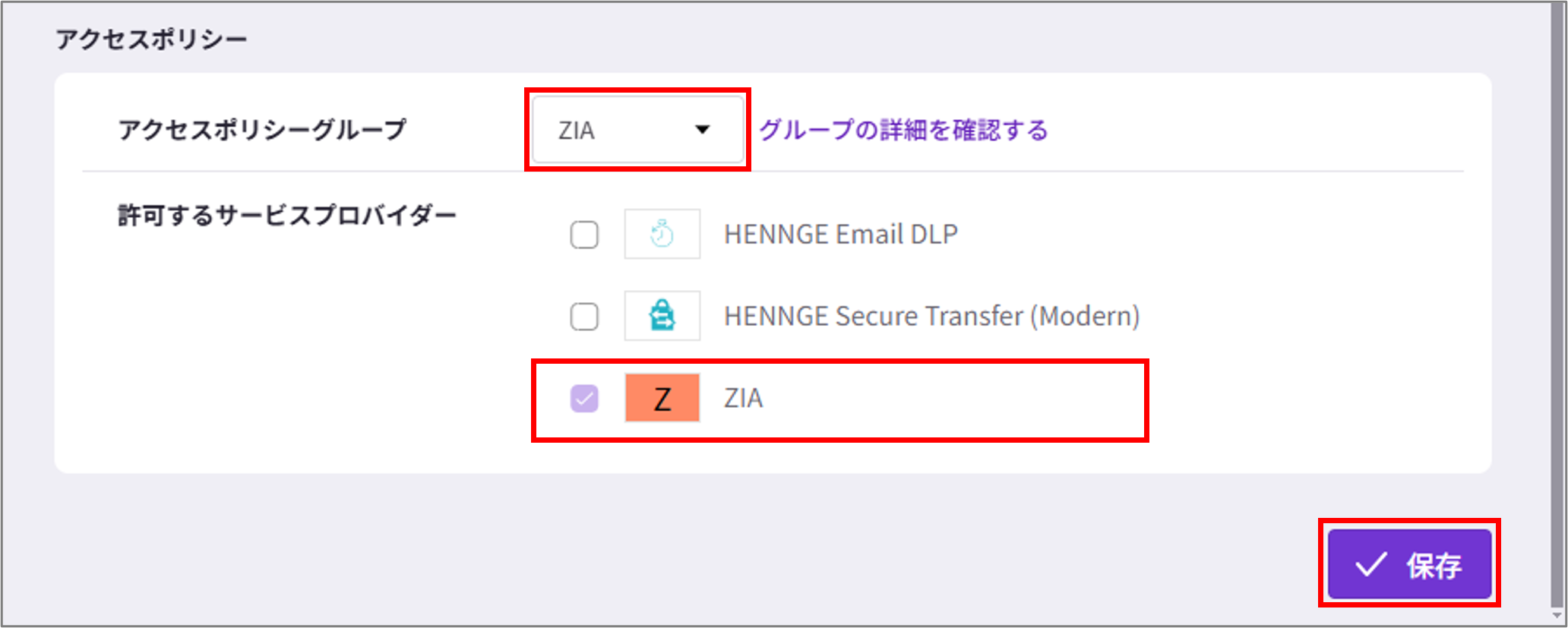

⑥ 作成したアクセスポリシーグループを選択し、「✓保存」をクリック

5. 【動作確認】ZCCログイン時の認証

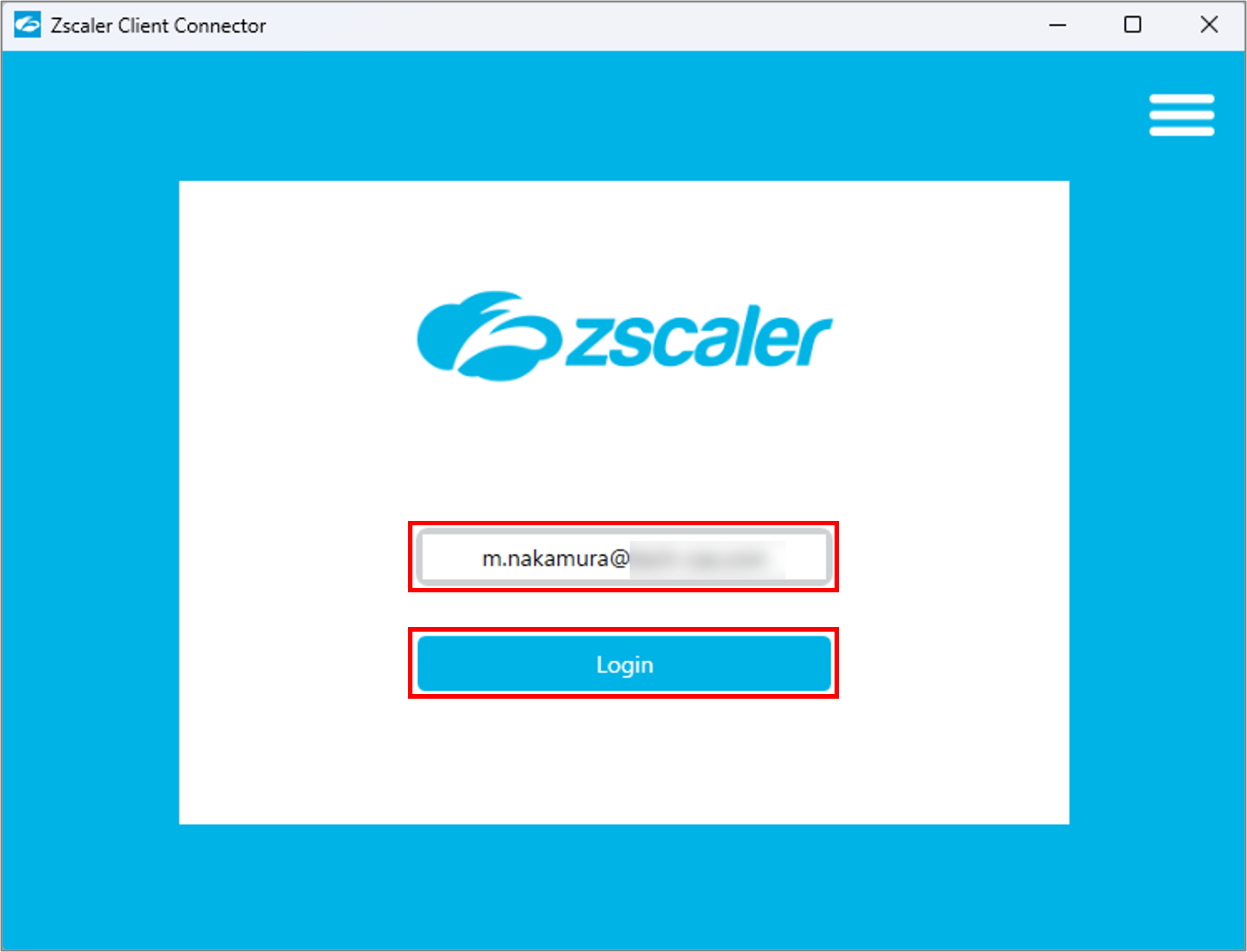

① ZCCにて、ユーザーのメールアドレス (UPN) を入力し「Login」をクリック

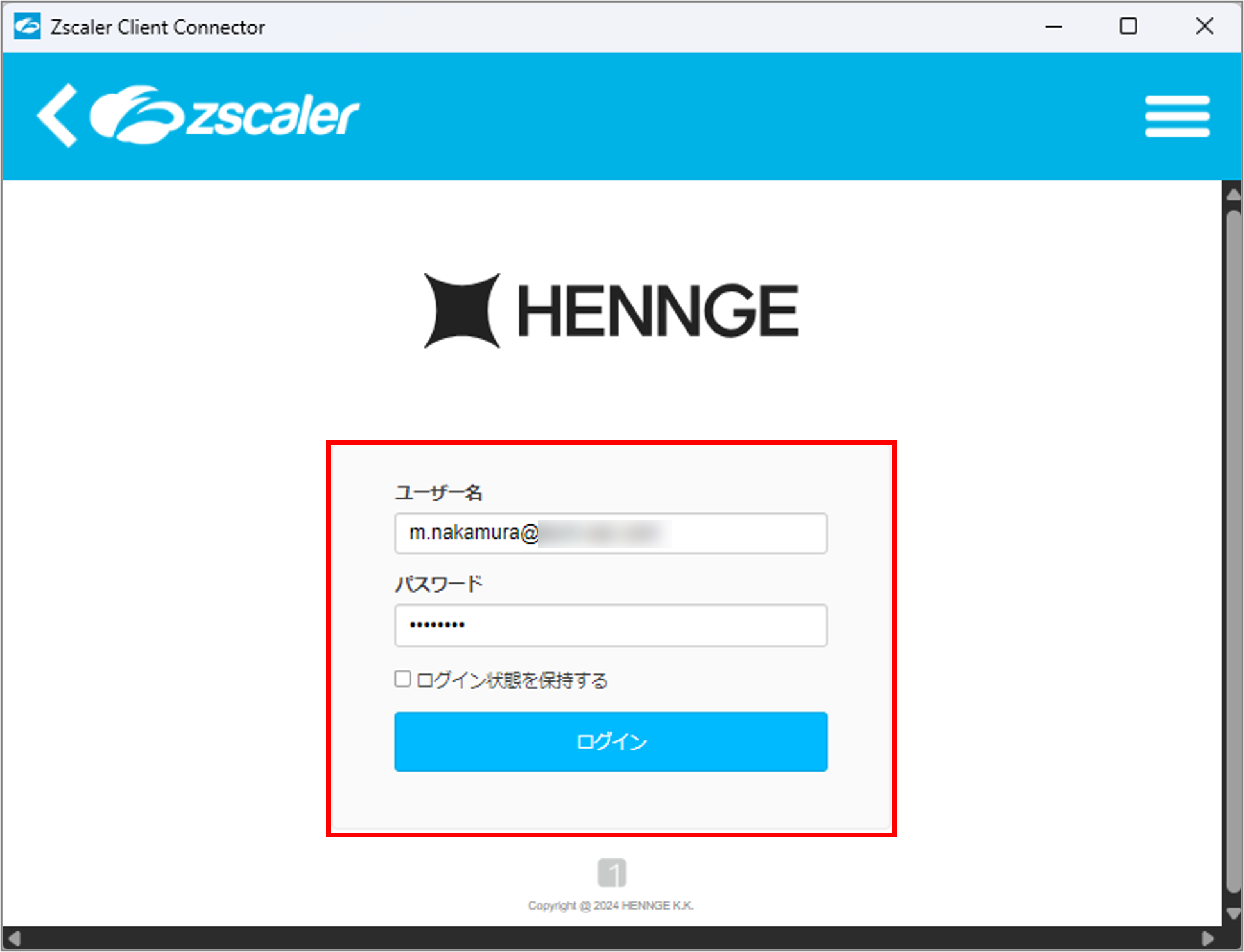

② HENNGEの認証画面にリダイレクトされたら、有効な認証情報を入力して「ログイン」をクリック

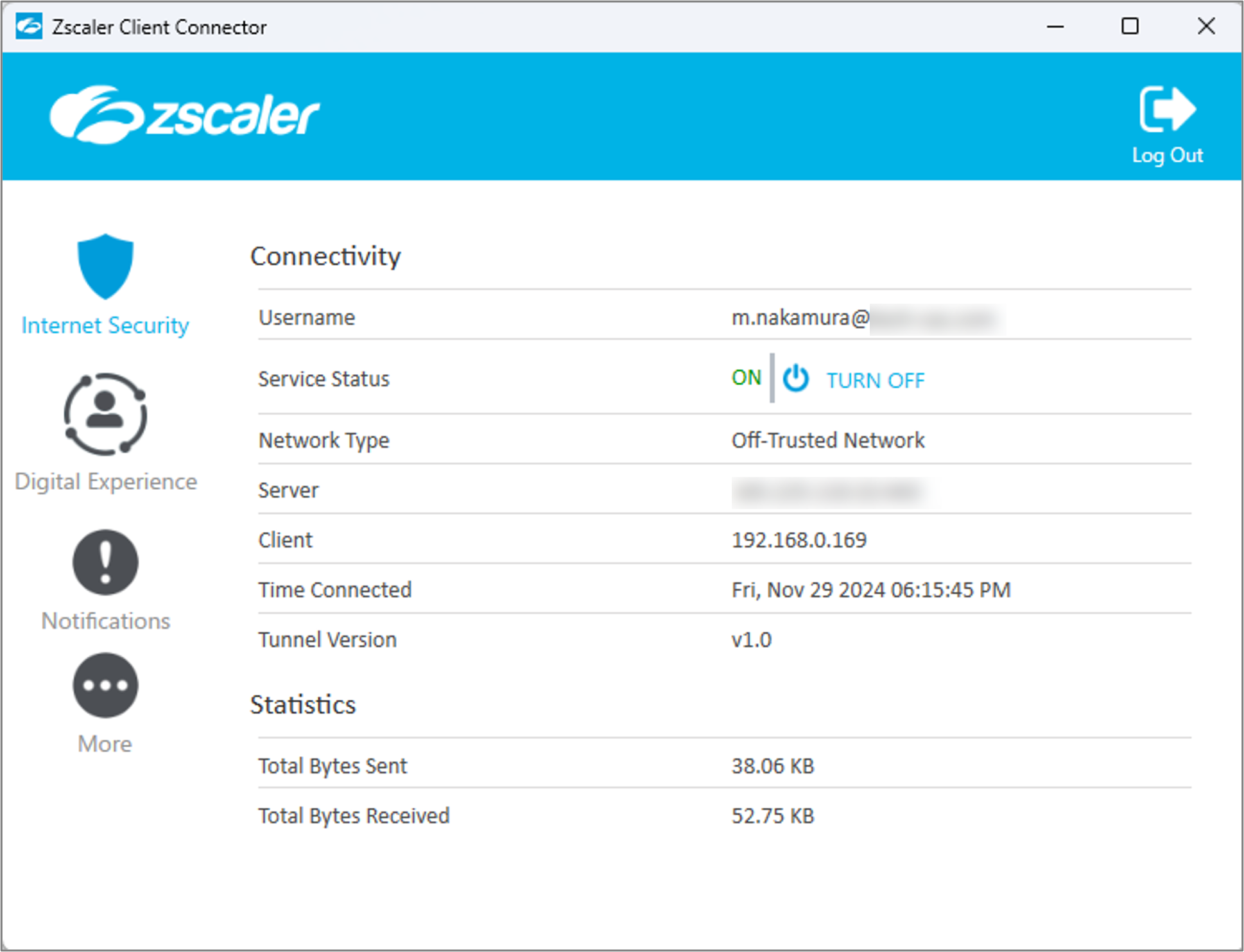

③ 認証に成功すると、ZCCにログインできます

※自動プロビジョニングを利用する場合、以下手順にてユーザーのプロビジョニングを確認します

④ ZIAの [管理 > 認証 > ユーザー管理] から、 [ユーザー] タブを選択します

ZCCにログインしたHENNGEのユーザーが表示されていることを確認します

⑤ [Groups] タブを選択します

ZCCにログインしたHENNGEユーザーのグループ名が表示されていることを確認します

⑥ [部署] タブを選択します

ZCCにログインしたHENNGEユーザーの部署名が表示されていることを確認します

まとめ

今回は、ZIAとHENNGE OneのSAML連携手順をご紹介しました。

IdPとしてHENNGE Oneを利用する場合には、ぜひ本手順をご活用ください。

__________________________________________________________________________________

※本ブログの内容は投稿時点での情報となります。

今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 2課

中村 愛佳