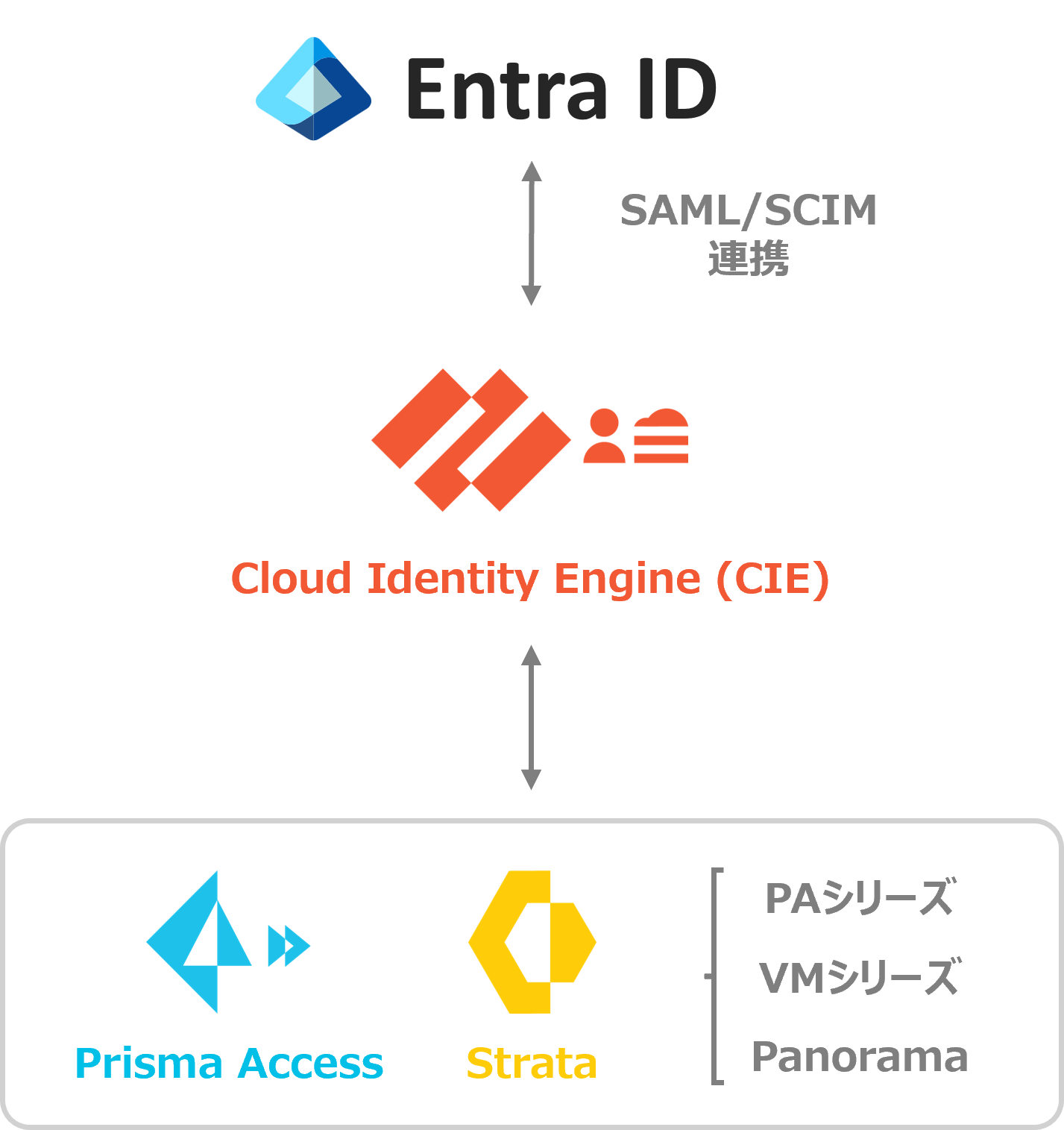

本記事は、Palo Alto Networks社のPrisma AccessとEntra IDのSAML/SCIM連携についての内容です。

Prisma AccessではIDaaSとの連携でユーザ認証やIDベースのポリシー制御が可能になります。

Cloud Identity Engine (CIE) を活用することで、Prisma AccessやPAなどのネットワーク製品における

ID管理を一元化し簡素化することができます。

Cloud Identity Engine (CIE) は、オンプレミスやクラウドで管理されたユーザー、グループ、および

認証データを一元化し、ネットワークセキュリティインフラストラクチャ全体でIDを統一することが

可能なクラウドサービスです。

オンプレミスからクラウドのIDプロバイダ (IdP) への移行によって複数のIdPが共存する環境においても、

一貫したユーザー認証で常にIDベースのセキュリティ対策を施行することでゼロトラストを実現します。

本記事ではCIEを介してPrisma AccessとEntra IDを連携し、ユーザー認証とポリシー制御を行う手順をご紹介いたします。

目次

1. CIEとは

CIEはPalo Alto Networks社が提供している、クラウドネイティブなID統合サービスです。

CIEの機能は、「ユーザー認証」と「ディレクトリ同期」の2つに大別されます。

「ユーザー認証」

SAML 2.0ベースのユーザー認証が可能です。

NGFWやPrisma Accessは、サービスプロバイダ (SP) としてCIE経由でIdPから認証を受けます。

「ディレクトリ同期」

IdPからID情報を取得して同期し、NGFWやPrisma Accessといったセキュリティ製品に提供します。

この情報をもとに、ユーザーやグループベースのセキュリティポリシーを定義することができます。

IdPとSCIM連携することによってディレクトリの同期を行います。

2. 設定の流れ

本記事では、以下の流れで Prisma Access - CIE - Entra ID の連携を行います。

CIEとEntra IDのSAML連携

CIEを介した「ユーザ認証」を実施するため、CIEとEntra IDの設定を行います。

▶ 3. CIEとEntra IDのSAML連携

CIEとEntra IDのSCIM連携

CIEにEntra IDの「ディレクトリを同期」するため、CIEとEntra IDの設定を行います。

▶ 4. CIEとEntra IDのSCIM連携

Prisma AccessとCIEの連携

Prisma Accessでの外部認証をCIE経由で実施するための設定を行います。

▶ 5. Prisma AccessとCIEの連携

動作確認

Prisma Accessでのユーザー認証の動作確認を行います。

▶ 6. 動作確認

3. CIEとEntra IDのSAML連携

【CIE側の設定❶】

①CIEにアカウント管理者としてログインします。

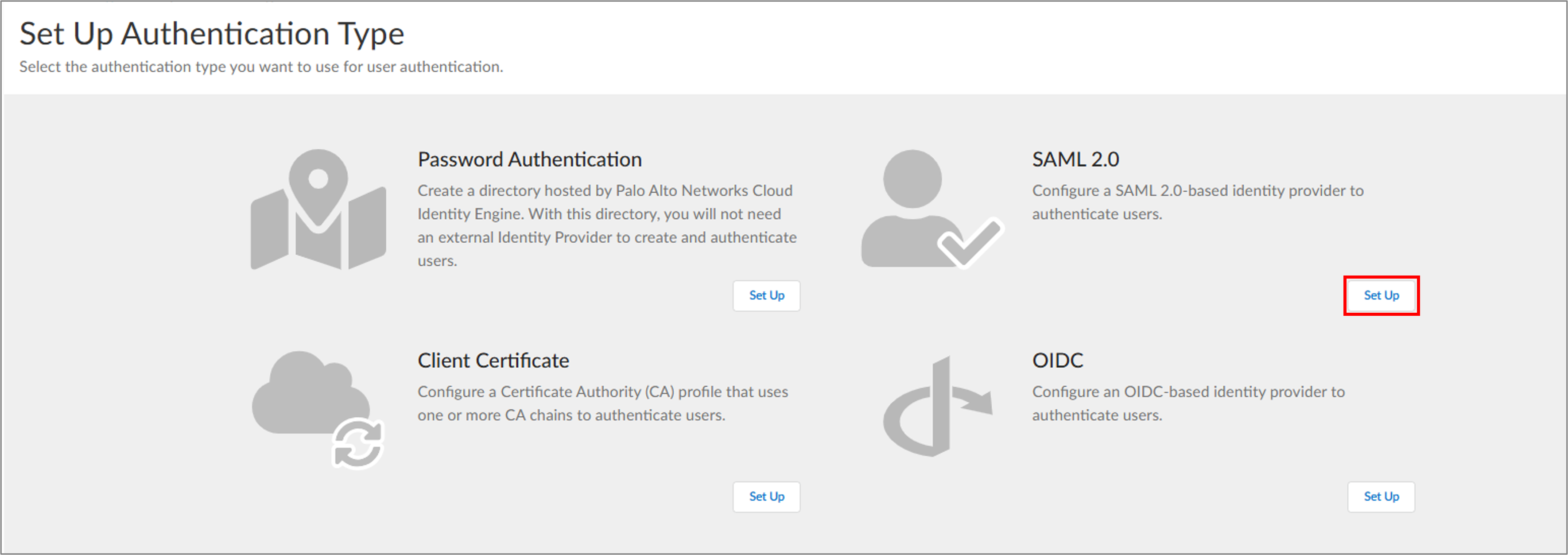

②Authentication > Authentication Types から、Add New Authentication Type をクリックします。

③SAML 2.0 の Set Up をクリックします。

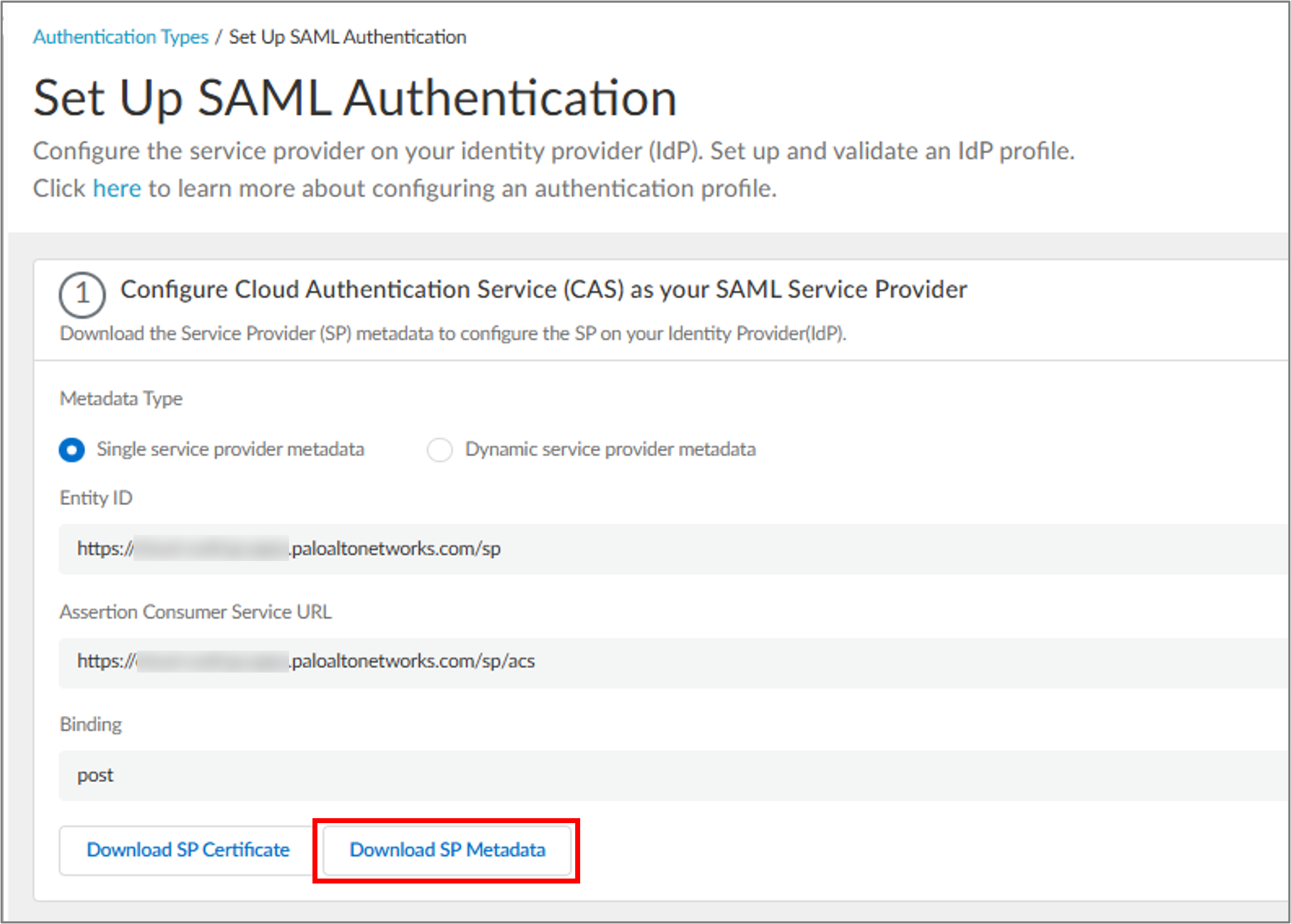

④Download SP Metadata をクリックしてメタデータをダウンロードします。(※1)

以降の設定は後ほど実施しますので、画面はこのままにしてEntra ID側の設定に進みます。

【Entra ID側の設定】

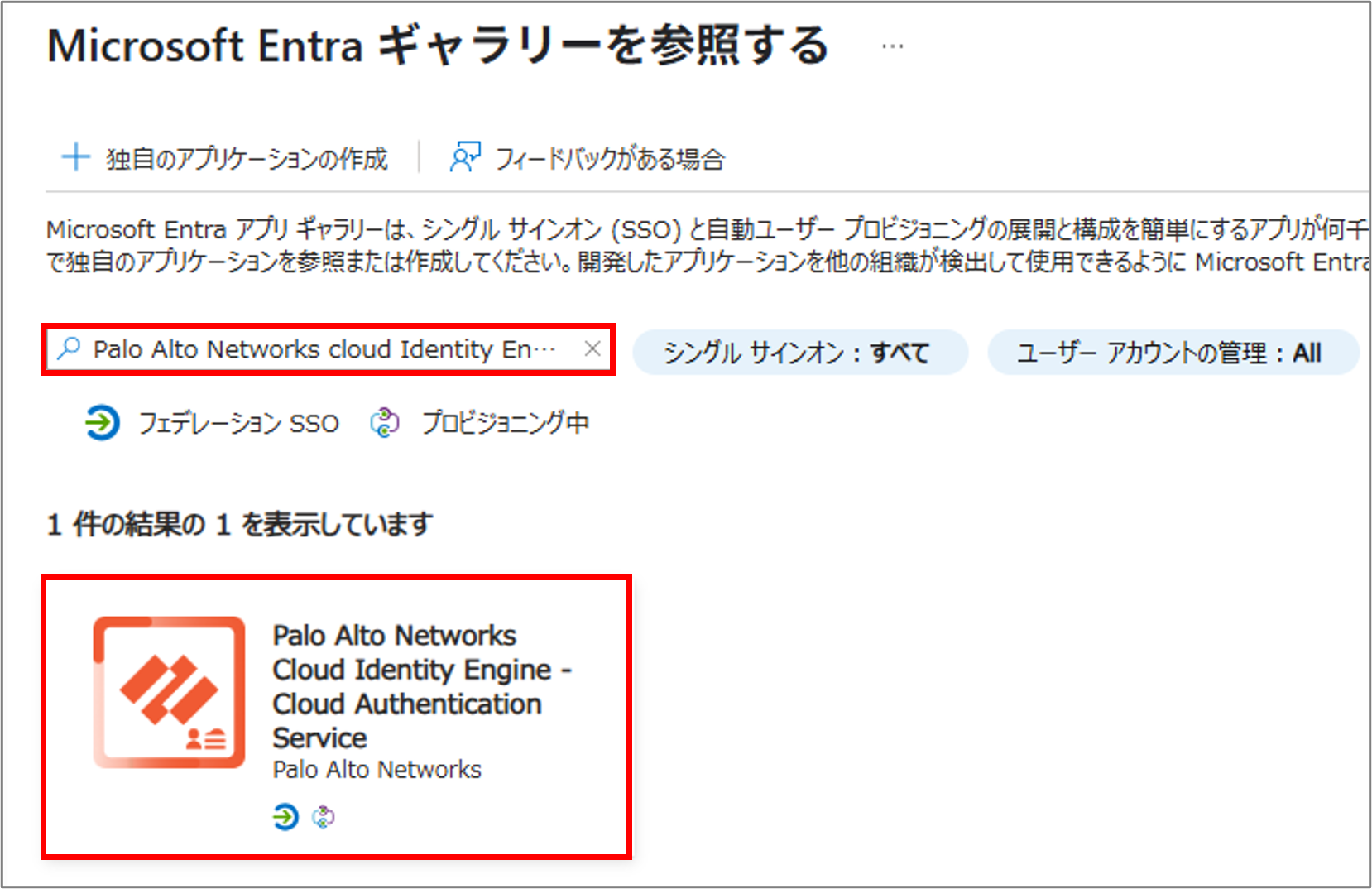

Palo Alto Networks Cloud Identity Engine アプリの追加

③Palo Alto Networks Cloud Identity Engine を検索して選択します。

④必要に応じてアプリの表示名を編集後、作成 をクリックします。

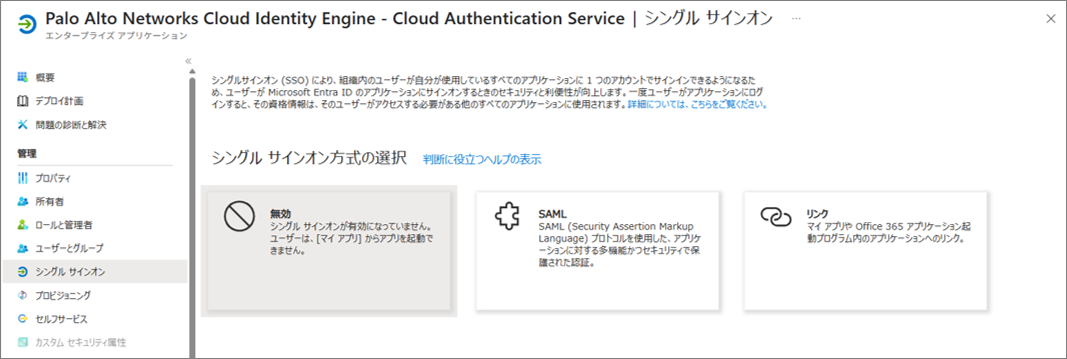

⑤管理 > シングルサインオン から SAML を選択します。

⑥メタデータファイルをアップロードする をクリックして、

CIE側でダウンロードしたメタデータ (※1) をアップロードします。

⑦メタデータに基づいて識別子 (エンティティID) 、応答URLが自動的に入力されます。

サインオンURL に応答URLと同じURLを入力後、保存 をクリックします。

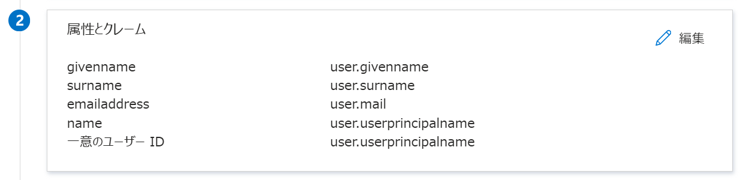

⑧必要に応じて 属性とクレーム の値を追加または編集します。

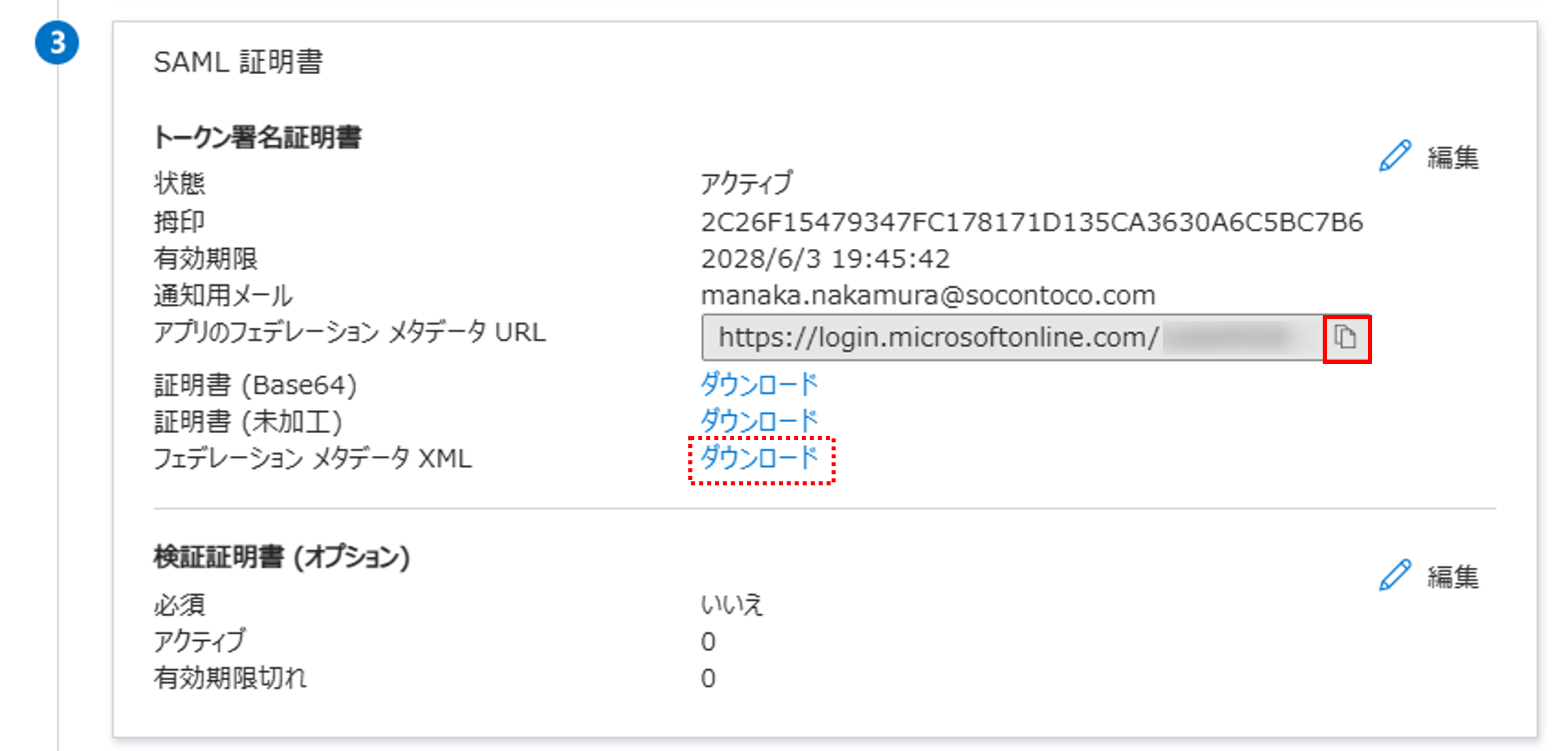

⑨フェデレーションメタデータURLををコピー、もしくはXMLをダウンロードします。(※2)

ユーザーの割り当て

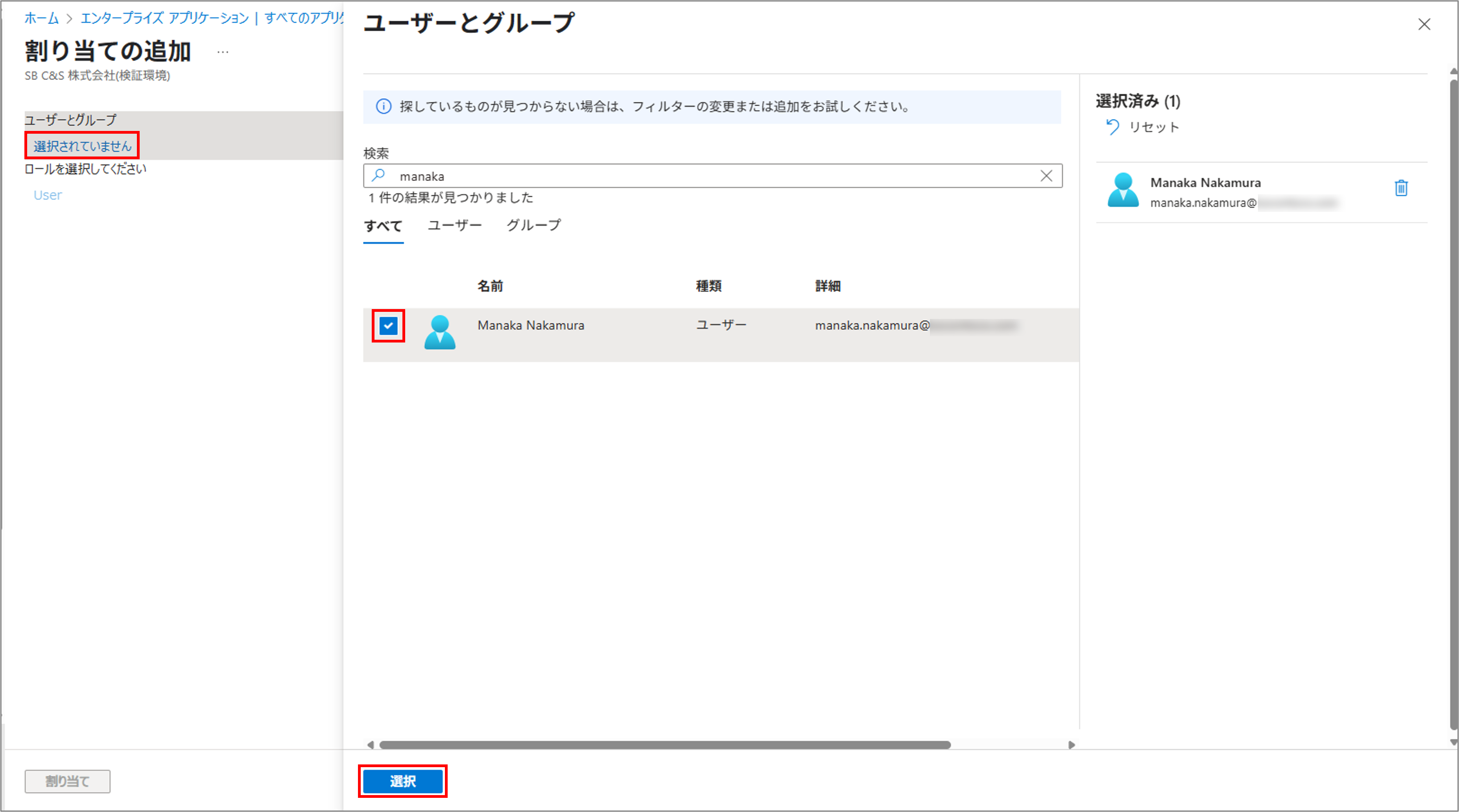

①管理 > ユーザーとグループ から +ユーザーまたはグループの追加 をクリックします。

②ユーザーとグループ から対象のユーザーにチェックを入れ、選択 をクリックします。

③割り当て をクリックします。

④追加したユーザーを確認します。

【CIE側の設定❷】

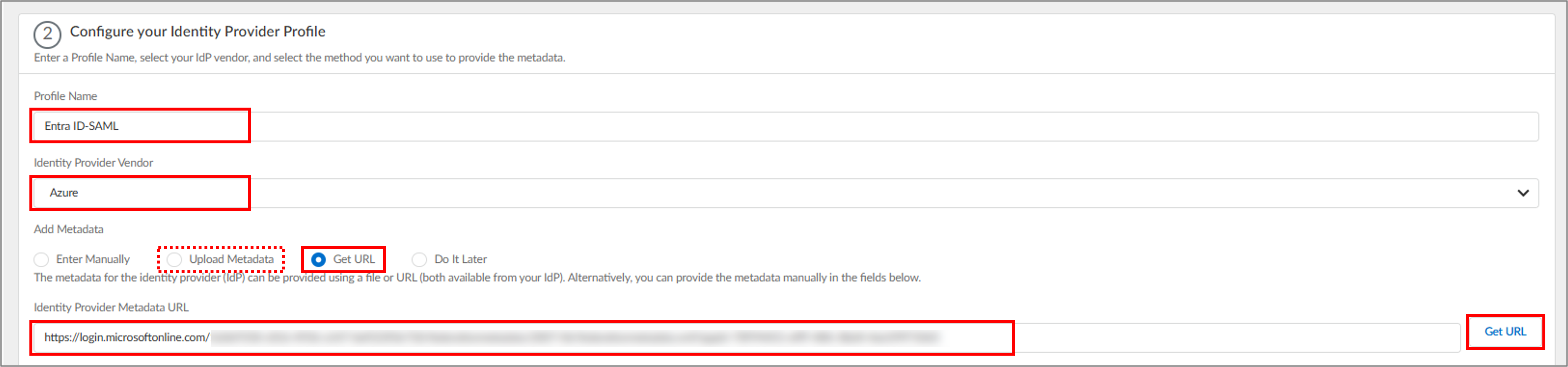

①CIEのSet Up SAML Authentication画面に戻ります。

②Profile Name に、SAML認証タイプのプロファイル名を入力します。

③Identity Provider Vendor で Entra ID を選択します。

④Add Metadata で Get URL もしくは Upload Metadata を選択します。

⑤下記いずれかの方法でメタデータ (※2) を適用します。

・Get URL を選択した場合、フェデレーションメタデータURL をペーストして Get URL をクリック

・Upload Metadata を選択した場合、フェデレーションメタデータXML をアップロード

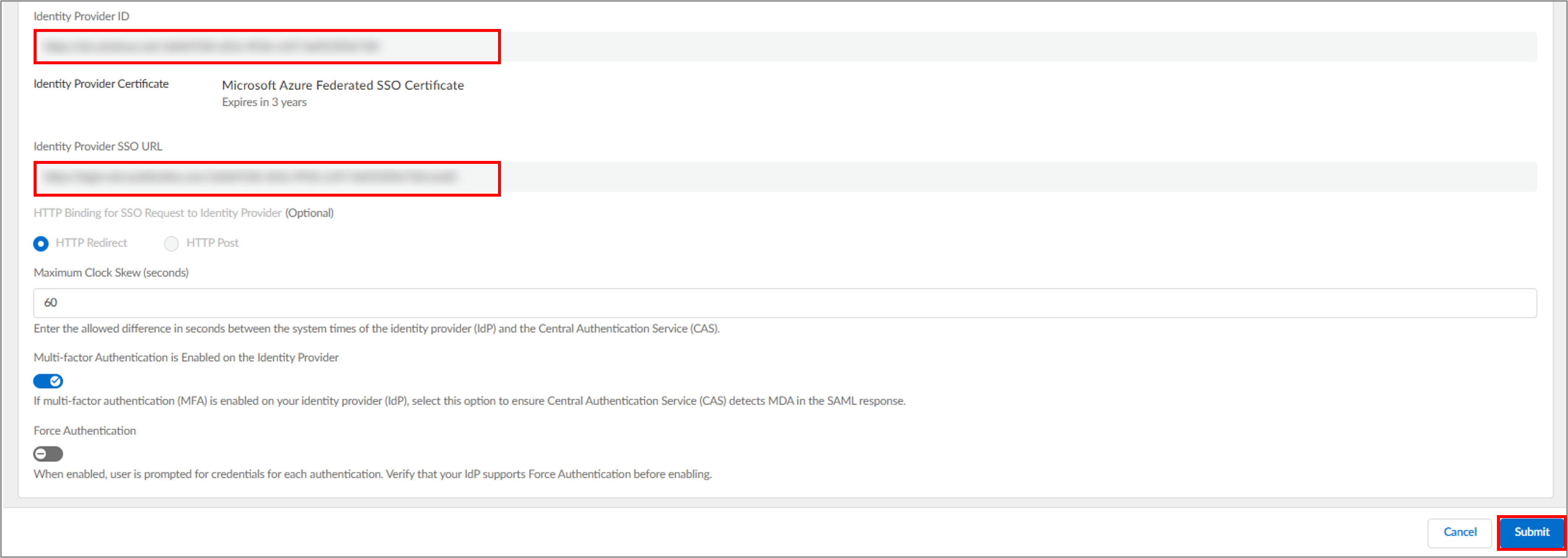

⑦IdPでMFAが有効になっている場合は Multi-factor Authentication is Enabled on the Identity Provider を有効にします。

⑧GlobalProtect への再接続時に認証情報を用いてログインする必要がある場合は、Force Authentication を有効にします。

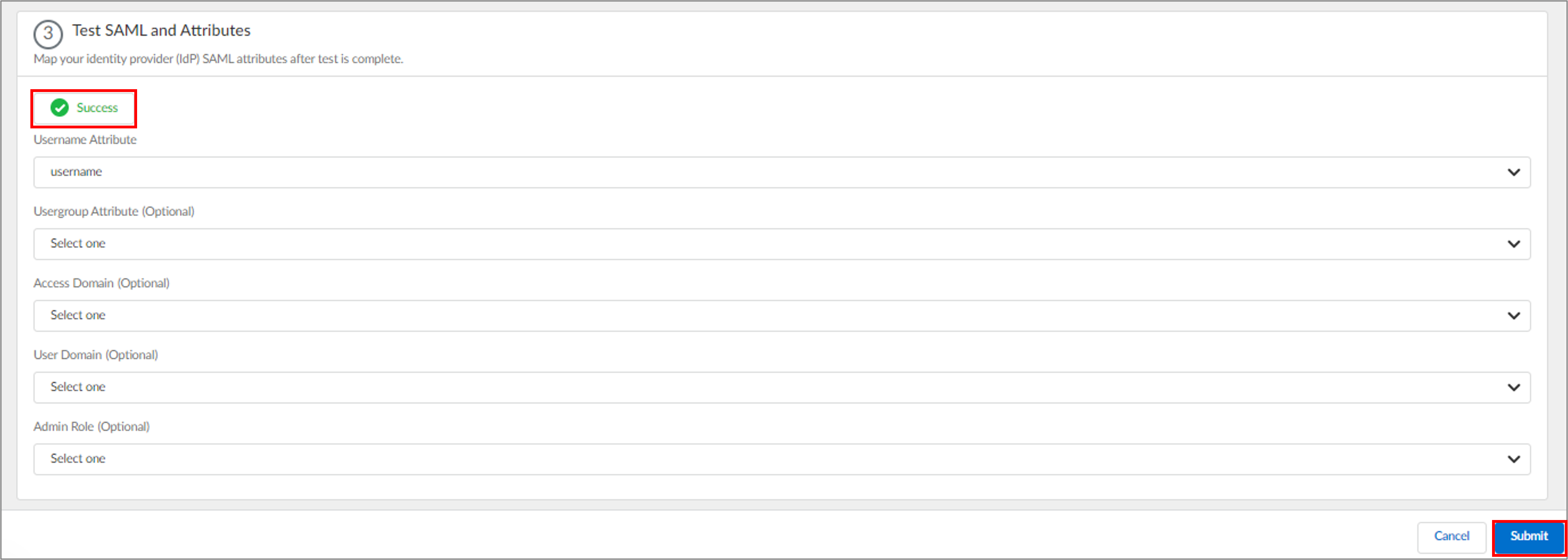

⑨プロファイル設定を検証するために、Test SAML Setup をクリックします。

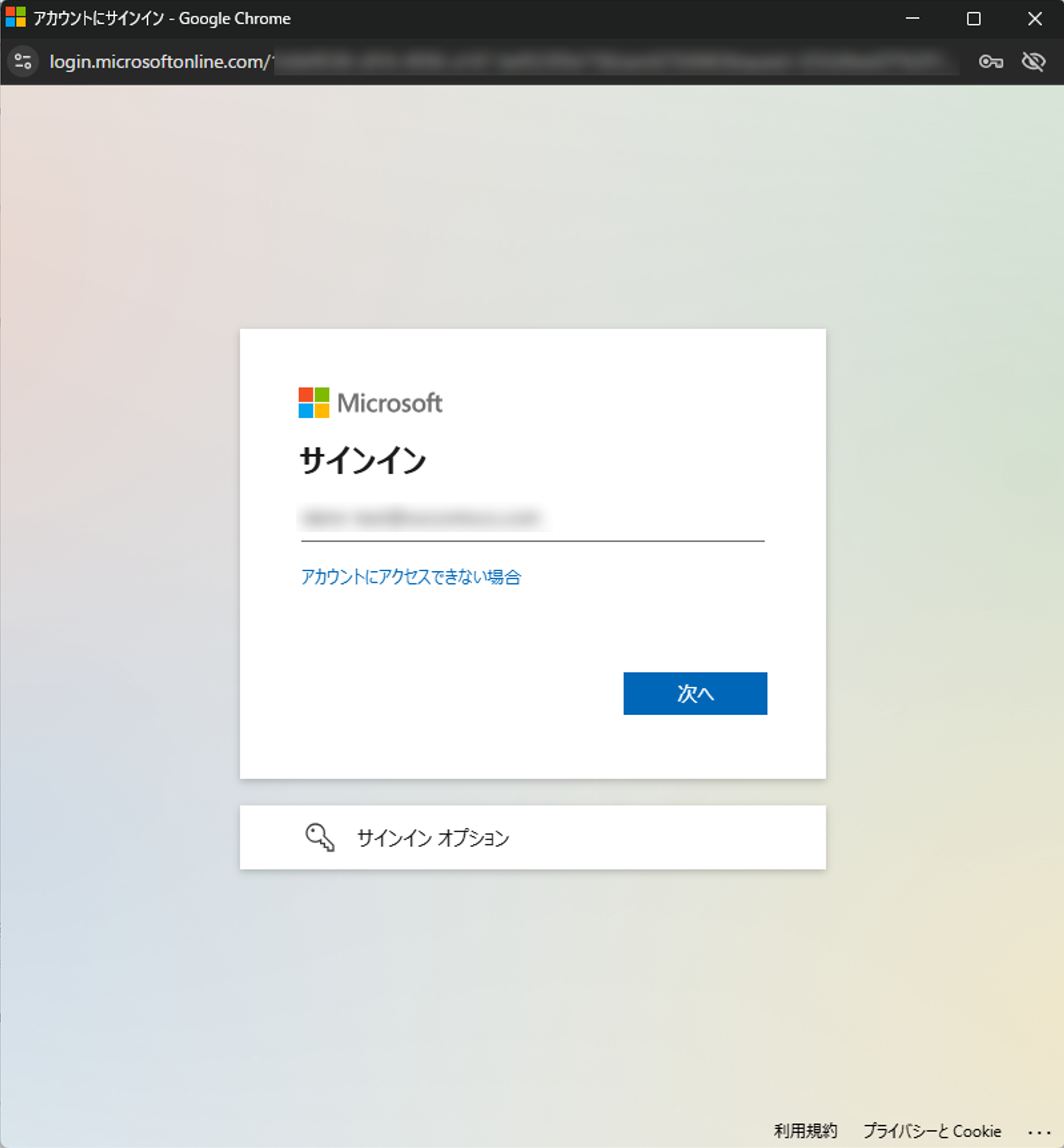

⑩Entra IDのログイン画面が表示されたら、割り当て済みユーザーの認証情報でログインします。

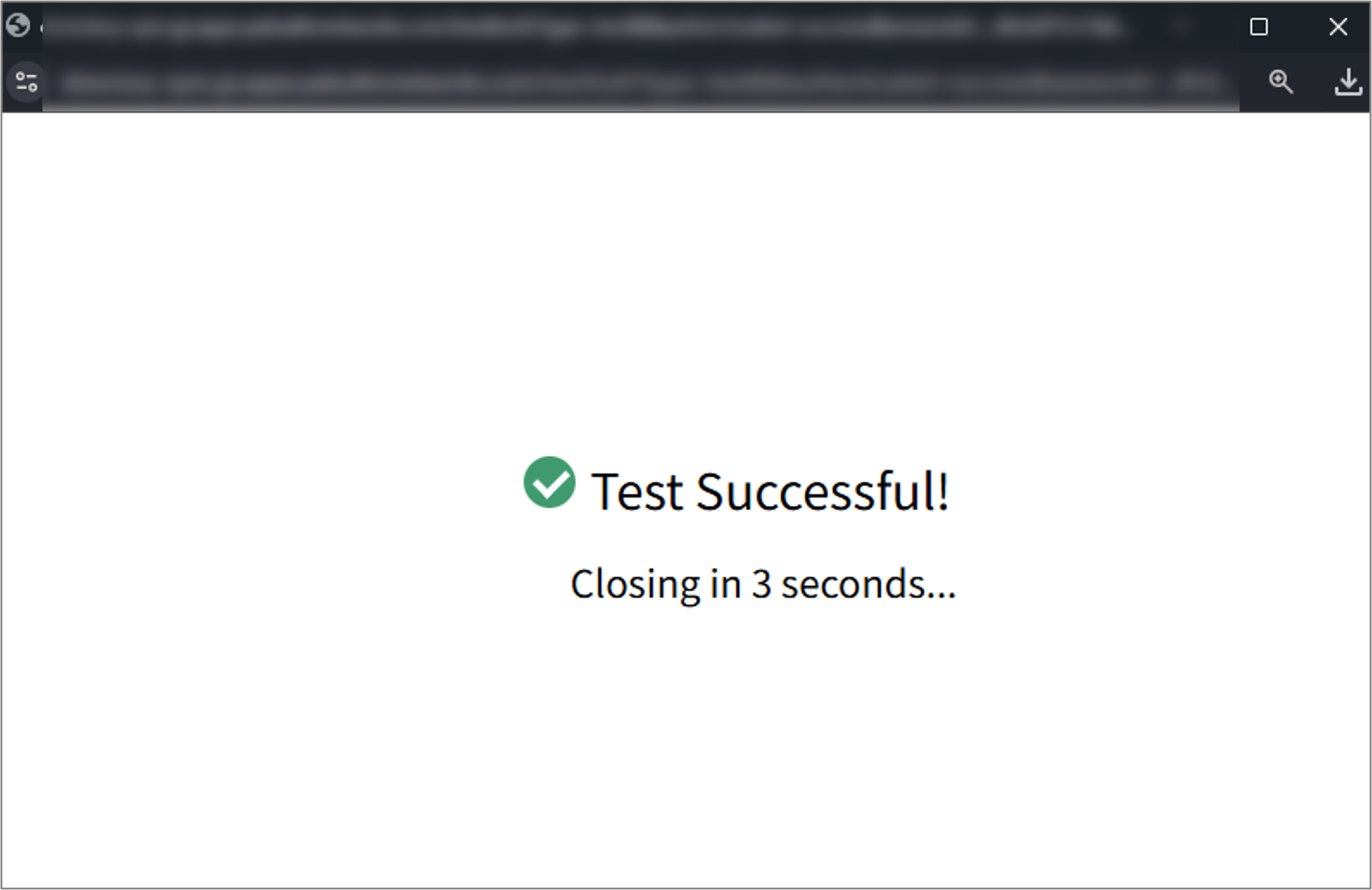

⑪認証に成功すると Test Successful! と表示され、ウィンドウが自動的に閉じます。

⑫Success と表示されたら Submit をクリックします。

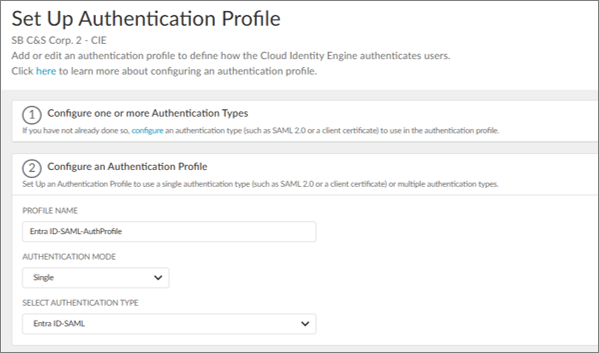

⑬Authentication > Authentication Profiles から Add Authentication Profile をクリックします。

⑭以下の情報を入力して Submit をクリックします。

・PROFILE NAME に、SAML認証プロファイルの名前を入力

・AUTHENTICATION MODE で Single を選択

・SELECT AUTHENTICATION TYPE で、上記で作成したプロファイルを選択

4. CIEとEntra IDのSCIM連携

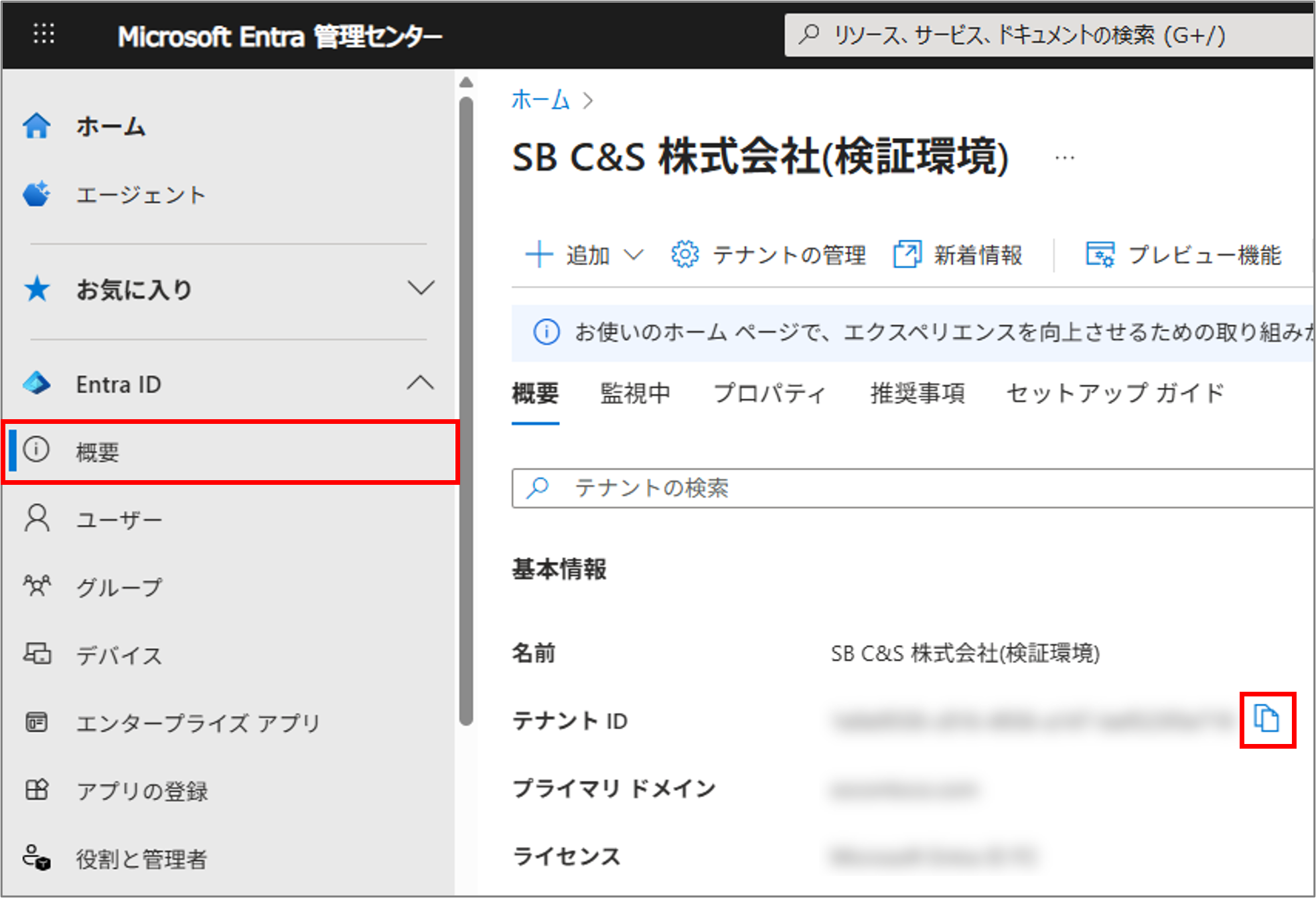

【Entra ID側の確認】

①Entra IDの管理者コンソールにログインします。

②Entra ID > 概要 から テナントID をコピーして控えておきます。(※3)

【CIE側の設定❶】

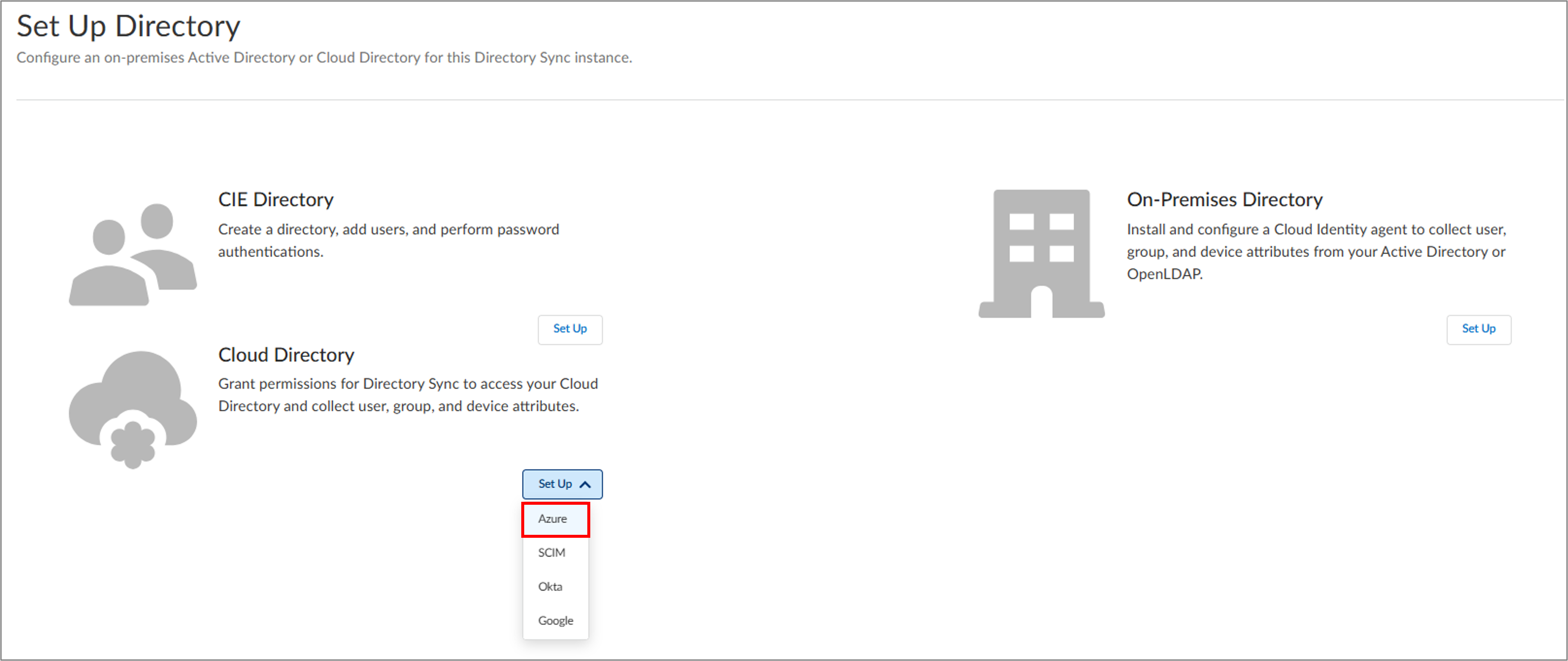

①Directory Sync > Directories から Add New Directory をクリックして新規ディレクトリを追加します。

②Cloud Directory の Set Up から Entra ID を選択します。

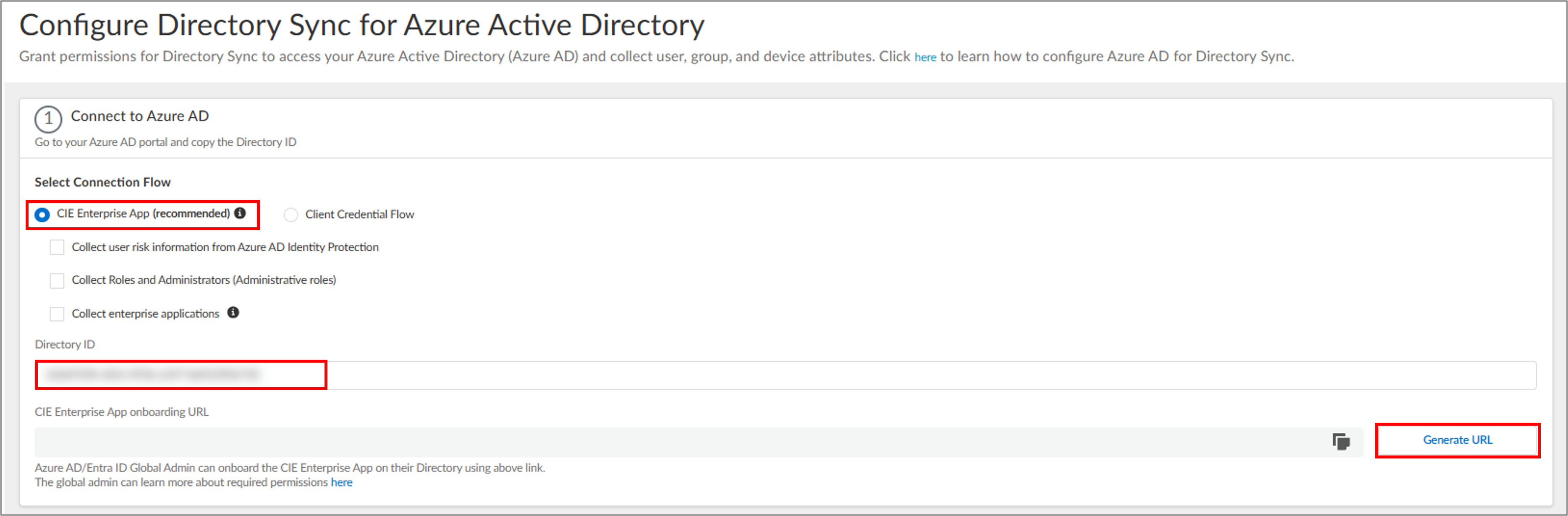

Configure Directory Sync for Entra ID の設定を行います。

③Select Connection Flow で CIE Enterprise App を選択します。

④Directory ID に先ほどコピーしたEntra IDの テナントID (※3) をペーストします。

⑤Generate URL をクリックします。

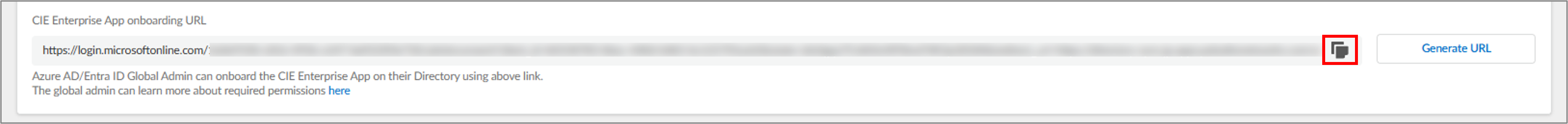

⑥生成されたURLをコピーして新しいタブまたはウィンドウで開きます。

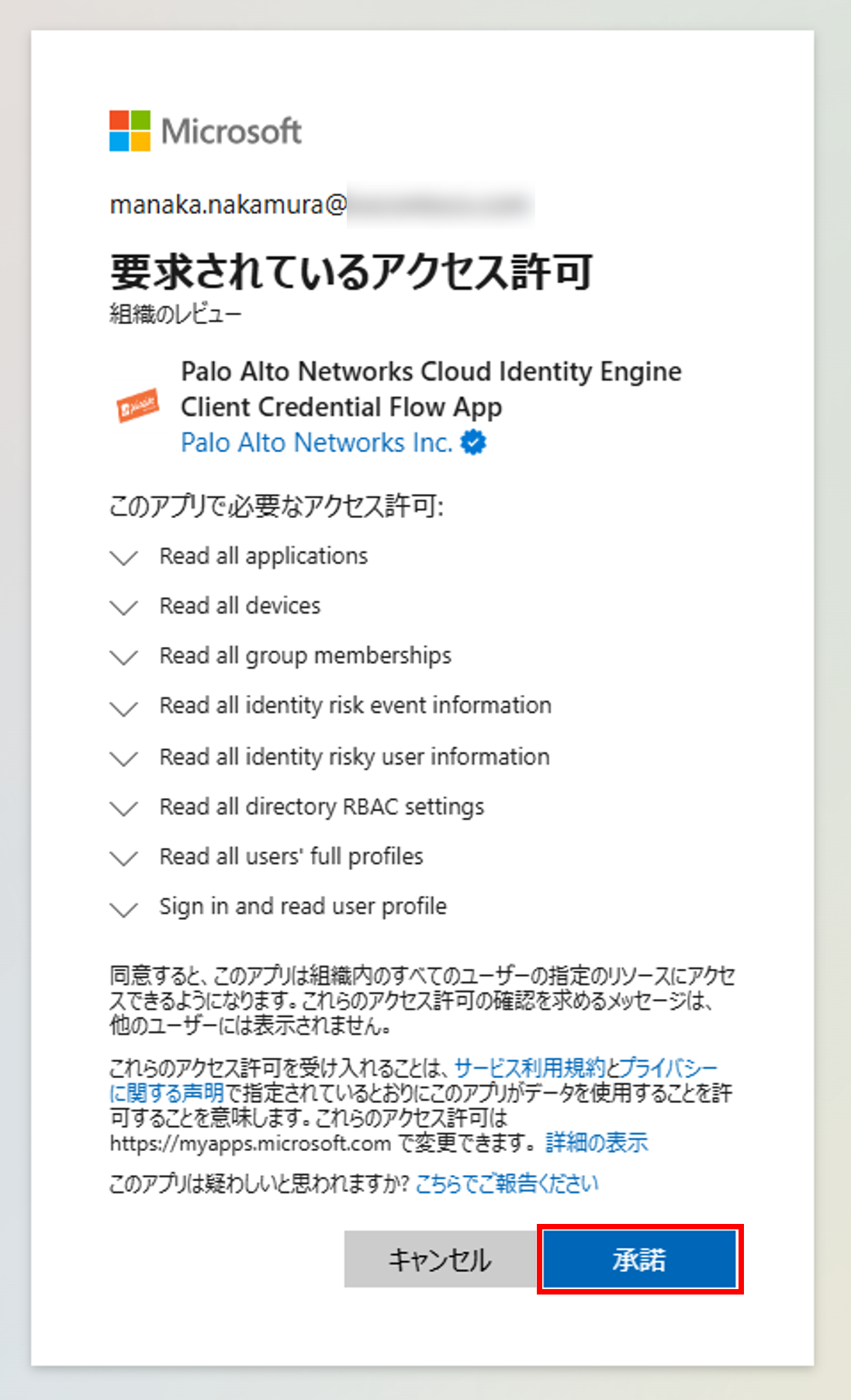

⑦CIEに接続するために使用する「グローバル管理者」ロールアカウントでサインインします。

⑧承認 をクリックしてEntra IDディレクトリに必要な権限を付与します。

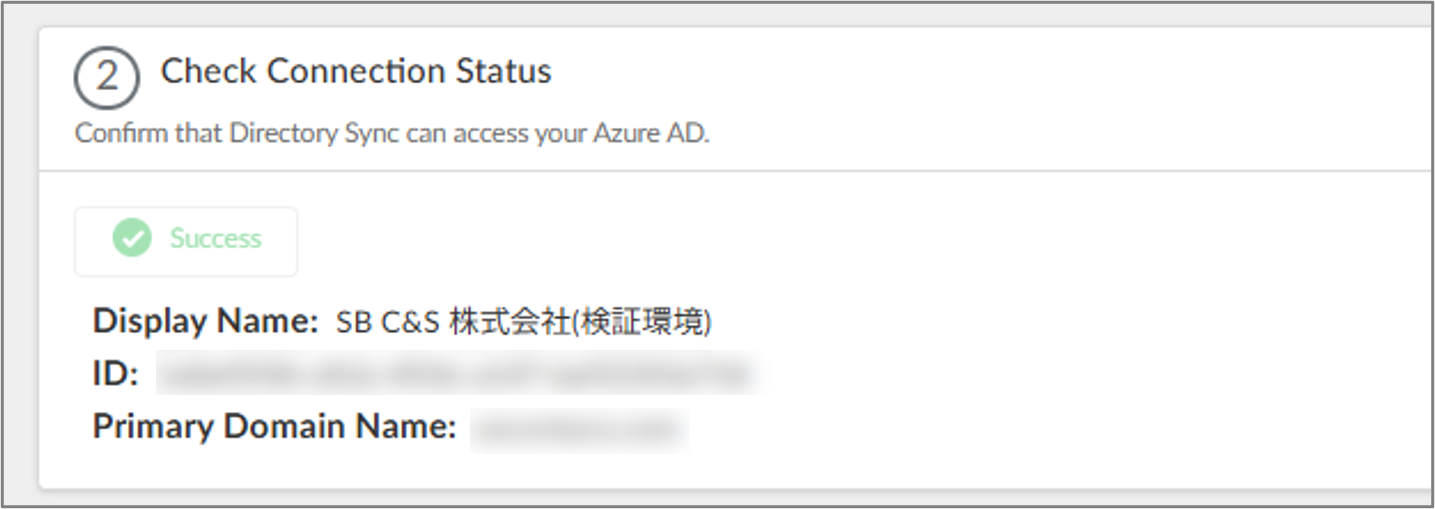

⑨Test Connection をクリックして、Entra IDテナントに正常に接続できることを確認します。

⑩接続に成功すると、Entra IDの情報が表示されます。

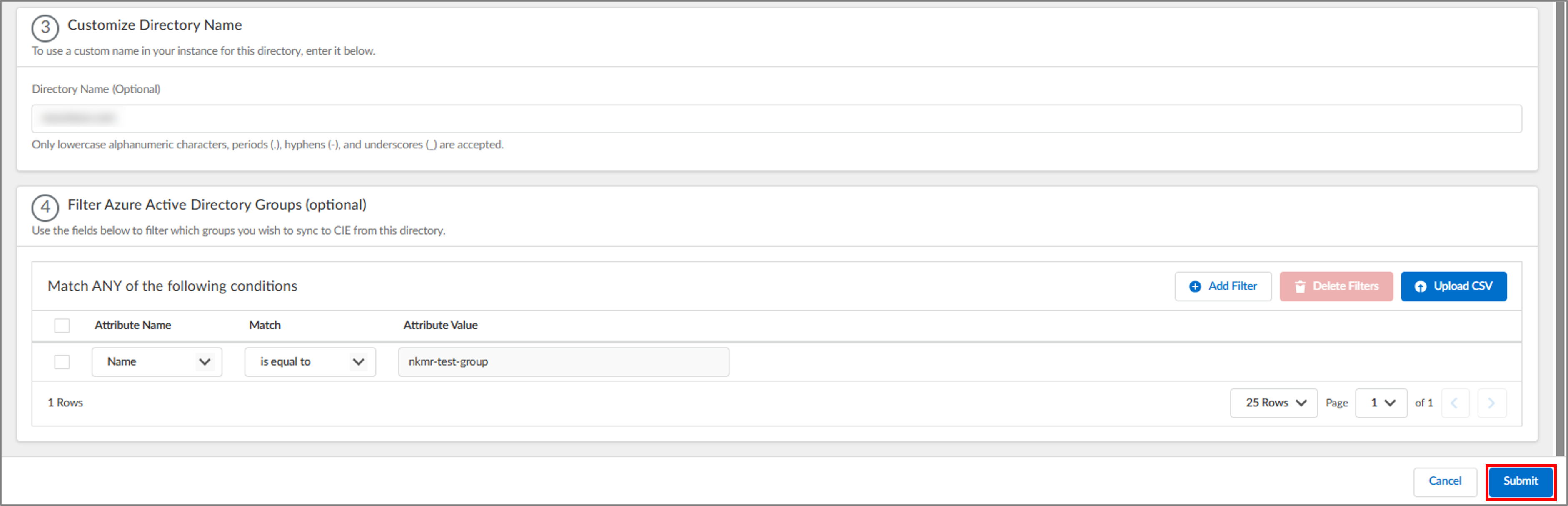

⑪CIEで使用するカスタムディレクトリ名を入力します。(任意)

⑫Entra IDディレクトリからCIEに同期するグループのフィルタを作成します。(任意)

⑬入力が完了したらを Submit をクリックします。

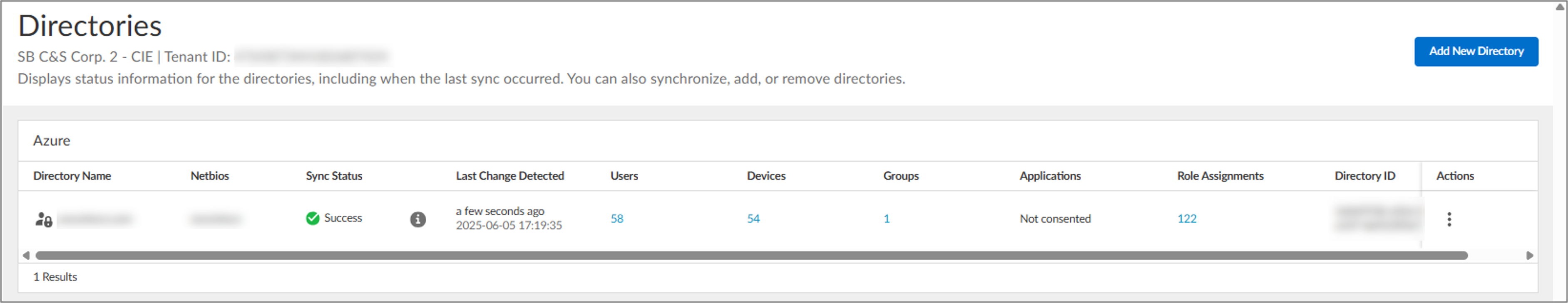

⑭Directory Sync > Directories で同期済みのディレクトリ情報を確認できます。

同期が完了すると Sync Status カラムに Success と表示されます。

Last Change Detected カラムでは、最後に変更が行われた時間を確認できます。

・Users カラムの数字をクリックすると、同期されたユーザーの情報が一覧で表示されます

・Groups カラムの数字をクリックすると、同期されたグループの情報が一覧で表示されます

5. Prisma AccessとCIEの連携

Prisma Accessに管理者としてログインします。

※今回はクラウド管理コンソールである Strata Cloud Manager (SCM) での手順となります

ユーザー認証 (SAML)

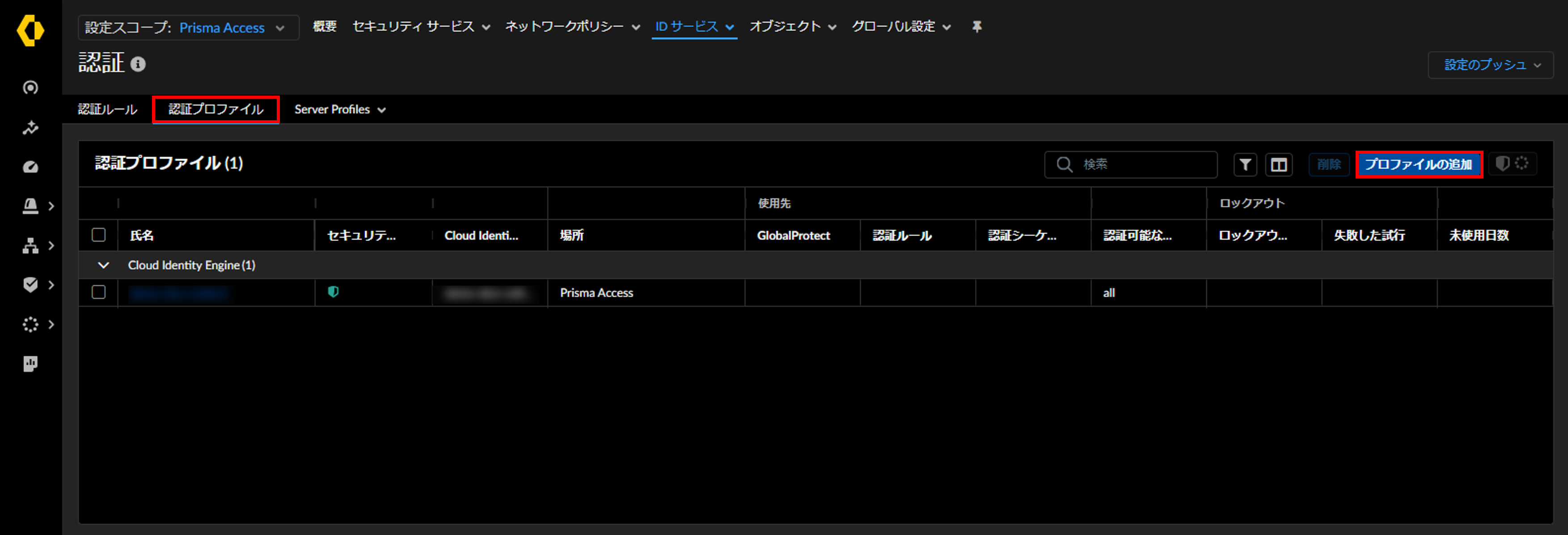

Prisma Accessで、認証プロファイルを作成します。

①Manage > Configuration > NGFW and Prisma Access > IDサービス > 認証 に移動します。

②認証プロファイルタブを選択し、プロファイルの追加をクリックします。

③以下の情報を入力して 保存 をクリックします。

・認証方式: Cloud Identity Engine

・プロファイル名: プロファイル名を入力します

・プロファイル: 「CIEで作成したプロファイル」を選択します

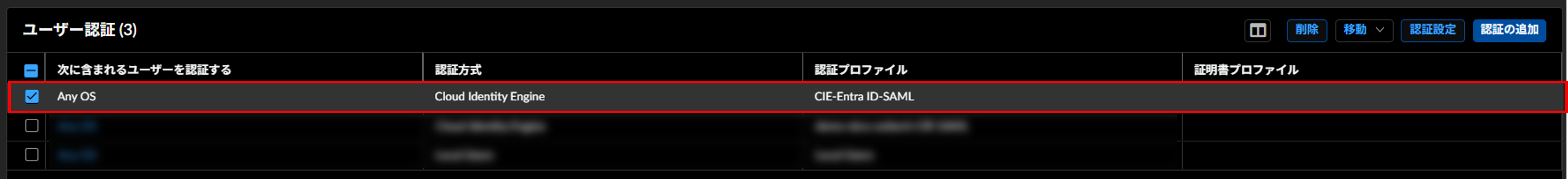

次に、GlobalProtectユーザーの認証設定を行います。

④Workflows > Prisma Access Setup > GlobalProtect に移動します。

⑤インフラ > ユーザー認証 で 認証の追加 をクリックします。

⑥以下の情報を入力して 保存 をクリックします。

・次よりユーザーを認証する: 認証対象のOSを選択

・認証方式: Cloud Identity Engine を選択

・Profile: 「上記で作成した認証プロファイル」を選択

⑦ユーザー認証 で認証シーケンスの確認を行います。認証設定は、上から順に適用されます。

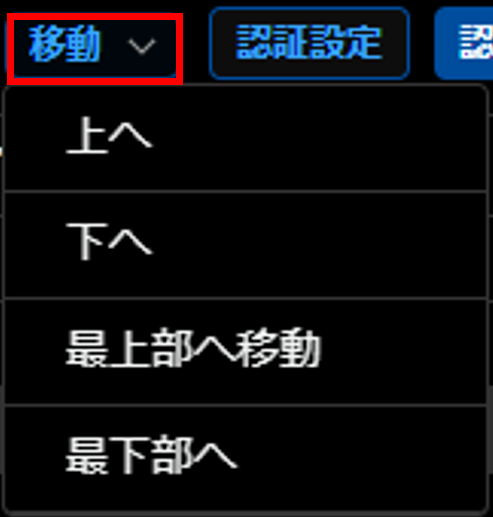

⑧作成した認証設定を最上位に移動します。認証設定を選択して、移動 からアクションを選択します。

ディレクトリ同期 (SCIM)

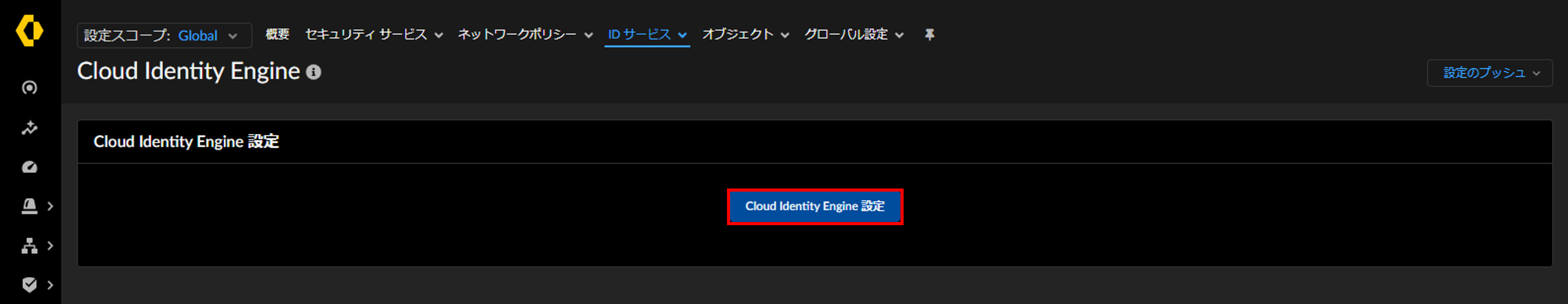

①Manage > Configuration > NGFW and Prisma Access > IDサービス > Cloud Identity Engine に移動します。

②Cloud Identity Engine設定 をクリックします。

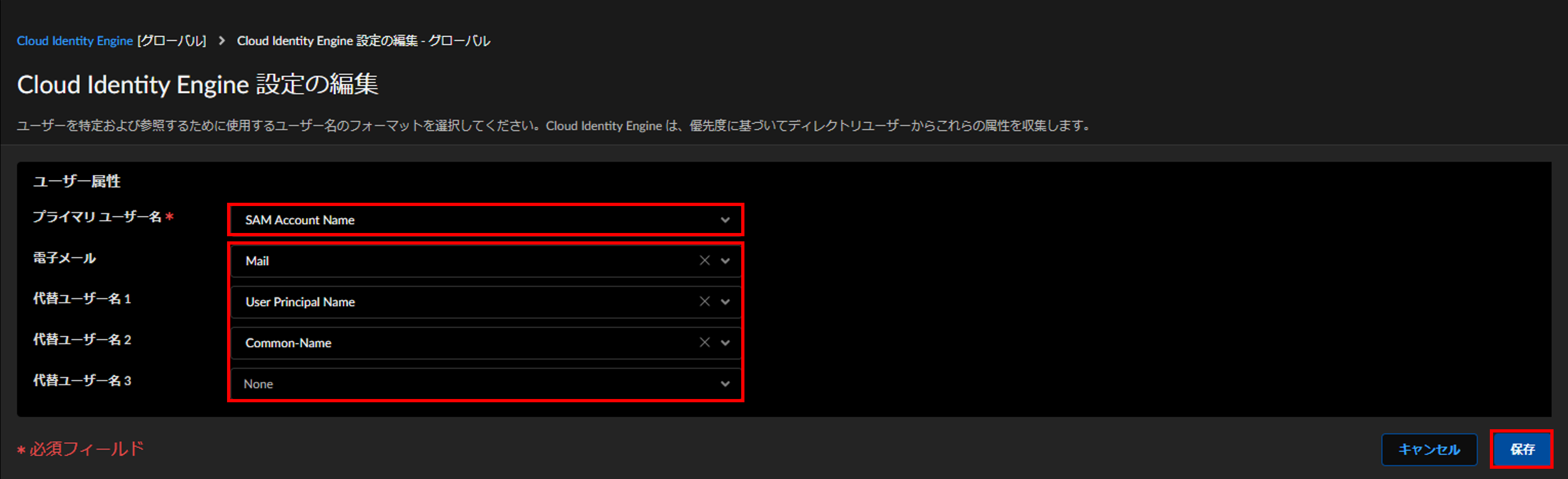

③ユーザーを特定するために使用するユーザー名の形式を選択します。

プライマリユーザー名の選択は必須です。その他は必要に応じて選択します。

④選択後、保存をクリックします。

⑤CIE に同期したディレクトリが表示されることを確認します。

次に、ディレクトリのユーザーやグループをポリシールールに追加できることを確認します。

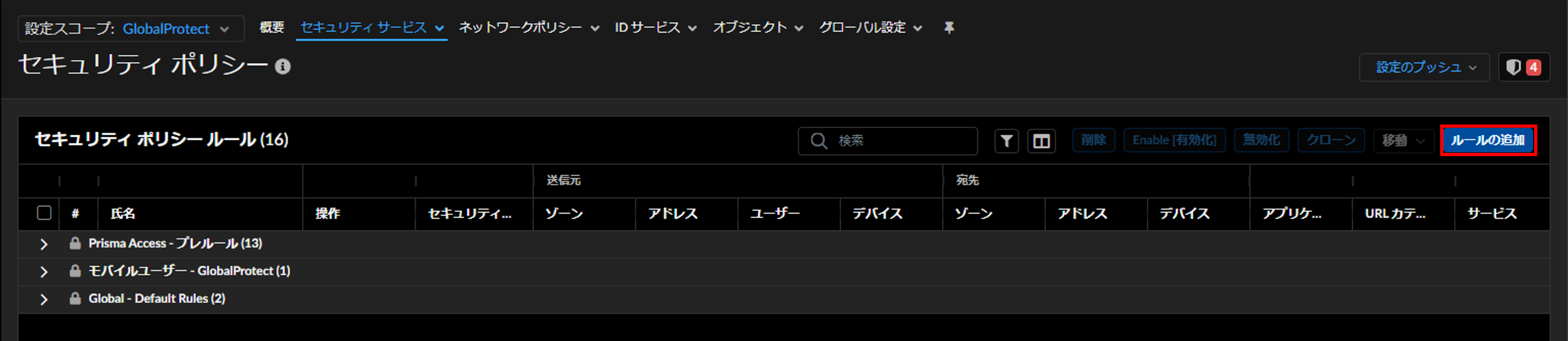

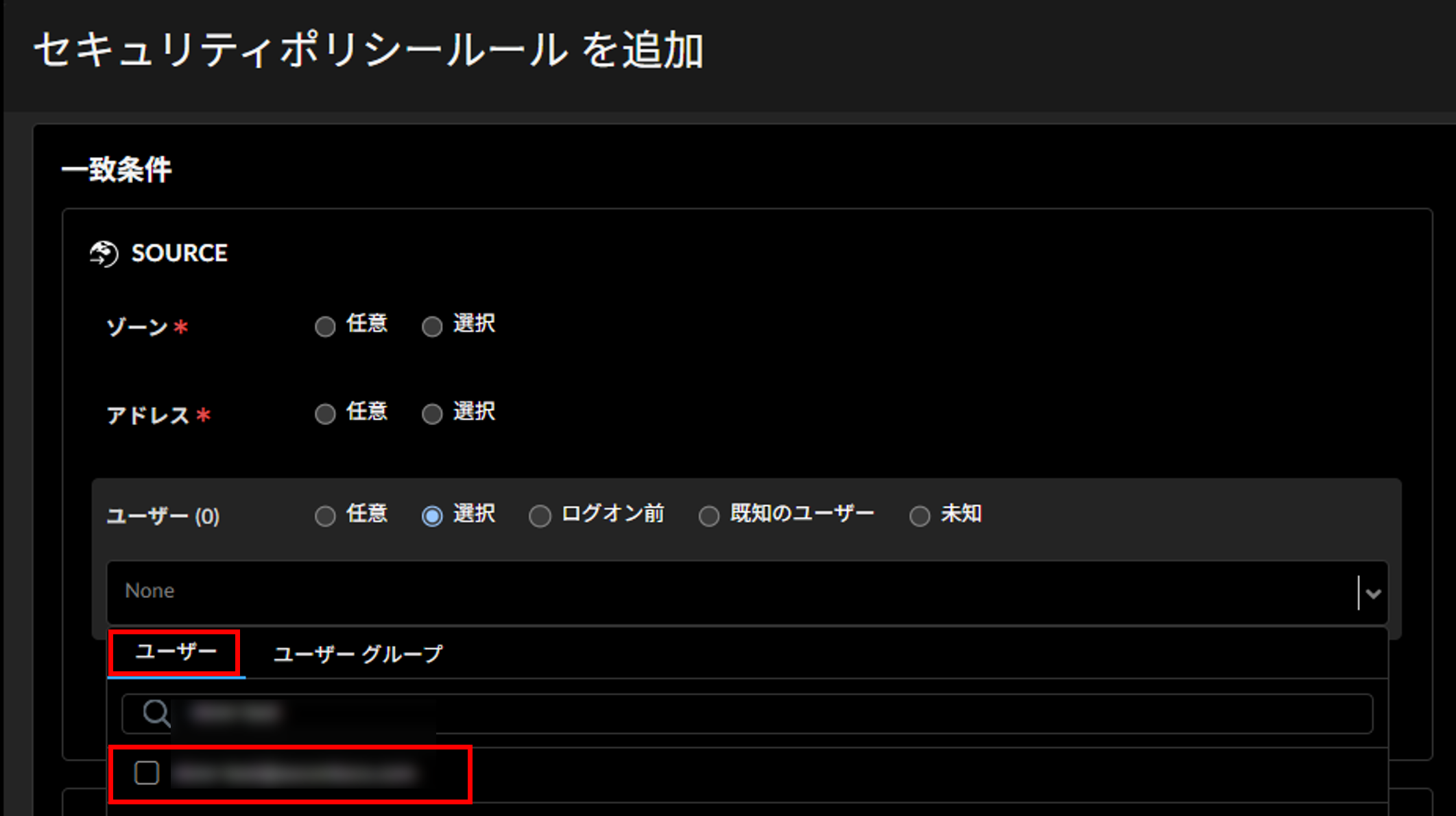

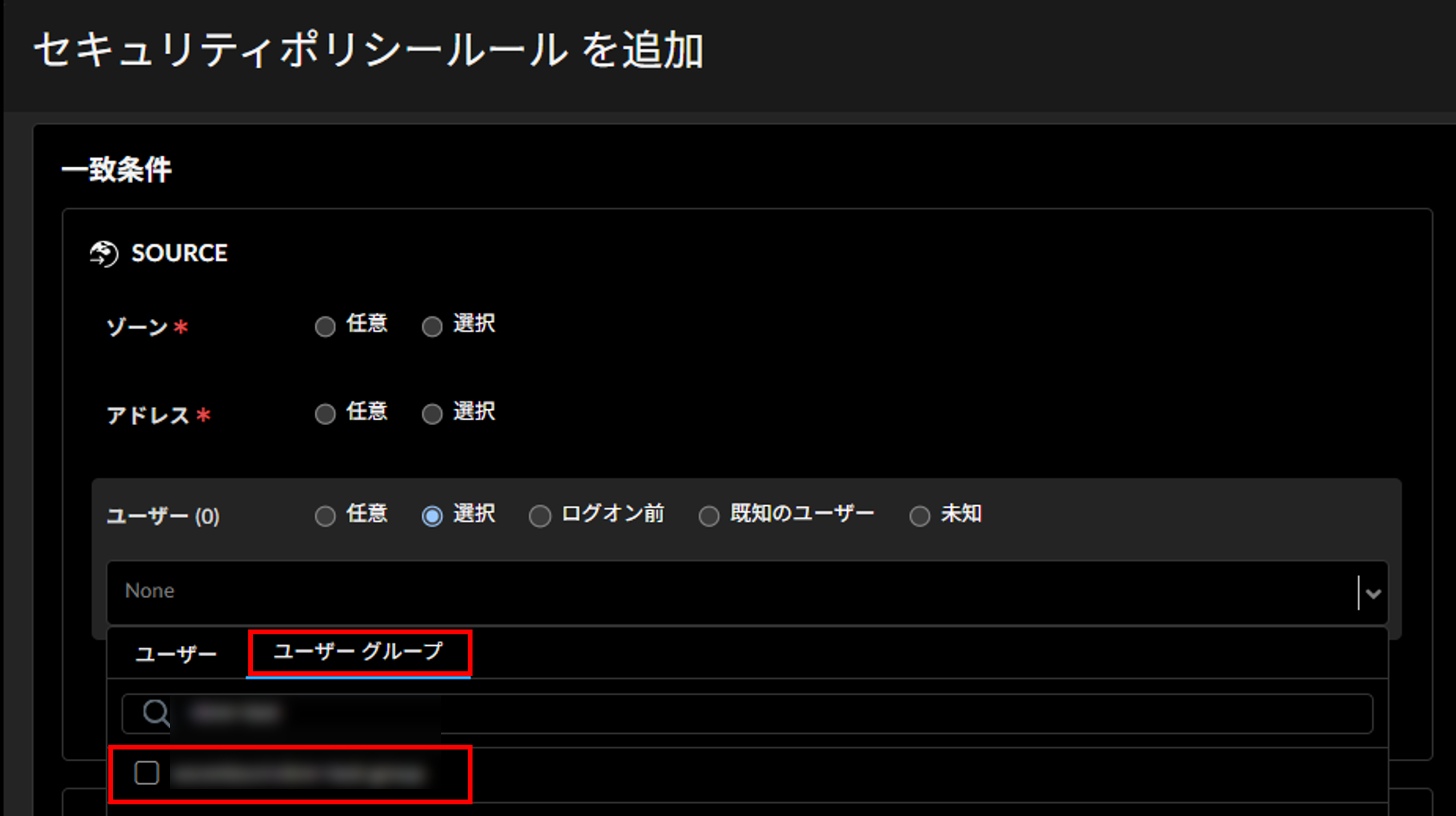

⓺Manage > Configuration > NGFW and Prisma Access >セキュリティサービス> セキュリティポリシーに移動します。

⑦ルールの追加をクリックします。

⑧セキュリティポリシールールの一致条件でユーザーの指定条件を選択にします。

⑨ユーザータブに、CIEに同期されたユーザーが表示されることを確認します。

⑩ユーザーグループタブに、CIEに同期されたユーザーグループが表示されることを確認します。

ユーザーグループの表示形式は、Directory Name\グループ名です。

6. 動作確認

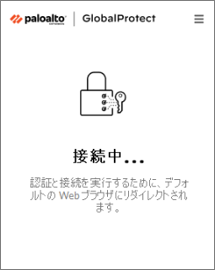

①GlobalProtectをインストール済みの端末から、Prisma Accessに接続します。

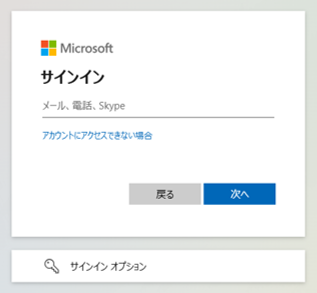

②Webブラウザにリダイレクトされ、Entra IDの認証画面が表示されます。

対象のユーザーでサインインします。

③認証が成功すると、以下の画面が表示されます。

④Prisma Accessに正常に接続されると 接続済み と表示されます。

7. まとめ

本記事ではCIEとEntra IDを連携し、Prisma Accessでのユーザー認証を行う設定手順をご紹介しました。

一貫したIDベースのセキュリティ制御は、ゼロトラストの観点からも非常に重要です。

CIEを利用することで、NGFWやPrisma AccessにおけるIDの一元管理が容易になります。

__________________________________________________________________________________

※本ブログの内容は投稿時点での情報となります。

今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください。

著者紹介

SB C&S株式会社

技術統括部 第4技術部 2課

PCNSE, PSE Strata/SASE/Cortex Professional

中村 愛佳 -Manaka Nakamura-