みなさま、こんにちは。

今回ご紹介するのは、脅威インテリジェンスです。様々なメーカーがセキュリティ対策をする上で脅威インテリジェンスを収集し、それを製品に落とし込むことや外部に発信することで活用しています。FireEyeでもサイバーセキュリティの攻撃者情報に特化した脅威インテリジェンスを30カ国以上で280名のリサーチャーが収集しています。なぜセキュリティ対策をする上で脅威インテリジェンスを収集する必要が有るのでしょうか。今回はMandiant Advantageというプラットフォームを通じて集められた脅威インテリジェンスの活用方法をご紹介いたします。

目次(クリックで各章にジャンプします)

▼脅威インテリジェンスの必要性とは?

企業がセキュリティ対策を行う場合、ネットワークやメール、エンドポイントなど守る場所に合わせたセキュリティ対策を意識することが多いのではないでしょうか。これまでも本ブログでは、攻撃の動向に合わせて求められるセキュリティ対策をご紹介してきました。こういったセキュリティ対策を行う上でも欠かせないのが脅威インテリジェンスになり、以下がその例です。

- 攻撃者インテリジェンス

攻撃を仕掛けている攻撃者グループが、どのような目的を持っているのか、どのような攻撃手法を使ってくるのかなどの攻撃者に関するインテリジェンス- 運用インテリジェンス

SOCチームなど運用者がセキュリティ侵害にあった際にインシデントレスポンスを行うことで得た攻撃に対応するためのインテリジェンス- マシンインテリジェンス

メール、エンドポイント、ネットワーク、ゲートウェイなどのセキュリテイ製品が脅威を検知した際に発生したログなど製品から得られるインテリジェンス

これらの情報を持つことがセキュリティ対策を行う上でどのように役立てられるのでしょうか。

それは、企業が受けていない攻撃に対する経験を得ることです。例えるならゲームの攻略本をもってテレビゲームを行うように、敵が仕掛けてくる攻撃のシナリオや攻撃に使用する武器の情報を知っていたら、対策や攻略が簡単になるのは想像できるはずです。同じことがセキュリティ対策にも言えるため、脅威インテリジェンスが必要になります。

▼FireEye が提供する脅威インテリジェンス

FireEyeでは、Mandiantと呼ばれる世界中で発生するセキュリティ侵害に対応するチームが存在しています。このチームがインシデントレスポンスをすることで、運用インテリジェンスが集められます。さらに、各国の企業に導入された製品によってサイバー攻撃がリアルタイムに観測され、解析されたログを元に検知のルールが生まれ、各国に配置された製品にフィードバックされます。このような仕組みがセキュリティ対策に必要な脅威インテリジェンスを集められる機構となります。

中でも、特筆すべき点として攻撃者インテリジェンスがあげられます。攻撃者の情報を示すとき、「APTグループ」という単語があります。これは、国家組織による支援を受けてAPT攻撃(Advanced Persistent Threat:高度で持続的な脅威)を実行するグループを示しています。最近ではニュースに取り上げられる機会も多いため、ご存知の方も多いのではないでしょうか。

このAPTグループの調査を継続して行い、グループごとの動向を捉えているのがFireEyeになります。その一部をウェブ上に公開しているので、興味が有る方は下記のURLより確認いただけます。

このようにセキュリティ対策に必要な脅威インテリジェンスを集められる機構が存在し、攻撃者インテリジェンスにも精通していることから、FireEyeの脅威インテリジェンスが評価され企業や国が必要としています。

▼Mandiant Advantageのご紹介

今回ご紹介するのはMandiant Advantageです。これは、FireEyeがもっている脅威インテリジェンスを閲覧できるプラットフォームとなっており、APT攻撃グループや使用されているマルウェアの情報が参照いただけます。今回は実際にポータル上で閲覧可能な情報や活用方法をご紹介します。

また、Mandiant Advantageの一部の機能においては無償でお試しいただけます。無償版登録手順を【こちらから】公開していますので、興味がある方はぜひ登録をお願いいたします。

それでは、ポータルの画面紹介に移ります。

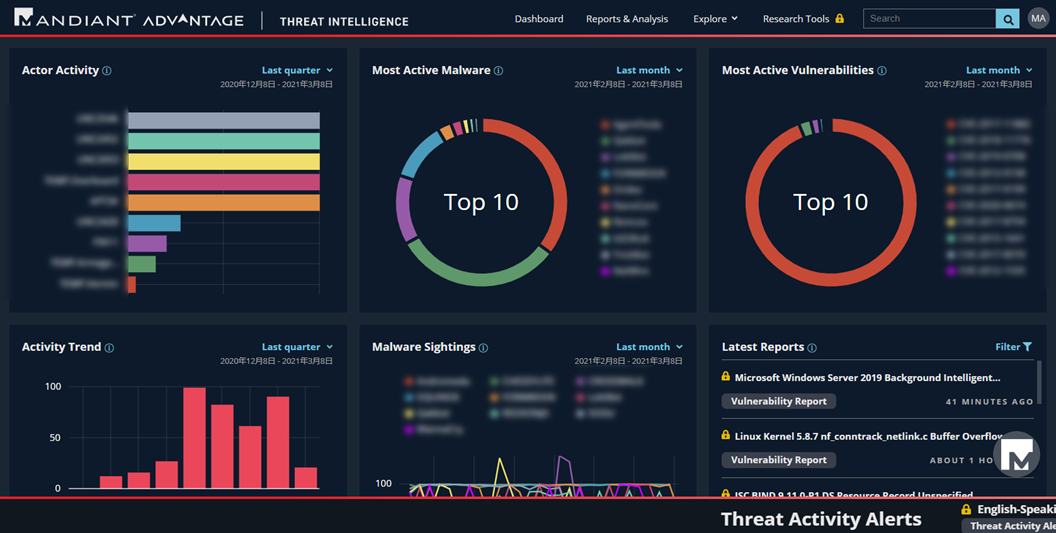

DashBoard

ダッシュボードでは、世界中でアクティブに観測されている攻撃者グループやマルウェア、脆弱性情報などが表示されています。最新のトレンドをひと目で見られるような作りになっています。

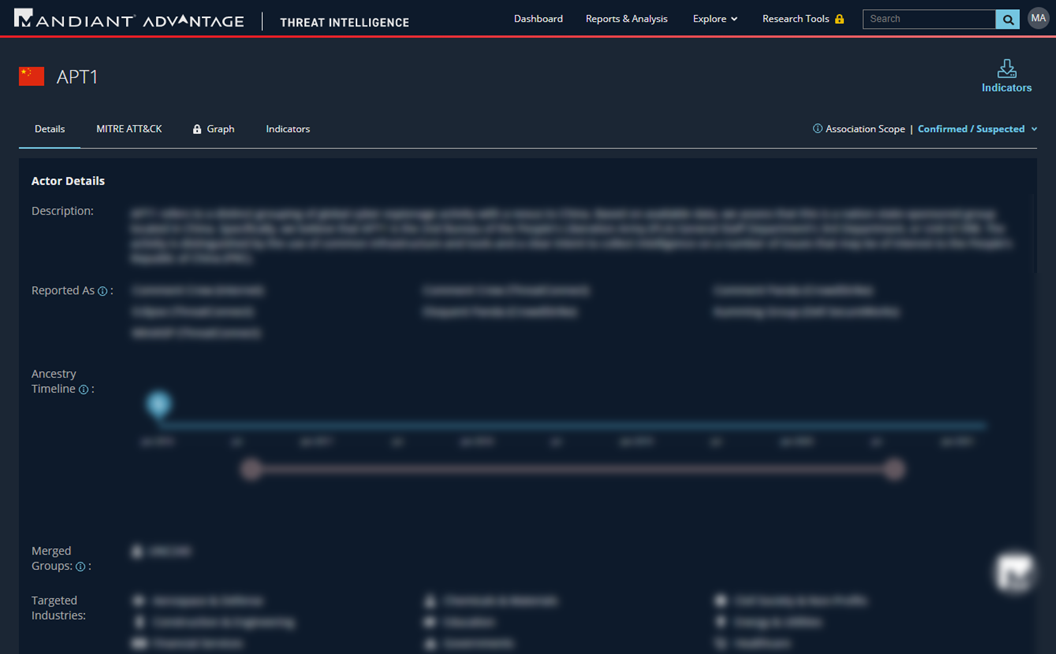

攻撃者詳細情報

攻撃者詳細情報

攻撃者の詳細な解説、背後に潜んでいる国家、関連グループ、ターゲットにしている産業情報やその際に使う攻撃手法が記載されています。このページからMITRE ATT&CKのフレームに当てはめた攻撃手法の解説や対策に必要なIoC情報も得ることができます。

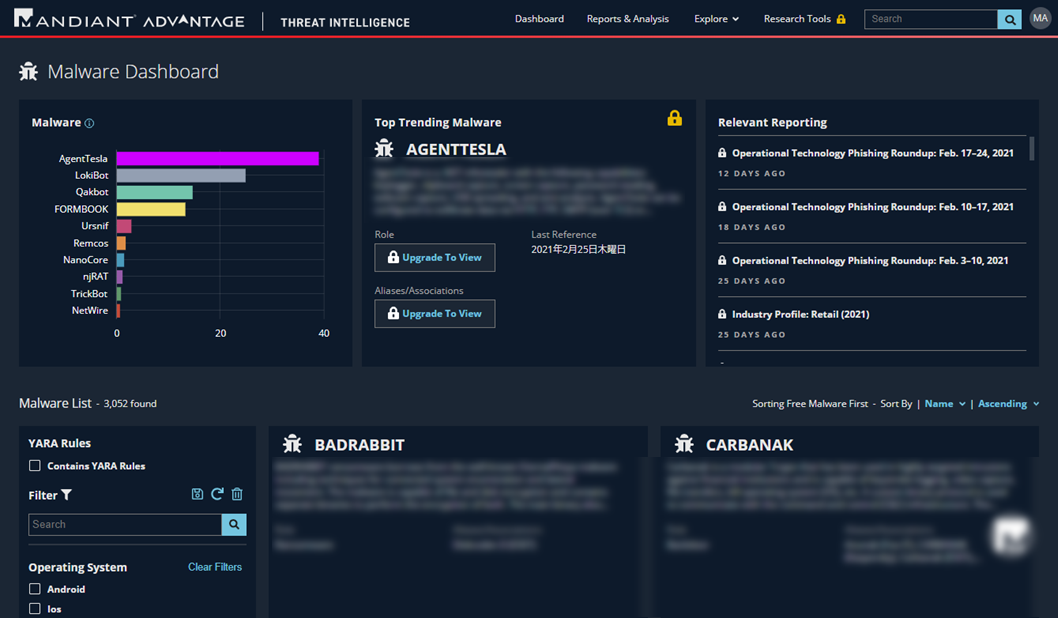

マルウェアダッシュボード

攻撃に使われるマルウェアについて、世界中のトレンドやマルウェアのサマリーが閲覧でき、FireEye独自レポートも閲覧可能です。

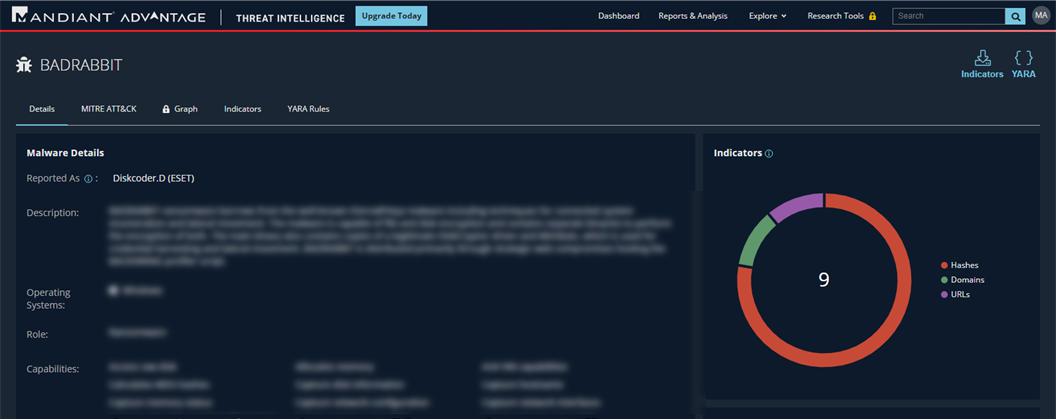

マルウェア詳細情報

詳細ページではそのマルウェアを利用する攻撃者グループや狙われる対象などが把握でき、対策としてIoCやYARAルールも取得可能です。

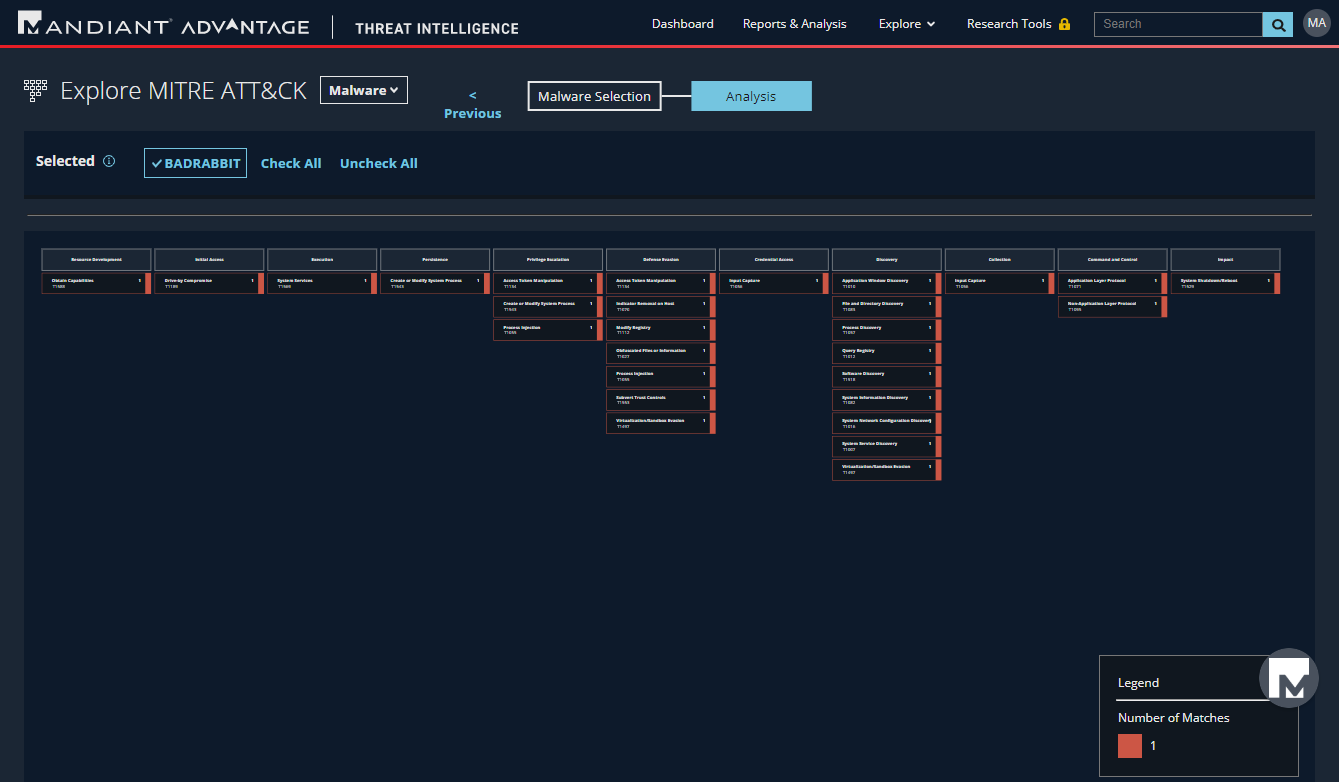

攻撃に使用されるMITRE ATT&CK

攻撃者グループやマルウェアに応じたMITRE ATT&CKの情報が表示されます。攻撃のフェーズに合わせた情報が把握できます。

Mandiant Advantageでは、攻撃者グループやマルウェアについて詳細だけでなく対策まで閲覧できます。ここからは、実際にプラットフォーム上の情報を元にどのようにセキュリティ対策に活用できるのかを説明します。

Mandiant Advantageから得られる情報を元にその活用方法をご紹介します。今回ご紹介するのは、IoCとYARAルールによる攻撃者やマルウェアの対策になります。IoCやYARAルールとは以下のようなものになります。

- IoC(Indicator of Compromise)

侵害にあった際の指標を示すIoCですが、活用方法として脅威ハンティングにあります。脅威ハンティングとは、EDR製品が検出したアラートなどを元に対応する方法などとは異なり、SOCチームなど運用者が能動的に侵害を調査する際に役立てられます。- YARAルール

マルウェアを解析するためのルールとなり、ファイルのハッシュ値や実行されるコマンドなどの条件を満たした場合、特定のマルウェアだと判定するためのルールになります。

それぞれを実際にポータルから確認してみましょう。

IoC(Indicator of Compromise)

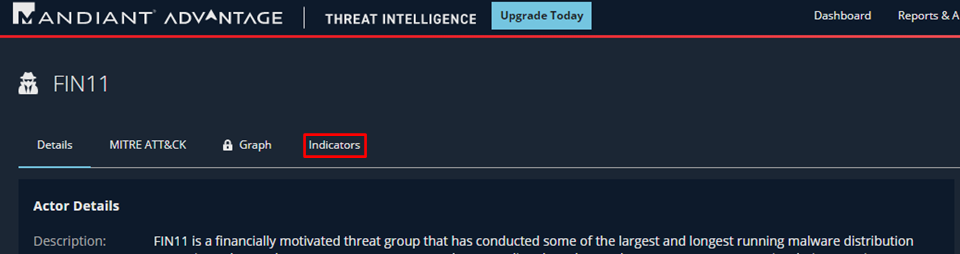

攻撃者グループFIN11による侵害があった際にそれを検出できるためのIoCを確認しています。

まずはポータル上のFIN11からIndicatorsタブを開きます。

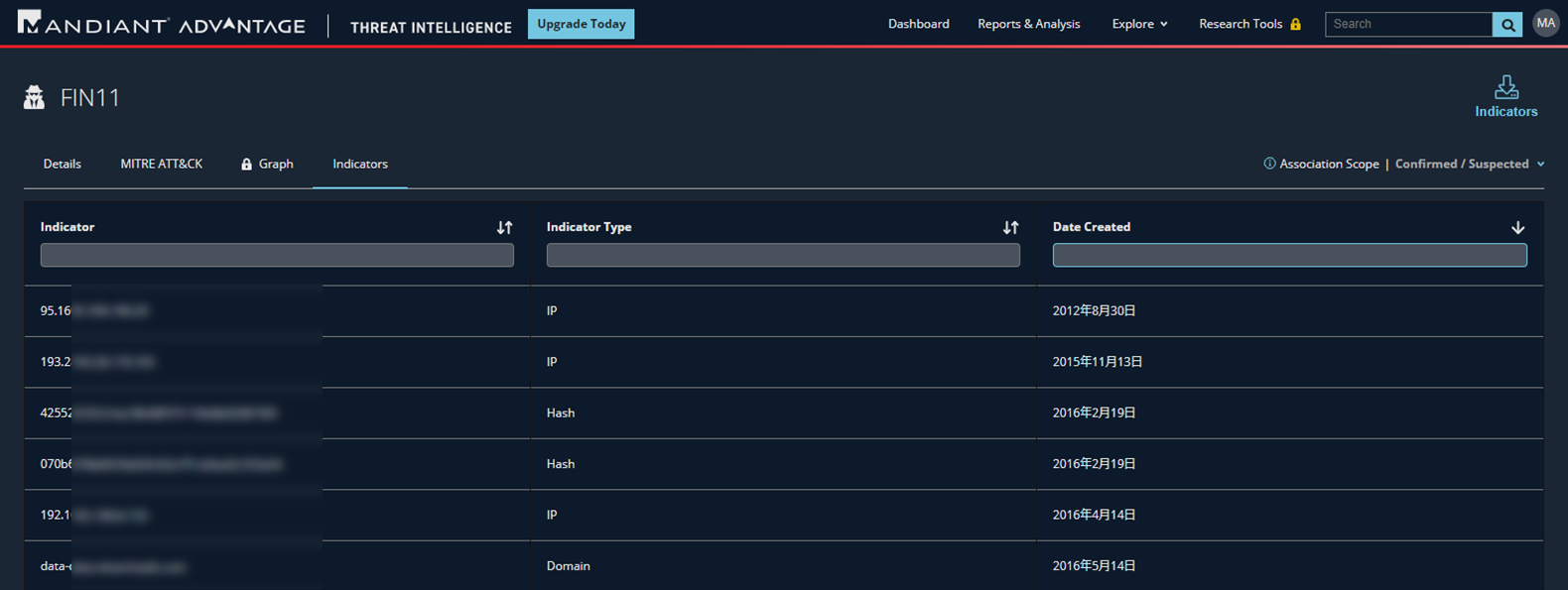

ここには、FIN11が攻撃の際に利用するIPアドレスやファイルのハッシュ値、ドメインの情報があります。

右上のIndicatorsをクリックすることで、IoCをダウンロードできます。

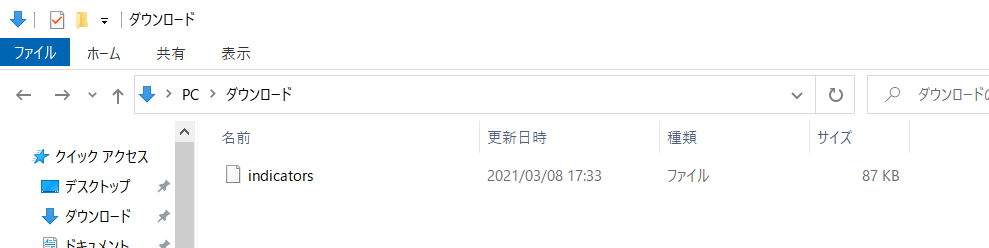

ダウンロードされたIoCは以下です。

IoCの中身は、ハッシュ値やドメインなどのタイプと実際の値に区切られており、これをSIEMに取り入れることでIoCの情報が環境内に存在しているのかを調査でき、脅威ハンティングに役立てるための重要な手がかりとなります。

YARA Rule

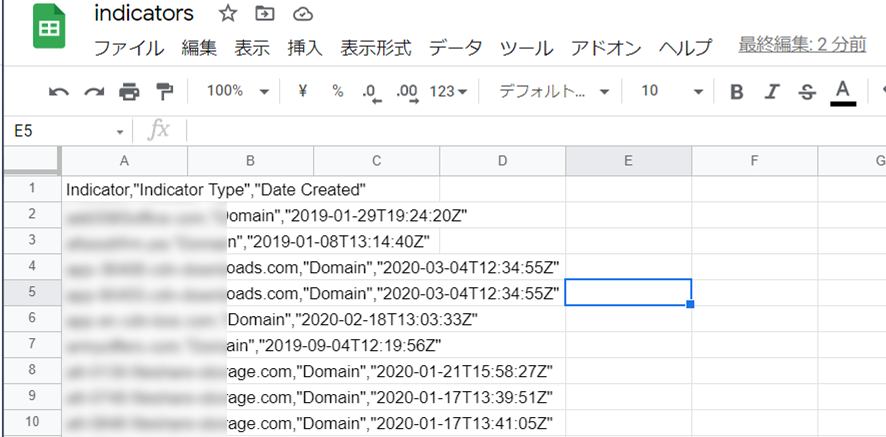

続いて、YARAルールです。マルウェアの詳細情報ページからYARAルールタブへ遷移します。

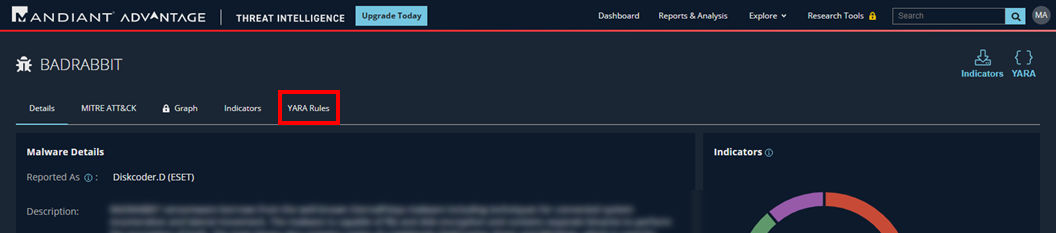

タブをクリックすることで、マルウェアの検出に利用できるルールの閲覧とダウンロードが可能になります。

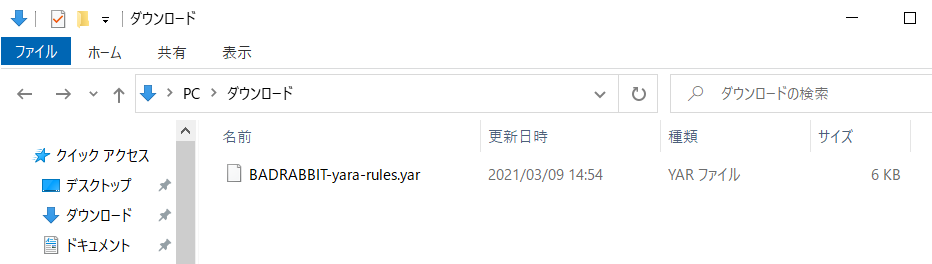

アイコンをクリックするとYARAルールを示す拡張子yarファイルをダウンロードできます。

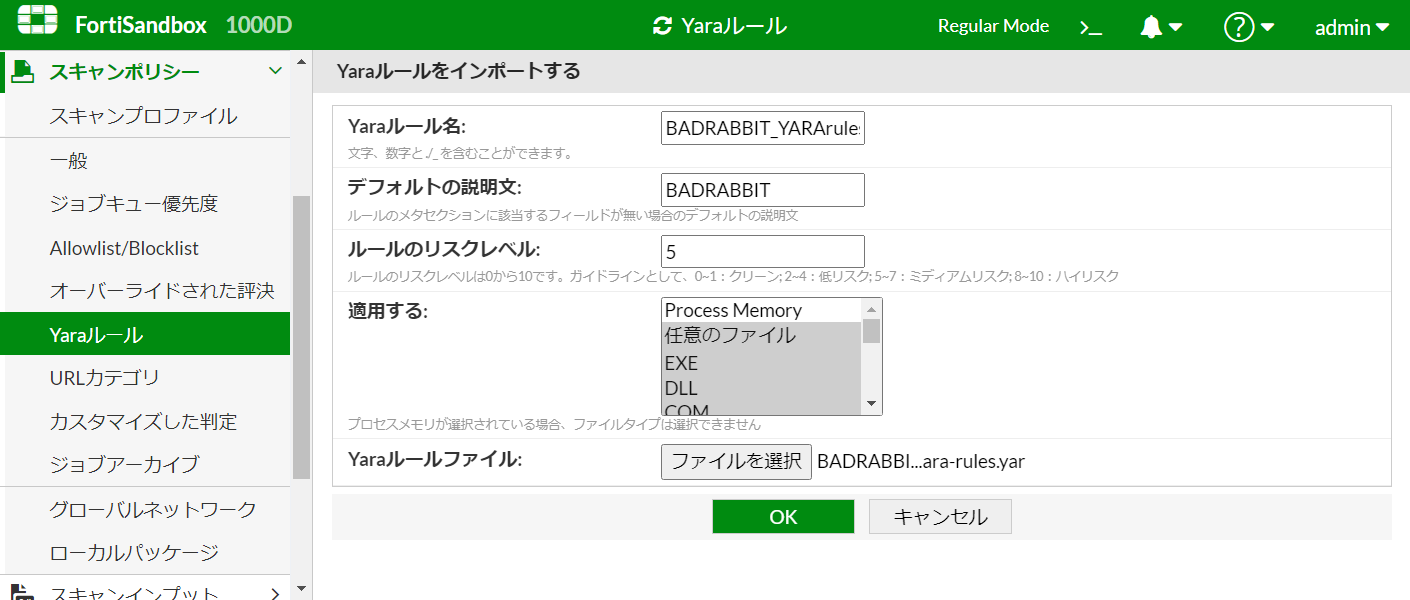

今回は、他社製品に取り込むことでマルウェアを検出できるようにカスタマイズすることを想定し、Fortinet社のFortiSandBoxにMandiant Advantageから入手したYARAルールをインポートしました。

以下はFortiSandBoxの管理画面からスキャンする際に利用できるYARAルールの設定画面を表示しています。

取り込む際も、ファイルを指定した後にインポートするだけなので簡単に行うことができます。

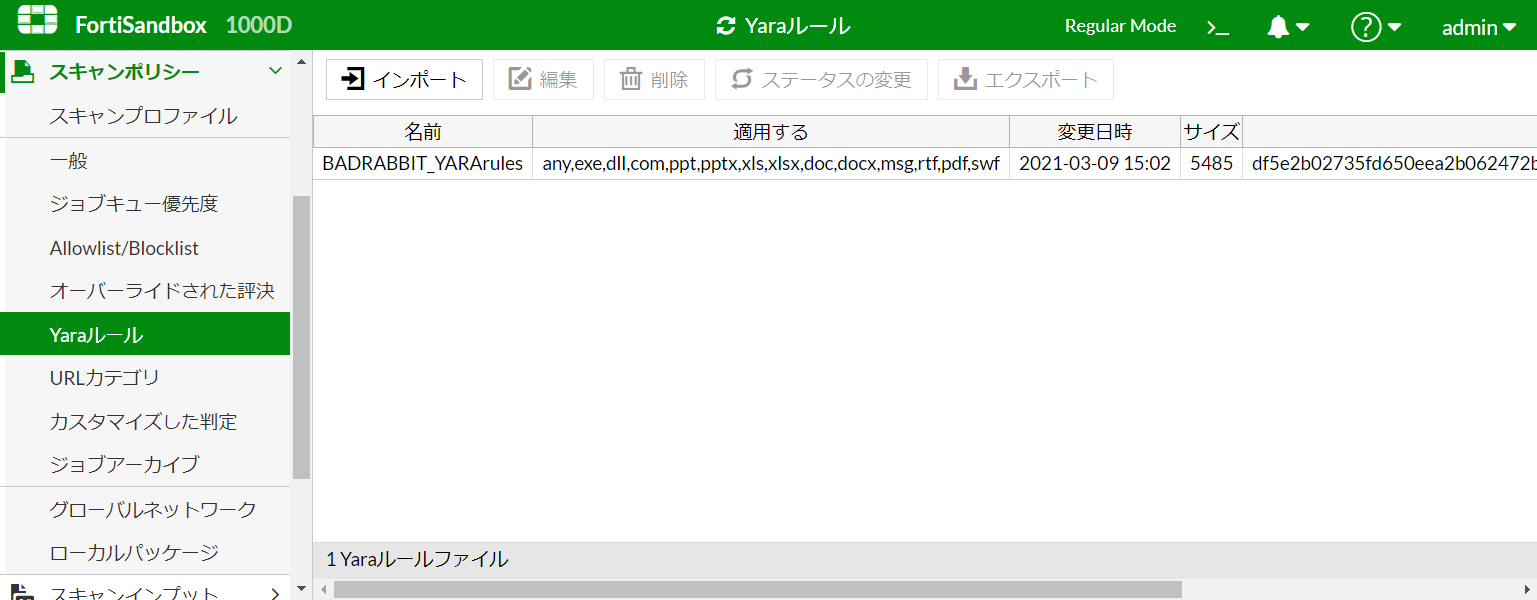

YARAルールの取り込みが完了しました。YARAルールの取り込むことによって、マルウェア「BADRABBIT」の検出が他社製品のサンドボックスでも可能になりました。

今回は、活用例としてIoCとYARAルールを紹介しました。今回ご紹介したサンドボックスへの取り込みは1例に過ぎなく、セキュリティ製品に複数のベンダーの脅威インテリジェンスを取り込むことで、それぞれが持っている検知の仕組みをさらに有効活用できます。

▼まとめ

今回はセキュリティ対策をより強固なものにするために必要である脅威インテリジェンスに触れて、どのように活用できるのか紹介いたしました。

1つのセキュリティベンダーでは取り逃す可能性がある高度な攻撃に対しても、現在ご利用中のセキュリティ製品と脅威インテリジェンスを合わせて活用することで効果的なセキュリティ対策を行うことができます。

Mandiant Advantageをご利用いただくことで、攻撃者グループやマルウェアについてより深く知ることができ、IoCやYARAルールを活用することで環境にあるセキュリティ製品と連携し、セキュリティ対策の底上げが出来ます。

最後にMandiant Advantageに興味を持たれた方は無償でお試しいただけますので、ぜひ触ってみて有用性を体験していただければ幸いです。

Mandiant Advantageを試したい方へ

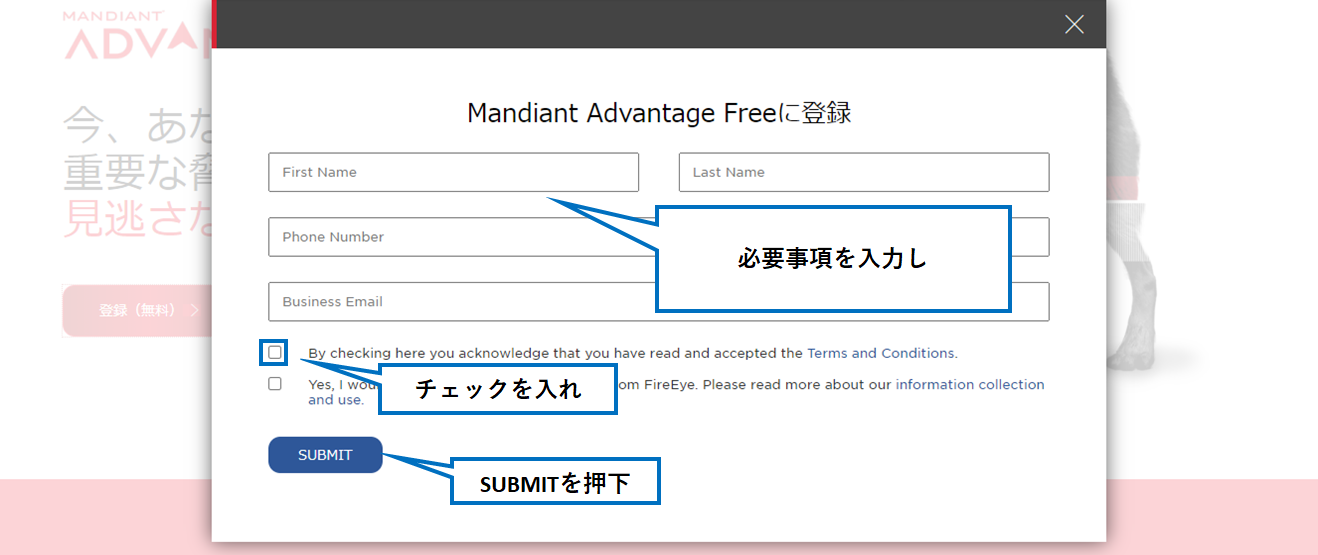

Mandiant Advantageには無償版が存在し、一部の脅威インテリジェンスやIoC、YARAルールなどが閲覧できます。

ブログで紹介した内容を再現することも可能ですので、Mandiant Advantage無償版をご体感いただきたい方は、以下の登録手順でご登録いただければと思います!

・URLへアクセス

https://www.fireeye.jp/mandiant/advantage.html

追って、招待メールが送信されるのでそちらより無償版をご利用いただけます!

ここまで読んでくださりありがとうございました!

FireEye製品についてのご質問やご相談は下記バナーより受け付けております。

ブログの内容や疑問点など、どんなことでもお気軽にご相談ください!

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 1課

秋池 幹直