二要素認証の勧め

みなさま、こんにちは。

SB C&Sで仮想化製品のプリセールスエンジニアを担当しております、小泉と申します。

今回はHorizon活用術の番外編として「ゼロトラスト特集」にお邪魔しまして、私が愛してやまない仮想デスクトップにおける「認証」についてお話しさせていただきます。

仮想デスクトップにおける認証

仮想デスクトップは皆さんもご存知の通り、社内外問わずどこからでもご自身のデスクトップ環境にアクセスできる非常に便利なソリューションであり、テレワークが求められる昨今においてはすでにご活用いただいている方、もしくは導入をご検討されている方も多いのではないでしょうか。

ただ、仮想デスクトップは非常に便利なソリューションですが、仮想デスクトップを介して利用するシステムやアプリケーションは業務そのものであり、取り扱うデータは機密性の高いものとなります。テレワークなどで社外からの利用を開放するのであれば十分なセキュリティ対策を講じなければならない点に頭を悩まされているIT管理者の方も多いのではないでしょうか。

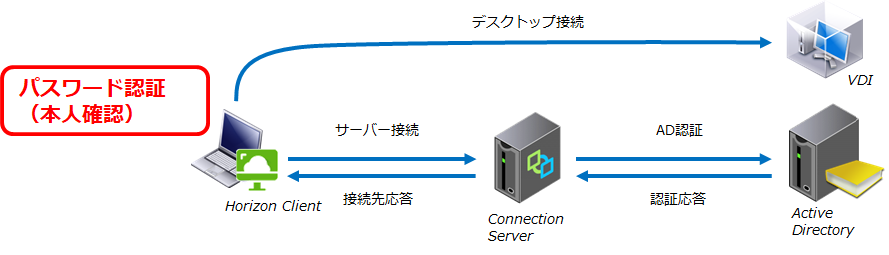

仮想デスクトップにおけるセキュリティ対策として、まず考えられるのが「認証」です。仮想デスクトップ製品はおおよそ以下のようなアクセス経路となっており、接続ブローカーやゲートウェイへアクセスする際に「認証」を行うことで利用者制限を行う方法が一般的です。

この「認証」で用いられる手法として代表的なものが「パスワード認証」です。

パスワード認証はその名の通り、英数字や記号などの文字列を元に利用者が正しいか正しくないかを判断するのですが、そこには「確実性」がなく、漏洩や総当たり攻撃など比較的容易に不正アクセスを招く危険性があります。

しかしながら、多くの仮想デスクトップ製品において標準機能で提供されるのはパスワード認証のみというケースも多く、すでに仮想デスクトップを導入しているお客さまがいざテレワークを始めようとした矢先、セキュリティ対策に頭を悩まされるといったことをよく耳にします。

多要素認証

社内だけで仮想デスクトップを利用する場合、利用者は社内の従業員に限定できるため、パスワード認証のみでも十分必要なセキュリティレベルは満たせていたかもしれません。しかし、テレワークによってアクセス元は必ずしも社内に限らず、さらにはいつでも利用可能にするにはアクセス経路をインターネットへ向けて常に公開していなければなりません。

常に誰からもアクセス可能なシステムをパスワード認証のみで公開する。

この文面を改めて読んでみるとその危険性を感じていただけると思います。そんな課題を解決するひとつの手法が「多要素認証(Multi Factor Authentification)」です。多要素認証はその名の通り、認証においてチェックすべき要素(パスワード、ワンタイムパスワード、証明書、デバイス、接続場所など)を複数設け、それらの状況に応じてアプリケーションの利用可否を判断するという仕組みです。

仮想デスクトップ製品においてもこの多要素認証(他製品との連携を含む)をサポートしており、連携する認証システムにもさまざまな製品があります。

VMware Horizon における多要素認証

ここからは、仮想デスクトップの代表的製品である「VMware Horizon」を例に、どのように多要素認証(二要素認証)を実現するのかについてご紹介します。

Horizonはさまざまな二要素認証をサポートしており、連携するコンポーネントによって二つのタイプに大別することができます。

- システム側(Connection ServerやUAG)で組み合わせる二要素認証

・RADUIS、SAML - 仮想デスクトップ側で組み合わせる二要素認証

・主にUSBデバイスを活用した認証(ICカードやUSBキー、指紋など)

私の経験則的にこれまでHorizonで二要素認証を組み合わせると言えば、「2」の社員証と連携したICカード認証を組み合わせるケースが多かったように思います。また、連携箇所が個々のデスクトップであるため、外出先から利用する営業部門にだけ多要素認証を行うといった要件にも容易に対応ができたという背景もあったのかもしれません。

ただ、ひとたびテレワークを念頭に考えてみると、USBデバイスを必要とする認証方式は利用者のデバイスが一定の条件を満たす必要があります。会社支給のパソコンを持ち出しての在宅勤務であればおおよそ対応できるかもしれませんが、自宅のパソコンを利用することも考慮するのであれば要件を満たさないデバイスである可能性も十分あり得ます。そのため、デバイスに特別な要件を求めない認証方式である「1」の組み合わせがテレワーク環境においては適していると考えます。

Cisco Duo Security による二要素認証

今回、VMware Horizonと連携検証をさせていただいたが、「Cisco Duo Security(MFA)」です。

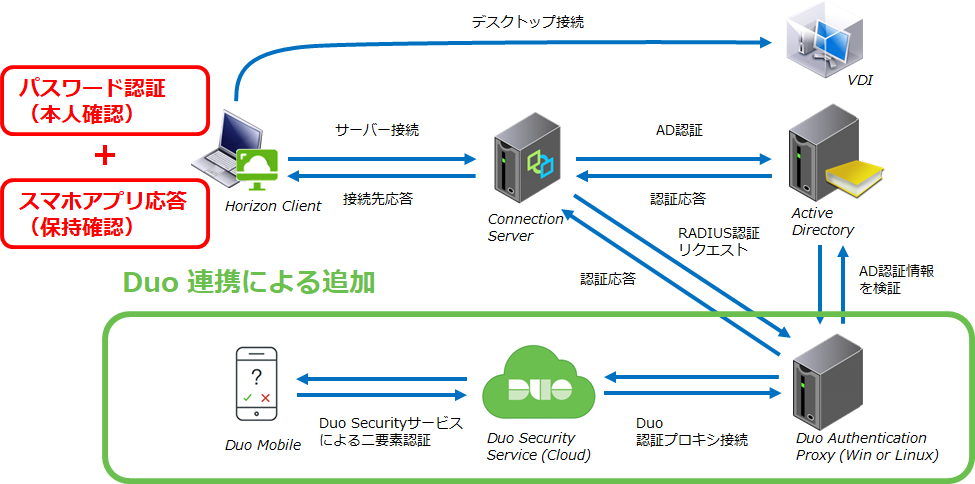

連携イメージは以下となり、接続ブローカーであるConnection ServerとはRADIUSでの連携となります。

Horizon側の設定も至ってシンプルです。

# Horizon Administrator より二要素認証方式として"RADIUS"を指定し、Duo Auth Proxyを指定するだけ。

Cisco Duo Security側の詳細な設定については、以下のガイドをご参考ください。

Two-Factor Authentication for VMware Horizon View (VDI)

https://duo.com/docs/vmwareview

デモ(スライドショー)

最後に、Horizon Clientから実際に仮想デスクトップに接続するところまでのデモをご覧ください。

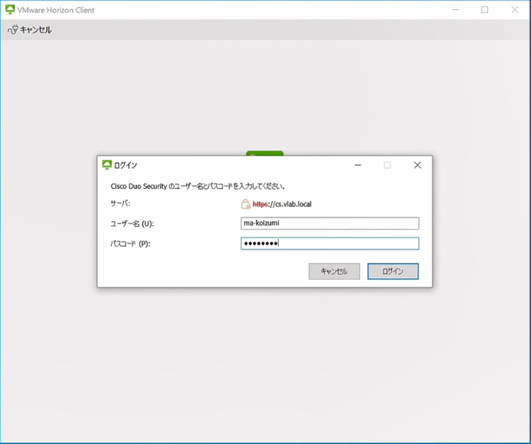

まず、Horizonの接続サーバー(Connection Server)にアクセスし、AD認証に応答します。

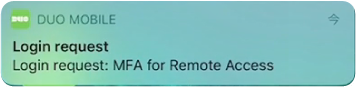

AD認証をパスすると、Cisco Duo Security より スマートフォン にプッシュ通知が届きます。

Duo Mobile アプリにアクセスし、"Approve" をタップすれば認証完了です。(なんともスマート!!)

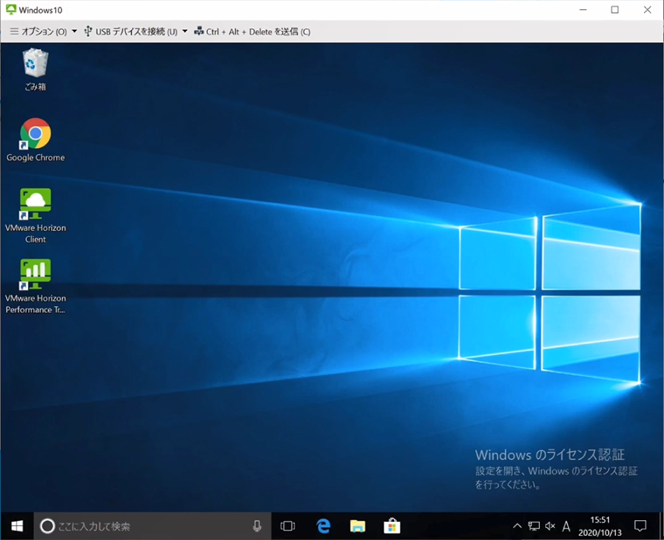

二要素認証が完了し、仮想デスクトップへアクセスできました。

いかがでしたでしょうか。

テレワークを見据えた仮想デスクトップの外部からの利用。ご検討いただいているお客さまも多いことと思いますが、どこからでもアクセスできる利便性は裏を返せばセキュリティリスクとなります。全てのセキュリティリスクに対応することは容易ではありませんが、多要素認証による認証強化によって仮想デスクトップをより安全に利用し、利便性を最大限発揮してもらえると嬉しく思います。

Cisco Duoのその他のユースケースはこちら。

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 ソリューション技術統括部 ソリューション技術部

小泉 政彰

アプリケーション仮想化、デスクトップ仮想化に携わること10年。さまざまな苦楽を共にした彼らを戦友と呼び、クライアント回りの仮想化技術を好む。