はじめに

Trend Micro Cloud One Workload Security : 通称C1WS(旧DSaaS) は、オンプレや仮想、パブリッククラウドなど異なる環境にあるサーバに対して、セキュリティの一元管理ができる製品です。

そのC1WSの特徴の一つとして、各種パブリッククラウドとの連携機能があります。

C1WSのコンソールからアカウント情報を連携させることによって、C1WSでパブリッククラウド上にあるインスタンスのセキュリティ保護の状態を可視化し、まとめて管理が可能です。

今回、Azureアカウントの連携をメーカーマニュアルの手順を参考に実施してみました。

https://cloudone.trendmicro.com/docs/jp/workload-security/azure-application/#Assign

こちらのブログでは簡単な設定手順と、実施した際に分かりづらかったりポイントとなる部分をピックアップしてご紹介します。

Azure アカウント連携手順

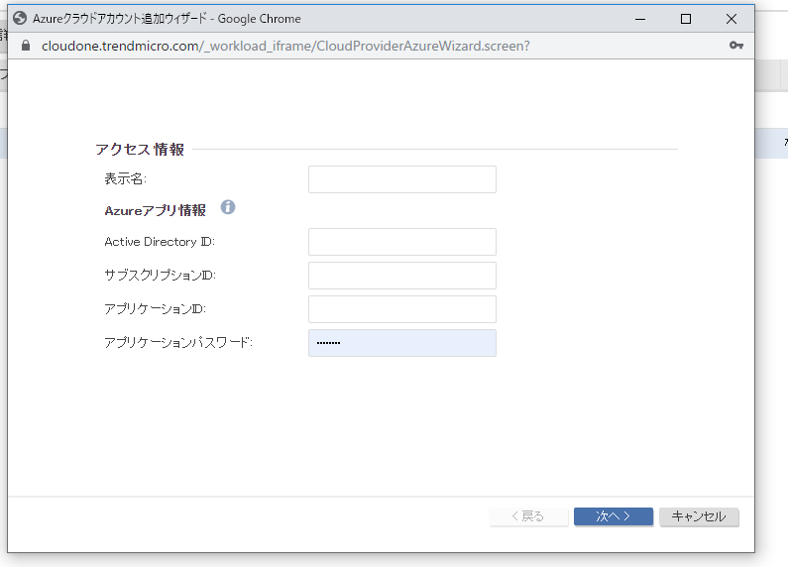

コンソールから、「コンピュータ」タブ >コンピュータの追加 >Azureアカウントの追加 と開くと以下の画面になります。

Azureアプリ情報の入力が必要となるので、その情報をAzureから確認していきます。

①Azureアプリケーションを作成

[Azure Active Directory] >[アプリの登録]でAzureアプリケーションを新規登録・作成します。

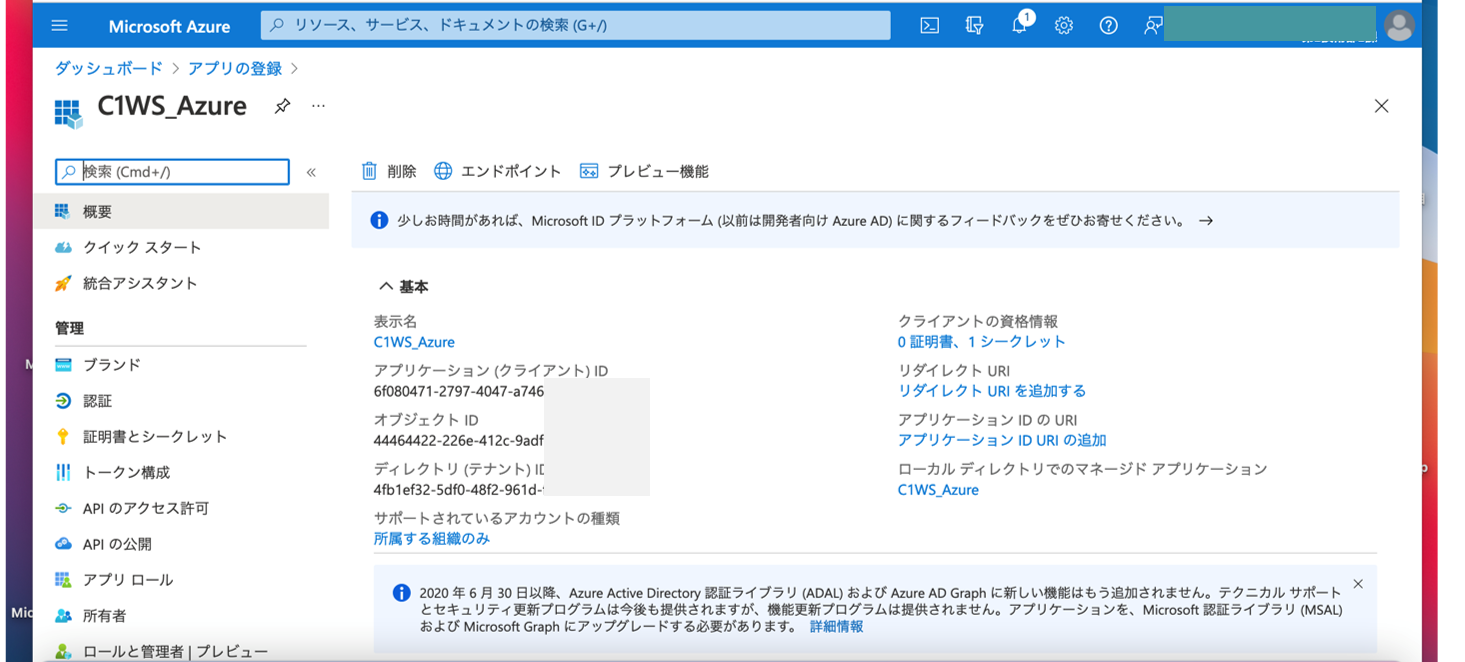

②AzureアプリケーションID、Active Directory ID、パスワードを記録する

上の画面に表示されている、アプリケーション(クライアント)ID、ディレクトリ(テナント)IDを記録します。

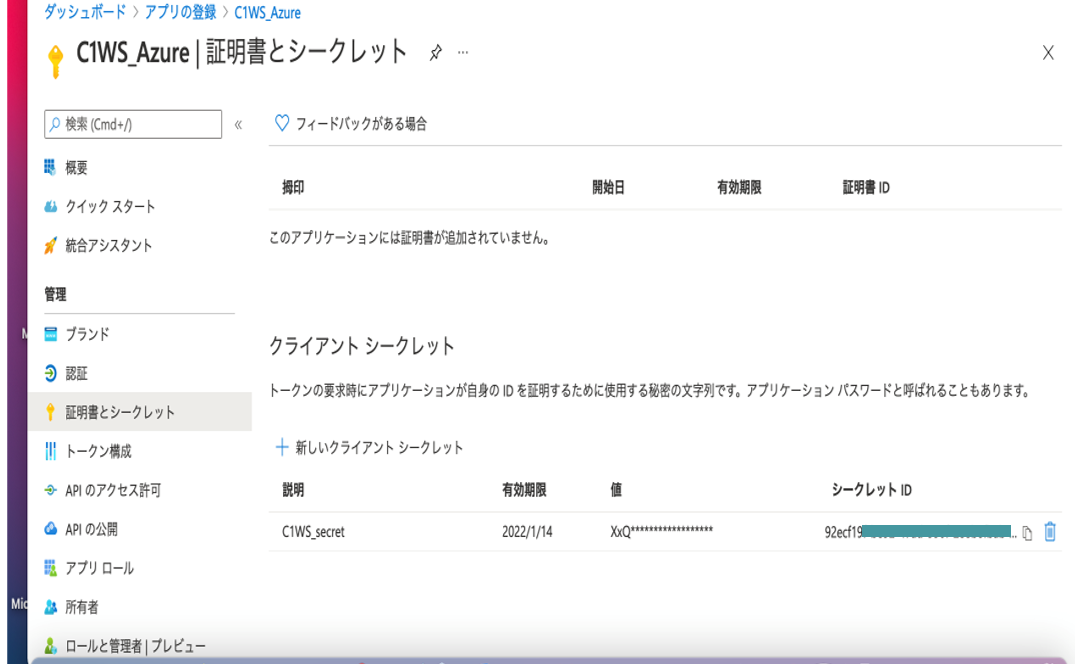

証明書とシークレットから、新規でクライアントシークレットを発行します。

シークレットの「値」をここで記録します。アプリケーションパスワードに該当しますが、この値は一度しか表示されないため、忘れずに記録しておくようにします。

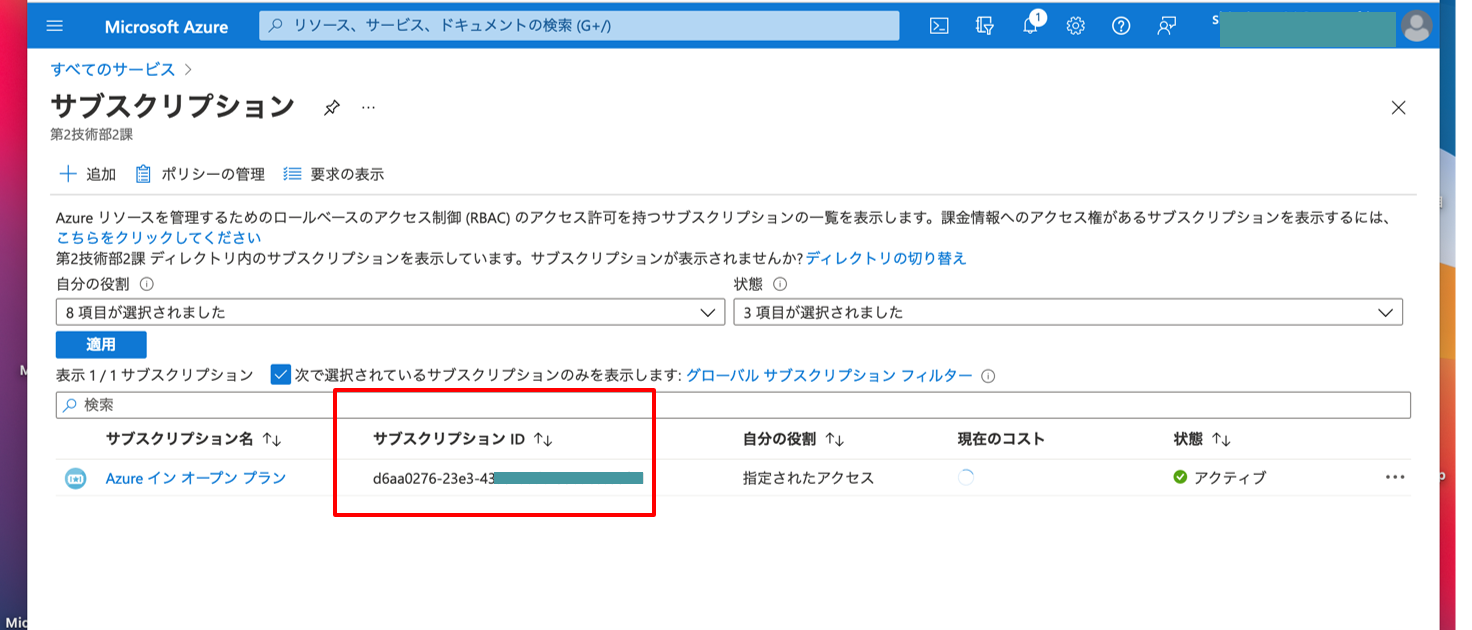

③サブスクリプションIDを記録する

すべてのサービス > サブスクリプション を選択し、表示されたサブスクリプションIDを記録します。

④Azureアプリケーションに役割とコネクタを割り当てる

すべてのサービス >サブスクリプション から連携するサブスクリプションをクリックします。

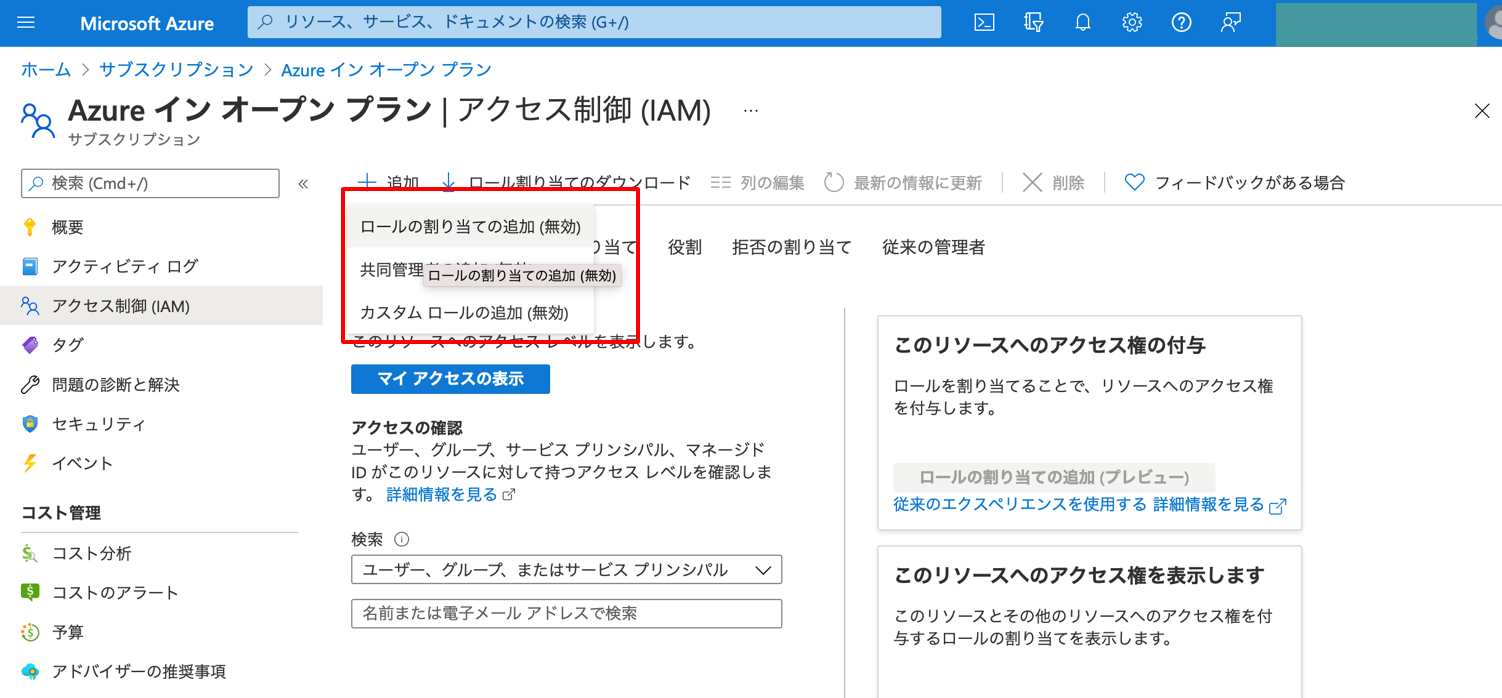

アクセス制御(IAM) > 追加 >ロールの割り当ての追加 > より先程作成したアプリケーションを関連付けます。

(※今回検証した環境では、ロールの追加権限がないアカウントだったため無効となっています。)

※参考:アカウント追加

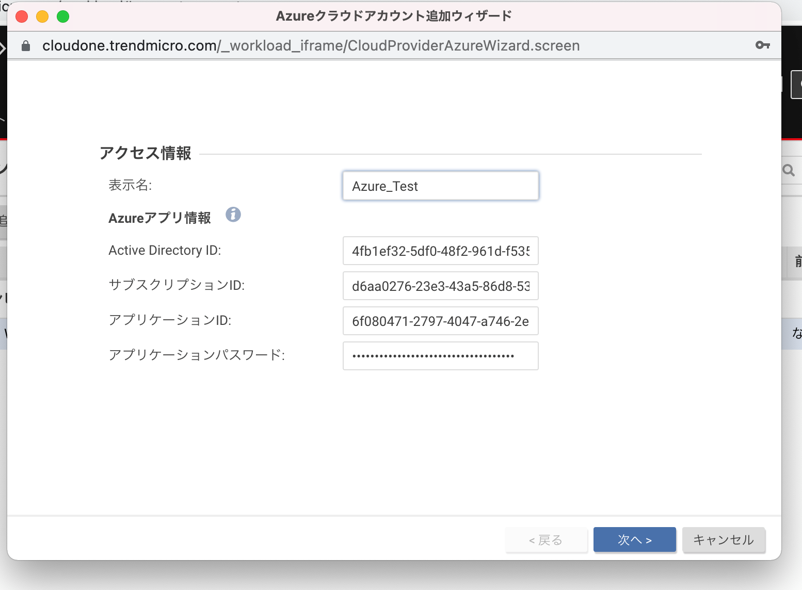

Azureにて確認して記録した情報を元に、Azureアカウントを追加します。

表示名:任意の名前を入力。(※必須)

Active Directory ID : ディレクトリ(テナント)IDを入力。

サブスクリプションID :サブスクリプションIDを入力。

アプリケーションID :アプリケーション(クライアント)IDを入力。

アプリケーションパスワード :クライアントシークレットの値を入力。

おわりに

Azure環境のサーバに対して導入する場合、今回紹介したAzureアカウントとの連携をしない状態でも、C1WSからパブリッククラウド上のサーバの保護自体は問題なく可能です。

このアカウント連携をすることでのメリットは、Azure上にあるインスタンスの中で、C1WSでの管理対象とそうでないインスタンスを同時に可視化させることができる点です。

C1WSの管理下に入っていないインスタンスも確認できることから、セキュリティ保護の抜け漏れを防ぐ効果に繋がる便利な機能ですので、ぜひご活用ください!

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 2課

小野 詩織