こんにちは。SB C&Sの石井です。

この記事は「基礎から学ぶ!NSX検証環境構築」シリーズの第2回です。

第2回は、分散ファイアウォールを実現するためにvCenter Serverとの連携やクラスタの準備をします。

1. 分散ファイアウォールとは

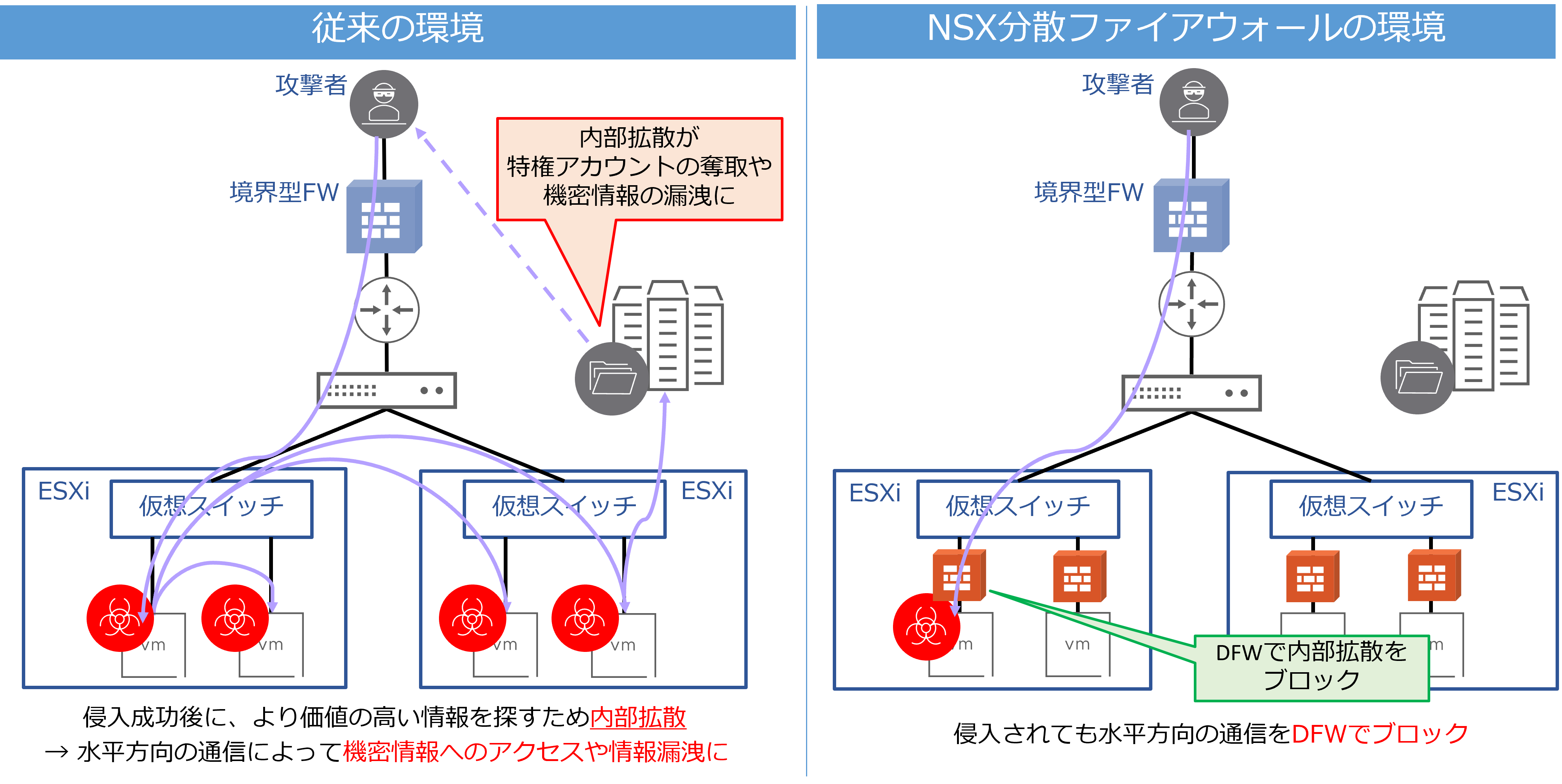

分散ファイアウォールとは、仮想マシンのNIC単位で構成するファイアウォールです。従来の境界型ファイアウォールのみの環境では、攻撃者によって内部ネットワークに侵入されてしまった後でさらに内部のシステムに対して被害が引き起こされるケースがありました。たとえば最初にマルウエアに感染した仮想マシンからの内部拡散や、企業内でより重要な情報にアクセスできるアカウントの奪取、情報窃取による情報漏洩など、データセンター内や企業内での水平方向のネットワーク通信によって2次被害が引き起こされてしまうといった例が挙げられます。

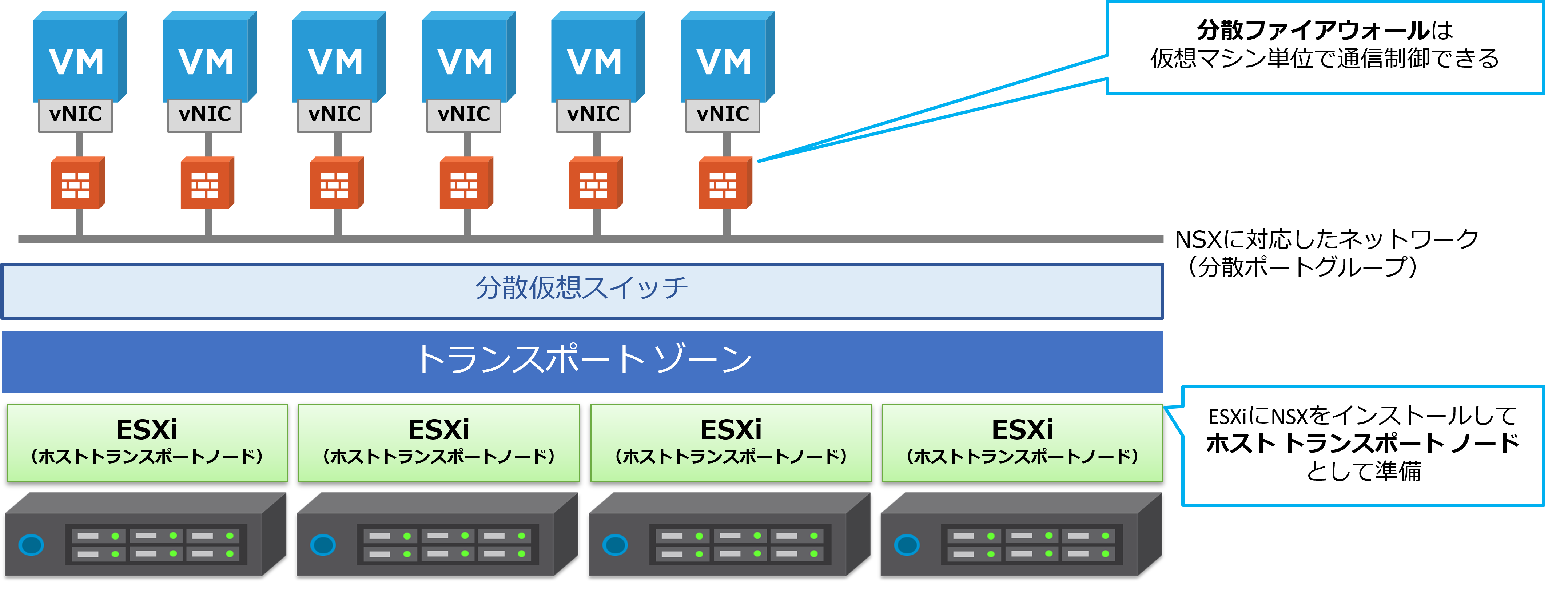

しかし、分散ファイアウォールを実現することにより、仮想マシンの仮想NIC単位でファイアウォールが構成できるため、仮想マシン同士の水平方向の通信をブロックできるようになり、2次被害を防ぐことができます。

分散ファイアウォールのメリットとしてvMotionやvShere HAなどの機能を使用してもファイアウォール ルールが継続して適用されることが挙げられます。そのため、仮想デスクトップ基盤などで活用されることが多いvSphere DRSとも非常に相性が良い機能です。また、仮想NICに対してファイアウォールが構成されるため、ゲストOSの種類や設定に関係なくファイアウォール ルールを一括設定することが可能です。

2. 分散ファイアウォールを実現するための準備

分散ファイアウォールを実現するためには「第1回 NSX Managerのデプロイ」で紹介したNSX Managerの他にESXiクラスタに対して「ホスト トランスポート ノード」を準備する必要があります。「ホスト トランスポート ノード」としてESXiホストを構成するためには、「トランスポート ゾーン」と「トランスポート ノード プロファイル」を作成する必要があります。

「トランスポート ゾーン」は、NSXによって提供されるネットワーク機能を使用できるノードの範囲を定義するものです。「トランスポート ノード プロファイル」は、「トランスポート ゾーン」の指定やネットワーク構成を定義するテンプレート情報です。作成した「トランスポート ノード プロファイル」をESXiホストに適用することで、「ホスト トランスポート ノード」として構成されます。

今回は、NSXの分散ファイアウォール機能のみを利用するため、NSX Distributed Security(分散セキュリティ)用にNSXの仮想環境を準備します。

まず、vCenter ServerとクラスタをNSX Managerで表示するために「コンピュート マネージャ」としてvCenter Serverを追加します。

その後、「クイック スタート」ウィザードを使用してセキュリティ専用のESXiホストクラスタを準備します。「クイック スタート」を使用することで従来は手動で作成していた「トランスポート ゾーン」や「トランスポート ノード プロファイル」が自動的に作成されます。この「クイック スタート」を使用する前にはクラスタに対してvDSを準備しておく必要があります。

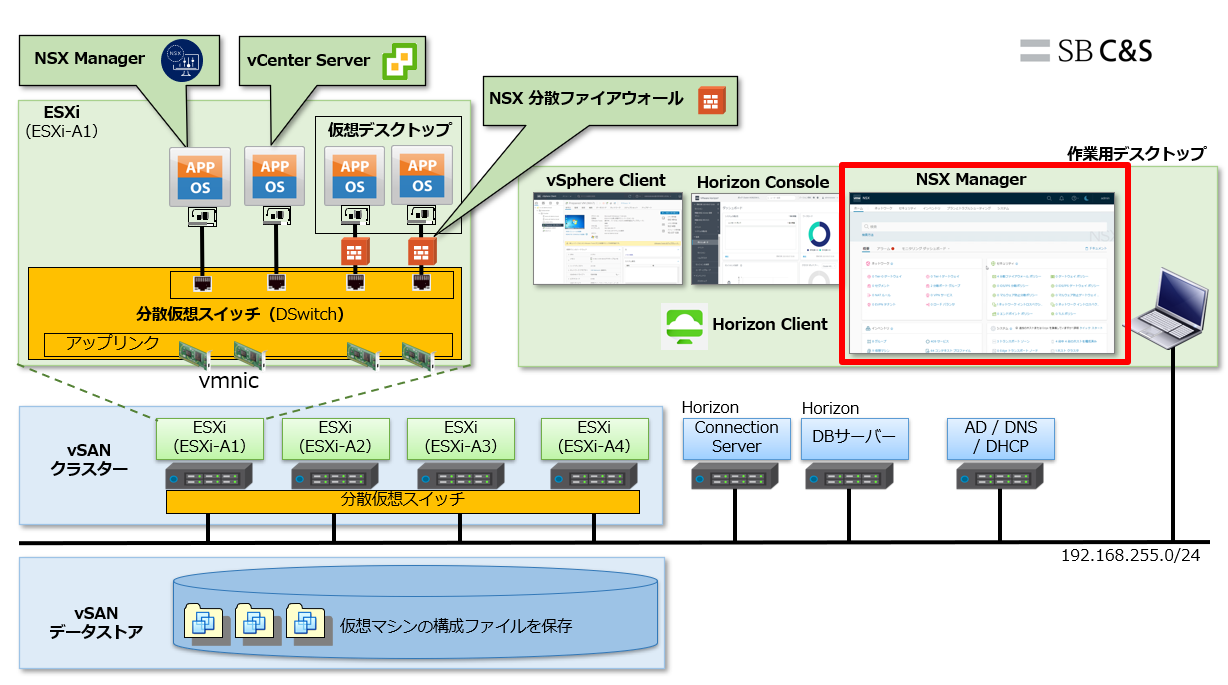

3. 使用する環境

今回使用した環境は以下の通りです。

vSphere

- ESXi

- vCenter Server(Web UIとしてvSphere Clientを提供)

- 仮想ネットワーク(分散仮想スイッチ)

- 仮想マシン

vSAN

- vSANクラスター、vSANデータストア

Horizon

- Connection Server(Web UIとしてHorizon Consoleを提供)

- Horizon Client

- Active Directoryサーバー

- DBサーバー(Microsoft SQL Server)

NSX

- NSX Manager(管理サーバーとしてWeb UIを提供)

以下のホスト名、アドレスとします。

| コンポーネント | ホスト名 | IPアドレス |

|---|---|---|

| ESXi-A1 | esxi-a1.demo.local | 192.168.255.10/24 |

| ESXi-A2 | esxi-a2.demo.local | 192.168.255.20/24 |

| ESXi-A3 | esxi-a3.demo.local | 192.168.255.30/24 |

| ESXi-A4 | esxi-a4.demo.local | 192.168.255.40/24 |

| vCenter Server | vc-a1.demo.local | 192.168.255.100/24 |

| NSX Manager | nsx-a1.demo.local | 192.168.255.80/24 |

| AD/DNS/DHCP | ad-a1.demo.local | 192.168.255.60/24 |

| Connection Server | cs-a1.demo.local | 192.168.255.50/24 |

| DBサーバー | db-a1.demo.local | 192.168.255.70/24 |

| VDI(仮想マシン) | - | DHCP |

今回は、下図の赤枠部分を構築していきます。

4. vCenter Serverの登録

vCenter ServerをNSX Managerに登録します。vCenter Serverを登録することにより、管理しているESXiをNSX Managerから「ホスト トランスポート ノード」として準備することができます。

|

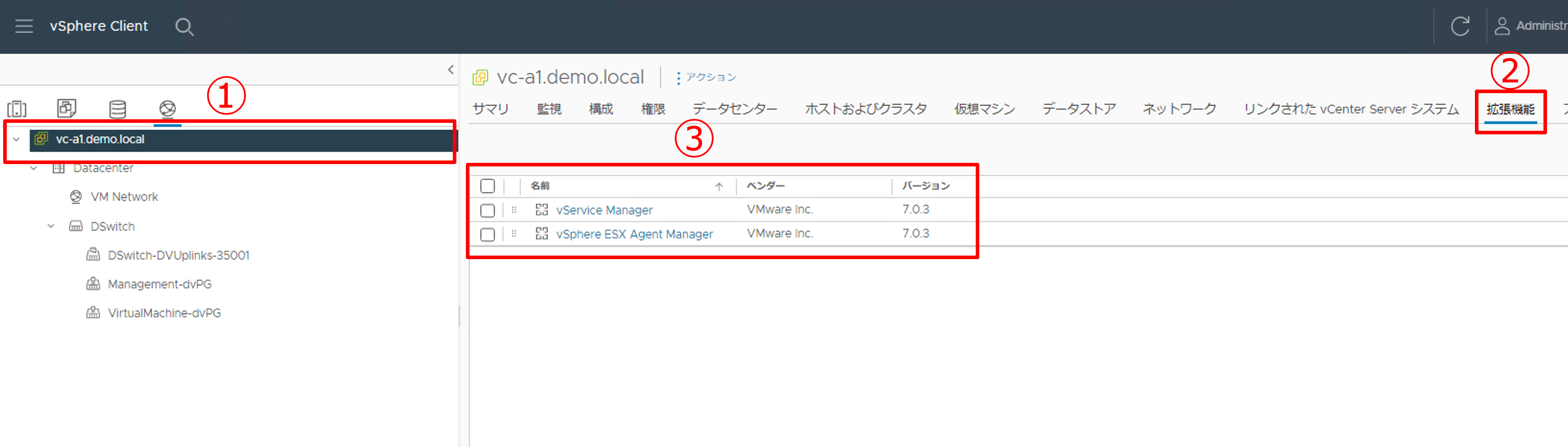

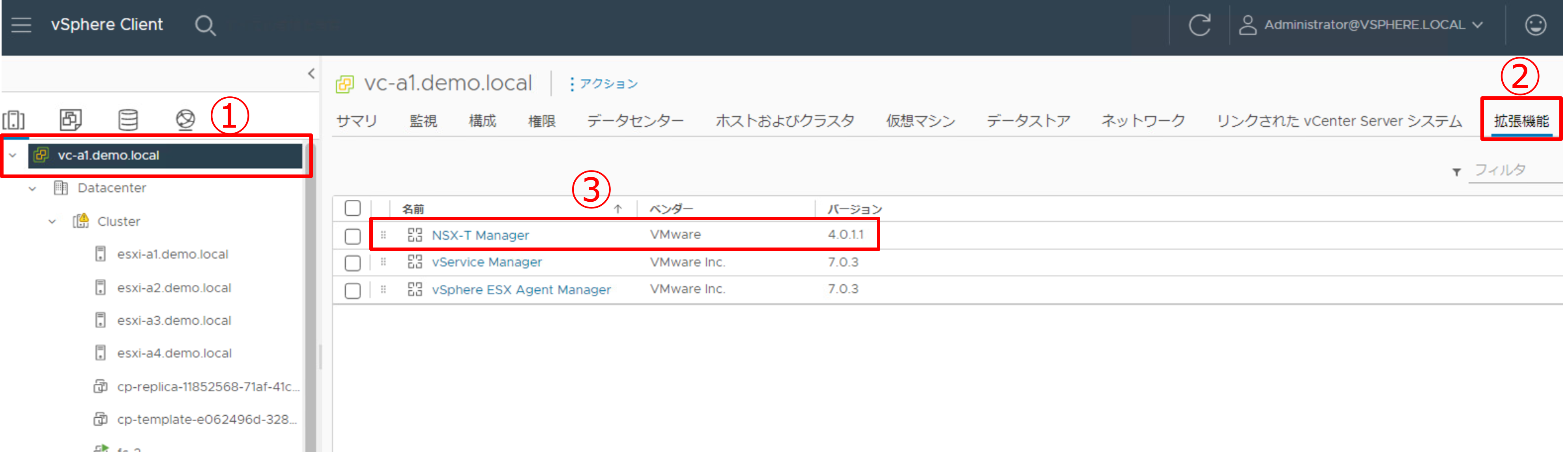

1. vCenter Serverを登録する前に拡張機能の確認をします。

|

|

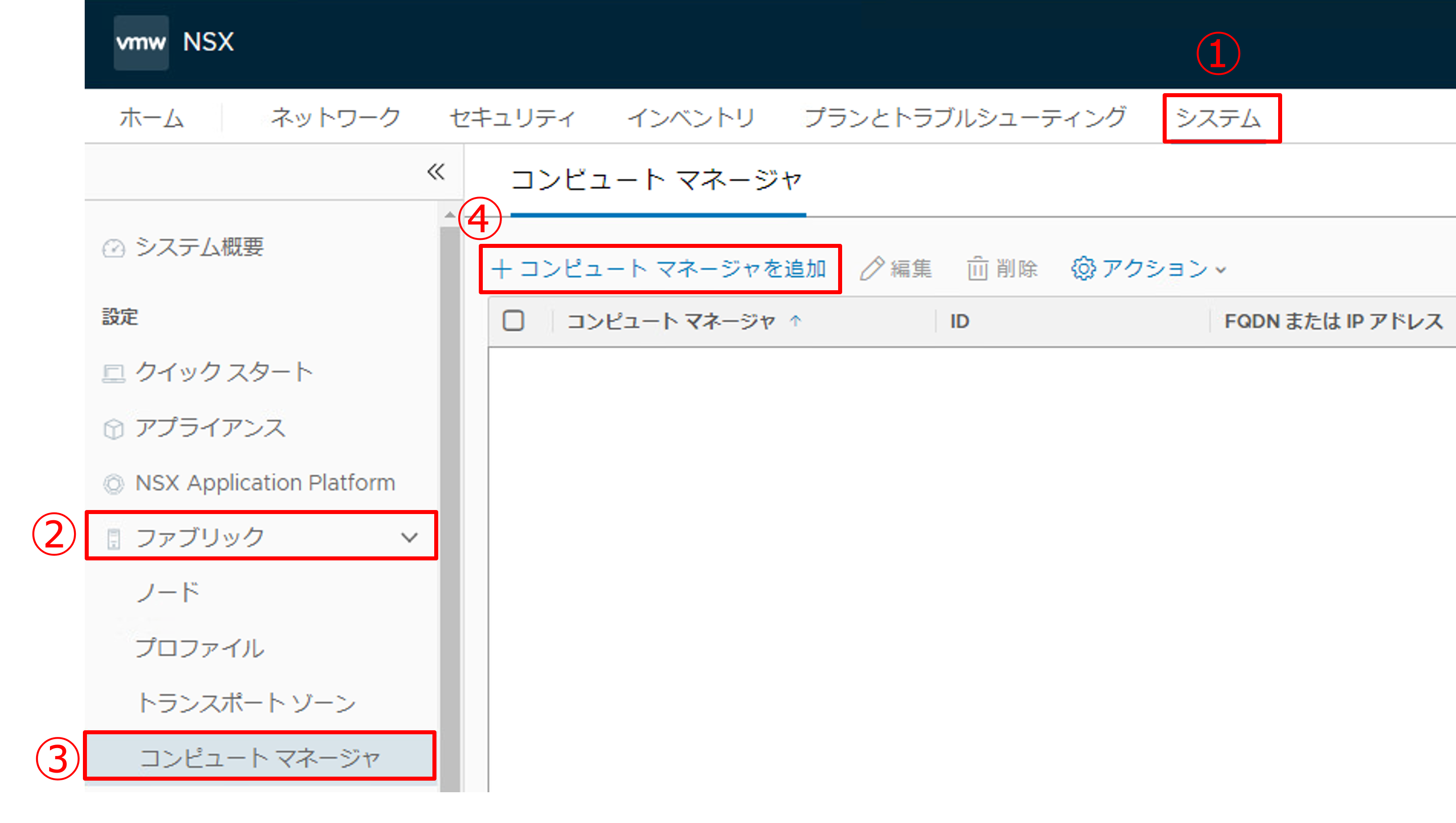

2. vCenter ServerをNSX Managerに登録します。

|

|

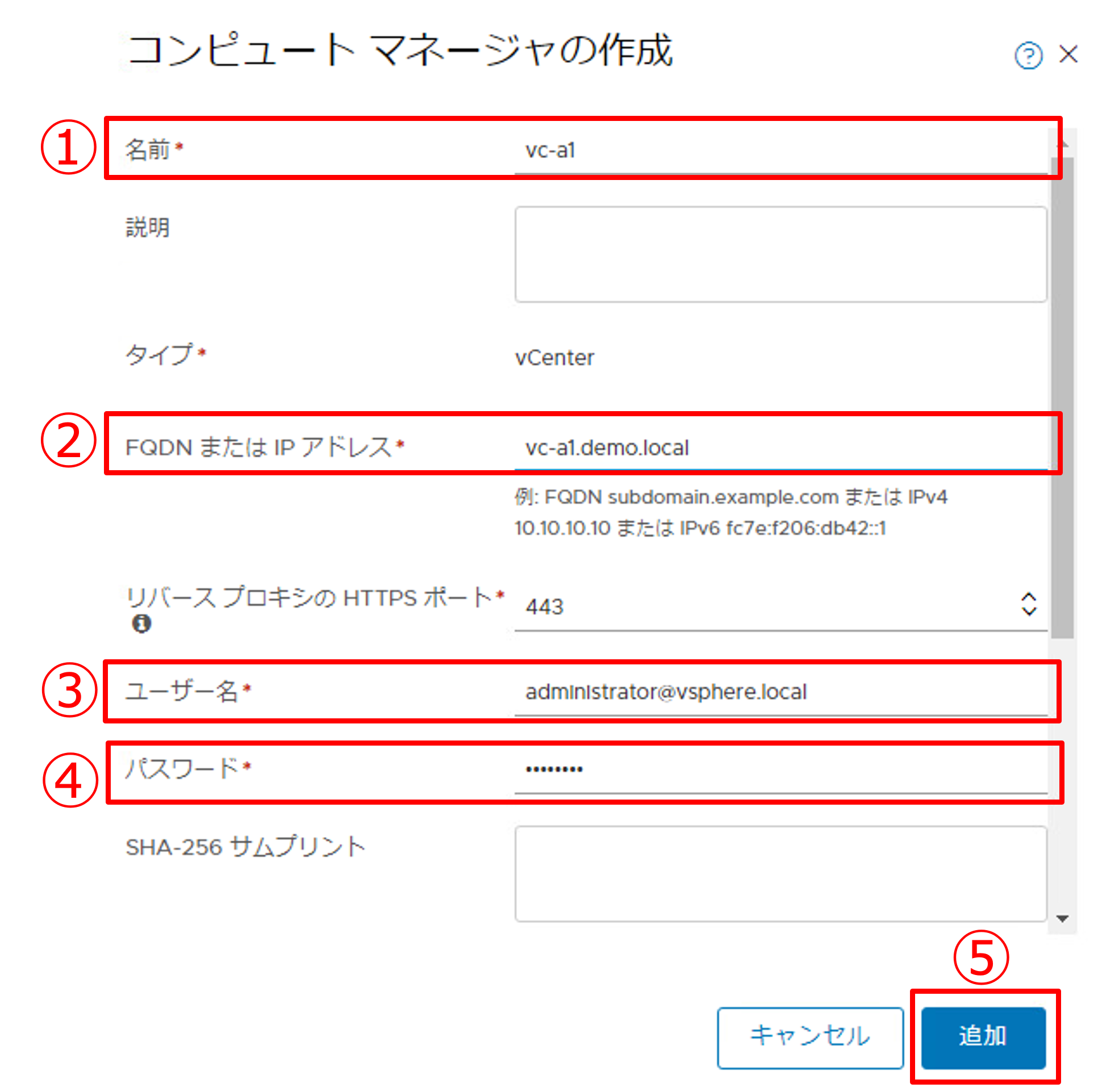

3. vCenter Serverをコンピュート マネージャとして登録します。

|

|

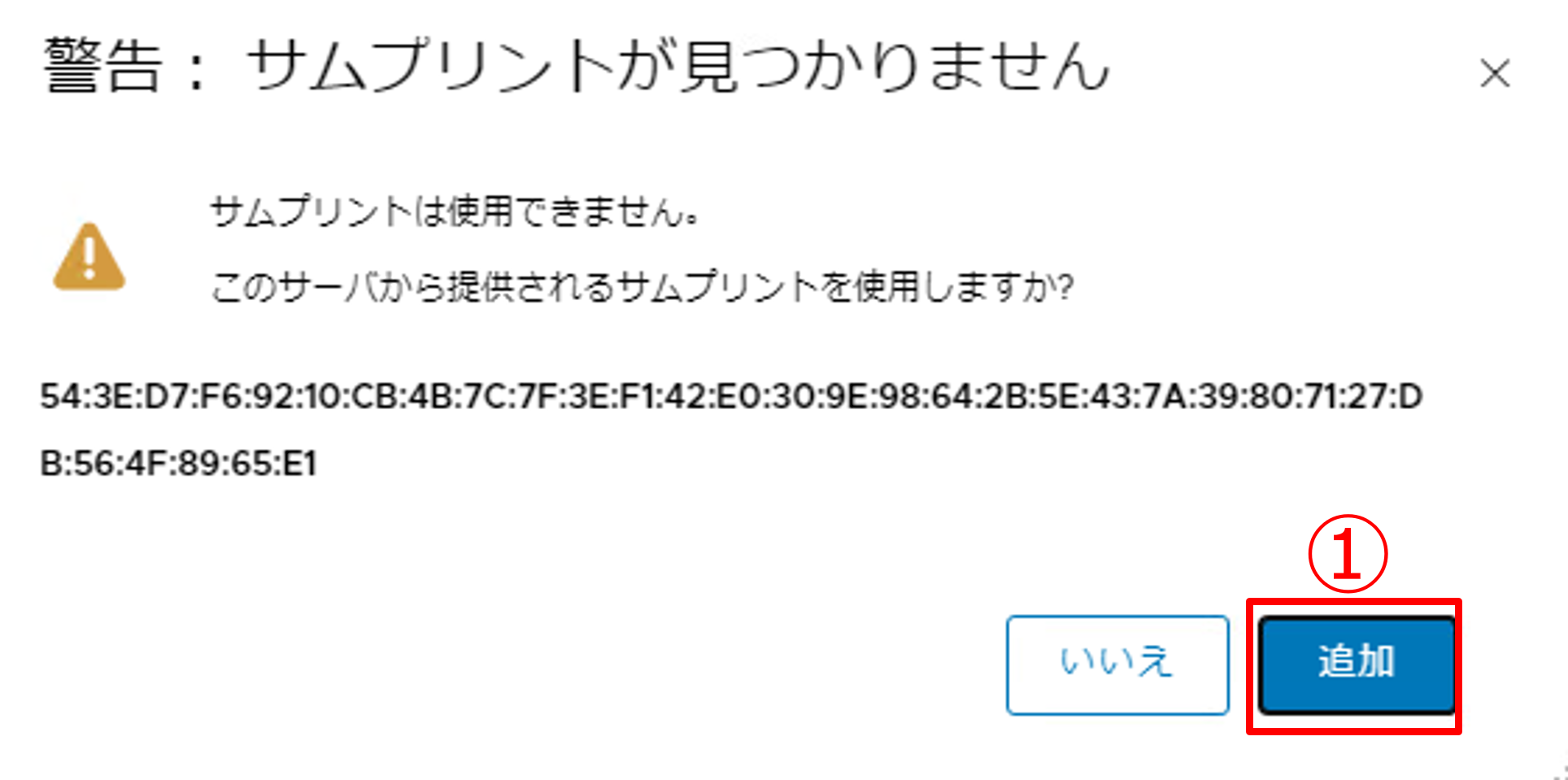

4. 今回は、検証環境のため証明書の警告が表示されますが、そのまま [追加] をクリックします。 |

|

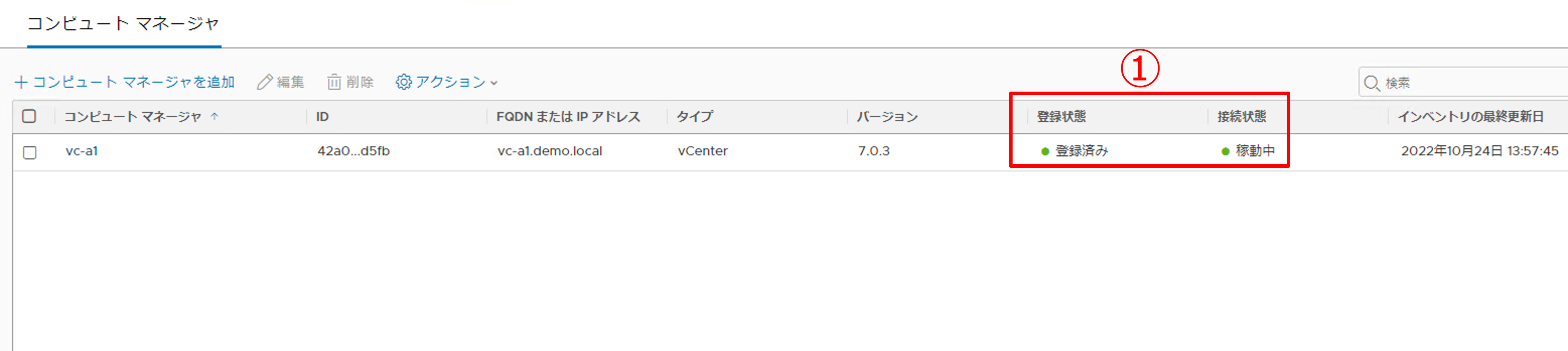

5. vCenter Serverが登録されます。

|

|

6. 再び、vCenter Serverの拡張機能を確認します。

|

5. クラスタの準備

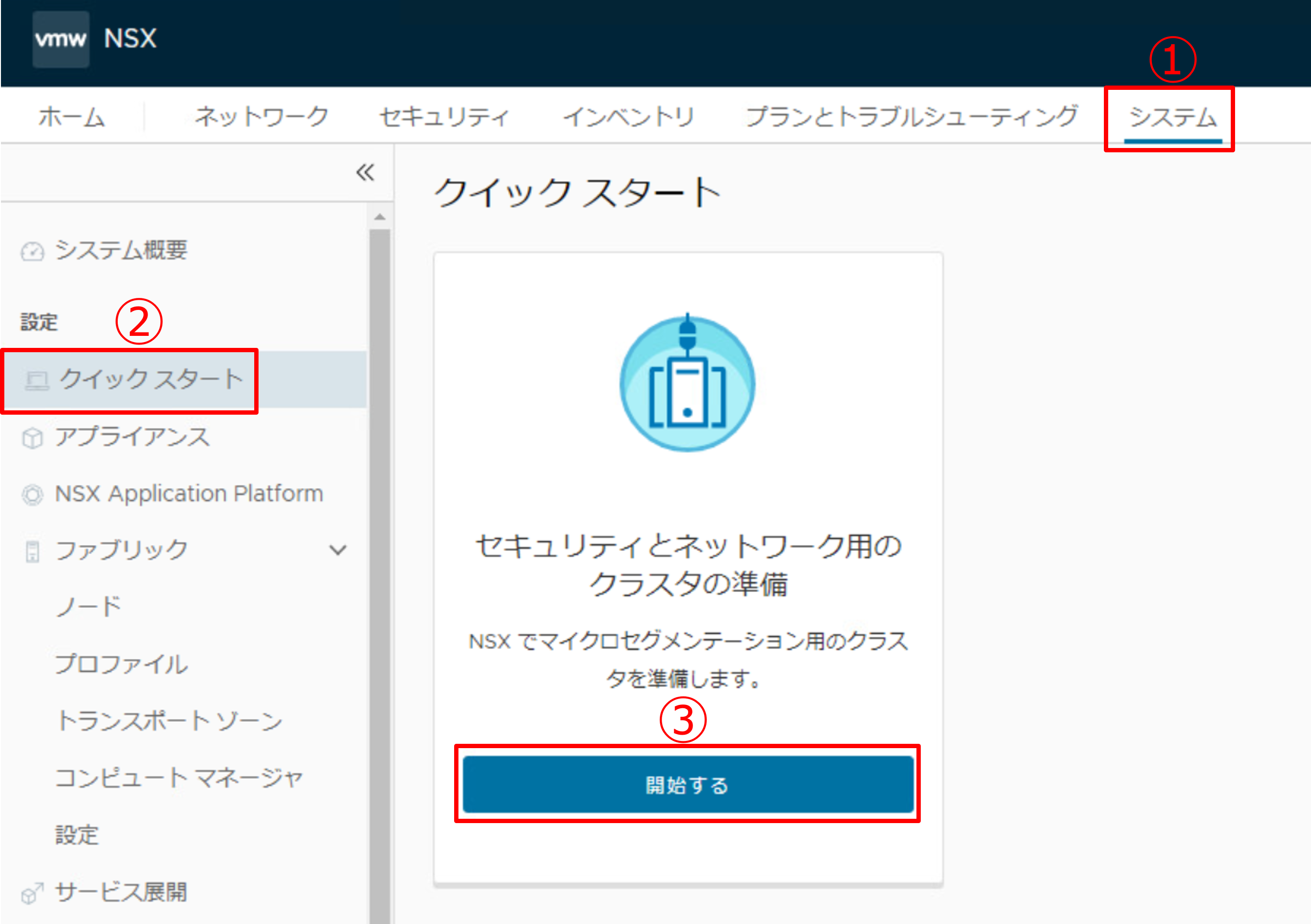

分散ファイアウォールの機能を利用するため、vSphereクラスタ単位でESXiを「ホスト トランスポート ノード」として準備します。今回は、分散ファイアウォールの設定のみ行うため、クイックスタートを利用して「ホスト トランスポート ノード」の準備を行います。クイックスタートを利用することで、「トランスポート ノード」をセットアップする際に割り当てる「トランスポート ゾーン」が自動的に作成され、割り当てられます。

|

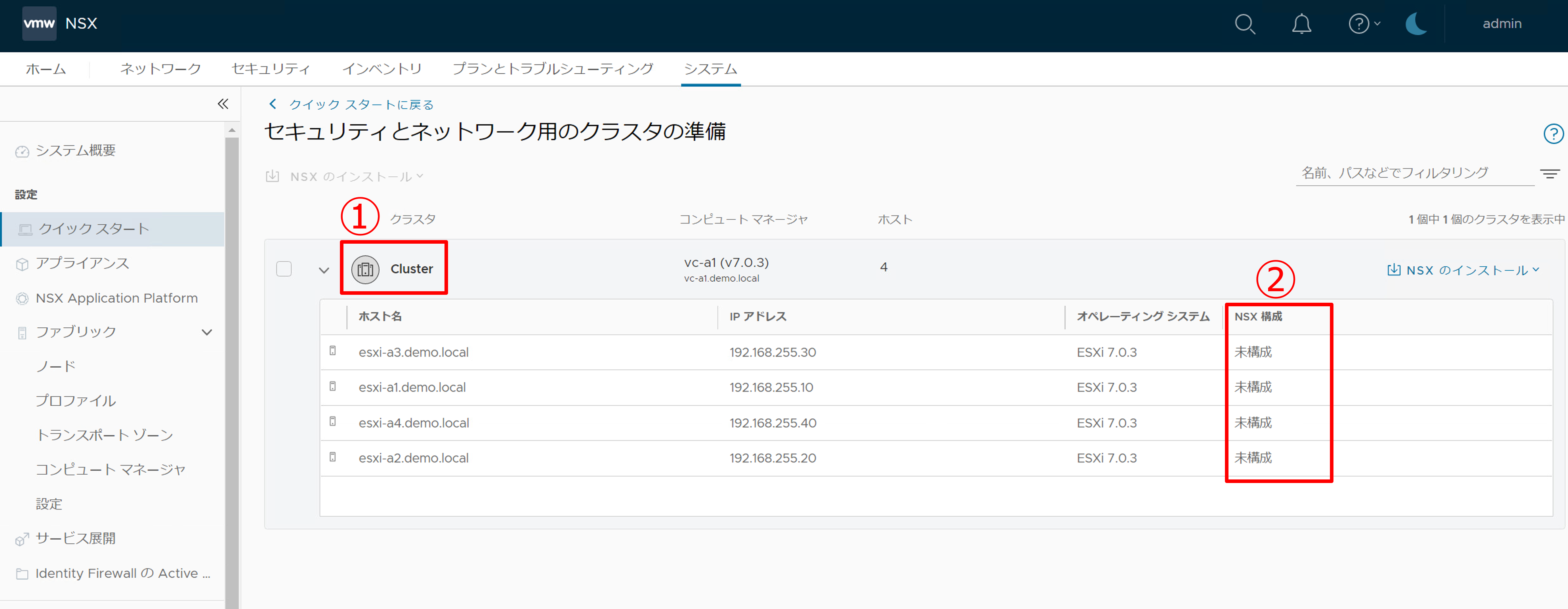

1. クラスタの準備をします。

|

|

2. ESXiホストのNSX 構成を確認します。

|

|

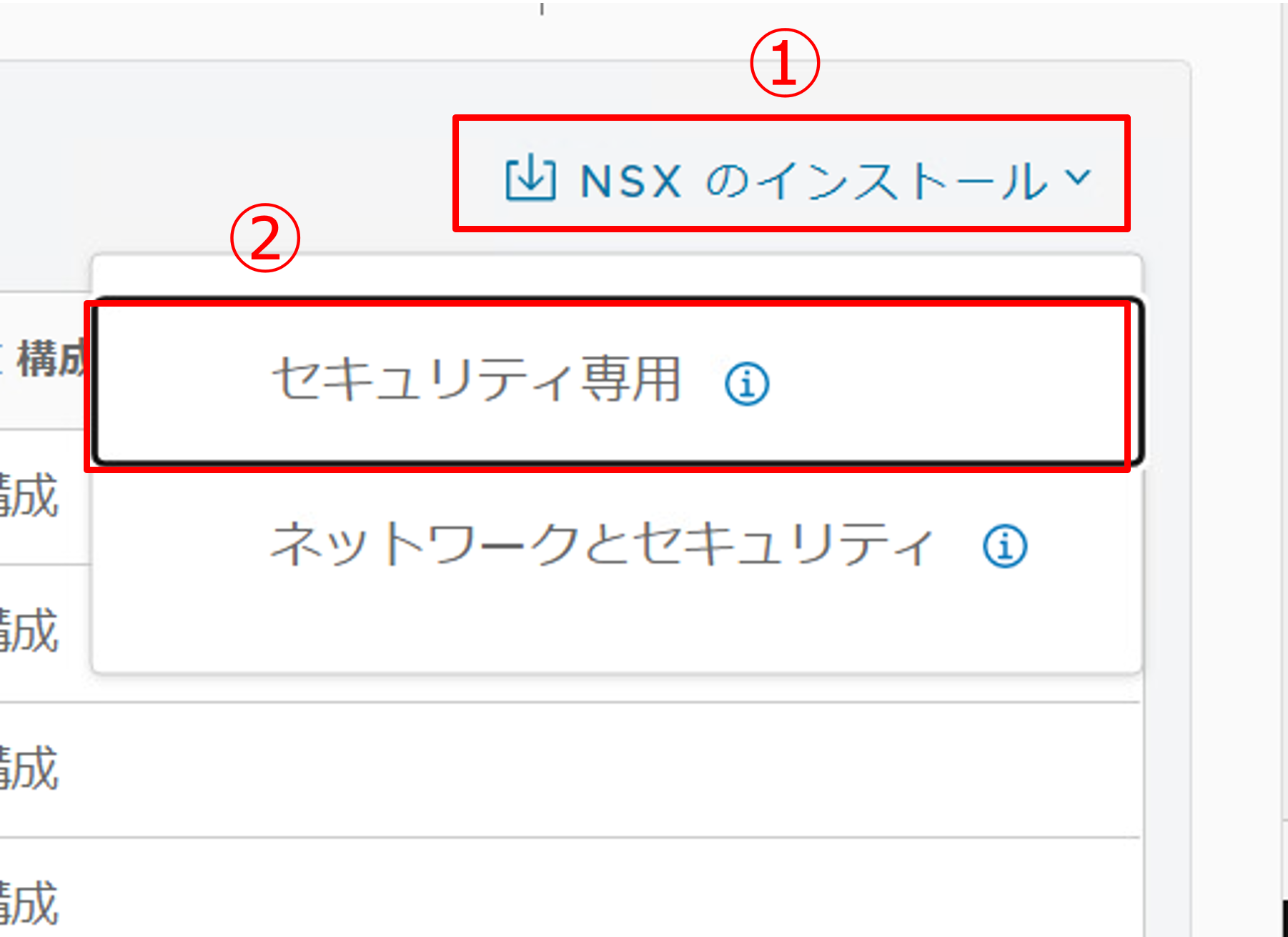

3. ESXiにNSXをインストールします。

|

|

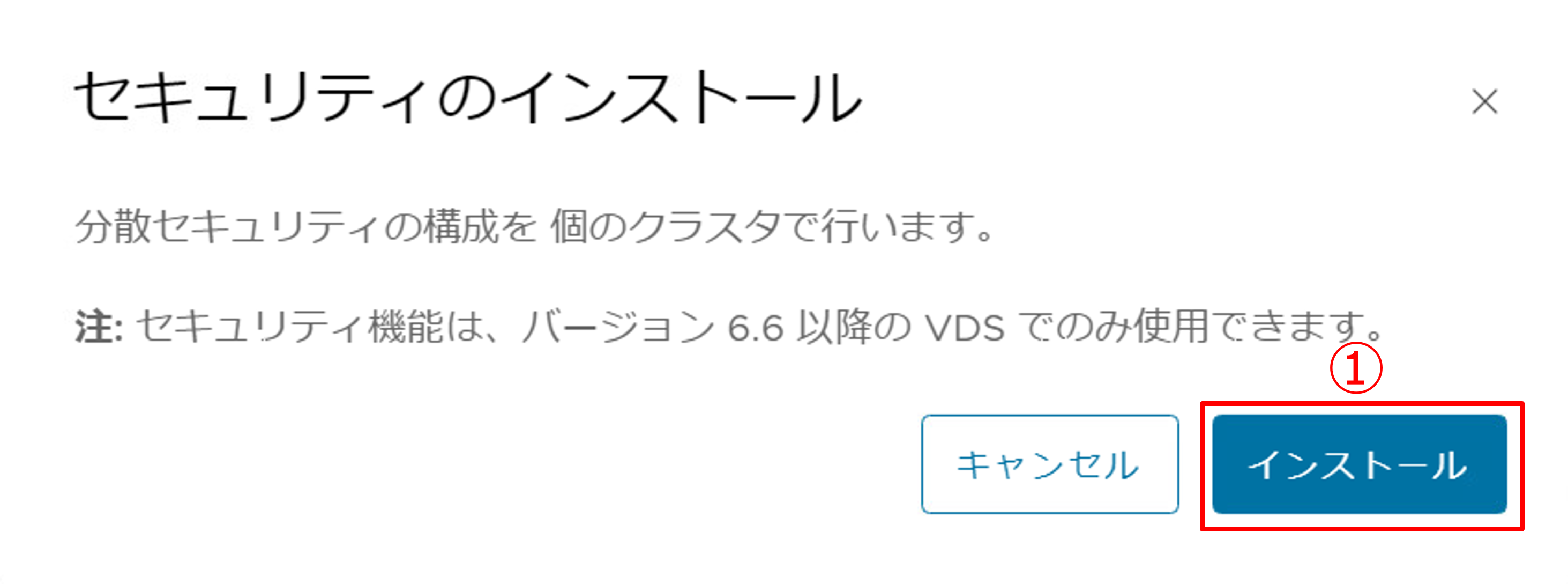

4. ポップアップが表示されるため、[インストール] をクリックします。

|

|

5. インストールが開始されるため完了するまでしばらく待機します。

|

|

6. インストールが完了したら、NSX 構成が成功となっていることを確認します。

|

|

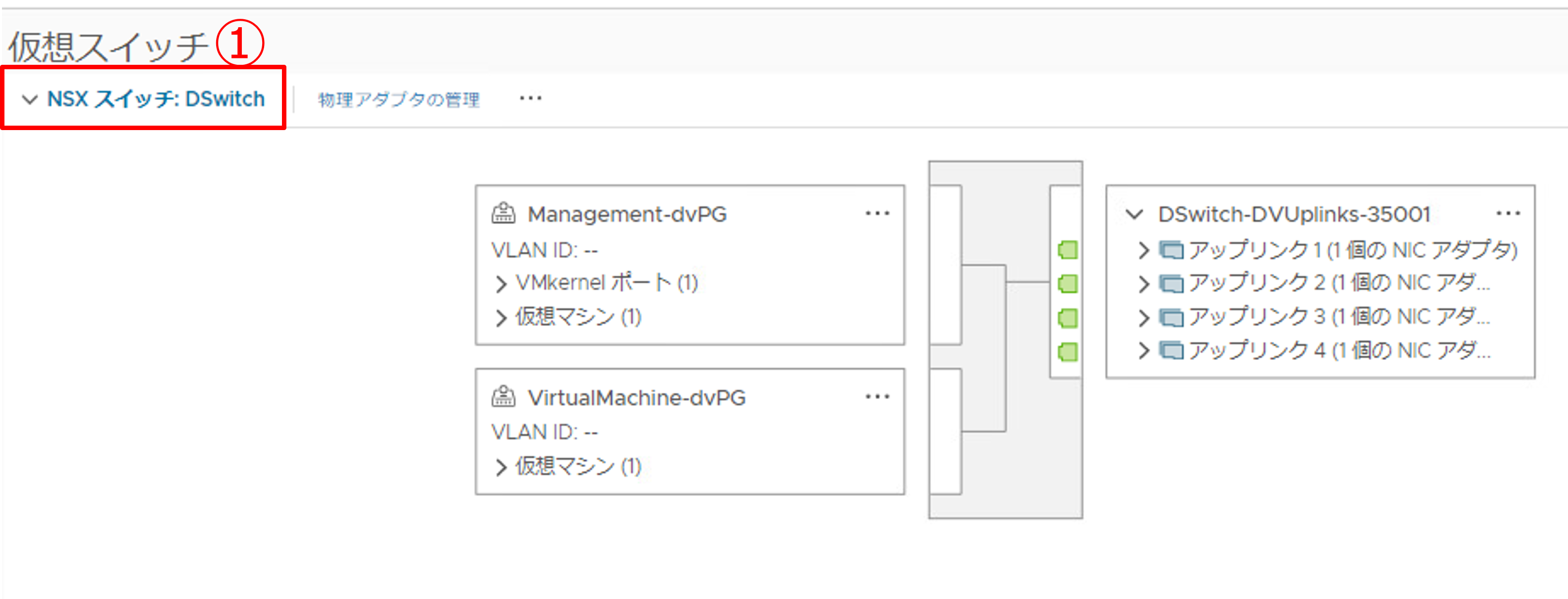

7. vSphere Clientから仮想スイッチを確認します。分散仮想スイッチ名にNSX スイッチと記載されていることを確認します。

|

以上、今回はvCenter Serverの登録、クイックスタートを使った「ホスト トランスポート ノード」の準備手順を紹介しました。

次回は分散ファイアウォールの設定方法の説明や、Horizonと連携して使用する際のメリット等を紹介していきます。

【SB C&S主催】 VMware製品 無償セミナーのご案内

VMwareテクニカル講座

VMwareの各種製品の機能をわかりやすく学んでいただくために、「VMwareテクニカル講座」と題するWebセミナーを無償で開催しています。これからVMware製品を学び始める方向けに重要な機能を一通り紹介しています。詳細、お申し込みはこちらをご確認ください。

※パートナー様およびエンドユーザー様がご参加いただけます。

VMwareテクニカルハンズオン

VMwareテクニカル講座をベースにした、より実践的なハンズオンセミナーを無償で開催しています。詳細、お申し込みはこちらをご確認ください。

※パートナー様のみご参加いただけます。

皆様のご参加をお待ちしております。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 技術統括部

第2技術部 2課

石井 基久 - Motohisa Ishii -

Omnissa Tech Insider