こんにちは。SB C&Sの山田です。

この記事は「基礎から学ぶ!NSX検証環境構築」シリーズの第4回として、分散ファイアウォール(DFW)による通信制御を確認するための具体的な設定手順をご紹介します。

設定の概要については第3回の記事でご紹介していますので事前にご確認ください。

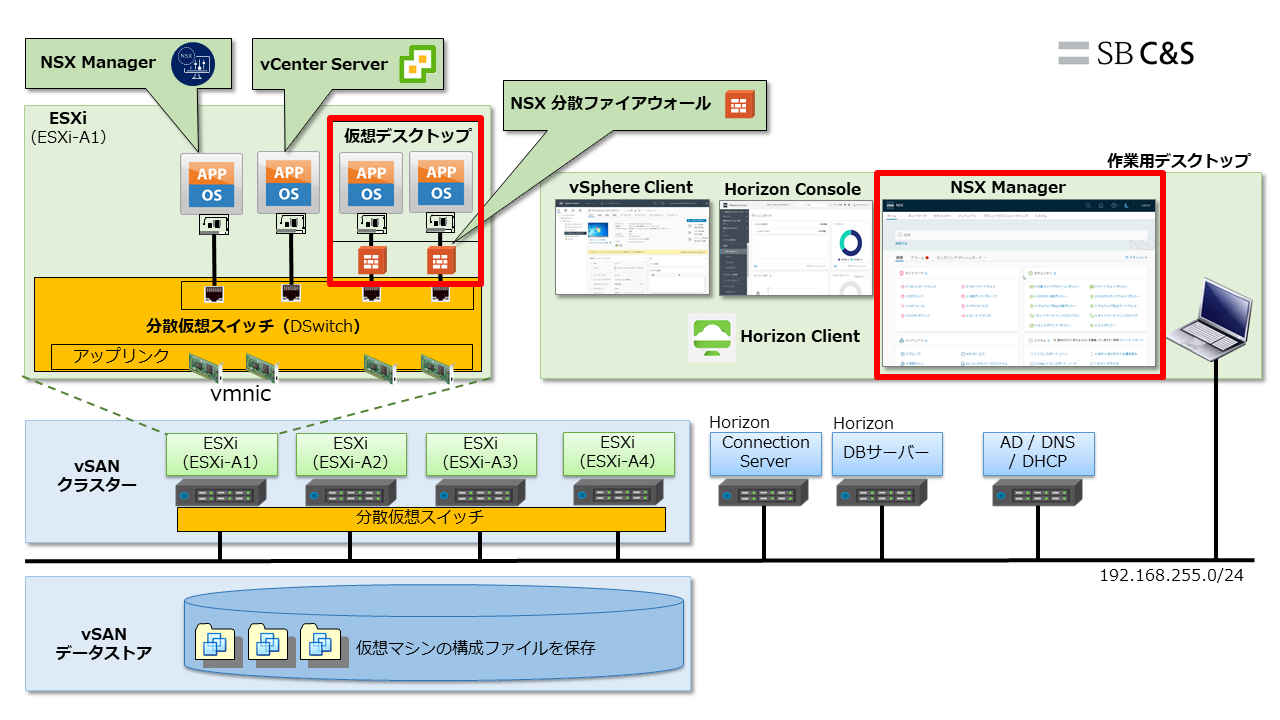

1. 使用する環境

今回使用する環境は以下のコンポーネントで構成されています。

vSphere

- ESXi

- vCenter Server(Web UIとしてvSphere Clientを提供)

- 仮想ネットワーク(分散仮想スイッチ)

- 仮想マシン

vSAN

- vSANクラスター、vSANデータストア

Horizon

- Connection Server(Web UIとしてHorizon Consoleを提供)

- Horizon Client

- Active Directoryサーバー(DNS/DHCPサーバーを含む)

- DBサーバー(Microsoft SQL Server)

NSX

- NSX Manager(管理サーバーとしてWeb UIを提供)

以下のホスト名、IPアドレスとします。

| コンポーネント | ホスト名 | IPアドレス |

|---|---|---|

| ESXi-A1 | esxi-a1.demo.local | 192.168.255.10/24 |

| ESXi-A2 | esxi-a2.demo.local | 192.168.255.20/24 |

| ESXi-A3 | esxi-a3.demo.local | 192.168.255.30/24 |

| ESXi-A4 | esxi-a4.demo.local | 192.168.255.40/24 |

| vCenter Server | vc-a1.demo.local | 192.168.255.100/24 |

| NSX Manager | nsx-a1.demo.local | 192.168.255.80/24 |

| AD/DNS/DHCP | ad-a1.demo.local | 192.168.255.60/24 |

| Connection Server | cs-a1.demo.local | 192.168.255.50/24 |

| DBサーバー | db-a1.demo.local | 192.168.255.70/24 |

| VDI(仮想マシン) | フル クローン:fc-N インスタント クローン:ic-N |

DHCP |

今回は、下図の赤枠部分を構築していきます。

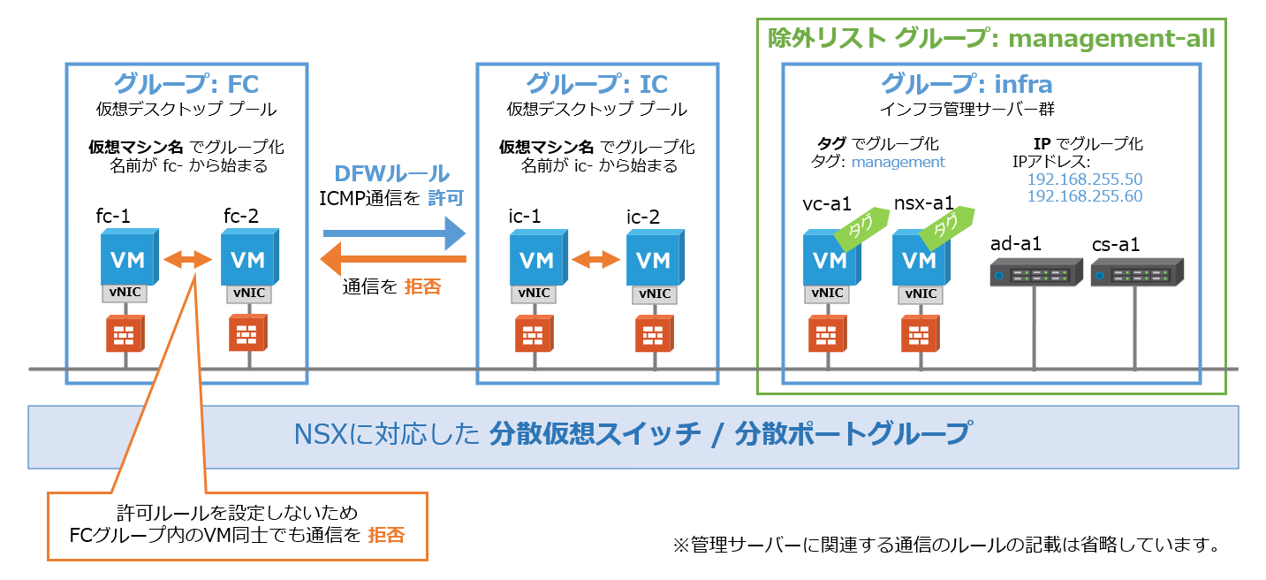

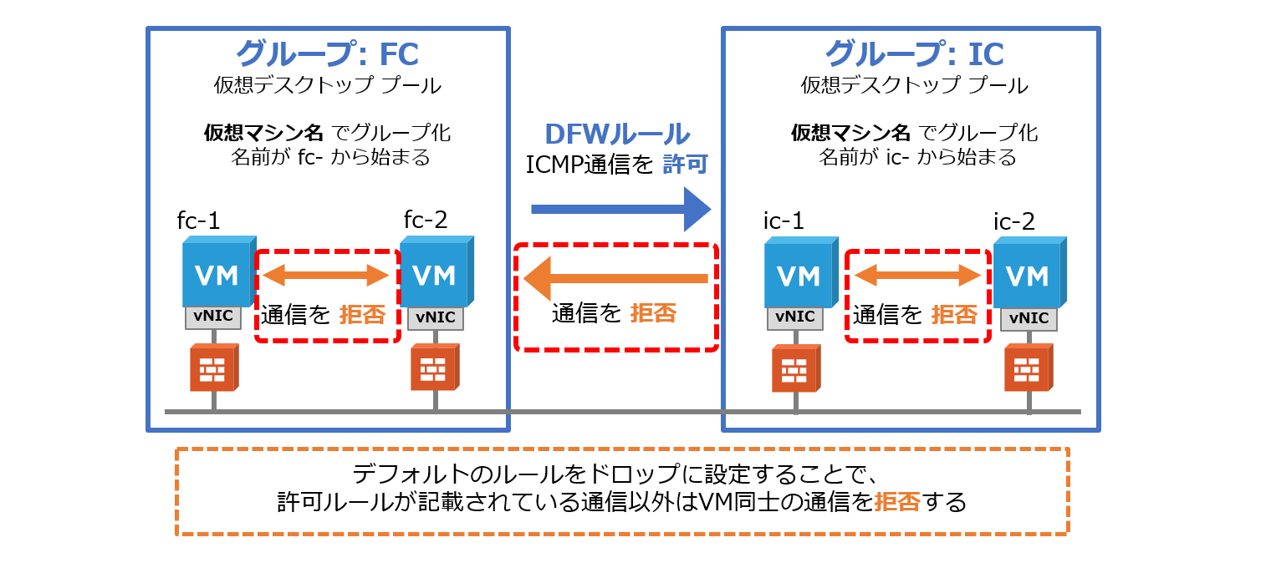

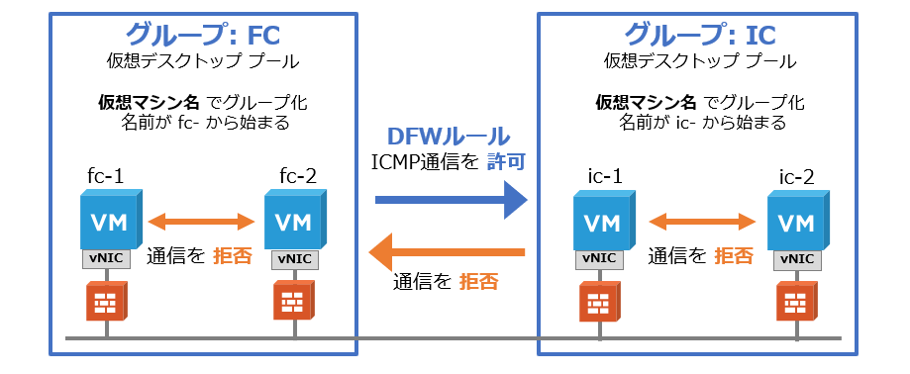

そして前回からの再掲となりますが、下記のようにNSXの分散ファイアウォール環境を構築します。

2.分散ファイアウォール ポリシー作成

分散ファイアウォールのポリシーは、デフォルトの状態ではすべての通信を通すように設定されています。そこで、今回はデフォルトの設定を変更し、許可された仮想デスクトッププールのみ ping(ICMP)の通信を許可する設定にします。

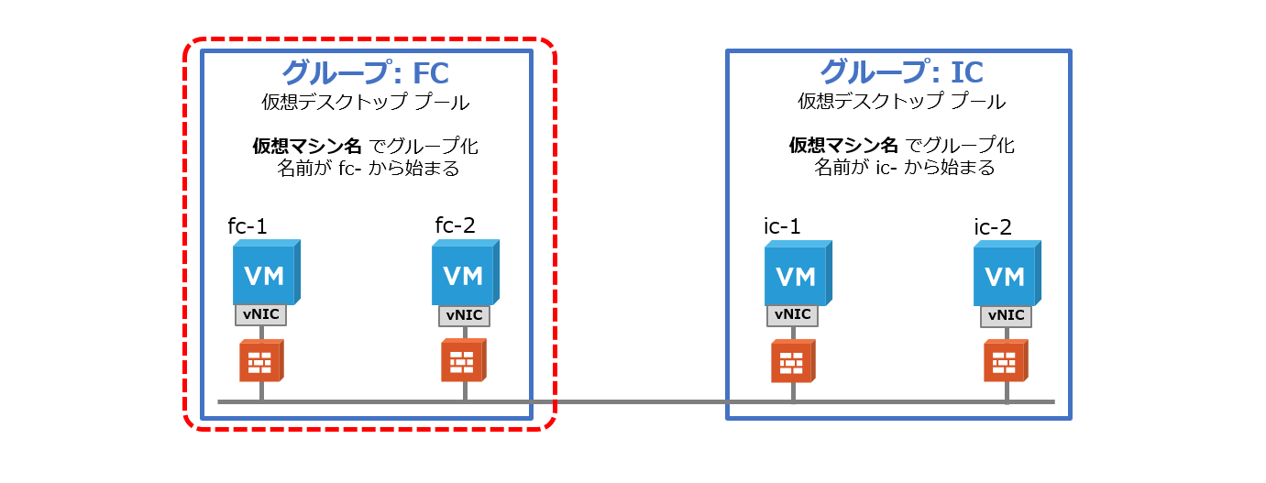

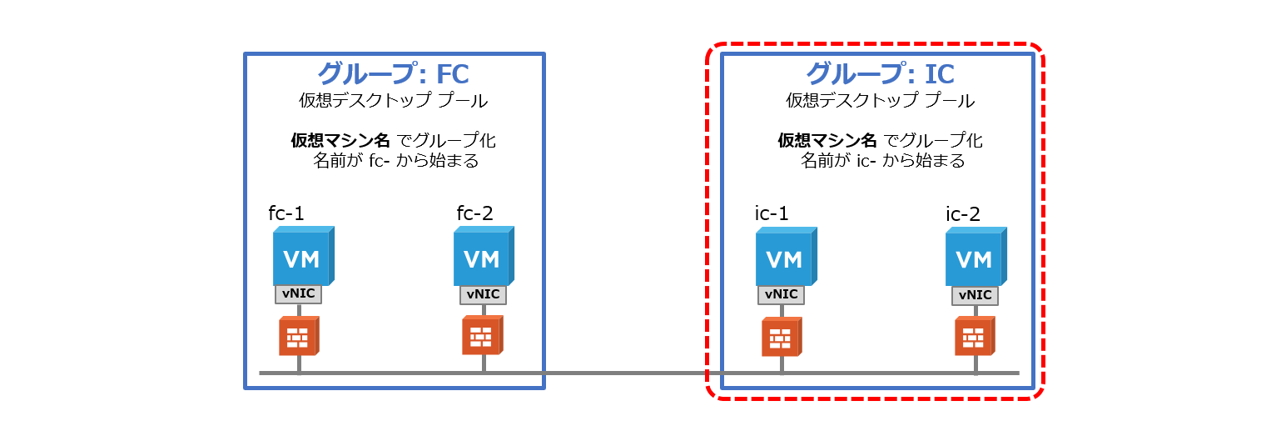

この検証環境では、フル クローンとインスタント クローンの2つのデスクトップ プールが用意されています。そこで、それぞれのプールを部署に見立てて通信制御してみます。

- 1つ目の部署:フルクローンの仮想デスクトップによる「FC」グループ

- 2つ目の部署:インスタントクローンの仮想デスクトップによる「IC」グループ

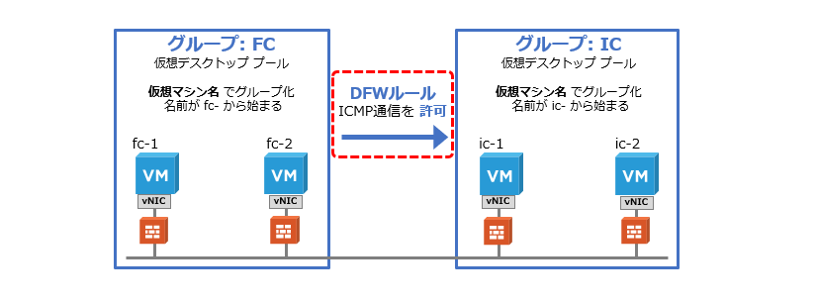

- 「FC」グループから「IC」グループへの通信を許可

FCグループ作成

フル クローンのデスクトップ プールを1つの部署に見立てて「FC」という名前のグループを作成します。そしてメンバーとして、仮想デスクトップとして展開されている仮想マシンを登録します。

|

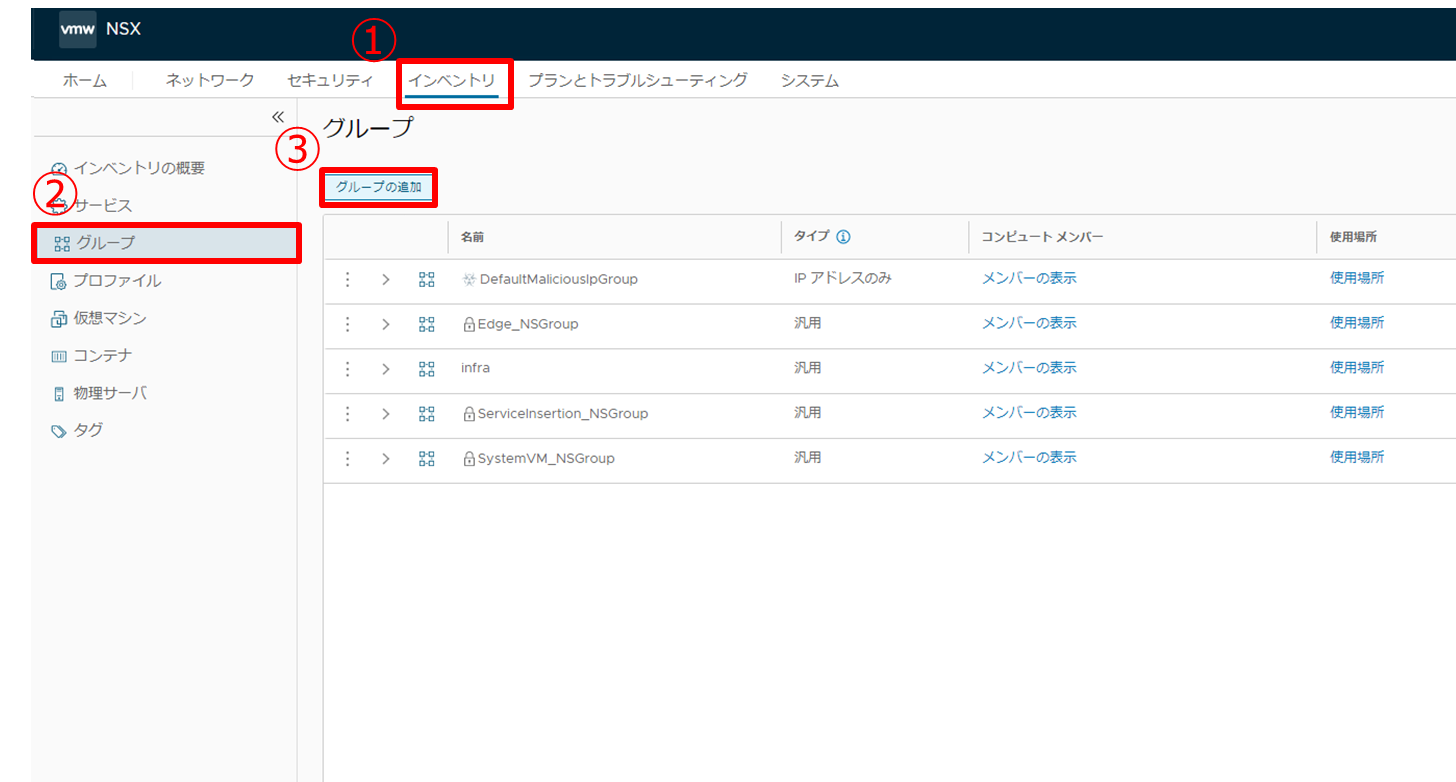

1. フルクローンの仮想デスクトップを含めるグループを作成します。

|

|

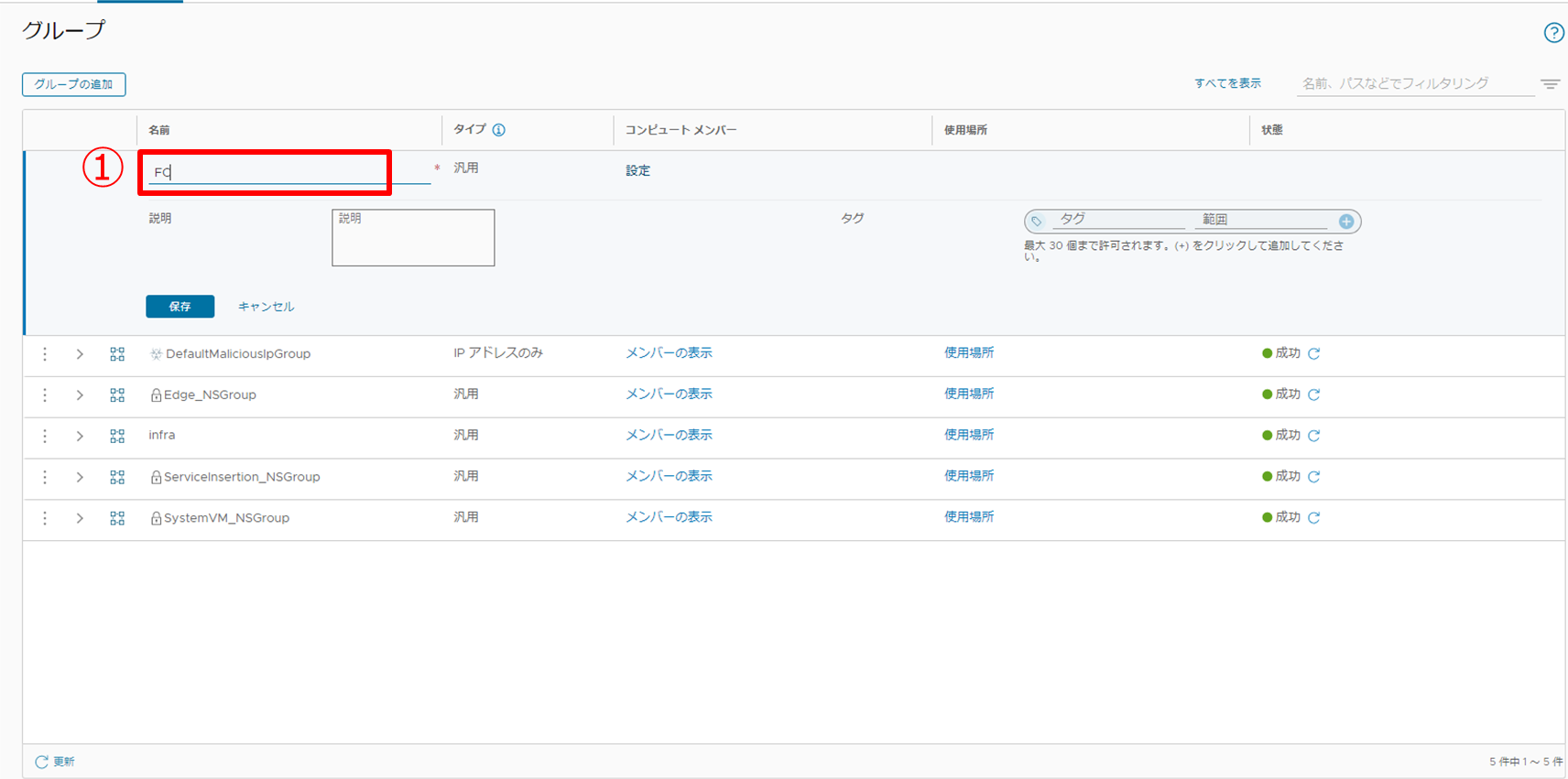

2. グループを設定します。

|

|

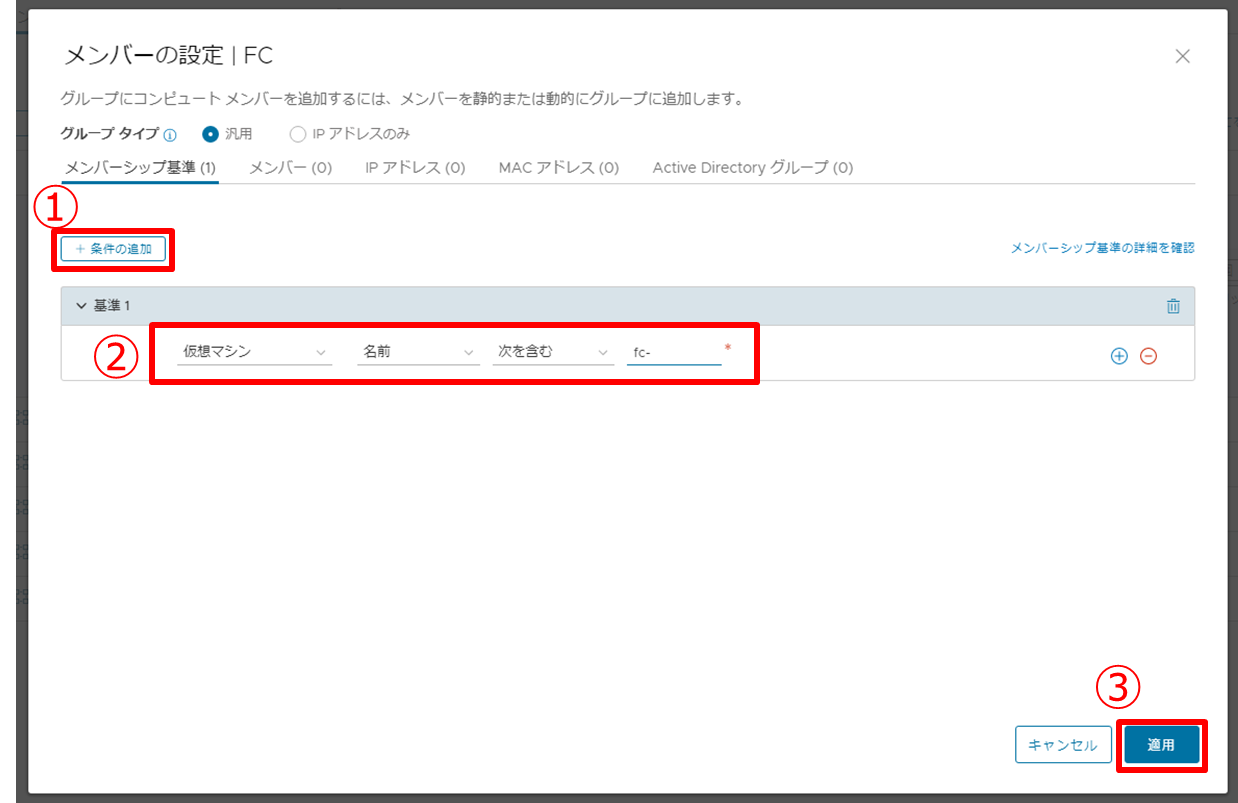

3. グループにメンバーを追加します。 [条件の追加] をクリックします。基準1を以下の値にし、 [適用] をクリックします。

|

|

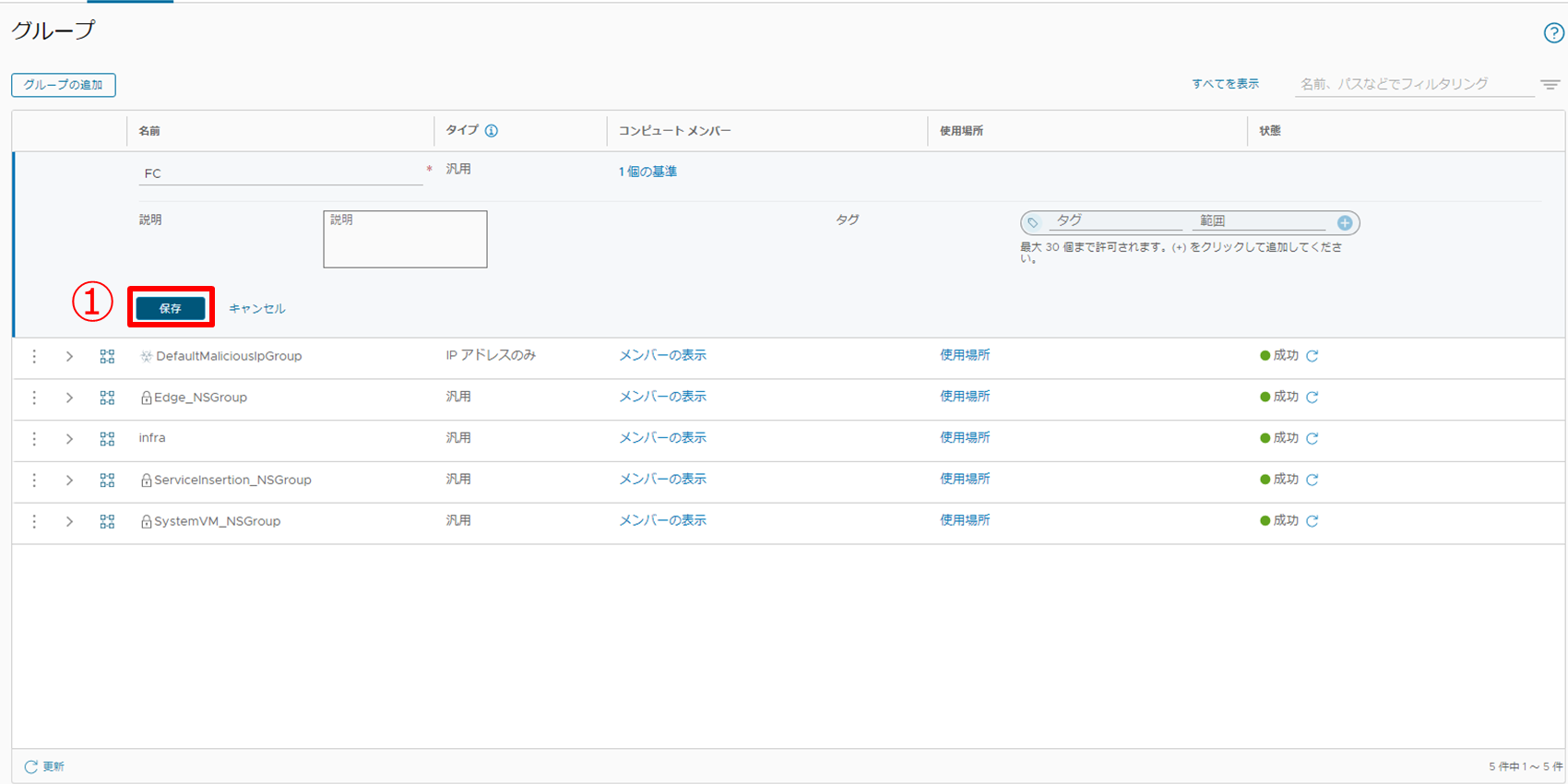

4. [保存] をクリックします。

|

|

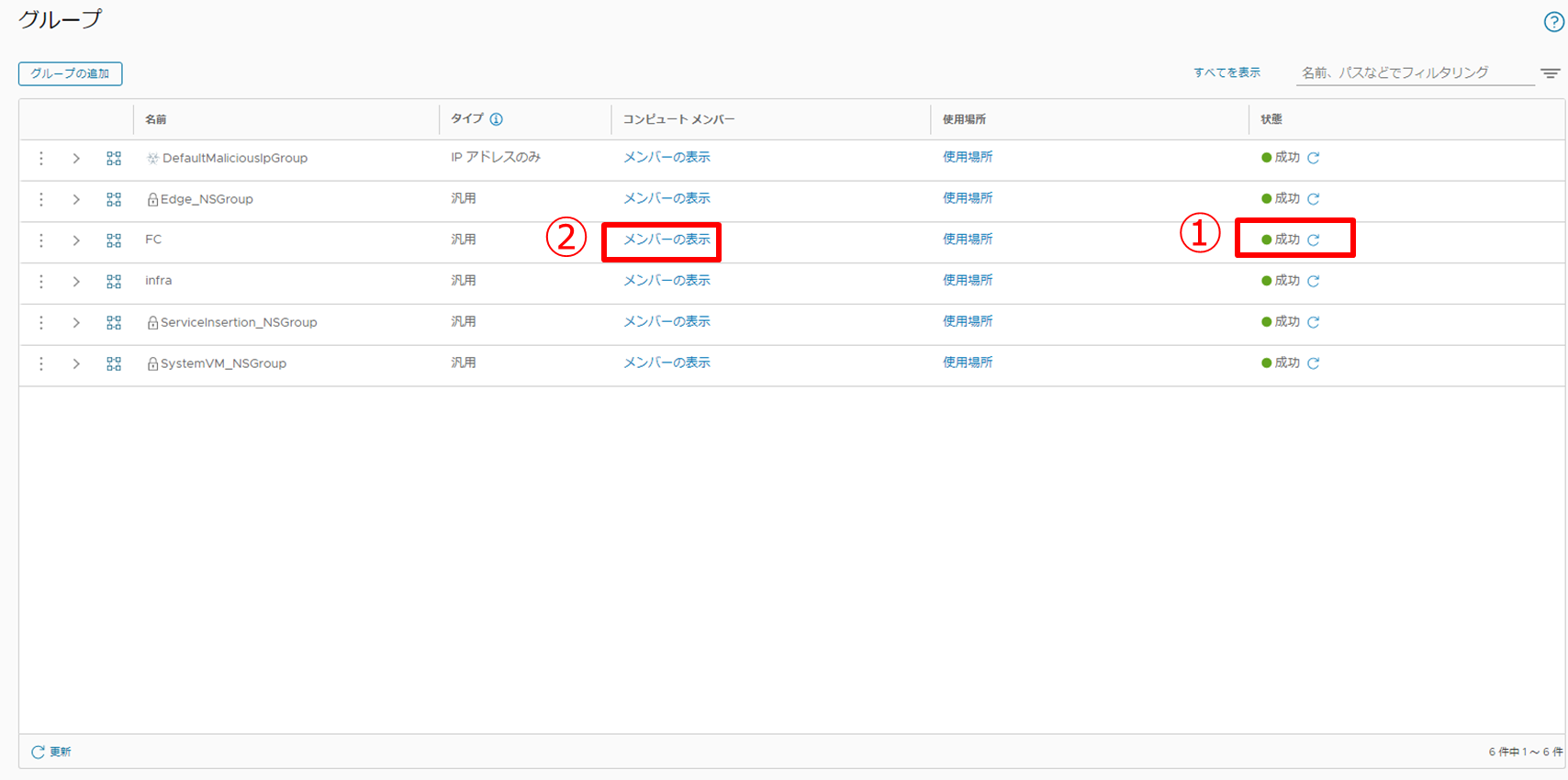

5. 状態が「初期化されていません」になっている場合は、 [更新マーク] をクリックし、 [メンバーの表示] をクリックします。

|

|

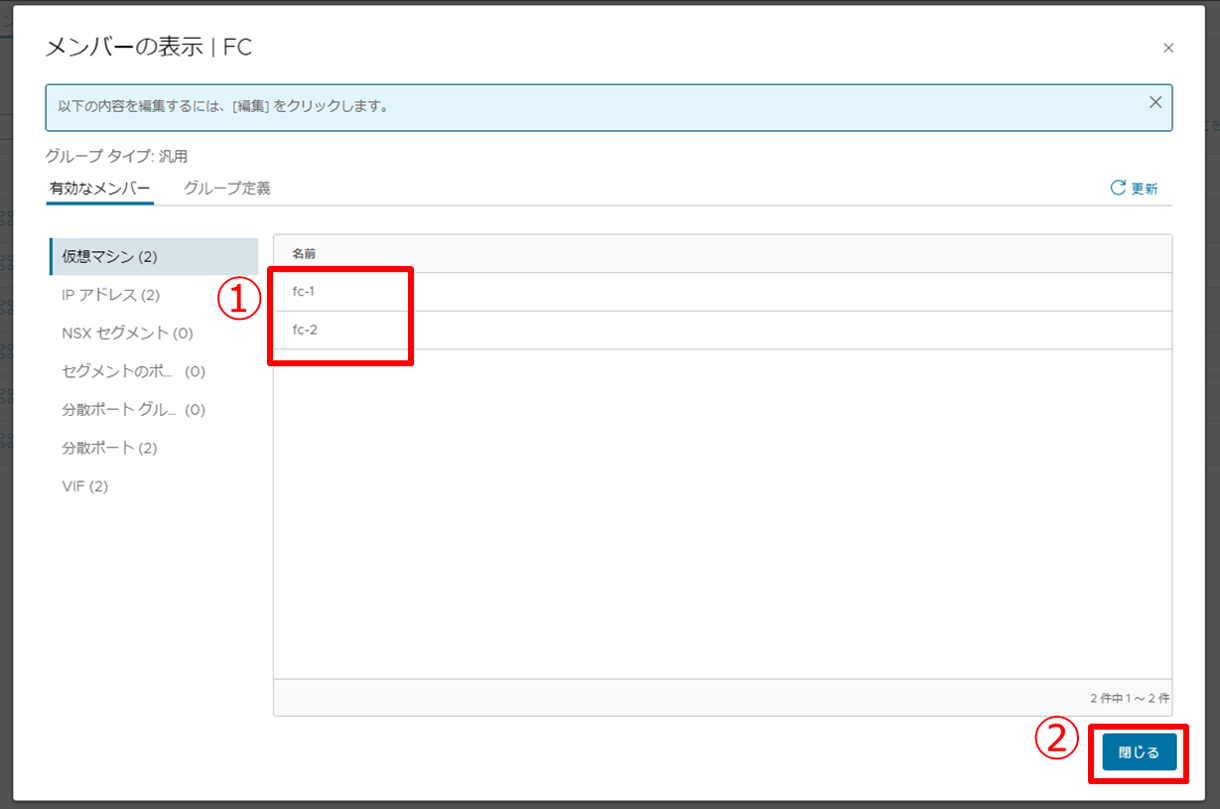

6. 「fc-1」と「fc-2」が表示されていることを確認し、 [閉じる] をクリックします。

|

ICグループ作成

インスタント クローンのデスクトップ プールについても、1つの部署に見立てて「IC」という名前のグループを作成します。そしてメンバーとして、仮想デスクトップの仮想マシンを登録します。

|

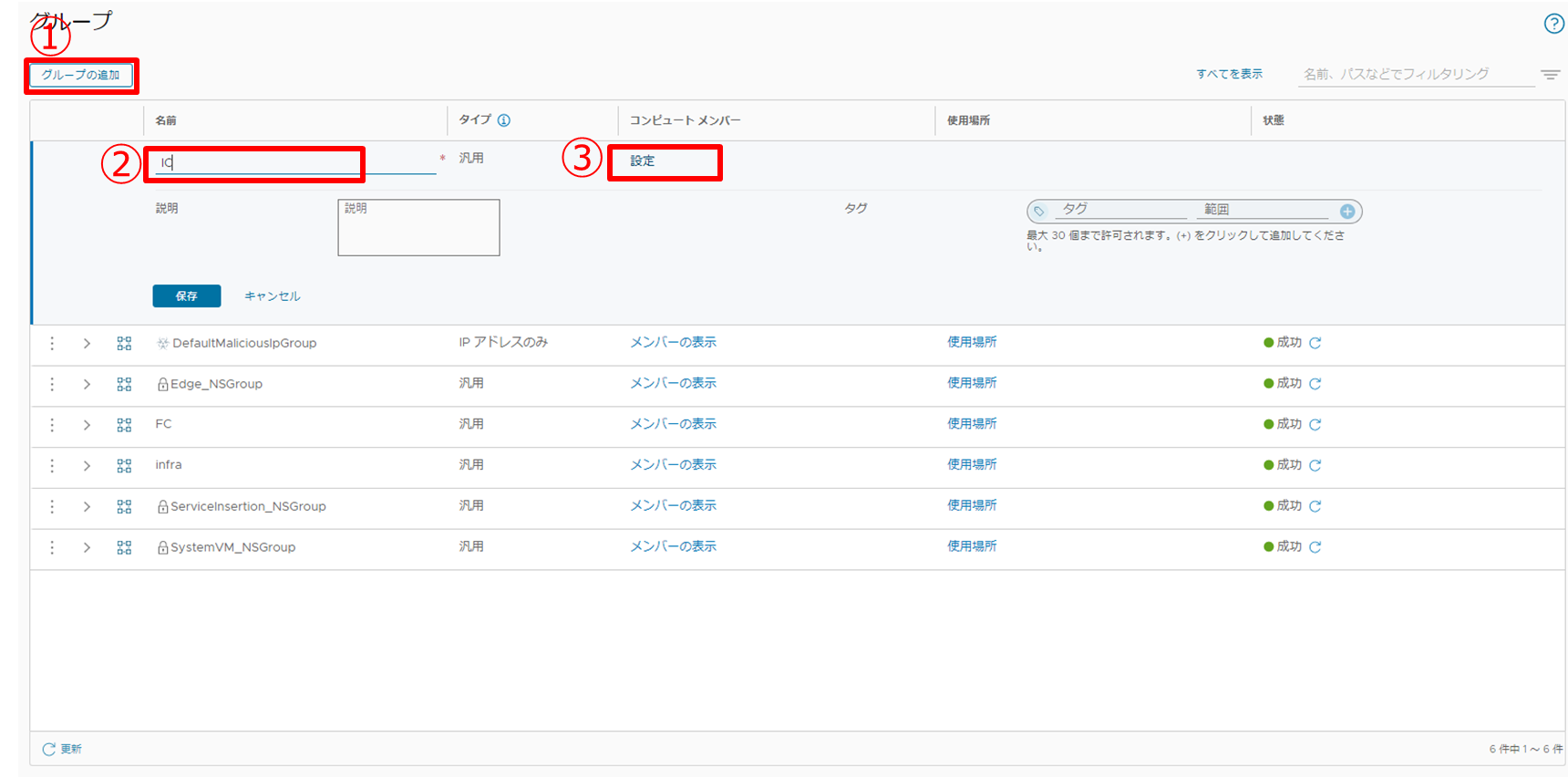

1. インスタントクローンの仮想デスクトップのグループを作成します。

|

|

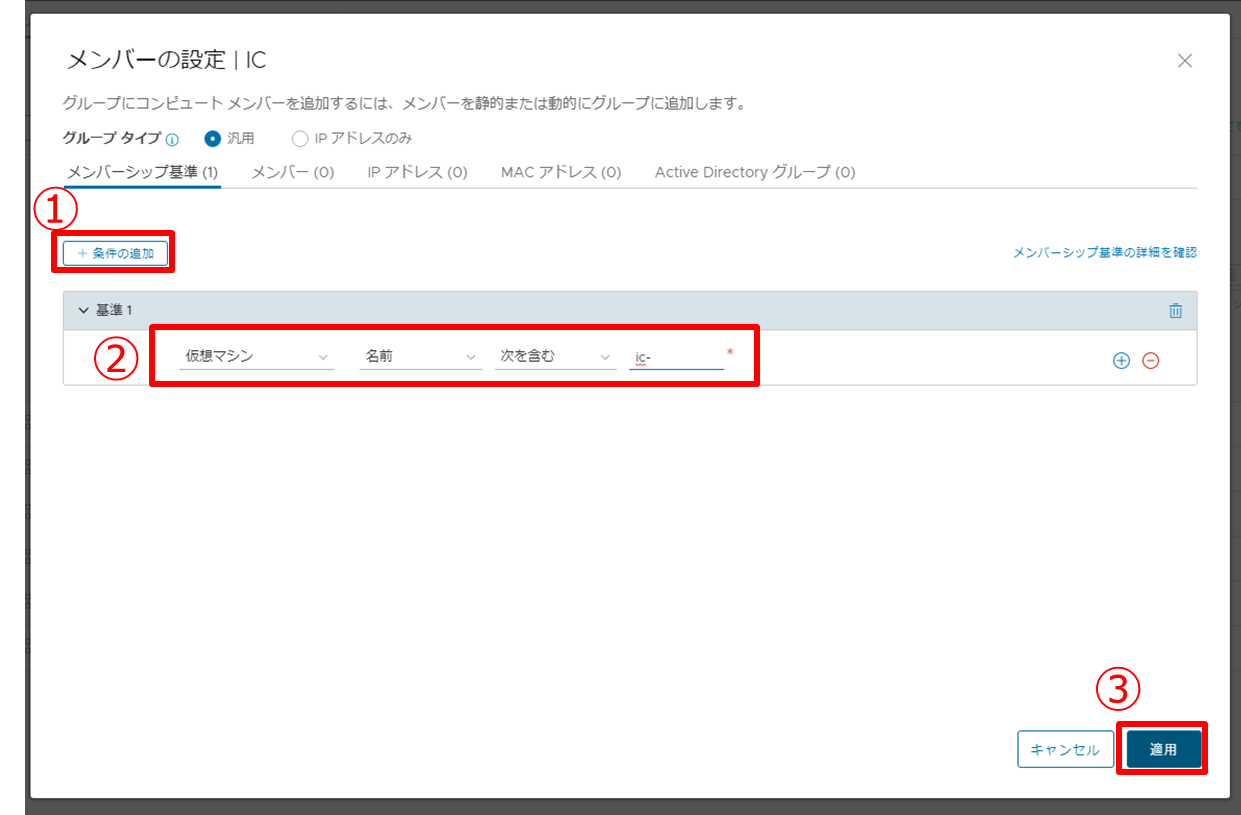

2. グループにメンバーを追加します。 [条件の追加] をクリックします。基準1を以下の値にし、 [適用] をクリックします。

|

|

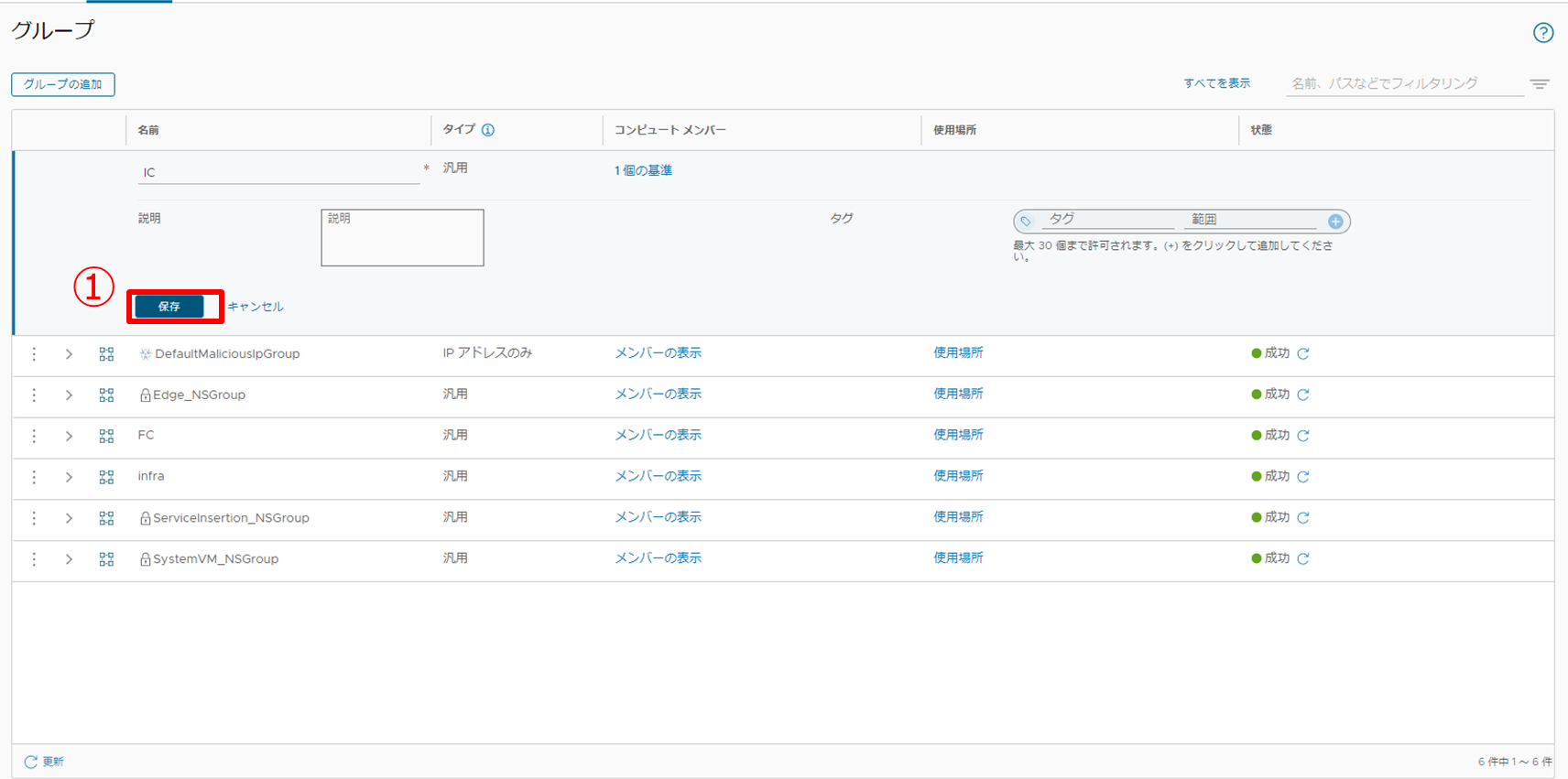

3. [保存] をクリックします。

|

|

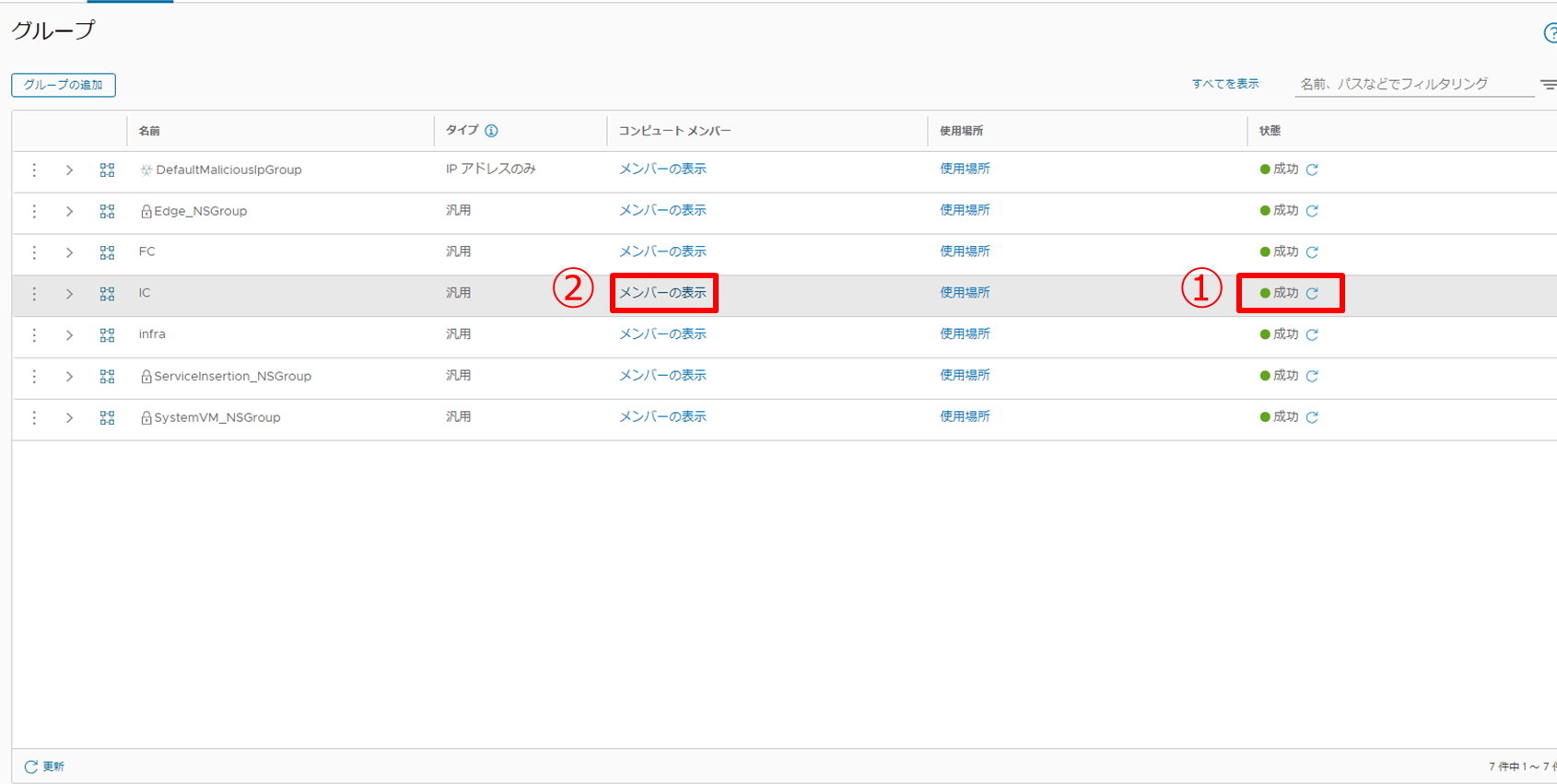

4. 状態が「初期化されていません」になっている場合は、 [更新マーク] をクリックします。 [メンバーの表示] をクリックします。

|

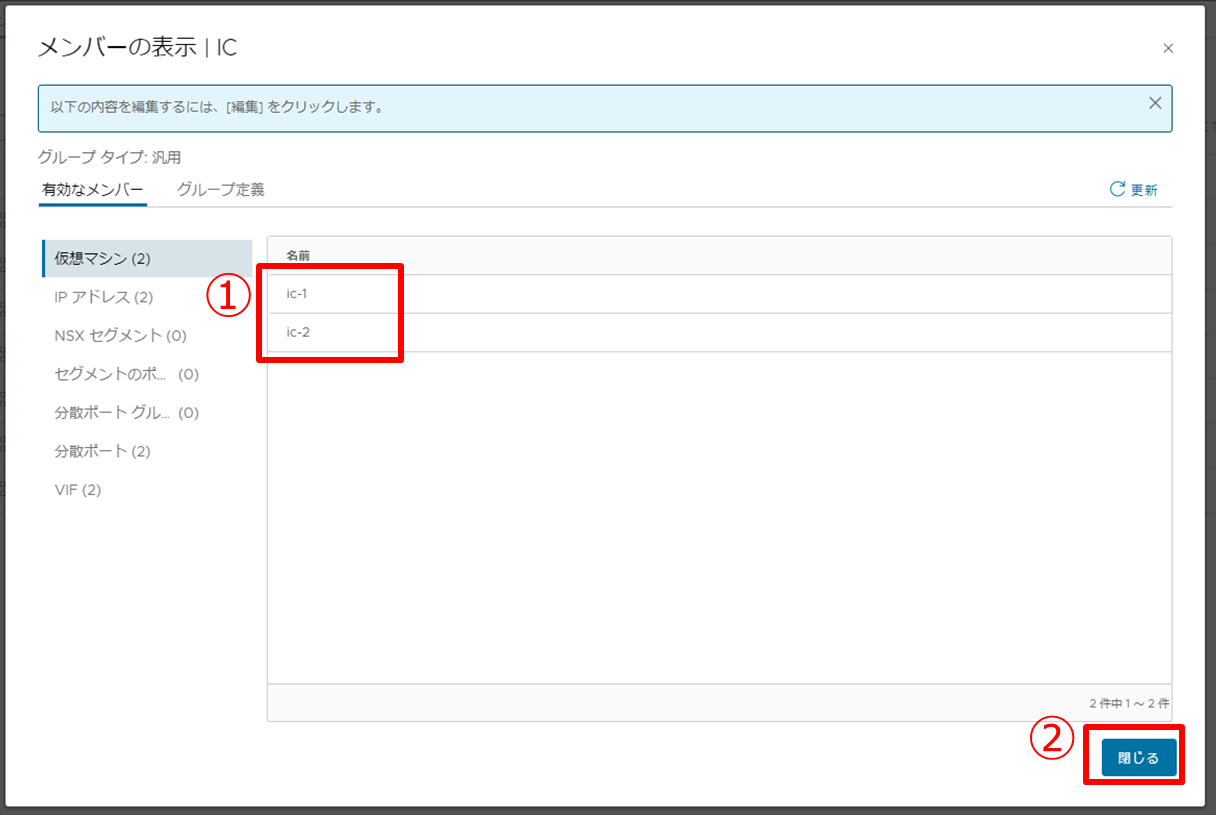

|

5. 「ic-1」と「ic-2」が表示されていることを確認し、 [閉じる] をクリックします。

|

仮想デスクトップ同士の通信制御

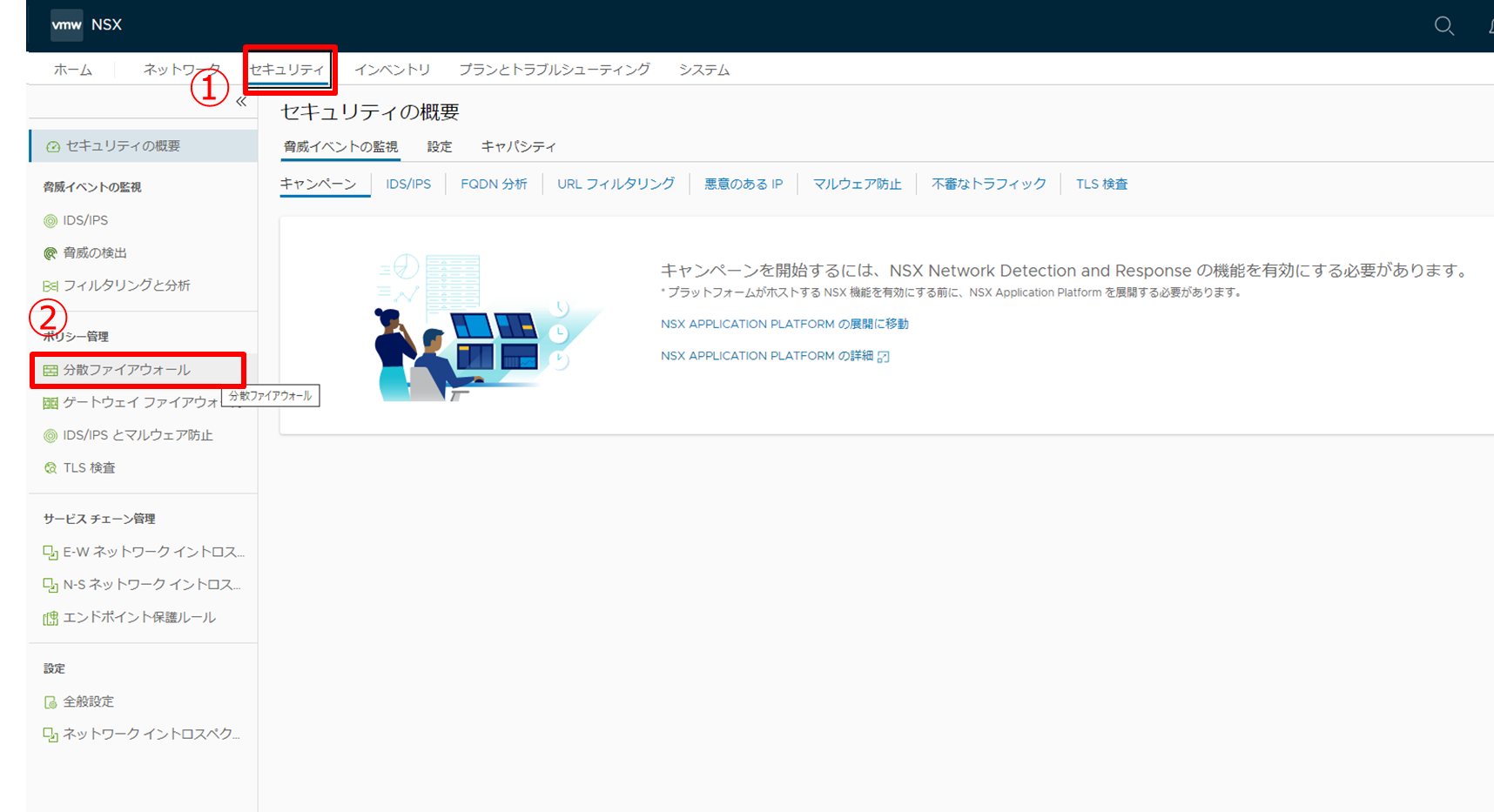

「FC」グループから「IC」グループへの通信制御を実施するため、分散ファイアウォールのポリシーを作成します。

|

1. [セキュリティ] - [分散ファイアウォール] をクリックします。

|

|

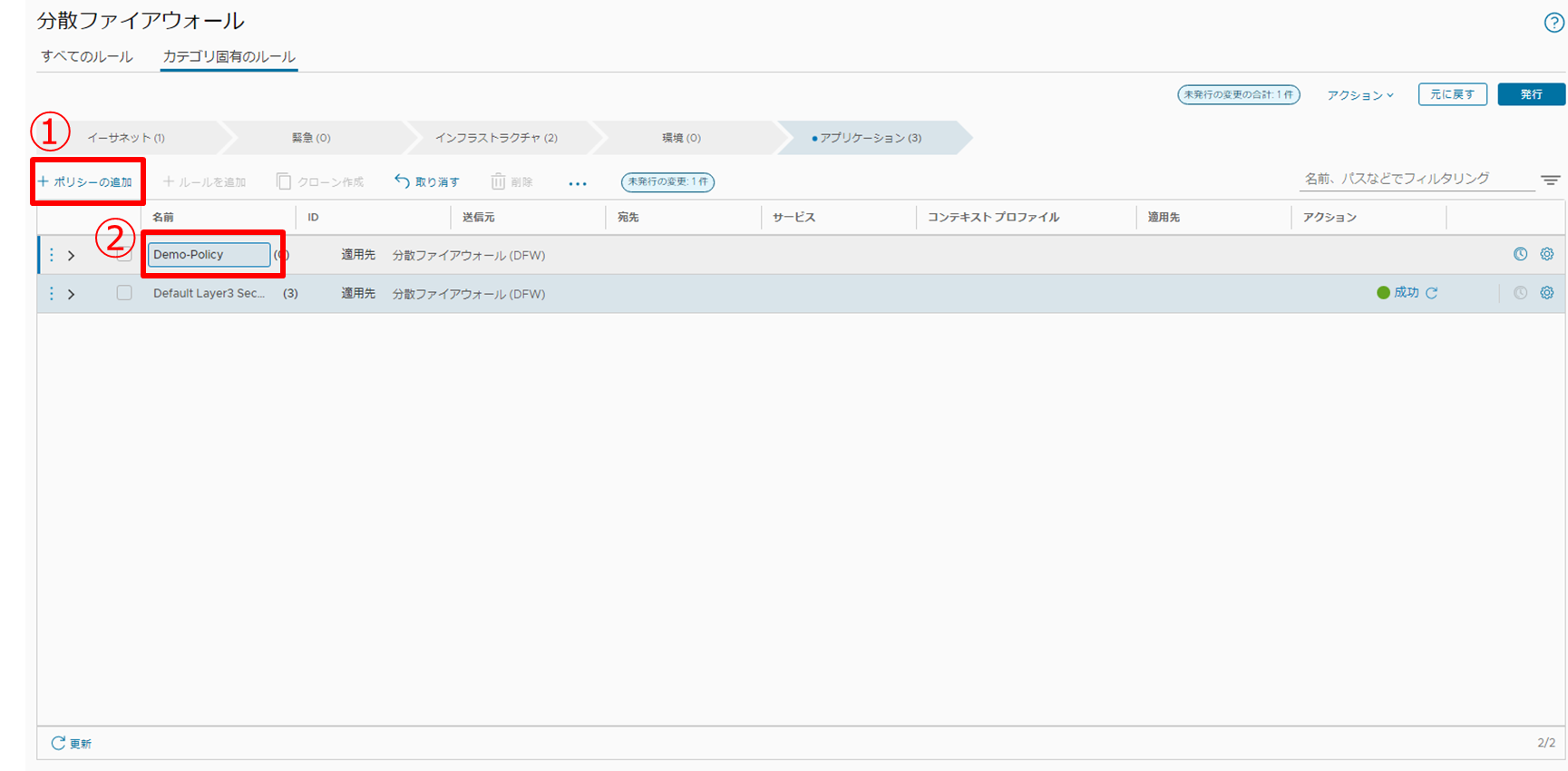

2. 分散ファイアウォールのポリシーを作成します。

|

|

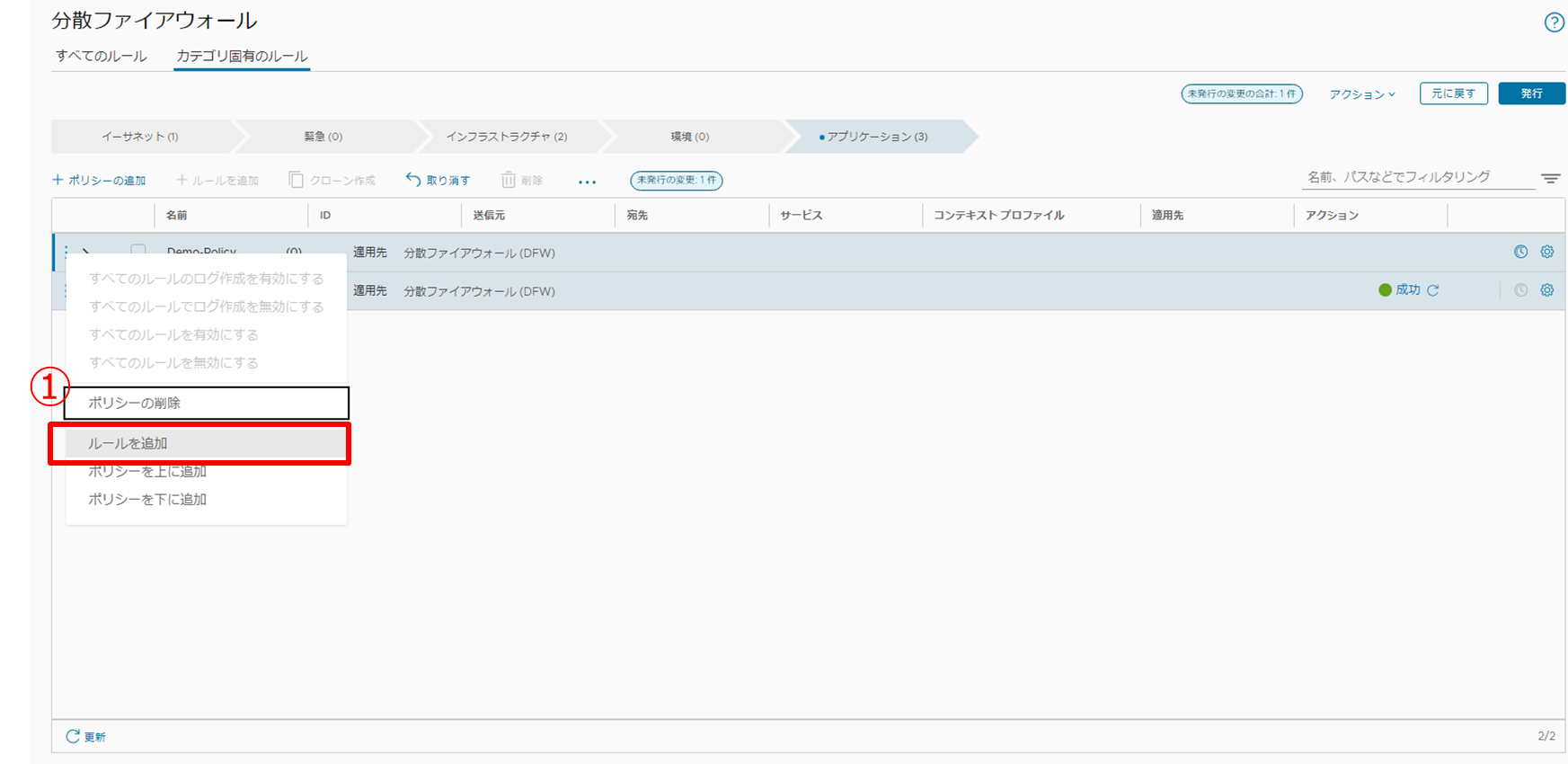

3. [︙] をクリックし、 [ルールを追加] をクリックします。

|

|

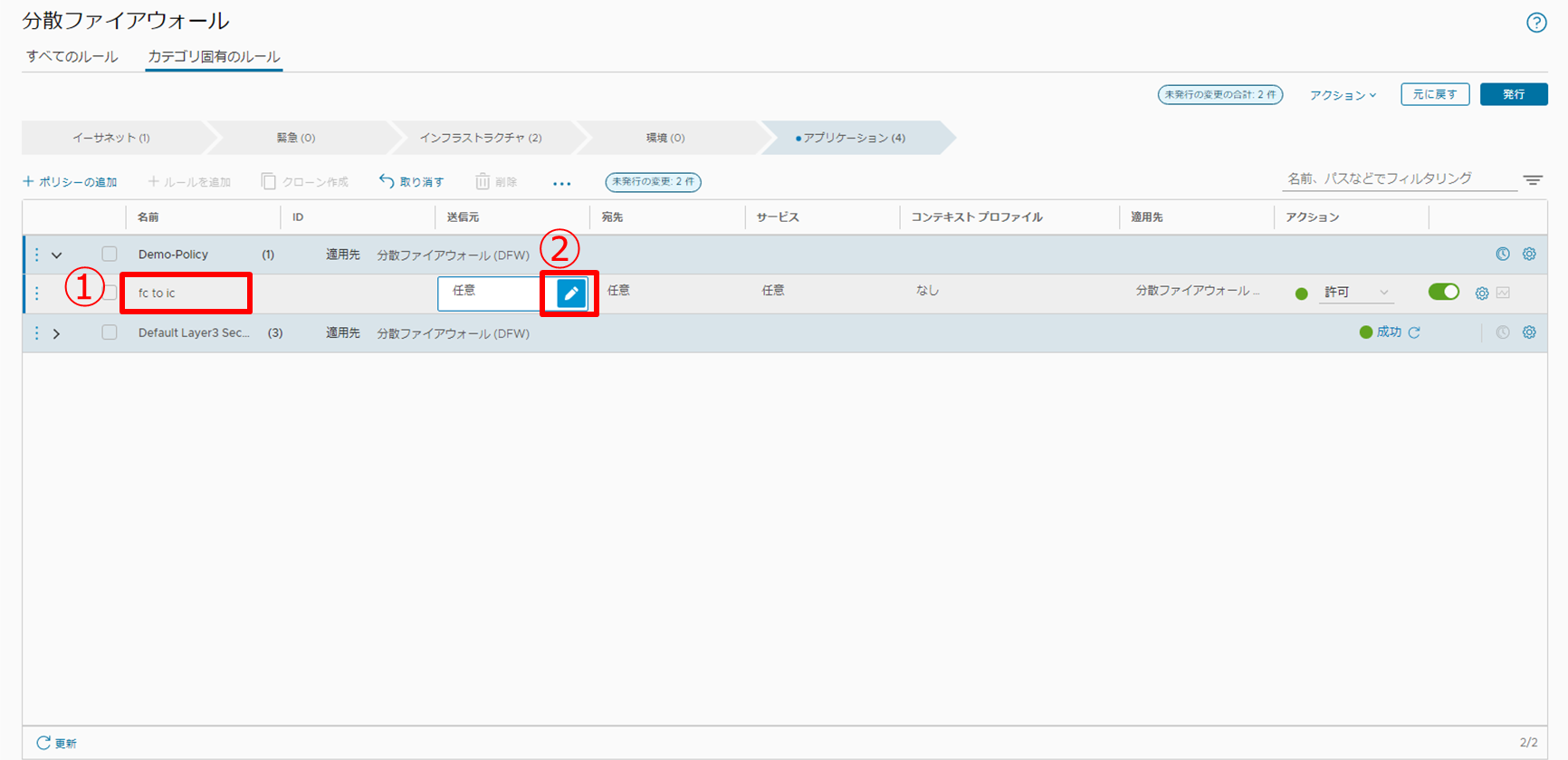

4. ルールを設定します。

|

|

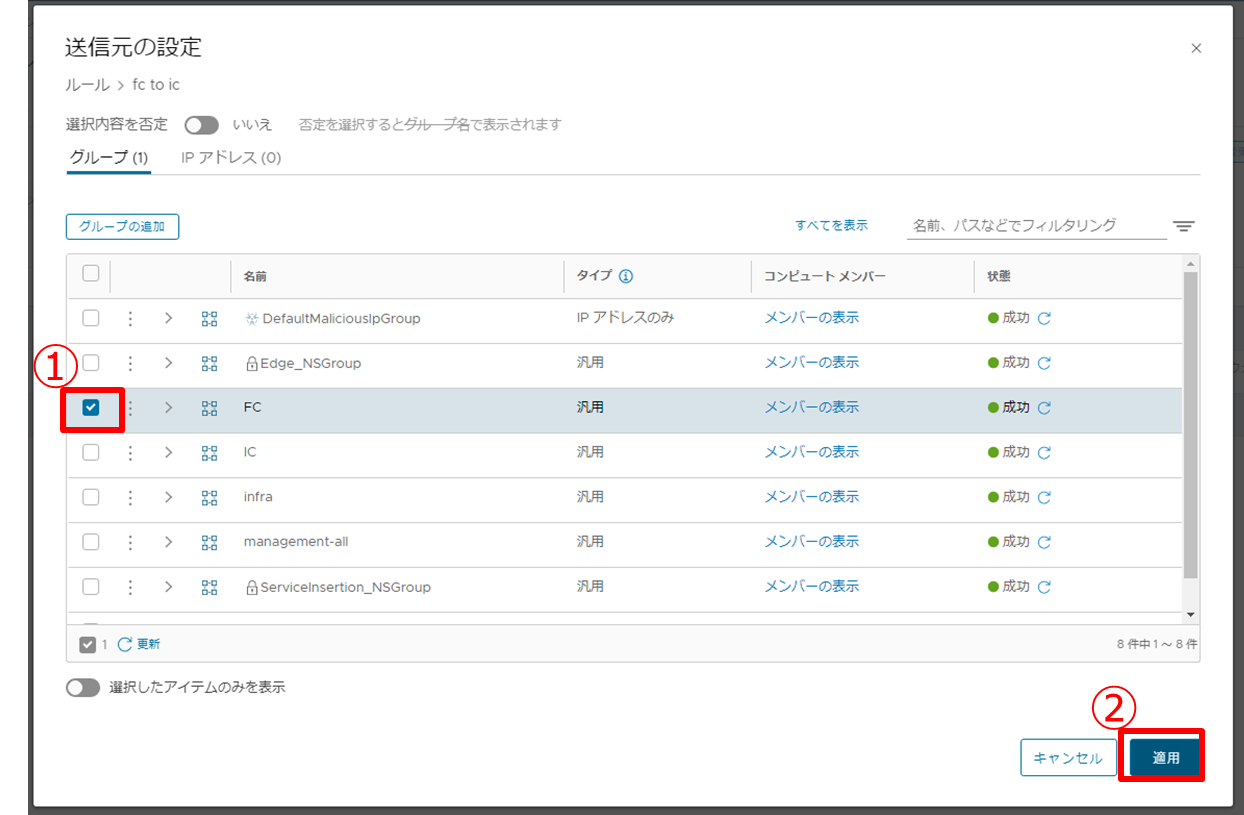

5. 送信元のグループを選択します。[FC] にチェックを入れて [適用] をクリックします。

|

|

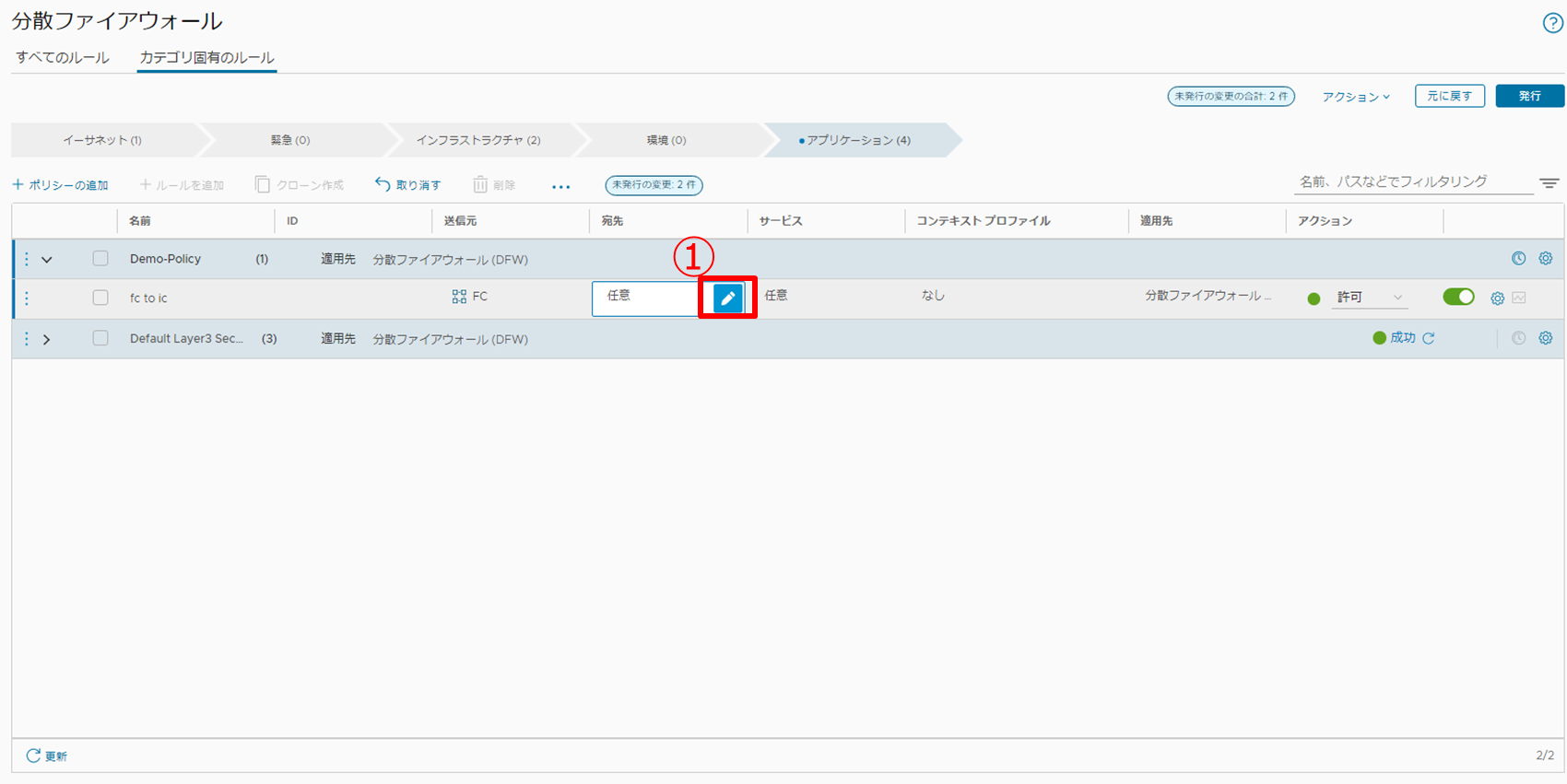

6. 宛先の項目の [鉛筆マーク] をクリックします。

|

|

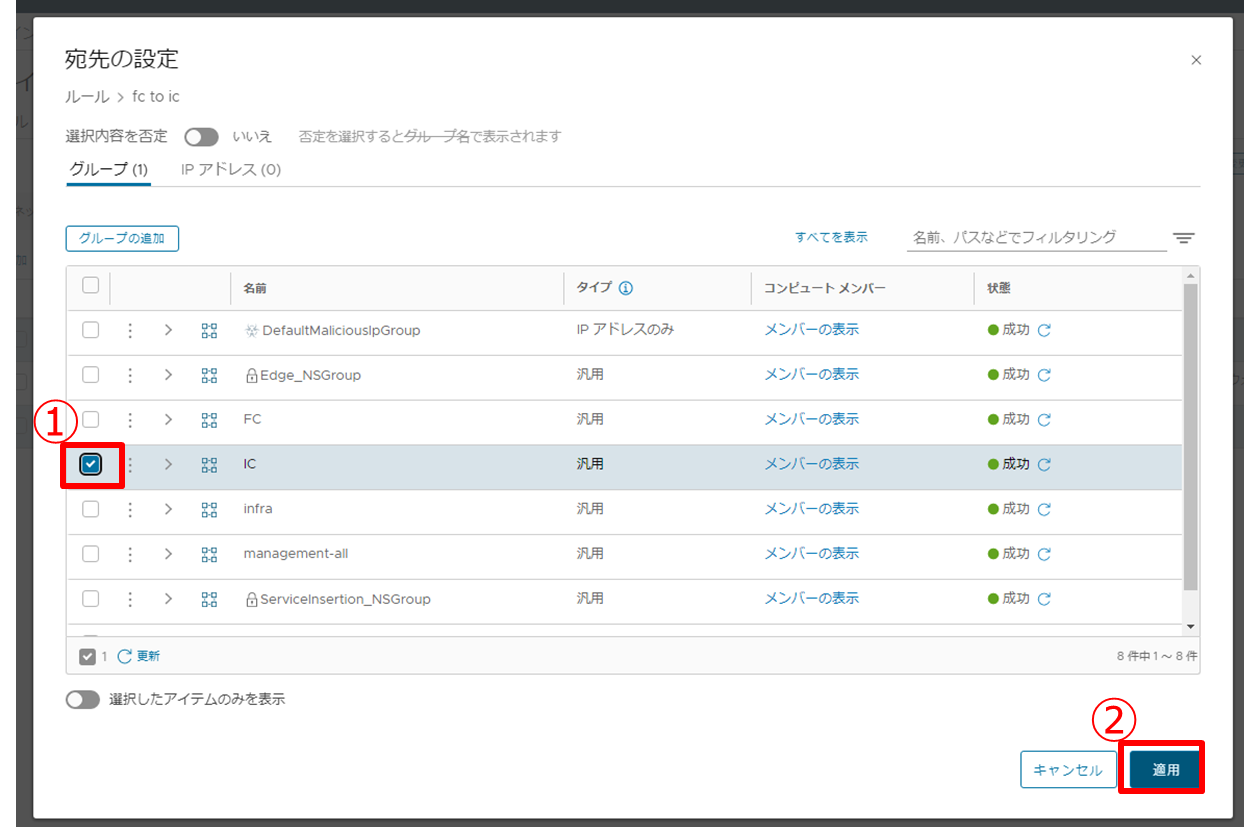

7. 宛先のグループを選択します。[IC] にチェックを入れて [適用] をクリックします。

|

|

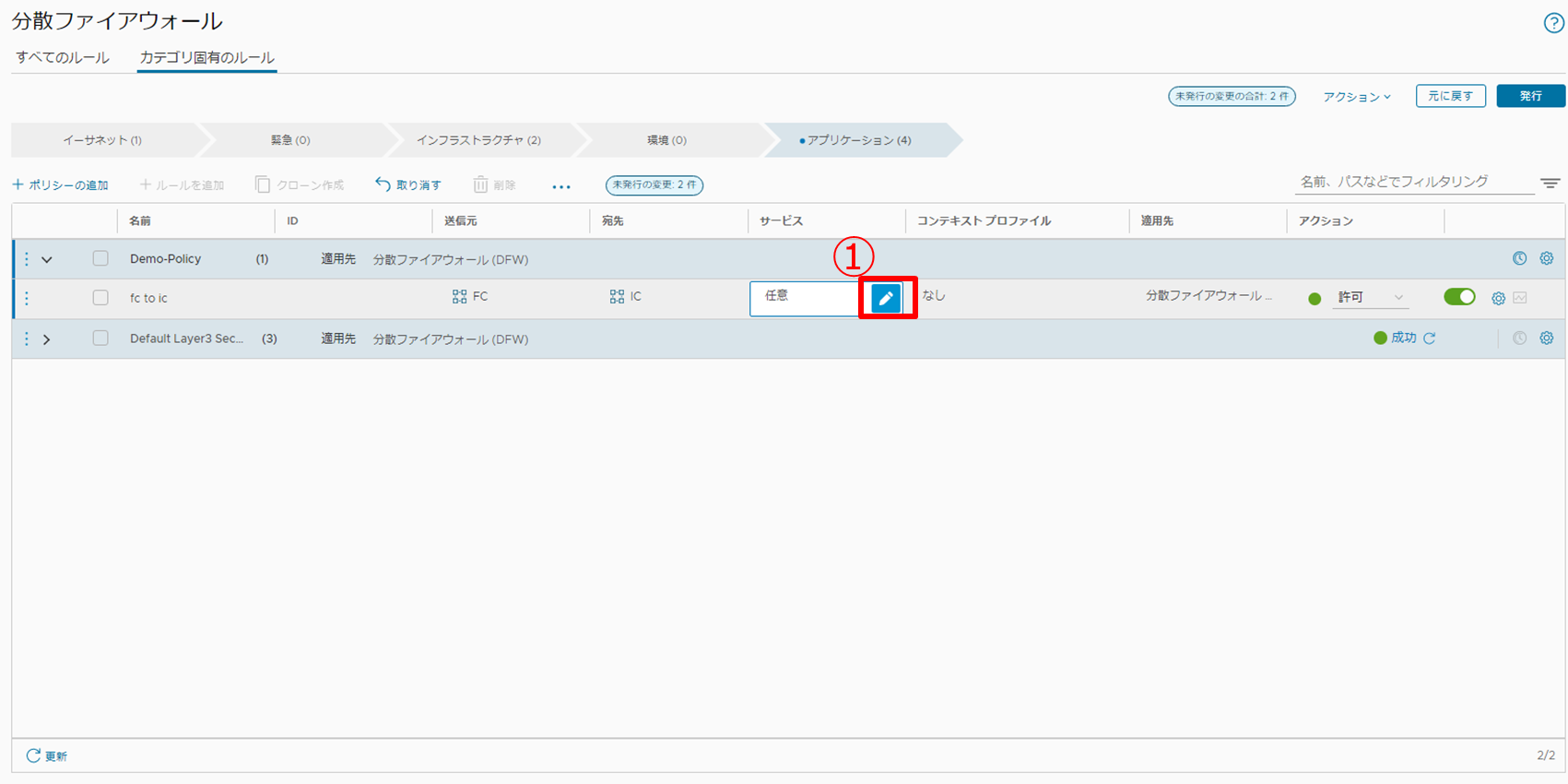

8. サービスの項目の [鉛筆マーク] をクリックします。

|

|

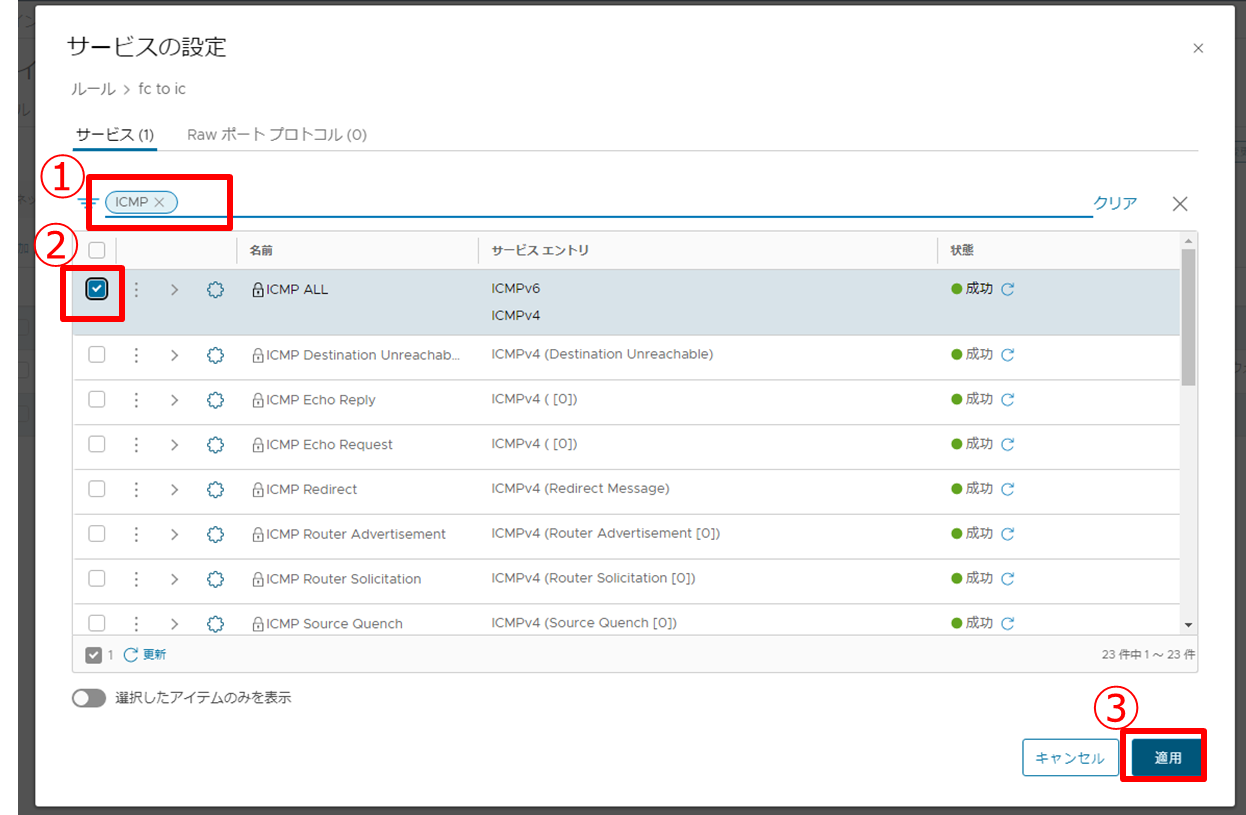

9. サービスを選択します。

|

|

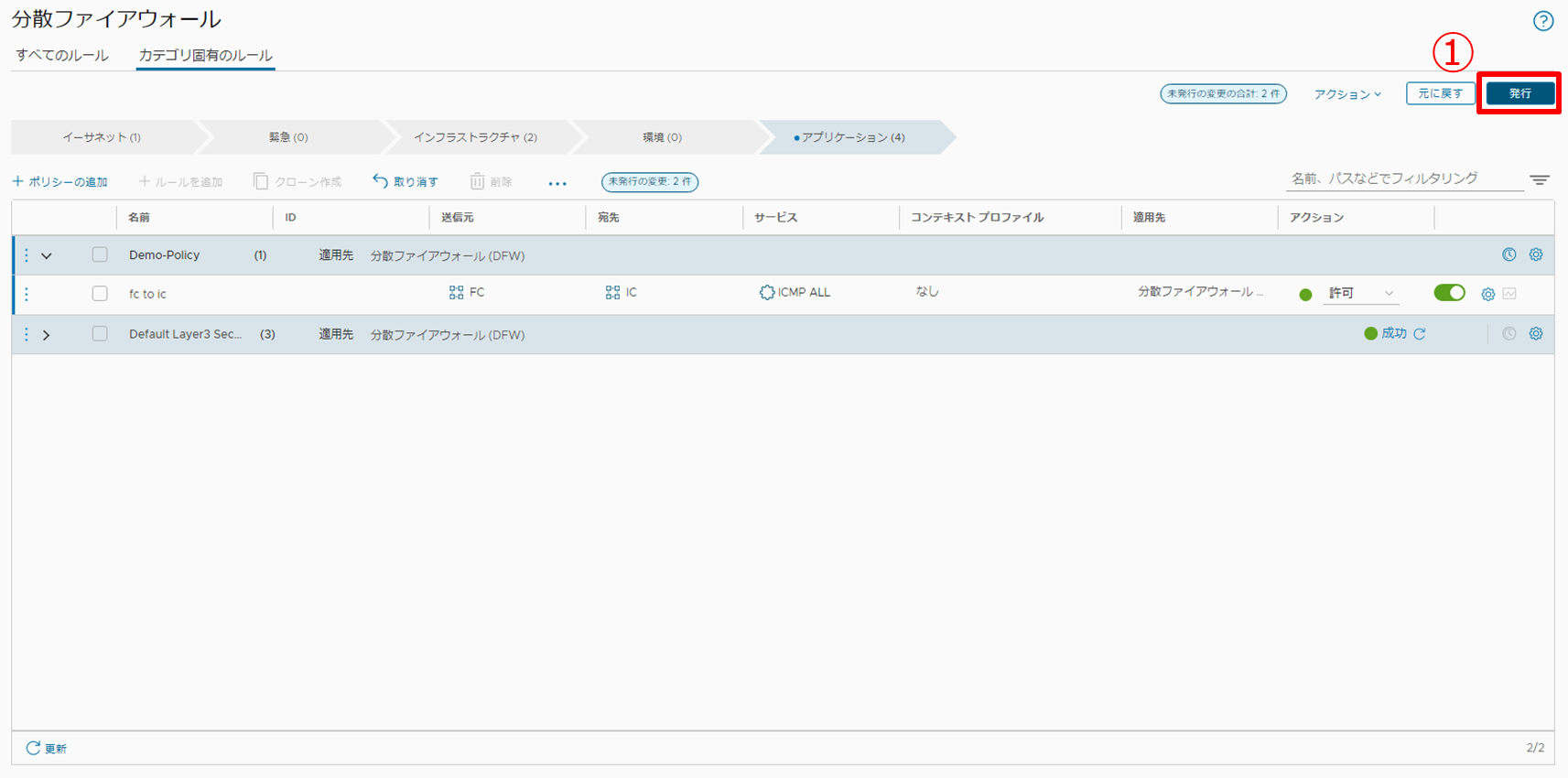

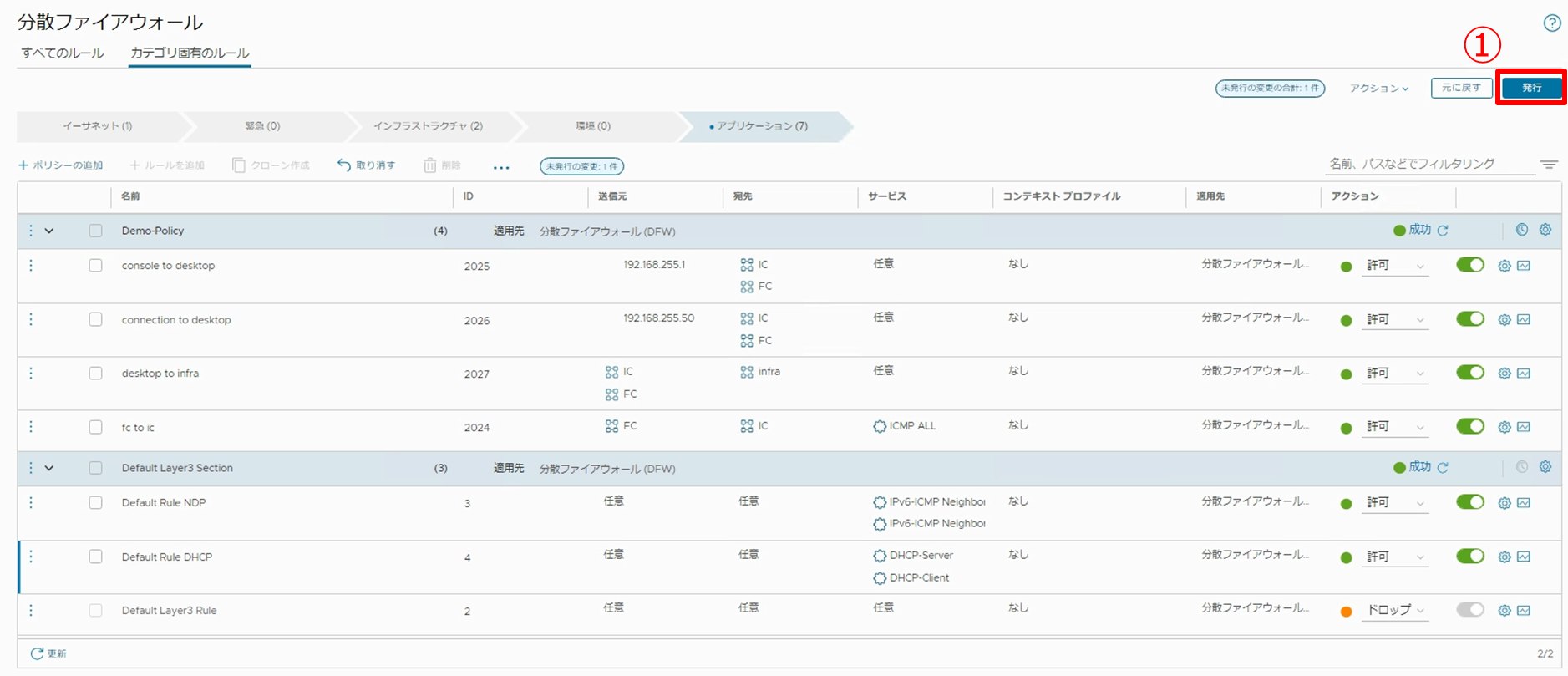

10. [発行] をクリックします。

|

|

11. 「進行中」と表示されます。 [更新マーク] をクリックします。

|

|

12. 「成功」と表示されることを確認します。

|

3. 分散ファイアウォール ポリシーの許可リスト化

ここまでの手順でICMP通信を許可しましたが、このままではすべての通信を通す状態になっています。そこで明示的に許可した通信のみを通す、「許可リスト」とよばれる設定に変更します。

分散ファイアウォールには、デフォルトで、1番下に「Default Layer3 Section」ポリシーが作成されます。これは、それより上に設定されたポリシーにも一致しないパケットに適用されるルールが設定されておりで、通信がデフォルトで許可されるかどうかが決定されます。

つまり、このルールのアクションを「ドロップ」または「却下」に設定しておくことで、明示的に許可したトラフィックのみを通信させる運用が可能です。

以下の図がNSX Managerでの「Default Layer3 Section」ポリシーのルールです。3つのルールがありますが、1番下の「Default Layer3 Rule」が、他のすべてのルールにマッチしなかったトラフィックに適用されます。

許可ルールの追加

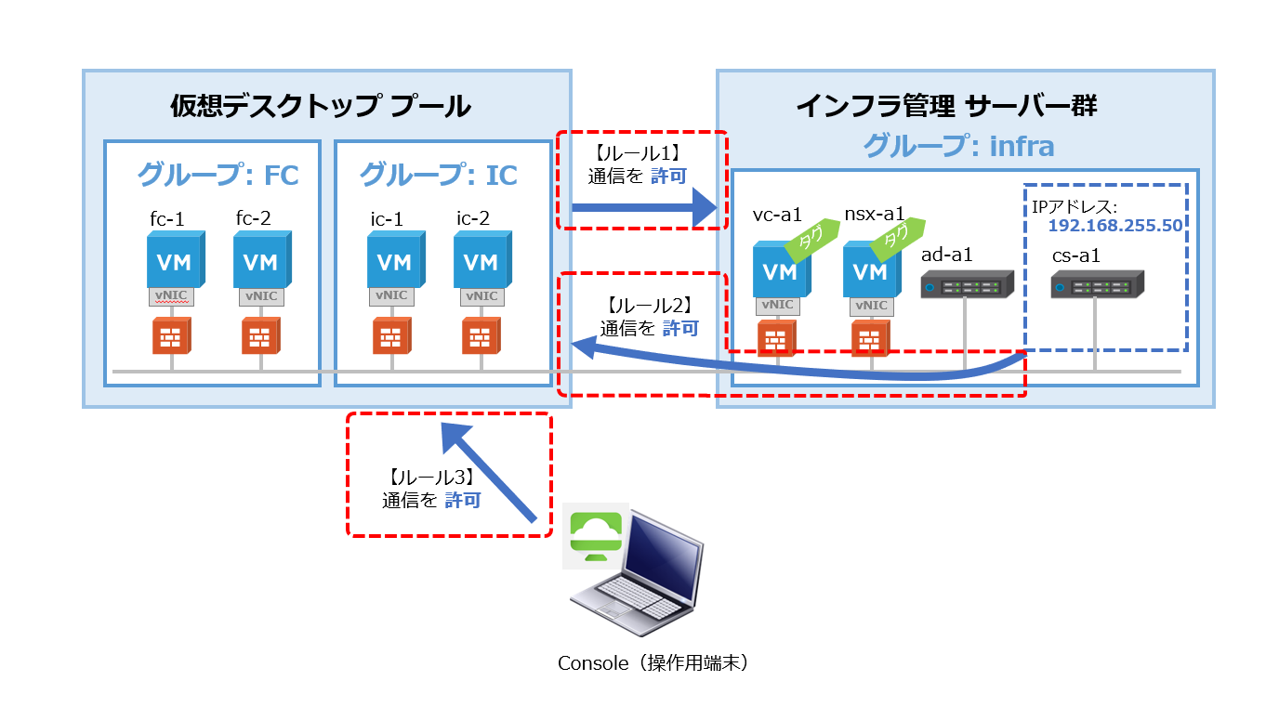

すべての通信を許可しているデフォルトのルールの設定変更をする前に、管理サーバーに関連する通信を許可するルールを追加します。

管理サーバーに関連する通信として、以下のルールを追加します。

-

【ルール1】FCとICグループからinfraグループへの通信を許可

-

【ルール2】Connection ServerからFCとICグループへの通信を許可

- 【ルール3】Console(操作用端末)からFCとICグループへの通信を許可

|

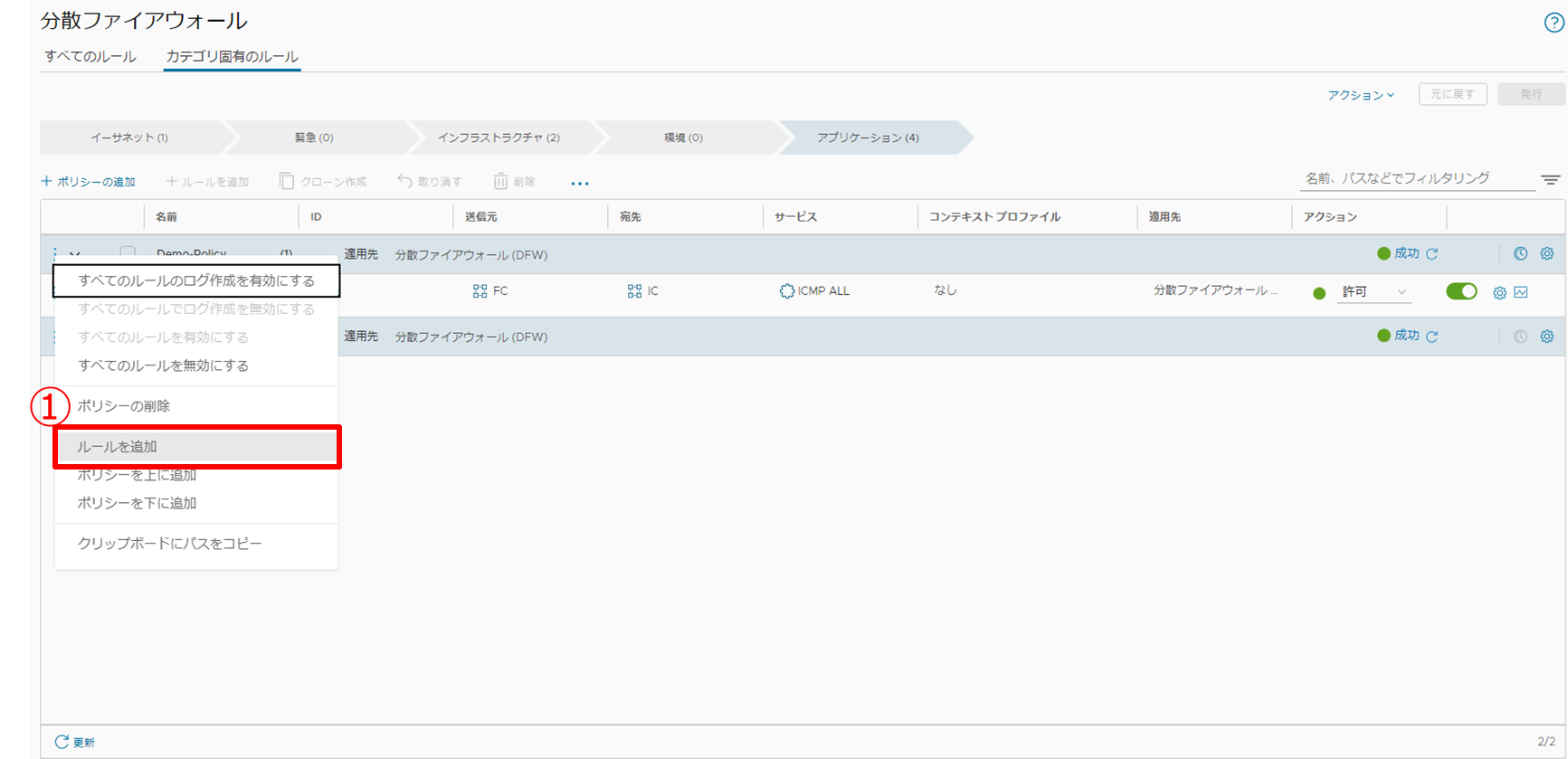

1. [︙] をクリックし、 [ルールを追加] をクリックします。

|

|

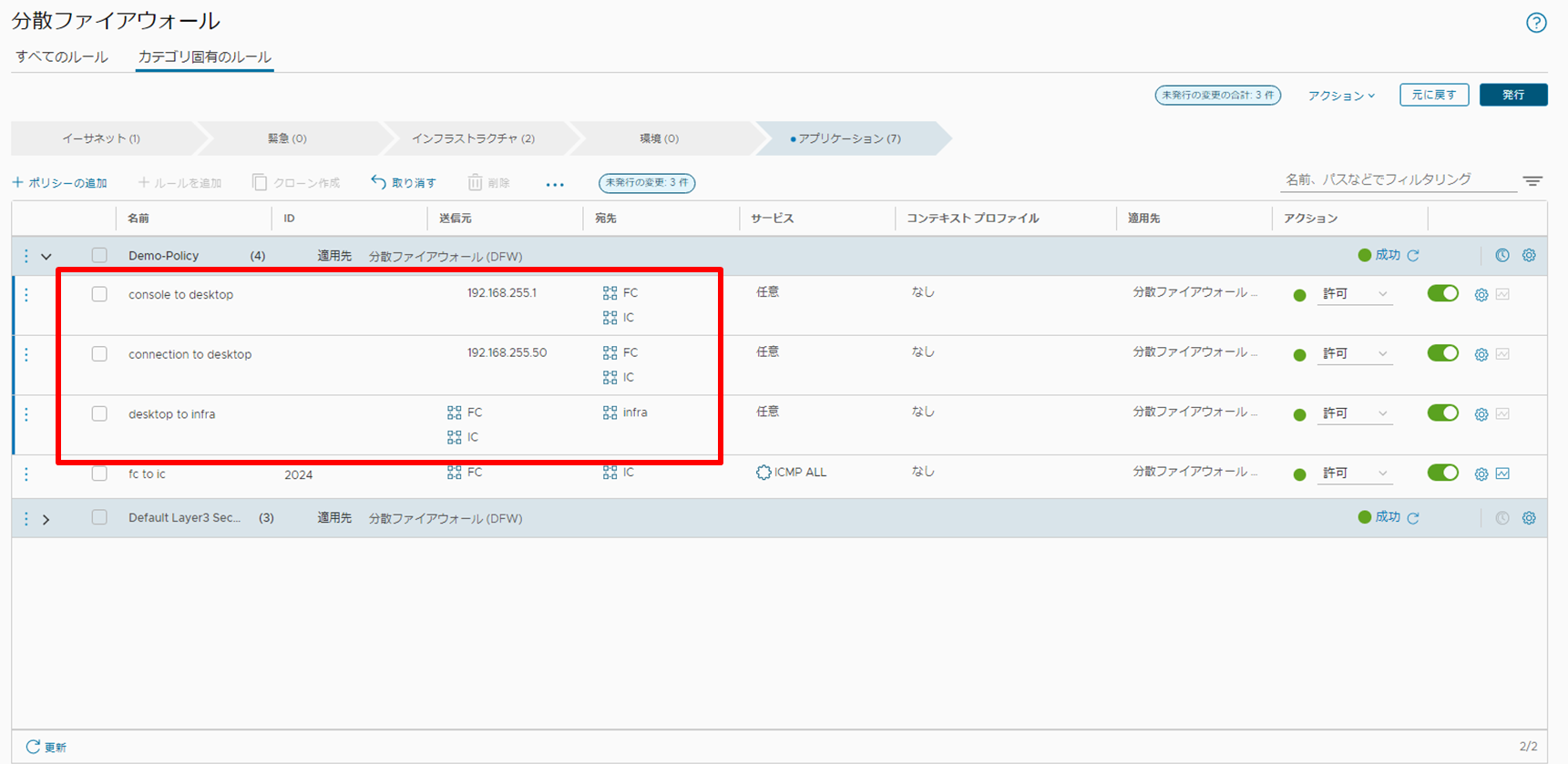

2. 前述の手順(fc to ic のルール)と同様に以下の3つルールを作成します。送信元をIPアドレスにする手順は項番3でご紹介します。

|

|

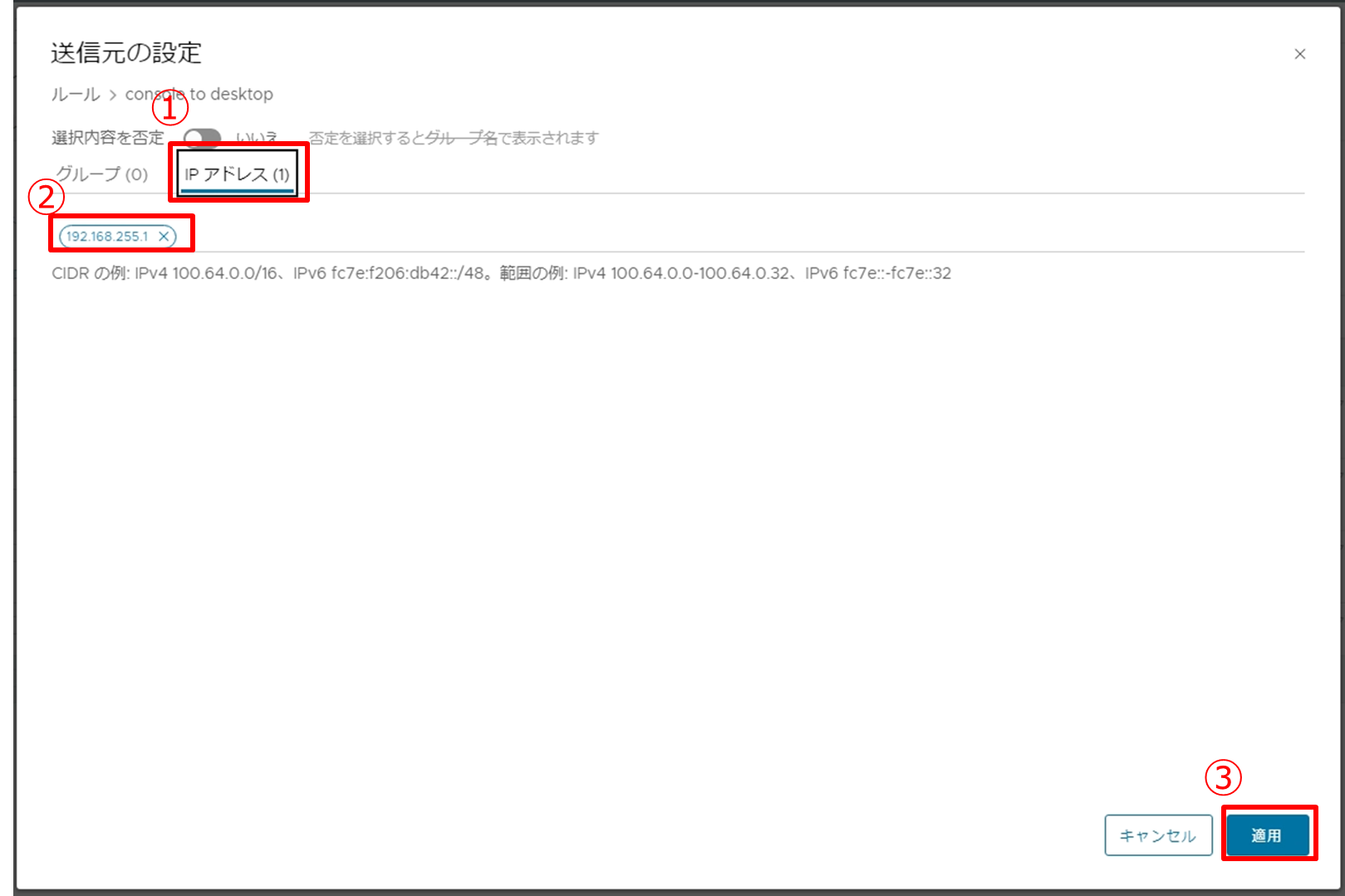

3. 送信元がIPアドレスの箇所は以下の手順で設定します。

|

デフォルト ルールでの遮断設定

すべての通信を許可しているデフォルトのルールをドロップに設定します。

|

1. デフォルトのルールをドロップに設定します。 「Default Layer3 Section」の「矢印」 をクリックします。 「Default Layer3 Rule」のアクションを [ドロップ] にします。

|

|

2. 以下の設定になっていることを確認し [発行] をクリックします。 ※許可されているルールの通信しか通さないため、第3回で実施したように除外リストにNSX-T Manager(nsx-a1)を登録していればNSX-Tの管理画面へのアクセスが維持されます。

|

4. 分散ファイアウォールの動作確認

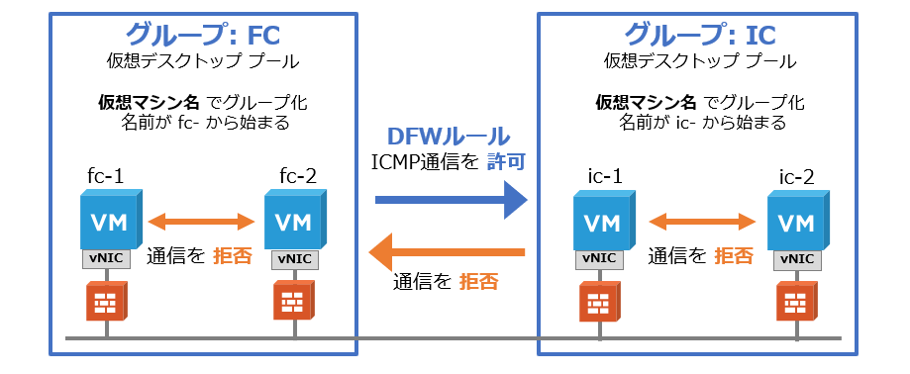

作成した分散ファイアウォールの設定が正しく動作するか確認します。通信制御の動作確認では、pingコマンドを使用します。

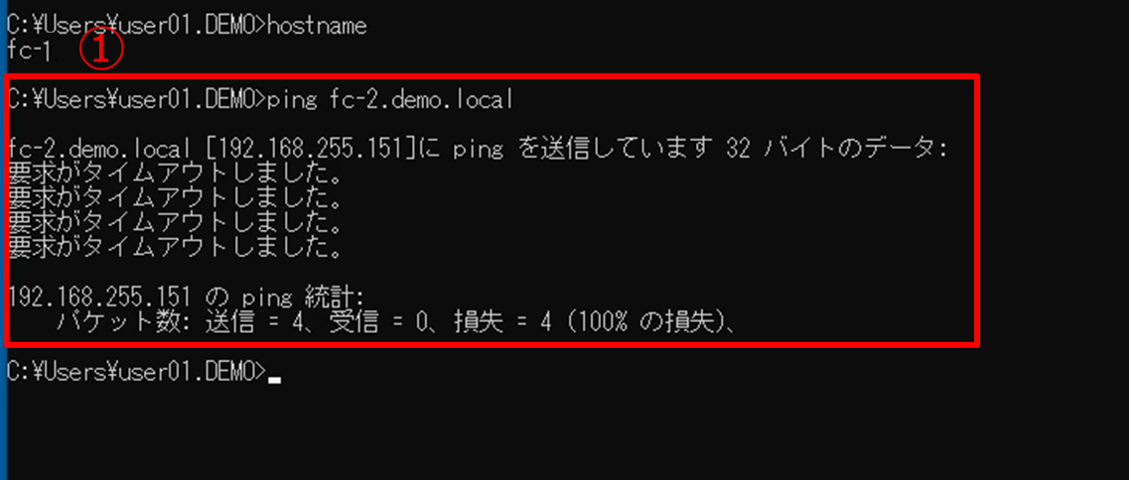

|

1. FCグループに所属している仮想デスクトップ同士での通信(ICMP)が不可であることを確認します。許可したルールのみの通信しかできないため、不可になります。 今回は「fc-1.demo.local」から「fc-2.demo.local」に対して通信(ICMP)をします。

|

|

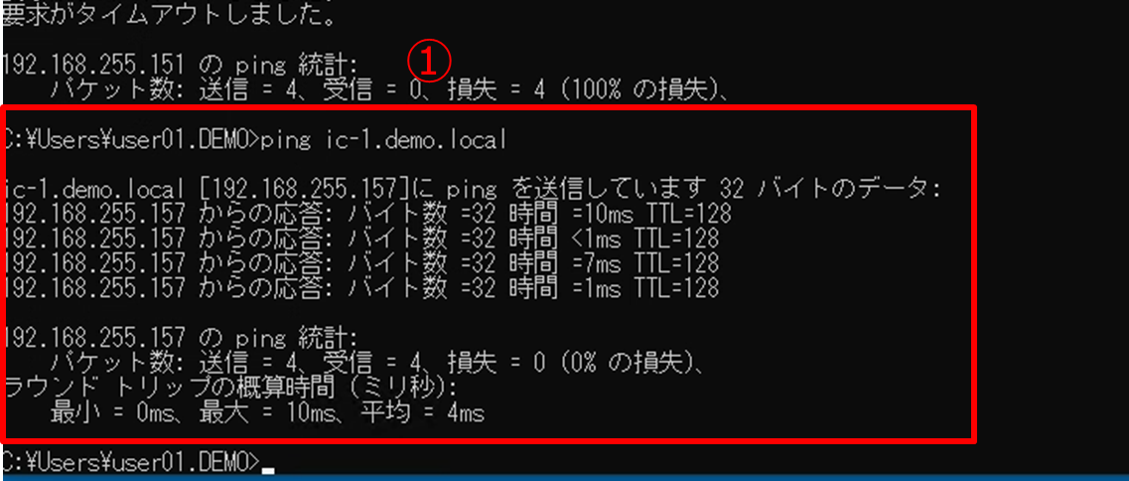

2. FCグループに所属している仮想デスクトップからICグループに所属している仮想デスクトップに対して通信(ICMP)が可能か確認します。 「fc to ic」のルールを許可してるため、通信が可能です。 今回は「fc-1.demo.local」から「ic-1.demo.local」に対して通信(ICMP)をします。

|

これで、NSXの分散ファイアウォールが有効化されていてポリシー ルールの動作を確認できる検証環境が用意できました。今回のNSX検証環境構築編にて、データセンターに関連するサーバー、ストレージ、ネットワークを仮想化し、エンドユーザーへのデスクトップ提供も仮想化することができました。

このシリーズではVMwareのSDDCに関連する製品の基本的な検証環境構築を学びましたが、VMwareからは他にもモバイルデバイスの管理であったり、EDRによるセキュリティの強化、SD-WANといった製品なども提供されています。これらの最新情報も「C&S ENGINEERVOICE」で発信していますのでぜひご確認ください。

【SB C&S主催】 VMware製品 無償セミナーのご案内

VMwareテクニカル講座

VMwareの各種製品の機能をわかりやすく学んでいただくために、「VMwareテクニカル講座」と題するWebセミナーを無償で開催しています。これからVMware製品を学び始める方向けに重要な機能を一通り紹介しています。詳細、お申し込みはこちらをご確認ください。

VMwareテクニカルハンズオン

VMwareテクニカル講座をベースにした、より実践的なハンズオンセミナーを無償で開催しています。詳細、お申し込みはこちらをご確認ください。

皆様のご参加をお待ちしております。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

ICT事業本部 技術本部 技術統括部

第1技術部 1課

山田 和良 - Kazuyoshi Yamada -

VMware vExpert