こんにちは。SB C&Sでバックアップソリューションを担当している臼井です。

前回、Cohesityのランサムウェア対策の機能として、DataLock機能をご紹介させていただきました。前回はCohesityの中に保存されているデータが対象でしたが、Cohesityではクラウド等のオブジェクトストレージにアーカイブ(CloudArchive)したデータもDataLock機能を利用することが可能となっており、アーカイブ先がAzure Blob Storageの場合には不変ストレージ機能と連携することができます。

Azure Blob Storage の不変ストレージを使用すると、データがWORM (Write Once, Read Many) 状態で保存され、ユーザーが指定した期間、データを変更および削除できなくなるため、Azure Blob Storageにアーカイブしたバックアップデータをランサムウェアから保護することができます。

そこで、今回は不変ストレージを有効にしたAzure Blob StorageへCloudArchiveする際のDataLockの設定方法をご紹介します。

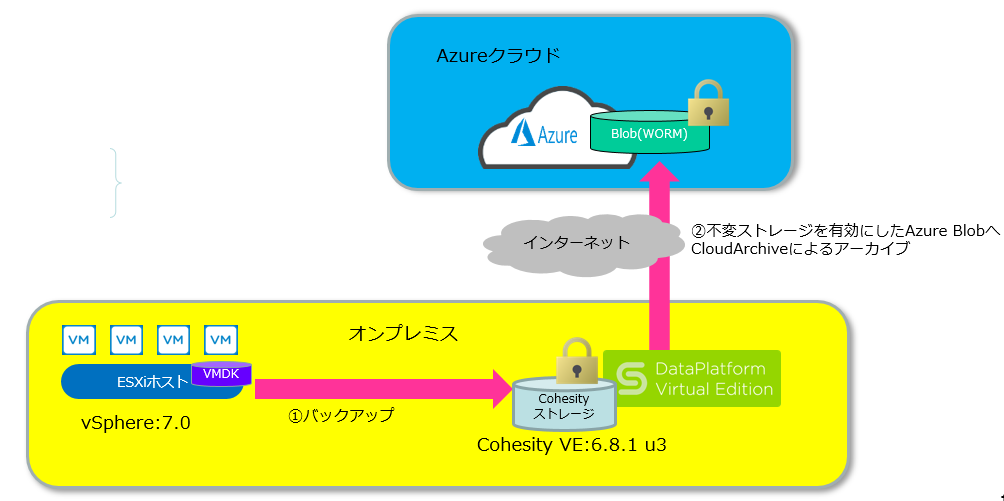

■前提条件と構成

・Cohesityバージョン:6.8.1 u3

・ソース(バックアップ対象)として、vCenterを登録済み

VMware仮想マシンをCohesityのローカルストレージにバックアップした後にインターネット経由で不変ストレージが有効なAzure Blob StorageへCloudArchiveを使用してアーカイブします。

尚、CoheistyがAzure Blob Storageの不変ストレージに対応したのは、バージョン6.8.1からになりますので、既存でCohesityをご利用のお客様はご注意ください。不変ストレージ機能を使用しないAzure Blob StorageへのCloudArchiveはバージョン6.8.1より古いバージョンでも使用可能です。

それでは、下記の流れで設定していきます。

①Azure Blob Storage上でのストレージコンテナーの作成

②Cohesityへのストレージコンテナーの登録

③ポリシーの作成とDataLockの有効化

④Protection Groupの作成

⑤バックアップとアーカイブの実行

⑥Azure上でのDataLockの有効化の確認

①Azure Blob Storageのストレージコンテナーの作成

まず、アーカイブ先となる不変ストレージが有効なストレージコンテナーをAzure Blob上に作成します。

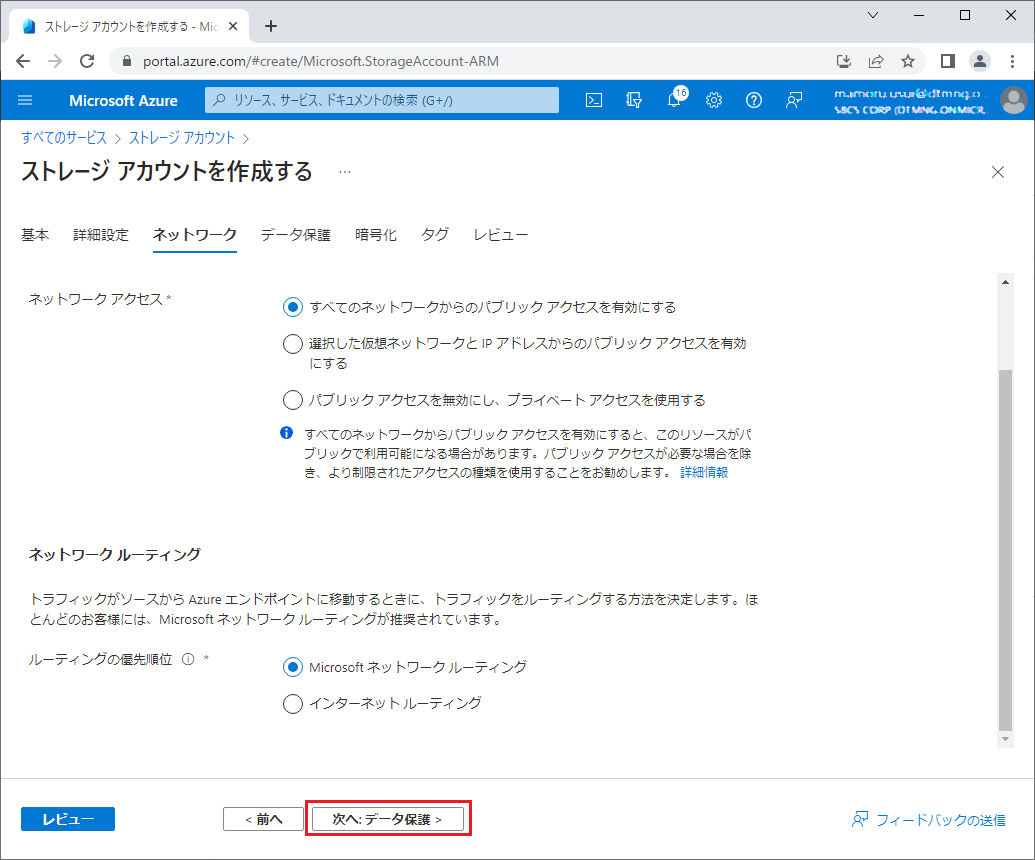

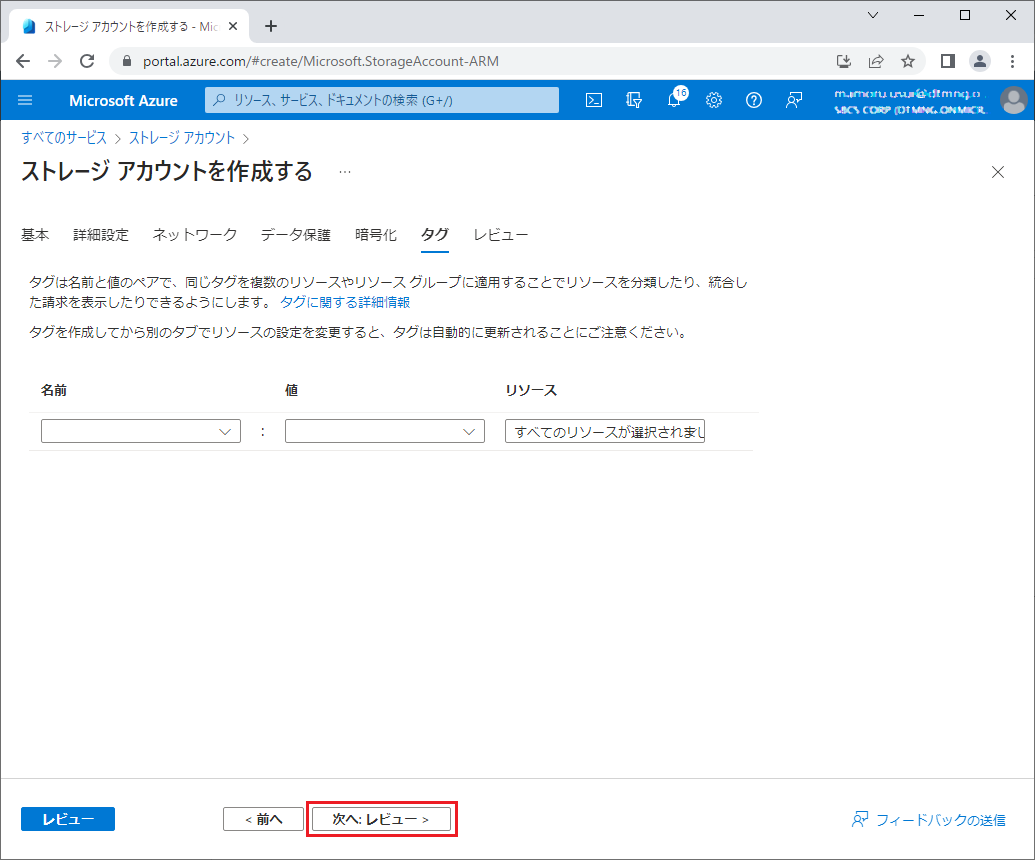

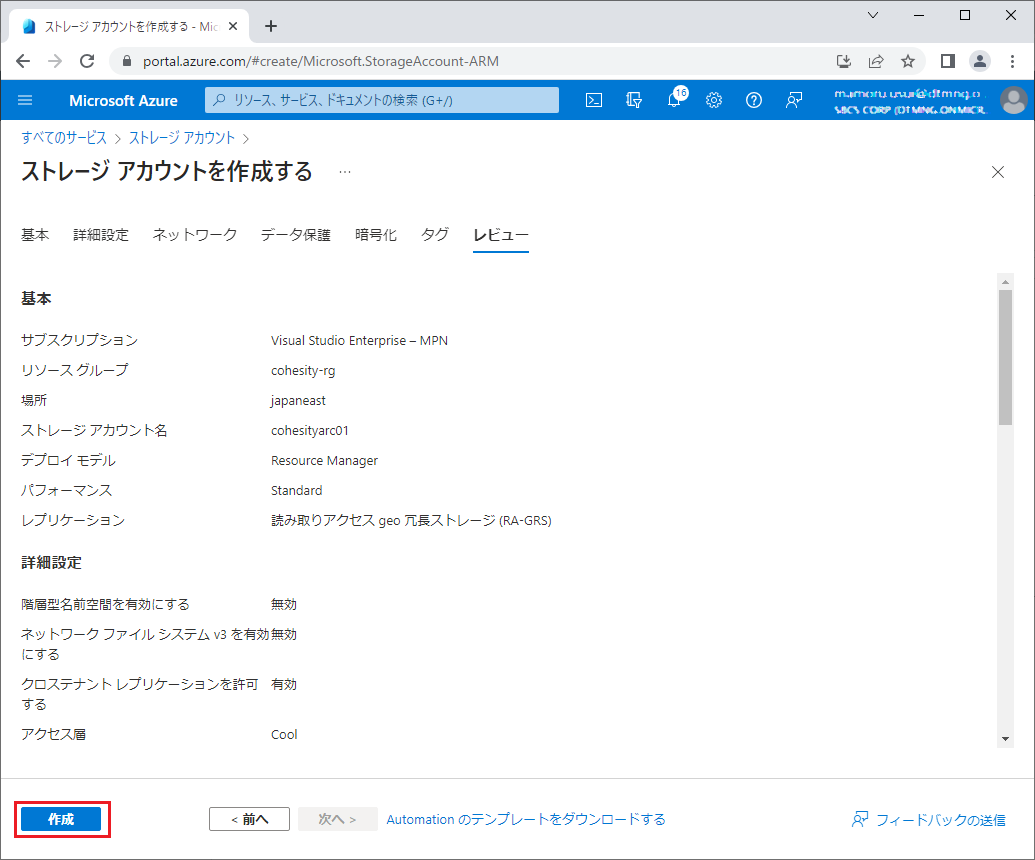

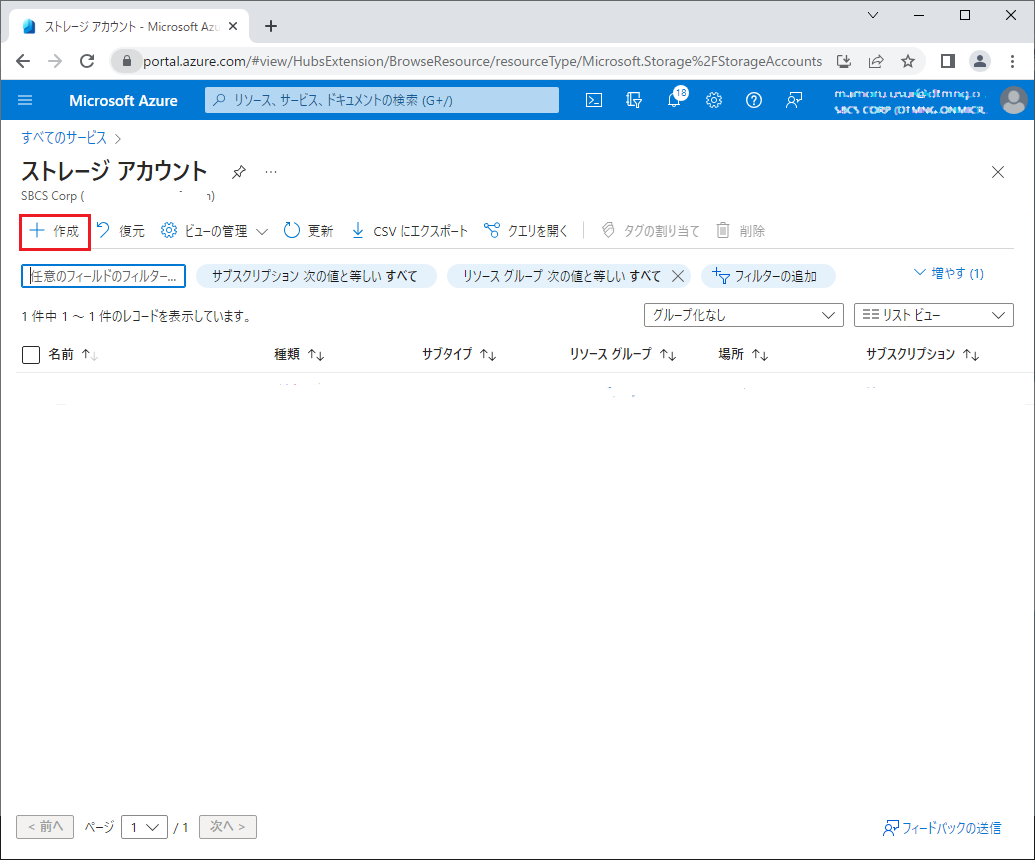

Azure Portalにサインインし、ストレージアカウントのサービスで「作成」をクリックします。

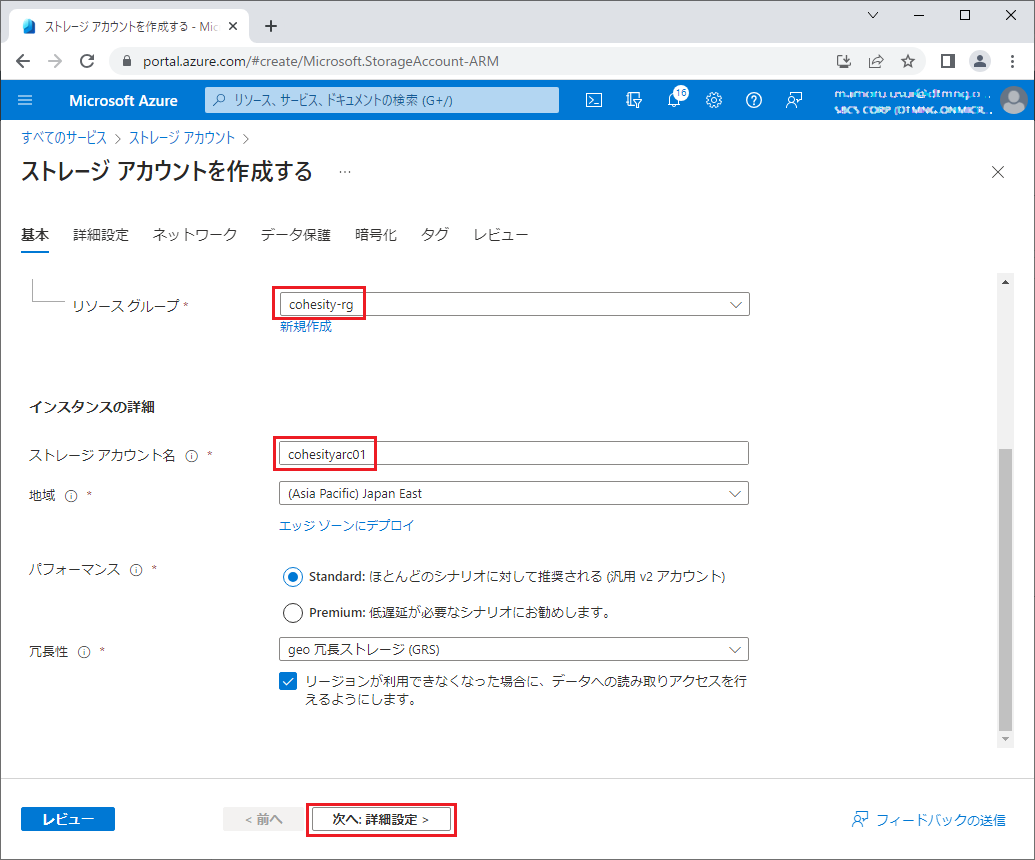

リソースグループとストレージアカウント名を設定し、「次へ:詳細設定」をクリックします。

※今回は事前に作成したリソースグループの cohesity-rg を指定し、ストレージアカウント名をcohesityarc01 としています。

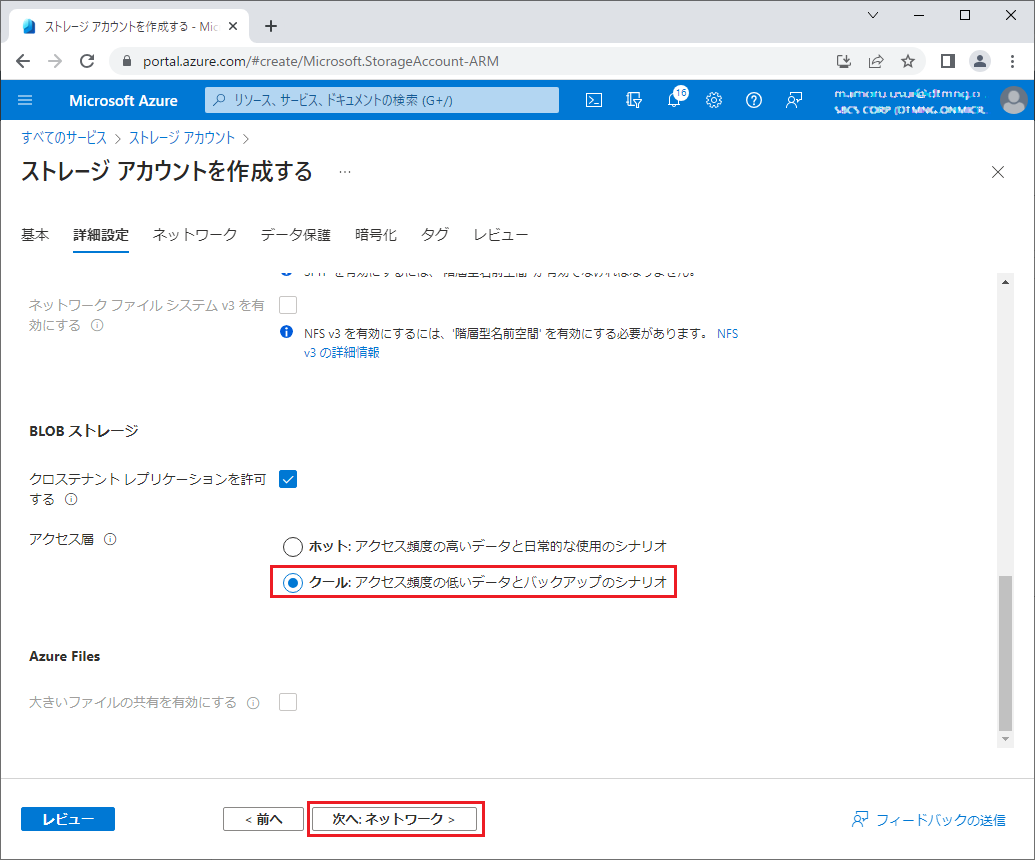

アクセス層として「クール」を選択し、「次へ:ネットワーク」をクリックします。

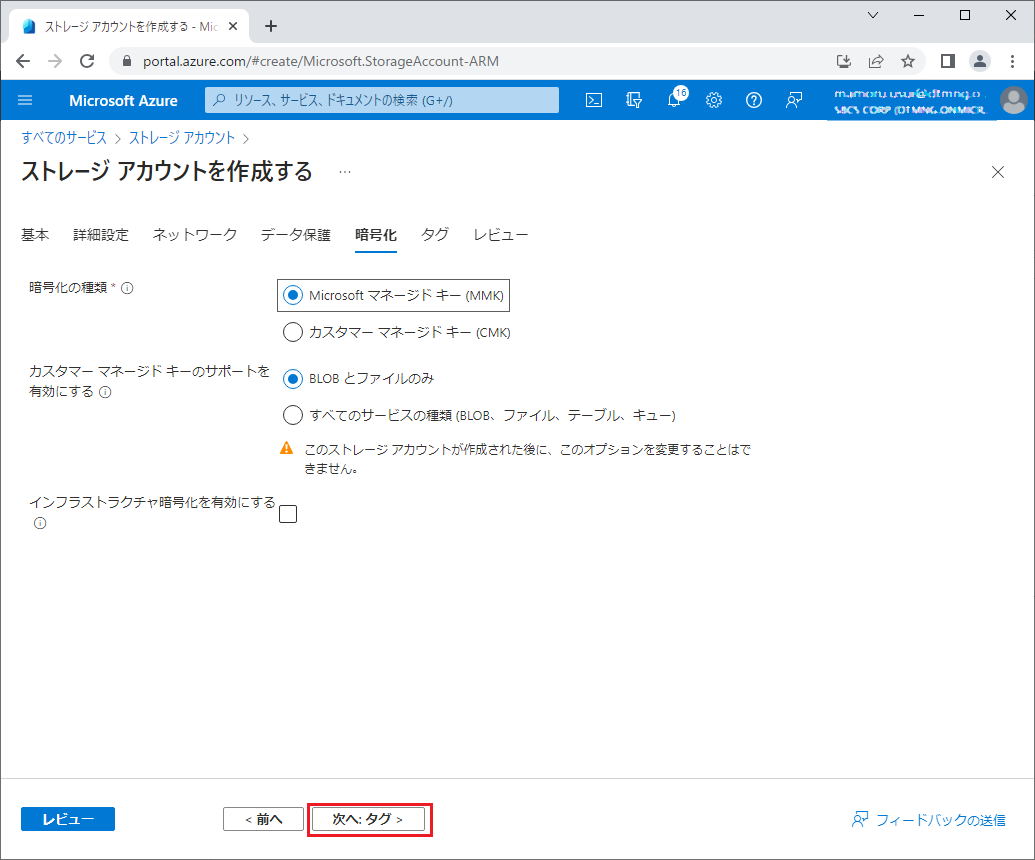

「BLOBのバージョン管理を有効にする」にチェックを入れ、「次へ:暗号化」をクリックします。

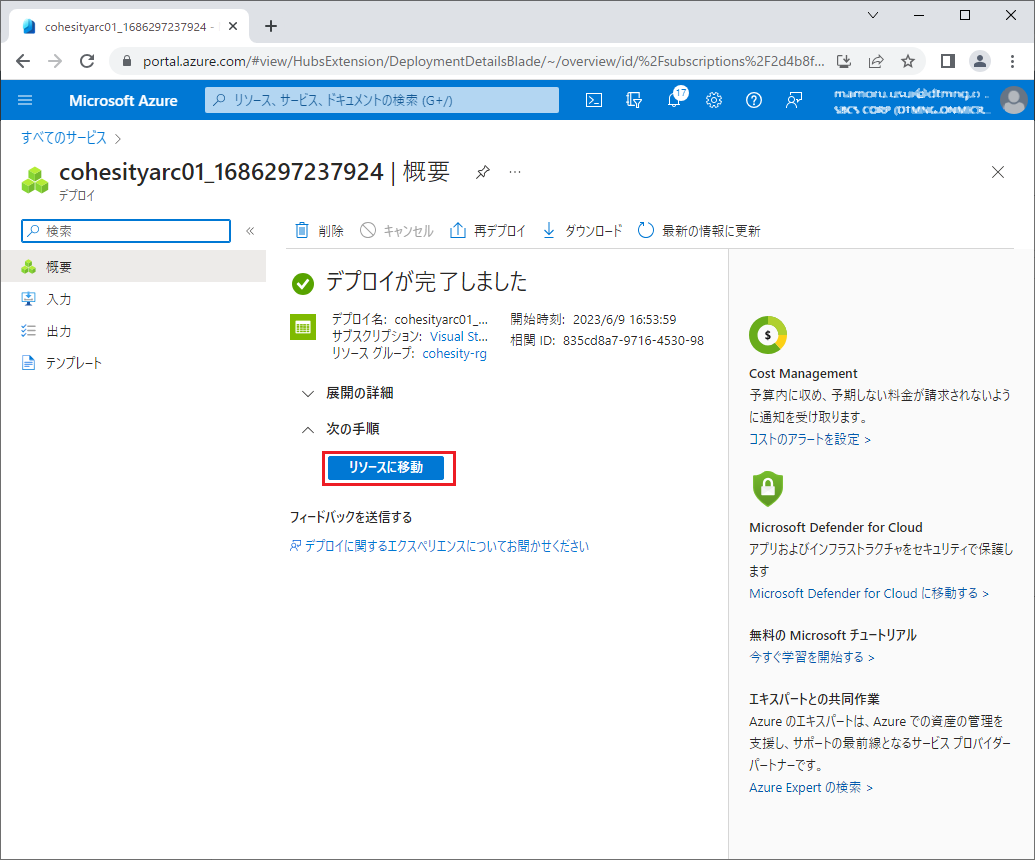

ストレージアカウントのデプロイ完了後、「リソースに移動」をクリックします。

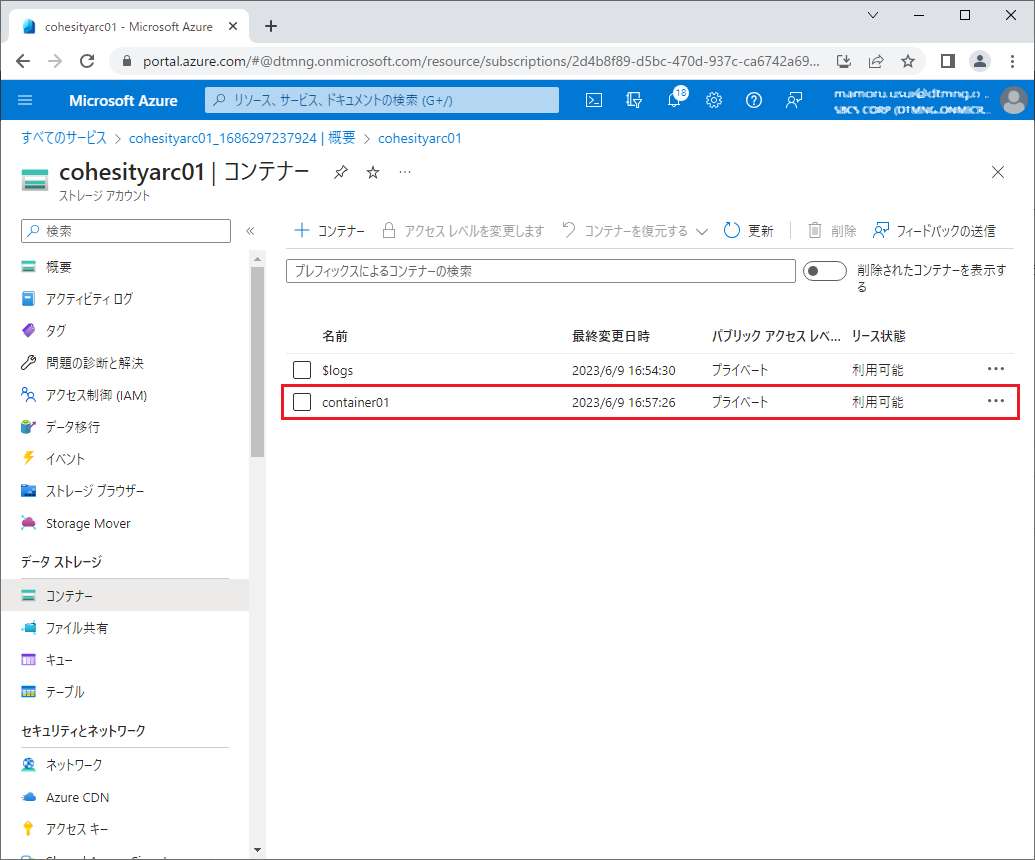

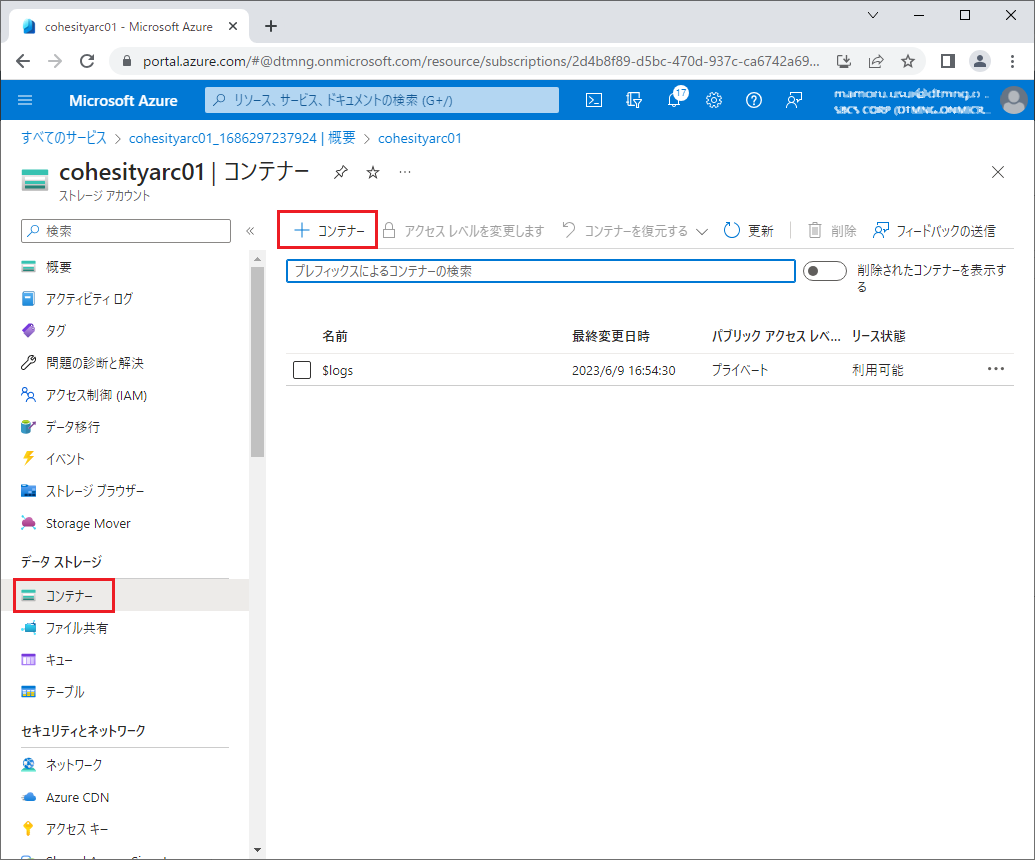

[コンテナー]を表示し、「+コンテナー」をクリックしてコンテナーを作成します。

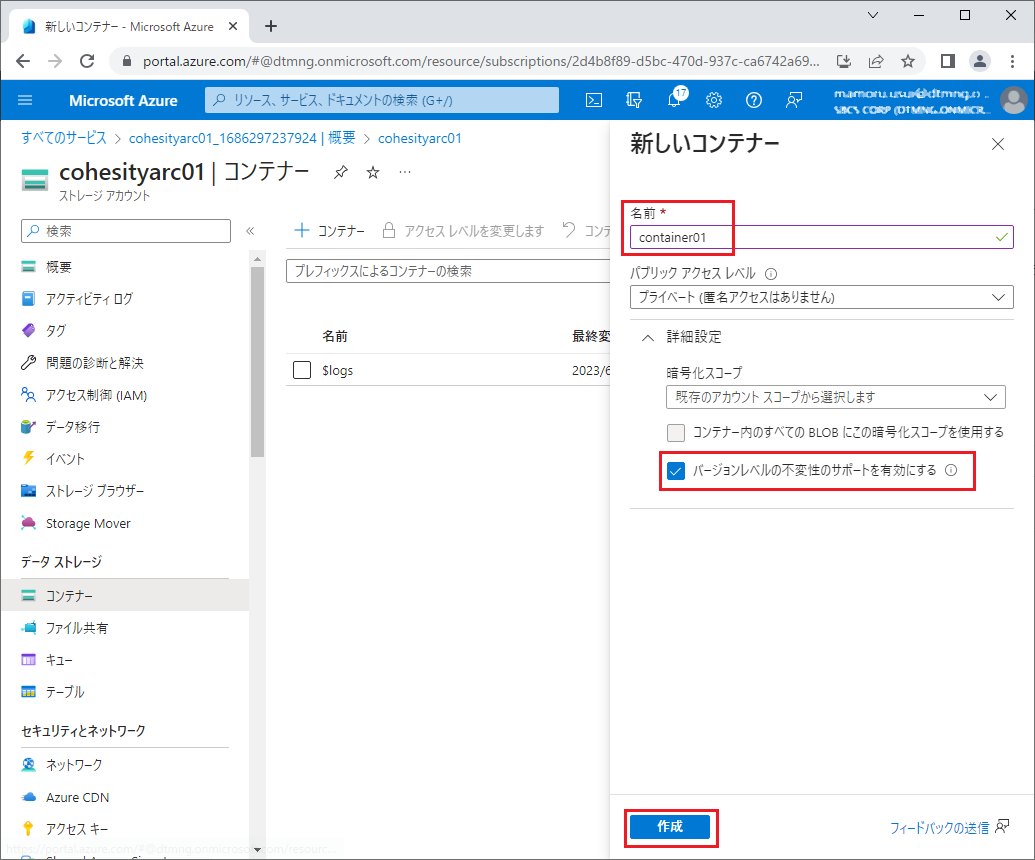

[名前]にコンテナー名を設定し、詳細設定で「バージョンレベルの不変性のサポートを有効にする」にチェックを入れて「作成」をクリックします。

※今回はコンテナー名として、container01 を設定しています。

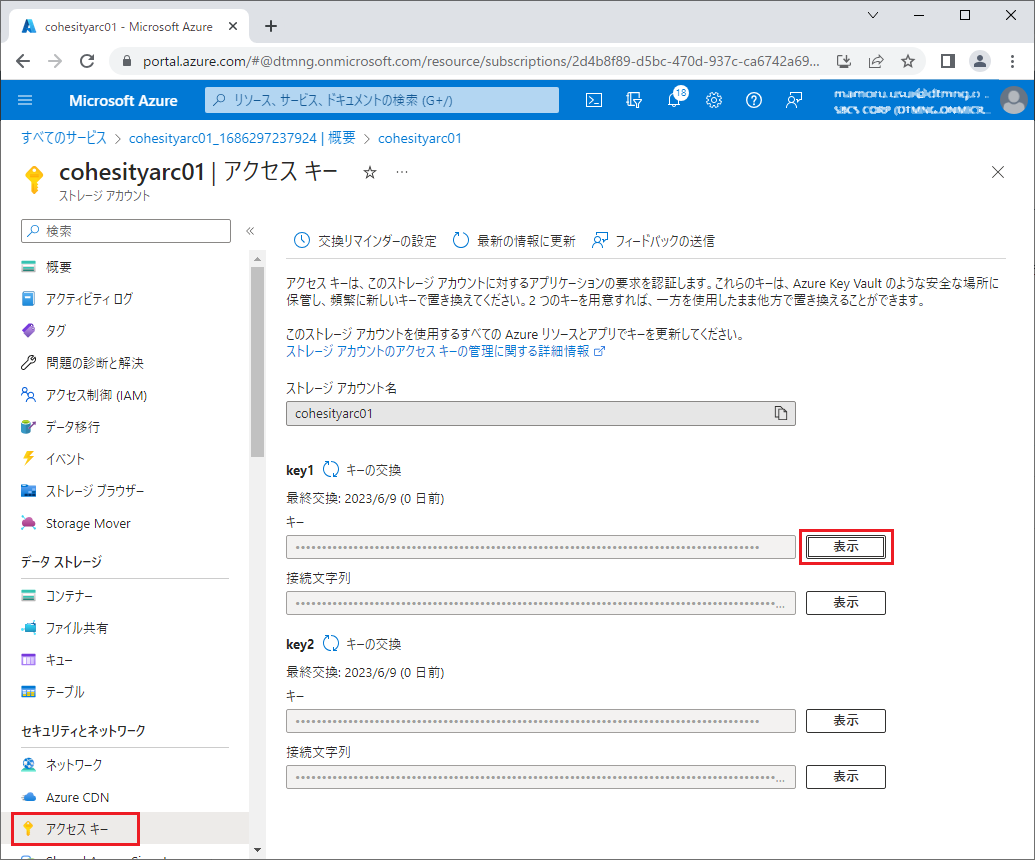

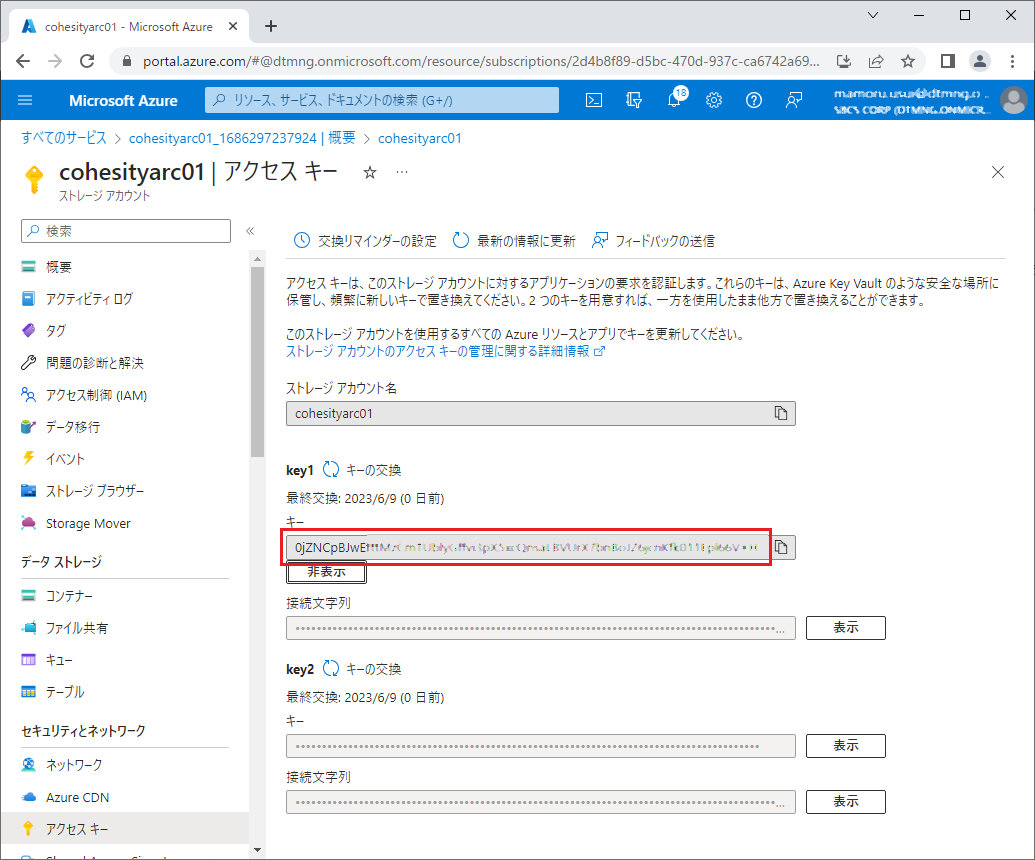

表示されたアクセスキーを記録しておきます。

※Cohisity上で登録する際に必要になります。

以上で不変ストレージのストレージコンテナーの作成は完了です。

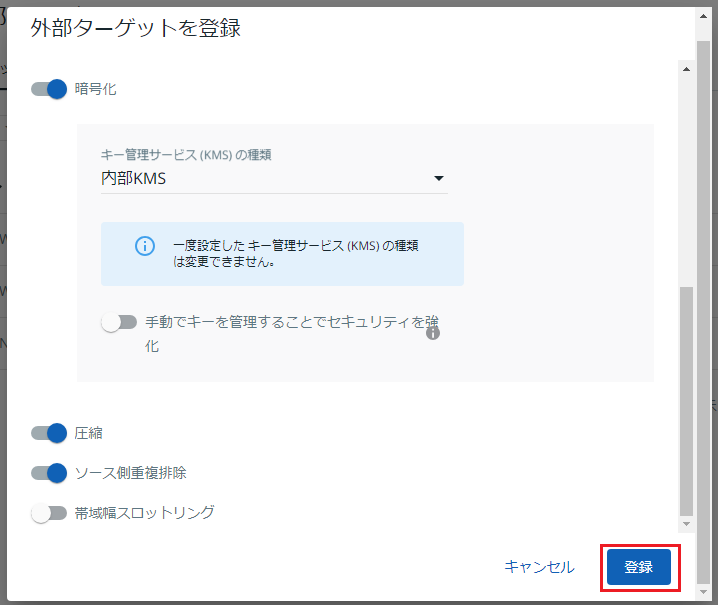

②Cohesityへのストレージコンテナーの登録

次に、作成したストレージコンテナーをCohesityに外部ターゲットとして登録します。

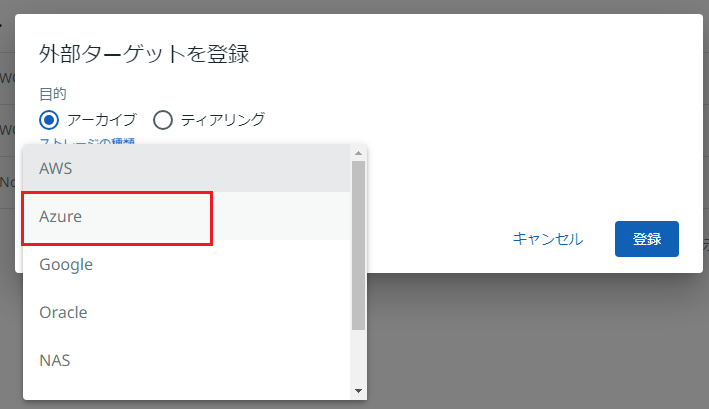

Cohesityにログインして、[外部ターゲット]を表示し「外部ターゲットを追加」をクリックします。

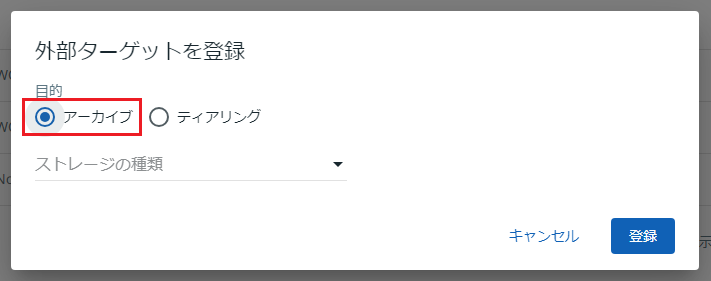

目的で[アーカイブ]を選択し、ストレージの種類で[Azure]を指定します。

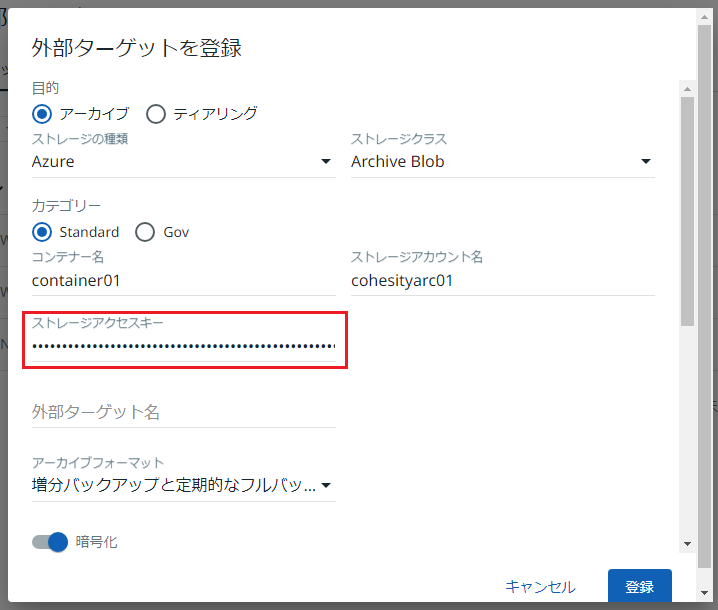

ストレージクラスで[Archive Blob]を指定します。

Azureに上に作成したコンテナーとストレージアカウントをコンテナー名とストレージアカウント名に設定します。

ストレージアクセスキーにAzure上で記録しておいたアクセスキーを設定します。

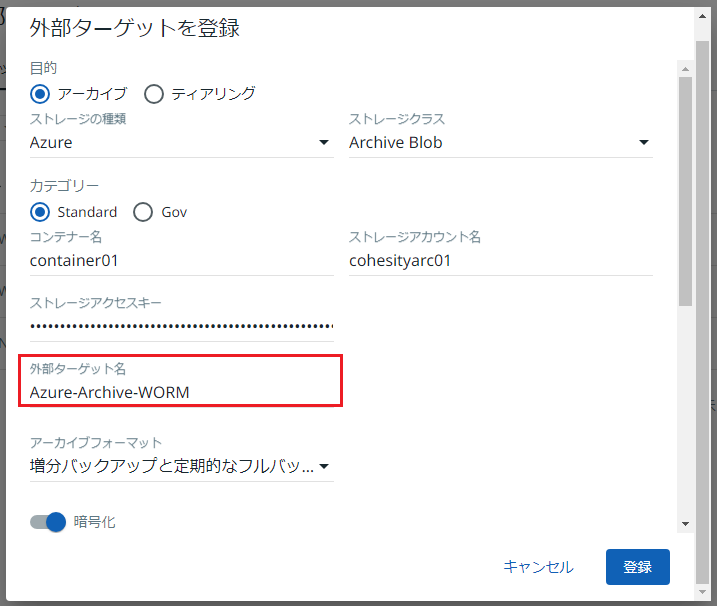

外部ターゲット名を設定します。

※今回は外部ターゲット名をAzure-Acrthive-WORMとしています。

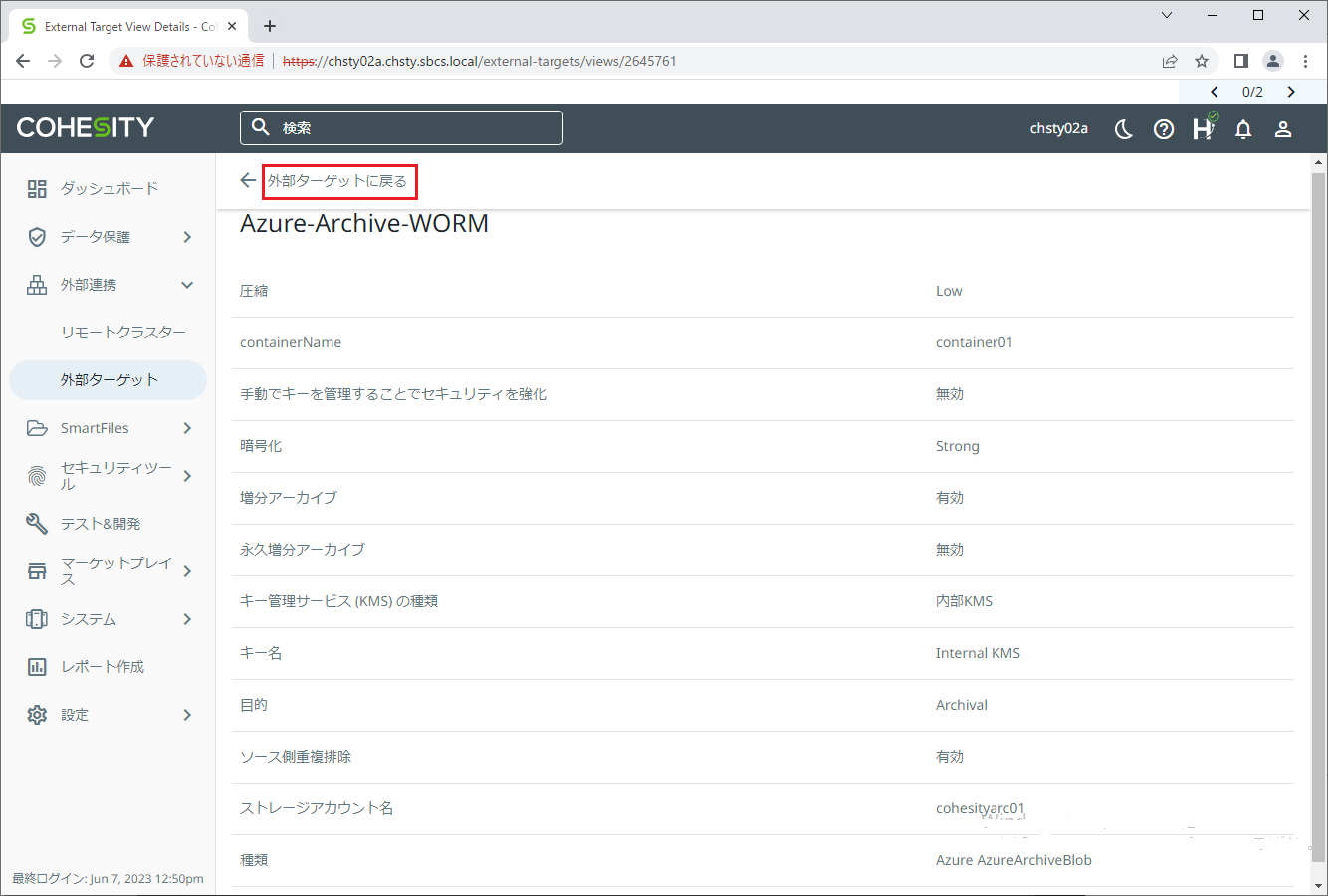

外部ターゲットが登録されたら、[外部ターゲットに戻る]をクリックします。

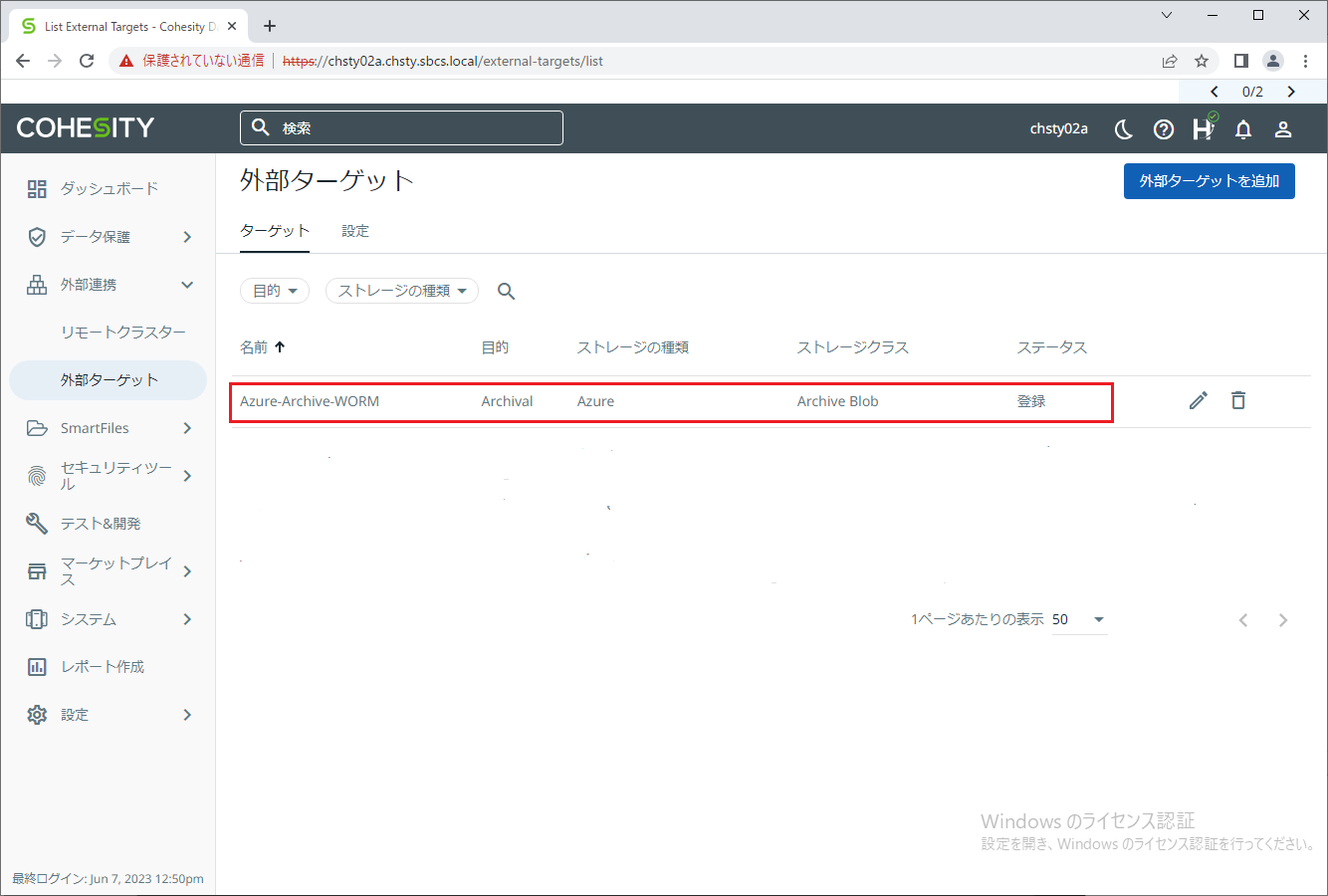

コンテナーが外部ターゲットとして登録されていることを確認します。

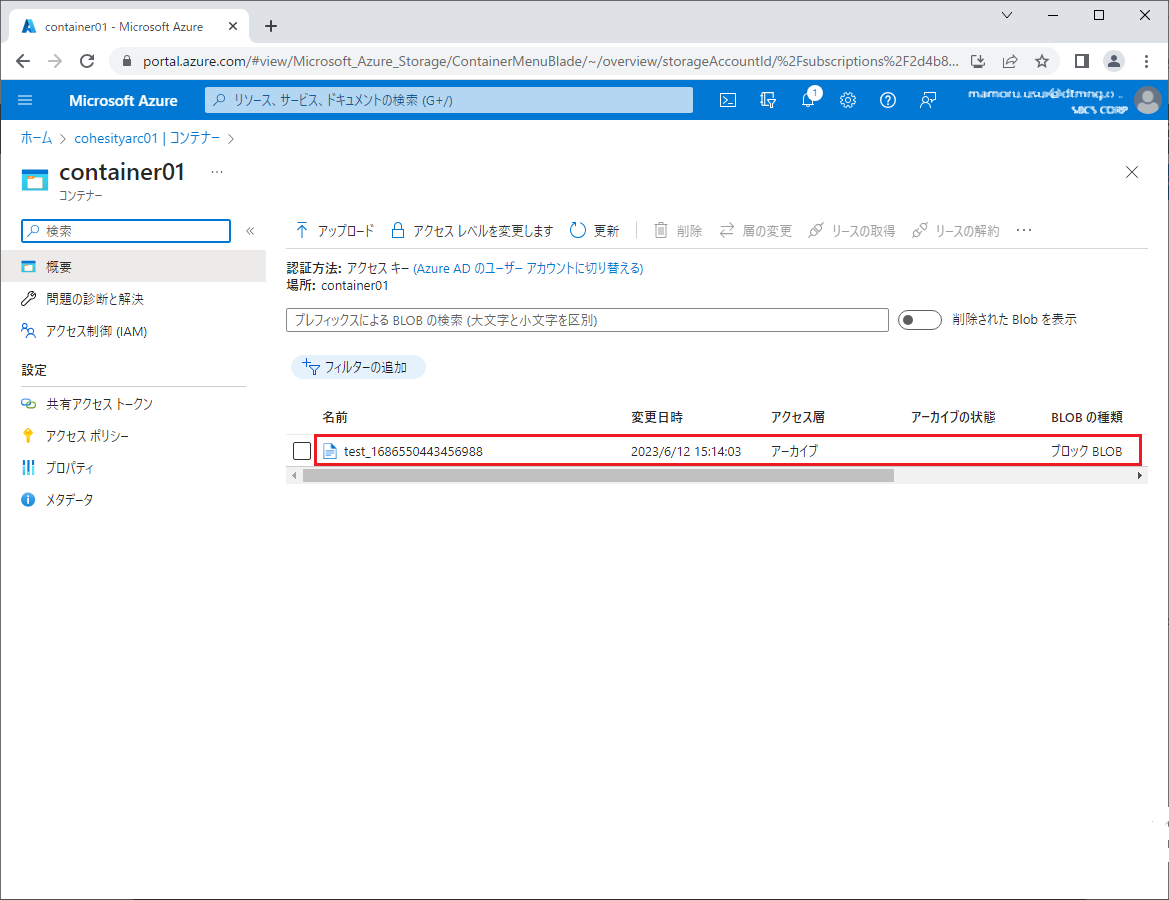

※コンテナーを登録する際、Cohesityからコンテナーへの書き込みがチェックされます。コンテナーを確認するとテスト用のファイルが作成されていることが確認できます。

以上でストレージコンテナーの登録は完了です。

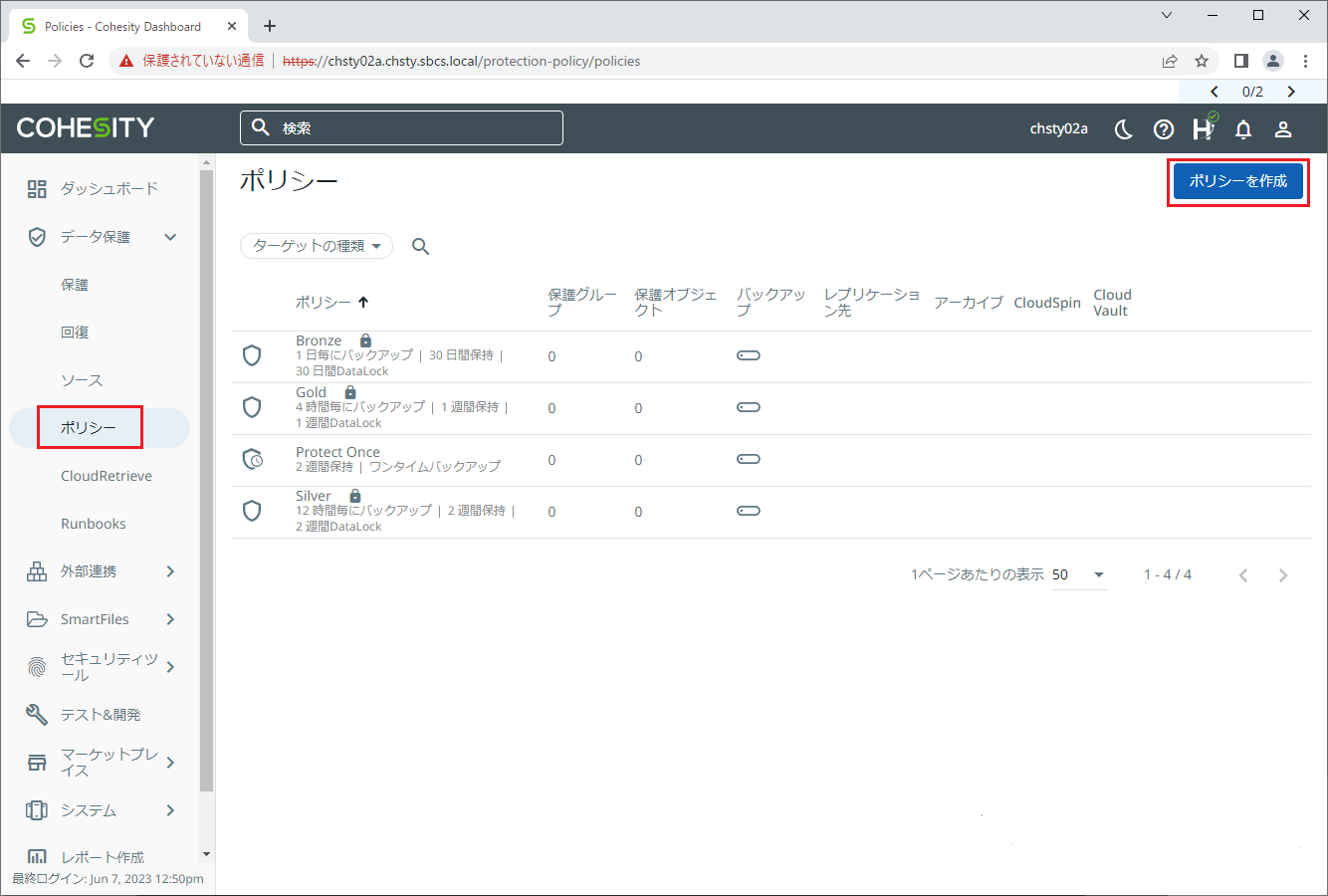

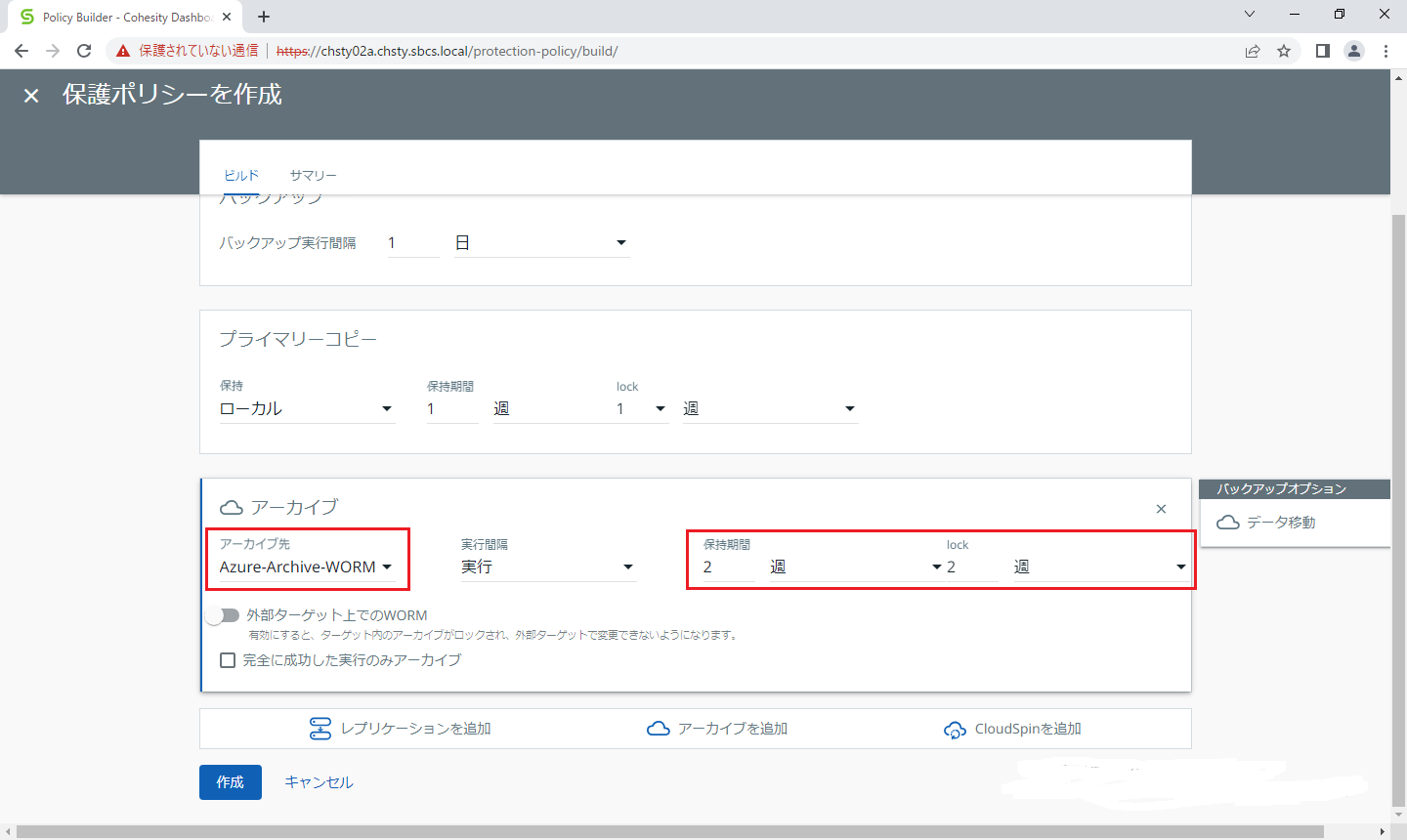

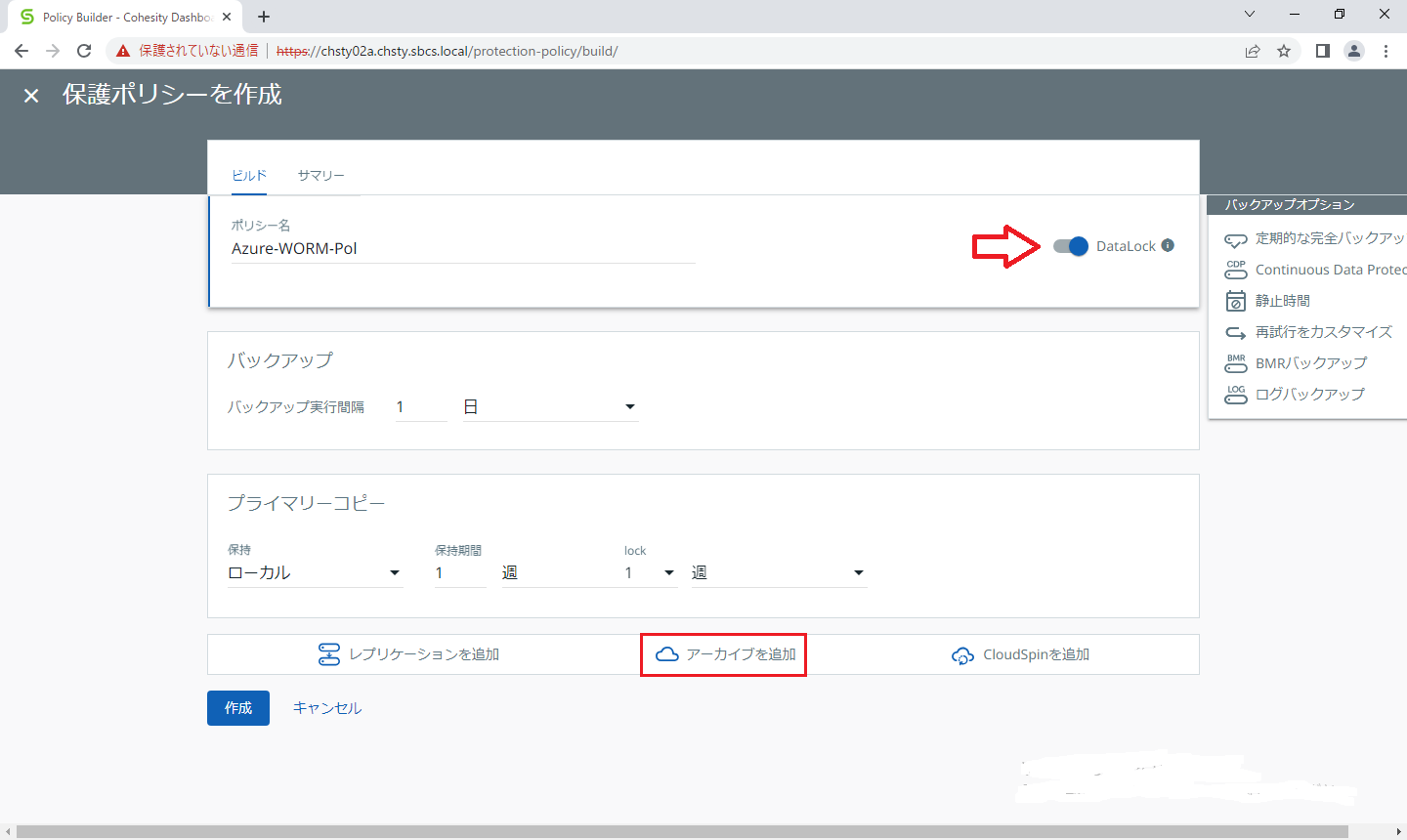

③ポリシーの作成とDataLockの有効化

次にバックアップ後にコンテナーにアーカイブするポリシーを作成します。

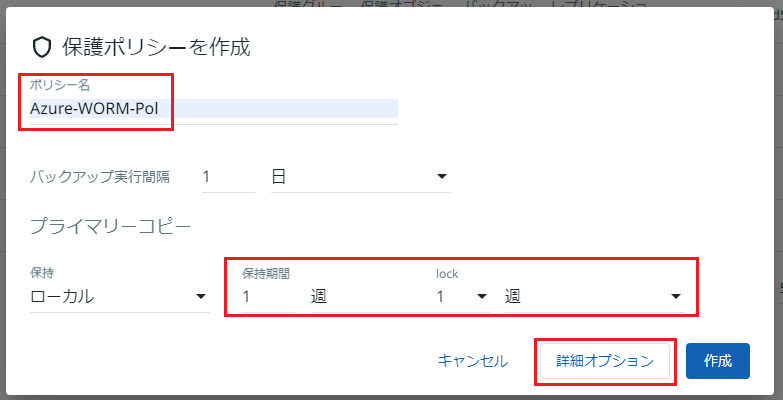

ポリシー名にポリシー名を設定し、ローカルの保持期間とLock期間を設定した後、「詳細オプション」をクリックします。

※今回はポリシー名をAzure-WORM-Polとし、ローカルの保持期間とLock期間を1週間としています。

DataLockが有効になっていることを確認し、「アーカイブを追加」をクリックします。

※バージョン6.6ではDataLockを有効に設定変更する必要がありましたが、バージョン6.8以降ではデフォルトで有効となっています。

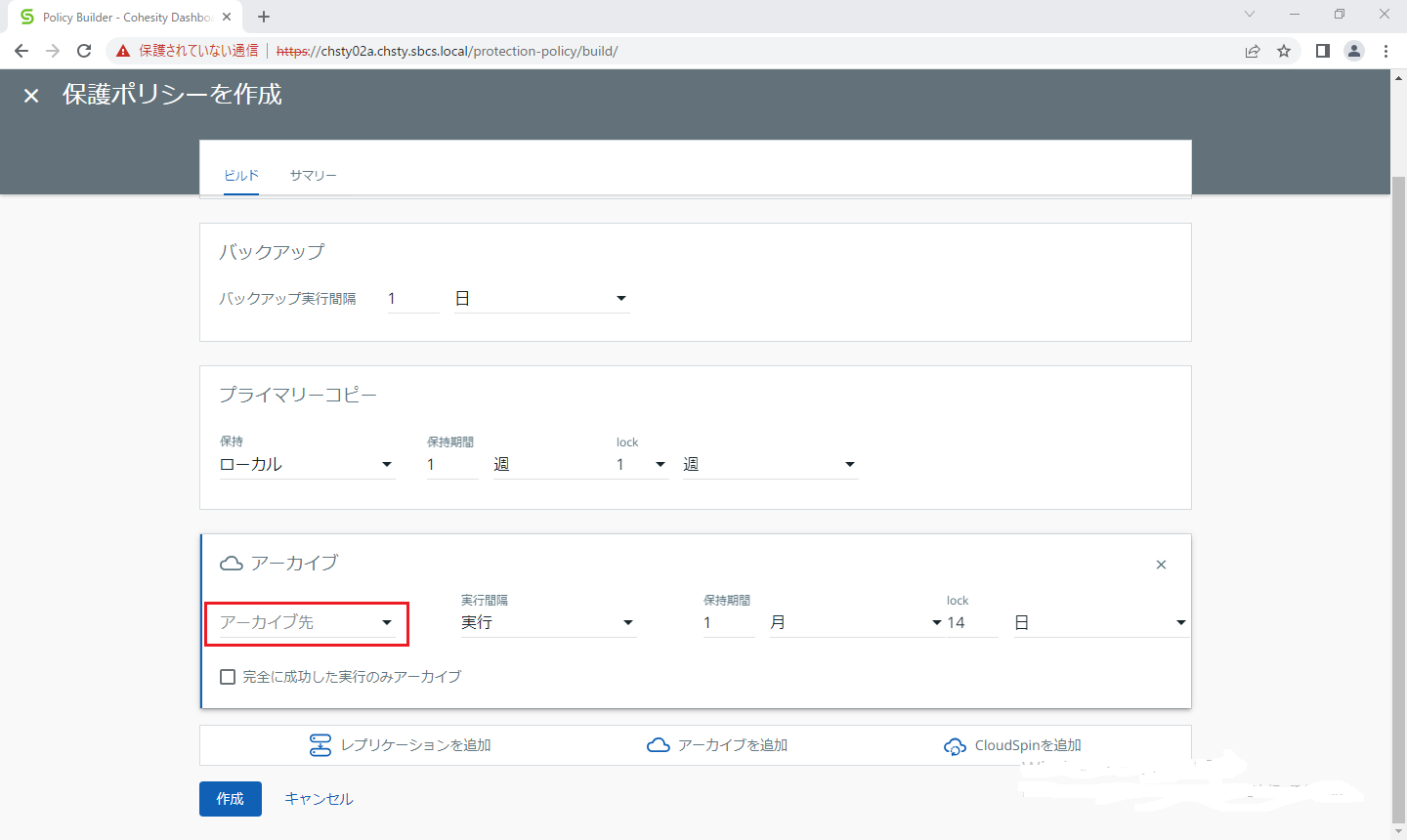

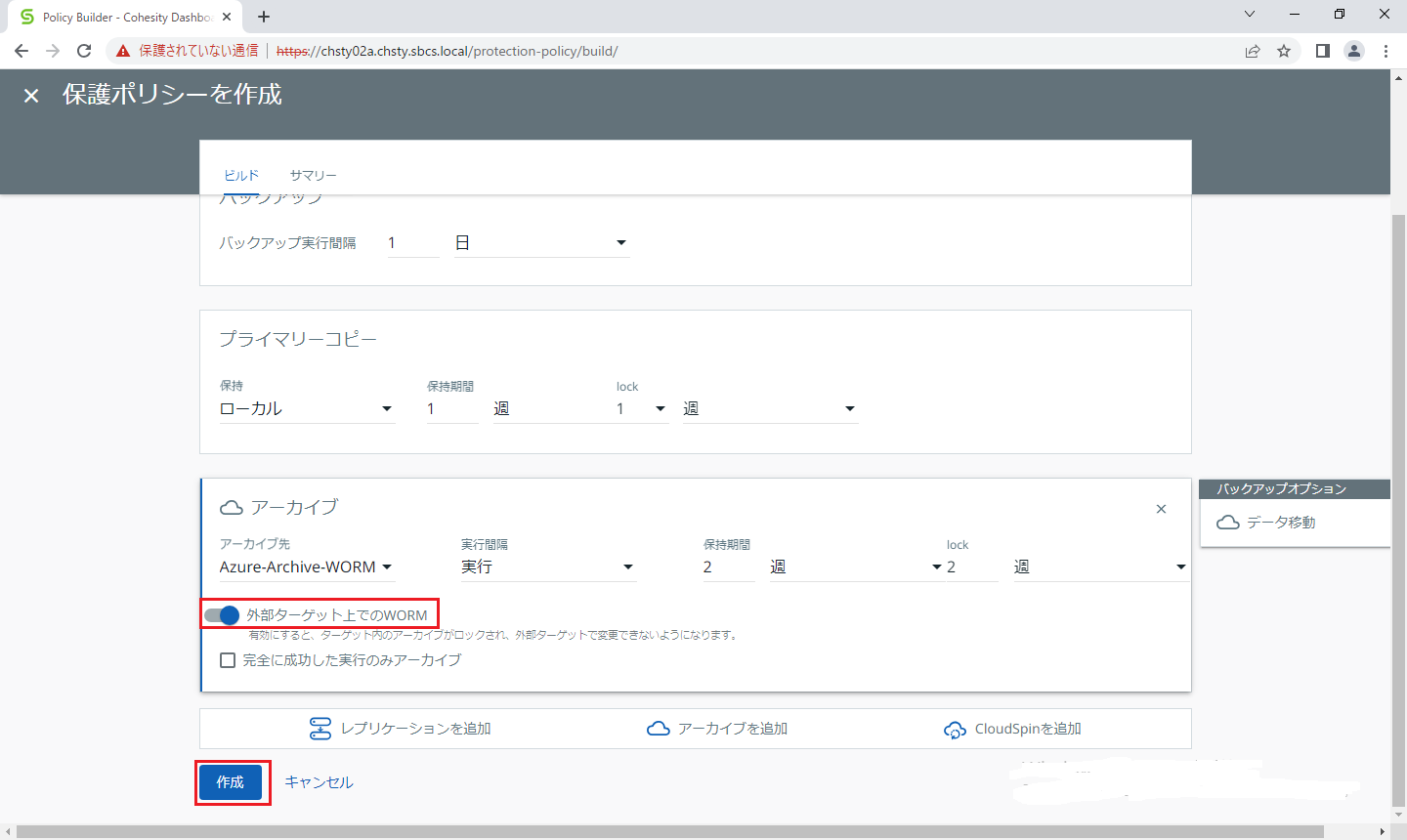

アーカイブ先をクリックして、作成した外部ターゲット(Azure-Archive-WORM)を指定し、アーカイブの保持期間とLock期間を設定します。

※今回は保持期間とLock期間を2週間としています。

[外部ターゲット上でのWORM]のトグルを右に移動して有効にした後、「作成」をクリックします。

以上でポリシーの作成は完了です。

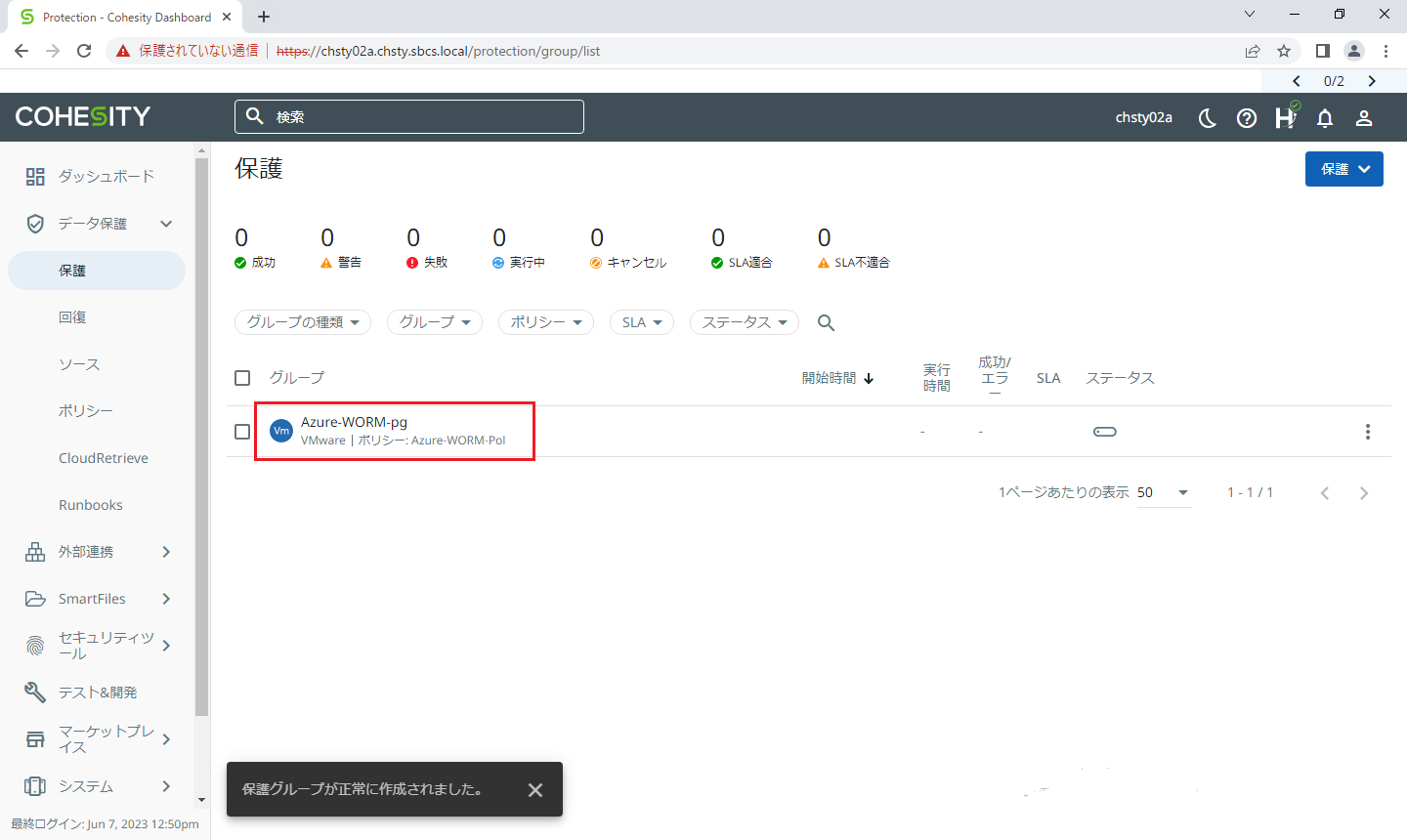

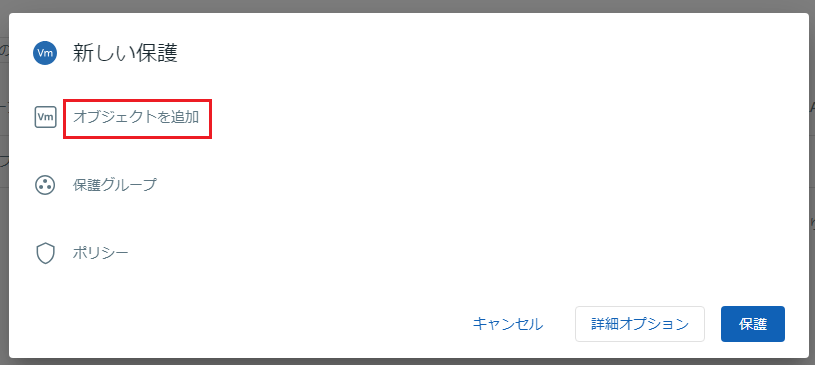

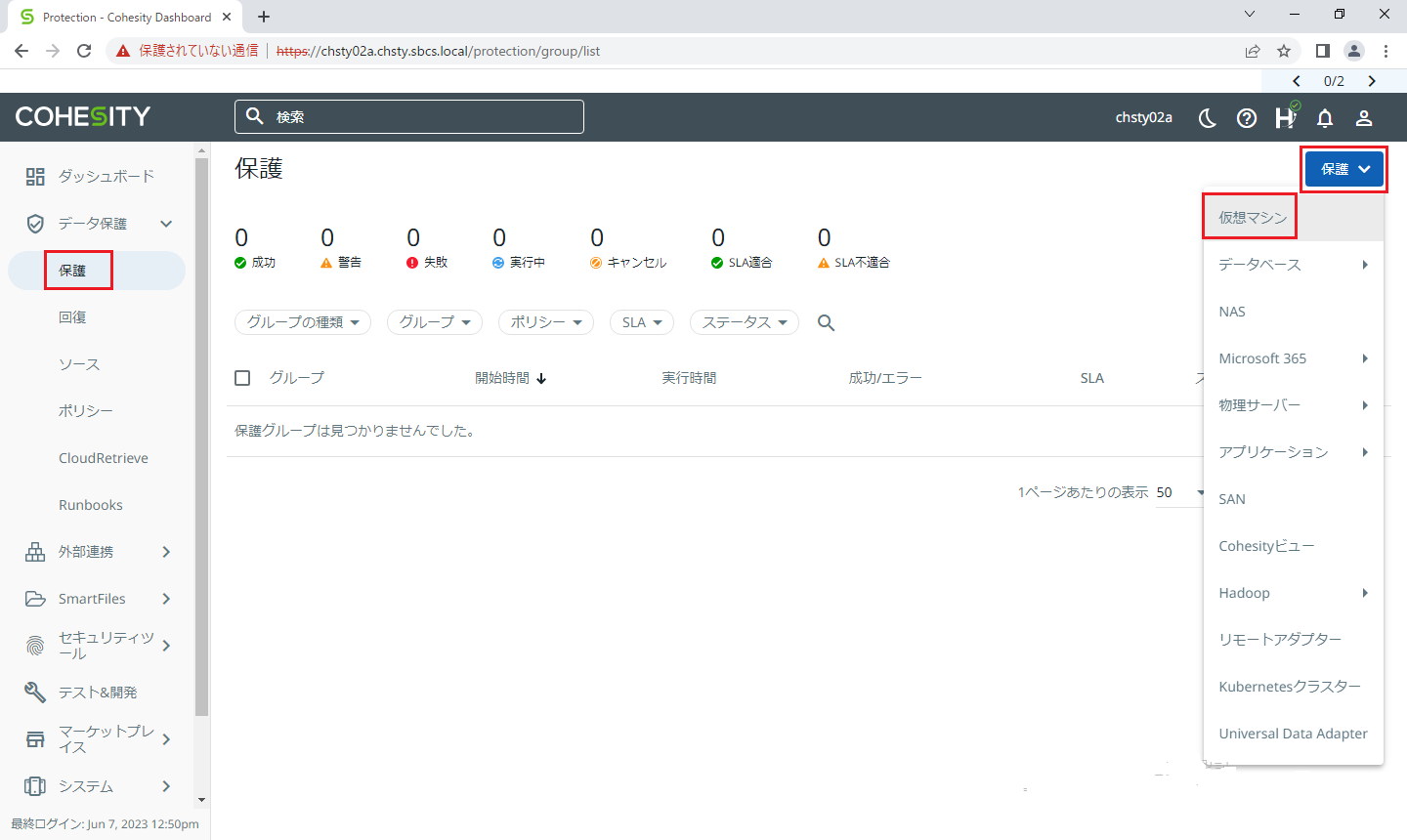

④Protection Groupの作成

次に、保護グループを作成します。

[保護]を表示し、「保護」→「仮想マシン」をクリックします。

事前に登録したvCenterのツリーを展開し、バックアップ対象の仮想マシンにチェックを入れ、「続行」をクリックします。

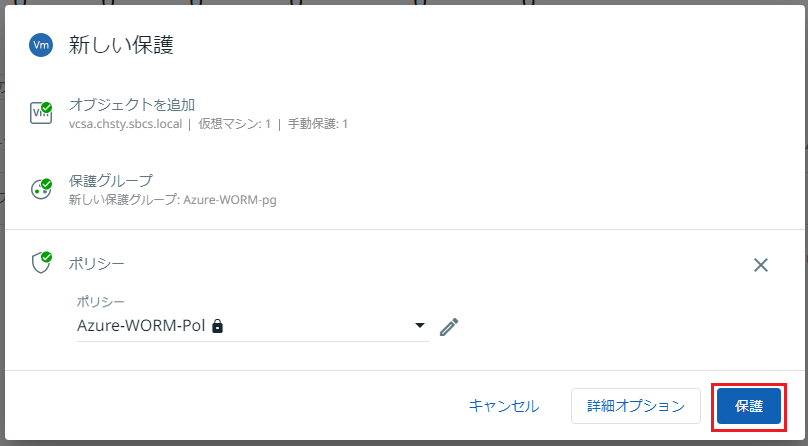

保護グループに保護グループ名を設定します。

※今回は保護グループ名をAzure-WORM-pgとしています。

ポリシーをクリックし、リストから作成したポリシー(Azure-WORM-Pol)を指定します。

以上で保護グループの作成は完了です。

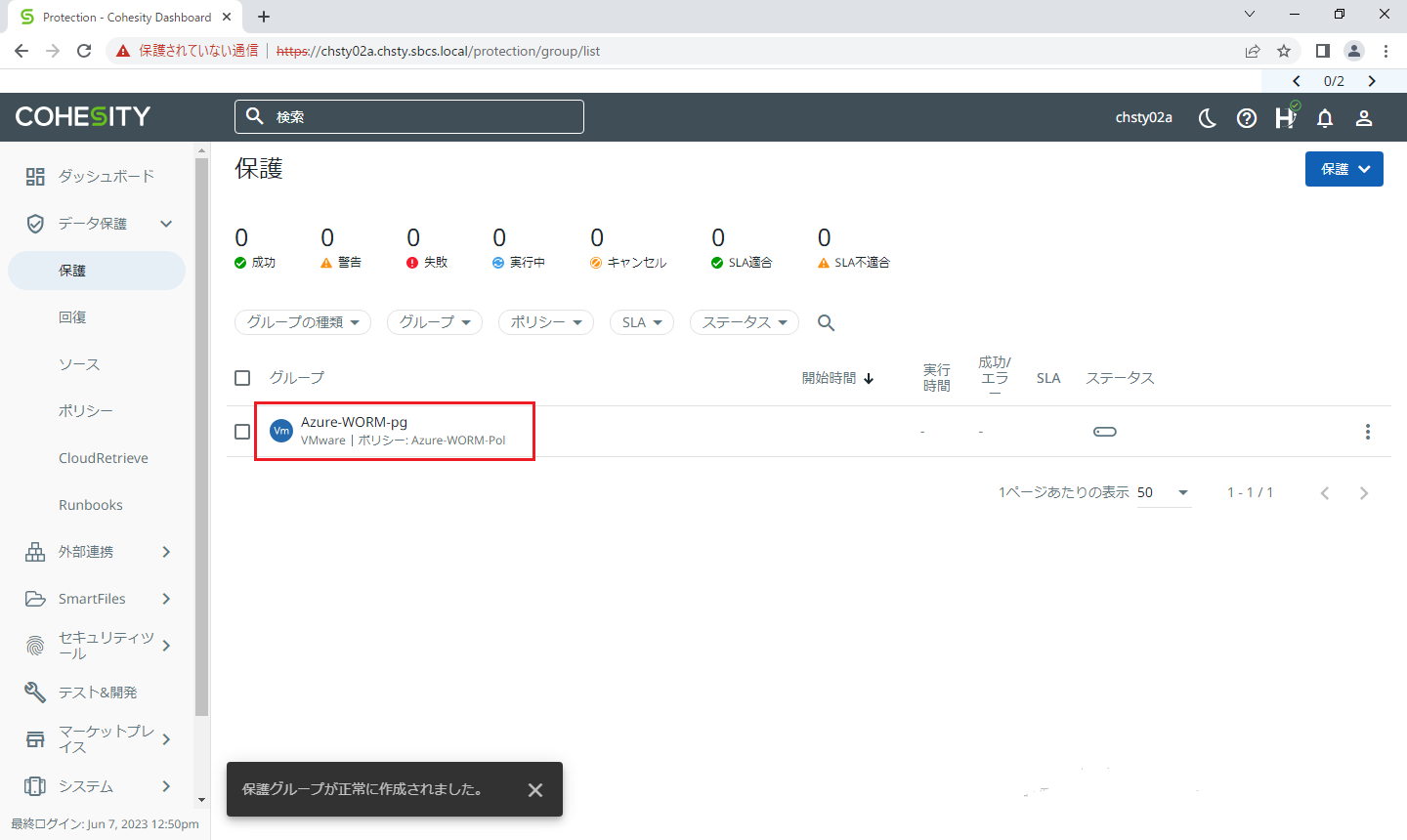

⑤バックアップ/アーカイブの実行

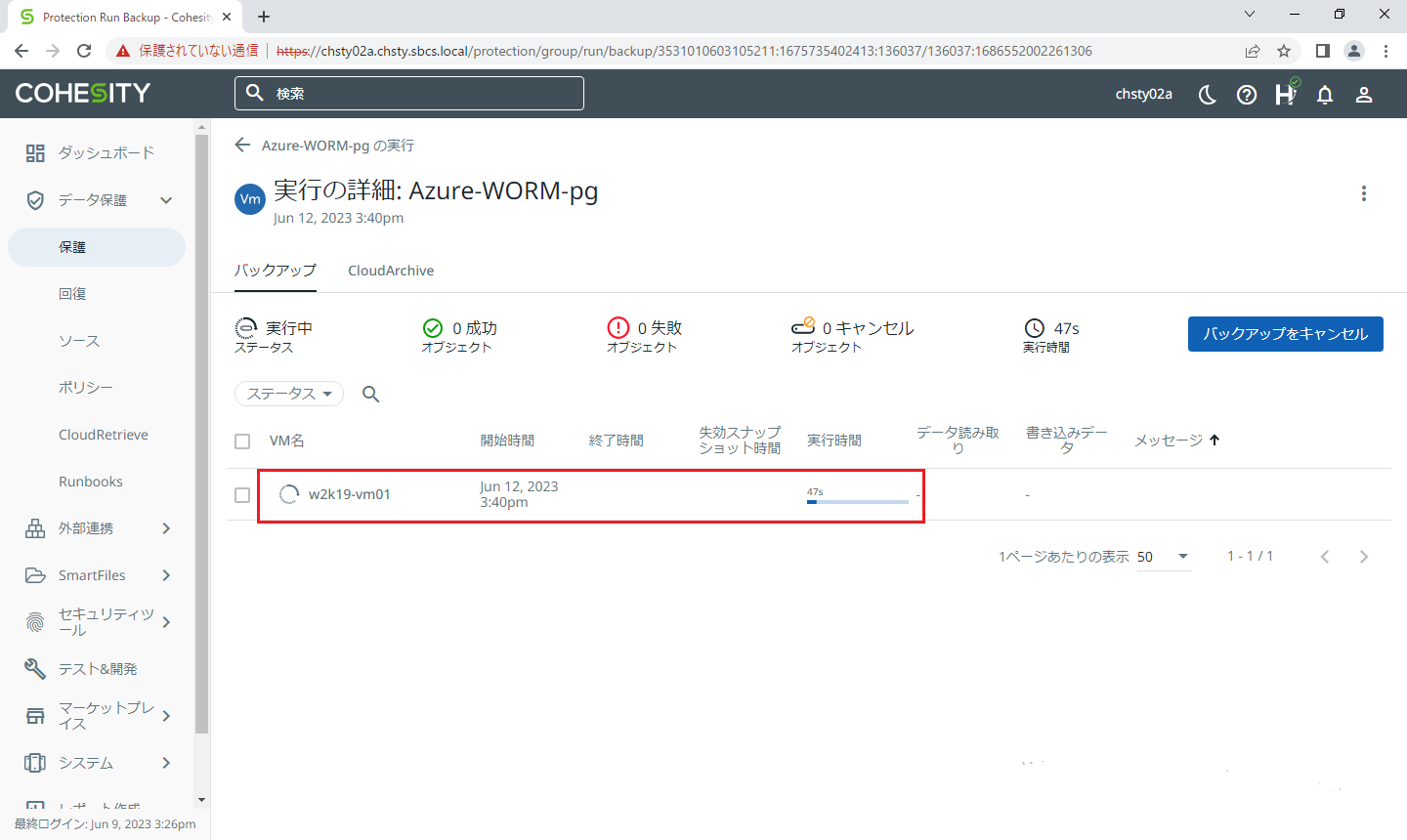

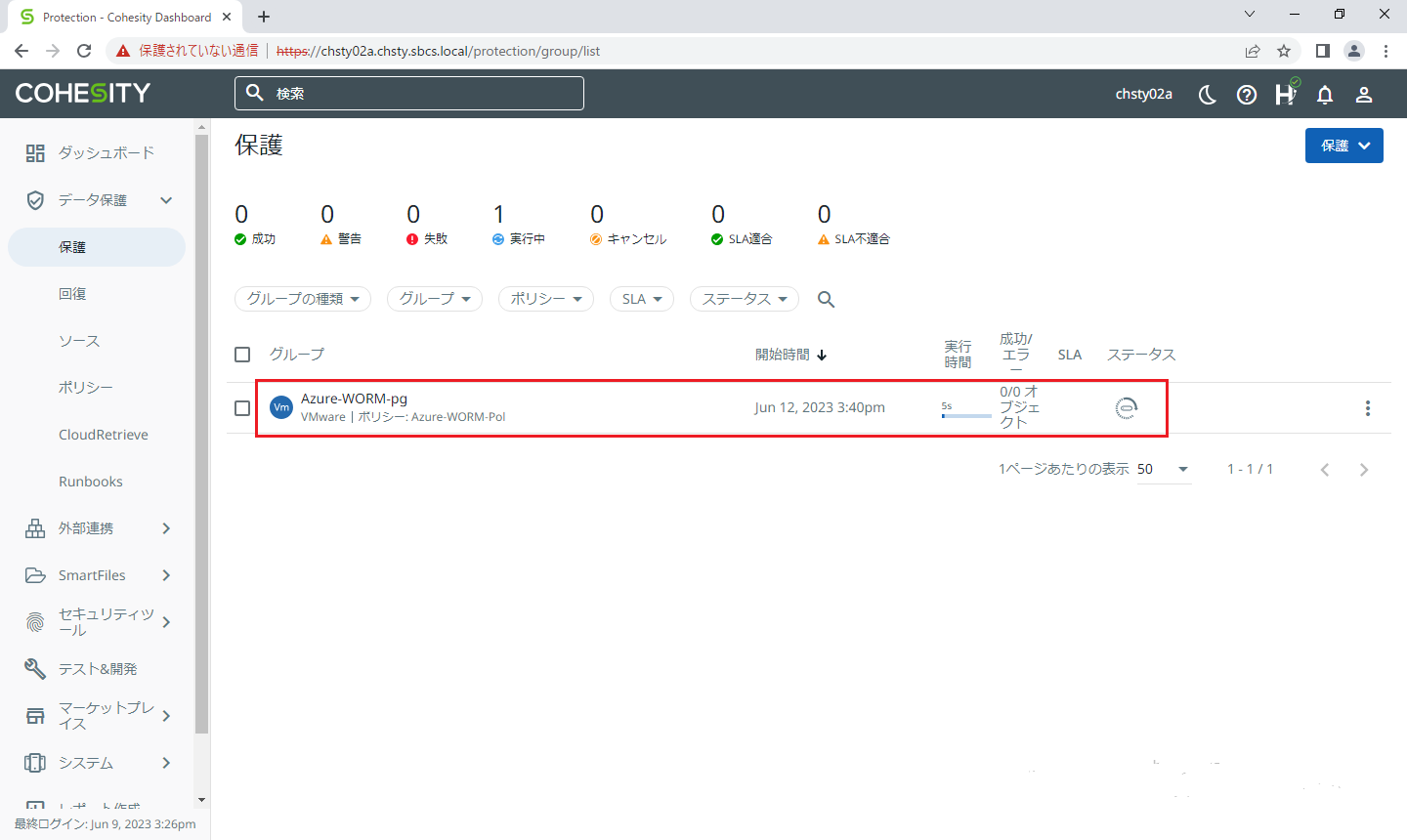

保護グループが作成されるとデフォルトで自動でバックアップが開始されます。保護グループをクリックします。

ステータスが[成功]と表示され、バックアップが正常完了したことを確認します。

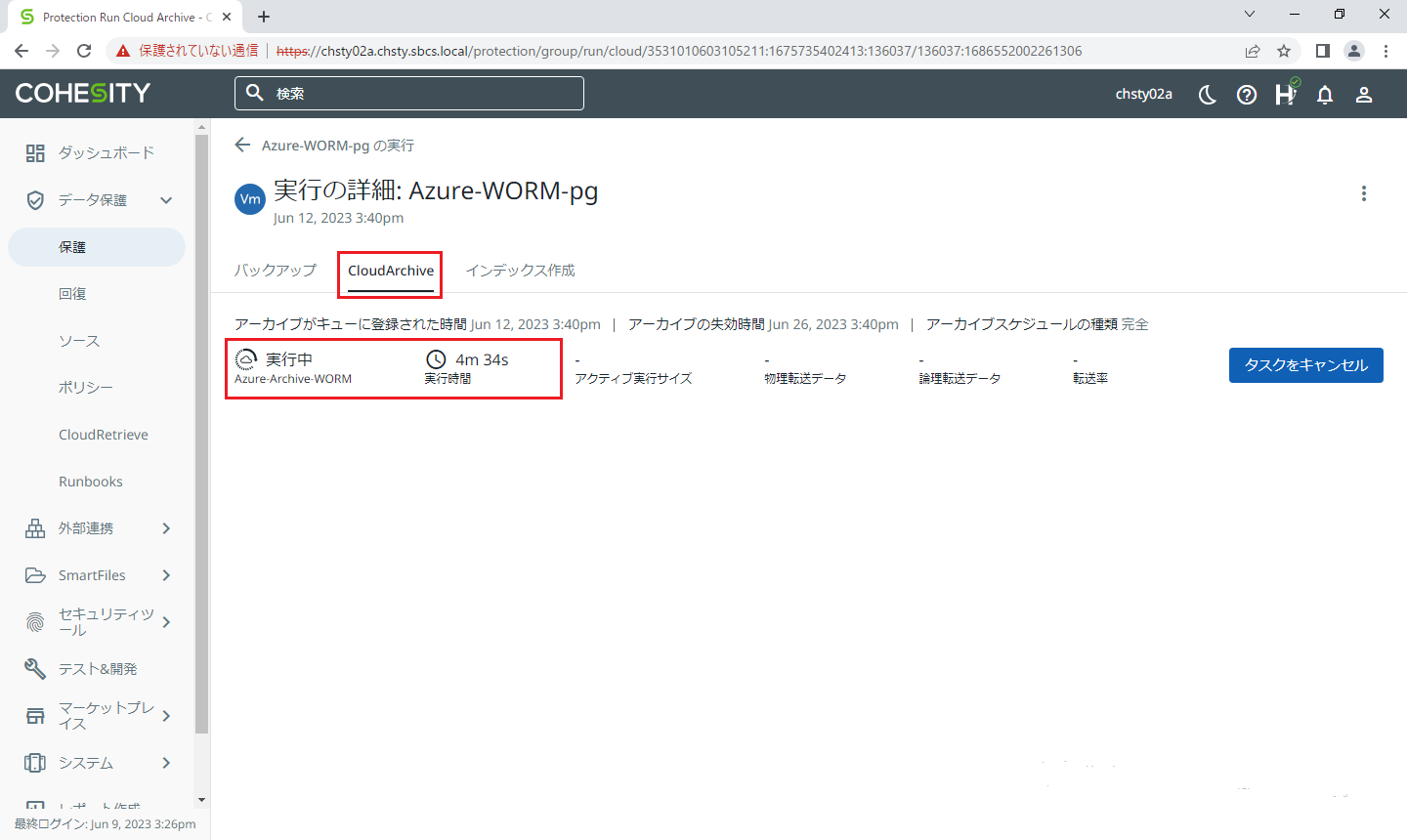

[CloudArchive]タブをクリックし、CloudArchiveによるアーカイブが実行されていることが確認できます。

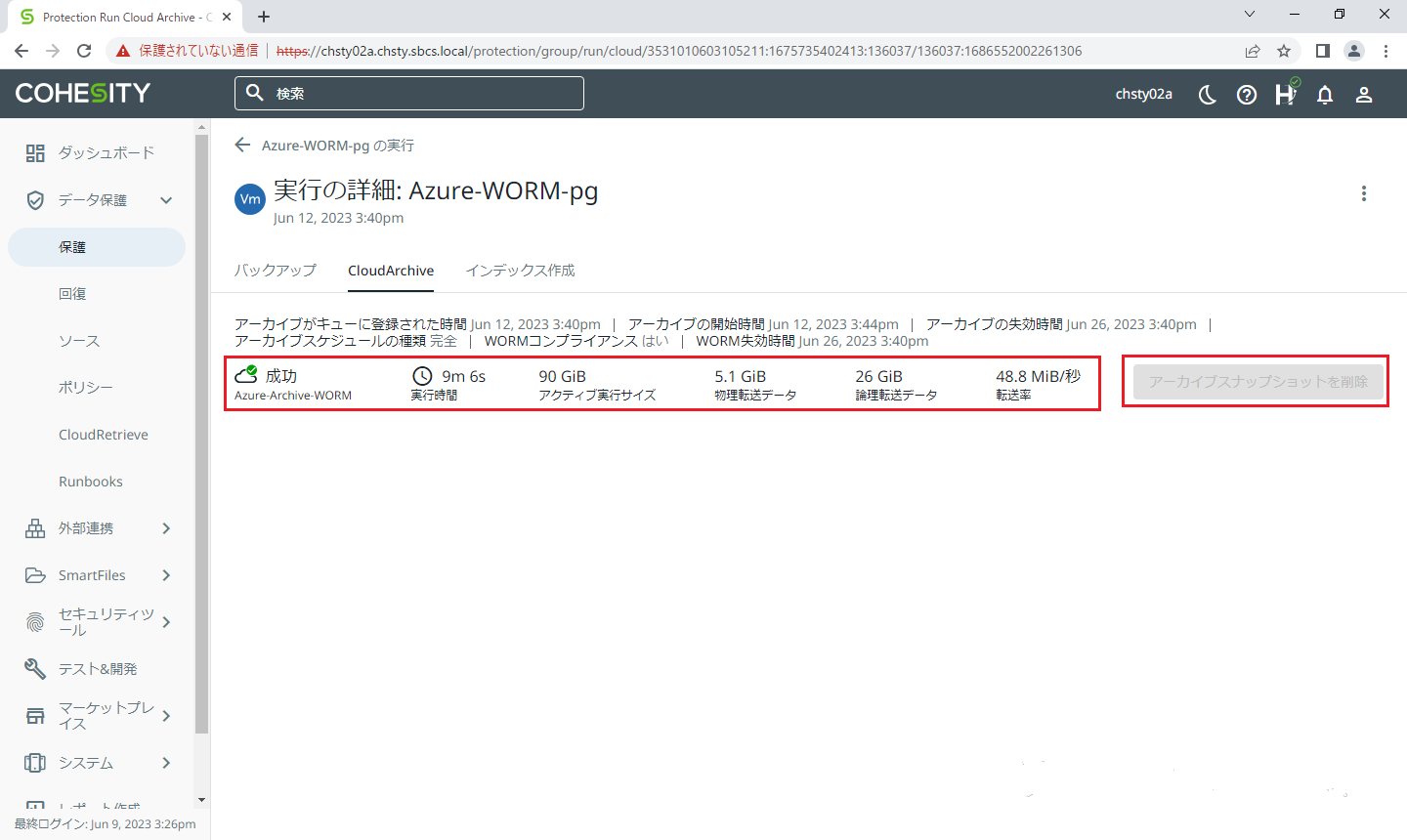

暫くして成功と表示され、アーカイブが正常完了したことを確認します。

※DataLockが有効なため、「アーカイブスナップショットを削除」がグレーアウトし、Cohesity 上ではアーカイブの削除ができない状態になっています。

以上でバックアップとアーカイブは完了になります。

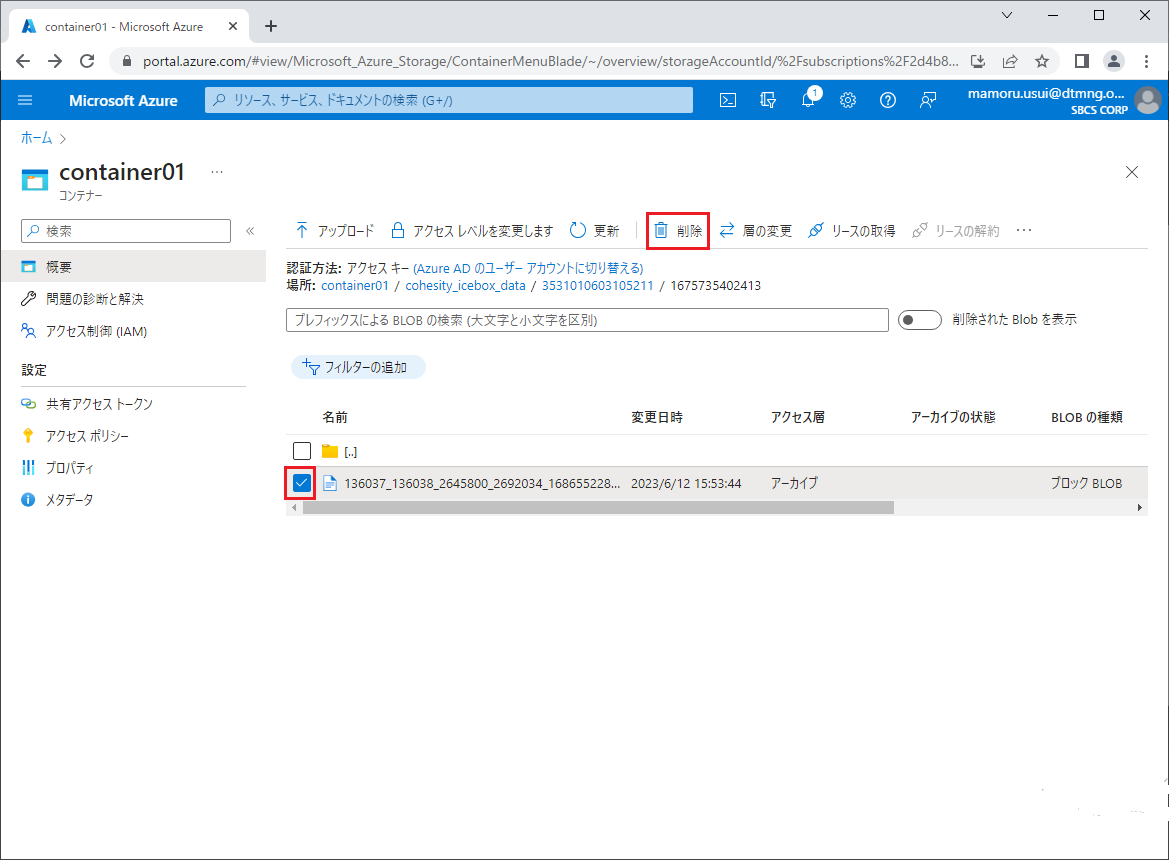

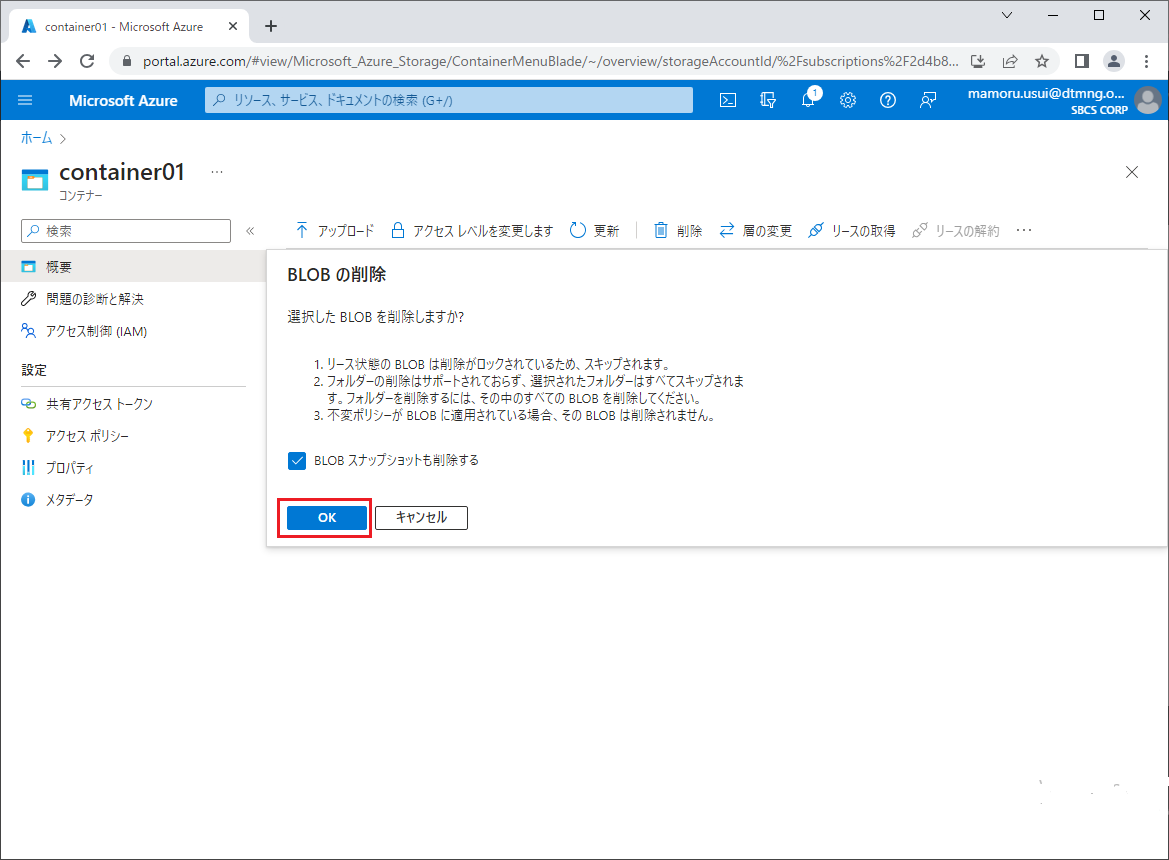

⑥Azure上でのDataLockの有効化の確認

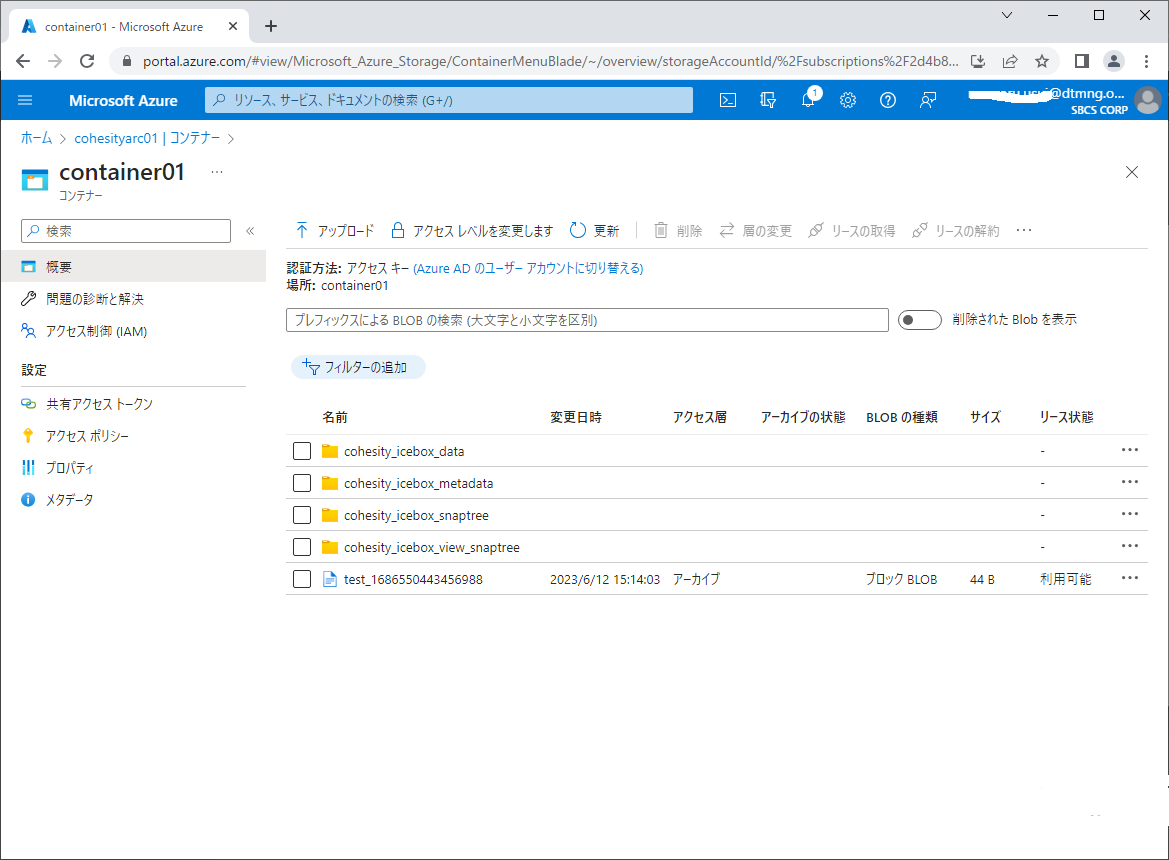

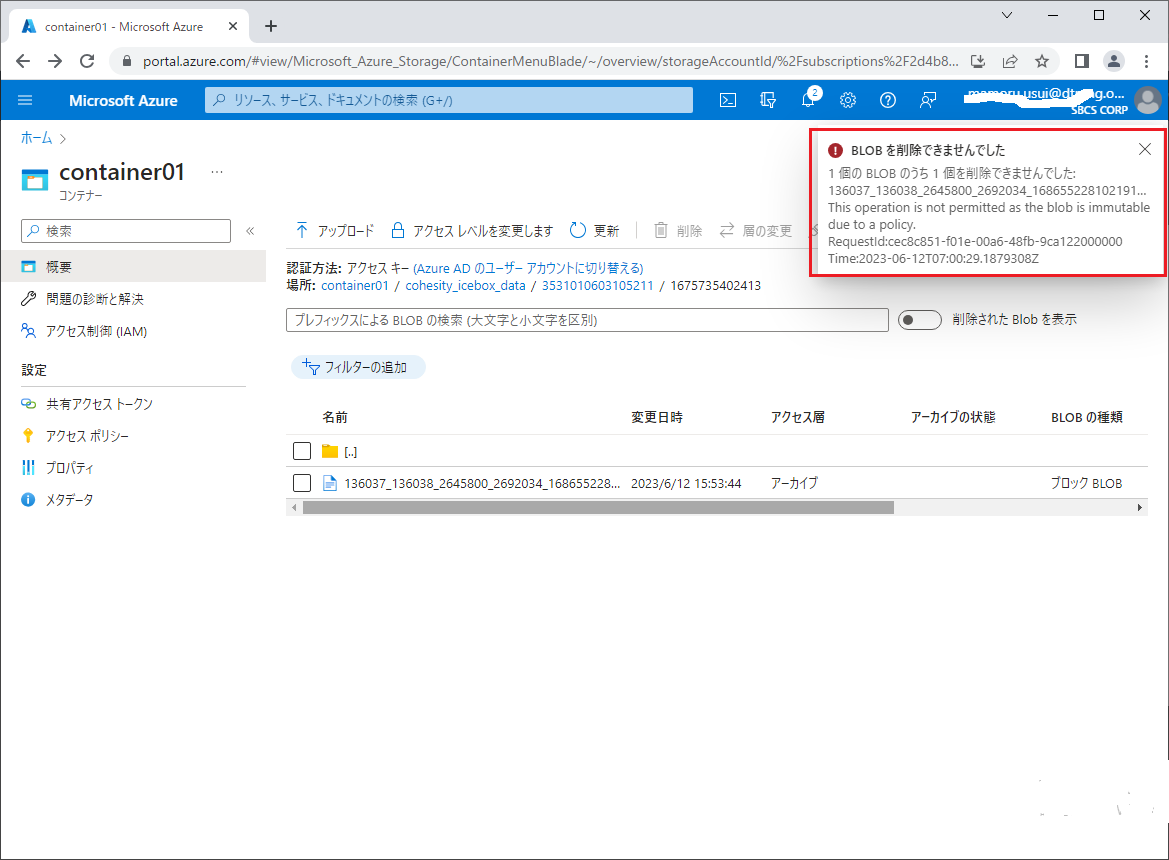

最後にAzureにアーカイブしたデータがWORMが有効で削除できないことを確認します。

Azure上のコンテナーを確認すると4つのフォルダが作成されています。

「This operation is not permitted as the blob is immutable due to policy.」というエラーメッセージが表示され、削除できないことが確認できました。

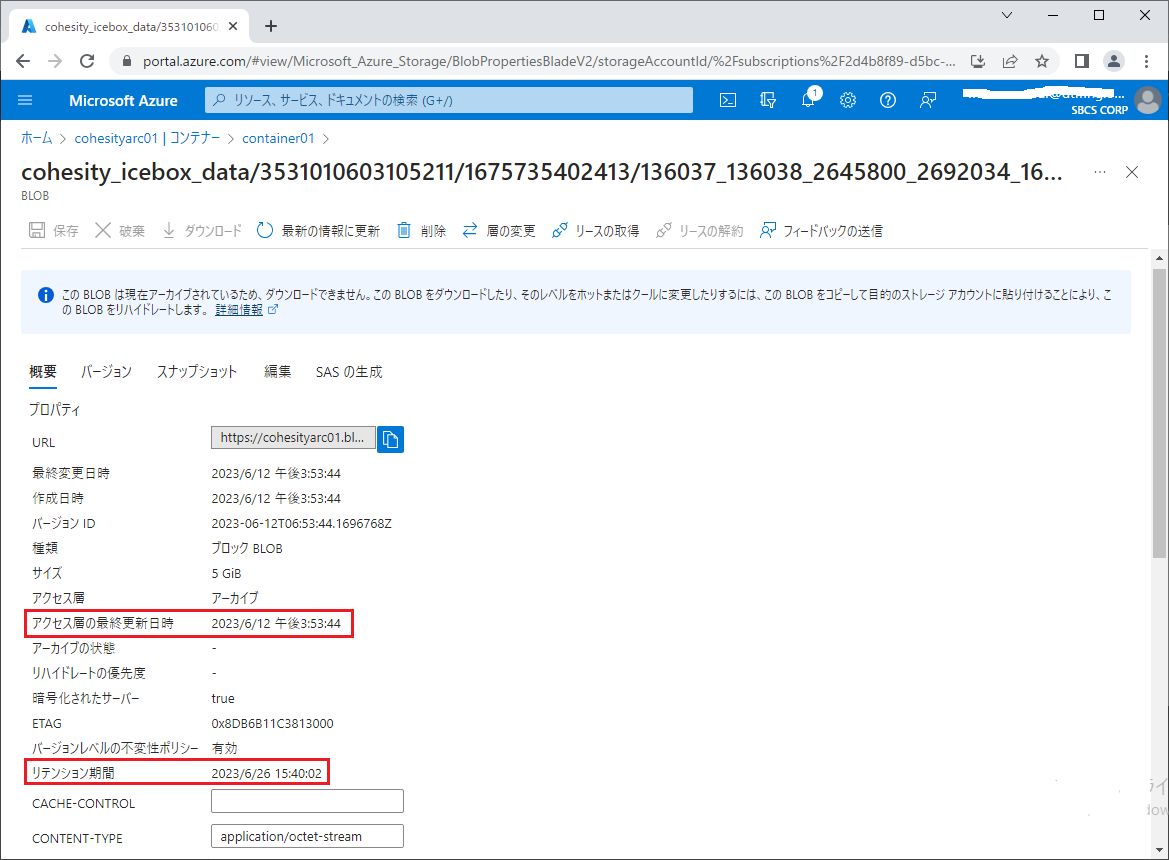

また、ファイルのプロパティを表示すると、リテンション期間がアクセス層の最終更新日付の2週間後となっており、Cohesityのポリシーで設定したアーカイブのLock期間の2週間が反映されていることが確認できます。

DataLockの有効化の確認は以上です。

このようにAzure Blob Storageの不変ストレージと連携することで、AzureからBlob Storageのバックアップデータに直接アクセスした場合でもデータを削除することができないため、確実にデータを保持することが可能です。ランサムウェアだけでなく、操作ミスなどで削除操作をしてしまった場合にも有効です。バックアップデータを安全にAzure Blob Storageに保存しておきたいお客様は、Coheistyをご検討いただけますと幸いです。

Cohesity関連の記事はこちらから

著者紹介

SB C&S株式会社

ICT事業本部 ICT事業戦略・技術本部 技術統括部 第3技術部 1課

臼井 守