はじめに

OktaとLINE WORKSをSAML連携させることで、Oktaの認証情報を使いLINE WORKSへシングルサインオンが実現可能になります。

OktaではOkta Integration Network(OIN)として 事前定義済みの「アプリカタログ」 というものが7,000以上(※)用意されており、アプリケーションとの連携をスムーズに行えます。

今回は "LINE WORKSのテナントが複数あった場合にOktaで対応できるのか?" 検証してみた結果をご紹介します。SAML連携の具体的な手順は、別途下記ブログをご参照ください。

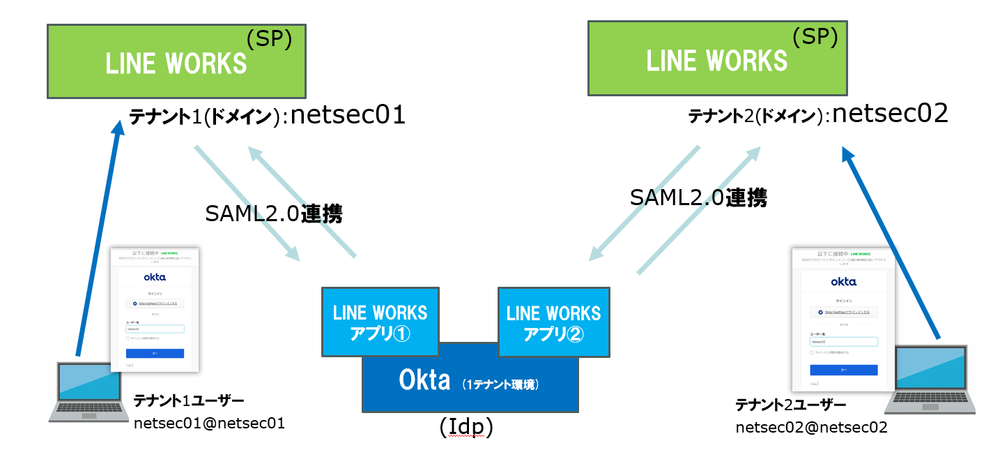

検証構成

検証の構成として、Okta WICは1つのテナント、LINE WORKSはドメインの異なるテナントを2つ用意しました。LINE WORKS側でテナントが異なる複数のユーザーがいた場合に、Oktaと連携をしてそれぞれのユーザーが属するテナント宛にシングルサインオンができる状態を作ります。

OktaとLINE WORKSのSAML連携の際には、Okta側でアプリカタログを登録して設定を行ないますが、以下のように同じサービス(LINE WORKS)であっても複数のカタログを登録することができます。

"LINE WORKS"

→ テナント1 netsec01 向けSSO連携

"LINE WORKS"

→ テナント2 netsec02 向けSSO連携

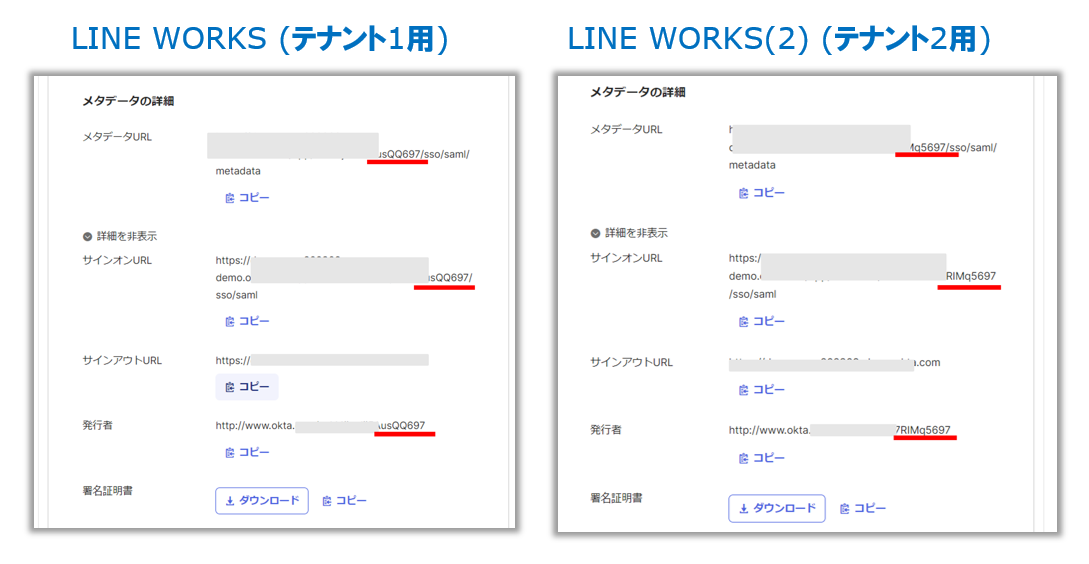

Oktaで登録したLINE WORKSのアプリケーションカタログから、SAML 2.0の詳細を確認すると、メタデータやサインオンURL、発行者のURLがそれぞれ一意で別の値が払い出されていることが分かります。

▼SAML 2.0設定画面

動作確認

◆テナント1 ユーザー:netsec01

LINE WORKSのログイン画面にアクセスします。

初回アクセスでは、まずLINE WORKSのログイン画面でIDを入力します。

ログインすると、Oktaの認証画面にリダイレクトされます。

Oktaで認証が成功すると無事LINE WORKSにログイン完了します。

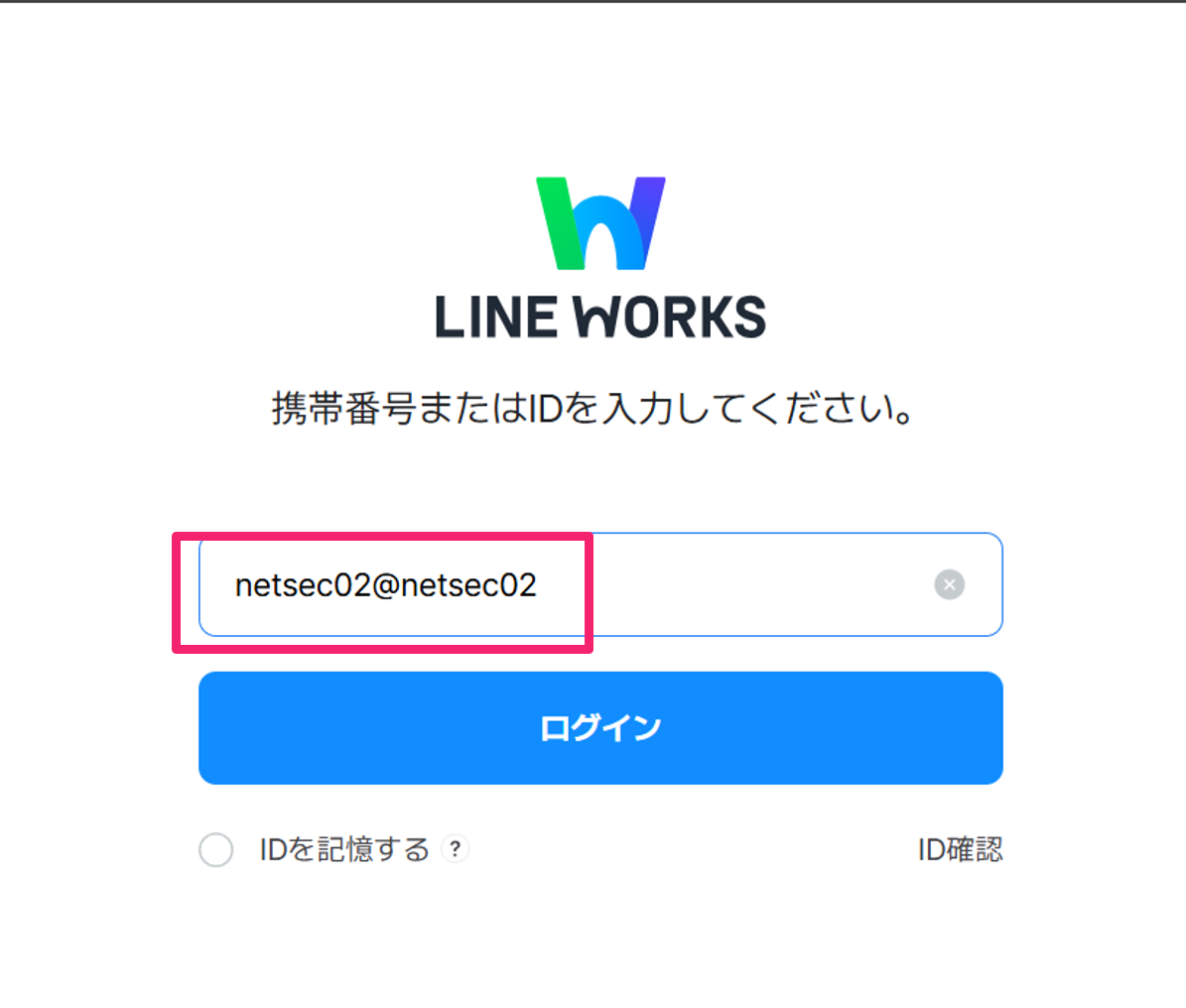

◆テナント2 ユーザー:netsec02

同じくLINE WORKSのログイン画面で該当ユーザーIDでログインをします。

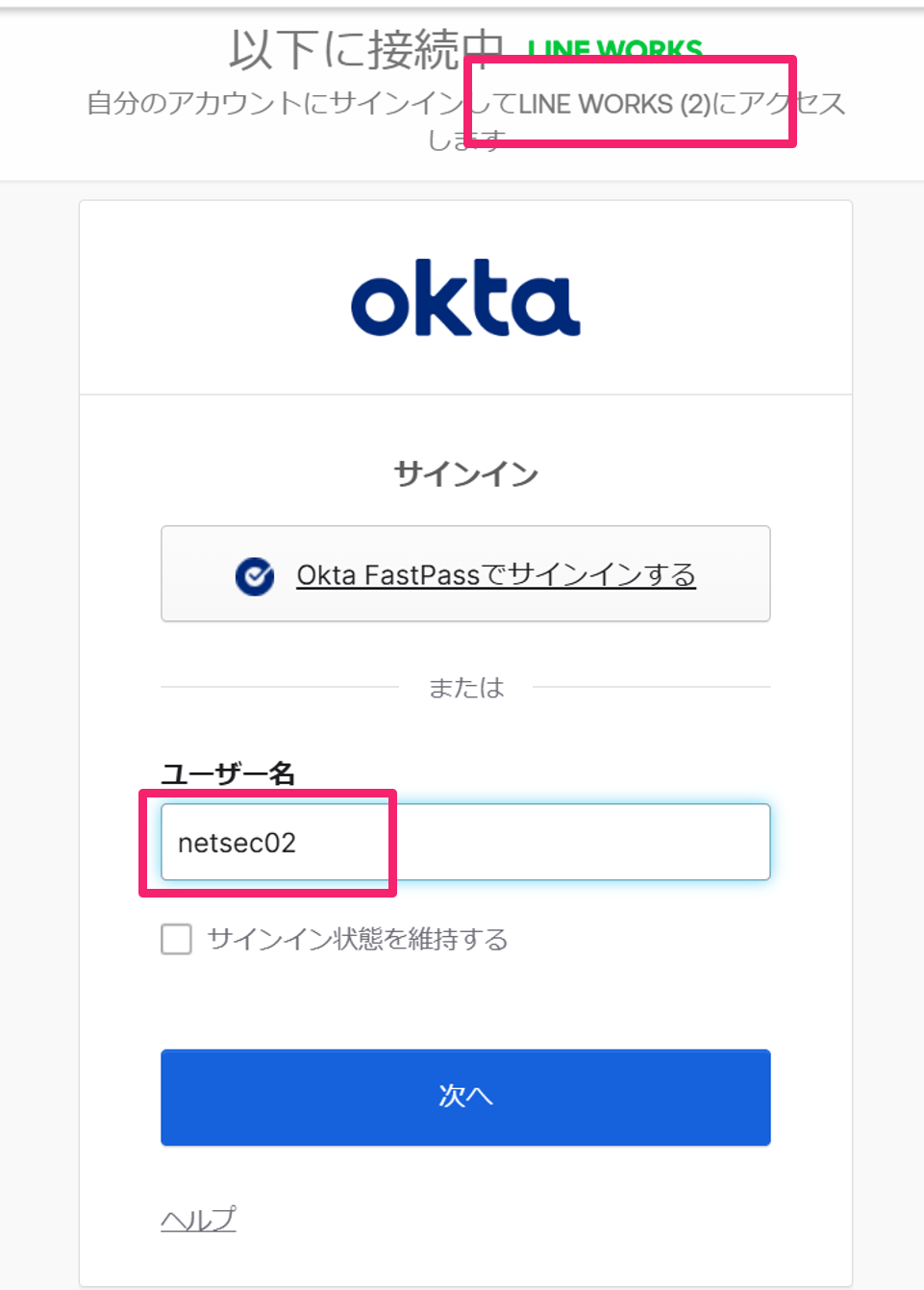

先ほどと別のテナント用Okta認証画面「LINE WORKS」にリダイレクトされます。

こちらもOktaで認証が成功すると無事LINE WORKSにログインできました。

終わりに

今回の検証では、LINE WORKSのテナントが複数あった場合でも、OktaでSAML連携を行ない、それぞれシングルサインオンが可能になることを確認できました。

実運用の環境ではあまり発生しないと思いますが、検証の際に戸惑ったポイントとして、同じPC端末上でユーザーを切り替えてアクセスを試みた際に、ブラウザのキャッシュ情報が残ってしまい期待した動作にならないことがありました。導入の際には事前に検証いただくことをお勧めします。

※本ブログの内容は投稿時点での情報となります。

今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 2課

小野 詩織