本記事はPalo Alto Networks社の最新AIセキュリティ製品であるPrisma AIRSについてご紹介します。

Prisma AIRS には "Security for AI" を実現するための機能がいくつかありますが、今回はその中でも AI Model Security(Model Scan) にフォーカスします。

はじめに

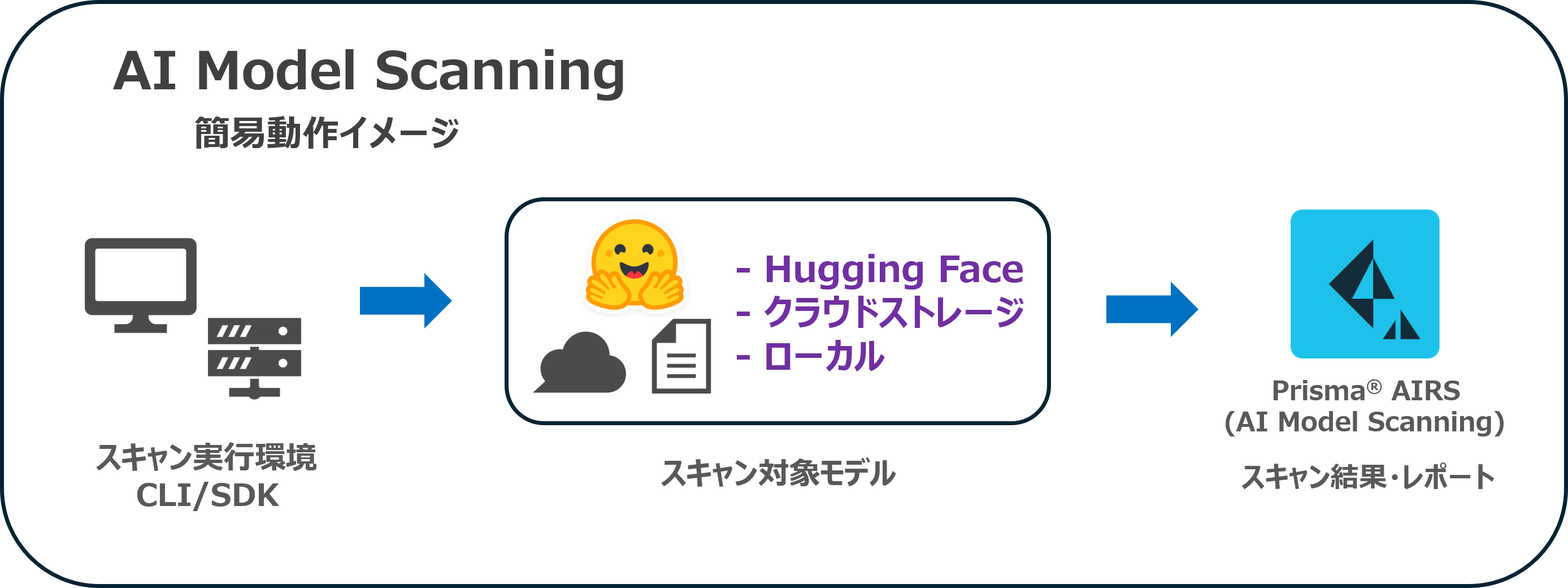

Prisma AIRS の AI Model Security(Model Scan) は、AIモデルを本番投入する前に"モデルそのもの"を検査して、リスクのあるモデル混入を防ぐ仕組みです。

モデルとは重みファイルやスクリプト、設定ファイルの集合であり、形式や作り方によってはロード時の実行や意図しない挙動といったリスクを抱えることがあります。

AI Model Securityでは、こうした"モデルそのもの"を 利用前に検査し、危険なモデルが開発環境や本番へ入り込むのを防ぐための機能です。モデル取得〜登録の段階にセキュリティゲートを置けるのが特徴です。

流れはシンプルで、スキャン実行環境に導入した model-security-client(SDK/CLI)が、Hugging Face や S3/GCS/Azure、ローカルのモデル成果物を対象にスキャンを実行していきます。

スキャン用パッケージインストール

事前にModel Scan用のDeployment Profileを作成してTSGに紐づけて有効化しておきます。

Model Scanは Python パッケージ(model-security-client)として、CLI と SDK を同梱しています。これらはPalo Alto側の Private PyPIに保存されているため、以下の手順で index URL を取るスクリプトを利用しながら実施します。

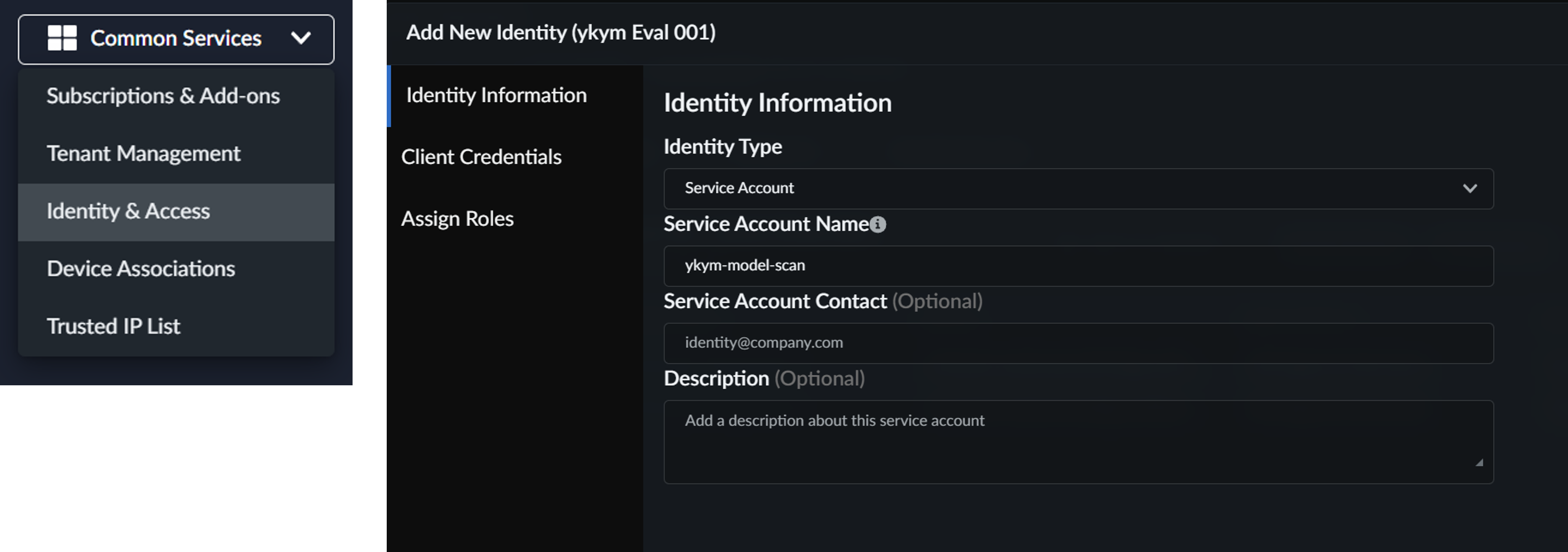

①Service Account作成

初めにパッケージ取得で必要な client_id / secret を取得するために、HubもしくはSCMからService Accountを作成しておきます。

※以下はHubからの手順です

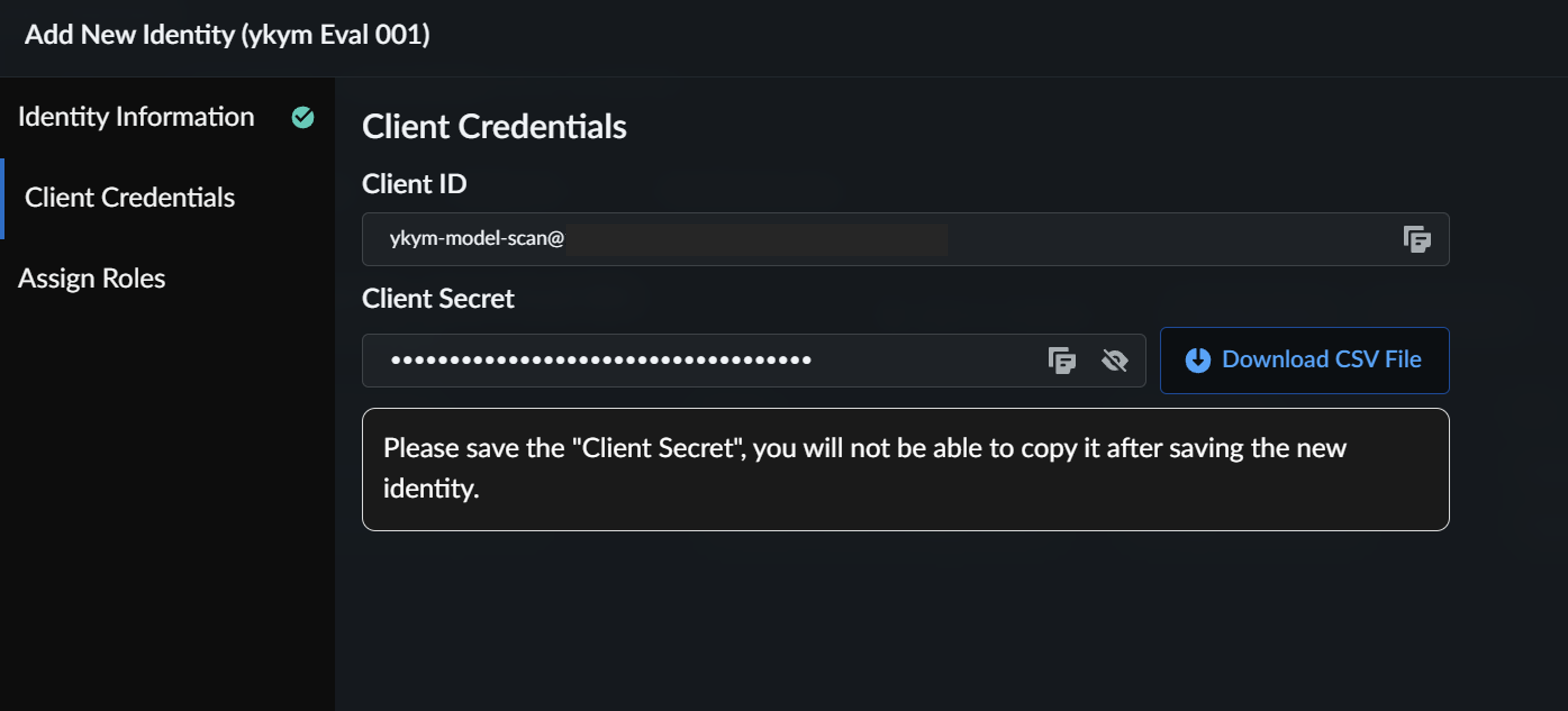

Common Services > Identity & Access > Add Identity > Identity Type にて [Service Account] を選択します。

発行された [Client ID] と [Client Secret] を控えておきます。

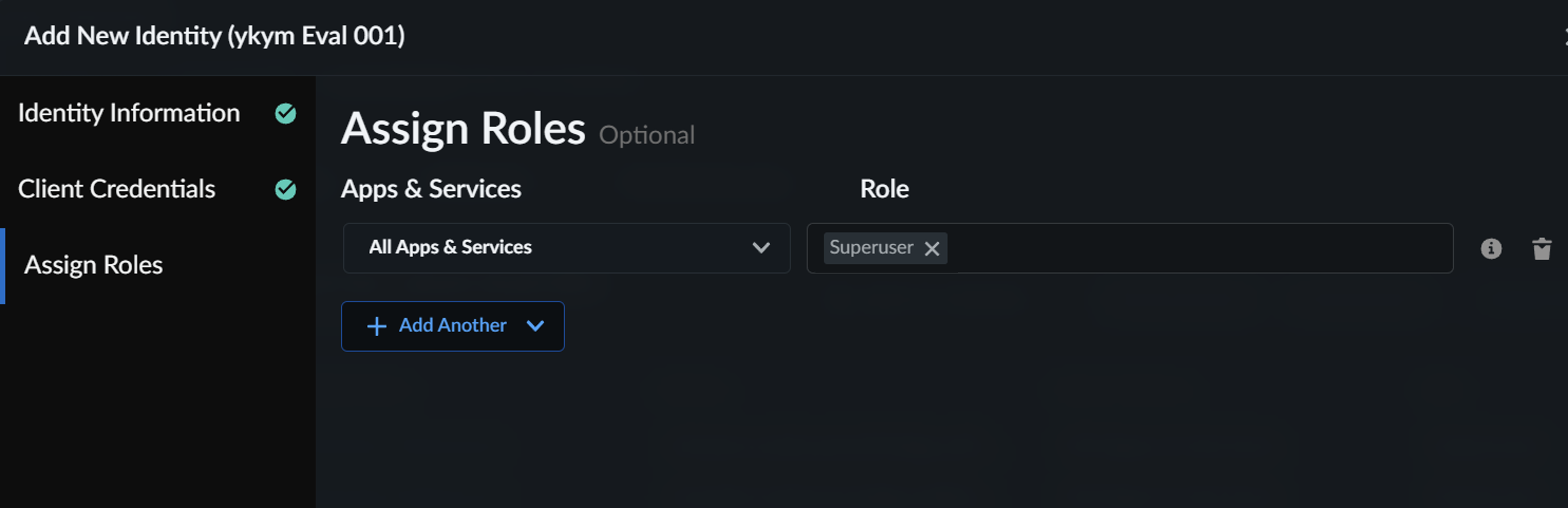

Assign RolesにはSuperuserを入れて保存します。

※AI Model Security用にCustom Rolesを作成することも可能です、手順はこちら

②AI Model Security用のPythonパッケージ取得

続いて、AI Model Security用のPython パッケージである [model-security-client] を取得します。こちらはPalo AltoのPrivate PyPI に保存されており、以下手順にてURLを取得する必要があります。

まずは先ほど取得したClient ID/SECRET、利用しているTenant ID (TSG) の値を環境変数としてセットします。

MODEL_SECURITY_API_ENDPOINTの値は固定値で問題ありません。

※前提として実行するサーバにはPython 3.x、pip / uvが必要です

export MODEL_SECURITY_CLIENT_ID="your-client-id"

export MODEL_SECURITY_CLIENT_SECRET="your-client-secret"

export TSG_ID="your-tsg-id"

export MODEL_SECURITY_API_ENDPOINT="https://api.sase.paloaltonetworks.com/aims"

環境変数セット後はスクリプトを実行してインデックスURLを取得します。

Palo Altoにてコピペ可能なスクリプトが提供されているため利用してください。スクリプトでは最後に echo "$PYPI_URL" にてURL を出すようになっています。

URL取得完了後に、次のどちらかでmodel-security-client パッケージをインストールします。

# uv を使う場合(OSSインデックス利用) uv add model-security-client --index $(/path/to/script.sh) # pip を使う場合 pip install model-security-client \ --extra-index-url <PyPI URL from Script>

Pythonコード内でSDKを利用したい場合は以下にて初期化を実施します。

from model_security_client.api import ModelSecurityAPIClient

client = ModelSecurityAPIClient(

base_url="https://api.sase.paloaltonetworks.com/aims"

)

Security Groupの作成

ここから、Prisma AIRS上での設定を実施していきます。

Model ScanでのSecurity Groupは評価基準(ルール)をまとめたようなもので、スキャンするSource Type (スキャン対象モデル) に従ったものを利用します。

例: Hugging Face上のモデルをスキャンする際にS3用のSecurity Groupは利用不可

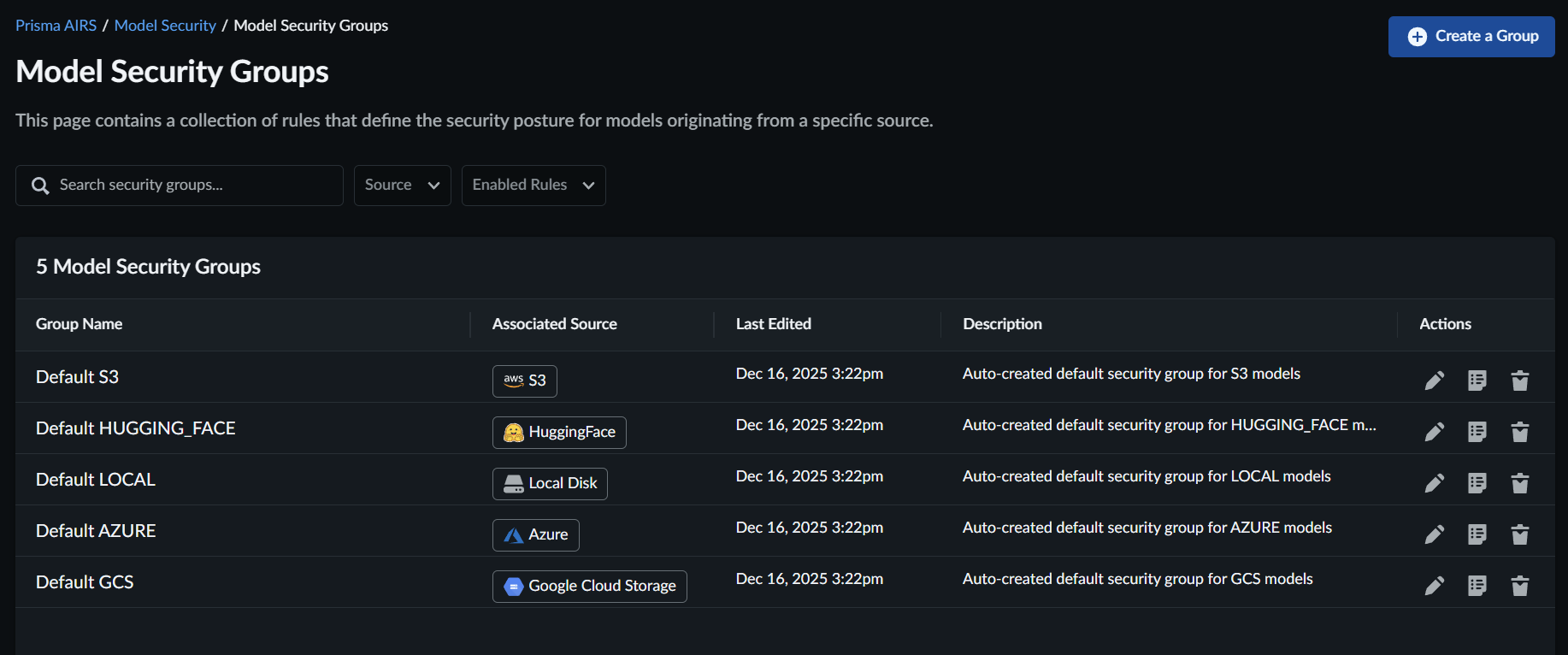

デフォルトでは Source Type ごとに以下のグループが用意されています。

- Default LOCAL(Local Storage)

- Default HUGGING_FACE(Hugging Face)

- Default AZURE(Azure Blob)

- Default GCS(GCS)

- Default S3(S3)

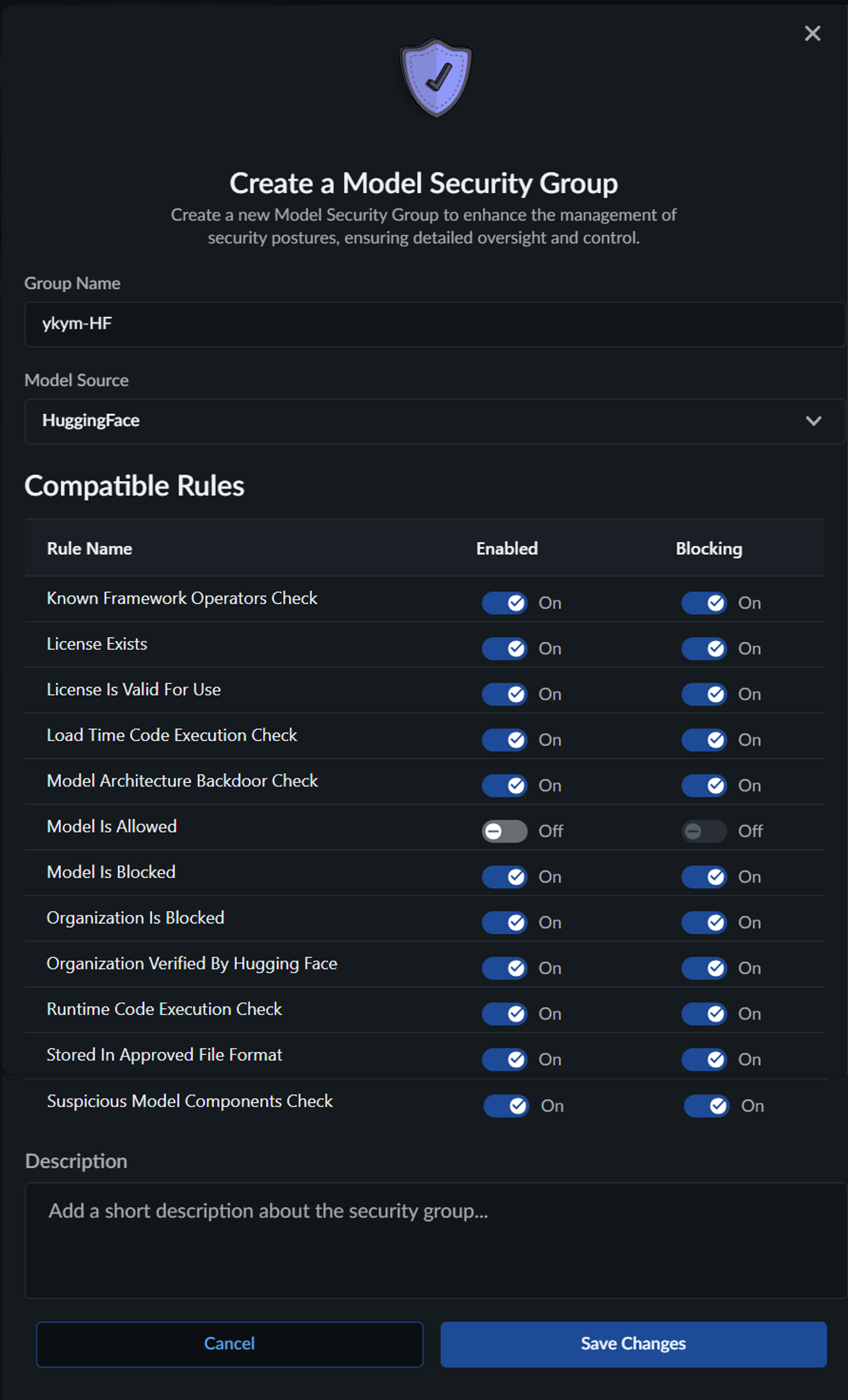

新たにSecurity Groupを作成する際は Prisma AIRS > Model Security > Model Security Groups > Create a Group を選択します。

今回はModel Sourceの部分には Hugging Face を指定し、ルールを個別指定していきます。

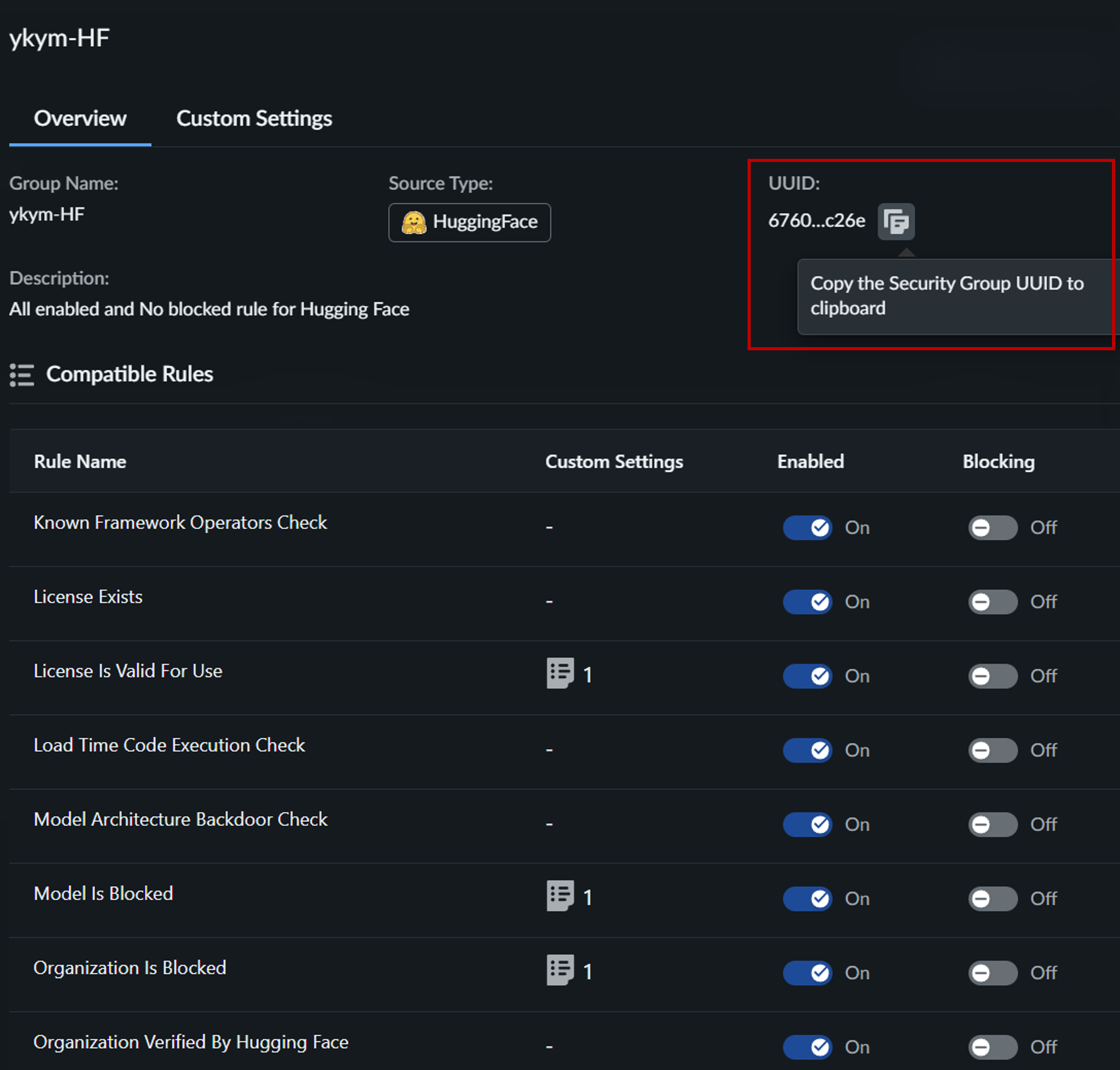

ルール作成後に [View security groups details] を選択して表示されるUUIDを控えておきます。

スキャン実行する際にこのUUIDの値を指定します。

スキャン実行・結果確認

ここまで完了するとスキャンが実行可能になりますので、以下の構文にてHugging Face上のモデルスキャンを実施してみます。Hugging Faceの場合はURL直指定でスキャン可能、UUIDは先ほど控えた値を指定します。

※プライベートリポジトリの場合は直スキャン出来ないのでダウンロードしてローカルスキャンで回避します

model-security scan \ --security-group-uuid "<作成した Security Group UUID>" \ --model-uri "https://huggingface.co/microsoft/DialoGPT-medium"

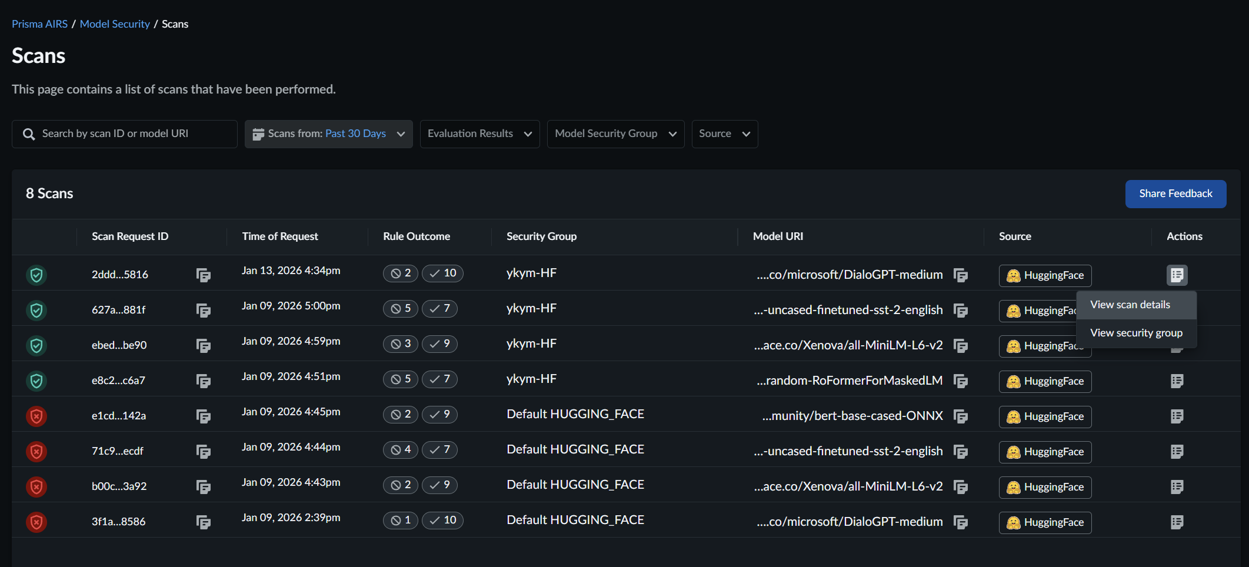

Prisma AIRS > Model Security > Scans にてスキャン結果を確認できます。対象のスキャン項目で [View scan details] を選択します。

※スキャン結果はCLI/SDK上にて確認することも可能です

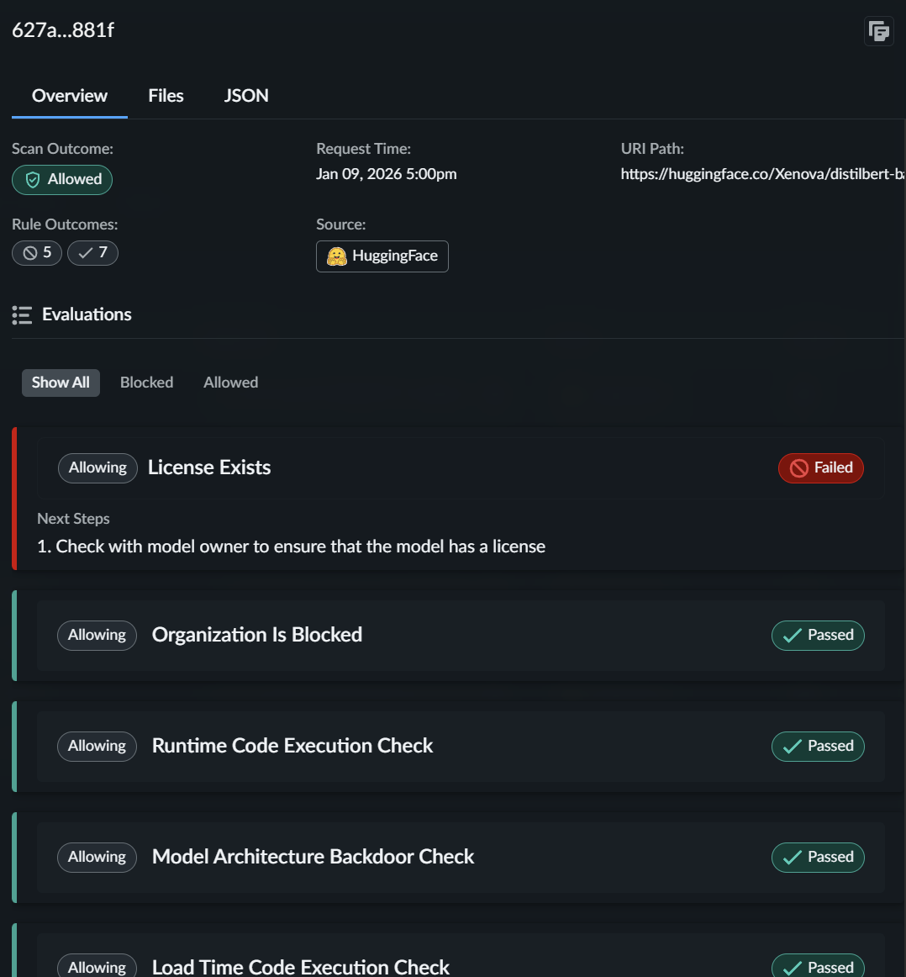

Overview ではスキャン全体及びルール毎の結果が表示されます。スキャンに引っかかったものに関しては Next Steps として確認事項が表示されています。

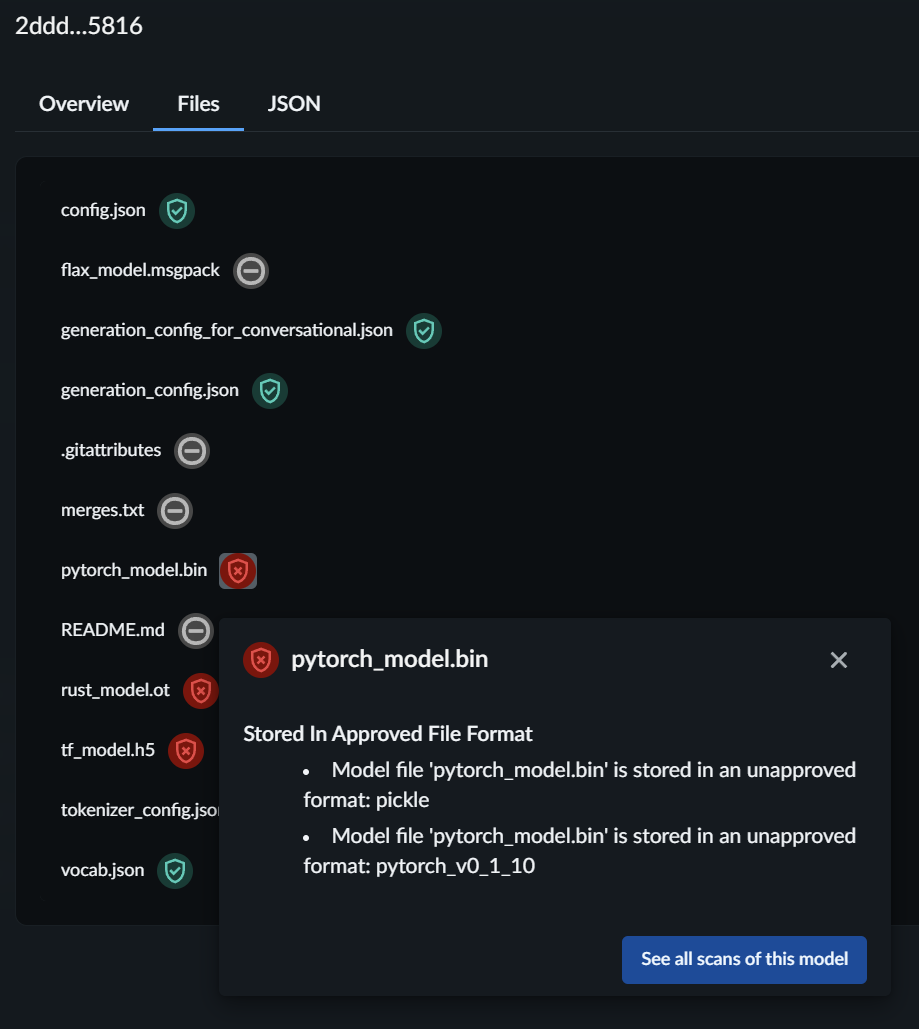

Filesではスキャンしたモデルのファイル構造や、ファイルレベルでの違反内容が確認出来ます。

今回の場合、pytorch_model.binが拡張子は .bin ですが中身はpickle 形式で保存されたデータだと判定されています。pickle は読み込み時にリスクになり得るため、Model Scan で検知されています。

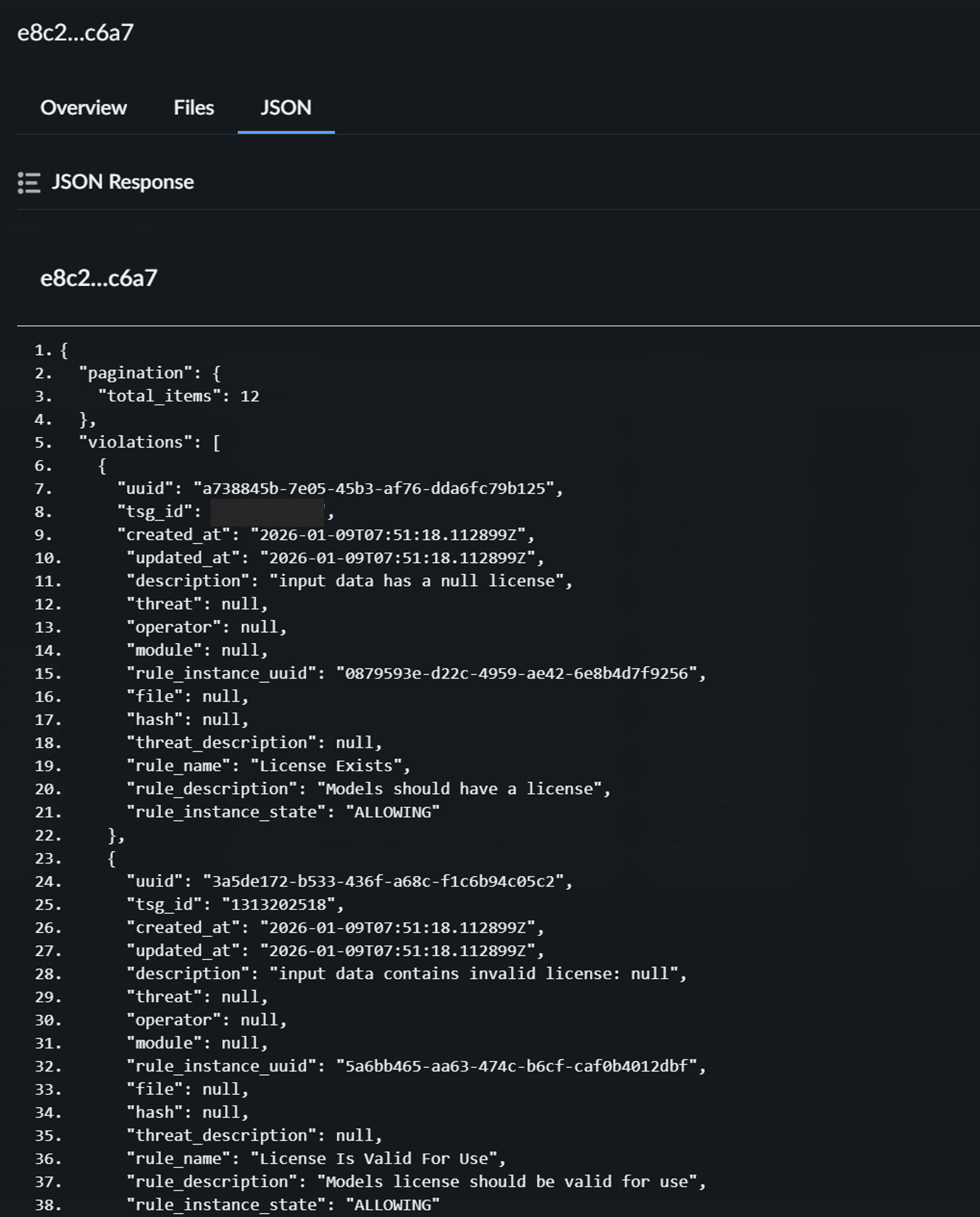

JSON タブではスキャンの詳細、違反内容、ルール評価を確認できます。

また、JSON をローカルに取得するための手順も確認できます。

まとめ

今回はPalo Alto Networks社のAIセキュリティ製品 Prisma AIRS の機能のひとつである AI Model Security(Model Scan) を取り上げました。Model Scanでは、AIモデルを利用する前にモデル成果物を検査し、pickle 形式などに起因するリスクや意図しない要素の混入といった"モデルそのもの"のリスクを可視化するのに有効です。

Prisma AIRS ではスキャンの実行と評価結果の集約・可視化までが揃っており、運用の中で継続的に回しやすい構成になっています。AIシステムを本番利用する前の点検だけでなく、モデルの差し替えや依存関係の更新、取得元の変更といったタイミングで定期的にスキャンすることで、サプライチェーン観点のリスクを早期に検知し、運用品質の安定化に繋げることができます。

本記事では概要の整理を中心に扱いましたが、実環境ではこのスキャンを CI/CD やリリース前の承認フローに組み込み、「スキャンに合格したモデルだけを採用する」セキュリティゲートとして運用することも可能です。AIモデルの導入・運用を進める上で、リリース前や構成変更時のチェックとして取り入れることをおすすめします。

__________________________________________________________________________________

※本ブログの内容は投稿時点での情報となります。

今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください。

著者紹介

SB C&S株式会社

技術統括部 第4技術部 2課

CISSP, PCNSE, PSE Strata/SASE/Cortex Professional

横山 章太郎 -Shotaro Yokoyama-