はじめに

2018年にWi-Fi Allianceより"WPA3"が発表されてから、4年が経ちました。

発表当初と比べるとアクセスポイントなどの無線機器やパソコンやスマートフォンなどのクライアント機器でWPA3に対応しているものの導入が進んできたように感じます。

そこでこのタイミングでもう一度WPA3について整理し理解を深め、Wi-Fiセキュリティの1つであるWPA3の導入をご検討いただくためにも、ぜひこのブログを最後までご一読いただけると幸いです。

ブログは今回で終わりではなく、今回はWPA3の概要を紹介させていただき、次回以降は内容を深く掘り下げていくという連載となっております。

【連載のタイトル】

WPA3ブログ 第一回~WPA3とは?~

WPA3ブログ 第三回~各デバイスのサポート状況と検証結果の紹介~

WPA3ブログ 第四回~設定やクライアント接続結果の紹介 Meraki編~

WPA3ブログ 第五回~設定やクライアント接続結果の紹介 Cisco編~

WPA3ブログ 第六回~設定やクライアント接続結果の紹介 aruba編~

WPA3ブログ 第七回~設定やクライアント接続結果の紹介 Mist編~

1.WPA3とは?

これまで主流だったWPA2に"KRACKs"と呼ばれる脆弱性が発見されました。

WPA3はその脆弱性への対策と、これまで以上に堅牢な認証を実現した、Wi-Fi Allianceが2018年に発表したWPA2の後継となる現在最新のWi-Fiセキュリティの規格です。

「Wi-Fi CERTIFIED 6」 を取得する上では必須の規格です。

<参考>

Wi-Fi Alliance® introduces Wi-Fi CERTIFIED WPA3™ security | Wi-Fi Alliance

Wi-Fi CERTIFIED 6™ delivers new Wi-Fi® era | Wi-Fi Alliance

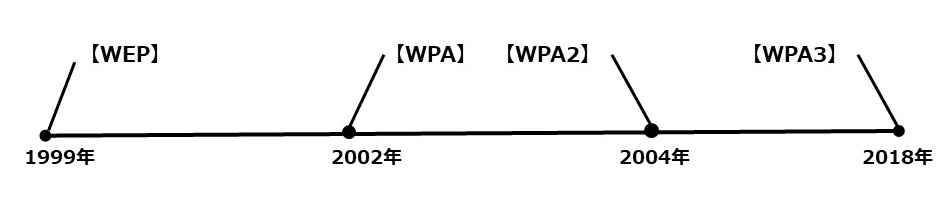

2.Wi-Fiセキュリティ規格の歴史

図1:セキュリティ規格の歴史

【WEP】

IEEE 802.11の一部のセキュリティ規格として発表しました。

後に深刻な脆弱性が発見され、現在は非推奨の規格とされています。

【WPA】

WEPの脆弱性を受け、策定途中だったIEEE 802.11iの主要部分を実装したセキュリティ規格としてWi-Fi Allianceが発表しました。

【WPA2】

標準規格として策定されたIEEE 802.11iをもとに、よりセキュリティが強固なWPAの後継規格としてWi-Fi Allianceが発表しました。

3.暗号化方式と暗号化アルゴリズム

前項で説明したようにセキュリティ規格にはいくつか種類があります。

セキュリティ規格は様々な要素から成り立っていますが、主な要素に「暗号化方式(CCMPなど)」と「暗号化アルゴリズム(AESなど)」があります。

「暗号化方式」は「暗号化アルゴリズム」や完全性チェックなどをどのような方法を使用するのかを定義しており、その中の「暗号化アルゴリズム」は平文(元のデータ)の暗号化、複合化の方法などを定義しています。

「暗号化方式」と「暗号化アルゴリズム」については下記のブログで詳しく説明していますので、ぜひご一読ください。

【ワイヤレスブログ 第4回】セキュリティプロトコル

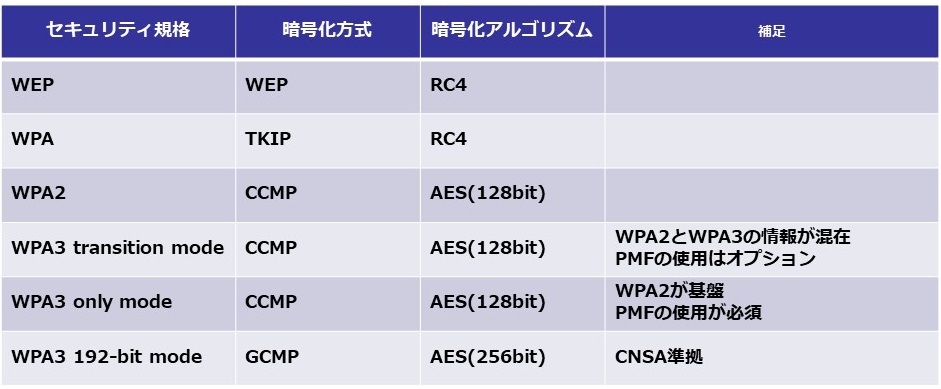

4.Wi-Fiセキュリティ規格の違い

前項で紹介した通り、セキュリティ規格には暗号化方式やその中の暗号化アルゴリズムといった要素があります。

それらはセキュリティ規格ごとに異なっています。

下図は主な要素をセキュリティ規格ごとにまとめた図です。

図2:セキュリティ規格の違い

※CNSA準拠とは

「Commercial National Security Algorithm」の略で、米国のNSA(National Security Agency:国家安全保障局)が定めた暗号スイートです。

暗号化アルゴリズムはAES-256、完全性チェックはSHA-384、鍵交換は最小3072ビットのDiffie-Hellmanなど、暗号化に関する様々な要素を定めています。

※PMFとは

「Protected Management Frames」の略で、Wi-Fi通信の管理フレームを暗号化することで盗聴やなりすましといった攻撃から守るための機能です。

WPA3ではPMFの使用が必須です。

AP側だけではなくクライアント端末側もPMFに対応している必要があります。

5.WPA3のモード

WPA3には大きく分けると下記の3つのモードが存在します。

・transition mode (Enterprise,Personal)

・Only mode (Enterprise,Personal)

・192-bit mode (Enterprise)

本ブログでは上記の概要を紹介させていただきます。

各モードの詳細な情報については「WPA3ブログ 第二回~WPA3のモード~」をご参照くださいませ。

【transition mode】

一つのWLANで「WPA2」と「WPA3」の情報を入れることが可能な仕組みです。

transition modeを使用すればWPA3非対応のクライアントはWPA2で通信することが可能です。

WPA2で通信する場合はクライアント側のPMFは未サポートでも通信可能です。

【Only mode】

WPA3非対応/対応のどちらのクライアントも接続できるようにするtransition modeとは逆で、WPA3非対応クライアントを接続させず、WPA3の高いセキュリティに対応したクライアントのみを接続させるのが"only mode"です。

Only modeのWLANにクライアントを接続させるためにはAPもクライアントもWPA3に対応している必要があります。

【192-bit mode】

CNSA準拠の高いセキュリティ規格に対応したmodeです。

192-bit modeはWPA3-Enterpriseのみサポートされています。

クライアントは「CNSAで定められている暗号スイート」に対応している必要があります。

6.Appendix 1:Enhanced Open

WPA3と一緒に語られることもある、Wi-Fi AllianceからWPA3と同じ2018年に発表された"Enhanced Open"についても紹介させていただきます。

Enhanced OpenはOWE(Opportunistic Wireless Encryption)に基づく暗号化メカニズムを利用し、管理フレームをPMFで暗号化することで、認証なしで接続する場合にユーザーごとの暗号化を行い、ユーザーの利便性はそのままにセキュリティの懸念を解消したものです。

これまでのOPEN Wi-Fi(認証無しで接続できるWi-Fi)については利便性は優れていたものの、無線APとクライアント間の通信は暗号化されておらず、盗聴やなりすましといった悪意ある攻撃を受けるリスクが伴っていましたがEnhanced Openを使用することでそのリスクを低減することが可能です。

Enhanced Openは利用するためには無線AP、クライアント機器ともにOWEとPMFに対応している必要があります。

非対応のクライアントが混在している環境ではtransition modeを活用して、段階的にEnhanced Openへ移行する方法もあります。

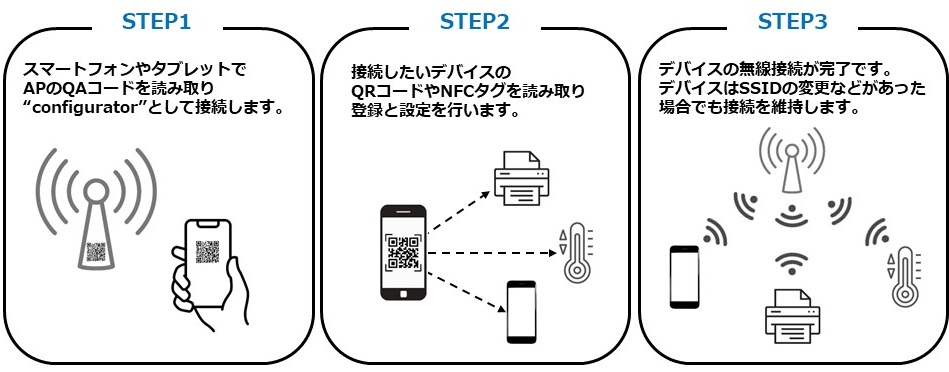

7.Appendix 2:Wi-Fi Easy Connect

Enhanced Open同様にWPA3の機能ではないものの、同時期に発表され、WPA3と一緒に語られることがある機能として"Wi-Fi Easy Connect"があります。

Wi-Fi Easy Connectを利用すればIoTデバイスなどをQRコードやNFCタグなどでデイバス情報を読み取ることで簡単にWi-Fiネットワークへ接続することが可能です。

無線の設定を行うユーザーインターフェースが無いIoTデバイスなどは無線環境に接続するのに手間がかかる場合があります。

そういったデバイスを含め、Wi-Fiへの接続を簡素化する機能であり、QRコードやNFCタグなどでデイバス情報を読み取ることができ、Wi-Fi Easy Connectを利用するためのプロトコルをサポートするデバイスであれば、Wi-Fi Easy Connectを利用可能です。

図3:Wi-Fi Easy Connectプロビジョニングイメージ

<参考>

Wi-Fi Easy Connect ❘ Wi-Fi Alliance

WPA3の概要の紹介はここで終了です。

次回「WPA3ブログ 第二回~WPA3のモード~」ではWPA3の各モードの詳細を紹介します。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術本部 技術統括部 第2技術部 1課

石川 隆文